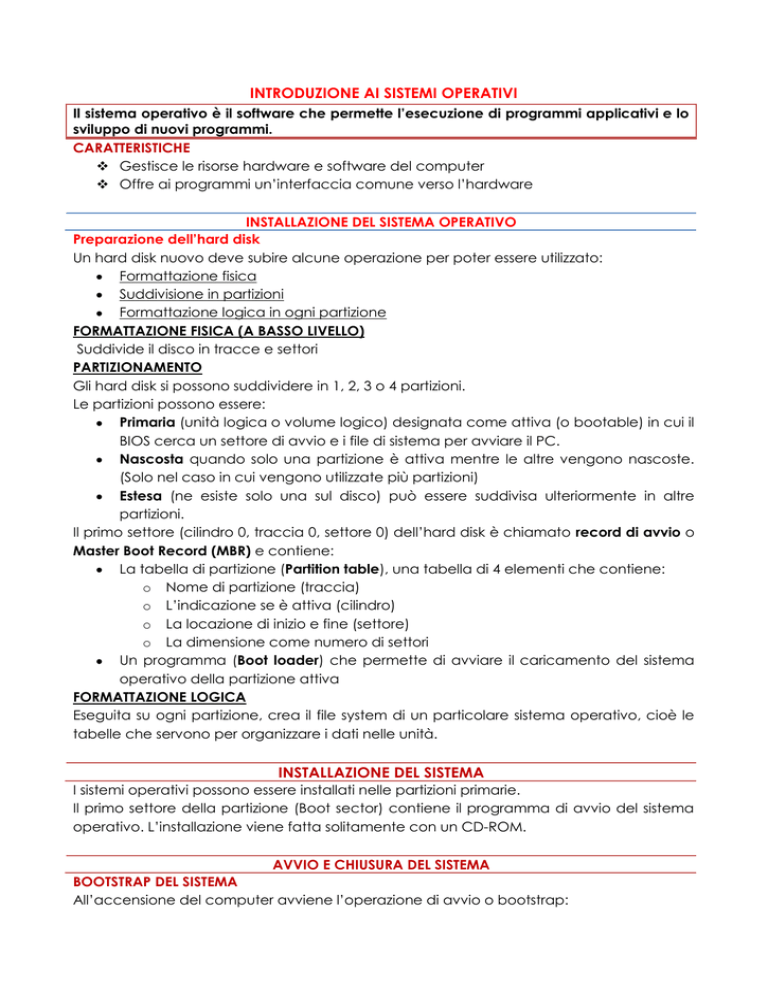

INTRODUZIONE AI SISTEMI OPERATIVI

Il sistema operativo è il software che permette l’esecuzione di programmi applicativi e lo

sviluppo di nuovi programmi.

CARATTERISTICHE

Gestisce le risorse hardware e software del computer

Offre ai programmi un’interfaccia comune verso l’hardware

INSTALLAZIONE DEL SISTEMA OPERATIVO

Preparazione dell’hard disk

Un hard disk nuovo deve subire alcune operazione per poter essere utilizzato:

Formattazione fisica

Suddivisione in partizioni

Formattazione logica in ogni partizione

FORMATTAZIONE FISICA (A BASSO LIVELLO)

Suddivide il disco in tracce e settori

PARTIZIONAMENTO

Gli hard disk si possono suddividere in 1, 2, 3 o 4 partizioni.

Le partizioni possono essere:

Primaria (unità logica o volume logico) designata come attiva (o bootable) in cui il

BIOS cerca un settore di avvio e i file di sistema per avviare il PC.

Nascosta quando solo una partizione è attiva mentre le altre vengono nascoste.

(Solo nel caso in cui vengono utilizzate più partizioni)

Estesa (ne esiste solo una sul disco) può essere suddivisa ulteriormente in altre

partizioni.

Il primo settore (cilindro 0, traccia 0, settore 0) dell’hard disk è chiamato record di avvio o

Master Boot Record (MBR) e contiene:

La tabella di partizione (Partition table), una tabella di 4 elementi che contiene:

o Nome di partizione (traccia)

o L’indicazione se è attiva (cilindro)

o La locazione di inizio e fine (settore)

o La dimensione come numero di settori

Un programma (Boot loader) che permette di avviare il caricamento del sistema

operativo della partizione attiva

FORMATTAZIONE LOGICA

Eseguita su ogni partizione, crea il file system di un particolare sistema operativo, cioè le

tabelle che servono per organizzare i dati nelle unità.

INSTALLAZIONE DEL SISTEMA

I sistemi operativi possono essere installati nelle partizioni primarie.

Il primo settore della partizione (Boot sector) contiene il programma di avvio del sistema

operativo. L’installazione viene fatta solitamente con un CD-ROM.

AVVIO E CHIUSURA DEL SISTEMA

BOOTSTRAP DEL SISTEMA

All’accensione del computer avviene l’operazione di avvio o bootstrap:

Sequenze di pre-boot o POST (Power On Self Test) che esegue dei controlli

sull’hardware;

Esecuzione della routine loader nella ROM BIOS che individua l’unità da cui avviare

il sistema e poi copia in memoria il caricatore del sistema operativo (boot sector) e

gli cede il controllo;

Esecuzione del boot sector che provvede a caricare nella RAM la parte del sistema

operativo che deve essere sempre presente in memoria centrale (parte residente).

CHIUSURA DEL SISTEMA

Si deve eseguire una procedura di chiusura che permette di aggiornare correttamente le

informazioni di sistema. In caso di chiusura improvvisa si possono verificare delle

incongruenze nel file system.

LA SHELL

L’interfaccia utente o shell è la parte di sistema a contatto diretto dell’utente, che

permette in pratica di utilizzare il computer.

Attraverso la shell è possibile gestire dischi, directory, file e richiedere esecuzioni di

programmi di utilità del sistema o di programmi utente, che vengono eseguiti sotto il

controllo del sistema operativo.

La shell può essere a linea di comando o grafica.

- L’interfaccia grafica (GUI – Graphics User Interface) è molto semplice da usare

(user friendly) anche per utenti non esperti utilizzata tramite un sistema di

puntamento (mouse).

Sullo schermo compare il desktop o area di lavoro su cui aprire documenti, programmi

o posizionare oggetti di uso più frequente.

Elementi fondamentali sono:

Icone: piccole immagini che rappresentano un oggetto (file, stampante, cestino...)

Menu: elenchi di voci che possono richiamare comandi o aprire ulteriori menu

Menu di scelta rapida: menu che presentano i comandi corrispondenti alle

operazioni di più frequente utilizzo per oggetto

Finestre: riquadri che possono contenere un’applicazione o un documento

Barre degli strumenti: barre ceh conengono pulsanti che fanno eseguire

rapidamente alcune operazioni

Finestra di dialogo: finestre che permettono all’utente di inserire dati o scegliere

opzioni.

- L’interfaccia a linea di comando presenta una riga evidenziata da un prompt in

cui si devono digitare i comandi del linguaggio di controllo del sistema (linguaggio

tecnico).

Si possono creare vere e proprie pocedure o script per eseguire automaticamente

sequenze di comandi.

SISTEMI

Caratteristiche

Gestione delle risorse

Esempio

SINGLE USER,

SINGLE TASK

Si esegue un solo programma alla

volta (uniprogrammazione)

DOS

MILTITASKING

Un solo utente può avviare più

applicazioni contemporaneamente

MULTITHREADING

Ogni processo formato da uno o

più THREAD è eseguito

contemporaneamente

MULTIUSER

Più utenti possono usare lo stesso

computer contemporaneamente

(sessioni di lavoro con nome e

password)

Dispositivi che tengono sotto

controllo il processo (controllo di

processi industriali)

È semplice e può essere

gestito un solo

programma per volta

È complessa. Il S.O. deve

controllare che non ci

siano errori fra i vari

processi in esecuzione

È più complessa. Il S.O.

deve garantire ai vari

thread di un processo di

condividere la stessa

area di memoria

È complessa. Il S.O. deve

controllare che non ci

siano errori fra i vari

processi in esecuzione

Gestione degli interrupt

che segnalano gli eventi

da controllare

REAL TIME, TEMPO

REALE

A MACCHINE

VIRTUALI

DI RETE

Permette al computer di simulare

hardware o un sistema operativo

diverso da quello presente

Permettono ad utenti di collegarsi

dal proprio compurer al computer

centrale, ed usufruire delle sue

risorse sul disco.

Windows, MacOS

Evoluzione dei

multitasking

Linux, VMS, MVS

Controllo di una

reazione chimica o

della traiettoria di

un missile

Finestra DOS in

ambiente Windows

Windoes 2000

Server, Windows

2003 Server

IL SISTEMA OPERATIVO WINDOWS

È un sistema operativo multitasking, cioè permette di eseguire più applicazioni

contemporaneamente.

WINDOWS 9X

ACCESSO

CHIUSURA

• diretto a Windows

• mediante inserimento di "Nome Utente"

e "Passwors" nella finestra di accesso

• usare il comando "Chiudi sessione" dal

menu di avvio

WINDOWS NT, 2000 e XP

ACCESSO

• l'amministratore crea un Account utente valido

• Inserire nella finestra "Accesso a Windows" il

Nome utente e la Password personalizzata

DIRITTI E

AUTORIZZAZIONI

• dipendono dall'account con cui si è collegati

• l'Amministratore ha ogni diritto mentre gli altri

utenti no

CHIUSURA

•arrestare il sistema;

•disconnettersi;

•sospendere;

•riavviare il sistema

IL TASK MANAGER

permette di esaminare i processi in esecuzione.

FUNZIONI

La scheda applicazioni: mostra l’elenco

delle applicazioni avviate e permette di

passare ad una applicazioni o di

terminarla

La scheda processi: elenca tutti i

processi in esecuzione

IL SISTEMA DI PROTEZIONE DI WINDOWS 2000 E XP

Basato sull’uso di account utente

MODELLO DI PROTEZIONE

Alla creazione dell’account, viene assegnato un indicatore di protezione (SID – Security

ID), un numero unico, che accompagna l’utente in ogni operazione eseguita.

Quando si cancella un account si cancella anche il SID per cui non può essere riutilizzato.

Ogni risorsa ha una ACL (Access Control List) che indica per quali SID sono state impostate

autorizzazioni e quali tipi di autorizzazioni sono state concesse o negate a ciascuno.

All’utente che accede al computer viene assegnata una struttura dati chiamata Security

access token o tiket contenente il nome dell’utente, il SID e informazioni sui gruppi di

appartenenza.

Il sistema associa il token a ciascun processo avviato dall’utente; questa combinazione di

chiama soggetto.

Ad ogni accesso a una risorsa il sistema richiama una routine di convalida dell’accesso

che confronta il token del soggetto con l’elenco di controllo degli accessi ACL per

decidere se l’operazione può essere effettuata.

Se l’accesso nn è consentito viene inviato un messaggio, se è consentito non succede

niente.

UTENTI E GRUPPI PREDEFINITI

All’installazione del sistema vengono create automaticamente utenti e gruppi predefiniti,

con autorizzazioni e diritti predefiniti.

Utenti predefiniti (non si possono

Gruppi predefiniti

cancellare)

Administrator: ha tutti i diritti e il

Administrators: che include

controllo completo del sistema

l’account Administrator

Guest: consente un accesso

Users: a cui appartengono tutti gli

temporaneo e limitato

account utenti

Power users: i cui membri possono

fare più operazioni di Users (installare

applicazioni,gestire la stampante,..)

Guests: che contiene l’account

Guest e di solito account con

accesso più limitato

Backup Operators: gli appartenenti

possono fare il backup anche dei file

per cui non hanno il permesso di

accesso

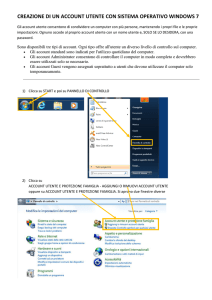

GESTIONE DI UTENTI E GRUPPI

L’Amministratore può:

Creare, nominare, cancellare e disabilitare account

Modificare le proprietà degli account

Creare e rimuovere gruppi

Aggiungere e rimuovere utenti dai gruppi

GESTIONE UTENTI

CREARE UTENTI

Selezionare Utenti e dal menu Azione

scegliere Nuovo Utente.

Appare una finestra in cui si deve inserire

Nome Utente (composto da 1 a 20

caratteri maiuscoli e minuscoli)

Nome completo

Password

Descrizione

Al termine si fa click sul pulsante Crea e

l’account viene creato.

Si possono successivamente modificare le

proprietà dell’account e si può rinominarlo,

cancellarlo o disabilitarlo e poi riabilitarlo.

la finestra delle Proprietà

(doppio click sull’account) è

formata da:

La scheda Generale

presenta le impostazioni di

creazione e la casella Account

Bloccato per sbloccare un

account dopo che l’utente ha

ripetutamente inserito nome e

password errati.

La scheda Membro di

elenca i gruppi a cui l’utente

appartiene e permette di

modificarli

La scheda Profilo

permette di impostare un

profilo utente e la cartella

dprincipale dell’utente (la

cartella che appare nelle

finestre Apri e Salva per

destinarvi un documento)

GESTIONE GRUPPI

CREARE GRUPPI

Selezionare Gruppi e dal menu

Azione scegliere Nuovo gruppo.

Nella finestra che appare si può

inserire un nome e una descrizione

al guppo;

Successivamene si può modificare

l’appartenenza al gruppo facendo

doppio click sul nome del gruppo in

cui apparirà una finestra con i

pulsanti Aggiungi e Rimuovi.

GESTIONE DELLE PASSWORD E DEL BLOCCO DEGLI ACCOUNT

PASSWORD

Sistemi di sicurezza e protezione

Criteri di password

o Applica l’unicità delle password

memorizzando le ultime

o Validità massima password

o Validità minima password

o Lunghezza minima password

BLOCCO ACCOUNT

Permettono di bloccare l’account in caso

di tentatibvi di collegamento errati

Criteri di Blocco Account

o Limite di blocchi dell’account –

impedisce di collegarsi dopo n

password errate inserite in un

intervallo di tempo definito

dall’utente

o Blocca accont per - blocca

l’account finchè l’Amministratore lo

sblocca deselezionando la casella

Account bloccato.

DIRITII

Gli amministratori possono assegnare diritti a utenti o gruppi per consentire le operazioni

che l’utente può eseguire.

Si possono assegnare da Strumenti di amministrazione, Criteri di protezione locale; nella

finestra, fra una serie di cartelle, selezionare Criteri Locali quindi Assegnazione diritti utenti.

Cliccando, si ottiene l’elenco dei diritti. Facendo doppio click su un diritto, si apre una

finestra di Propietà che ci consente di Aggiungere o Rimuovere utenti o gruppi

dall’assegnazione del diritto.

Alcuni diritti:

o Accesso locale

o Accedi dalla rete al computer

o Arresto del sistema

o Modifica dell’ora di sistema

o Backup di file e directory

o Ripristino di file e directory

o Caricamento/rimozione di driver di periferica

o Gestione file registro di controllo e di protezione

o Acquisizione proprietà di file o altri oggetti

o Ignorare controllo incrociato

AUTORIZZAZIONI

Gli amministratori possono assegnare agli utenti autorizzazioni sulle risorse (oggetti).

RIASSUMENDO

Il sistema di sicurezza è basato su account

Si ha protezione di accesso, protezione dei diritti, protezione dei file server di

stampa

Quando si accede al sistema si fornisce il nome e la password e si vien autenticati

Ogni volta che si cerca di fare una operazione viene effettuato il controllo dei

diritti

Ogni volta che si accede a una risorsa viene effettuato il controllo delle

autorizzazioni

IL REGISTRO DI SISTEMA

E’ un database in cui sono memorizzate tutte le informazioni riguardo al sistema

(hardware, software, risorse usate dalle periferiche, driver da caricare all’avvio, profilo

utente, ecc..).

Il registro viene modificato in base alle impostazioni delle finestre di dialogo degli strumenti

di configurazione o amministrazione o tramite l’editor di registro.

Il registro contiene cinque chiavi predefinite

o

o

o

o

o

HKEY_LOCAL_MACHINE: contiene le informazioni relative al computer

HKEY_USERS: contiene i profili di tutti gli utenti

HKEY_CURRENT_CONFIG: informazioni sul profilo dell’hardware corrente

HKEY_CURRENT_USER: informazioni sul profilo dell’utente corrente

HKEY_CLASSES_ROOT: informazioni sui tipi di file e alle applicazioni associate