Seminario di sicurezza informatica

David Palma

mercoledì 8 aprile 2015

Università degli Studi di Udine

Dipartimento di Ingegneria Elettrica, Gestionale e Meccanica

1.

Introduzione

› Modalità di riconoscimento

› Chi sei?

› Template

› Valutazione delle prestazioni

› Perché la biometria?

› Definizioni e terminologia

› Proprietà biometriche

› Campi di applicazione

› Vantaggi e svantaggi

2.

Sistemi di riconoscimento

biometrico

› Classificazione dei sistemi

biometrici

› Confronto tra diverse

caratteristiche

› Processo di riconoscimento

2

Vulnerabilità

4. Esempio di riconoscimento

biometrico

5. Scelta della caratteristica

biometrica

6. Cenni su sistemi biometrici

multimodali

3.

SOMMARIO

2015 David Palma

3

2015 David Palma

Con autenticazione ci si riferisce al processo

tramite il quale si verifica la corretta (o presunta)

identità di un individuo autorizzandolo ad usufruire

i relativi servizi associati

4

INTRODUZIONE

2015 David Palma

I metodi di autenticazione si basano su:

1. qualcosa che l’utente possiede (token, smart card…)

Problemi

possono essere rubate, perse o duplicate

il sistema in realtà autentica l’oggetto, non il possessore

2. qualcosa che l’utente conosce (PIN, password…)

Problemi

possono essere rubate, spiate (keylogger HW/SW…), perse e

sono suscettibili da attacchi

3. qualcosa che contraddistingue l’utente

(caratteristiche biometriche)

5

INTRODUZIONE

2015 David Palma

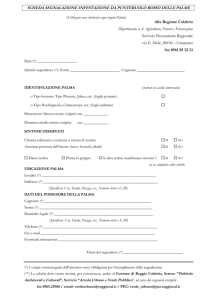

Quanto frequentemente si cambiano le password

8%

16%

Mai

Da 6 mesi a 1 anno

31%

Da 1 a 6 mesi

Entro 1 mese

45%

ESET (U.S.) 27/9/2012 - https://www.eset.com/

6

INTRODUZIONE

2015 David Palma

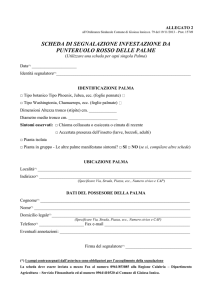

Dove vengono salvate più di frequente le password

41 %

4%

29 %

9%

17 %

Memorizza

Salva in

email

Scrive su fogli

di carta

Salva su un

file nel PC

Altro

ESET (U.S.) 27/9/2012 - https://www.eset.com/

7

INTRODUZIONE

2015 David Palma

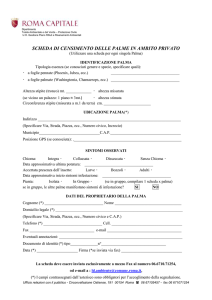

Furti d’identità (U.S.)

Statistiche

Media annuale

12,157,400

Perdita finanziaria complessiva nell’anno 2014

26,350 mrd USD

Perdita finanziaria complessiva nell’anno 2013

24,700 mrd USD

Perdita finanziaria complessiva nell’anno 2012

21,000 mrd USD

Cause più comuni del furto d’identità (U.S.)

Uso improprio delle informazioni personali

Uso improprio di cc bancari

14.2 %

35 %

Uso improprio di carte di credito/debito

50.8 %

8 Aprile 2015

U.S. Department of Justice, Javelin Strategy & Research

http://www.statisticbrain.com/identity-theft-fraud-statistics/

8

INTRODUZIONE

2015 David Palma

Il riconoscimento biometrico nasce dalla necessità

di poter autenticare (o identificare) un individuo

autorizzandolo ad usufruire i relativi servizi associati

You are your authenticator

9

INTRODUZIONE

2015 David Palma

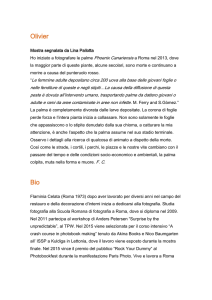

Milioni

Annual Biometric Industry Revenues, 2009-2014

$10.000,00

$9.369

$7.847

$8.000,00

$6.581

$5.424

$6.000,00

$4.357

$4.000,00

$3.422

$2.000,00

$0,00

2009

2010

2011

2012

2013

2014

Copyright © International Biometric Group

10

INTRODUZIONE

2015 David Palma

Con biometria ci si riferisce allo studio e sviluppo di

metodi per l’analisi di grandezze biofisiche

Con riconoscimento biometrico ci si riferisce

all’impiego di metodi che utilizzano caratteristiche

biometriche per distinguere univocamente un

individuo

11

INTRODUZIONE

2015 David Palma

Identificazione

12

vs.

Autenticazione

Determina l’identità di un individuo

Determina se l’individuo è realmente

chi sostiene di essere

Nessuna identità richiesta

È necessario dichiarare la propria

identità

Confronto 1-to-many

Confronto 1-to-1

Costo computazionale elevato

(molteplici confronti)

Costo computazionale ridotto

(singolo confronto)

INTRODUZIONE

2015 David Palma

Caratteristiche biometriche

Biologiche

Impronte

digitali

13

Mano

Iride

Comportamentali

Volto

Voce

INTRODUZIONE

Calligrafia

Andatura

Chimico

fisiche

DNA

2015 David Palma

UNIVERSALITÀ

UNICITÀ

TUTTI DEVONO AVERLA

DIVERSA PER OGNI INDIVIDUO

COLLEZIONABILITÀ

PERMEANZA

NON DEVE MUTARE NEL TEMPO

PERFORMANCE

ACCETTABILITÀ

IDENTIFICAZIONE IN TEMPI

TASSO DI GRADIMENTO

RAGIONEVOLI

14

MISURABILE

QUANTITATIVAMENTE

INTRODUZIONE

2015 David Palma

CONTROLLO

ACCESSI

APPLICAZIONI

GOVERNATIVE

E FORENSI

ATTIVAZIONE

BIOMETRICA

DI DISPOSITIVI

HARDWARE

PROTEZIONE

DI DATI

SENSIBILI E

DOCUMENTI

15

CONTROLLO

PRESENZE

SISTEMA

BIOMETRICO

SICUREZZA DEI

CALCOLATORI

E DELLE RETI

DATABASE DI

CREDENZIALI

FIRMA

DIGITALE

(ATTIVAZIONE

BIOMETRICA)

INTRODUZIONE

2015 David Palma

Svantaggi

Vantaggi

16

Le caratteristiche biometriche

non possono essere prestate,

dimenticate, rubate o perse

Non garantiscono mai

un’accuratezza del 100%

Alcuni utenti non possono

utilizzare alcune

caratteristiche biometriche

Esistono caratteristiche

biometriche che mutano nel

tempo

Ai fini del riconoscimento,

l’utente non è tenuto a

portare niente con se

Un riconoscimento

biometrico implica la

presenza della persona da

riconoscere

INTRODUZIONE

2015 David Palma

17

2015 David Palma

Cooperative vs. non cooperative

Qual è il comportamento dell’utente nell’interazione con il

sistema?

Evidenti vs. nascoste

L’utente è a conoscenza di essere sottoposto a riconoscimento

biometrico?

Abituali vs. non abituali

Quanto spesso l’utente registrato è soggetto a riconoscimento

biometrico?

Supervisionate vs. non supervisionate

Il processo di acquisizione di dati biometrici è controllato,

guidato o supervisionato da un operatore?

18

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

Ambienti operativi standard vs. non standard

Il sistema opera in un ambiente controllato (temperatura,

pressione, umidità, condizioni d’illuminazione, ...)?

Pubbliche vs. private

Gli utenti del sistema sono clienti o impiegati

dell’organizzazione che utilizza il sistema biometrico?

Aperte vs. chiuse

Il modello biometrico della persona è utilizzato per una singola

applicazione o per più applicazioni?

19

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

Caratteristica biometrica

Universalità

Unicità

Permeanza

Collezionabilità

Performance

Accettabilità

Impronte digitali

2

1

1

2

1

2

Geometria della mano

2

2

2

1

2

2

Impronta del palmo

2

1

1

2

1

2

Venature della mano

2

2

2

2

2

2

Iride

1

1

1

2

1

3

Retina

1

1

2

3

1

3

Termografia facciale

1

1

3

1

2

1

Geometria facciale

1

3

2

1

3

1

Digitazione (dinamica)

3

3

3

2

3

2

Firma

3

3

3

2

3

1

Voce

2

3

3

2

3

1

1 = Alto

20

2 = Medio

3 = Basso

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

DB

ACQUISIZIONE

PREPROCESSING

ESTRAZIONE

CARATTERISTICA

GENERAZIONE

TEMPLATE

OUTPUT

CONFRONTO

RICONOSCIMENTO BIOMETRICO

21

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

Identificazione biometrica

DB

ACQUISIZIONE

ESTRAZIONE

CARATTERISTICA

CONFRONTO

1-TO-MANY

IDENTITÀ UTENTE

RILEVATA / NON RILEVATA

22

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

Autenticazione biometrica

IDENTITÀ DICHIARATA

ACQUISIZIONE

ESTRAZIONE

CARATTERISTICA

DB

CONFRONTO

1-TO-1

CONFERMA IDENTITÀ

UTENTE

23

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

I template sono dati codificati ottenuti dalle feature

uniche di una caratteristica biometrica

Dimensioni limitate favoriscono la cifratura e la

memorizzazione su più supporti

Ad ogni riconoscimento vengono generati template

diversi

Per ogni individuo sono (solitamente) memorizzati più

template

I template vengono aggiornati periodicamente

24

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

Ai fini dell’autenticazione, non è necessario memorizzare i

dati di riferimento in una database, è invece preferibile

utilizzare dispositivi decentralizzati dove archiviare i dati

personali.

L’identificazione, invece, è possibile solo memorizzando i

dati di riferimento in un database centralizzata

25

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

I sistemi biometrici non forniscono un match al

100%, per cui il risultato è confrontato con una

soglia prefissata

26

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

Definizioni:

Genuine – riscontro fra due template di uno

stesso individuo

impostor – riscontro fra due template di due

diversi individui

FAR (False Acceptance Rate) – utenti non

autorizzati erroneamente riconosciuti come

autorizzati

FRR (False Rejection Rate) – utenti autorizzati

erroneamente riconosciuti come non autorizzati

27

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

1

𝐹𝐴𝑅 =

𝑁

𝑁

𝐹𝐴𝑅(𝑘)

𝑘=1

1

𝐹𝑅𝑅 =

𝑁

𝑁

𝐹𝑅𝑅(𝑘)

𝑘=1

dove per il k-esimo individuo si ha:

𝑛𝑢𝑚. 𝑓𝑎𝑙𝑠𝑖 𝑝𝑜𝑠𝑖𝑡𝑖𝑣𝑖

𝐹𝐴𝑅 𝑘 =

𝑛𝑢𝑚. 𝑡𝑒𝑛𝑡𝑎𝑡𝑖𝑣𝑖

𝑛𝑢𝑚. 𝑓𝑎𝑙𝑠𝑖 𝑛𝑒𝑔𝑎𝑡𝑖𝑣𝑖

𝐹𝑅𝑅 𝑘 =

𝑛𝑢𝑚. 𝑡𝑒𝑛𝑡𝑎𝑡𝑖𝑣𝑖

𝐸𝐸𝑅 = 𝐹𝐴𝑅 𝑘 ∗ = 𝐹𝑅𝑅(𝑘 ∗ )

28

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

29

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

30

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

31

SISTEMI DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

32

2015 David Palma

Per la sicurezza dei sistemi biometrici, si distinguono

principalmente:

attacchi ai dispositivi biometrici

nella registrazione e memorizzazione dei template

attacchi contro i link

nelle modalità di trasporto del dato (database,

collegamenti di rete e i device di acquisizione dati)

33

VULNERABILITÀ

2015 David Palma

Al fine di neutralizzare questi attacchi si può

utilizzare:

crittografia

protezione del software

protocolli per transazioni sicure (SSL e TSL)

34

VULNERABILITÀ

2015 David Palma

Link alla presentazione dell’esempio di riconoscimento biometrico

ESEMPIO DI RICONOSCIMENTO

BIOMETRICO

Riconoscimento del palmo della mano

Estratto della presentazione di tesi di laurea triennale di David Palma

2015 David Palma

35

ESEMPIO DI RICONOSCIMENTO BIOMETRICO

2015 David Palma

36

2015 David Palma

Qual è la migliore caratteristica biometrica?

37

SCELTA DELLA CARATTERISTICA BIOMETRICA

2015 David Palma

Aspetti da tenere in considerazione:

modalità di riconoscimento

valutazione del rischio nel caso di FAR e FRR

disponibilità a cooperare da parte dell’utente

ambiente operativo del sistema

supervisione o meno al riconoscimento

frequenza di utilizzo del sistema

rischi per la privacy

…

38

SCELTA DELLA CARATTERISTICA BIOMETRICA

2015 David Palma

Sicurezza

Usabilità

accuratezza (FAR, FRR, EER…)

resistenza a contraffazioni

Robustezza

rispetto alla caratteristica

biometrica (stabilità)

rispetto ad alcuni individui o

popolazioni

rispetto all’ambiente

operativo

interazione con l’utente

interazione con

l’amministratore

efficienza

Vari

Accettabilità

della caratteristica biometrica

delle operazioni di enrollment

39

costo

occupazione spazio

dimensione template

integrazione

adattibilità

SCELTA DELLA CARATTERISTICA BIOMETRICA

2015 David Palma

Multimodali Altro

4,0%

2,8%

Impronte

digitali

25,3%

AFIS/Live-scan

33,6%

Iride

5,1%

Mano

4,7%

Venature

3,0%

Voce

3,2%

Middleware

5,4%

Volto

12,9%

Copyright © International Biometric Group

40

SCELTA DELLA CARATTERISTICA BIOMETRICA

2015 David Palma

41

2015 David Palma

I sistemi biometrici multimodali sfruttano l’uso

congiunto di diverse caratteristiche biometriche e in

particolare:

aumentano le prestazioni

riducono la percentuale di errore

nell’acquisizione

più robusti ai tentativi di frode

42

CENNI SU SISTEMI BIOMETRICI MULTIMODALI

2015 David Palma

Nella progettazione di sistemi biometrici

multimodali è necessario definire:

numero di indicatori biometrici

livello di fusione (rappresentazione, matching

score, decisione)

apprendimento di pesi delle caratteristiche

biometriche individuali per ciascun utente

trade-off costi/prestazioni

43

CENNI SU SISTEMI BIOMETRICI MULTIMODALI

2015 David Palma

44

CENNI SU SISTEMI BIOMETRICI MULTIMODALI

2015 David Palma

Quest'opera è stata rilasciata con licenza Creative Commons Attribuzione 4.0 Internazionale.

Per leggere una copia della licenza visita il sito web http://creativecommons.org/licenses/by/4.0/.

45

FINE

2015 David Palma