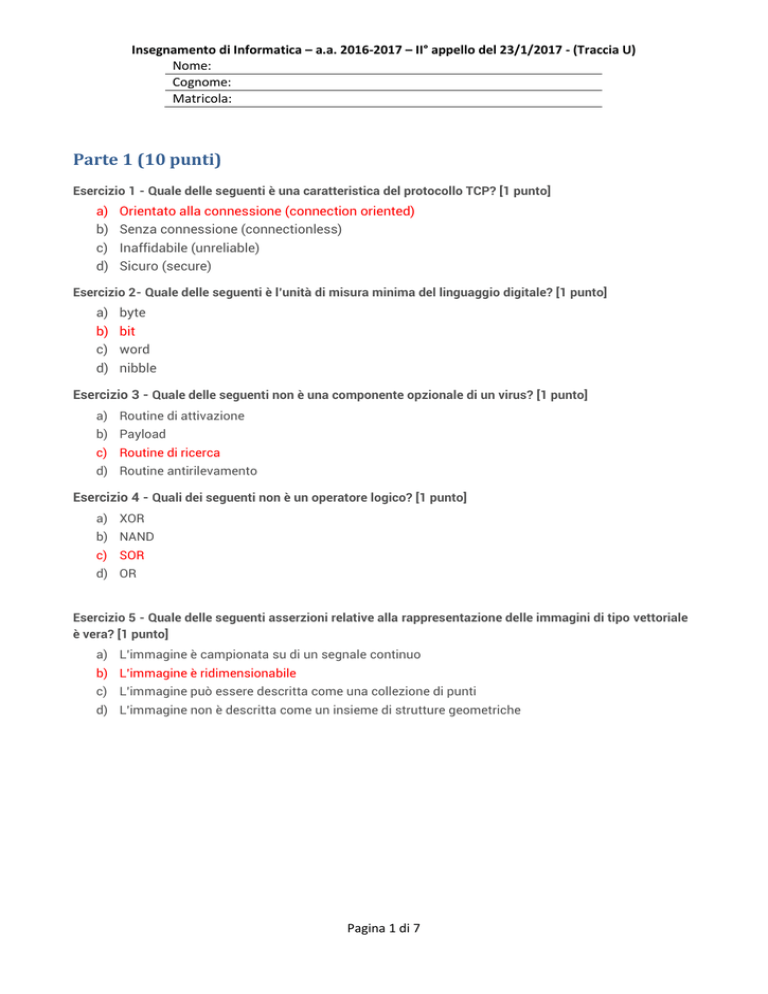

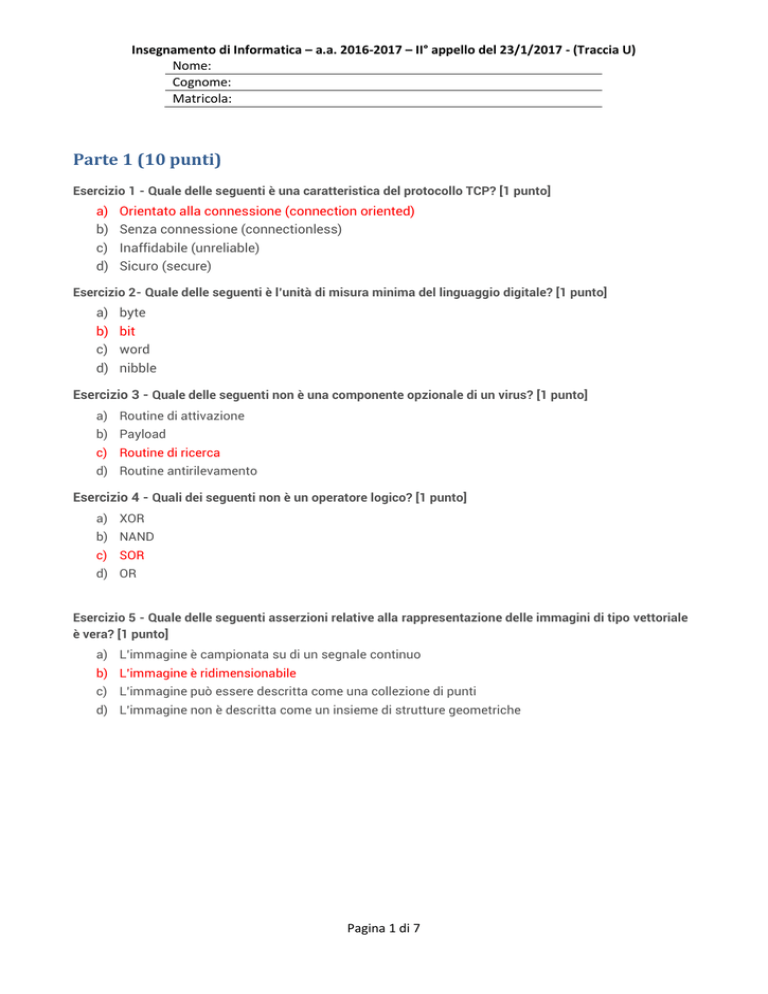

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

Parte 1 (10 punti)

Esercizio 1 - Quale delle seguenti è una caratteristica del protocollo TCP? [1 punto]

a)

b)

c)

d)

Orientato alla connessione (connection oriented)

Senza connessione (connectionless)

Inaffidabile (unreliable)

Sicuro (secure)

Esercizio 2- Quale delle seguenti è l’unità di misura minima del linguaggio digitale? [1 punto]

a)

b)

c)

d)

byte

bit

word

nibble

Esercizio 3 - Quale delle seguenti non è una componente opzionale di un virus? [1 punto]

a) Routine di attivazione

b) Payload

c) Routine di ricerca

d) Routine antirilevamento

Esercizio 4 - Quali dei seguenti non è un operatore logico? [1 punto]

a) XOR

b) NAND

c) SOR

d) OR

Esercizio 5 - Quale delle seguenti asserzioni relative alla rappresentazione delle immagini di tipo vettoriale

è vera? [1 punto]

a) L’immagine è campionata su di un segnale continuo

b) L’immagine è ridimensionabile

c) L’immagine può essere descritta come una collezione di punti

d) L’immagine non è descritta come un insieme di strutture geometriche

Pagina 1 di 7

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

Esercizio 6 – In ambiente Windows, cosa indica il percorso: “c:\tmp\doc\tesi.pdf”? [1 punto]

a) Il file TESI.pdf collocato nella directory tmp\doc collocata nel disco C

b) Non rappresenta nulla perché la sintassi mostrata è usata in ambiente Linux Ubuntu e non

Windows

c) Il file TESI.pdf collocato nella directory doc collocata nella directory TMP, collocata nel disco C

d) Il file tmp\doc\tesi.pdf, collocato nel disco D

Esercizio 7 - Quale delle seguenti asserzioni fa riferimento all'ALU? [1 punto]

a) Racchiude i circuiti che eseguono l’elaborazione dei dati

b) Racchiude i circuiti necessari al coordinamento delle attività svolte

c) Contiene delle celle di memorizzazione dei dati (i registri)

d) Serve a memorizzare temporaneamente le informazioni all’interno della CPU

Esercizio 8 - Quale dei seguenti componenti di un sistema operativo non comunica direttamente con

l'utente? [1 punto]

a) Interfaccia utente

b) GUI

c) Shell

d) Kernel

Esercizio 9 – Si rappresenti in esadecimale il seguente numero in notazione binaria 01001111 [1 punto]

a) 5A

b) 3F

c) 4F

d) 5E

Esercizio 10 - Considerando la URL http://cnt.rm.ingv.it/events?starttime=2017-01-14&endtime=201701-15&magnitude3.5 indicare quale è la URI corretta. [1 punto]

a) http://cnt.rm.ingv.it

b) http

c) starttime=2017-01-14&endtime=2017-01-15&magnitude3.5

d) cnt.rm.ingv.it/events?starttime=2017-01-14&endtime=2017-01-15&magnitude3.5

Pagina 2 di 7

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

Parte 2 (11 punti)

Esercizio 11 - Si illustri brevemente il Principio di Kerchoff. [2 punti]

Il principio di Kerchoff afferma che la segretezza del messaggio è data dalla segretezza della chiave e dalla

robustezza dell’algoritmo. Ciò indica che non è possibile garantire sicurezza attraverso la segretezza

dell’algoritmo (No Security by Obscurity).

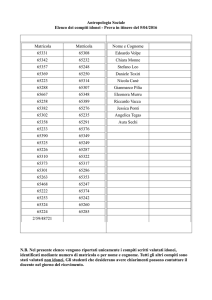

Esercizio 12 – Facendo riferimento alla configurazione del client di posta rappresentata in figura si

risponda (per quanto possibile) alle seguenti domande [3 punti]:

1. Si indichi il protocollo in uso la consultazione della posta elettronica

2. Si indichi se la casella postale configurata può essere utilizzata o meno per l’invio di comunicazioni

a valore legale e perché

3. Se il server pop3s.pec.aruba.it è utilizzato per l’invio o per la ricezione della posta

4. Se la porta TCP 995 è utilizzata per la ricezione o per l’invio

5. Se un i messaggi ricevuti verranno mostrati all’utente in realtime

6. Se le connessioni in uso sono o meno protette

1. Il protocollo in uso è IMAP

2. La casella postale è di tipo PEC e quindi può essere utilizzata per l'invio di comunicazioni a valore

legale

3. Il server pop3s.pec.aruba.it è utilizzato per la ricezione della posta

4. La porta TCP 995 è utilizzata per la ricezione della posta

5. I messaggi ricevuti non saranno mostrati all'utente in realtime, infatti la configurazione prevede che

vengano controllati una volta all'avvio del client di posta e successivamente ogni 10 minuti

6. Le connessioni in uso sono protette (utilizzo del protocollo SSL)

Pagina 3 di 7

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

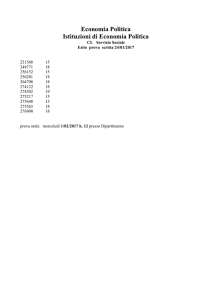

Esercizio 13 – Si consideri l’estratto di una semplice base dati per la gestione delle posizioni

lavorative all’interno di un’azienda, rappresentata in figura. Con riferimento al diagramma delle

relazioni sopra rappresentato si tracci (per quanto possibile) lo schema del database. [2 punti]

settore (id, descrizione)

duratacontratto (id, durata)

stato (id, stato)

posizione (contatore, data, persona, tipo, settore, durata, stato)

persona (CF, rifterritorio, datanascita, sesso)

tipologialavoro (id, tipo, descrizione)

Esercizio 14 - Si illustrino brevemente le varie tecniche di autenticazione [2 punti].

Le tecniche utilizzate per l’autenticazione si dividono in tre categorie:

Dimostrazione di conoscenza (qualcosa che si sa)

Dimostrazione di possesso (qualcosa che si ha)

Dimostrazione di avere determinate caratteristiche fisiche (qualcosa che si è)

Inoltre in molti casi vengono adottate delle tecnologie di autenticazione più sofisticate, anche dette "a più

fattori", che utilizzano in modo congiunto tecniche appartenenti a differenti categorie.

Esercizio 15 – Si elenchino brevemente quali sono le caratteristiche che consentono di classificare un

Open Data come appartenente al livello 1. Si indichi, inoltre, se un file PDF e un file XLSX siano utilizzabili a

tale livello. [2 punti]

Un Open Data viene classificato di livello 1 se è disponibile sul web, con qualsiasi formato ma con una

licenza aperta.

Sia il file PDF che il file XLSX possono essere utilizzati a tale livello purché il tipo di licenza con la quale i

dati vengono distribuiti sia aperta; infatti il discriminante è dato proprio dal tipo di licenza adottata.

Pagina 4 di 7

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

Parte 3 (10 punti)

Esercizio 16: “Modifica di una tabella PIVOT” (2 punti)

Facendo riferimento all’immagine di seguito riportata, si indichi dove vanno trascinati i vari campi tabella

PIVOT in modo da ottenere una Tabella finale che utilizzi: [1 punto]

1)

2)

3)

4)

il consulente come indice di pagina

le unità x 1000 come dimensione dati

le categorie come indici di colonna

il mese come indice di riga

Si indichi poi se un eventuale modifica ai dati contenuti nel database di partenza verrà automaticamente

riportata nella tabella PIVOT; si motivi la risposta. [1 punto]

1)

2)

3)

4)

Filtro rapporto: consulente

Etichette di colonna: categorie

Etichette di riga: mese

Valori: unità x 1000.

Pagina 5 di 7

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

Un’eventuale modifica ai dati contenuti nel database di partenza non verrà automaticamente riportata

nella tabella PIVOT; infatti la tabella pivot non è un insieme di formule che fanno riferimento diretto al

database di partenza, ma è costruita a partire da una sorta di «fotografia» dello stesso database.

Per questo ogni modifica ai dati sorgente non si riflette automaticamente in un aggiornamento della tabella

pivot, ma richiede che tale aggiornamento venga effettuato manualmente.

Esercizio 17: “Collegare le celle” (3 punti)

Considerando il seguente screenshot, relativo al calcolo della Break-Even Analysis rappresentato in un

foglio di calcolo denominato “ReportBEA” e contenuto nella cartella di lavoro Azienda.xlsx, si indichi.

1) Quale formula inserire nella cella K23 del foglio di lavoro "Foglio2" per collegare il contenuto della cella

contenente il valore dei "Ricavi da vendite" [1 punto]

2) Quale formula inserire nella cella J14 del foglio di lavoro "Foglio1" della Cartella2.xlsx, per collegare il

contenuto della cella contenente il valore dei "Unità vendute" [1 punto]

3) Quale formula inserire nella cella C3 del presente foglio di lavoro per inserire un valore logico qualora il

valore delle “Unità vendute” sia maggiore di 16000 oppure il valore dei “Ricavi da vendite” sia inferiore

a 100000. [1 punto]

1) =ReportBEA!B13

2) =[Azienda.xlsx]ReportBEA!$B$12

3) =O(B12<16000;B13>100000)

Pagina 6 di 7

Insegnamento di Informatica – a.a. 2016-2017 – II° appello del 23/1/2017 - (Traccia U)

Nome:

Cognome:

Matricola:

Esercizio 18: “Determinazione delle formule presenti in foglio di lavoro” (5 punti)

Facendo riferimento a quanto riportato in un foglio di lavoro e riprodotto in figura si risponda alle seguenti

domande.

1. Si indichi il nome dello strumento di Excel utilizzato per visualizzare le frecce e si specifichi qual è la

loro funzione [1 punto]

2. La formula presente nella cella B10 [0,5 punti]

3. La formula presente nella cella C14 [1 punto]

4. La formula presente nella cella C15 [1 punto]

5. La formula presente nella cella D12 [0,5 punti]

6. La formula presente nella cella E3 [1 punto]

Una possibile soluzione è la seguente:

1) Lo strumento utilizzato è “Individua precedenti”; Le frecce visualizzate servono a indicare quali celle

hanno effetto sul valore della cella selezionata; infatti le celle precedenti sono quelle che compaiono

nella formula contenuta nella cella selezionata.

2) B10 =SOMMA(B2:B8)

3) C14 =CONTA.SE(C2:C8;">55")

4) C15 =CONTA.VALORI(A2:A8)

5) D12 =MEDIA(D2:D8)

6) E3 =C3/C$10

Pagina 7 di 7

![ELEMENTI DI ECONOMIA E POLITICA ECONOMICA [40000413]](http://s1.studylibit.com/store/data/007273765_1-a759a235cfec72c1ba8707b88f8b6a67-300x300.png)