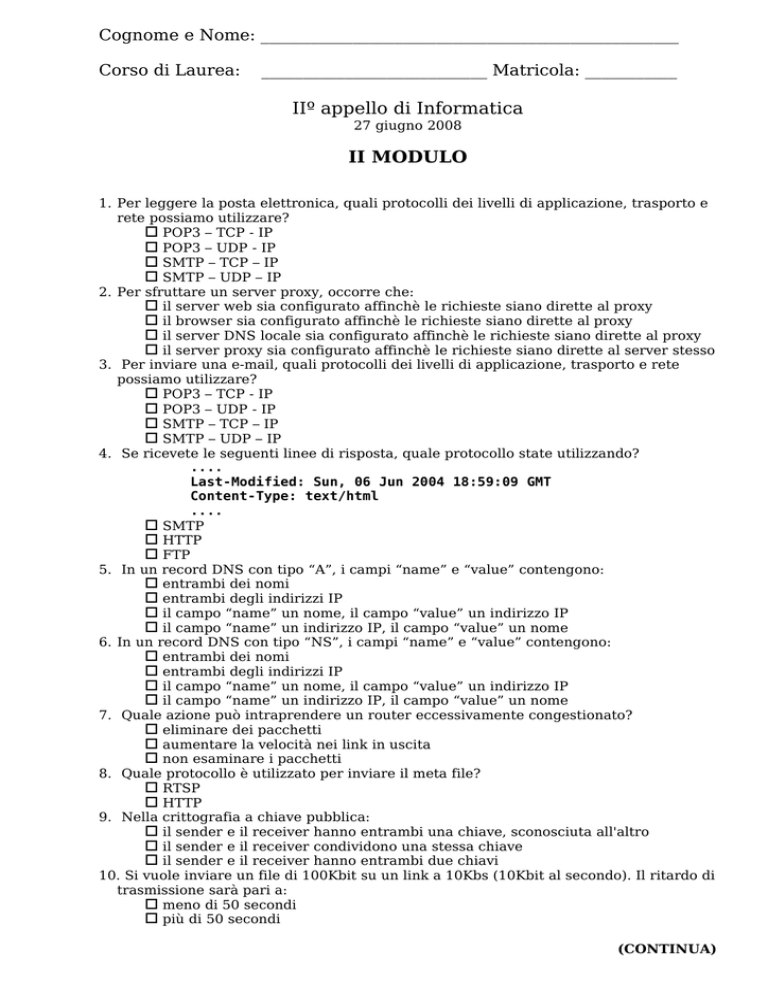

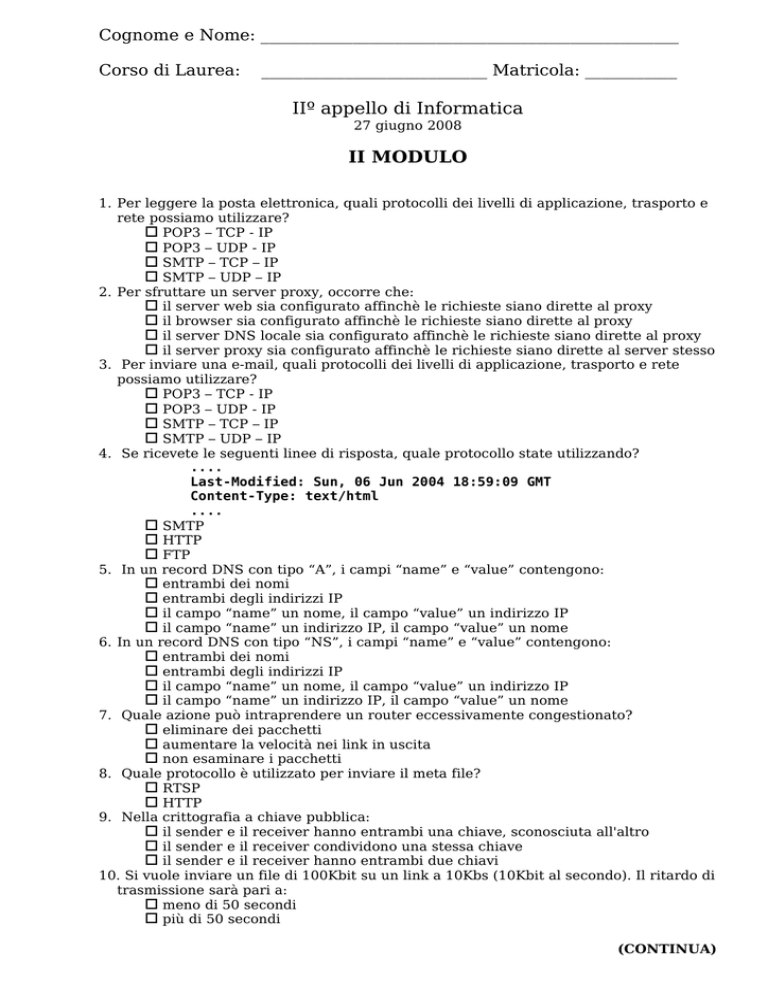

Cognome e Nome: __________________________________________________

Corso di Laurea:

___________________________ Matricola: ___________

IIº appello di Informatica

27 giugno 2008

II MODULO

1. Per leggere la posta elettronica, quali protocolli dei livelli di applicazione, trasporto e

rete possiamo utilizzare?

□ POP3 – TCP - IP

□ POP3 – UDP - IP

□ SMTP – TCP – IP

□ SMTP – UDP – IP

2. Per sfruttare un server proxy, occorre che:

□ il server web sia configurato affinchè le richieste siano dirette al proxy

□ il browser sia configurato affinchè le richieste siano dirette al proxy

□ il server DNS locale sia configurato affinchè le richieste siano dirette al proxy

□ il server proxy sia configurato affinchè le richieste siano dirette al server stesso

3. Per inviare una e-mail, quali protocolli dei livelli di applicazione, trasporto e rete

possiamo utilizzare?

□ POP3 – TCP - IP

□ POP3 – UDP - IP

□ SMTP – TCP – IP

□ SMTP – UDP – IP

4. Se ricevete le seguenti linee di risposta, quale protocollo state utilizzando?

....

Last-Modified: Sun, 06 Jun 2004 18:59:09 GMT

Content-Type: text/html

....

□ SMTP

□ HTTP

□ FTP

5. In un record DNS con tipo “A”, i campi “name” e “value” contengono:

□ entrambi dei nomi

□ entrambi degli indirizzi IP

□ il campo “name” un nome, il campo “value” un indirizzo IP

□ il campo “name” un indirizzo IP, il campo “value” un nome

6. In un record DNS con tipo “NS”, i campi “name” e “value” contengono:

□ entrambi dei nomi

□ entrambi degli indirizzi IP

□ il campo “name” un nome, il campo “value” un indirizzo IP

□ il campo “name” un indirizzo IP, il campo “value” un nome

7. Quale azione può intraprendere un router eccessivamente congestionato?

□ eliminare dei pacchetti

□ aumentare la velocità nei link in uscita

□ non esaminare i pacchetti

8. Quale protocollo è utilizzato per inviare il meta file?

□ RTSP

□ HTTP

9. Nella crittografia a chiave pubblica:

□ il sender e il receiver hanno entrambi una chiave, sconosciuta all'altro

□ il sender e il receiver condividono una stessa chiave

□ il sender e il receiver hanno entrambi due chiavi

10. Si vuole inviare un file di 100Kbit su un link a 10Kbs (10Kbit al secondo). Il ritardo di

trasmissione sarà pari a:

□ meno di 50 secondi

□ più di 50 secondi

(CONTINUA)

Domanda 1. Si illustri il procedimento utilizzato da un browser che vuole ottenere da

un server web una pagina contenente 2 figure. Con l'aiuto di un piccolo esempio, si

mostrino i protocolli e le sequenze di comandi, sia dal lato server che dal lato client.

Domanda 2. Per calcolare gli indirizzi IP degli host www.pisa.it e www.livorno.it, si

hanno a disposizione i seguenti server DNS:

• il server DNS 123.4.5.6 con i resource record:

(pisa.it, dns.pisa.it, NS, IN)

(livorno.it, dns.livorno.it, NS, IN)

(dns.pisa.it, 123.3.4.3, A, IN)

(dns.livorno.it, 119.1.2.3, A, IN)

• il server DNS 119.1.2.3 con i resource record:

(comune.livorno.it, dns.comune.livorno.it, NS, IN)

(www.livorno.it, 119.1.2.3, A, IN)

(www.comune.livorno.it, 119.1.2.3, A, IN)

(dns.comune.livorno.it, 119.34.22.4, A, IN)

(proxy.livorno.it, 119.3.4.3, A, IN)

(web.livorno.it, 119.3.4.43, A, IN)

(www2.livorno.it, 119.3.4.3, A, IN)

• il server DNS 123.3.4.3 con i resource record:

(pisa.it, mail.pisa.it, MX, IN)

(www.pisa.it, web.pisa.it, CNAME, IN)

(www2.pisa.it, web.pisa.it, CNAME, IN)

(mail.pisa.it, 123.131.2.3, A, IN)

(web.pisa.it, 123.1.2.7, A, IN)

(news.pisa.it, 123.1.2.8, A, IN)

(proxy.pisa.it, 123.1.2.9, A, IN)

Supponendo che il DNS locale abbia indirizzo IP 123.4.5.6, si illustri il procedimento

adottato per ottenere i due indirizzi IP e si individuino i resource record che non

vengono utilizzati per calcolare i due indirizzi.

Domanda 3. Si descrivano le cause dei ritardi dei pacchetti nelle reti a commutazione di

pacchetto.

III MODULO

Domanda 1. Che cosa si intende per "apprendimento" della rete neurale?

Domanda 2. Disegnare una rete neurale feed-forward con 5 neuroni di input, 2

strati di neuroni nascosti di cui il primo con 2 neuroni e il secondo

con 4 neuroni, e 2 neuroni di output. Definire un problema che può

essere risolto facendo ricorso a questa rete.