Facoltà di Giurisprudenza

Informatica

prof. Massimiliano Redolfi

Lezione 7

2005/2006

Sicurezza Informatica

ing. Nicola Mauri

SICUREZZA

INFORMATICA

Attacchi informatici e strumenti di difesa

INTRODUZIONE

2

Agenda

Cenni storici e terminologia

Principi di sicurezza

Virus, Spyware e Dialer

Posta elettronica

Contromisure e regole di difesa

INTRODUZIONE

3

Quale “sicurezza”?

!

SAFETY

(incolumità fisica, difesa da

eventi accidentali)

SECURITY

(difesa da aggressioni

intenzionali)

INTRODUZIONE

4

Sicurezza informatica

Perché oggi è un tema importante?

Personal computer

Reti locali

Reti “globali”

1980 Computer security

.

.

1990 Network security

.

.

oggi Information security

.

INTRODUZIONE

Struttura della rete Internet

5

INTRODUZIONE

6

La “ragnatela” mondiale

Internet nasce dalla interconnessione di

reti geografiche di varie dimensioni

La “ragnatela” di collegamenti risultante

consente di mettere in comunicazione

due punti arbitrari, a costi ridotti.

Svantaggi: i dati transitano attraverso

sistemi di “terze parti”, senza garanzie

di sicurezza.

INTRODUZIONE

La “ragnatela” mondiale

7

INTRODUZIONE

8

Requisiti di sicurezza

Riservatezza

Integrità

Autenticità

Non-ripudio

Disponibilità

INTRODUZIONE

9

Riservatezza

“L!informazione deve essere protetta da

letture non autorizzate”

INTRODUZIONE

10

Integrità

“L!informazione deve essere protetta da

modifiche non autorizzate”

INTRODUZIONE

11

Autenticità

“Chi riceve un messaggio deve poter

accertare la reale identità del mittente”

INTRODUZIONE

12

Non ripudio

“Il mittente di un messaggio non deve

poter negare l!invio e il contenuto del

messaggio stesso”

INTRODUZIONE

13

Disponibilità

“Risorse e servizi devono essere protetti

da interruzioni non autorizzate”

Posta

Elettronica

POSTA ELETTRONICA

(in)sicurezza dell!email

no riservatezza: i messaggi transitano

in chiaro

no integrità: i messaggi possono

essere modificati durante il transito

no autenticità: il mittente è facilmente

falsificabile

no non-ripudio: il destinatario può

costruire un messaggio mai inviato

15

16

POSTA ELETTRONICA

Falsificazione del mittente

Le informazioni dei messaggi in uscita sono

configurabili senza alcun vincolo. Esempio:

POSTA ELETTRONICA

17

Falsificazione del mittente

From:

To:

Date:

Subject:

[email protected]

[email protected]

28 Apr 2004

URGENTE - Aggiornamento di sicurezza

Gentile utente,

da qualche giorno si sta diffondendo in rete il

virus “SuperTrouble”. Il virus sfrutta una

vulnerabilità presente in Windows e può avere

effetti molto gravi. Microsoft ha rilasciato

un’aggiornamento. Esegua al più presto l’allegato

per proteggere il suo computer dall’infezione!

Grazie per l’attenzione,

Jasmine Gates

Supporto Clienti - Microsoft Italia Spa

patch.exe

POSTA ELETTRONICA

18

Risposte causate dalle falsificazioni

From:

To:

Date:

Subject:

[email protected]

[email protected]

12 Aug 2004

Virus ALERT Notification!

-----------This message is automatically generated by Antivirus

-----------NOTE: Your message “Hi George” has been rejected

CAUSE: One or more attachments may contain viruses

DETAILS: File abc.exe contains virus “Enduring

Freedom”

Please check your computer and remove the virus.

------------

POSTA ELETTRONICA

Come difendersi

Non considerare attendibile il campo

mittente “Da:”

Se è necessario garantire la riservatezza e

l!autenticità, usare strumenti aggiuntivi che

si integrano con i programmi di posta

(es. PGP, Pretty Good Privacy)

Posta elettronica certificata

19

POSTA ELETTRONICA

20

“C!è spam per te”

I messaggi non sollecitati

POSTA ELETTRONICA

21

SPAM

Messaggi email, per lo più a scopo

pubblicitario, inviati in blocco senza il

consenso dei destinatari.

Pubblicizzano: “specialità” mediche, materiale

pornografico, prestiti di denaro, ...

Lo spam è un problema: scarica i costi della

pubblicità sui destinatari, fa perdere tempo,

veicola truffe e contenuti offensivi, intasa la

rete con messaggi inutili.

POSTA ELETTRONICA

22

“Chi gli ha dato il mio indirizzo?”

Gli spammer hanno un ampio ventaglio di tecniche:

E-mail spider: scandiscono i siti web alla ricerca di

indirizzi email pubblicati

Pesca “a strascico”: messaggi email inoltrati con

tanti indirizzi in chiaro

Siti trappola: promettono l!accesso a immagini, film,

musica, ecc, in cambio del vostro indirizzo

Generazione casuale di indirizzi

Compravendita di indirizzi

POSTA ELETTRONICA

Prevenire lo spam

1. Dare il proprio indirizzo email solo a persone

fidate

2. Usare un indirizzo secondario per le

newsletter e le registrazioni on-line

3. Evitare che l!indirizzo compaia su un sito web

4. NON rispondere ai messaggi di spam

5. Evitare le catene di email e usare il campo

“ccn” o “bcc” per inviare email a più destinatari

6. Evitare i siti con reputazione poco affidabile

23

Virus

& Antivirus

VIRUS & ANTIVIRUS

Che cosa sono i virus?

Programmi invisibili che vengono

eseguiti all!insaputa dell!utente, con

conseguenze indesiderate o dannose

Quando un virus è in esecuzione si dice

che il computer è “infetto”

Prima di causare danni, il virus si

diffonde, cercando di infettare il

maggior numero di programmi o

computer in rete.

25

VIRUS & ANTIVIRUS

26

Come ci si infetta?

Allegati di posta

elettronica

Visita a siti Internet

Files e programmi

scaricati da

Internet, dai circuiti

di scambio, o da

supporti non

originali

VIRUS & ANTIVIRUS

Cosa può fare un virus?

Cancellare files o l!intero disco

Sfruttare il computer infetto per azioni

illecite (Spam, attacchi a siti web)

Spiare il contenuto del computer

(Spyware)

Incrementare gli addebiti telefonici

(Dialer)

Rallentare o bloccare il computer

27

VIRUS & ANTIVIRUS

28

Cosa non può fare un virus?

Danneggiare fisicamente il computer o

le periferiche

VIRUS & ANTIVIRUS

29

Difendersi dai virus

Usare un programma antivirus e

mantenerlo aggiornato

Usare programmi alternativi a

Explorer e Outlook

Diffidare dagli allegati (anche quelli

provenienti da indirizzi conosciuti)

Spyware

e Dialer

SPYWARE & DIALER

31

Spyware

Programmi che raccolgono informazioni

dal computer e le inviano a una banca

dati centrale all!insaputa dell!utente

Sono una violazione alla privacy

Dati carpiti: dati personali dell!utente,

siti web visitati, programmi installati, ...

Spesso nascosti all!interno di software

molto diffusi (es. Kazaa)

SPYWARE & DIALER

32

Dialer

Programmi che dirottano la connessione

Internet dell!utente verso numeri a

pagamento (899, 892, 166, 0031, ...)

Generano bollette astronomiche

Si possono installare visitando siti web

che invitano a scaricare un programma

“gratuito” per accedere a particolari

servizi.

SPYWARE & DIALER

Avvisi ai naviganti

33

SPYWARE & DIALER

34

Come difendersi

Usare browser alternativi a Internet Explorer

Prestare attenzione a messaggi di protezione

durante la navigazione

Usare un programma anti-dialer e anti-spyware

Bloccare i prefissi a pagamento o usare l!ADSL

Non installare software di dubbia provenienza

Regole minime di

sopravvivenza

REGOLE DI SOPRAVVIVENZA

36

1. Fare il backup dei dati

Eseguire regolarmente una copia di

sicurezza dei propri documenti

Mantenere il backup in un luogo sicuro,

separato dal computer

REGOLE DI SOPRAVVIVENZA

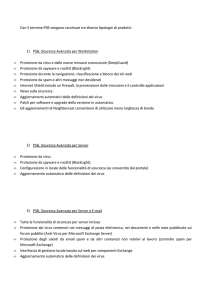

2. Installare un antivirus

Gratuito o commerciale

Da usare su tutti i file (allegati, scaricati,

circuiti di scambio...)

Mantenerlo costantemente aggiornato

con le nuove definizioni di virus

Abbinare un personal firewall

37

REGOLE DI SOPRAVVIVENZA

38

3. Sostituire Explorer/Outlook

Sono tra le principali cause dei

problemi di sicurezza dei pc (cfr. CERT)

Esistono programmi alternativi, più

sicuri e con maggiori funzionalità:

WEB: Mozilla Firefox, Opera, ...

EMAIL: Mozilla Thunderbird, Eudora, ...

REGOLE DI SOPRAVVIVENZA

4. Installare gli

aggiornamenti software

Molti attacchi fanno leva su difetti (bug)

presenti nei programmi o nel sistema

operativo

Mantenere aggiornato Windows con

Service Pack e i Security update rilasciati

da Microsoft

Mantenere aggiornati i programmi,

specialmente quelli che usano la rete

39

REGOLE DI SOPRAVVIVENZA

40

5. Non installare software

non fidato

Evitare il software

scaricato da siti di

dubbia reputazione

Evitare software

inutili o superflui

Attenzione agli

allegati email

REGOLE DI SOPRAVVIVENZA

6. Scegliere buone password

Facile da ricordare, difficile da indovinare

abbastanza lunga (es. almeno 8-10 caratteri)

no a parole d!uso comune

no all!uso di dati facilmente reperibili (es. data

di nascita, targa automobilistica)

con caratteri maiuscoli e minuscoli, cifre e

segni di interpunzione

password diverse per account diversi

41

REGOLE DI SOPRAVVIVENZA

42

Esempi di cattive password

29051967 (è una data)

0303775810 (è un numero telefonico)

GTANCL67M29D634W (è un codice fiscale)

AF286ZZ (è una targa)

cristina (è il nome di una fidanzata/moglie)

pinkfloyd (è un nome comune)

f5kJ%2w2$g3Lq (è difficile da memorizzare)

REGOLE DI SOPRAVVIVENZA

Esempi di buone password

Qè1bp,J!

(acronimo per "Questa è una buona

password, Jessica!")

9232eko117b

(ottenuto concatenando il pin del

cellulare, una marca di chitarre, il

numero civico di casa)

43

REGOLE DI SOPRAVVIVENZA

44

7. Attenzione al phishing

1) L!utente

riceve un

messaggio

falso

contenente

un link.

REGOLE DI SOPRAVVIVENZA

2) Il link porta a un sito “fotocopia” che invita l!utente

a inserire username e password.

45

REGOLE DI SOPRAVVIVENZA

46

3) I dati inseriti vengono acquisiti dal “sito

fotocopia” per un successivo uso (illegale)

4) L!utente viene redirizionato sul sito

autentico, senza alcun messaggio di

errore.

Regola generale: diffidare dei link

ricevuti via e-mail

Domande

& Risposte

Nicola Mauri