Fonte: http://www.freedrweb.com/show/?i=3551&c=19&lng=it

Nuovo modulo della botnet Rmnet disattiva gli antivirus

23 maggio 2013

Doctor Web — produttore degli antivirus Dr.Web — informa che nella botnet esistente

Rmnet sono comparsi due moduli nuovi, uno dei quali permette ai malintenzionati di

disattivare programmi antivirali installati sul computer vittima. Doctor Web ha potuto

prendere il controllo di una delle sottoreti di Rmnet in cui funzionano questi moduli

malevoli.

In precedenza, Doctor Web avvisava della vasta diffusione dei file virus Win32.Rmnet.12 e

Win32.Rmnet.16 che sono capaci di organizzare reti dannose. Ricordiamo ai nostri lettori che

Win32.Rmnet sono programmi del genere “file virus”, sono composti da più moduli e possono

propagarsi da soli. Le funzioni principali di questi malware permettono di incorporare contenuti

fraudolenti nelle pagine web visualizzate dall’utente (web injection), reindirizzare il browser ai

siti creati dai truffatori e inviare sui server remoti le informazioni digitate dall’utente in formulari

sul web. I virus “Rmnet” possono anche rubare password di accesso a diversi client FTP, quali,

per esempio, Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla e Bullet Proof FTP.

Gli specialisti di Doctor Web hanno potuto intercettare una sottorete di Win32.Rmnet (in

aggiunta a quelle già controllate) utilizzando il metodo “sinkhole”. Abbiamo osservato che in

questa sottorete si propagano due moduli malevoli nuovi che abbiamo chiamato con il nome

generale Trojan.Rmnet.19. Uno di questi moduli cerca macchine virtuali in uso sul computer

infetto, mentre l’altro è di particolare interesse. Emulando le azioni dell’utente (clic con il mouse

su icone corrispondenti) questo modulo malevolo disattiva gli antivirus Microsoft Security

Essential, Norton Antivisus, Eset NOD32, Avast, Bitdefender, AVG installati sugli elaboratori

compromessi.

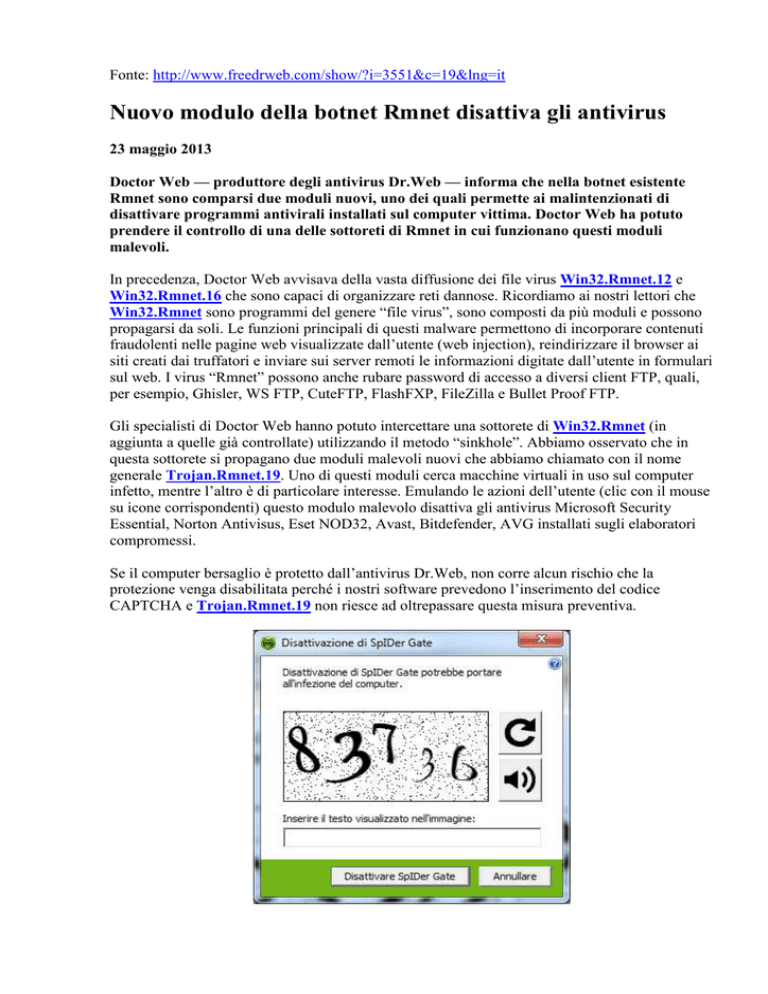

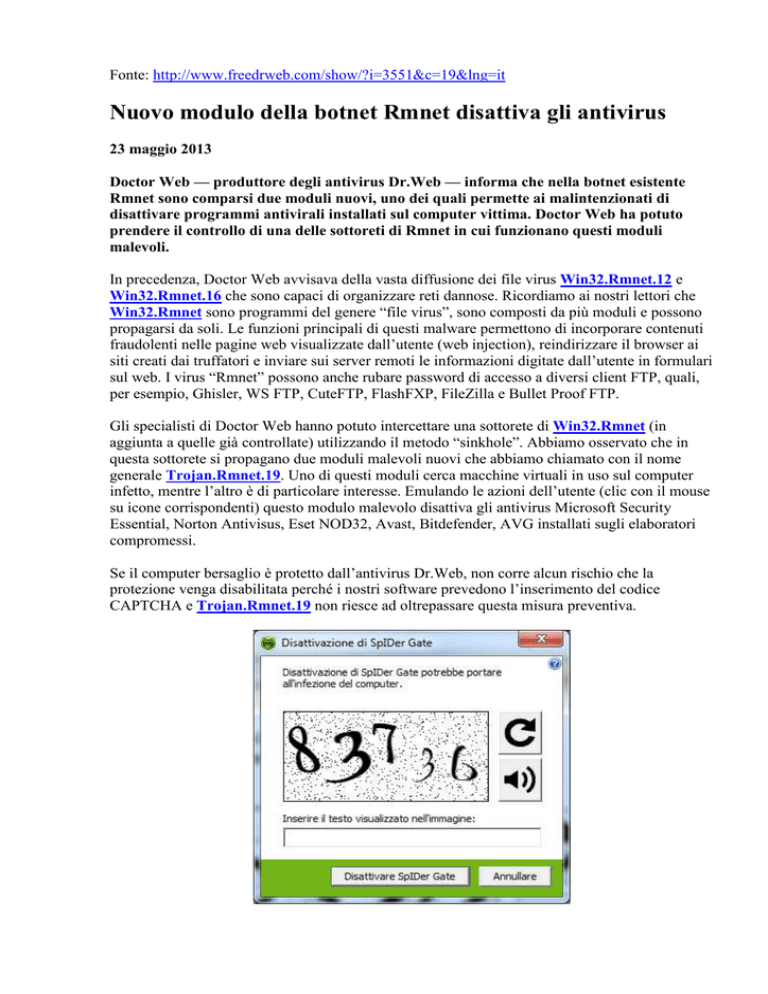

Se il computer bersaglio è protetto dall’antivirus Dr.Web, non corre alcun rischio che la

protezione venga disabilitata perché i nostri software prevedono l’inserimento del codice

CAPTCHA e Trojan.Rmnet.19 non riesce ad oltrepassare questa misura preventiva.

Esaminando la sottorete intercettata abbiamo visto che il virus scarica dal server di gestione sul

computer infetto sette moduli, cioè:

•

•

•

•

•

•

•

un modulo nuovo che può disattivare programmi antivirali;

un modulo che ruba cookies;

un server FTP locale;

un modulo studiato per eseguire web injection;

un modulo studiato per rubare password dei client FTP;

un modulo nuovo che può scoprire la presenza delle macchine virtuali;

un modulo utilizzato dai malintenzionati per avere accesso remoto al sistema infettato.

•

•

•

un componente che carica altri moduli nella memoria del computer;

un backdoor;

un modulo che rimuove programmi antivirus.

Secondo i dati del 22 maggio 2013, oltre 18.000 mila computer infetti si sono connessi al server

di gestione intercettato da Doctor Web. Analizzando i dati statistici raccolti, possiamo

concludere che i pirati informatici hanno scelto il Regno Unito e Irlanda come il loro target

principale. Così 15.253 computer infetti (84,5%) si trovano su questo territorio, mentre il

secondo posto nella statistica è occupato dalla Francia in cui abbiamo registrato 1.434 casi di

infezione (7,9%). Seguiamo con attenzione gli sviluppi della situazione.