Antivirus, firewall e

un po' di intelligenza:

la ricetta per la sicurezza

Introduzione alla

Sicurezza Informatica

Biblioteca Comunale di Torrebelvicino

Piazza Telematica -Schio - www.piazzatech.it

Federico Cumerlato

14 Febbraio 2007

Sicurezza Informatica:

●

●

●

●

La sicurezza informatica non è difficile:

richiede soltanto un po' di buon senso e di

conoscenza del mezzo.

I virus e gli altri attacchi informatici sparano nel

mucchio, per cui siamo tutti a rischio.

Quasi tutti i programmi per computer possono

esserne colpiti.

Tutti abbiamo dati personali e privacy da

proteggere.

A chi può servire questa

introduzione - 1/2

●

●

●

●

Serve all'utente ordinario, che si collega a Internet

tramite un modem o una linea ADSL e ha uno (o

due, o pochi altri) computer in casa.

A tutti coloro che vogliono avere un'infarinatura di

Sicurezza Informatica.

In particolare a chi usa Sistemi Operativi

Microsoft Windows.

Anche a chi usa S.O. alternativi che, generalmente,

sono ritenuti intrinsecamente più sicuri...

A chi può servire questa

introduzione - 2/2

●

●

A chi vuole rendere il proprio computer non proprio

invulnerabile (ammesso che si possa), ma un po'

meno colabrodo.

Le realtà informatiche più complesse (aziende,

organizzazioni, ecc...) dovrebbero avere un proprio

Responsabile di Sicurezza, che, basandosi su ben

determinate Politiche di Sicurezza, utilizza

particolari e specifici programmi e apparecchiature.

Premessa

●

●

●

Questa presentazione ha come unico scopo

quello di introdurre alla Sicurezza Informatica,

al suo significato e alla sua importanza. Vuole

inoltre presentare alcuni metodi per applicarla.

Non vuole dare scredito ad alcun programma e/o

Sistema Operativo a discapito di altri.

Il fine unico è quello di far conoscere i rischi

dovuti agli attacchi informatici, e i possibili ed

elementari accorgimenti per difendersi.

Alcuni concetti da sfatare

●

●

●

La sicurezza è un problema occasionale, per cui

non vale la pena di darsi troppo da fare.

L'unico pericolo è costituito dai virus: basta un

buon antivirus e il gioco è fatto.

Nessuno ce l'ha con me, per cui non ho nulla da

temere.

●

Ma cosa vuoi che mi succeda? È solo un computer.

●

Ho l'ultima versione di Windows, sono invincibile.

Virus, worm, spam, phishing...?

●

●

Virus: programmi veri e propri che si propagano

attaccandosi ai programmi e si riproducono quando i

programmi infetti vengono eseguiti.

Worm: programmi che si propagano da soli in una

rete di computer. Nel parlare comune i worm

vengono comunque chiamati virus.

●

Attacchi informatici: tentativi di penetrazione.

●

Spam: messaggi pubblicitari-spazzatura non richiesti.

●

Phishing: truffe elettroniche.

Che fare per difendersi?

●

●

●

Applicare accorgimenti tecnici, magari dopo

aver definito un proprio Piano per la Sicurezza

del PC e della privacy.

Adottare comportamenti prudenti ed ispirati al

buon senso.

Fare delle copie di sicurezza dei dati o a cui

maggiormente si da' importanza (o tutti).

Pianificare la propria Sicurezza

Informatica

1. Definizione dello scenario: consiste nell'individuare le entità da proteggere (ad es. dati personali, documenti ed informazioni riservate, messaggi di posta

elettronica, sistema operativo, ecc.) nonché la natura e

le fonti dei possibili eventi dannosi.

2. Valutazione dei rischi: qual'è la probabilità di subire contagi da virus o intrusioni.

3. Adozione di possibili azioni correttive: individuare una serie di azioni correttive da adottare che

siano in grado di ridurre al minimo i rischi del verificarsi degli eventi dannosi.

I sintomi di un probabile contagio

●

Windows si “pianta” e si riavvia frequentemente.

●

Antivirus disattivato.

●

Programmi che prima funzionavano bene ora si

piantano troppo spesso.

●

Computer lentissimo.

●

Connessione ad Internet lenta.

●

Icone che compaiono “da sole” nel desktop.

●

Il browser apre siti che non ho chiesto, ecc..

Dodecalogo della Sicurezza 1/2

Dodecalogo della Sicurezza 2/2

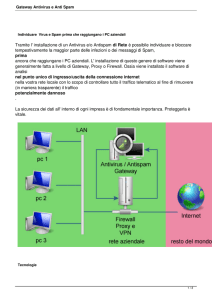

Regola num. 1:

"Installate un buon firewall"

●

●

●

●

E' l'equivalente informatico di un buttafuori: fa

entrare e uscire soltanto i dati autorizzati.

Firewall hardware vs. personal firewall (sw).

In generale, il firewall hardware protegge tutta la

rete privata, mentre il firewall software protegge

il singolo computer.

Configurare un firewall: Avvisi e blocchi

(vedere sul sito www.attivissimo.net come

configurare “Zone Alarm”)

Esempi di Firewall

INTERNET

Regola num. 2:"Installate un buon

antivirus, tenetelo costantemente

aggiornato, e usatelo su tutti i file

che ricevete"

●

●

Un virus è un programma ostile, che agisce nel

nostro computer senza il nostro consenso e fa

qualcosa che non desideriamo che faccia: di

solito fa danni o abusa del nostro computer o

della nostra connessione a Internet.

Può infettare praticamente qualsiasi file, e può

propagarsi da solo, anche via e-mail.

Come è possibile infettare un PC

●

●

●

●

●

Visitando siti web o scaricando posta elettronica.

Scaricando file da Internet (da siti per suonerie,

mp3, giochini gratuiti, loghi per il telefonino, ...)

Utilizzando CD/DVD chiavette USB di dubbia

provenienza (anche SOLO inserendoli nel PC)

Scaricando file da circuiti peer-to-peer.

Utilizzando la rete locale, se PC della stessa rete

sono infetti ...

Come difendersi dai virus

●

●

●

●

Per proteggersi è fondamentale la prevenzione.

Installare un buon antivirus e tenerlo

obbligatoriamente e costantemente

aggiornato (un solo antivirus per PC!).

Non fidarsi del mittente di un e-mail, soprattutto

quando questo ha un allegati, anche se sembrano

provenire da conoscenti (come riportato nella

regola 8).

Tutti i file ed e-mail scaricati da Internet devono

essere analizzati dall'antivirus.

Installare un buon antivirus

●

●

Nel sito www.attivissimo.net, nella sezione

"L'acchiappavirus", c'è una pagina con le istruzioni

dettagliate per scaricare, installare e configurare

"AVG", un buon antivirus, fra quelli gratuiti per uso

personale.

In Internet sono disponibili anche antivirus che "non

si installano", oppure dei "cleaner", particolari

antivirus creati per debellare uno specifico virus,

che non si riesce a disinfestare con il normale

antivirus.

Tenere l'antivirus aggiornato

●

●

●

●

●

Escono nuovi virus ogni giorno.

L'antivirus ha un elenco di virus che riesce a

riconoscere: Lista di definizione dei virus.

Questa lista deve essere aggiornata ogni giorno, o al

massimo ogni volta che ci si collega ad Internet.

Aprire il programma dell'antivirus e verificare la

“Data di ultimo aggiornamento della lista di

definizione dei virus”.

Se l'antivirus non è aggiornato cliccare su pulsante

dal nome “Live Update”, “Check for Update”, ecc..

Spyware, ... e compagnia bella

●

●

Sono programmi che possono essere considerati

come i cugini ficcanaso dei virus. Non causano

danni al computer, devastazioni paragonabili a

quelle dei virus e, solitamente, non si propagano

automaticamente. Questi spiano le nostre

navigazioni e le riferiscono ai loro “padroni”, sotto

forma di dati statistici, quasi sempre senza il nostro

consenso.

Ci sono anche: adware, hijacker, keylogger, trojan,..

Come difendersi dagli spyware

●

●

●

●

●

Come riportato nella regola numero 6 del

Dodecalogo, "Non usare Internet Explorer".

Non scaricare e non installare software superfluo o

di dubbia provenienza (regola num. 5).

Usare un antispyware.

Anzi, come per i firewall, e diversamente dagli

antivirus, "...Du antispyware is megl che uan..."

Come gli antivirus anche gli antispyware devono

essere periodicamente aggiornati (anche se con

minore frequenza).

I dialer

●

●

●

Sono programmi che cambiano il numero di

telefono della connessione (tradizionale, non

ADSL) ad Internet , sostituendolo con un numero a

pagamento maggiorato su prefissi come il

costosissimo 899, 144, 166, 892, ecc.. o su prefissi

internazionali o satellitari.

Spesso vengono scaricati “legalmente”, scaricando

dei programmini o file “gratuiti”.

L'installazione viene preceduta da un “Avviso di

protezione”.

Difendersi dai dialer

●

●

Usare browser diversi da Internet Explorer.

Non scaricare ed eseguire intenzionalmente

programmi di cui non si è assolutamente sicuri del

sito di provenienza.

●

Antivirus, antispyware e antidialer (“Stop Dialers”).

●

Passare alla banda larga (ADSL).

●

●

In ogni caso è consigliabile bloccare i prefissi usati

dai dialer (chiamando il 187).

Controllare il numero che viene composto dal

modem e indicato al momento della connessione.

Dialer? ...troppo tardi?

●

●

●

Se arriva una bolletta con addebiti dovuti a

questi collegamenti, la prima cosa da fare è

contattare una associazione di consumatori (ad

esempio ADUC o ADConsum, ...), per farsi

consigliare come poter procedere.

Quindi denunciare il fatto presso l'Ufficio di Polizia

Postale e delle Comunicazioni (o qualunque altro

Ufficio di Polizia).

Mandare una raccomandata A/R al proprio fornitore

di servizio di telefonia per contestare gli addebiti.

Regola num. 3: "Fate i backup

(almeno) dei vostri dati. Fatelo

spesso, fatelo SEMPRE"

●

●

●

Il backup è semplicemente la copia di sicurezza, il

duplicato, dei vostri dati più preziosi (o tutti).

Serve in caso di perdita dei dati: per un virus, un

guasto di un componente del computer,

l'installazione di un programma non riuscita, un

furto, il normale invecchiamento del disco fisso, un

fulmine che entra nell'impianto elettrico di casa, una

manomissione, ecc...

Il backup spesso è l'ultima estrema linea di difesa.

Quando fare il backup

●

●

Il backup DEVE essere fatto sempre prima

di ogni modifica al computer, prima di installare o

rimuovere un programma, prima di installare

aggiornamenti del sistema operativo, prima di

installare o rimuovere componenti e accessori del

computer.

Va fatto con una certa frequenza: quanto spesso

dipende da quanti dati vengono modificati e

dall'importanza che viene data a queste nuove

modifiche.

Come fare il backup

●

●

●

La copia di backup deve essere fatta da un

supporto ad un altro. Il supporto di origine e quello

di destinazione devono essere fisicamente due cose

distinte.

Basta anche semplicemente copiare le cartelle di

maggiore interesse.

Collaudate SEMPRE le copie di backup appena

fatte, e poi collaudatele anche periodicamente nel

tempo.

Regola num. 4: "Installate gli

aggiornamenti (patch) di Windows

e di tutti gli altri programmi"

●

●

●

●

Tutti i programmi contengono errori e falle

(non solo Windows).

Per ovviare a questo le case produttrici di software

rilasciano nuove versioni del programma o delle

“patch” (pezze).

Aggiornamenti o le patch possono essere scaricati

da Internet dal sito del produttore del programma.

Windows è un caso eclatante per quanto riguarda

l'uso (abuso) di patch.

Aggiornamento di Windows

●

●

●

●

E' caldamente sconsigliato collegarsi ad Internet con

una versione di Windows non aggiornata.

In Windows è integrata la funzione “Windows

Update”, che automaticamente a intervalli regolari

(o manualmente) verifica se ci sono nuove

correzioni e poi le scarica e installa.

Le patch sono scaricabili e salvabili su disco anche

senza installarle.

Per Windows XP la patch fondamentale è

SERVICE PACK 2...ma tante altre sono importanti.

Regola num. 6: "Non usate Internet

Explorer e Outlook Express.

Sostituiteli con prodotti alternativi

più sicuri."

●

●

●

E' sempre più essenziale usare in sicurezza i servizi

telematici offerti su Internet tramite il Web.

Integrato in Windows è sempre presente il browser

(cioè il programma per la navigazione Web) Internet

Explorer, ma questo programma è particolarmente

soggetto ad attacchi di qualsiasi genere.

Meglio utilizzare un altro browser fra i tanti altri

disponibili, anche se nessuno è totalmente sicuro.

Uso di un browser alternativo

●

●

●

●

Si può usare, ad esempio, Mozilla Firefox

scaricabile gratuitamente da Internet.

Una volta installato dovremo usare solo questo.

Per evitare l'uso anche accidentale di Internet

Explorer si potrebbero cancellare tutti i link e le

icone relativi a questo browser (non è possibile in

alcun modo disinstallarlo: fa parte integrante del

Sistema Operativo).

Anche i browser alternativi sono soggetti a possibili

buchi di sicurezza: è necessario mantenerli

aggiornati installando le nuove versioni.

Browser alternativi

●

●

Oltre ad essere intrinsecamente più sicuri, gli altri

browser spesso sono anche tecnicamente più evoluti

e con funzionalità più interessanti, infatti:...

Risolvono drasticamente il problema di molte delle

vulnerabilità perché sono incapaci di riconoscere (e

quindi eseguire) alcuni tipi di microprogrammi, per

esempio, ActiveX o VBS, ma talvolta accettano

quelli Javascript e Java. Questa incapacità è voluta,

perché, soprattutto i primi due tipi di

microprogrammi, sono pericolosi: permettono infatti

a virus o malintenzionati di infettare il nostro PC.

Ancora sui browser alternativi

●

●

●

●

●

Bloccano le famose finestre di pop-up.

Gestione di pagine multiple tramite linguette o

"schede" (tabbed browsing, è comodissimo).

Implementano apposite barre di ricerca veloce in

Google, Wikipedia, ecc...

Notevole possibilità di personalizzazione

dell'interfaccia grafica aggiungendo “temi”, e

delle funzionalità, installando cioè “estensioni”.

Ecc..

Installare un browser alternativo

●

E' molto semplice cambiare browser. Basta infatti:

●

Procurarsi l'installazione del browser ed eseguirla.

●

●

●

Importare dal Internet Explorer i Preferiti, la

cronologia, le impostazioni, ecc..

Impostare questo nuovo come browser come

“browser predefinito”.

Tutte queste impostazioni vengono chieste durante

la fase di installazione: basta solo rispondere se le si

vogliono o no.

Blindare Internet Explorer

●

●

●

●

●

Aggiornalo alla versione più recente.

Impostare il firewall in modo che Internet Explorer

non sia abilitato automaticamente ad uscire.

Non impostarlo come browser predefinito.

Togliere alcune delle impostazioni di default

(vedere “L'acchiappavirus” o le dispense)

Aumentare al massimo i Livelli di Protezione

(Strumenti>Opzioni Internet>scheda Protezione).

Questo equivale a quanto riportato nella regola

numero 7 del Dodecalogo: “Tenete disattivati

ActiveX, Javascript e Visual Basic Scripting”.

Non usare Outlook Express

●

●

●

Outlook Express (il programma client per la posta

elettronica, e-mail), come Internet Explorer, è

estremamente vulnerabile .

Esistono altri programmi che soddisfano i requisiti

di sicurezza necessari per un uso sereno dell'e-mail

se opportunamente configurati, ma differiscono fra

loro in quanto a prestazioni e modo di interagire con

l'utente.

Una possibile alternativa è accedere alla casella di

posta tramite il sito del nostro fornitore di servizio

(Webmail), ...oppure usare Gmail.

Uso della webmail: vantaggi

●

●

●

La possibilità di accedere alla propria posta da

qualsiasi computer del mondo.

Possibilità di leggere e scrivere e-mail senza avere a

disposizione il programma specifico e/o gli appositi

servizi per la trasmissione/ricezione di e-mail

erogati dal fornitore di accesso.

La maggiore probabilità (ma non la sicurezza) di

non essere infettati da virus presenti in allegato al

messaggio: comunque bisogna usare un browser

sicuro!

Uso della webmail: svantaggi

●

●

L'obbligo a stare collegati a Internet mentre si

consulta la propria casella. Se paghiamo la

connessione Internet a tempo, i costi salgono in

fretta; e se per qualsiasi ragione non possiamo

collegarci a Internet, tutta la nostra posta è

inaccessibile.

Usando un programma, invece, la posta scaricata e

spedita risiede tutta sul nostro PC ed è consultabile

in qualsiasi momento.

Cambiare il programma di posta

●

●

●

Non significa perdere i messaggi e la rubrica

presenti in MS Outlook Express: si possono

importare nel nuovo programma (conviene prima

fare un backup del proprio archivio).

Non occorre cambiare indirizzo di posta, basta

solamente impostare i parametri del vecchio

programma nel nuovo.

Quasi tutti i programmi riescono a fare queste

operazioni automaticamente, dopo il nostro

consenso, in fase di installazione.

Rendere sicuro il client di posta

●

●

●

●

Come riportato nella regola 10: "Rifiutate la posta in

formato HTML e non mandatela agli altri. Usate il

testo semplice, molto più sicuro".

Quindi per i parametri di “Invio posta”, impostare:

“Non rispondere ai messaggi utilizzando il formato

originale” e “Invio posta in formato testo normale”.

Impostarlo in modo da non permettere l'apertura

degli allegati e/o la visualizzazione in automatico.

Disabilitare l'opzione che manda in automatico un

messaggio che conferma al mittente l'avvenuta

lettura del messaggio (per “evitare” lo spam).

Uso più sicuro di Windows - 1/4

●

In “Esplora Risorse”, dal menù “Strumenti” >

“Opzioni cartella”, nella scheda “Visualizzazione”,

impostare le seguenti voci:

●

Visualizza cartelle e file nascosti

●

Memorizza le impost. di visualiz. di ogni cartella

●

Nascondi i file protetti di sistema

●

Nascondi le estensioni per i tipi di file conosciuti

●

Visualizza il contenuto delle cartelle di sistema

●

Visualizza il percorso completo sulla barra del titolo

Uso più sicuro di Windows - 2/4

●

●

●

Sempre in "Esplora Risorse" dal menù "Visualizza"

cliccare sulla voce "Dettaglio" per vedere più

informazioni relative ai file.

Fare attenzione ai file con doppia estensione: la

prima, finta, seguita da quella vera (pericolosa). Ad

esempio un file dal nome "fotopaesaggio.jpg.exe".

Un altro metodo utilizzato per diffondere i virus è

quello di inserirli in file dove le due estensioni sono

separate da molti spazi, ad esempio:

"fotopaesaggio.jpg

.exe"

Uso più sicuro di Windows - 3/4

●

●

●

Fare maggiore attenzione alle estensioni dei file,

soprattutto se sono allegati ad e-mail ricevute. Porre

attenzione soprattutto alle estensioni quali: .bat,

.chm, .cmd, .com, .cpl, .dll, .exe, .hlp, .inf, .lnk,

.ocx, .pif, .reg, .scr, .url, .vbs.

Tutti i file sospetti, soprattutto quelli ricevuti come

allegati alle e-mail, devono essere cancellati subito,

al fine di evitare di essere contagiati (vedere regola

8 del dodecalogo).

Aprire i file con “Apri con...” invece che con il

doppio click.

Uso più sicuro di Windows - 4/4

●

●

●

●

Inserire nel PC solo CD e/o penne USB “sicure”:

eventuali virus possono essere attivati dall'autorun.

Disattivare i servizi inutili che tentano di accedere a

Internet ("Clipbook", "Condivisione descktop

remoto di NetMeeting", "Gestione sessione di

assistenza mediante descktop remoto", "Host di

periferiche Plug and Play universali", ...)

Tenere il Sistema Operativo aggiornato alla

versione più recente e con le più recenti patch.

Per la regola 5: "Non installate software superfluo o

di dubbia provenienza."

Uso sicuro di Internet per la

navigazione sul web - 1/3

●

●

●

Seguire tutti gli accorgimenti tecnici presentati

sopra (o meglio presentati nel libro di Paolo

Attivissimo)

Usare un browser diverso da Internet Explorer e

tenetelo aggiornato.

Evitare siti dedicati al software pirata, quelli per

adulti e quelli che offrono (o fanno credere di

offrire) musica MP3 o loghi e suonerie "gratis".

Uso sicuro di Internet per la

navigazione sul web - 2/3

●

Quando un sito chiede di immettere dati personali

(indirizzo, numero di carta di credito per acquisti,

eccetera), assicurarsi che la comunicazione sia

cifrata. La presenza della cifratura della

comunicazione si può verificare nel seguente modo:

–

–

nella barra di navigazione, l'indirizzo deve

iniziare con https:// invece che con http://;

nell'angolo in basso a destra della finestra

del browser c'è un lucchetto chiuso.

Uso sicuro di Internet per la

navigazione sul web - 3/3

●

●

●

●

Per la regola 9: "Non fidatevi dei link a banche o

negozi forniti da sconosciuti. Possono essere falsi e

portarvi a un sito-truffa".

Quindi per andare siti deve si richiedono dati

personali, scrivete voi l'indirizzo del sito.

Memorizzatelo nei “Preferiti”, e poi usate sempre

questo link.

Se un'offerta trovata in Rete sembra troppo bella per

essere vera, è perché non è vera.

Trappole nella posta - 1/3

●

Molte delle principali trappole dell'e-mail si

risolvono o diventano più facili da evitare grazie al

lavoro di blindatura di Windows, come accennato

sopra. Molte altre però sono indipendenti dallo

strumento e mirano direttamente all'altro computer

che abbiamo in casa: il nostro cervello. In questo

caso non c'è antivirus o firewall che tenga, e bisogna

vaccinare la materia grigia. Vediamo come:

Trappole nella posta - 2/3

●

●

●

Per la regola 8: "Non aprite gli allegati non attesi,

di qualunque tipo, chiunque ne sia il mittente, e

comunque non apriteli subito, anche se l'antivirus li

dichiara "puliti".

Non esistono tipi di file sicuri. Forse lo è il testo

semplice, ma è facile creare un file che sembra testo

semplice.

È facilissimo falsificare il mittente di un e-mail.

Trappole nella posta - 3/3

●

●

●

●

Cercare di capire se un e-mail ci arriva davvero da

un conoscente o se il mittente è stato falsificato da

un virus.

Fra l'uscita di un nuovo virus e la disponibilità

dell'antivirus aggiornato che lo riconosce passa del

tempo, durante il quale l'antivirus non blocca la

nuova minaccia.

La posta HTML è male: la posta di testo semplice è

bene.

Regola 9. Non fidatevi dei link a banche o negozi

forniti da sconosciuti (Phishing).

Phishing - 1/2

●

●

La truffa più comune avviene quando riceviamo

un e-mail in formato HTML che sembra inviata

dal servizio clienti di qualche banca, provider o

società di commercio elettronico. Il messaggio ci

avvisa di un "controllo a campione" o di un

"problema di verifica dei dati" e ci chiede di

visitare il relativo sito cliccando sul link.

Diffidare di ogni e-mail che chiede dati riservati

(codici di carte di credito, password o altri dati

personali segreti relativi ad un conto on-line, ecc..).

Phishing - 2/3

●

●

●

Di solito le e-mail truffa non sono personalizzate e

contengono richieste generiche di informazioni

personali per motivi vari (scadenza o smarrimento

dati, problemi tecnici), e usano toni intimidatori.

I link presenti in questi messaggio sono ingannevoli:

sembrano rimandare a un sito regolare. Portano

invece ad un sito contraffatto, visivamente identico

a quello autentico, gestito da truffatori.

Questo tipo di truffa viene tentato soprattutto

falsificando i servizi che gestiscono denaro, come le

banche, Paypal, PostaPay, e-bay, ecc....

Phishing - 3/3

●

●

●

●

Per evitare queste truffe occorre mantenere sempre

alta la guardia e dubitare sempre dei link contenuti

all'interno dei messaggi.

Un altro modo efficace per smascherare i tentativi di

phishing è disattivare la visualizzazione dell'HTML.

Se gli indirizzi di siti sono lunghi e contengono

caratteri inusuali, ad esempio @ o % allora questi

link potrebbero portarci a siti fraudolenti.

Controllare regolarmente l'estratto conto: in caso di

transazioni sospette contattare la propria banca.

Lo spam

●

Lo spam cioè la posta pubblicitaria-spazzatura

indesiderata non è semplicemente una scocciatura:

veicola truffe e virus, porta pornografia in casa e in

ufficio, intasa Internet, “costa” a chi la riceve, cioè a

noi utenti, mentre è praticamente gratuita a chi la

invia.

Perché mi arriva dello spam? - 1/2

●

●

Ci sono molti modi con cui uno spammer (chi invia

lo spam) può entrare in possesso del nostro indirizzo

e-mail (Address harvesting).

Utilizza appositi programmi che esplorano in

automatico le pagine Web, i forum e i newsgroup ed

estraendo da queste qualsiasi cosa che somigli a un

indirizzo di e-mail.

●

Compra gli indirizzi da altri spammer.

●

Sfrutta le catene di Sant'Antonio.

Perché mi arriva dello spam? - 2/2

●

●

●

Crea siti Web che "catturano" il nostro indirizzo di

e-mail quando li visitiamo (inviato dal browser).

Crea siti Web che invitano a lasciare il proprio

indirizzo di e-mail per ricevere fantomatiche

password di accesso a immagini o filmati, musica da

scaricare, programmi piratati e altre lusinghe.

Usa generatori random, ossia programmi che

generano automaticamente tutti i possibili indirizzi

di e-mail.

Evitare altro spam - 1/4

●

●

●

●

Non rispondete MAI allo spam, neanche con la

risposta di “conferma lettura”: la risposta per lo

spammer è la conferma dell'esistenza e validità del

nostro indirizzo.

Diamo il nostro indirizzo a poche persone ma fidate.

Evitare di dare l'indirizzo ai siti che ce lo chiedono,

se non hanno una reputazione cristallina.

Conviene creare un indirizzo di email

supplementare "sacrificabile" da dare a questi siti.

Evitare altro spam - 2/4

●

●

Se la nostra casella è ormai troppo bombardata,

possiamo cambiare indirizzo (creare una nuova

casella di posta elettronica) e dare quello nuovo

soltanto a chi veramente ne ha bisogno,

accompagnandolo con l'esplicita richiesta di non

darlo a nessuno.

Scegliere un nome utente lungo almeno dieci

caratteri. Questo per rendere più remota la

possibilità di ricrearlo da parte dei generatori

automatici di indirizzi usati dagli spammer

Evitare altro spam - 3/4

●

●

●

Vietate al nostro programma di posta di visualizzare

automaticamente le immagini allegate ai messaggi.

Usare filtri antispam centralizzati.

Non inoltrare le Catene di Sant'Antonio o i

messaggi “bufala”. Paolo Attivissimo nel suo sito

cura una apposita sezione per queste cose. (Non

inoltrate soprattutto dal posto di lavoro, altrimenti il

messaggio potrebbe essere inteso come sottoscritto

dall'azienda/ente, e quindi attendibile).

Evitare altro spam - 4/4

●

Per chi gestisce un sito internet ci sono altri piccoli

accorgimenti che potrebbero essere usati, quali:

–

–

–

Non inserire alcun indirizzo in chiaro nel sito,

piuttosto usare un apposito form.

Se proprio dobbiamo mettere il nostro indirizzo

in una pagina Web, si può pensare di metterlo

sotto forma di immagine grafica o “mascherato”.

Anonimizzare forum e newsgroup.

I trucchi della mente: il social

engineering

●

●

●

●

Social Engineering: tecniche di persuasione adottate

da aggressori e truffatori.

Questo termine si può tradurre liberamente con

fregare il prossimo con la psicologia. Conoscere le

tecniche di social engineering è il modo migliore

per non finirne vittima.

Le tecniche psicologiche più diffuse prevedono l'uso

di autorevolezza, colpa, panico, ignoranza,

desiderio, avidità, buoni sentimenti, ecc...

Nel dubbio, non eseguite le istruzioni ricevute.

Phishing: e-mail in formato HTML

Phishing: e-mail in formato testo

Un trojan ruba 800mila euro

●

Nel sito "Punto informatico" del 22/01/2007, è

riportata la notizia che riporto di seguito:

“Un trojan ruba 800mila euro

In quella che appare come la più clamorosa azione

di phishing, centinaia di clienti di internet banking

svedesi si sono visti sottrarre i codici di accesso”...

Bibliografia:

●

Paolo Attivissimo: "L'acchiappavirus" Pocket, Ed.

Apogeo (€ 7,20)

●

Paolo Attivissimo: www.attivissimo.net

●

sicurezza.html.it

●

it.wikipedia.org/wiki/Elenco_di_programmi_per

computer

●

it.wikipedia.org/wiki/Firewall

●

it.wikipedia.org/wiki/Antivirus

●

it.wikipedia.org/wiki/Antispyware