SICUREZZA

Crittografia

Per crittografia si intende un processo di codifica che trasforma il messaggio M (un testo in chiaro che deve

essere reso inintellegibile) in un testo cifrato T comprensibile solo a chi possiede la chiave di decifratura.

Vi sono vari metodi di cifratura; alcuni esempi sono:

• cifrari a sostituzione

• cifrari a trasposizione

• algoritmi a chiave pubblica

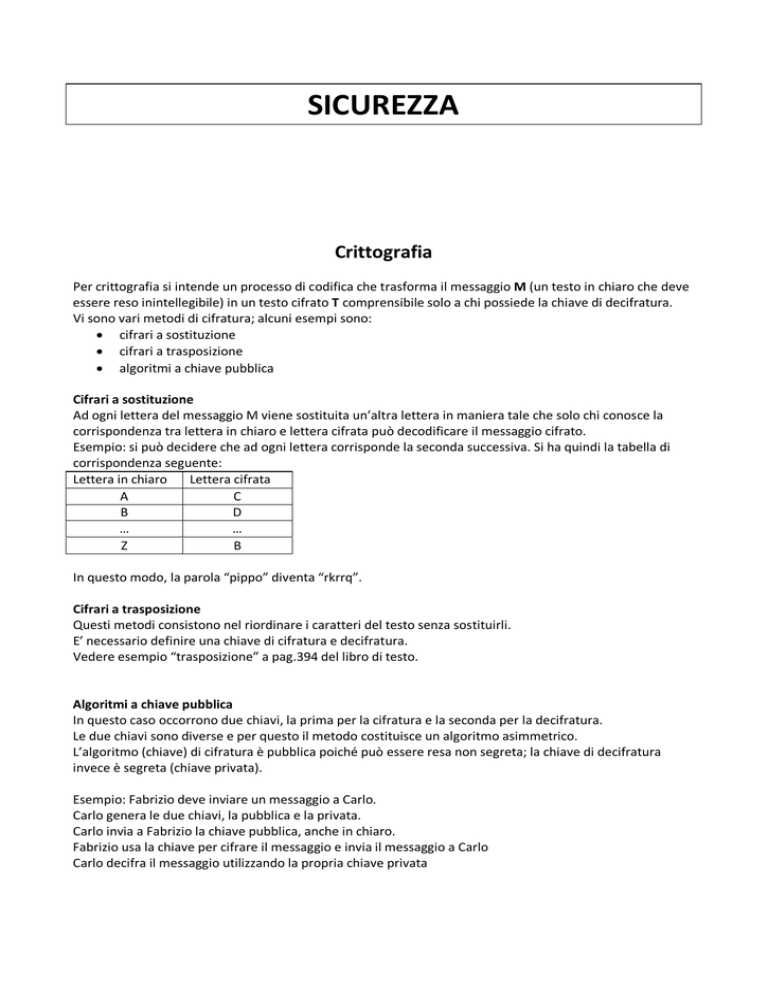

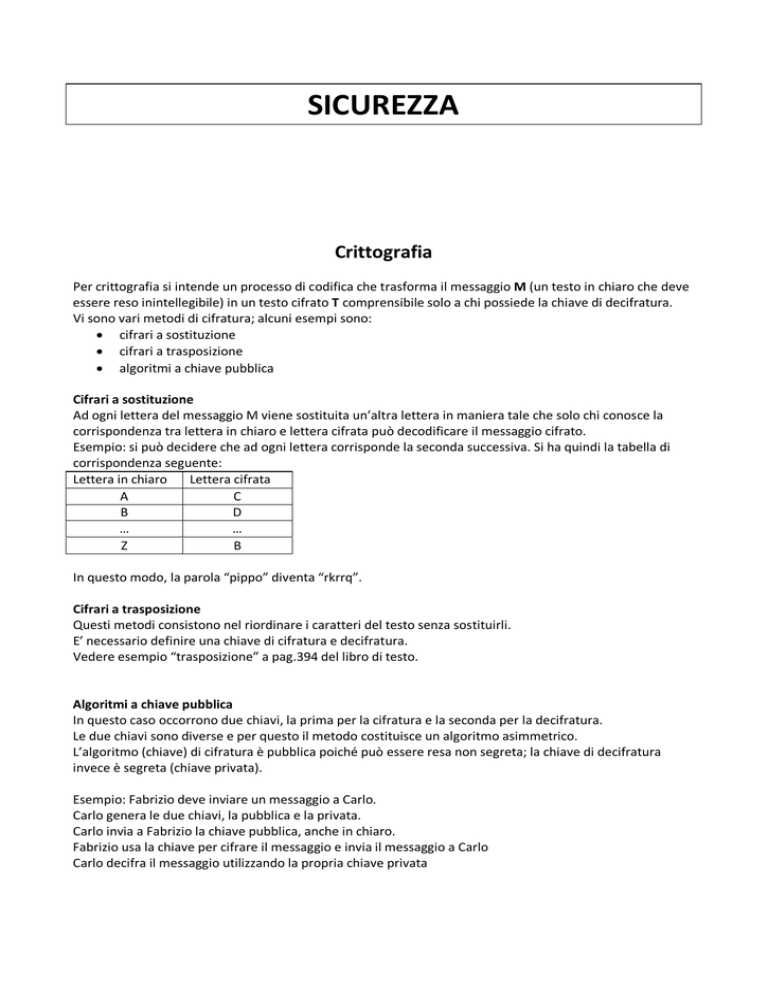

Cifrari a sostituzione

Ad ogni lettera del messaggio M viene sostituita un’altra lettera in maniera tale che solo chi conosce la

corrispondenza tra lettera in chiaro e lettera cifrata può decodificare il messaggio cifrato.

Esempio: si può decidere che ad ogni lettera corrisponde la seconda successiva. Si ha quindi la tabella di

corrispondenza seguente:

Lettera in chiaro

Lettera cifrata

A

C

B

D

…

…

Z

B

In questo modo, la parola “pippo” diventa “rkrrq”.

Cifrari a trasposizione

Questi metodi consistono nel riordinare i caratteri del testo senza sostituirli.

E’ necessario definire una chiave di cifratura e decifratura.

Vedere esempio “trasposizione” a pag.394 del libro di testo.

Algoritmi a chiave pubblica

In questo caso occorrono due chiavi, la prima per la cifratura e la seconda per la decifratura.

Le due chiavi sono diverse e per questo il metodo costituisce un algoritmo asimmetrico.

L’algoritmo (chiave) di cifratura è pubblica poiché può essere resa non segreta; la chiave di decifratura

invece è segreta (chiave privata).

Esempio: Fabrizio deve inviare un messaggio a Carlo.

Carlo genera le due chiavi, la pubblica e la privata.

Carlo invia a Fabrizio la chiave pubblica, anche in chiaro.

Fabrizio usa la chiave per cifrare il messaggio e invia il messaggio a Carlo

Carlo decifra il messaggio utilizzando la propria chiave privata

Firma digitale

La firma digitale serve non solo per crittografare documenti, ma anche a garantire al destinatario

l’autenticità del mittente.

Si basa sull’utilizzo di due chiavi ma stavolta entrambe segrete.

Funziona nel seguente modo:

Fabrizio informa Carlo che ha un messaggio da inviargli

Carlo invia a Fabrizio un testo in chiaro

Fabrizio codifica il testo con la chiave (segreta) di cifratura e lo invia a Carlo

Carlo, condividendo la chiave segreta con Fabrizio, può così verificare che il suo interlocutore è realmente

Fabrizio.

Una volta che Carlo è sicuro di interloquire con Fabrizio, gli stessi passaggi vengono ripetuti al contrario

affinchè anche Fabrizio sia sicuro di interloquire con Carlo.

Alla fine, Carlo e Fabrizio hanno stabilito un protocollo di comunicazione a chiave segreta condivisa e

possono (finalmente) comunicare tra loro.

Virus ed Antivirus

La sicurezza informatica è un tema estremamente importante, perché la diffusione informatica delle reti, di

Internet e di tutti i sistemi digitali fanno sì che molta della nostra sicurezza, individuale e collettiva, dipenda

dalla sicurezza degli apparati, delle reti e del software che adoperiamo e che ci circonda.

Sono molti i metodi mediante i quali un hacker può forzare la sicurezza di un calcolatore.Non passa ormai

giorno senza che vengano annunciati problemi di sicurezza in questo o quel programma o sito web. La

maggior parte dei comunicati viene però presa sotto gamba, fino a quando non ci si scontra concretamente

con i risultati del problema: computer infettati, furto di denaro dai conti correnti, violazione dei segreti

industriali o della privacy dei singoli utenti.

Hacking

Un hacker (termine coniato negli Stati Uniti del quale è difficile rendere una corretta traduzione in italiano)

è una persona che si impegna nell'affrontare sfide intellettuali per aggirare o superare creativamente le

limitazioni che gli vengono imposte, non limitatamente ai suoi ambiti d'interesse (che di solito

comprendono l'informatica o l'ingegneria elettronica), ma in tutti gli aspetti della sua vita.

Esiste un luogo comune, usato soprattutto dai mass media (a partire dagli anni '80), per cui il termine

hacker viene associato ai criminali informatici (la cui definizione corretta è, però, "cracker").

La sua attività è denominata hacking.

L'hacking trova la sua realizzazione tramite i cosiddetti malware, termine con cui si definisce un qualsiasi

software creato con il solo scopo di causare danni più o meno gravi al computer su cui viene eseguito.

Il termine deriva dalla contrazione delle parole inglesi “malicious” e “software” e ha dunque il significato

letterale di "programma malvagio"; in italiano è detto anche codice maligno.

Finalità

Nell'immagine seguente si può vedere una ripartizione delle tipologie di attacchi che vengono portati ai

sistemi di elaborazione e ai sistemi di rete.

Effetti

Gli effetti di un attacco di sicurezza sono quelli che richiamano l'attenzione del grande pubblico:

trasferimento di denaro dal conto corrente, caselle di posta intasate, PC rallentato, violazione della privacy,

milioni di dollari di danni, e tutti gli altri scenari che, ciclicamente, arrivano anche sulle pagine della stampa

generalista.

L'effetto è "il premio" che attende il cracker in grado di portare con successo un assalto alla sicurezza di un

sistema informativo. Un cracker può sfruttare strumenti di comunicazione quali posta elettronica, web,

messaggistica istantanea o quant'altro per veicolare il proprio attacco, che viene recapitato alla vittima

sottoforma di virus o altro malware.

Metodi di hacking

I principali metodi sono:

• Esecuzione di codice da remoto

Il risultato più grave che una breccia nella sicurezza può portare è la possibilità di eseguire codice

da remoto.

Arrivando a questo risultato, il cracker è in grado di trasferire e lanciare un programma sul sistema

della propria vittima: in tale scenario, l'aggressore opterà probabilmente per l'utilizzo di una

qualche forma di malware, grazie al quale garantirsi pieno controllo del calcolatore assaltato via

Internet.

• Phishing

Il Phishing è una frode informatica realizzata con l'invio di e-mail contraffatte, finalizzata

all'acquisizione, per scopi illegali, di dati riservati. È sostanzialmente un fenomeno con cui vengono

chiesti, attraverso e-mail subdole o siti finti, delle credenziali, delle informazioni, che sono di fatto

poi utilizzate per svolgere certamente compiti non benevoli ai fini dell'individuo, o meglio ai fini del

portafoglio degli individui.

Ecco come avviene. Arriva nella vostra casella di posta elettronica un'e-mail che sembra provenire

dalla vostra banca e vi dice che c'è un imprecisato problema al sistema di "home banking". Vi invita

pertanto ad aprire la home page della banca con cui avete il conto corrente gestito via web e di

cliccare sul link indicato nella mail. Subito dopo aver cliccato sul link vi si apre una finestra (pop-up)

su cui digitare la "user-id" e la "password" di accesso all'home banking. Dopo pochi secondi, in

generale, appare un altro pop-up che vi informa che per assenza di collegamento non è possibile la

connessione. A questo punto qualcuno è entrato in possesso dei vostri dati e può fare operazioni

dal vostro conto.

• Spamming

Lo spamming è l'invio di grandi quantità di messaggi indesiderati (generalmente commerciali). Può

essere messo in atto attraverso qualunque media, ma il più usato è Internet, attraverso l'e-mail.

Il principale scopo dello spamming è la pubblicità, il cui oggetto può andare dalle più comuni offerte

commerciali a proposte di vendita di materiale pornografico o illegale, come software pirata e

farmaci senza prescrizione medica, da discutibili progetti finanziari a veri e propri tentativi di truffa.

Uno spammer, cioè l'individuo autore dei messaggi spam, invia messaggi identici (o con qualche

personalizzazione) a migliaia di indirizzi e-mail. Questi indirizzi sono spesso raccolti in maniera

automatica dalla rete (articoli di Usenet, pagine web) mediante Spambot ed apposti programmi,

ottenuti da database o semplicemente indovinati usando liste di nomi comuni.

• Privazione di servizio

Una "privazione di servizio"( Denial of Service o DoS) può essere classificata sia come una

metodologia di attacco, sia come l'esito di un assalto.

Ottenere un DoS significa, genericamente, che l'attaccante è riuscito a bloccare un programma

oppure l'intero calcolatore da cui lo stesso viene erogato.

Vi sono vari modi mediante i quali il cracker può ottenere tale risultato: ad esempio, portando un

attacco di tipo buffer overflow o, ancora, aumentando il carico di lavoro richiesto al server-vittima

fino a saturarne le risorse.

Vi sono comunque decine di metodi diversi mediante i quali il cracker può giungere ad inibire il

regolare funzionamento di un servizio sotto attacco. È comunque importante ricordare che, anche

in caso di successo, il cracker non sarà in grado di eseguire codice da remoto (e quindi acquisire

pieno controllo del calcolatore) ma semplicemente di portare ad una interruzione del servizio.

Sebbene il risultato sia intrinsecamente meno grave (il cracker non potrà, ad esempio, accedere ad

informazioni riservate o modificare i dati memorizzati sul sistema), l'effetto di un attacco DoS può

essere comunque considerevole: si pensi ad esempio ai danni di natura economica che un'azienda

potrebbe subire in caso il relativo sito di e-commerce fosse paralizzato da un attacco di questo tipo.

I virus

Nell'ambito dell'informatica un virus è un software, appartenente alla categoria dei malware, che è in

grado, una volta eseguito, di infettare dei file in modo da riprodursi facendo copie di sé stesso,

generalmente senza farsi rilevare dall'utente. I virus possono essere o non essere direttamente dannosi per

il sistema operativo che li ospita, ma anche nel caso migliore comportano un certo spreco di risorse in

termini di RAM, CPU e spazio sul disco fisso rallentando il sistema. Come regola generale si assume che un

virus possa danneggiare direttamente solo il software della macchina che lo ospita, anche se esso può

indirettamente provocare danni anche all' hardware, ad esempio causando il surriscaldamento della CPU

mediante overclocking, oppure fermando la ventola di raffreddamento.

Nell'uso comune il termine virus viene frequentemente ed impropriamente usato come sinonimo di

malware, indicando quindi di volta in volta anche categorie di "infestanti" diverse, come ad esempio worm,

trojan o dialer.

Un virus è composto da un insieme di istruzioni, come qualsiasi altro programma per computer. È

solitamente composto da un numero molto ridotto di istruzioni, (da pochi byte ad alcuni kilobyte), ed è

specializzato per eseguire soltanto poche e semplici operazioni e ottimizzato per impiegare il minor numero

di risorse, in modo da rendersi il più possibile invisibile. Caratteristica principale di un virus è quella di

riprodursi e quindi diffondersi nel computer ogni volta che viene aperto il file infetto.

A seconda del tipo di danni causati, i virus si classificano in:

• innocui: se comportano solo una diminuzione dello spazio libero sul disco senza nessun'altra

alterazione delle operazioni del computer;

• non dannosi: se comportano solo una diminuzione dello spazio libero sul disco, col mostrare grafici,

suoni o altri effetti multimediali.

• dannosi: possono provocare problemi alle normali operazioni del computer (ad esempio,

cancellazione di alcune parti dei file);

• molto dannosi: Causano danni difficilmente recuperabili come la cancellazione d'informazioni

fondamentali per il sistema (formattazione di porzioni del disco).

Altri tipi di malware

1.Worm

I worm sono fenomeni che hanno coinvolto molte volte parecchi computer e hanno realizzato delle vere e

proprie criticità, determinando fenomeni anche distruttivi in tempi brevissimi.

Un worm, a differenza di un virus "classico", non necessita di legarsi ad altri eseguibili per diffondersi.

Tipicamente un worm modifica il software di avvio del computer che infetta, in modo da venire eseguito

ogni volta che si avvia la macchina e rimanere attivo finché non si spegne il computer o non si arresta il

processo corrispondente. Il worm tenta di replicarsi sfruttando Internet in diverse maniere:

• la posta elettronica: il worm ricerca indirizzi e-mail memorizzati nel computer ospite ed invia una copia di

sé stesso come file allegato (attachment) a tutti o parte degli indirizzi che è riuscito a raccogliere.

• il file sharing: il worm si copia tra i file condivisi dall'utente vittima, spacciandosi per programmi ambiti o

per crack di programmi molto costosi o ricercati, in modo da indurre altri utenti a scaricarlo ed eseguirlo.

2.Cavalli di Troia (Trojan)

Questi programmi dal nome di mitologica memoria, sono molto insidiosi perché difficilmente intercettabili.

Come il cavallo trasportava gli insidiosi Achei dentro le mura della città dei troiani ignari, così il "troiano" si

nasconde all'interno di un applicativo innocuo, per poi arrecare danni, anche irreversibili, all' hard disk.

Normalmente, infatti, un cavallo di troia viene inserito o si inserisce in programmi che tradizionalmente

adoperiamo. Un trojan si nasconde nel nostro software, nei nostri sistemi e in generale carpisce delle

informazioni più o meno sensibili, più o meno importanti. Un cavallo di troia, è, se volete un concetto

vecchio come la storia dei computer, che ha trovato però una sua esplosione con la diffusione dei PC, negli

anni 80 del passato secolo, esplodendo con la connessione in rete dei PC.

Generalmente i cavalli di troia sono composti da due file:

1.

il file server, che viene installato nella macchina vittima,

2.

il file client, usato dal pirata per inviare istruzioni che il server esegue

I trojan non si diffondono autonomamente come i virus o i worm, quindi richiedono un intervento diretto

dell'aggressore per far giungere l'eseguibile maligno alla vittima.

Spesso è la vittima stessa a ricercare e scaricare un trojan sul proprio computer, dato che i cracker amano

inserire queste "trappole" ad esempio nei videogiochi piratati, che in genere sono molto richiesti.

3.Spyware

Lo spyware raccoglie informazioni riguardanti l'attività on-line di un utente (siti visitati, acquisti eseguiti in

rete ecc) senza il suo consenso, trasmettendole tramite Internet ad un'organizzazione che le utilizzerà per

trarne profitto, solitamente attraverso l'invio di pubblicità mirata (spam).

Gli spyware, a differenza dei virus e dei worm, non hanno la capacità di diffondersi autonomamente, quindi

richiedono l'intervento dell'utente per essere installati (sono dunque simili ai trojan).

Gli spyware costituiscono innanzi tutto una minaccia per la privacy dell'utente, in quanto carpiscono senza

autorizzazione informazioni sul suo comportamento quando connesso ad Internet: tempo medio di

navigazione, orari di connessione, siti Web visitati, se non dati più riservati come gli indirizzi e-mail e le

password.

Talvolta lo spyware è utilizzato da vere e proprie organizzazioni criminali, il cui obiettivo è utilizzare le

informazioni raccolte per furti di denaro tramite i dati di home banking o tramite i numeri di carta di

credito.

4.Rootkit

Un rootkit è un programma software creato per avere il controllo completo sul sistema senza bisogno di

autorizzazione da parte di utente o amministratore. Recentemente alcuni malware si sono avvantaggiati

della possibilità di agire come rootkit (processo, file, chiave di registro, porta di rete) all'interno del sistema

operativo.

Se è vero che questa tecnologia è fondamentale per il buon funzionamento del sistema operativo, negli

anni sono stati creati cavalli di Troia e altri programmi maligni in grado di ottenere il controllo di un

computer da locale o da remoto in maniera nascosta, ossia non rilevabile dai più comuni strumenti di

amministrazione e controllo. I rootkit vengono tipicamente usati per nascondere delle backdoor. Negli

ultimi anni, tuttavia, s'è molto diffusa la pratica, tra i creatori di malware, di utilizzare rootkit per rendere

più difficile la rilevazione di particolari trojan e spyware, indipendentemente dalla presenza in essi di

funzioni di backdoor, proprio grazie alla possibilità di occultarne i processi principali. Grazie all'alto livello di

priorità con la quale sono in esecuzione, i rootkit sono molto difficili da rilevare e da rimuovere con i

normali software Antivirus.

I rootkit vengono usati anche per trovare le informazioni personali presenti in un computer e inviarle al

mittente del malware ed essere poi utilizzate da esso per scopi personali.

Rimedi

Non esiste un metodo generale per individuare un virus od un hacker all'interno di un sistema. Le tecniche

di rilevamento utilizzate sono diverse: utilizzate contemporaneamente garantiscono un'ottima probabilità

di rilevamento della presenza di un virus. In base alle tecniche di rilevamento usate si distinguono in:

•

programmi di monitoraggio:mirano a prevenire un'infezione mediante il controllo di attività

sospette (ad esempio, la richiesta di formattazione di un disco oppure l'accesso a zone privilegiate

di memoria). Sono importanti perchè rappresentano la prima linea di difesa. Ma sono facili da

bypassare attraverso la tecnica di tunnelling.

•

scanner: effettuano la ricerca dei virus attraverso due tecniche:

o il confronto tra le firme memorizzate in un database interno, con quelle, eventualmente,

contenute nei file infetti;

o l'utilizzazione delle tecniche euristiche per i virus che sono cifrati o sconosciuti.

•

Firewall: componente passivo di difesa perimetrale che può anche svolgere funzioni di

collegamento tra due o più tronconi di rete. Usualmente la rete viene divisa in due sottoreti: una,

detta esterna, comprende l'intera Internet mentre l'altra interna, detta LAN (Local Area Network),

comprende una sezione più o meno grande di un insieme di computer locali.

In realtà un firewall può essere realizzato con un normale computer (con almeno due schede di

rete e software apposito), può essere una funzione inclusa in un router o può essere un apparato

specializzato. Esistono inoltre i cosiddetti "firewall personali", che sono programmi installati sui

normali calcolatori, che filtrano solamente i pacchetti che entrano ed escono da quel calcolatore; in

tal caso viene utilizzata una sola scheda di rete.

La funzionalità principale in sostanza è quella di creare un filtro sulle connessioni entranti ed

uscenti, in questo modo il dispositivo innalza il livello di sicurezza della rete e permette sia agli

utenti interni che a quelli esterni di operare nel massimo della sicurezza. Il firewall agisce sui

pacchetti in transito da e per la zona interna potendo eseguire su di essi operazioni di:

1. controllo

2. modifica

3. monitoraggio

Questo grazie alla sua capacità di "aprire" il pacchetto IP per leggere le informazioni presenti sul

suo header, e in alcuni casi anche di effettuare verifiche sul contenuto del pacchetto.

Fonte:

http://www.megalab.it/3889/attacchi-informatici-cause-metodologie-ed.effetti