A mia madre Gerardina, a mio padre Raffaele

Perché, per prima, si pensa a chi non c’è più

A mia moglie Antonietta

Il mio presente

A mio figlio Raffaele, a mia figlia Ilary

Il futuro

Ai miei studenti

Perché è per loro che ho scritto

Intro

Dopo numerosi anni di insegnamento ho deciso di scrivere quelle che io chiamo

dispense per facilitare lo studio di una materia così articolata e complessa come

l’Informatica; un testo che fosse tagliato per il corso di studi cui vi avvicinate, che

riportasse il necessario, eliminasse il superfluo e che, soprattutto, parlasse la lingua

del docente. La mia esperienza di studente informatico, ormai molto lontana, mi porta

a ritenere che disporre di una dispensa scritta dallo stesso docente che tiene il corso è

la miglior cosa per lo studente, che non è costretto a gestire appunti e libro,

linguaggio del docente e linguaggio del libro, difficoltà per individuare cosa fare,

cosa non fare, cosa approfondire; a questo si unisce il vantaggio di non dover

prendere quasi mai appunti durante le lezioni in classe, evitando di distrarsi dalla

comprensione degli argomenti, sempre piuttosto complessi: seguire e capire, scrivere

poco o niente.

Apro una parentesi per dirvi che ancora oggi sono uno studente informatico,

perché questa disciplina evolve con una velocità enorme e bisogna sempre

aggiornarsi per evitare di diventare, come i computer, “obsoleti”.

Allo sviluppo di tutto il lavoro ho applicato il principio che mi porta a trattare in

maniera esaustiva un argomento nell’ambito dello stesso capitolo, anche quando la

trattazione degli argomenti fa riferimento ad anni di corso diversi. In questo modo

questa dispensa potrà, almeno spero, essere utile anche in seguito, per esempio per

semplici esami universitari o pubblici concorsi, etc. Alcuni capitoli sono, pertanto,

trasversali rispetto al corso che vi accingete a seguire e gli argomenti presenti in essi

saranno trattati nel corso di più anni.

E cominciamo con la prima lezione; vi invito:

• ad arrivare in orario a scuola,

• a seguire le lezioni con attenzione,

• a studiare,

• a rispettare le persone e le cose,

• a fare sempre il vostro dovere,

perché non fare il proprio dovere, prima o poi, si ritorce contro di noi come un

boomerang; fare il nostro dovere aiuta gli altri ed il dovere degli altri aiuta noi.

Seguire le mie indicazioni è semplice, basta fare proprio il concetto espresso da

quattro semplici parole:

Gi altri siamo noi

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Capitolo 1.

Informazione ed informatica

1.1. Informazione e …

L’informazione può essere definita come l’acquisizione di una nuova

conoscenza.

Io mi chiamo Mauro, sono nato il 25/12/1978 e sono cresciuto molto, infatti la

mia altezza è 196 centimetri; il mio codice fiscale è BNCMRA78F25D998V e non so

cantare ma, comunque, ascoltate: “volare oh oh, cantare oh oh oh”, forse è meglio

che smetta; se venite a casa vi faccio vedere il film della mia prima comunione

(capirai che divertimento!) e …. cosa volete sapere? Se ho figli? Ovviamente la

risposta sarà un ‘si’ oppure un ‘no’; questa, per finire, è una mia foto.

Cari ragazzi, avete acquisito un bel po’ di nuove

conoscenze! Vi serviranno? Certo, ma solo per capire il concetto

di informazione e di dato. Le informazioni che avete acquisito

sono, come evidente, di tipo diverso: Alfabetiche, data,

numeriche, alfanumeriche, audio, film, sì/no, foto.

L’informazione viene rappresentata mediante i dati. Il mio nome è

l’informazione, il dato che la rappresenta in un caso specifico può essere ‘Mauro’.

Abbiamo già capito che i dati possono essere di diversi tipi; all’inizio erano

essenzialmente numerici e booleani o logici (SI/NO oppure 0/1) poi i computer

hanno cominciato a trattare anche lettere dell’alfabeto dando così origine ai tipi

alfabetici e alfanumerici: il computer diventa elaboratore elettronico in quanto

capace non solo di calcolare ma anche di elaborare informazione non numerica. Da

qualche decennio l’elaboratore elettronico riesce a gestire anche grafici, foto, audio e

persino filmati divenendo così un sistema di elaborazione in grado di trattare dati

multimediali. I tradizionali tipi di dati vengono così affiancati da altri molto più

efficaci per la rappresentazione dell’informazione. L’elaboratore diventa un

complesso sistema di elaborazione perché deve disporre, innanzitutto, di una

maggiore e più veloce capacità di elaborazione e di altri e più sofisticati dispositivi in

grado di trattare i nuovi tipi di dati.

Cosa ne facciamo dell’informazione? Una domanda alla quale è possibile

rispondere con esempi che evidenzino la grande importanza che l’informazione

assume oggi nella nostra vita:

• la nostra ricchezza o povertà (quella economica) dipende dal conto in banca

ovvero dall’informazione che ne rappresenta il saldo contabile;

Capitolo 1: Informazione ed informatica

7

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

• una buona o cattiva informazione può condizionare le nostre scelte quotidiane

in termini di semplici acquisti o esprimere un giudizio politico;

• si pensi ad Internet ed al ruolo sempre più importante che essa assume nella

quotidianità;

• la stessa lezione che ogni giorno ci consente di crescere insieme

professionalmente e umanamente si basa sullo scambio continuo di

informazioni;

• e, per finire, si pensi agli elenchi telefonici, alla nostra rubrica personale, ai

numeri memorizzati sul nostro telefonino, agli SMS, alle comunicazioni

telefoniche, etc. .

Il trattamento dei dati e dell’informazione può essere riassunto nei seguenti

punti essenziali:

1. Acquisizione: è la fase di raccolta delle informazioni;

2. Archiviazione: è la fase in cui l’informazione viene memorizzata per poter

eventualmente essere riutilizzata in seguito;

3. Elaborazione: è la fase più importante e quella che più ci interessa;

l’elaborazione dell’informazione produce nuova informazione, che può, a sua

volta, essere elaborata;

4. Trasmissione: l’informazione va trasmessa tra soggetti e/o macchine.

L’informazione viene acquisita in tanti modi: attraverso la comunicazione

vocale, dalla lettura, attraverso i mezzi di comunicazione di massa, etc. .

L’archiviazione dell’informazione è importante perché ci consente di non

perderla e poterla riutilizzare in tempi successivi; quando l’uomo non conosceva la

scrittura, l’informazione veniva tramandata da padre in figlio attraverso la

‘memoria’; successivamente l’informazione fu riportata su supporti cartacei; oggi si

utilizzano sempre più spesso i sistemi di elaborazione volgarmente detti computer.

Per l’elaborazione dell’informazione vi propongo un banalissimo esempio: la

mamma va al mercato e compra 1 KG di peperoni a € 0.70/KG, ½ KG di patate a €

1.20/KG, 2 KG di pomodori a € 1.50 e ½ KG di zucchine a € 3.00/KG; elaborando

queste informazioni posso concludere che ……… questa sera mangerò una bella

‘ciambottella’ e che faceva bene a non comprare le zucchine perché un po’ care (in

realtà a me la ‘ciambottella’ piace senza le zucchine). E’, questa, già una forma di

elaborazione ma, chiaramente, l’esempio, quello vero, è un altro. Con una semplice

elaborazione, costituita da pochi calcoli, riesco a sapere che la mamma ha speso €

5.80; se sapessi anche (acquisizione) che la mamma aveva in tasca € 50,00, posso

elaborare l’informazione ottenuta al passo precedente e concludere che alla mamma

restano € 44.20; posso comunicare l’informazione a papà che si complimenta con la

mamma per aver saputo preparare una cena per 8 persone con soli € 5.80 (a dire il

vero non è che sia sazio!); il papà è scrupoloso e pignolo ed annota tutte le spese su

Capitolo 1: Informazione ed informatica

8

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

un taccuino (archiviazione) ed a fine mese ne calcola il totale (di nuovo

elaborazione).

L’informazione in passato veniva trasmessa vocalmente o a gesti, oggi si

utilizzano mezzi molto più potenti tra i quali telefono, fax, TV, Radio e, soprattutto,

Internet.

Si intuisce come il trattamento1 dell’informazione sia radicalmente cambiata nel

corso dei tempi; oggi il trattamento dell’informazione avviene quasi sempre in

maniera automatica ovvero con sistemi elettronici; nasce così una nuova scienza:

l’Informatica; la parola informatica nasce dalla contrazione dei termini

Informazione ed automatica e, quindi, è la scienza che studia il trattamento

automatico dell’informazione ovvero le tecniche e gli strumenti automatici per

acquisire, archiviare, elaborare e trasmettere l’informazione; un’altra scienza,

che moltissimi vantaggi porta alla gestione dell’informazione ed in particolare alla

sua trasmissione, è la telecomunicazione; per questo oggi spesso si parla anche di

ICT, Information and Communication Tecnology.

Lo strumento utilizzato per l’elaborazione automatica dei dati era inizialmente

chiamato computer ma, come già detto in precedenza, il termine più adatto è, oggi,

sistema di elaborazione perché è costituito da un insieme di parti interconnesse ed

interagenti e non calcola ma elabora.

Questo strumento si distingue da tutti gli altri che conosciamo quali TV, radio,

elettrodomestici, calcolatrici, etc., perché esso è costituito da due componenti:

Hardware e Software. L’hardware è la struttura fisica del sistema mentre il

software è costituito dai programmi che l’hardware è in grado di eseguire.

Ma cosa è un programma? Un programma è un insieme di istruzioni

opportunamente correlate tra loro che, eseguite da una macchina, consente il

trattamento dell’informazione; avrò modo in seguito di ritornare sull’argomento e

approfondirne il concetto.

Il programma viene memorizzato all’interno del sistema in una memoria per cui

per poter eseguire elaborazioni diverse non è necessario cambiare macchina o

intervenire sul suo hardware ma semplicemente realizzare un nuovo programma che

effettui l’elaborazione voluta. Per questo motivo gli elaboratori elettronici sono detti

general purpose ovvero per scopi generali; con una radio ascoltiamo, con la TV

vediamo, con la lavatrice laviamo, etc., ma un computer è utilizzabile per tantissimi

scopi diversi: lo stesso sistema di elaborazione può essere, infatti, utilizzato da

qualsiasi professionista, dallo studente, per motivi ludici, dall’azienda, da un qualsiasi

ente, etc.; quello che cambia non è l’hardware ma solo il software utilizzato, perché le

problematiche ovvero il tipo di elaborazione richiesto da persone così diverse sarà,

ovviamente, completamente diverso.

1

Trattamento dell’informazione: acquisizione, archiviazione, elaborazione e/o trasmissione dell’informazione.

Capitolo 1: Informazione ed informatica

9

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

1.2. Rappresentazione dell’informazione

1.2.1. Generalità

Un sistema di elaborazione si basa su una logica estremamente semplice: la

logica binaria. La logica binaria fa uso, per la rappresentazione dell’informazione,

solo di due simboli: 0 e 1, ai quali ci riferiremo con il termine bit, contrazione di

binary digit (cifra binaria); spesso ci riferiremo ad essa come logica booleana

costituita dai concetti vero e falso (TRUE/FALSE). In effetti ho detto qualcosa di

molto importante che ancora, probabilmente, vi sfugge; in altri termini ho detto che

tutto quello che viene trattato dall’elaboratore è binario. Allora vi chiederete come è

possibile che un nome o un cognome, il prezzo di un articolo o migliaia di

informazioni relative, per esempio, alla nostra scuola, possano essere rappresentate

correttamente con un alfabeto costituito solo da 0 e 1. Ancora più difficile è

immaginare come una foto, un film e, in genere, una informazione multimediale

possa essere correttamente gestita utilizzando solo 0 ed 1, ovviamente miliardi di 0 ed

1 ma sempre e solo due simboli.

E allora procedo con ordine e comincio dando alcune definizioni:

• Alfabeto: insieme di simboli;

• Parola: successione di simboli di un alfabeto;

• Frase: insieme di parole;

• Grammatica o Sintassi: regole per scrivere correttamente le frasi.

Per esempio, l’alfabeto italiano è costituito dalle lettere da “A” a “Z” e “Cane” è

una parola scritta su tale alfabeto; la grammatica ci consente di stabilire che la frase

“il cane mangia la carne” è corretta, mentre non lo è “il cane e bello”.

L’alfabeto utilizzato dal computer è {0, 1}, così una parola scritta su tale

alfabeto non è altro se non una successione di 0 e 1. Un raggruppamento di 8 bit è

detto BYTE.

Ma perché la logica dei computer è binaria ovvero perché i progettisti hanno

ritenuto opportuno realizzare i sistemi di elaborazione con una logica così semplice?

La risposta non risiede nel fatto che era impossibile realizzare elaboratori con una

logica diversa e più complessa come quella decimale (cifre 0-9) alla quale siamo

abituati ma per motivi ben più importanti. La rappresentazione di un bit richiede la

progettazione di elementi bistabili ovvero aventi due stati stabili di cui uno

rappresenta lo 0 e l’altro l’1; per esempio un elemento bistabile è l’interruttore

(spento/acceso) oppure una lampadina o un componente elettronico come un

condensatore (carico/scarico). Gli elementi bistabili offrono i seguenti vantaggi:

• Facilità costruttiva;

Capitolo 1: Informazione ed informatica

10

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

• Facilità di integrazione: i moderni circuiti integrati contengono centinaia

di milioni di componenti bistabili;

• Velocità: un elemento bistabile può solo cambiare stato e lo fa in maniera

estremamente veloce;

• Affidabilità: un elemento bistabile può lavorare per anni senza incidenza

di guasti;

• Costo: il costo è molto basso.

Nei paragrafi successivi vedremo come sia possibile rappresentare una gran

quantità di informazioni utilizzando l’alfabeto binario.

1.2.2. Rappresentazione alfanumeriche

Nei paragrafi precedenti abbiamo visto come sia possibile rappresentare dati

numerici utilizzando la base 2. Ad inizio capitolo, però, abbiamo visto che i dati

spesso assumono forme tutt’altro che numeriche. Il passo successivo, pertanto, sarà

quello di rappresentare dati alfanumerici mediante l’alfabeto binario e questo

risulterà ancora più semplice che per i dati numerici.

Ad inizio capitolo ho definito l’alfabeto e le parole scritte su un alfabeto, ebbene

approfondendo il discorso posso dire che esiste un alfabeto esterno ed uno interno.

L’alfabeto esterno è costituito dai simboli da noi utilizzati ed è costituito dalle lettere

maiuscole e minuscole dell’alfabeto, dalle 10 cifre, dai segni di punteggiatura, da

simboli speciali, etc. . L’alfabeto interno è quello utilizzato dalla macchina e, come

già detto, è binario ovvero costituito solo dai due simboli 0 ed 1. E’ pertanto

impossibile codificare i simboli dell’alfabeto esterno mediante quelli dell’alfabeto

interno, semplicemente perché questi ultimi sono in numero inferiore. La soluzione

adottata è estremamente semplice e fa uso di un’operazione di codifica che associa a

ciascun simbolo dell’alfabeto esterno una parola scritta sull’alfabeto interno. Un

codice, pertanto, non è altro se non una tabella che fa corrispondere una

combinazione di bit, in genere 8, ad un simbolo dell’alfabeto esterno. I codici più

utilizzati sono il codice ASCII (American Standard Code for Information

Interchange) e l’EBCDIC (Extended Binary Coded Decimal Interchange Code)

riportati nelle seguenti tabelle:

Capitolo 1: Informazione ed informatica

11

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Codice ASCII 7 bit

Dec Hex Simbolo Dec Hex Simbolo Dec Hex Simbolo Dec Hex Simbolo

0

00

NUL

32

20

space

64

40

@

96

60

`

1

01

SOH

33

21

!

65

41

A

97

61

a

2

02

STX

34

22

"

66

42

B

98

62

b

3

03

ETX

35

23

#

67

43

C

99

63

c

4

04

EOT

36

24

&

68

44

D

100

64

d

5

05

ENQ

37

25

%

69

45

E

101

65

e

6

06

ACK

38

26

$

70

46

F

102

66

f

7

07

BEL

39

27

‘

71

47

G

103

67

g

8

08

BS

40

28

(

72

48

H

104

68

h

9

09

HT

41

29

)

73

49

I

105

69

i

10

0A

LF

42

2A

*

74

4A

J

106

6A

j

11

0B

VT

43

2B

+

75

4B

K

107

6B

k

12

0C

FF

44

2C

,

76

4C

L

108

6C

l

13

0D

CR

45

2D

-

77

4D

M

109

6D

m

14

0E

SO

46

2E

.

78

4E

N

110

6E

n

15

0F

SI

47

2F

/

79

4F

O

111

6F

o

16

10

DLE

48

30

0

80

50

P

112

70

p

17

11

DC1

49

31

1

81

51

Q

113

71

q

18

12

DC2

50

32

2

82

52

R

114

72

r

19

13

DC3

51

33

3

83

53

S

115

73

s

20

14

DC4

52

34

4

84

54

T

116

74

t

21

15

NAK

53

35

5

85

55

U

117

75

u

22

16

SYN

54

36

6

86

56

V

118

76

v

23

17

ETB

55

37

7

87

57

W

119

77

w

24

18

CAN

56

38

8

88

58

X

140

78

x

25

19

EM

57

39

9

89

59

Y

121

79

y

26

1A

SUB

58

3A

:

90

5A

Z

122

7A

z

27

1B

ESC

59

3B

;

91

5B

[

123

7B

{

28

1C

FS

60

3C

<

92

5C

\

124

7C

|

29

1D

GS

61

3D

=

93

5D

]

125

7D

}

30

1E

RS

62

3E

>

94

5E

^

126

7E

~

31

1F

US

63

3F

?

95

5F

_

127

7F

DE

Il codice ASCII, inizialmente a 7 bit, è stato successivamente ampliato a 8 bit

per poter codificare un maggior numero di caratteri, tra questi alcuni nazionali ovvero

una serie di valori del codice corrispondono, a seconda della nazione, a simboli

diversi.

Capitolo 1: Informazione ed informatica

12

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Estensione del codice ASCII

DEC

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

Simbolo

Ç

ü

é

â

ä

à

å

ç

ê

ë

è

ï

î

ì

Ä

Å

É

æ

Æ

ô

ö

ò

û

ù

ÿ

Ö

Ü

ø

£

Ø

×

ƒ

DEC

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

Simbolo

á

í

ó

ú

ñ

Ñ

ª

º

¿

®

¬

½

¼

¡

«

»

_

_

_

¦

¦

Á

Â

À

©

¦

¦

+

+

¢

¥

+

DEC

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

Simbolo

+

+

+

ã

Ã

+

+

¦

+

¤

ð

Ð

Ê

Ë

È

i

Í

Î

Ï

+

+

_

_

¦

Ì

_

DEC

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

Simbolo

Ó

ß

Ô

Ò

õ

Õ

µ

þ

Þ

Ú

Û

Ù

ý

Ý

¯

´

±

_

¾

¶

§

÷

¸

°

¨

·

¹

³

²

_

SPAZIO

In questa tabella estesa sono ripetuti più volte alcuni segni (+ - _ ), già contenuti

nella tabella standard; si tratta di combinazioni non assegnate a simboli standard ed in

genere utilizzati per caratteri grafici oggi poco utilizzati.

Il codice ASCII è quello attualmente utilizzato dai personal computer.

I caratteri corrispondenti ai primi 31 valori del codice ASCII sono cosiddetti

non stampabili ed utilizzati per il controllo delle periferiche; per esempio, per

Capitolo 1: Informazione ed informatica

13

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

cambiare il carattere di stampa (SI: Shift In, SO: Shift Out) o avanzare di un rigo (LF:

Line Feed) o di una pagina (FF: Form Feed).

Si noti come il codice 32 corrisponde allo spazio così come i codici da 48 a 57

rappresentano le cifre; le lettere maiuscole dell’alfabeto hanno codici da 65 a 90 e le

minuscole da 97 a 122.

Non tutti i caratteri del codice ASCII sono presenti sulla tastiera del nostro PC,

per questo per i caratteri assenti si può utilizzare il tasto <ALT> di sinistra in

combinazione con il tastierino numerico: si digita il codice ASCII sul tastierino

numerico tenendo abbassato il tasto <ALT> e, al suo rilascio, viene visualizzato il

corrispondente carattere.

Capitolo 1: Informazione ed informatica

14

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Codice EBCDIC

Dec Hex Simbolo Dec Hex Simbolo Dec Hex Simbolo Dec Hex Simbolo

0

00

NUL

32

20

64

40

1

01

SOH

33

21

65

2

02

STX

34

22

3

03

ETX

35

4

04

5

05

6

06

7

07

8

space

96

60

-

41

97

61

/

66

42

98

62

23

67

43

99

63

36

24

68

44

100

64

37

25

LF

69

45

101

65

38

26

ETB

70

46

102

66

39

27

ESC

71

47

103

67

08

40

28

72

48

104

68

9

09

41

29

73

49

105

69

10

0A

42

2A

74

4A

[

106

6A

|

11

0B

VT

43

2B

75

4B

.

107

6B

,

12

0C

FF

44

2C

76

4C

<

108

6C

%

13

0D

CR

45

2D

ENQ

77

4D

(

109

6D

_

14

0E

SO

46

2E

ACK

78

4E

+

110

6E

>

15

0F

SI

47

2F

BEL

79

4F

|!

111

6F

?

16

10

DLE

48

30

80

50

&

112

70

17

11

49

31

81

51

113

71

18

12

50

32

82

52

114

72

19

13

51

33

83

53

115

73

20

14

52

34

84

54

116

74

21

15

53

35

85

55

117

75

22

16

54

36

86

56

118

76

23

17

55

37

87

57

119

77

24

18

CAN

56

38

88

58

120

78

25

19

EM

57

39

89

59

121

79

‘

26

1A

58

3A

90

5A

!]

122

7A

:

27

1B

59

3B

91

5B

$

123

7B

#

28

1C

IFS

60

3C

92

5C

*

124

7C

@

29

1D

IGS

61

3D

93

5D

)

125

7D

‘

30

1E

IRS

62

3E

94

5E

;

126

7E

=

31

1F

IUS

63

3F

95

5F

^

127

7F

"

HT

DEL

BS

SYN

EOT

NAK

SUB

Capitolo 1: Informazione ed informatica

15

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Dec Hex Simbolo Dec Hex Simbolo Dec Hex Code Dec Hex Simbolo

128

80

160

A0

192

C0

{

224

E0

129

81

a

161

A1

130

82

b

162

131

83

c

132

84

133

~

193

C1

A

225

E1

A2

s

194

C2

B

226

E2

S

163

A3

t

195

C3

C

227

E3

T

d

164

A4

u

196

C4

D

228

E4

U

85

e

165

A5

v

197

C5

E

229

E5

V

134

86

f

166

A6

w

198

C6

F

230

E6

W

135

87

g

167

A7

x

199

C7

G

231

E7

X

136

88

h

168

A8

y

200

C8

H

232

E8

Y

137

89

i

169

A9

z

201

C9

I

233

E9

Z

138

8A

170

AA

202

CA

234

EA

139

8B

171

AB

203

CB

235

EB

140

8C

172

AC

204

CC

236

EC

141

8D

173

AD

205

CD

237

ED

142

8E

174

AE

206

CE

238

EE

143

8F

175

AF

207

CF

239

EF

144

90

176

B0

208

D0

}

240

F0

0

145

91

j

177

B1

209

D1

J

241

F1

1

146

92

k

178

B2

210

D2

K

242

F2

2

147

93

l

179

B3

211

D3

L

243

F3

3

148

94

m

180

B4

212

D4

M

244

F4

4

149

95

n

181

B5

213

D5

N

245

F5

5

150

96

o

182

B6

214

D6

O

246

F6

6

151

97

p

183

B7

215

D7

P

247

F7

7

152

98

q

184

B8

216

D8

Q

248

F8

8

153

99

r

185

B9

217

D9

R

249

F9

9

154

9A

186

BA

218

DA

250

FA

155

9B

187

BB

219

DB

251

FB

156

9C

188

BC

220

DC

252

FC

157

9D

189

BD

221

DD

253

FD

158

9E

190

BE

222

DE

254

FE

159

9F

191

BF

223

DF

255

FF

Capitolo 1: Informazione ed informatica

\

16

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

1.2.2.1. La codifica UNICODE

I codici visti in precedenza ed altre codifiche, che non ho ritenuto opportuno

riportare, hanno numerosi limiti perché non sono indipendenti:

• dalla piattaforma hardware e/o software, con riferimento soprattutto ai sistemi

operativi di cui parleremo in seguito;

• dall’applicazione, ovvero i programmi applicativi e di base con particolare

riferimento ai data base, di cui parleremo in seguito;

• dalla lingua, lingue nazionali diverse hanno set di caratteri diversi.

Il problema principale risiede nella lunghezza a 8 bit del codice, che consente di

rappresentare solo 256 caratteri, insufficienti per le esigenze di tante nazionalità, ma,

anche se si considera una sola lingua come l’Italiano, 256 caratteri sono insufficienti

per rappresentare tutti i simboli di cui si ha bisogno se, per esempio, si considerano

anche quelli tecnici, matematici, ingegneristici, etc. .

I sistemi di codifica tradizionali, inoltre, creano problemi perché assegnano allo

stesso carattere un codice diverso oppure lo stesso codice per caratteri diversi.

Da queste esigenze nasce il codice UNICODE, che attribuisce a ciascun

simbolo, indipendentemente dalla piattaforma, dall’applicativo e dalla lingua, un

codice numerico identificativo univoco. Lo standard UNICODE è stato adottato dai

principali leader del mercato informatico mondiale, è supportato dalla maggior parte

dei sistemi operativi, dei data base e dei WEB Browser.

Nasce così lo Unicode Consortium, un consorzio senza fini di lucro al quale

aderiscono aziende leader del settore informatico e che si propone di sviluppare,

standardizzare e promuovere l'uso del codice Unicode; il sito web del consorzio è

accessibile mediante il seguente indirizzo (URL: Unique Resource Locator):

http://www.unicode.org/

L’Unicode, oltre ai caratteri di cui ai codici visti in precedenza, codifica alfabeti

nazionali occidentali, latini, greci, ebraici, arabi, cirillici, alfabeti nazionali

orientali, ricchi di simboli come il Giapponese e il Cinese, simboli tecnici, etc.; ho

scaricato per voi da Internet il codice UNICODE completo che, ovviamente, non

riporto, ma vi consiglio di darci uno sguardo che risulterà sicuramente interessante; il

file da consultare è “UNICODE CodeCharts.pdf”, salvato nella stessa cartella

condivisa sul server dal quale copiate questi appunti.

Un codice UNICODE è compreso tra 0 e 1.114.111 = (216 * 17)-1

corrispondente all’esadecimale 10FFFF. Per l’UNICODE sono stati definiti, per il

momento, 3 standard a 8, 16 e 32 bit detti UTF-8, UTF-16 e UTF-32 (Unicode

Transformation Formats).

Capitolo 1: Informazione ed informatica

17

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

1.3. Conclusioni

A questo punto, se io vi chiedessi cosa rappresenta la successione binaria

“1010001001001010” voi non potreste rispondere perché devo dirvi anche quale tipo

di rappresentazione sto utilizzando; in binario assoluto sarebbe il valore 41546

mentre in fixed point 16 bit -23990 e, infine, se sono due caratteri del codice ASCII

corrispondono alla stringa2 “óJ”. Naturalmente si tratterebbe di altri valori se floating

point, packed o zoned ma potrebbero essere anche due note o un pixel colorato, etc. .

Il concetto assomiglia molto alla relazione esistente tra i tipi dei file ed i programmi

che li elaborano: ………. e infine tutto diventa binario, è il trattamento

dell’informazione che la rende diversa.

Al di là di tutti i concetti importanti riportati in questo capitolo, è opportuno

sottolineare un aspetto estremamente semplice: Tutti i dati, per quanto complessi

possano essere, possono essere rappresentati con alfabeti molto semplici e quando

utilizzo la parola semplice mi riferisco all’alfabeto e non alla rappresentazione che è

tutt’altro che semplice. D’altra parte, ad inizio capitolo, ho parlato anche di dati

multimediali e, ve lo assicuro, rappresentare in binario una canzone o, addirittura, un

film non è cosa semplice ma, e qui ci siamo arrivati, possibile.

Il bit è il “mattoncino” con il quale costruire il castello delle nostre informazioni.

Esempi di mattoncini che consentono la realizzazione di grandi opere ve ne posso

dare tantissimi; per esempio con i mattoni, quelli veri, si costruiscono le case, i

palazzi, le città; ed ancora, immaginate cosa si è riusciti a scrivere negli anni con 26

lettere dell’alfabeto, 10 cifre ed un gruppuscolo di segni di punteggiatura; e non

finisce qui perché con solo 7 note ……………. ; allora non è importante la grandezza

del mattoncino ma come lo si riesce ad utilizzare e la quantità di cui possiamo

disporre!

Vi renderete conto ancora meglio del concetto appena espresso quando

comincerete a programmare utilizzando mattoncini che chiameremo istruzioni per

realizzare programmi anche di una certa complessità.

E’ evidente che non posso, né ritengo opportuno riportare le codifiche adottate

per la rappresentazione di foto, audio o film, anche se in seguito ritornerò

sull’argomento e, più precisamente, quando vi parlerò della compressione dati ma un

piccolo accenno è possibile. Per esempio una foto può essere divisa in tanti punti detti

pixel, contrazione di picture element, e, per ognuno di essi, è possibile memorizzare,

opportunamente codificato in binario, il colore; per esempio, con 8 bit posso

memorizzare fino a 28=256 colori, con 16 216=65.536 colori con 24 224=16.777.216; i

PC attuali utilizzano 32 bit per memorizzare il colore di ciascun pixel. In questo

modo una immagine su uno schermo, che utilizzi una risoluzione pari a 1024x768

pixel, occuperà 1024x767x32=25.165.824 bit pari a 3.145.728 byte ovvero 3MB.

2

Stringa: successione di caratteri.

Capitolo 1: Informazione ed informatica

18

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Allora una foto è memorizzata in binario come una mappa a matrice di punti

colorati detta Bit Map e, infatti, una tipologia di file contenenti foto ha estensione

.BMP .

Ed un film? E’ una successione di foto detti frame; ma allora è facile (!!!!!!!!!)

memorizzare un film perché so come memorizzare una foto ed è sufficiente

memorizzare centinaia di migliaia di foto.

Infine per la musica sarà sufficiente codificare le sette note? Per la gestione

dell’audio i moderni sistemi di elaborazione utilizzano un opportuno convertitore

analogico/digitale, quello che tutti conosciamo come scheda audio.

La rappresentazione binaria di qualsiasi tipo di informazione è possibile grazie

alla rivoluzione digitale in atto; per capire bene cosa intendo, è necessario dare delle

definizioni.

Una grandezza si dice analogica quando l’insieme dei suoi possibili valori è

infinito mentre è digitale quando tale insieme è finito; si dice, in genere, che una

grandezza analogica può variare con continuità mentre una digitale varia in maniera

discreta.

Per esempio i colori in natura sono infiniti, la musica è analogica. Con

riferimento agli orologi, quello analogico ha le lancette mentre quello digitale ha un

display per visualizzare l’ora ed i minuti; ebbene, si può dire che l’orologio analogico

segna sempre l’ora esatta perché la lancetta dei minuti attraversa, in maniera

continua, tutti i punti della circonferenza; l’orologio digitale, invece, tra un minuto e

l’altro, non segna l’ora esatta. Qualcuno potrebbe suggerire di visualizzare anche i

secondi ma non cambia nulla: tra un secondo e l’altro l’ora non sarebbe esatta. Altro

esempio è quello di un poligono regolare che, con un numero sufficiente di lati,

approssima una circonferenza. Ho detto la parola magica “approssima” che, in

maniera del tutto generale, sta ad indicare che qualsiasi grandezza analogica può

essere approssimata con una digitale. Ad esempio e con riferimento ai colori, il

nostro occhio vede non più di un milione di colori, per cui se ne scegliamo, in

maniera opportuna, un milione tra gli infiniti disponibili in natura, non perdiamo

assolutamente niente; se abbassate il numero dei colori visualizzati dal vostro PC a

256=28, le vostre foto appariranno poco chiare mentre con 65536=216 colori saranno

apprezzabili mentre con 16.777.216=224 saranno eccellenti e, in tutti i casi, il numero

dei colori non è infinito.

Con la musica ha cominciato Philips alcuni anni fa, producendo il CD-DA

(Compact Disk-Digital Audio) e, successivamente, anche foto e film sono stati

digitalizzati; si pensi alla TV satellitare, al digitale terrestre, ai DVD-Video, agli

MP3, etc. .

In altri termini, foto, audio, film e qualsiasi altra forma di informazione, viene

rappresentata mediante una successione di valori o simboli o qualsiasi altra codifica

digitale.

I vantaggi del digitale possono essere così riassunti:

Capitolo 1: Informazione ed informatica

19

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

• Nessun deterioramento della qualità: la qualità digitale è nota e si pensi alle

copie ed ai film di molti anni fa, per i quali è stato necessario il restauro; pensate

alle copie di video cassette o audio cassette: la qualità della copia è sempre

inferiore all’originale. Il tempo e le copie deteriorano l’analogico. Il digitale non

teme né il tempo né le copie: la copia della copia della copia …………….. della

copia è perfettamente uguale all’originale;

• Facilità di elaborazione: il digitale può essere gestito da un computer con tutti i

vantaggi che conoscete;

• Migliore trasferibilità: facilità di trasferimento da un supporto all’altro e mediante

sistemi di comunicazione (Internet);

• Interattività: possibilità di interagire con la sorgente dell’informazione;

• Trasportabilità: Foto, audio e film sono oggi trasportabili con memorie digitali

molto piccole.

Il computer è il fulcro di questa rivoluzione ed è il digitale per eccellenza

perché fa uso di solo due cifre: 0 e 1.

Concludo il capitolo con questa citazione di un anonimo:

Ci sono solo 10 tipi di persone, quelli che comprendono il binario e quelli

che non lo comprendono.

……………… e voi a quale categoria appartenete?

1.4. Esercizi

1.

Date esempi di trattamento dell’informazione nei seguenti ambiti:

a) Scuola;

b) azienda;

c) ospedale;

d) banca;

e) campionato di calcio di serie A;

f) biblioteca;

g) anagrafe cittadina.

2.

Convertire nelle altre basi i seguenti numeri:

a) 85.510; 234.8710; 6543.36510; 1548.95610;

b) 101111011.1012; 11111100000.11012; 1101000001.0012; 101110101.010112;

c) 45.68; 251.258; 654.768; 76892.1538;

d) A3.C916; C6D.4F16; 8BE5.23716; BA1C.E2F16 .

3.

Rappresentare mediante il codice ASCII le seguenti parole:

Computer; STAMPANTE; mouse; tastIERA.

Capitolo 1: Informazione ed informatica

20

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Capitolo 2.

Algoritmi e approccio

alla programmazione

2.1. Definizione e proprietà

Algoritmo è sinonimo di procedura di calcolo anche se oggi gli algoritmi sono

utilizzati più in generale per l’elaborazione dell’informazione così come definita nei

capitoli precedenti.

Un algoritmo è un insieme ben coordinato di istruzioni che a partire da dati

iniziali fornisce dati finali o risultati.

Dati iniziali

Algoritmo

(input o ingresso)

Dati finali

(output o uscita)

Chi esegue le istruzioni di un algoritmo è detto “esecutore” ed in particolare un

algoritmo è detto programma quando l’esecutore è un sistema di elaborazione dati

volgarmente detto computer. Chi, invece, realizza l’algoritmo è in genere detto

programmatore ma sulle figure professionali torneremo in seguito.

Se, per esempio, si vuole realizzare un algoritmo che risolva l’equazione di

secondo grado individuiamo:

• Dati iniziali: a, b e c ovvero i coefficienti dell’equazione;

• Dati finali: le soluzioni x1 e x2 oppure l’unica soluzione ovvero il

messaggio che non esistono soluzioni;

• L’algoritmo:

o Calcolare il delta;

o Se positivo calcolare x1 e x2;

o Se nullo calcolare x1=x2;

o Se negativo inviare messaggio “non esistono soluzioni”.

Il concetto di algoritmo è, in effetti, molto più generale e non si applica solo

all’elaborazione delle informazioni; per esempio, quando si acquista un mobile, le

istruzioni per il suo montaggio sono un algoritmo. Anche le fasi per la realizzazione

di una torta possono essere descritte come un algoritmo i cui dati iniziali sono gli

Capitolo 2: Algoritmi e approccio alla programmazione

21

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

ingredienti, l’algoritmo è costituito dalle fasi della lavorazione e i dati finali sono

rappresentati dalla fumante torta.

Un algoritmo deve godere delle seguenti proprietà:

i.

Efficacia: un algoritmo deve terminare la sua esecuzione fornendo i

risultati corretti per qualsiasi combinazione dei dati in ingresso;

ii.

Finitezza: L’algoritmo deve essere costituito da un numero finito di

istruzioni scelte da un insieme finito e l’esecuzione di ognuna di esse deve

impiegare un tempo finito; anticipo che nonostante tali caratteristiche, un

algoritmo, per errore di realizzazione, potrebbe non terminare la propria

esecuzione;

iii.

Definitezza: assenza di ambiguità ovvero garanzia che lo stesso algoritmo

eseguito da esecutori diversi in tempi diversi sugli stessi dati iniziali

fornisce sempre gli stessi risultati;

iv.

Effettività: le istruzioni che costituiscono l’algoritmo devono essere

effettivamente eseguibili.

Un aspetto molto importante di un algoritmo è l’efficienza ovvero la sua bontà

determinata in base a due parametri: il tempo e lo spazio. Con riferimento allo spazio

dirò subito che questo parametro oggi ha perso molta della sua importanza, in quanto

i moderni elaboratori hanno memoria a sufficienza mentre in passato non era così e il

programmatore spesso doveva ottimizzare lo spazio affinché l’algoritmo potesse

essere correttamente eseguito.

Molta importanza, invece, ha il tempo misurato in passi e non così come siamo

abituati ovvero in secondi, minuti o ore. La complessità di tempo di un algoritmo è

il numero di passi che esso deve compiere per produrre i risultati; si tratta di una

funzione matematica che lega i passi alla cosiddetta taglia dell’input. La complessità

di tempo è in genere determinata nel caso migliore (numero minimo di passi),

peggiore (numero massimo di passi) e medio (media aritmetica dei casi precedenti).

Tornerò sull’argomento quando realizzeremo i primi algoritmi.

2.2. Rappresentazione

Un algoritmo va rappresentato ovvero c’è la necessità di descrivere senza

ambiguità l’elenco delle istruzioni che lo costituiscono e la loro sequenza ovvero

l’ordine di esecuzione.

In generale non si utilizza il linguaggio naturale così come negli esempi

precedenti perché tutti i linguaggi naturali sono o possono essere ambigui. Ci sono

numerosi formalismi per la scrittura degli algoritmi, tra questi io scelgo per voi i

diagrammi a blocchi anche se molti informatici li ritengono obsoleti. Al contrario io

Capitolo 2: Algoritmi e approccio alla programmazione

22

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

ritengo siano più visibili e semplici da capire per cui più adatti ad un corso di

programmazione di primo livello come il nostro.

Un diagramma a blocchi è costituito da blocchi e linee del flusso; i blocchi

rappresentano le operazioni da eseguire e le linee del flusso l’ordine con il quale

eseguire le istruzioni. Si utilizzano blocchi di forma geometrica diversa per le diverse

operazioni (input, output, elaborazione, etc.):

Inizio/fine

Input

Linee del flusso

Elaborazione

Connettore

Alternativa

A

Chiamata

esterna

A

Continuazione

Output

Continua

Commento

I connettori sono utilizzati anche per andare a pagina seguente nel caso in cui

l’algoritmo non sia contenibile in una sola pagina. In questo caso, siccome sono

possibili più continuazioni, all’interno del connettore si inserisce una lettera.

Altro metodo per la rappresentazione degli algoritmi è la pseudocodifica ovvero

le istruzioni sono costituite da frasi della lingua inglese. Il nome deriva dal fatto che

questo metodo di rappresentazione è molto vicino ai linguaggi di programmazione

che consentono di tradurre un algoritmo in un programma ovvero renderlo

comprensibile ed eseguibile da una macchina.

Capitolo 2: Algoritmi e approccio alla programmazione

23

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Ritengo opportuno, a questo punto, definire il termine linguaggio di

programmazione di cui si parlerà in maniera molto approfondita in seguito. Un

linguaggio di programmazione è un linguaggio artificiale e non naturale come le

lingue; vengono definiti opportunamente per risolvere i problemi dell’elaborazione

dei dati e, come i linguaggi naturali, hanno un alfabeto, le parole scritte su tale

alfabeto, le frasi e un insieme di regole grammaticali detto sintassi per scrivere

correttamente le istruzioni.

2.3. Formati, variabili e costanti, espressioni

Prima di passare alla realizzazione degli algoritmi, è necessario parlare del

formato delle istruzioni; per ogni istruzione i linguaggi di programmazione, di cui si

parlerà in seguito, riportano il formato che, in maniera semplificata, riassume

l’insieme delle regole per poter correttamente scrivere l’istruzione ovvero in modo

tale che essa, sintatticamente corretta, sia riconoscibile ed eseguibile dal sistema. I

formati delle istruzioni sono scritte utilizzando le seguenti convenzioni:

[]

Opzionalità

|

Alternativa

…

Ripetitività

MAIUSCOLO

Parole chiavi che vanno scritte così come riportate

minuscolo

Scelte del programmatore

Le scelte del programmatore devono sempre essere conformi alle regole del

linguaggio; per esempio, il nome di una variabile deve rispettare le regole imposte dal

linguaggio.

Esempi:

[ON|OFF]

indica l’alternativa opzionale tra le parole ON e OFF;

ON|OFF

indica l’obbligatorietà della scelta tra le parole ON e OFF;

File1[,file2]… Indica l’obbligatorietà di “file1” seguita da nessuno, uno o più

valori analoghi separati da virgole e scelti dal programmatore.

Secondo il seguente formato:

DIM nomevar[,nomevar]… as tipo [,nomevar[,nomevar]… as tipo]…

le seguenti istruzioni sono sintatticamente corrette:

DIM a as int32

Capitolo 2: Algoritmi e approccio alla programmazione

24

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

DIM a, b, totale as int16, x as string, delta, x1, x2 as double

mentre le seguenti istruzioni sono errate:

DIM a; b as int16

DIM a, b as int16. x as string

Ed è arrivato il momento di realizzare il primo algoritmo che consente di

determinare l’area di un triangolo.

Dati Iniziali: Base B e altezza H.

Dati finali: Area A.

Algoritmo:

Inizio

DIM A, B, H AS SINGLE

B,H

Pseudocodifica

Dim a, b, h as single

Input b,h

A=b*h/2

Print a

End

A=B*H/2

A

fine

Capitolo 2: Algoritmi e approccio alla programmazione

25

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Questo altro algoritmo, invece, consente di stampare il più grande di due

numeri.

Dati Iniziali: A, B.

Dati finali: Il più grande.

Algoritmo:

Pseudocodifica

Inizio

Dim a,b as double

Input a,b

DIM A, B AS DOUBLE

A, B

V

If a > b then

Print a

Else

Print b

End if

F

A>B

A

B

End

fine

Oppure:

Inizio

DIM A, B, MAX AS DOUBLE

Dim a, b, max as double

Input a,b

A, B

V

F

A>B

Max=A

Pseudocodifica

Max=B

If a > b then

Max=a

Else

Max=b

End if

Print max

Max

End

fine

Capitolo 2: Algoritmi e approccio alla programmazione

26

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Analizziamo gli algoritmi.

A, B, H, Max sono variabili; una variabile è un’entità il cui valore può

cambiare nel corso dell’elaborazione o in elaborazioni successive ed è caratterizzata

da:

• Nome: il nome consente di distinguere una variabile dall’altra, deve

cominciare con una lettera dell’alfabeto, non deve superare, in genere,

i 256 caratteri ma si sconsiglia di superare i 15 caratteri, si possono

utilizzare lettere e cifre ed il segno di sottolineatura “_”; i nomi non

sono case-sensitive ovvero non c’è distinzione tra maiuscole e

minuscole. Esempi:

Nomi corretti: X, X1, totale, somma, supercalifragilistichespiralidoso;

Nomi scorretti: 1X, X+Y, A?;

• Tipo: il tipo dipende dal contenuto della variabile e può essere

numerico se contiene un numero, stringa o alfanumerica se contiene

una qualsiasi successione di caratteri, data se contiene una data, etc.;

• Valore: è il valore della variabile in un certo istante.

Una costante, invece, non può variare il suo valore nel corso dell’elaborazione;

esempi di costanti numeriche sono 5, 18, 123.765 mentre “Totale fattura” è un

esempio di costante alfanumerica.

Il nome di una variabile deve essere mnemonico ovvero ricordare il ruolo che la

variabile ha nell’ambito del programma; in un algoritmo che risolva l’equazione di

secondo grado, per esempio, DELTA potrebbe essere il nome della variabile

contenente b^2-4*a*c e X1, X2 i nomi delle soluzioni mentre, per l’algoritmo che

elabora una fattura, nomi di variabili potrebbero essere Totale_Fattura, Imponibile,

IVA etc.

Una variabile va sempre dichiarata con una apposita istruzione, spesso DIM, e,

prima del suo utilizzo, bisogna sempre assegnarle un valore mediante una

operazione di assegnazione, di input o altro che vedremo in seguito; quando ad una

variabile è assegnato un valore, il precedente valore è definitivamente perso.

La dichiarazione deve precedere l’utilizzo della variabile ed è legata al tipo

della variabile. In Visual Basic.NET (d’ora in poi VB.NET) si utilizza l’istruzione

DIM per dichiarare una variabile:

DIM nomevar[,nomevar]… as tipo, [nomevar[,nomevar]… as tipo]…

Alcuni tipi di dati disponibili in VB.NET sono i seguenti:

Tipo

Contenuto

Note

BYTE

Numerico

Binario assoluto 8 bit: valori da 0 a +28-1

Capitolo 2: Algoritmi e approccio alla programmazione

27

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

INT16

Numerico

Fixed point 16 bit: valori da -215 a +215-1

INT32

Numerico

Fixed point 32 bit: valori da -231 a +231-1

INT64

Numerico

Fixed point 64 bit, valori da -263 a +263-1

SINGLE

Numerico

Floating point 32 bit

DOUBLE

Numerico

Floating point 64 bit

STRING

Caratteri

Lunghezza variabile

CHAR

Carattere

Contiene un sol carattere UNICODE (codifica a 16

bit)

BOOLEAN

Logico

TRUE o FALSE (Vero o Falso)

DATE

Data

Contiene una data

OBJECT

Oggetto

Oggetto come definiremo in seguito

Bisogna evitare di “mischiare” le variabili nelle espressioni, per esempio:

DIM a,b as INT16, c,d as STRING

C=a+b non è valida

A=a+b è valida

A=b+d non è valida

Vedremo successivamente come il linguaggio di programmazione ci consenta di

effettuare conversioni tra i tipi di dati.

Max=A è l’istruzione di assegnazione.

Il formato dell’istruzione di assegnazione è il seguente:

Variabile = Espressione

dove “variabile” è un corretto nome di variabile e “espressione” una espressione,

per il momento numerica, ottenuta utilizzando parentesi (solo tonde), variabili,

costanti ed i seguenti operatori aritmetici:

+

per la somma

-

per la sottrazione

*

per la moltiplicazione

/

per la divisione

\

per la divisione intera

mod

per il resto

^

per l’elevamento a potenza

Le regole di precedenza utilizzate sono identiche a quelle della matematica.

Capitolo 2: Algoritmi e approccio alla programmazione

28

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Le espressioni seguenti sono corrette:

A=B*C-A

I=I+1

TOTALE=((A+B)*5+K)*F

Mentre le seguenti sono errate:

A+B=C

1A=C+K

A=((B+3)*6

SOMMA=K:5

PRODOTTO=5A

Nelle espressioni possono anche essere utilizzate le funzioni. Una funzione

informatica non si discosta molto dalla sua definizione matematica. Una funzione è

una legge che associa ad ogni elemento di un insieme, detto dominio, un elemento di

un altro insieme detto codominio: y=f(x). In generale, però, una funzione informatica

può lavorare su nessun, uno o più argomenti (funzioni a più variabili).

Ritengo opportuno riportare subito i formati di alcune funzioni matematiche:

ABS(espressione): Restituisce il valore assoluto;

INT(espressione): Restituisce la parte intera;

SQRT(espressione): Restituisce la radice quadrata.

così l’assegnazione X=SQRT(Y) assegna a X il valore della radice quadrata di

Y.

Queste funzioni sono riferite come funzioni standard del linguaggio perché in

seguito vedremo anche le funzioni definite dal programmatore.

In genere faremo poco uso delle funzioni sostituite dai metodi e dalle proprietà

delle classi che tratterò durante lo studio del linguaggio di programmazione.

Sicuramente più complessa è l’istruzione riportata nel rombo detta alternativa.

L’alternativa consente di eseguire un gruppo di istruzioni piuttosto che altre. Di

fondamentale importanza per una corretta gestione delle alternative è il concetto di

espressione logica o predicato o, semplicemente, test. Una espressione logica, al

contrario di quelle numeriche che possono avere infiniti valori, può essere solo vera

(TRUE) o falsa (FALSE) cosicché in una alternativa ci sono solo due possibilità: una

per vero e l’altra per falso.

Il formato per un predicato è il seguente:

Espressione OperatoreRelazione Espressione

Capitolo 2: Algoritmi e approccio alla programmazione

29

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Dove “espressione” è stata definita in precedenza e OperatoreRelazione

può essere:

=

Uguale

>

Maggiore

<

Minore

<>

Diverso

<=

Minore o uguale

>=

Maggiore o uguale

Per esempio:

8>7 è vero

3>5 è falso

5>5 è falso

5>=5 è vero

7<>7 è falso

Adesso la comprensione dei diagrammi riportati in precedenza dovrebbe essere

chiara così come, per esercizio, potreste provare a realizzare un algoritmo che risolva

l’equazione di secondo grado che, volutamente, non vi espongo.

2.3.1. Approfondimento: dichiarazione di costanti

Le costanti possono essere utilizzate direttamente nei programmi senza essere

dichiarate; in alcuni casi, però, è opportuno dichiarare anche le costanti. In genere le

costanti possono essere dichiarate con l’istruzione CONST:

Const name [ As type ] = initexpr [,name [ As type ] = initexpr]…….

Per esempio

Const pigreco as double=3.14159265358979, euro=1936.27

definisce la costante pigreco alla quale viene assegnato il valore

3.14159265358979 e la costante euro il cui valore è 1936.27; nello sviluppo

dell’algoritmo potranno essere utilizzati i nomi delle costanti anziché i corrispondenti

valori con evidenti vantaggi. Il valore di una costante non può essere cambiato

durante l’esecuzione dell’algoritmo così, per esempio, una qualsiasi assegnazione che

cambiasse il valore di pigreco e euro genererebbe un errore di programma la cui

esecuzione terminerebbe in maniera anomala.

Capitolo 2: Algoritmi e approccio alla programmazione

30

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

2.4. Iterazione o ciclo

Una struttura fondamentale per la risoluzione dei problemi è quella iterativa.

Una iterazione consente l’esecuzione di un gruppo di istruzioni per un certo numero

di volte. Le strutture iterative più diffuse sono WHILE, REPEAT e FOR.

Iterazione di tipo WHILE:

Inizializzazione

Pseudocodifica

F

Test di

uscita

V

Inizializzazione

WHILE test

Istruzioni

END WHILE

Istruzioni

e

Modifica del test di uscita

Iterazione di tipo REPEAT:

Inizializzazione

Pseudocodifica

Istruzioni

e

Modifica del test di uscita

Inizializzazione

REPEAT

Istruzioni

UNTIL test

F

Test di

uscita

V

Capitolo 2: Algoritmi e approccio alla programmazione

31

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Iterazione di tipo FOR:

Inizializzazione

Pseudocodifica

For Var=espr1 to espr2 [step espr3]

FOR Var=espr1 to espr2 [STEP espr3]

Istruzioni

NEXT Var

Istruzioni

Next Var

L’insieme delle istruzioni che vengono eseguite più volte è detto “corpo del

ciclo”, il test “test di uscita” e l’inizializzazione contiene le istruzioni preparatorie

all’iterazione.

Come si vede l’iterazione di tipo WHILE esce dal ciclo per falso mentre con

REPEAT si esce per vero ed i test di uscita sono, rispettivamente, all’inizio ed alla

fine; ciò consente di eseguire almeno una volta il corpo del ciclo con REPEAT

mentre con WHILE potrebbe anche non essere eseguito.

Il ciclo di tipo FOR, invece, è un ciclo a conteggio dove lo STEP indica

l’incremento della variabile di controllo Var ogni volta che si esegue l’istruzione

NEXT. Così il valore iniziale di Var è espr1 e viene incrementata di espr3 ad ogni

NEXT e si esce dal ciclo quando Var>espr2. Una variante è rappresentata dallo step

negativo che consente l’uscita quando Var<espr2. Se lo STEP viene omesso, viene

assunto uguale a 1.

Ritengo opportuno dare un esempio dello stesso algoritmo realizzato con

ciascuno dei tre cicli.

Si realizzi un algoritmo che sommi i numeri interi compresi tra 1 ed N; ad

esempio se N=5 allora si deve sommare 1+2+3+4+5=15.

Dati Iniziali: N.

Dati finali: 1+2+ … + N

Analisi: L’algoritmo è facilmente realizzabile mediante l’utilizzo di un

semplice ciclo.

Capitolo 2: Algoritmi e approccio alla programmazione

32

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Algoritmo sviluppato con il ciclo WHILE:

Inizio

DIM N, I AS INT32, S AS INT64

N

I=1

S=0

Pseudocodifica

dim n, i as int32, s as int64

F

I<=N

V

S=S+I

I=I+1

Input N

I=1

S=0

While I<=N

S=S+I

I=I+1

End while

Print S

End

S

Fine

Documentazione variabili:

N: Dato in ingresso;

I: Contatore;

S: Somma corrente e finale.

Capitolo 2: Algoritmi e approccio alla programmazione

33

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Algoritmo sviluppato con il ciclo REPEAT:

Inizio

DIM N, I AS INT32, S AS INT64

N

I=0

S=0

Pseudocodifica

dim n, i as int32, s as int64

Input N

I=0

S=0

REPEAT

S=S+I

I=I+1

Until I>N

Print S

End

S=S+I

I=I+1

F

I>N

V

S

Fine

Documentazione variabili:

N: Dato in ingresso;

I: Contatore;

S: Somma corrente e finale.

Capitolo 2: Algoritmi e approccio alla programmazione

34

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Algoritmo sviluppato con il ciclo FOR:

Inizio

DIM N, I AS INT32, S AS INT64

Pseudocodifica

dim n, i as int32, s as int64

N

Input N

S=0

S=0

For I=1 to N

S=S+I

For I=1 to N

Next I

Print S

S=S+I

End

NEXT I

S

Fine

Documentazione variabili:

N: Dato in ingresso;

I: Contatore;

S: Somma corrente e finale.

Se, per esempio, si richiedeva la somma dei soli numeri dispari compresi tra 1

ed N ovvero 1+3+5+ … +N, allora, nel caso del ciclo FOR, è sufficiente utilizzare

l’istruzione “FOR i=1 TO n STEP 2”.

Capitolo 2: Algoritmi e approccio alla programmazione

35

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

2.5. Si fa sul serio

State calmi e non vi preoccupate anche se da questo momento in poi gli

algoritmi e la programmazione si complicano ma, d’altra parte, programmare non è

cosa semplice.

2.5.1. Programmazione strutturata

La programmazione strutturata ha come obiettivo l’utilizzo disciplinato delle

strutture di controllo. Lo scopo principale è quello di realizzare algoritmi

comprensibili. La comprensibilità degli algoritmi è un problema da non

sottovalutare; il programmatore che ha realizzato un programma potrebbe, dopo un

certo tempo, avere difficoltà a capire la logica del suo stesso lavoro, figuriamoci cosa

succede se bisogna modificare il lavoro degli altri come spesso capita alle aziende

produttrici di software, le cosiddette software house. Utilizzare poche e semplici

strutture, pertanto, ne facilita la comprensione e, quindi, la modifica in caso di

necessità; tornerò sull’argomento e lo approfondirò in seguito.

Gli studiosi Bohm e Jacopini hanno dimostrato che tutti gli algoritmi sono

realizzabili utilizzando solo tre strutture: sequenza, alternativa ed iterazione.

Sequenza:

Una sequenza è un insieme

istruzioni per le quali

definito un unico punto

ingresso ed un unico punto

uscita.

Pseudocodifica

Istruzioni

di

è

di

di

Istruzioni

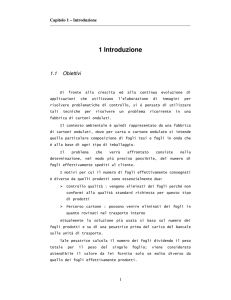

Alternativa:

V

Una alternativa è la possibilità di

eseguire un gruppo di istruzioni

(sequenza) piuttosto che altre.

Si noti comunque un unico punto di

ingresso ed un unico punto di

uscita.

F

Test

Pseudocodifica

Sequenza A

Sequenza B

IF test THEN

Sequenza A

ELSE

Sequenza B

END IF

Capitolo 2: Algoritmi e approccio alla programmazione

36

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Iterazione:

Inizializzazione

F

Test di

uscita

V

Istruzioni

e

Modifica del test di uscita

Una

iterazione

consente

l’esecuzione di un gruppo di

istruzioni (sequenza) per un certo

numero di volte.

Con riferimento all’intera struttura,

si noti comunque un unico punto di

ingresso ed un unico punto di

uscita

Pseudocodifica

Inizializzazione

WHILE test

Istruzioni

END WHILE

Le tre strutture vanno realizzate così come sopra riportate senza alcuna

eccezione; per esempio l’uscita dal ciclo WHILE non può avvenire per VERO.

Spesso ci troviamo di fronte ad algoritmi non strutturati per i quali dobbiamo trovare

una versione equivalente strutturata. Il concetto di equivalenza tra algoritmi è

estremamente semplice: due algoritmi sono equivalenti se risolvono lo stesso

problema.

Per esempio il seguente algoritmo non è strutturato in quanto il ciclo ammette

due uscite:

Capitolo 2: Algoritmi e approccio alla programmazione

37

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Sequenza A

V

Test 1

Sequenza D

F

V

F

Test 2

Sequenza B

Sequenza C

L’algoritmo equivalente strutturato è il seguente:

Capitolo 2: Algoritmi e approccio alla programmazione

38

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Sequenza A

Test=Vero

F

Test

V

F

V

Test 1

V

Sequenza B

Test 2

F

Sequenza C

Sequenza D

Test=Falso

Test=Falso

2.5.2. Modularità

L’approccio modulare alla risoluzione di un problema ne semplifica molto la

soluzione. I problemi, nella maggioranza dei casi, sono piuttosto complessi e difficili

da risolvere se non procedendo ad una sua suddivisione in sottoproblemi più

semplici. A loro volta i sottoproblemi possono essere suddivisi in altri sottoproblemi

ancora più semplici e così via fino ad ottenere una struttura gerarchica di

Capitolo 2: Algoritmi e approccio alla programmazione

39

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

sottoproblemi facilmente risolvibili. La risoluzione di ciascun sottoproblema concorre

alla soluzione del problema generale ovvero le singole e molteplici soluzioni vengono

integrate in modo da risolvere il problema iniziale. Nella risoluzione dei singoli

problemi si utilizzano due tecniche: Bottom-Up e Top-Down. Con la tecnica bottomup si procede alla realizzazione degli algoritmi a livello inferiore (sottoproblemi) e

poi via via verso quelli a livello più alto. La tecnica Top-Down, invece, procede

risolvendo i problemi a livello superiore e poi quelli a livello più basso.

Ad esempio, se si vuole determinare il fattoriale del massimo di tre numeri, il

problema può essere scomposto in due sottoproblemi: Calcolo del massimo e calcolo

del fattoriale:

Calcolo fattoriale del max di 3

numeri

Calcolo del massimo di 3 numeri

Calcolo del fattoriale

Trattasi di un esempio piuttosto banale ma, d’altra parte, il problema iniziale è

tutt’altro che complesso.

Altri esempi saranno dati in seguito appena le conoscenze acquisite ci

consentiranno di risolvere problemi più complessi.

Mi direte che pur suddividendo il problema, alla fine realizzate comunque

l’algoritmo come un’unica successione di istruzioni perdendo, così, la visione delle

soluzioni dei singoli sottoproblemi e allora io vi dico che dovete pazientare per poter

conoscere gli strumenti che tutti i linguaggi di programmazione mettono a

disposizione del programmatore affinché il progetto possa essere realizzato in

maniera rigorosamente modulare anche con l’apporto di più programmatori, nel senso

che ognuno di essi risolverà uno o più sottoproblemi.

L’approccio modulare alla risoluzione dei problemi sarà, pertanto, ripreso più

avanti quando tratterò i sottoprogrammi; adesso si è voluto solo suggerire l’approccio

modulare alla risoluzione dei problemi come tecnica mentale generale da utilizzare

sempre per una corretta e semplice risoluzione dei problemi.

Capitolo 2: Algoritmi e approccio alla programmazione

40

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

2.5.3. Complessità di tempo ed utilizzo dello switch

Si consideri il seguente problema:

Input: N, intero e positivo.

Output: Stabilire se N è primo.

Soluzione 1:

Analisi: Si contano i divisori di N diversi da 1 e se stesso; se il numero di tali

divisori è zero, il numero è primo.

Diagramma:

Capitolo 2: Algoritmi e approccio alla programmazione

41

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Inizio

DIM N, I AS INT64, D AS INT32

N

I=2

D=0

F

I<N

V

V

F

N MOD I = 0

D=D+1

I=I+1

V

D=0

F

N “ non è primo”

”

N “ è primo

Fine

Capitolo 2: Algoritmi e approccio alla programmazione

42

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Documentazione variabili:

I: Contatore;

D: Conta i divisori di N.

Esercizio: pseudocodificare l’algoritmo.

La complessità di tempo di questo algoritmo, sia nel caso migliore che in quello

peggiore, è N-2. Si può fare meglio? Sì.

Soluzione 2.

Analisi: Si cerca un divisore di N diverso da 1 e se stesso e appena lo trovo

concludo che N non è primo.

Diagramma:

Capitolo 2: Algoritmi e approccio alla programmazione

43

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Inizio

DIM N, I AS INT64, SW AS BYTE

SW AS Boolean

N

SW=False

I=2

SW=0

I <= N/2

F

I <= SQRT(N)

I<N

V

V

F

N MOD I = 0

SW=1

SW=True

I=N

I=I+1

V

SW=1

”

SW

F

”

N “ non è primo

N “ è primo

Fine

Capitolo 2: Algoritmi e approccio alla programmazione

44

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

Documentazione variabili:

N: Dato in ingresso;

I: Contatore;

SW: Switch.

Esercizio: pseudocodificare l’algoritmo.

Si noti l’utilizzo di una variabile SW abbreviazione di switch (interruttore)

utilizzata, in questo caso, per tenere memoria della presenza di un divisore; così, al

termine dell’algoritmo, SW varrà 1 se è stato trovato un divisore e 0 altrimenti

consentendomi pertanto di stabilire se N è primo oppure no.

Una soluzione molto più elegante, rappresentata nel diagramma con i commenti,

fa uso di una variabile logica. SW è definita boolean e non byte, per cui il suo valore

può essere TRUE o FALSE. L’ultima alternativa, in questo caso, viene codificata

semplicemente con

IF SW Then

La comprensione di questa soluzione è estremamente semplice.

La complessità di tempo, in questo caso, è variata perché diversa nei casi

migliore e peggiore. E’ facile intuire, infatti, che nel caso in cui N sia pari,

l’algoritmo compie un sol passo mentre nel caso peggiore, ovvero quando il numero è

primo, il numero di passi è ancora N-2 come nella soluzione precedente.

Questo algoritmo è ancora migliorabile; se, infatti, si considera che dopo N/2

non ci sono più divisori di N la soluzione riportata in rosso nel diagramma precedente

porta la complessità nel caso peggiore a N/2-1.

Si riesce ancora a migliorare se si considera che se esiste un divisore di N

maggiore della sua radice quadrata (SQRT), ne esiste anche uno minore di tale radice.

Per questo motivo la soluzione in verde è senz’altro la migliore. In questo caso

possiamo così concludere con la complessità di tempo:

Caso migliore: N pari, numero di passi 1;

Caso peggiore: N primo, numero di passi SQRT(N)-1

Caso medio: (1 + (SQRT(N)-1))/2=SQRT(N)/2

Questo esempio mette in evidenza come è assolutamente importante cercare

sempre una soluzione efficiente al problema; nel nostro caso si ritenga il valore di N

superiore ad 1.000.000 e si facciano le opportune considerazioni.

In genere per la complessità di tempo si utilizza l’operatore “ordine di”

abbreviato in O( ) che considera solo l’ordine di grandezza della complessità di

tempo trascurando costanti e utilizzando solo il termine più significativo. Nei nostri

esempi siamo passati dalla complessità O(N) a O(N/2), considerata comunque O(N),

a O(SQRT(N)). Per esempio, se la complessità di tempo di un algoritmo è 3N2+5N si

Capitolo 2: Algoritmi e approccio alla programmazione

45

L’Informatica per i miei studenti – Volume 1

Prof. Bianco Mauro

dice che essa è O(N2) o quadratica mentre per 5N3+7N+2N è O(2N) o esponenziale.

Gli algoritmi esponenziali sono praticamente intrattabili nel senso che, nonostante la

enorme velocità dei sistemi di elaborazione, il tempo necessario misurato in modo

tradizionale (ore, giorni, etc.) sarebbe eccessivo. Si deve pertanto cercare di realizzare

sempre algoritmi con complessità di tempo lineare in quanto anche la complessità

quadratica richiede tempi piuttosto lunghi.

2.5.4. Modalità di risoluzione degli esercizi

Nel risolvere gli esercizi si seguano i seguenti passi:

1. Descrizione dei dati in ingresso;

2. Descrizione dei dati in uscita;

3. Analisi;

4. Realizzazione del/dei diagrammi;

5. Codifica;

6. Verifica;

7. Documentazione.

E’ opportuno, inoltre, determinare sempre la complessità dell’algoritmo nei casi

migliore e peggiore.

Sulle fasi necessarie per la risoluzione dei problemi tornerò in seguito per

ulteriori e necessari approfondimenti.

Ritengo opportuno solo dare qualche semplice indicazione sulla fase di verifica

o debugging. In questa fase occorre scegliere in maniera opportuna i dati di prova,

quelli iniziali naturalmente; in genere occorre testare l’algoritmo su più di una serie

di dati di prova per poter concludere che l’algoritmo è corretto. Molto importante è

individuare e testare i cosiddetti casi particolari che impareremo ad individuare di

volta in volta.

Per esempio, per l’algoritmo che risolve l’equazione di secondo grado sarà

opportuno considerare il caso in cui il delta è positivo, negativo e nullo oltre ai casi