CRYPT-ALARM S.R.L.

ABSTRACT

DESCRIZIONE

RISULTATI

INNOVAZIONE

E VANTAGGI

REFERENZE

Selex Galileo

Calearo,

Ministero della Difesa

SOGEI

Shin Chang

Crypt- Alarm S.r.l. (CA) è uno spin off accademico dell'Università degli Studi di Roma

"Tor Vergata" con una delle sue sedi operative nel Parco Scientifico della suddetta Università.

CA produce algoritmi crittografici basati su una concezione innovativa e librerie di software che

implementano tali algoritmi. Le principali caratteristiche competitive dei prodotti di CA sono:

• sicurezza assoluta (dimostrabile) nella trasmissione o archiviazione di informazioni

• estrema facilità d'uso

• grande velocità di esecuzione

• sufficienza di hardware facilmente accessibile ed utilizzabile

• scalabilità dimensionale (non banale)

• personalizzazione non solo dei parametri, ma dell’algoritmo stesso (ciò richiede il

possesso di molti algoritmi proprietari)

La libreria di Software crittografico CA-Cryptosuite, disponibile in versione Linux, Microsoft e Java

(per cellulare), include i principali algoritmi CA a chiave

pubblica e privata nonché algoritmi di identificazione e

controllo accessi.

CA-QP-DYN Stream Cipher: Algoritmo di nuova concezione, basato su una matematica innovativa e capace

di prestazioni eccezionali anche su piccoli device. Permette di cifrare qualsiasi

tipo di flussi digitali: dalla messaggistica alla trasmissione di immagini.

CA Public Key Cipher: Software per lo scambio pubblico di chiavi crittografiche e

associato sistema di firma digitale.

CA secure archive: Archiviazione rapida, adattiva e senza ridondanze.

CA Remote Keyless Entry (REK): Algoritmo di identificazione a sfida disegnato su

misura per le esigenze del settore automobilistico.

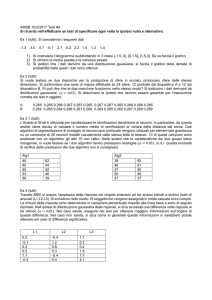

Verifiche di prestazioni della SERIE crittografica CA in ambiente MOBILE. La

Figura 1 mostra i tempi richiesti da varie realizzazioni di 3 classi di algoritmi (CA,

RSA, Curve Ellittiche (ECC), Diffie

Hellman (DH)) per eseguire il processo completo.

La differenza di tempo tra la classe

migliore (CA: 35 millisecondi) e

quella peggiore (RSA 1024: 35 secondi) per eseguire un processo

completo è un fattore 1.000.

Piattaforma: NOKIA N70 è dotato di:

• CPU: TI OMAP 1710 un'unità di elaborazione da 220 megahertz,

• OS: Symbian OS 8.1a, sistema ope- Fig.1 tempi richiesti da varie operazioni, processo di crittazione e decrittazione delle soluzioni testate su scala normale

rativo di serie 60 UI,

Java: Midlets di MIDP 2.0.

Nokia N70 (uno smartphone di multimedia lanciato in Q3 2005. In 2007, era il secondo telefono cellulare popolare, con 8% di tutte le vendite).

Risultati simili si ottengono con altri dispositivi mobili. Il processo completo di analisi

consiste in 4 fasi: (1) scambio di chiave; (2) crittazione; (3) scambio di informazioni;

(4) decrittazione.

Il livello avanzato della matematica utilizzata nei nuovi algoritmi permette di conciliare le esigenze competitive di alta velocità della fase di cifratura, bassa occupazione

di memoria e bassa potenza richiesta, con la dimostrazione del fatto che il livello di sicurezza conseguito è strettamente superiore a quello degli algoritmi attualmente in uso.

Nel caso dell'algoritmo di streaming si può verificare l’eccellenza rispetto ad un altro

importante indice di robustezza crittografica: il grado di caoticità delle sequenze prodotte,

misurato mediante batterie di test statistici standard come ad esempio i test del NIST o

quelli del sistema DieHard.

CONTATTI

Crypt-Alarm S.R.L.

Dr. Massimo Regoli: [email protected]

Ing. Alessandro Maiuri: [email protected]