WEB SECURITY

Enrico Branca

[email protected]

WEBB.IT 03

Di cosa si dovrebbe parlare

Partendo dalle problematiche di sicurezza relative ai client

verranno evidenziati i piu' comuni errori di configurazione e i

loro effetti sulla rete, sia essa una Lan aziendale o internet

stessa.

Si cerchera' quindi di sfatare alcuni luoghi comuni e di fare

chiarezza sul significato di alcune parole troppo spesso usate in

modo errato, arrivando a parlare dei server presenti su internet e

delle problematiche relative alla protezione dei dati riservati

degli utenti ed alla fornitura di alcuni tipi di servizi.

L'intervento si concludera' con l'analisi di alcuni test effettuati

attraverso internet.

PASSWORDS ( 1 )

Creazione delle password

• 7 o più caratteri

• lettere MAIUSCOLE, minuscole e numeri

• Periodo di validità di 30 giorni

PASSWORDS ( 2 )

Uso delle password

•

•

•

•

•

Accesso a risorse riservate via LAN

Accesso a risorse riservate via WEB

Accesso ai Client

Accesso ai Server

Ecc..

PASSWORDS ( 3 )

Gestione delle password

•

•

•

•

•

•

Salvate su disco

Conservate all’interno del sistema operativo

Registrate all’interno di programmi appositi

Conservate su sistemi remoti

Registrate all’interno di database

Ecc..

PASSWORDS ( 4 )

Gestione delle password

• Salvate su disco - RITROVABILI

• Conservate all’interno del sistema operativo RITROVABILI

• Registrate all’interno di programmi appositi ESTRAIBILI

• Conservate su sistemi remoti - INTERCETTABILI

• Registrate all’interno di database - ESTRAIBILI

• Ecc.

ANTIVIRUS ( 1 )

• Motori di scansione

• Porte utilizzate

• Gestione degli aggiornamenti

• Gestione dell’antivirus

ANTIVIRUS ( 2 )

• Azioni in caso di VIRUS

• Azioni in caso di TROIANO

• Azioni in caso di MALWARE

• È realmente utile ?

CONDIVISIONE RISORSE ( 1 )

• Utilizzo di NETBIOS

• Utilizzo di SAMBA

• Utilizzo di NFS

• Utilizzo di DFS

CONDIVISIONE RISORSE ( 2 )

• Che protocolli si usano ?

• Come avviene l’autenticazione ?

• Si usano diversi sistemi operativi ?

• Come vengono integrati i sistemi ?

• La sicurezza viene considerata ?

INSTALLAZIONI ( 1 )

• L’installazione viene preventivamente studiata o si

effettua quella standard?

• Il sistema viene testato e controllato ?

• Il sistema viene aggiornato e manutenuto

correttamente?

INSTALLAZIONI ( 2 )

• Le applicazioni in che modo vengono installate ?

• Si esegue un controllo dell’impatto delle

applicazioni sul sistema ?

• Che influenza hanno sulla sicurezza ?

CONFIGURAZIONI ( 1 )

• Chi si preoccupa di fare il TUNING dei sistemi ?

• Come sono configurati i CLIENT ?

• Come sono configurati i SERVER ?

• Come e’ configurata la RETE ?

CONFIGURAZIONI ( 2 )

• È stata realizzata una CHECK – LIST ?

• Viene mantenuta aggiornata?

• Le configurazioni vengono testate in laboratorio

prima di essere applicate sulle macchine in

produzione ?

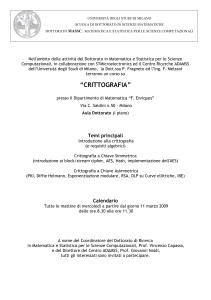

CRITTOGRAFIA ( 1 )

• A cosa serve la crittografia ?

• Chiave pubblica, chiave privata o password ?

• Come avviene lo scambio delle chiavi ?

• Crittografia su file, su rete, sul file system, o sulla

memoria ?

CRITTOGRAFIA ( 2 )

• Si parla di crittografia o decodifica ?

• A chi e a che cosa serve crittografia ?

• Come viene implementato il sistema di crittografia ?

SERVIZI FORNITI ( 1 )

• Quali servizi vengono erogati ?

• Quali sono le macchine adibite a server ?

• Quali ruoli hanno e che relazioni ci sono con la rete

interna?

SERVIZI FORNITI ( 2 )

• Viene fatto l’auditing dei sistemi accessibili

attraverso la rete ?

• Viene testata la sicurezza delle macchine che

forniscono servizi ?

• In caso di blocco del servizio come si opera?

SERVER E RUOLI

• Ogni macchina ha una posizione ben specifica

all’interno della rete aziendale !

• I sistemi vanno progettati prima di essere installati !

• La rete che ospita le macchine DEVE essere

progettata prima di collegare le macchine !

• PIANIFICAZIONE !

FIREWALL ( 1 )

• Serve a filtrare le connessioni ma non solo

• Serve a gestire gli accessi alla rete ma non solo

• DEVE ESSERE MANUTENUTO

• DEVE ESSERE CONTROLLATO

FIREWALL ( 2 )

• Avere un firewall non significa essere protetti

• Se non si segue la regola del “DEFAULT DENY” il

firewall è inutile

• I firewall non bloccano tutti gli attacchi ma aiutano

ad evitarli

LETTURE CONSIGLIATE

•

•

•

•

SICUREZZA DIGITALE

Miti da sfatare, strategie da adottare

Bruce Schneier

Tecniche Nuove

•

•

•

•

Web Security, Privacy & e-Commerce

Sicurezza per utenti, amministratori e ISP

S. Garfinkel con G. Spafford

Hops Libri

•

•

•

•

Server Linux Sicuri

Strumenti e best practice per allestire host inviolabili

Michael D. Bauer

Hops Libri

RIFERIMENTI UTILI

•

GFI Languard Network Security Scanner

•

www.gfisoftware.com/lannetscan/

•

Foundstone Superscan v3.0

•

www.foundstone.com/resources/freetools.htm

•

@stake LC4

•

www.atstake.com/research/lc/

RIFERIMENTI UTILI

• eEye Retina Security Scanner 4.9x

• www.eeye.com/html/Products/Retina/index.html

• nmapwin 1.3.1

• www.nmapwin.org/

• Firewalk

• www.packetfactory.net/firewalk/

RIFERIMENTI UTILI

• SANS Institute

• www.sans.org/

• CERT® Coordination Center

• www.cert.org/

• SecurityFocus

• www.securityfocus.com/