GFI LANguard Network Security Scanner 6

Manuale

GFI Software Ltd.

GFI SOFTWARE Ltd.

http://www.gfi-italia.com

Email: [email protected]

Le informazioni contenute nel presente documento sono soggette a

modifica senza preavviso. Le società, i nomi e i dati utilizzati negli

esempi sono fittizi salvo diversamente indicato. Nessuna parte del

presente documento può essere riprodotta o trasmessa in alcuna

forma, elettronica o meccanica, per qualsiasi scopo, senza esplicita

autorizzazione scritta di GFI SOFTWARE Ltd.

LANguard è copyright di GFI SOFTWARE Ltd. 2000-2004 GFI

SOFTWARE Ltd. Tutti i diritti riservati.

Versione 6.0 – Ultimo aggiornamento: 8 febbraio 2005

Indice

Introduzione

5

Introduzione a GFI LANguard Network Security Scanner ............................................. 5

Importanza della sicurezza della rete interna ................................................................ 5

Caratteristiche principali................................................................................................. 6

Componenti di GFI LANguard N.S.S. ............................................................................ 7

Schema di Licenza......................................................................................................... 7

Installazione di GFI LANguard Network Security Scanner

9

Requisiti di Sistema........................................................................................................ 9

Procedura d’installazione............................................................................................... 9

Immissione del Codice seriale dopo l’installazione...................................................... 11

Guida introduttiva: esecuzione di un controllo

13

Introduzione alle verifiche di sicurezza ........................................................................ 13

Esecuzione di una scansione ...................................................................................... 13

Analisi dei risultati di scansione ................................................................................... 15

IP, nome della macchina, sistema operativo e livello del

service pack .................................................................................................... 15

Nodo delle vulnerabilità................................................................................... 15

Il nodo delle vulnerabilità potenziali ................................................................ 17

Condivisioni..................................................................................................... 17

Politica delle password ................................................................................... 18

Registro di configurazione del sistema (Registry) .......................................... 18

Politica di controllo della sicurezza ................................................................. 19

Porte aperte .................................................................................................... 20

Utenti e Gruppi ................................................................................................ 21

Utenti collegati................................................................................................. 21

Servizi ............................................................................................................. 22

Stato dell’applicazione delle patch del sistema .............................................. 22

Dispositivi di rete ............................................................................................. 22

Dispositivi USB................................................................................................ 23

Risultati supplementari................................................................................................. 24

Computer ........................................................................................................ 25

Esecuzione di scansioni In sede (On site) o Fuori sede (Off site)............................... 25

Scansione In sede (On site)............................................................................ 25

Scansione Fuori sede (Off Site)...................................................................... 26

Confronto fra scansioni on site e off site......................................................... 26

Salvataggio e caricamento dei risultati di scansione

29

Introduzione ................................................................................................................. 29

Salvataggio dei risultati di scansioni in un file esterno................................................. 29

Caricamento dei risultati di scansione salvati .............................................................. 29

Caricamento delle scansioni salvate dal database......................................... 29

Caricamento di scansioni salvate da un file esterno....................................... 30

Risultati della scansione filtrata

31

Introduzione ................................................................................................................. 31

Manuale di LANguard Network Security Scanner

Indice • i

Selezione del file source dei risultati della scansione.................................................. 32

Creazione di un filtro di scansione personalizzato....................................................... 32

Configurazione di GFI LANguard N.S.S.

37

Introduzione alla configurazione di GFI LANguard N.S.S............................................ 37

Profili di scansione ....................................................................................................... 37

Porte TCP/UDP sottoposte a scansione...................................................................... 38

Come aggiungere/modificare/rimuovere delle porte....................................... 38

Dati del sistema operativo sottoposto a scansione...................................................... 39

Vulnerabilità sottoposte a scansione ........................................................................... 40

Tipi di vulnerabilità .......................................................................................... 40

Scaricamento delle vulnerabilità della sicurezza più recenti ......................... 41

Patch sottoposte a scansione ...................................................................................... 41

Opzioni dello scanner .................................................................................................. 42

Metodi di scoperta sulla rete ........................................................................... 43

Dispositivi ..................................................................................................................... 45

Dispositivi di rete ............................................................................................. 45

Dispositivi USB................................................................................................ 46

Scansioni pianificate .................................................................................................... 48

File dei parametri ......................................................................................................... 50

Utilizzazione di GFI LANguard N.S.S. dalla riga dei comandi ..................................... 51

Impiego di patch

53

Introduzione all’impiego di patch.................................................................................. 53

L’agente per l’impiego delle patch .................................................................. 53

Fase 1: effettuare una scansione della rete................................................................. 53

Fase 2: selezionare su quali macchine mettere in funzione le patch .......................... 54

Fase 3: selezionare le patch da impiegare .................................................................. 55

Fase 4: scaricare i file delle patch e dei service pack.................................................. 56

Scaricamento delle patch................................................................................ 57

Fase 5: correggere i parametri d’impiego del file......................................................... 57

Fase 6: impiegare gli aggiornamenti............................................................................ 58

Impiego di software personalizzato.............................................................................. 59

Fase 1: selezionare le macchine su cui installare il software o

le patch............................................................................................................ 60

Fase 2: specificare il software da impiegare................................................... 60

Fase 3: avviare il processo d’impiego............................................................. 61

Opzioni d’impiego......................................................................................................... 62

Scheda “General” (Generale) ......................................................................... 62

Scheda “Advanced” (Opzioni avanzate) ......................................................... 63

Scheda Download Directory (Directory di scaricamento) ............................... 63

Confronto tra risultati

65

Perchè paragonare i risultati? ...................................................................................... 65

Esecuzione di un confronto tra risultati di scansioni in modo

interattivo...................................................................................................................... 65

Esecuzione di un confronto tramite l’opzione delle scansioni

pianificate ..................................................................................................................... 66

Monitor di stato di GFI LANguard N.S.S.

69

Visualizzazione delle operazioni pianificate................................................................. 69

Scansione pianificata attiva ............................................................................ 69

Impieghi pianificati .......................................................................................... 70

Opzioni di manutenzione del database

73

Introduzione ................................................................................................................. 73

Scheda “Change Database” (Cambia database)......................................................... 73

Indice • ii

Manuale di LANguard Network Security Scanner

MS Access ...................................................................................................... 73

MS SQL Server ............................................................................................... 74

Scheda “Manage Saved Scan results” (Gestisci risultati di scansione

salvati).......................................................................................................................... 75

Scheda “Advanced Options” (Opzioni avanzate)......................................................... 75

Strumenti

77

Introduzione ................................................................................................................. 77

Ricerca DNS ................................................................................................................ 77

Trace Route (Tracciato del percorso) .......................................................................... 78

Whois Client (Chi è il client) ......................................................................................... 79

SNMP Walk.................................................................................................................. 79

SNMP Audit (Controllo SNMP) .................................................................................... 80

MS SQL Server Audit (Controllo di MS SQL Server)................................................... 80

Enumerate Computers (Conta computer).................................................................... 81

Lancio di una scansione per la sicurezza ....................................................... 81

Impiego di patch personalizzate ..................................................................... 82

Abilitazione di politiche di controllo ................................................................. 82

Elencazione di utenti .................................................................................................... 82

Aggiunta di controlli di vulnerabilità tramite condizioni o script

83

Introduzione ................................................................................................................. 83

Linguaggio VBscript di GFI LANguard N.S.S. ............................................................. 83

Modulo SSH di GFI LANguard N.S.S. ......................................................................... 83

Parole chiave: ................................................................................................. 84

Aggiunta di un controllo di vulnerabilità che utilizza uno script vbs

personalizzato .............................................................................................................. 87

Fase 1: creazione dello script ......................................................................... 87

Fase 2: aggiunta del nuovo controllo di vulnerabilità:..................................... 88

Aggiunta di un controllo di vulnerabilità che utilizza uno script SSH

personalizzato .............................................................................................................. 89

Fase 1: creazione dello script ......................................................................... 89

Fase 2: aggiunta del nuovo controllo di vulnerabilità:..................................... 90

Aggiunta di un controllo di vulnerabilità CGI................................................................ 91

Aggiunta di altri controlli di vulnerabilità....................................................................... 92

Risoluzione dei problemi

97

Introduzione ................................................................................................................. 97

Knowledgebase............................................................................................................ 97

Domande più frequenti (FAQ) generali ........................................................................ 97

Richiesta di assistenza tramite email........................................................................... 97

Richiesta di supporto tramite web-chat........................................................................ 98

Richiesta di assistenza telefonica ................................................................................ 98

Forum via web.............................................................................................................. 98

Notifiche di aggiornamento delle versioni .................................................................... 98

Indice analitico

Manuale di LANguard Network Security Scanner

99

Indice • iii

Introduzione

Introduzione a GFI LANguard Network Security Scanner

GFI LANguard Network Security Scanner (GFI LANguard N.S.S.) è

uno strumento che permette agli amministratori di rete di effettuare un

controllo di di sicurezza della rete rapidamente e con facilità. GFI

LANguard N.S.S. crea rappoti che possono essere utilizzati per

risolvere i problemi della sicurezza di una rete. È anche in grado di

eseguire la gestione delle patch.

A differenza di altri scanner per la sicurezza, GFI LANguard N.S.S.

non crea una “raffica” di informazioni, virtualmente impossibile da

seguire. Piuttosto, aiuta a mettere in rilievo le informazioni più

importanti. Fornisce inoltre collegamenti ipertestuali a siti sicuri per

saperne di più su queste vulnerabilità.

Avvalendosi di una scansione intelligente, GFI LANguard N.S.S.

raccoglie informazioni dalle macchine, quali nomi utente, gruppi,

condivisioni di rete, dispositivi USB, dispositivi wirelesse altre

informazioni trovate su un dominio Windows.

A parte questo, GFI LANguard N.S.S. identifica inoltre vulnerabilità

specifiche, come problemi di configurazione in server FTP, exploit in

Microsoft IIS e Apache Web Server ovvero problemi di configurazione

della politica di sicurezza in NT, oltre a molti altri possibili problemi di

sicurezza.

Importanza della sicurezza della rete interna

La sicurezza della rete interna è, molto frequentemente, sottostimata

dai suoi amministratori. Molto spesso, questa sicurezza non esiste

nemmeno e consente ad un utente di accedere facilmente alla

macchina di un altro utente, utilizzando exploit ben noti, relazioni di

fiducia e impostazioni predefinite. La maggior parte di questi attacchi

non richiede particolari abilità, ma mette a repentaglio l’integrità della

rete.

Gran parte dei dipendenti non ha bisogno di accedere nè dovrebbe

avere accesso alle macchine altrui, a funzioni amministrative,

dispositivi di rete e così via. Tuttavia, a causa della flessibilità richiesta

per la normale gestione, le reti interne non possono permettersi una

sicurezza massima. D’altro canto, senza alcuna sicurezza, gli utenti

interni possono costituire una grave minaccia per molte reti aziendali

interne.

All'interno dell'azienda, un utente ha già accesso a molte risorse

interne e non ha bisogno di superare firewall o altri meccanismi di

sicurezza che impediscono a fonti non fidate, come gli utenti di

Internet, di accedere alla rete interna. Tali utenti interni, dotati di

Manuale di LANguard Network Security Scanner

Introduzione • 5

capacità da hacker, possono penetrare ed ottenere diritti remoti di

amministrazione di reti, garantendosi, allo stesso modo, che il loro

abuso risulti difficile da identificare o persino da scoprire.

L’80% degli attacchi di reti, infatti, ha origine all’interno del firewall

(ComputerWorld, gennaio 2002).

Una sicurezza della rete scarsa comporta inoltre che, se un hacker

esterno riesce a penetrare nel computer della vostra rete, può

accedere più facilmente al resto della rete interna. Ciò consentirebbe

ad un attacker di leggere e probabilmente divulgare email

confidenziali e documenti, cestinare computer, comportando la perdita

di informazioni e molto altro. Per non parlare, poi, dell’utilizzo della

rete e delle risorse di rete per cominciare ad attaccare altri siti, il che,

una volta scoperto, farà risalire a voi e alla vostra azienda, non

all’hacker.

La maggioranza degli attacchi, contro exploit conosciuti, potrebbe

essere riparata facilmente e quindi arrestata dagli amministratori se

fossero, innanzi tutto, a conoscenza della vulnerabilità. La funzione di

GFI LANguard N.S.S. è di assistere gli amministratori

nell’identificazione di tali vulnerabilità.

Caratteristiche principali

6 • Introduzione

•

Scopre servizi pericolosied apre porte TCP e UDP.

•

Individua CGI, DNS, FTP, Posta, RPC e altre vulnerabilità

conosciute.

•

Rileva dispositivi wireless.

•

Individua il file Rogue oppure utenti back door

•

Individua condivisioni aperte ed elenca coloro che hanno accesso

a tali condivisioni insieme alle rispettive autorizzazioni.

•

Elencazione di gruppi, compresi i membri del gruppo.

•

Elencazione di utenti, servizi, ecc.

•

Elencazione di dispositivi USB.

•

Elencazione di dispositivi di rete e identificazione del tipo di

dispositivo (cablato, wireless, virtuale)

•

Può effettuare Scansioni pianificate.

•

Aggiorna automaticamente

Sicurezza.

•

Capacità di individuare hotfix e service pack mancanti nel sistema

operativo.

•

Capacità di individuare hotfix e service pack mancanti nelle

applicazioni supportate.

•

Capacità di salvare e caricare i risultati di scansione.

•

Capacità di eseguire confronti tra scansioni e apprendere nuovi

possibili punti di entrata.

•

Capacità di applicare patch al sistema operativo (sistemi Windows

in lingua inglese, francese, tedesca, italiana, spagnola) e ad

applicazioni Office (in lingua inglese, francese, tedesca, italiana,

spagnola).

i

controlli

di vulnerabilità

della

Manuale di LANguard Network Security Scanner

•

Identificazione del sistema operativo.Individuazione del live host.

•

Uscite database, HTML, XSL e XML.

•

Controllo di SNMPe MS SQL.

•

Compatibile con il linguaggio di scritp VBscript per realizzare

controlli di vulnerabilità personalizzati.

•

Modulo SSH che consente l’esecuzione di script di sicurezza su

macchine Linux e Unix.

•

Scansione di più computer contemporaneamente.

Componenti di GFI LANguard N.S.S.

GFI LANguard N.S.S. è basato su un'architettura di tipo aziendale ed

è composto dei seguenti elementi

GFI LANguard Network Security Scanner

Si tratta dell’interfaccia principale del prodotto. Utilizzare

quest’applicazione per visualizzare i risultati della scansione in tempo

reale, configurando le opzioni e i profili di scansione, i rapporti dei filtri,

l’utilizzo di strumenti amministrativi specializzati della sicurezza e

molto altro.

Servizio di supervisione di GFI LANguard N.S.S.

Questo servizio esegue scansioni pianificate della rete e impieghi

programmati delle patch. Funziona in background.

Servizio di agente delle patch di GFI LANguard N.S.S.

Questo servizio è messo in funzione sulle macchine target sulle quali

devono essere impiegati una patch, un service pack o un software e si

occupa dell’effettiva installazione della patch, del service pack o del

software.

GFI LANguard N.S.S. Script Debugger

Utilizzare questo modulo per scrivere/correggere script personalizzati

creati.

Monitor di GFI LANguard N.S.S.

Utilizzare questo modulo per monitorare lo stato delle scansioni

pianificate e gli aggiornamenti software correnti. È inoltre possibile

arrestare operazioni pianificate che non sono ancora state eseguite.

Schema di Licenza

Lo schema di concessione delle licenze di GFI LANguard N.S.S.

dipende dal numero di macchine e dispositivi che si desidera

sottoporre a scansione. Ad esempio, la licenza 100 IP consente di

effettuare la scansione fino a 100 macchine o dispositivi da una

singola stazione di lavoro o server della rete.

Manuale di LANguard Network Security Scanner

Introduzione • 7

Installazione di GFI LANguard Network

Security Scanner

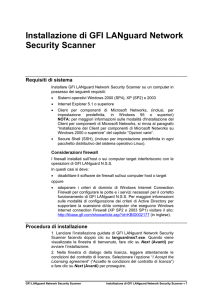

Requisiti di Sistema

L’installazione di GFI LANguard Network Security Scanner richiede i

seguenti requisiti di sitema:

•

Windows 2000/2003 o Windows XP

•

Internet Explorer 5.1 o superiore

•

Installazione del client per reti Microsoft

•

Durante le scansioni, NON è consentita l’esecuzione di software di

firewall personali oppure Windows XP Internet Connection Firewall

Possono infatti bloccare la funzionalità di GFI LANguard N.S.S.

NOTA: informazioni più dettagliate sulle modalità di configurazione

delle politiche di Active Directory, affinché supporti la scansione di

o da computer Windows XP con Service pack 2, sono disponibili

sul sito: http://kbase.gfi.com/showarticle.asp?id=KBID002177.

•

Per impiegare patch su macchine remote sono richiesti privilegi di

amministratore

Procedura d’installazione

1. Eseguire il programma d’installazione di LANguard Network

Security Scanner facendo doppio clic sul file “languardnss6.exe”.

Confermare che si desidera installare GFI LANguard N.S.S. Viene

quindi avviato il programma d’installazione guidata (wizard). Fare clic

su Avanti.

2. Dopo aver letto il Contratto di licenza nella finestra di dialogo, fare

clic su Yes (Sì) per accettare le condizioni contrattuali e proseguire

con l’installazione.

3. La procedura d’installazione richiede le informazioni sull’utente e il

codice seriale

Manuale di LANguard Network Security Scanner

Installazione di GFI LANguard Network Security Scanner • 9

Indicazione delle credenziali dell’amministratore del dominio o utilizzazione di un account di

sistema locale

4.

La

procedura

d'installazione

richiede

le

credenziali

dell’amministratore del dominio, che saranno utilizzate dal servizio di

supervisione di LANguard N.S.S (LANguard N.S.S Attendant),

esecutore delle scansioni pianificate. Immettere le credenziali richieste

e fare clic su Next (Avanti).

Scelta del terminale database

5. La procedura d’installazione richiede di scegliere il terminale

database per il database GFI LANguard N.S.S. Scegliere tra Microsoft

Access o Microsoft SQL Server\MSDE e fare clic su Next (Avanti).

NOTA: Il Server/MSDE SQL deve essere installato in modalità mista o

di autenticazione del server SQL. Non è supportata la sola modalità di

autenticazione NT.

10 • Installazione di GFI LANguard Network Security Scanner

Manuale di LANguard Network Security Scanner

6. Se si seleziona Microsoft SQL Server/MSDE come terminale

database, verranno richieste le credenziali SQL da utilizzare per

accedere al database. Fare clic su Next (Avanti) per continuare.

7. La procedura d’installazione richiede l’indirizzo email di un

amministratore ed il nome del server di posta. Tali impostazioni

verranno utilizzate per inviare messaggi amministrativi di allerta.

8. Scegliere la locazione di destinazione di GFI LANguard N.S.S. e

fare clic su Next (Avanti). GFI LANguard N.S.S. richiede circa 40 MB

di spazio libero sul disco fisso.

9. Dopo che GFI LANguard N.S.S. è stato installato, è possibile

eseguire GFI LANguard Network Security Scanner dal menu di avvio.

Immissione del Codice seriale dopo l’installazione

Se GFI LANguard N.S.S. è stato acquistato, è possibile inserire il

Codice seriale nel nodo General > Licensing (Generale > Licenza).

Se si sta valutando GFI LANguard N.S.S., il periodo di valutazione

(con il relativo codice) ha una durata di 60 giorni. Se si decide in

seguito di acquistare GFI LANguard N.S.S., inserire il Codice seriale

in questo punto, senza reinstallare il prodotto.

Si deve ottenere un numero di licenze di GFI LANguard N.S.S. pari al

numero di macchine che si desidera sottoporre a scansione e al

numero di macchine sulle quali si desidera installarlo. Se ci sono 3

amministratori che utilizzano GFI LANguard N.S.S., allora si devono

acquistare 3 licenze.

L’immissione del Codice seriale non va confusa con la procedura di

registrazione dei dati dell’azienda sul nostro sito Web. Questa

seconda fase è molto importante in quanto ci consente di fornire

l’assistenza e comunicare notizie importanti relative al prodotto.

Effettuare la registrazione sulla pagina web:

http://www.gfi-italia.com/pages/regfrm.htm

Nota: per scoprire come acquistare GFI LANguard N.S.S., seguire il

nodo General > How to purchase (Generale > Come acquistare).

Manuale di LANguard Network Security Scanner

Installazione di GFI LANguard Network Security Scanner • 11

Guida introduttiva: esecuzione di un

controllo

Introduzione alle verifiche di sicurezza

Il controllo delle risorse di rete consente all'amministratore di

identificare eventuali rischi all'interno della rete. Un controllo manuale

richiederebbe molto tempo, a causa delle attività e delle procedure

ripetitive da effettuare su ogni macchina della rete. GFI LANguard

N.S.S. rende automatico il processo di controllo della sicurezza e

identifica facilmente vulnerabilità comuni nell’ambito della rete in tempi

rapidi.

Nota: se la propria azienda utilizza un qualunque tipo di software per

la scoperta di intrusioni (Intrusion Detection Software – IDS), si tenga

presente che l’utilizzo di LANguard Network Security Scanner attiverà

quasi tutti i segnalatori acustici (campanelli e fischietti) in esso

contenuti. Se non si è responsabili del sistema IDS, assicurarsi di

informare l’amministratore di quella casella o di quelle caselle sulla

scansione che si sta per effettuare.

Oltre all'avvertenza relativa al software IDS, si tenga presente che

verranno mostrate molte scansioni negli archivi storici (log file) per

tutte le categorie. I log Unix, i server web, ecc. illustreranno il

tentativo messo in atto dalla macchina che esegue LANguard Network

Security Scanner. Se non si è l’unico amministratore presso la propria

sede, assicurarsi che gli altri amministratori siano informati delle

scansioni che si stanno per effettuare.

Esecuzione di una scansione

Il primo passo da compiere quando si comincia un controllo della rete,

consiste nell’effettuare una scansione delle macchine e dei dispositivi

di rete correnti.

Per iniziare una nuova scansione della rete, procedere come segue:

1. Fare clic su File > New (File > Nuovo).

2. Selezionare l’oggetto della scansione. Si può scegliere fra le

seguenti opzioni:

a. Scan one Computer (Esegui la scansione di un computer).

Viene eseguita la scansione di una singola macchina.

b. Scan Range of Computers (Esegui la scansione di una

serie di computer). Viene eseguita la scansione di una

serie di IP specificata.

c. Scan List of Computers (Esegui la scansione di un elenco

di computer). Viene eseguita la scansione di un elenco di

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 13

computer personalizzato. È possibile aggiungere computer

all’elenco selezionandoli da un elenco di computer contati,

immettendoli uno per uno oppure importando l’elenco da

un file di testo.

d. Scan a Domain (Esegui la scansione di un dominio). Viene

eseguita la scansione di un intero dominio di Windows.

e. Scan favorites (Esegui la scansione dei preferiti). Viene

eseguita la scansione di macchine preferite specificate in

precedenza dall’utente utilizzando il pulsante Add to

favorites (Aggiungi a preferiti).

3. Imputare l’intervallo d'inizio e fine della rete di cui effettuare la

scansione in base a ciò che si intende sottoporre a scansione.

4. Selezionare Start Scan (Avvia scansione).

Esecuzione di una scansione

LANguard Network Security Scanner effettua ora una scansione.

Innanzi tutto, individua quali host/computer sono accesi ed effettua la

scansione solo di questi. Ciò avviene utilizzando prove NETBIOS,

interrogativi (query) ping ICMP e SNMP

Se un dispositivo non risponde ad una sua richiesta, GFI LANguard

N.S.S. presume, per il momento, che il dispositivo non esista a tale

indirizzo IP specifico ovvero che sia spento.

Nota: Se si intende forzare una scansione su IP che non rispondono,

consultare il capitolo “Configurazione delle opzioni di scansione” per

ulteriori informazioni sulle modalità di tale configurazione.

14 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

Analisi dei risultati di scansione

Analisi dei risultati

Dopo la scansione, risultano visualizzati dei nodi sotto ciascuna

macchina trovata da GFI LANguard N.S.S. Il pannello di sinistra

elenca tutte le macchine e i dispositivi di rete. L’espansione di una

voce dell’elenco espone una serie di nodi con le informazioni trovate

su tale macchina o dispositivo di rete. Facendo clic su un dato nodo,

nel pannello di destra vengono visualizzate le informazioni sottoposte

a scansione.

Quando GFI LANguard N.S.S. esegue una prova di rete, trova tutti i

dispositivi di rete accesi in quel momento.

Secondo il tipo di

dispositivo e di interrogativi cui questo ha risposto, viene determinato

il modo in cui GFI LANguard N.S.S. lo identifica e quali informazioni è

in grado di acquisire.

Una volta che GFI LANguard N.S.S. ha terminato la scansione della

macchina, dispositivo o rete, visualizza le seguenti informazioni:

IP, nome della macchina, sistema operativo e livello del

service pack

Viene mostrato l’indirizzo IP della macchina o dispositivo. Viene poi

mostrato il nome del DNS NetBIOS, secondo il tipo di dispositivo.

GFI LANguard N.S.S. indica quale sistema operativo è in esecuzione

sul dispositivo e, se si tratta di Windows NT/2000/XP/2003, indica il

livello di service pack.

Nodo delle vulnerabilità

Il nodo delle vulnerabilità visualizza i problemi di sicurezza individuati

e suggerisce la maniera per risolverli. Queste minacce possono

comprendere patch e service pack mancanti, problemi di HTTP,

messaggi di allerta di NETBIOS, problemi di configurazione e così via.

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 15

Le vulnerabilità sono suddivise nelle seguenti sezioni: service pack

mancanti, patch mancanti, vulnerabilità della sicurezza elevate,

vulnerabilità della sicurezza medie e vulnerabilità della sicurezza

basse.

Sotto ciascuna sezione delle vulnerabilità della sicurezza

Elevate/Medie/Basse, si trovano ulteriori categorie dei problemi

individuati, con i seguenti raggruppamenti: abusi CGI, vulnerabilità

FTP, vulnerabilità DNS, vulnerabilità della posta, vulnerabilità RPC,

vulnerabilità di servizio, vulnerabilità del Registro di configurazione del

sistema (Registry) e vulnerabilità varie.

Una volta completata la scansione, cioè dopo che le varie vulnerabilità

risultano elencate, fare doppio clic (o fare clic con il tasto destro del

mouse su > More Details…- Ulteriori dettagli) sulla vulnerabilita

interessata per visualizzare la finestra di dialogo delle sue proprietà.

Da tale finestra di dialogo è possibile indagare immediatamente su

importanti informazioni relative alle ragioni che hanno determinato il

rilevamento della vulnerabilità, come pure su informazioni di accesso

quali una descrizione più approfondita della vulnerabilità che non

viene visualizzata nell’albero dei risultati.

Nella finestra di dialogo delle proprietà della vulnerabilità sono

disponibili le informazioni seguenti:

•

Nome

•

Descrizione sintetica

•

Livello di sicurezza

•

URL

•

Tempo impiegato per eseguire il controllo

•

Controlli (per determinare se la macchina target sia vulnerabile

a tale controllo)

•

Descrizione approfondita

Patch mancanti - GFI LANguard N.S.S. ricerca eventuali patch

mancanti confrontando le patch installate con le patch disponibili di un

determinato prodotto. Se sulla macchina mancano eventuali patch, si

dovrebbe visualizzare una schermata simile alla seguente:

Innanzi tutto, informa per quale prodotto è la patch. Se si espande il

nodo, si potrà visualizzare la patch specifica mancante e un

collegamento al sito da cui scaricare quella particolare path.

Abusi CGI - Descrivono problemi relativi a server Apache, Netscape,

IIS e altri server web.

Le vulnerablità FTP, DNS, di posta, RPC e varie forniscono

collegamenti a Bugtrag ed altri siti per la sicurezza, in modo che sia

16 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

possibile cercare ulteriori informazioni sul problema scoperto da GFI

LANguard N.S.S.

Le vulnerabilità di servizio possono essere molte cose.

Praticamente tutto, dai servizi effettivi in esecuzione sul dispositivo in

questione agli account elencati su una macchina che non sia mai

stata usata.

Le vulnerabilità del Registro di configurazione del sistema

(Registry) coprono informazioni tratte da una macchina Windows

quando GFI LANguard N.S.S. effettua la scansione iniziale.

Forniscono un collegamento al sito di Microsoft o ad altri siti dedicati

alla sicurezza, che spiegano perché tali impostazioni del registro di

configurazione del sistema (Registry) devono essere modificate.

Le vulnerabilità d’informazione sono messaggi di allerta aggiunti al

database, e costituiscono dei problemi piuttosto importanti da

sottoporre all'attenzione degli amministratori, ma non sempre sono

dannosi se vengono lasciati in sospeso.

Il nodo delle vulnerabilità potenziali

Il nodo delle vulnerabilità potenziali visualizza problemi di sicurezza

possibili, informazioni cruciali e anche alcuni controlli che non

riportano vulnerabilità. Ad esempio, se non è possibile determinare se

una particolare patch sia installata, questa sarà elencata nel nodo

delle patch non individuabili (Non-detectable patches). Tali

vulnerabilità potenziali devono essere riviste dall’amministratore.

Il nodo delle vulnerabilità potenziali

Condivisioni

Il nodo delle condivisioni elenca tutte le condivisioni presenti su una

macchina e coloro che hanno accesso ad una condivisione. Tutte le

condivisioni di rete devono essere protette in maniera opportuna. Gli

amministratori devono accertarsi che:

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 17

1. Nessun utente condivida il proprio drive con altri utenti.

2. Non sia consentito l’accesso anonimo o non autenticato alle

condivisioni.

3. Le cartelle di avvio o i file di sistema simili non siano condivise.

Questo può consentire ad un numero inferiore di utenti privilegiati

di eseguire codici sulle macchine target.

Quanto sopra è molto importante per tutte le macchine, ma, in

particolare, per macchine che sono cruciali per l’integrità del sistema,

quali il Public Domain Controller (PDC - Controllore del dominio

pubblico). Si immagini un amministratore che condivida la cartella di

avvio (o una cartella contenente la cartella di avvio) sul PDC con tutti

gli utenti. In possesso delle giuste autorizzazioni, gli utenti potrebbero

copiare facilmente degli eseguibili nella cartella di avvio, che

verrebbero

eseguiti

al

successivo

accesso

interattivo

dell’amministratore.

Nota: se si effettua la scansione avendo avuto accesso come

amministratore, si possono visualizzare le risorse amministrative

condivise, ad esempio, “C$ - default share”. Tali condivisioni non

saranno disponibili per i normali utenti.

Considerando il modo in cui Klez ed altri nuovi virus cominciano a

propagarsi, cioè tramite l’utilizzo di condivisioni aperte, tutte le

condivisioni non necessarie dovrebbero essere disattivate, mentre

tutte le condivisioni necessarie dovrebbero essere protette da

password.

NOTA: è possibile disabilitare iil rapporto delle risorse amministrative

condivise mediante la modifica dei profili di scansione dal nodo

Configuration > Scanning Profiles > OS Data > Enumerate Shares

(Configurazione > Profili di scansione > Dati del sistema operativo >

Conta condivisioni).

Politica delle password

Questo nodo consente di controllare se la politica delle password è

sicura. Ad esempio, abilita una validità massima per la password e la

cronologia della password. La lunghezza minima della password deve

essere pratica, tipo 8 caratteri. Se si è dotati di Windows 2000, è

possibile abilitare una politica delle password sicura, su tutta la rete,

avvalendosi degli GPO (Group Policy Objects) (Oggetti Criteri di

Gruppo) contenuti in Active Directory.

Registro di configurazione del sistema (Registry)

Questo nodo fornisce informazioni fondamentali sul registro di

configurazione del sistema (Registry) remoto. Fare clic sul nodo Run

(Esegui)

per

controllare

quali

programmi

sono

lanciati

automaticamente all’Avvio.

Controlla che i programmi lanciati automaticamente non siano Trojan

o addirittura programmi validi che forniscano l’accesso remoto ad una

macchina, qualora tale software non sia consentito sulla propria rete.

Qualunque tipo di software per Accesso remoto può rivelarsi una

backdoor, che un hacker potenziale può usare per guadagnare

l’accesso.

NOTA: è possibile modificare e mantenere l’elenco di chiavi e valori

del registro di configurazione del sistema con la modifica del file XML

18 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

"toolcfg_regparams.xml",

che

“%LNSS_INSTALL_DIR%\Data.

si

trova

nella

directory

Politica di controllo della sicurezza

Questo nodo mostra quali politiche di controllo della sicurezza sono

attivate sulla macchina remota. Si consiglia l’utilizzo delle seguenti

politiche di controllo:

Politica di controllo

Esito positivo

Esito negativo

Eventi di accesso all’account

Sì

Sì

Gestione dell’account

Sì

Sì

Accesso al servizio di Directory

Sì

Sì

Eventi di accesso

Sì

Sì

Accesso all’oggetto

Sì

Sì

Modifica della politica

Sì

Sì

Utilizzo di privilegi

No

No

Tracciabilità del processo

No

No

Eventi di sistema

Sì

Sì

È possibile abilitare il controllo direttamente da GFI LANguard N.S.S.

Fare clic con il tasto destro del mouse su uno dei computer del

pannello di sinistra e selezionare “Enable auditing” (Abilita il controllo).

Verrà visualizzato il programma di amministrazione guidata della

politica di controllo.

Specificare le politiche di controllo da attivare. Esistono 7 politiche di

controllo della sicurezza in Windows NT e 9 in Windows 2000.

Abilitare le politiche di controllo desiderate sui computer da

monitorare. Fare clic su Next (Avanti) per attivare le politiche di

controllo.

Abilitazione delle politiche di controllo su macchine remote.

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 19

Se non si riscontrano errori, viene visualizzata la pagina Finish (Fine).

Se si verifica un errore, allora viene visualizzata un’altra pagina che

indica su quali computer l’applicazione delle politiche ha avuto esito

negativo.

Finestra di dialogo dei risultati del wizard della politica di controllo

Porte aperte

Il nodo delle porte aperte elenca tutte le porte aperte trovate sulla

macchina (tale nodo è denominato scansione delle porte). GFI

LANguard N.S.S. effettua una scansione selettiva delle porte, cioè,

non effettua la scansione di tutte le 65.535 porte TCP e di tutte le

65.535 porte UDP per impostazione predefinita, ma solo delle porte

per le quali è stato configurato. È possibile configurare le porte che

Per ulteriori informazioni, consultare il capitolo “Configurazione delle

opzioni di scansione, configurazione delle porte da sottoporre a

scansione”.

Ogni porta aperta rappresenta un servizio o un’applicazione; se uno di

questi servizi può essere “sfruttato”, l’hacker è in grado di guadagnare

l’accesso a quella macchina. Pertanto, è importante chiudere

eventuali porte non necessarie.

Nota: sulle reti Windows, le porte 135, 139 e 445 sono sempre aperte.

GFI LANguard N.S.S. mostra queste porte come aperte e, se la porta

è considerata una porta Trojan conosciuta, GFI LANguard N.S.S. la

visualizzerà in ROSSO, altrimenti in VERDE. La seguente schermata

consente di vedere quanto sopra descritto:

Nota: anche se una porta è visualizzata in ROSSO come una

possibile porta Trojan, questo non significa che un programma back

20 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

door sia in effetti installato sulla macchina. Alcuni programmi validi

usano le stesse porte di alcuni Trojan conosciuti. Un programma

antivirus utilizza la stessa porta conosciuta del virus NetBus

Backdoor. Pertanto, si prega di verificare sempre le informazioni del

banner fornite e di eseguire controlli su tali macchine.

Utenti e Gruppi

Questi nodi mostrano i gruppi e gli utenti locali disponibili sul

computer. Controllano la presenza di ulteriori utenti e verificano che

l’account Guest (Ospite) sia disabilitato. Utenti e gruppi pericolosi

possono consentire l’accesso a back door!

Alcuni programmi back door abilitano nuovamente l’account Guest

(Ospite) e gli attribuiscono diritti amministrativi; pertanto, si prega di

controllare i dettagli del nodo degli utenti per vedere l’attività di tutti gli

account e i relativi diritti.

Idealmente, l’utente non dovrebbe utilizzare un account locale per

l’accesso, ma dovrebbe effettuare il login ad un Dominio o ad un

account di Active Directory.

L’ultima cosa importante da controllare è di assicurarsi che la

password non sia troppo vecchia.

Utenti collegati

Questo nodo visualizza l’elenco di utenti collegati in quell momento

alla macchina target. L’elenco è suddiviso in due sezioni:

Locally logged On User (Utenti collegati localmente)

Questa categoria comprende tutti gli utenti che hanno avviato una

sessione a livello locale. Essa visualizza le seguenti informazioni su

ciascun utente collegato, laddove esse siano disponibili:

1. data e ora di accesso

2. tempo trascorso

Remote Logged On Users (Utenti collegati in remoto)

Questa categoria comprende tutti gli utenti che hanno avviato una

sessione sulla macchina target in modalità remota. Essa visualizza le

seguenti informazioni su ciascun utente collegato, laddove esse siano

disponibili:

1. data e ora di accesso

2. tempo trascorso

3. periodo di inattività

4. tipo di client

5. trasporto

Information fields legend: (Legenda dei campi di informazione)

Data e ora di accesso indicano la data e l’ora in cui l’utente si è

collegato sulla machine target. Questo campo è valido per le

connessioni sia locali sia remote.

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 21

Tempo trascorso: indica il periodo di tempo in cui l’utente è stato

collegato alla macchina. Questo campo è valido per le connessioni

sia locali sia remote.

Periodo di inattività: indica il periodo di inattività della conessione

dell’utente. Il periodo di inattività si riferisce alla completa inattività

dell’utente o della connessione. Questo campo è valido unicamente

per le connessioni remote.

Tipo di client: indica la piattaforma utilizzata dall’utente per effettuare

la connessione remota. In generale si riferisce al sistema operative

installato sulla macchina che ha iniziato la connessione. Questo

campo è valido unicamente per le connessioni remote.

Trasporto: indica il tipo di servizio utilizzato per iniziare la

connessione. Questo campo è valido unicamente per le connessioni

remote.

Servizi

Vengono elencati tutti i servizi presenti sulla macchina. Verificare i

servizi in esecuzione da abilitare e disabilitare tutti i servizi che non

sono richiesti. Si tenga presente che ciascun servizio può costituire

potenzialmente un rischio per la sicurezza e anche una falla nel

sistema. Con la chiusura o la disattivazione di servizi non necessari, i

rischi per la sicurezza si riducono automaticamente.

Stato dell’applicazione delle patch del sistema

Questo nodo mostra quali patch sono installate e registrate sulla

macchina remota.

Dispositivi di rete

Questo nodo mostra un elenco di tutti i dispositivi di rete installati sul

sistema. I dispositivi sono classificati come segue:

•

Dispositivi fisici - cablati

•

Dispositivi fisici - wireless

•

Dispositivi virtuali

22 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

Dispositivi di rete individuati

Per ogni dispositivo vengono riportate le seguenti proprietà (laddove

disponibili):

•

Indirizzo MAC

•

Indirizzo/i IP assegnato/i

•

Nome dell’host

•

Dominio

•

Dati DHCP

•

WEP (Wireless Encryption Protocol) (laddove disponibile)

•

SSID (Service Set Identification) (laddove disponibile)

•

Gateway

•

Stato

NOTA: controllare con regolarità i dispositivi di rete. Dispostivi

wireless pericolosi possono essere utilizzati per compromettere la

sicurezza della rete sia all’interno sia all’esterno della sede aziendale.

Dispositivi USB

Questo nodo elenca tutti i dispositivi USB collegati al computer target

in quel momento. Utilizzare questo nodo per verificare che non sia

collegato alcun dispositivo non autorizzato. I dispositivi di memoria

rimovibili costituiscono un notevole rischio per la sicurezza della rete.

Pertanto, cercare di stare molto attenti a questi dispositivi. Un altro

grosso rischio per la sicurezza da verificare è dato dagli adattatori

wireless USB, quali i dongle Bluetooth, in grado di permettere agli

utenti di trasferire file non autorizzati tra le loro stazioni di lavoro e

dispositivi personali come cellulari, palmari e dispositivi abilitati con

Bluetooth.

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 23

Elenco di dispositivi USB rilevati sul computer target

NOTA: è possible configurare GFI LANguard N.S.S. affinché riporti

come “vulnerabilità critica” i dispositivi USB non autorizzati (ad

esempio, "USB Mass Storage Device" - “Dispositivo di memoria di

massa USB”). È possibile configurare quali dispositivi GFI LANguard

N.S.S. deve riportare come vulnerabilità critica dal nodo Configuration

> Scanning Profiles > Devices > USB Devices (Configurazione >

Profili di scansione > Dispositivi > Dispositivi USB).

Dispositivi USB pericolosi elencati come Vulnerabilità critica

Risultati supplementari

Questa sezione elenca i nodi e i risultati supplementari che è possibile

controllare dopo aver effettuato la revisione dei risultati di scansione

più importanti menzionati in precedenza.

24 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

Nomi NETBIOS

In questo nodo si trovano i dettagli dei servizi installati sulla macchina.

Computer

MAC – Si tratta dell’indirizzo MAC della scheda di Rete.

Nome utente – Si tratta del nome utente dell’utente collegato in quel

momento o del nome utente della macchina.

TTL – Il valore di Time to Live (TTL) (Durata in vita) è specifico per

ogni dispositivo. I valori principali sono 32, 64, 128 e 255. Sulla base

di questi valori e del TTL effettivo del pacchetto, si ha un’idea della

distanza (numero di router hop - salti) tra la macchina GFI LANguard

N.S.S. e la macchina target che è stata appena sottoposta a

scansione.

Utilizzo del computer – Informa se la macchina target è una

Stazione di lavoro o un Server.

Dominio – Se la macchina target fa parte di un dominio, questo

fornirà un elenco dei Domini fidati.

Se non fa parte di un Dominio, verrà visualizzata la stazione di lavoro

di cui la macchina fa parte.

Gestore LAN – Indica Gestore LAN in uso (e il sistema operativo).

Sessioni

Questo nodo visualizza l’indirizzo IP di macchine che erano collegate

alla macchina target all’epoca della scansione. Nella maggioranza dei

casi, tale indirizzo è proprio quello della macchina che esegue

LANguard N.S.S. e che ha effettuato delle connessioni di recente.

Nota: a causa del costante cambiamento di questo valore, tale dato

non è salvato nel rapporto, ma è presente unicamente a fini

informativi.

Dispositivi di rete

Questo nodo fornisce un elenco di dispositivi di rete disponibili sulla

macchina target.

Indicazione oraria (TOD) remota

Indicazione oraria remota. Si tratta dell’orario della rete sulla macchina

target, di solito impostato dal Controllore di dominio.

Esecuzione di scansioni In sede (On site) o Fuori sede (Off site)

Si consiglia di eseguire GFI LANguard N.S.S. in due modi, le

cosiddette scansioni In sede e Fuori sede.

Scansione In sede (On site)

Impostare una macchina su cui sia installato LANguard Network

Security Scanner. Effettuare una scansione della rete con una “NULL

session” (Sessione NULLA) (Selezionare “Null Session” (Sessione

nulla) dall’elenco a discesa).

Una volta effettuata la prima scansione, cambiare il valore della

casella dell’elenco a discesa in Currently logged on user (Utente

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 25

attualmente collegato) (se si dispone di diritti amministrativi al

dominio) oppure in Alternative credentials (Credenziali alternative)

che dispongano di diritti amministrativi al Dominio o all’Active

Directory.

Salvare questa seconda scansione per confronti futuri.

Con l’opzione “NULL session” (Sessione NULLA), è possibile

visualizzare ciò che appare a qualsiasi utente che si stia collegando

alla rete tramite una connessione “NULLA”. La scansione munita di

diritti amministrativi aiuta a mostrare tutti gli hotfix e le patch mancanti

sulla macchina.

Scansione Fuori sede (Off Site)

Se si è dotati di un account di linea commutata esterno oppure di un

accesso ad Internet ad alta velocità non legati all’azienda, si vorrà

effettuare la scansione della propria rete dal “mondo esterno”.

Effettuare una scansione della rete mediante una “NULL session”

(Sessione NULLA). Ciò consente di visualizzare ciò che chiunque

vedrebbe da Internet se o quando dovesse effettuare la scansione

della rete. Elementi che possono influire su tale scansione sono gli

eventuali firewall installati dalla propria azienda o dal proprio ISP,

ovvero eventuali regole di un instradatore (router) che potrebbe non

trasferire determinati tipi di pacchetti.

Salvare questa scansione per confronti futuri.

Confronto fra scansioni on site e off site

È ora il momento di dare un’occhiata alle informazioni generate da

LANguard Network Security Scanner.

Se la scansione di “NULL session” effettuata dalla rete interna sembra

identica a quella esterna, forse non esistono firewall o dispositivi di

filtraggio sulla propria rete. Si tratta probabilmente di una delle prime

cose da esaminare.

Quindi, verificare ciò che eventuali utenti dal mondo esterno possono

effettivamente visualizzare. Possono visualizzare i controllori di

dominio ed ottenere un elenco di tutti gli account del computer?

E per quanto riguarda i server Web, FTP, ecc.?

A questo punto, bisogna “cavarsela da soli”. Si può cominciare

controllando le patch per server Web, FTP, ecc. Si può inoltre

verificare e modificare le impostazioni sui server SMTP. Ogni rete è

diversa. GFI LANguard N.S.S. cerca di aiutare l’utente a individuare

con esattezza i problemi della sicurezza e di condurlo su siti che

aiutano a riparare le falle individuate.

Se si scopre che sono in esecuzione servizi non richiesti, assicurarsi

di disattivarli. Ogni servizio costituisce un possibile rischio per la

sicurezza, che potrebbe permettere a soggetti non autorizzati di

penetrare nella propria rete. Ogni giorno vengono rilasciati nuovi

buffer overflow ed exploit e, anche se la rete sembra ed è sicura oggi,

ciò non significa che lo sarà domani.

Assicurarsi di effettuare scansioni per la sicurezza di tanto in tanto.

Non si tratta di qualcosa da fare una volta e poi dimenticarsene. C’è

sempre qualcosa di nuovo là fuori e, di nuovo, solo perché si è sicuri

26 • Guida introduttiva: esecuzione di un controllo

Manuale di LANguard Network Security Scanner

oggi, non si sa mai cosa saranno in grado di escogitare gli hacker

domani.

Manuale di LANguard Network Security Scanner

Guida introduttiva: esecuzione di un controllo • 27

Salvataggio e caricamento dei risultati

di scansione

Introduzione

Una volta completata una scansione della sicurezza, GFI LANguard

N.S.S. salva automaticamente i risultati ne suo terminale database

(MS Access/MS SQL Server).

È inoltre possible salvare i risultati di scansione in un file XML esterno.

I risultati di scansione salvati possono essere ricaricati nell’interfaccia

utente di GFI LANguard N.S.S. per elaborazioni ulteriori o confronti fra

risultati. Il caricamento dei risultati di scansione salvati è molto utile

quando si devono eseguire rapporti o impiegare patch su un sistema

invariato che non richiede di dover essere nuovamente sottoposto a

scansione.

Salvataggio dei risultati di scansioni in un file esterno

Una volta completata una scansione della sicurezza d parte di GFI

LANguard N.S.S., i risultati sono già stati salvati nel terminale

database. Per salvarli in un file esterno, procedere come segue:

•

Aprire File > Save scan results… (File > Salva risultati di

scansione…)

•

Accettare il nome file predefinito o specificarne uno diverso.

•

Fare clic su Save… (Salva…)

Caricamento dei risultati di scansione salvati

Caricamento delle scansioni salvate dal database

LNSS archivia nel database le ultime 30 scansioni effettuate sullo

stesso target con il medesimo profolo.

Per ricaricare un file di risultati di scansione salvato dal database,

procedere come segue:

1. Fare clic con il tasto destro del mouse su GFI LANguard N.S.S. >

Security Scanner (GFI LANguard N.S.S. > Scanner di sicurezza)

2. Load saved scan results from… > Database (Carica i risultati di

scansione salvati da… > Database). Viene visualizzata la finestra

di dialogo “Select scan result” (Seleziona i risultati di scansione).

3. Seleziona dall’elenco la scansione da ricaricare.

4. Fare clic su OK.

Manuale di LANguard Network Security Scanner

Salvataggio e caricamento dei risultati di scansione • 29

Risultati di scansione salvati ricaricati nell’interfaccia utente principale.

Caricamento di scansioni salvate da un file esterno

Per ricaricare un file di risultati di scansione salvato da un file esterno,

procedere come segue:

1. Fare clic con il tasto destro del mouse su GFI LANguard N.S.S. >

Security Scanner (GFI LANguard N.S.S. > Scanner di sicurezza)

2. Load saved scan results from… > XML (Carica i risultati di

scansione salvati da… > XML). Viene visualizzata la finestra di

dialogo “Select scan result” (Seleziona i risultati di scansione).

3. Selezionare la scansione da ricaricare.

4. Fare clic su OK.

30 • Salvataggio e caricamento dei risultati di scansione

Manuale di LANguard Network Security Scanner

Risultati della scansione filtrata

Introduzione

Dopo aver effettuato una scansione, GFI LANguard N.S.S. riporta i

risultati nel pannello “Scan results” (Risultati della scansione). Se si è

effettuata la scansione di molte macchine, si potrebbe voler filtrare

quei dati dal nodo “Scan filtrers” (Filtri di scansione). Facendo clic su

questo nodo e selezionando un filtro esistente, vengono visualizzati i

risultati della scansione in base al filtro selezionato. GFI LANguard

N.S.S. è munito di un certo numero di filtri di scansione predefiniti.

Inoltre, è possibile creare filtri di scansione personalizzati.

Filtri di scansione

I filtri di scansione seguenti sono inclusi per impostazione predefinita:

Full report: (Rapporto completo): mostra tutti i dati relativi alla

sicurezza raccolti durante una scansione.

Vulnerabilities [High Security] (Vulnerabilità [Sicurezza alta]):

mostra i problemi che richiedono attenzione immediata: service pack e

patch mancanti, vulnerabilità della sicurezza alte e porte aperte.

Vulnerabilities [Medium Security] (Vulnerabilità [Sicurezza

media]): mostra i problemi che devono essere trattati

dall’amministratore: vulnerabilità della sicurezza medie, patch che non

possono essere individuate.

Vulnerabilities[All] (Vulnerabilità [Tutte]): mostra tutte le

vulnerabilità individuate: patch e service pack mancanti, possibili

Manuale di LANguard Network Security Scanner

Risultati della scansione filtrata • 31

controlli delle informazioni, patch che non è stato possibile individuare,

vulnerabilità della sicurezza alte e basse.

Missing patches and service packs (Patch e service pack

mancanti): elenca tutti i service pack e i file patch mancanti delle

macchine sottoposte a scansione.

Important devices – USB (Dispositivi importanti: USB): elenca tutti

i dispositivi USB collegati ai target di scansione.

Important devices – Wireless (Dispositivi importanti: wireless):

elenca tutte le schede di rete wireless (sia PCI sia USB) collegate ai

target di scansione.

Open Ports (Porte aperte): elenca tutte le porte TCP e UDP aperte.

Open Shares (Condivisioni aperte): elenca tutte le condivisioni

aperte e coloro che vi possono accedere.

Auditing Policies (Politiche di controllo): elenca le impostazioni

della politica di controllo su ogni computer sottoposto a scansione.

Password Policies (Politiche delle password): elenca le politiche

delle password attive su ogni computer sottoposto a scansione.

Groups and users (Gruppi e utenti): elenca gli utenti e gruppi

individuati su ogni computer sottoposto a scansione.

Computer properties (Proprietà del computer): mostra le proprietà

di ciascun computer.

Selezione del file source dei risultati della scansione

Per impostazione predefinita, i filtri funzionano sui dati di scansione

correnti. Tuttavia, è possibile selezionare un file source di dati ‘”scan

results” (risultati della scansione) diverso ed applicare i filtri al file

source di risultati della scansione salvato (un file XML o un database).

Per farlo, procedere come segue:

1. Aprire il nodo “Security Scanner” (Scanner di sicurezza) del

programma dello scanner per la sicurezza GFI LANguard N.S.S.

2. Fare clic con il tasto destro del mouse e selezionare “Load saved

scan results from…” (Carica i risultati di scansione salvati da…)

3. Selezionare le sorgenti di dati che contengono i risultati sui quali si

desidera eseguire il filtro.

4. Selezionare la voce di database o il file XML che contengono i dati

dei risultati di scansione richiesti.

5. Fare clic su OK. In questo modo, i risultati della scansione salvati

vengono ricaricati nell’interfaccia utente dei risultati del Security

Scanner (scanner di sicurezza).

6. Tutti i filtri riportano ora i dati del file dei risultati della scansione

caricato.

Creazione di un filtro di scansione personalizzato

Per creare un filtro di scansione personalizzato, procedere come

segue:

1. Fare clic con il tasto destro del mouse sul nodo “GFI LANguard

N.S.S. > Security scanner > Scan Filters…” (GFI LANguard N.S.S. >

32 • Risultati della scansione filtrata

Manuale di LANguard Network Security Scanner

Scanner di sicurezza > Filtri di scansione…) e selezionare New >

Filter… (Nuovo > Filtro…)

2. Viene visualizzata la finestra di dialogo “Scan Filter Properties”

(Proprietà dei filtri di scansione).

Filtri di scansione – Pagina generale

3. Assegnare un nome al filtro di scansione

4. Aggiungere eventuali condizioni di filtraggio da applicare ai dati dei

risultati di scansione mediante il pulsante “Add…” (Aggiungi…). È

possibile creare più condizioni per il filtro. Per ogni condizione, si deve

specificare la proprietà, la condizione ed il valore. Proprietà disponibili

sono costituite da sistema operativo, nome dell’host, utente collegato,

dominio, service pack, condivisione, ecc.).

Manuale di LANguard Network Security Scanner

Risultati della scansione filtrata • 33

Finestra di dialogo delle condizioni

5. Selezionare quali categorie di informazioni si desidera visualizzare

nel filtro dalla pagina “Report items” (Elementi del rapporto).

6. Fare clic su OK per creare il filtro.

34 • Risultati della scansione filtrata

Manuale di LANguard Network Security Scanner

Filtri di scansione – Pagina degli elementi del rapporto

Tale procedura crea un nuovo nodo permanente sotto il nodo “Scan

Filters” (Filtri di scansione).

NOTA: è possibile eliminare/personalizzare eventuali filtri sotto il nodo

“Scan Filters” (Filtri di scansione) facendo clic con il tasto destro del

mouse

sul

filtro

e

selezionando

“Delete…/Properties”

(Elimina…/Proprietà), a seconda dell’operazione che si vuole

eseguire.

Esempio 1 – Trovare computer con una determinata patch

mancante

Si desidera trovare tutti i computer Windows privi della patch MS03026 (si tratta della patch del famoso virus blaster).

Definire il filtro come segue:

1. Condizione 1: il sistema operativo comprende Windows

2. Condizione 2: l’hotfix (la patch) non è installato MS03-026

Esempio 2 – Elencare tutte le stazioni Sun con un server web

Per elencare tutte le stazioni Sun che operano un server web sulla

porta 80, definire i query seguenti:

1. il sistema operativo comprende SunOS

2. la porta TCP è aperta 80

Manuale di LANguard Network Security Scanner

Risultati della scansione filtrata • 35

Configurazione di GFI LANguard N.S.S.

Introduzione alla configurazione di GFI LANguard N.S.S.

È possibile configurare GFI LANguard N.S.S. dal nodo di

configurazione. Da questo nodo si possono configurare opzioni di

scansione, profili di scansione, scansioni pianificate, opzioni di allerta

e molto altro.

Profili di scansione

Profili di scansione

Mediante i profili di scansione, è possibile configurare diversi tipi di

scansione ed usare tali scansioni per concentrarsi su particolari tipi di

informazioni che si vogliono controllare.

Si crea un profilo di scansione facendo clic con il tasto destro del

mouse sul nodo “Configuration > Scanning profiles” (Configurazione >

Profili di scansione) e selezionando “New > Scan Profile…” (Nuovo >

Profilo di scansione…)

Per ogni profilo si possono impostare le seguenti opzioni:

1. Porte TCP sottoposte a scansione

2. Porte UDP sottoposte a scansione

3. Dati del sistema operativo sottoposto a scansione

4. Vulnerabilità sottoposte a scansione

Manuale di LANguard Network Security Scanner

Configurazione di GFI LANguard N.S.S. • 37

5. Patch sottoposte a scansione

6. Proprietà dello scanner

7. Dispositivi

Porte TCP/UDP sottoposte a scansione

Le schede delle porte TCP/UDP sottoposte a scansione consentono

di specificare per quali porte TCP e UDP si desidera effettuare la

scansione. Per abilitare una porta basta fare semplicemente clic sulla

casella di spunta situata accanto alla porta.

Configurazione delle porte da sottoporre a scansione in un profilo

Come aggiungere/modificare/rimuovere delle porte

Se si vogliono aggiungere porte TCP/UDP personalizzate, fare clic sul

pulsante “Add” (Aggiungi). Viene visualizzata la finestra di dialogo

“Aggiungi” della porta.

38 • Configurazione di GFI LANguard N.S.S.

Manuale di LANguard Network Security Scanner

Schermata 1 – Aggiunta di una porta

Immettere il numero della porta o un intervallo di porte ed inserire una

descrizione del programma che dovrebbe funzionare su quella porta.

Se il programma associato alla porta è un Trojan, fare clic sulla

casella di spunta “Is a Trojan port” (È una porta Trojan).

Se si specifica che si tratta di una porta Trojan, il cerchio verde/rosso

accanto alla porta sarà rosso

Nota: assicurarsi di inserire la porta nel Protocollo Window corretto,

TCP o UDP.

È possibile modificare o rimuovere delle porte facendo clic sui pulsanti

“Edit” (Modifica) o “Remove” (Elimina)

Dati del sistema operativo sottoposto a scansione

La scheda dei dati del sistema operativo sottoposto a scansione

specifica il tipo di informazioni che GFI LANguard N.S.S. deve

raccogliere dal sistema operativo durante la scansione. Attualmente,

sono supportati solo i dati del sistema operativo Windows, tuttavia

sono in fase di sviluppo i dati di scansione per Unix.

Manuale di LANguard Network Security Scanner

Configurazione di GFI LANguard N.S.S. • 39

Vulnerabilità sottoposte a scansione

Configurazione delle vulnerabilità da sottoporre a scansione

La scheda delle vulnerabilità sottoposte a scansione elenca tutte le

vulnerabilità che GFI LANguard N.S.S. può sottoporre a scansione. È

possibile disabilitare il controllo di tutte le vulnerabilità deselezionando

la casella di spunta “Check for vulnerabilities” (Ricerca le

vulnerabilità).

Per impostazione predefinita, GFI LANguard N.S.S. effettua la

scansione di tutte le vulnerabilità a lui note. È possibile modificare tale

impostazione eliminando la casella di spunta situata accanto ad una

vulnerabilità specifica.

Dal pannello di destra, è possibile modificare le opzioni di una

determinata vulnerabilità facendo doppio clic su di essa. È possibile

modificare il livello di sicurezza di un particolare controllo della

vulnerabilità dall’opzione “Security Level” (Livello di sicurezza).

Tipi di vulnerabilità

Le vulnerabilità sono suddivise nelle seguenti sezioni:

patch

mancanti, patch che non possono essere individuate, abusi CGI,

vulnerabilità FTP, vulnerabilità DNS, vulnerabilità di posta,

vulnerabilità RPC, vulnerabilità di servizio, vulnerabilità del registro di

configurazione del sistema (Registry) e vulnerabilità varie.

Opzioni avanzate di controlli di vulnerabilità

Fare clic sul pulsante “Advanced” (Opzioni avanzate) per accedere a

tali opzioni.

•

Controlli interni – Includono controlli di password FTP anonime,

di password deboli, ecc.

•

Scansione CGI – Avviare la scansione CGI se sono in esecuzione

server web che utilizzano CGI. In via facoltativa, è possibile

specificare un server proxy se si è localizzati dietro un server

proxy.

40 • Configurazione di GFI LANguard N.S.S.

Manuale di LANguard Network Security Scanner

•

Le nuove vulnerabilità sono abilitate per impostazione

predefinita – Tale opzione abilita/disabilita le vulnerabilità

aggiunte di recente da includere nelle scansioni di tutti gli altri

profili.

Scaricamento delle vulnerabilità della sicurezza più recenti

Per aggiornare le Vulnerabilità della sicurezza, selezionare “Help >

Check for updates” (Guida in linea > Ricerca aggiornamenti) dal

programma dello scanner GFI LANguard N.S.S. Quest’ulltimo

scaricherà le vulnerabilità della sicurezza più recenti dal sito Web di

GFI. Inoltre, il programma aggiornerà i file fingerprint (impronte digitali)

utilizzati per determinare quale sistema operativo risiede sul

dispositivo.

NOTA:

all’avvio,

GFI

LANguard

N.S.S.

può

scaricare

automaticamente nuovi controlli di vulnerabilità dal sito Web di GFI. È

possibile configurare quest’opzione dal nodo “GFI LANguard N.S.S. >

General > Product Updates” (GFI LANguard N.S.S. > Generale >

Aggiornamenti del prodotto).

Patch sottoposte a scansione

Configurazione delle patch da ricercare quando si effettua la scansione con un particolare

profilo.

La scheda delle patch sottoposte a scansione consente di configurare

se quel particolare profilo di scansione deve ricercare patch e/o

service pack mancanti.

La scheda elenca tutte le patch cercate da GFI LANguard N.S.S. È

possibile disabilitare la ricerca di determinate patch per questo profilo

deselezionando la casella di spunta accanto al bollettino delle patch.

L’elenco delle patch si ottiene scaricando l’elenco di patch più recente

dal sito Web di GFI, che a sua volta lo ottiene da Microsoft

(mssecure.xml). GFI ottiene l’elenco delle patch di Microsoft e ne

controlla la correttezza, poiché a volte contiene degli errori.

Manuale di LANguard Network Security Scanner

Configurazione di GFI LANguard N.S.S. • 41

Espansione delle informazioni del bollettino

Per ulteriori informazioni su un determinato bollettino, fare doppio clic

su uno dei bollettini oppure fare clic con il tasto destro del mouse su di

esso e selezionare “Proprieties” (Proprietà). Vengono visualizzati

ulteriori dettagli su ciò che il bollettino controlla e ciò a cui si rivolge.

Opzioni dello scanner

In questa scheda è possibile configurare le opzioni relative alle

modalità con le quali GFI LANguard N.S.S. deve effettuare una

scansione.

Proprietà dello scanner di sicurezza

42 • Configurazione di GFI LANguard N.S.S.

Manuale di LANguard Network Security Scanner

Metodi di scoperta sulla rete

Questa sezione è dedicata ai metodi che GFI LANguard N.S.S. deve

utilizzare per scoprire macchine sulla rete.

L’opzione “NETBIOS queries” (Interrogazioni NETBIOS) consente

l’utilizzo delle interrogazioni (query) NetBIOS o SMB. Se sulla

Macchina Windows è installato il Client per le reti Microsoft o se su

una macchina Unix sono installati i servizi Samba, allora tali macchine

risponderanno ad interrogazioni di tipo NetBIOS.

È possibile aggiungere un parametro “ScopeID” all’interrogazione

NetBIOS. È richiesto solo in alcuni casi, in cui i sistemi sono dotati di

uno ScopeID. Se la propria azienda è dotata di un parametro

ScopeID impostato su NetBIOS, inserirlo in questo punto.

L’opzione “SNMP queries” (Interrogazioni SNMP) consente di

spedire pacchetti SNMP con la Community String impostata nella

scheda “General” (Generale).

Se il dispositivo risponde

all’interrogazione, GFI LANguard N.S.S. gli richiede l’identificatore

dell’oggetto (Object Identifier) e lo confronta con un database per

determinare di quale dispositivo si tratta.

L’opzione Ping Sweep effettua un ping ICMP di ciascun dispositivo di

rete (si veda la Nota: di seguito).

L’opzione Custom TCP Port Discovery (Personalizza la scoperta

di porte TCP) ricerca una determinata porta aperta sulle macchine

target.

Nota: ciascun tipo di interrogazione summenzionato può essere

disattivato, ma GFI LANguard N.S.S. dipende da tutte queste

interrogazioni per determinare il tipo di dispositivo e il sistema

operativo residente su di esso. Se si sceglie di disattivare una di

queste interrogazioni, GFI LANguard N.S.S. può non essere affidabile

nella sua identificazione.

Nota: alcuni firewall personali bloccano una macchina persino

nell’inviare un echo ICMP e, pertanto, non viene individuato da GFI

LANguard N.S.S. Se si ritiene che esistano molte macchine con

firewall personali nella propria rete, si prenda in considerazione la

possibilità di effettuare una scansione forzata di ciascun IP della rete.

Opzioni di scoperta della rete

I parametri di scoperta della rete consentono di regolare il rilevamento

delle macchine, in modo da ottenere la migliore individuazione delle

macchine nel minor tempo possibile. I parametri di regolazione

comprendono:

•

“Scanning Delay” (Ritardo di scansione). È il tempo atteso da

LANguard N.S.S. fra l’invio di un pacchetto TCP/UDP e l’altro. Il