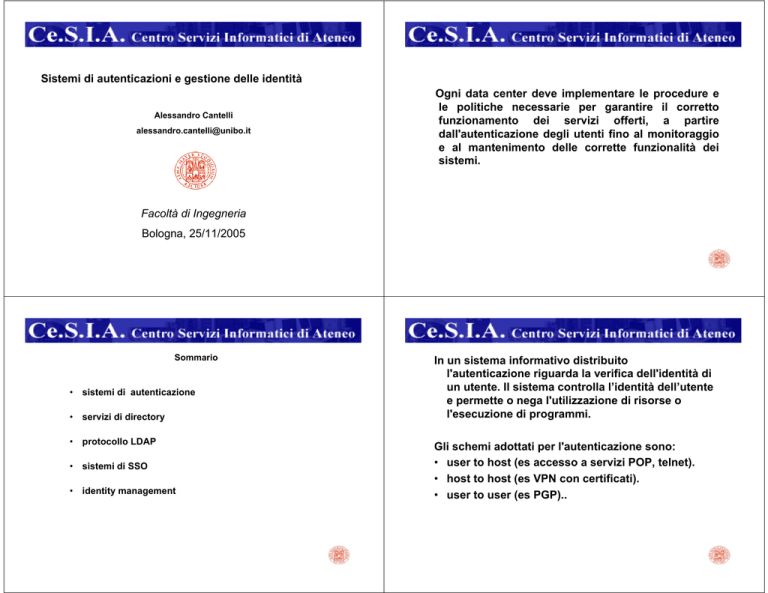

Sistemi di autenticazioni e gestione delle identità

Alessandro Cantelli

[email protected]

Ogni data center deve implementare le procedure e

le politiche necessarie per garantire il corretto

funzionamento dei servizi offerti, a partire

dall'autenticazione degli utenti fino al monitoraggio

e al mantenimento delle corrette funzionalità dei

sistemi.

Facoltà di Ingegneria

Bologna, 25/11/2005

Sommario

•

sistemi di autenticazione

•

servizi di directory

•

protocollo LDAP

•

sistemi di SSO

•

identity management

In un sistema informativo distribuito

l'autenticazione riguarda la verifica dell'identità di

un utente. Il sistema controlla l’identità dell’utente

e permette o nega l'utilizzazione di risorse o

l'esecuzione di programmi.

Gli schemi adottati per l'autenticazione sono:

• user to host (es accesso a servizi POP, telnet).

• host to host (es VPN con certificati).

• user to user (es PGP)..

Tecniche di autenticazione

Le tecniche mediante le quali è possibile

identificare calcolatori o utenti utilizzano quello

che:

• sai (Something You Know - SYK) –

password

• possiedi (Something You Have - SYH) –

smartcard.

• sei (Something You Are - SYA) –

sistemi biometrici

SYA

Questo tipo di metodologia ha le seguenti

caratteristiche:

• velocità nell’autenticazione

• rischio di intrusione nei sistemi di rilevamento

• discreta probabilità di errore di rilevamento

• alto costo delle device

SYK

L'utente viene identificato per mezzo di qualcosa che sa.

Questo metodo di riconoscimento a mezzo password

segreta è abbastanza sicuro solo se ben implementato con

tecniche crittografiche (es ssh). E’ economico ben

integrabile con i sistemi ed è efficiente.

Se si vuole aderire agli standard dell’allegato B del Dl.gs

196/2003, il sistema di autenticazione può risultare troppo

lento per determinate implementazioni come gli accessi

fisici a grande afflusso (es tornelli bibliotecari)

SYH

Questo metodologia ha le seguenti caratteristiche:

• il token può essere smarrito, clonato …

• il correto uso del token presuppone l'esistenza di

una infrastruttura

• l’hardware e il software può essere complesso da

implementare

• il token comporta un costo (badge, rfid,

Smartcard)

• rapidità nell’autenticazione “semplice”

Quando e dove…

I sistemi misti sono quelli che meglio si adattano alle

implementazioni reali perché coniugano la flessibilità con la

sicurezza.

• badge per controllo accessi bibliotecari

• username e password (“debole”) per autenticazione e

profilazione a servizi (Almawelcome, posta elettronica

@studio.unibo.it, portale d’Ateneo)

• Smart card (“forte”) per la firma dei verbali d’esame

Servizi di directory

Un servizio di directory può essere visto come un

contenitore di elementi disposti in modo

gerarchico.

Gli elementi sono costituiti da una collezione di

attributi.

Università di

Bologna

Poli

Facoltà

Strutture

vari livelli

CdL

Servizi di directory

Un elemento in una directory LDAP può essere

referenziato in modo non ambiguo tramite un

nome, detto distinguished name (DN): "cn=Aldo

Schiavina,ou=Cesia,dc=unibo,dc=it". Ognuno degli

attributi dell'elemento è definito come membro di

una classe di oggetti, raggruppati in uno schema.

studenti.dir.unibo.it

Builtin

Computers

Domain Controllers

FacXXXX

CdlXXXX.XXX.XXX

CdlXXXX.XXX.XXX

CdlXXXX.XXX.XXX.A1

CdlXXXX.XXX.XXX.AN

CdlXXXX.XXX.XXX.Amm

CdlXXXX.XXX.XXX.Auto

CdlXXXX.XXX.XXX.FC

CdlXXXX.XXX.XXX.TS

CdlXXXX.XXX.XXX.Vis

PinXXXXXX

Prima Facoltà gestita

Primo Cdl della Facoltà

Gruppo degli studenti del Cdl

Studenti del primo anno del Cdl

Studenti dell’ultimo anno del Cdl

Gruppo degli amministratori del Cdl

UO amministrata autonomamente dal Cdl

Studenti fuori corso del Cdl

Tesisti del Cdl

Autorizzati alla visione dei dati

Primo studente del Cdl

PinXXXXXX

CdlXXXX.XXX.XXX

Ultimo studente del Cdl

Secondo Cdl della Facoltà

CdlXXXX.XXX.XXX

EsaXXXX

Ultimo Cdl della Facoltà

UO per la gestione di un esame della Facoltà

EsaXXXX

FacXXXX

FacXXXX.Amm

FacXXXX.Auto

FacXXXX.Docenti

FacXXXX.Vis

FacXXXX

Ultimo UO per la gestione di un esame della Facoltà

Gruppo di distribuzione della Facoltà

Gruppo degli amministratori della Facoltà

UO amministrata autonomamente dalla Facoltà

Gruppo di distribuzione per i docenti della Facoltà

Autorizzati alla visione dei dati

Seconda Facoltà gestita

Strutture

LDAP un sistema distribuito per l’autenticazione e la

profilazione

LDAP definisce un protocollo, basato su TCP/IP,

per l’aggiornamento la ricerca di dati in una

directory e per l’autenticazione in ambiente

distribuito.

Single Sign On /2

Per l'autenticazione su più applicativi, gli

utenti devono tenere a mente diverse coppie

username/password ed essere in grado di

usare diverse interfacce di logon. Si è notato

come spesso gli utenti scelgono password

molto semplici oppure le scrivono su un

foglio di carta, provocando in questo modo

dei gravi punti di debolezza nella sicurezza.

Single Sign On

L'acronimo SSO (Single Sign-On) si riferisce alla

tecnologia che è in grado di facilitare il logon e

l'accesso alle risorse da più piattaforme.

Lo schema SSO permette di risolvere molti problemi

delle organizzazioni che si affidano a importanti

applicazioni che richiedono più di una

piattaforma .

Single Sign On implementato

come Web Service

Un Web Service è un servizio che risiede

fisicamente su un server dedicato e

risponde alle richieste provenienti da altri

sistemi secondo uno standard basato

SAN FABRIC

sulla codifica XML e il protocollo SOAP

Single Sign On implementato

come Web Service /2

Conclusioni-Single Sign On

Una implementazione di SSO in

ambiente multiplatform può realizzarsi

condividendo dei parametri di sessione

attraverso lo standard Web Services

Lo schema SSO consente di risolvere i problemi sopra

esposti, a patto di definire contemporaneamente regole

organizzative comportamentali e policy di sicurezza

sulle credenziali (scadenza password, controllo

complessità, history pwd e lock screen automatico) e

valutare l’utilizzo di almeno un sistema tra le tecniche :

SYA (Something You Are) SYH (Something You

Have) come le Smart card .

Identity management

…

Perché un sistema di autenticazione sia efficiente ed

efficace è necessario che il sistema sia in grado di

avere le informazioni (utenze) sempre “aggiornate”, a

questo scopo sono stati creati sistemi detti “identity

management”.

Per sistema di “identity management” si intende un sw

che gestisce in maniera automatica la creazione, la

sospensione e la cancellazione delle utenze e la

relativa profilazione, con i dati presi dalle diverse fonti

(anagrafiche, etc)

MIIS……..

Perché un Directory Service?

Identity Management

Alessandro Cantelli, Aldo Schiavina

Facoltà di Ingegneria

Bologna, 25/11/2005

• Elevato numero di risorse da gestire in Ateneo

• Esistenza di elenchi e metodi eterogenei per la

gestione delle risorse

• Esigenza di realizzare un unico elenco organizzato

coerente, certificato, aggiornato, contestuale,

utilizzabile ovunque e fruibile per diverse esigenze di

tutte le risorse

• Necessità di realizzare un unico sistema di

Autenticazione/Autorizzazione centralizzato ed

efficiente per la profilazione di tutte le risorse umane

presenti in Ateneo, come da d.lgs 196/2003

Directory Service di Ateneo (DSA)

• Ambiti serviti:

– Portale

– AlmaWelcome

– Posta Studenti @studio.unibo.it (presso Cineca)

– Posta Dipendenti @unibo.it (basato su Exchange)

– Biblioteche universitarie

– Laboratori ed aule informatiche

– Ospedale universitario Sant’Orsola-Malpighi

– Convenzione con le biblioteche comunali

DEMO

•

•

•

•

•

http://www.unibo.it

https://www.dsa.unibo.it

http://mail.unibo.it

https://posta.studio.unibo.it

https://www.almawelcome.unibo.it

I numeri della directory (DSA)

•

Le risorse gestite sono:

• 3.500 utenti del personale docente; 2.000 docenti a

contratto

• 3.500 utenti personale tecnico-amministrativo

• 10.000 utenti dottorandi

• 220.000 studenti; 4.000 laureati frequentatori

• 1.000 utenti ospiti dell’Ateneo

• 600.000 gruppi di sicurezza per la profilazione

• 10.000 unità organizzative

• 6.000 risorse informatiche

• Eventuali risorse aggiuntive locali

Personale tecnico amministrativo

•

•

•

•

•

Dati anagrafici

Struttura d’appartenenza

Incarichi

– es. per autorizzare l’accesso a risorse o gestire le

mailing list automatiche (p.es.

[email protected])

Account per

– posta elettronica

– accesso alla propria Workstation

Accesso ad applicazioni informatiche finalizzate al

supporto del proprio lavoro

Personale docente

•

•

•

•

•

Dati anagrafici

Afferenza (Facoltà e Dipartimento)

Incarichi

– per autorizzare l’accesso a risorse o gestire le mailing

list automatiche (p. es. [email protected])

Corsi tenuti

Account personale per:

– posta elettronica

– accesso a risorse informatiche

– eventuali ulteriori utilizzi, anche locali

Studenti

• Dati anagrafici

• Corso di Laurea

• Account per:

• posta elettronica

• utilizzo risorse informatiche in laboratori

• Portale

• Eventuali applicazioni informatiche finalizzate alla

didattica/ricerca

Integrazione

Perché l’IdM /directory

• È stata creata una piattaforma comune per

l’integrazione di informazioni a partire da sei diverse

anagrafiche in una unica base di dati distribuita per

tutto l’Ateneo

• Nell’ultima esportazione completa della directory per

l’aggiornamento del dominio studenti erano presenti

1.040.000 oggetti

• L’Ateneo si è predisposto da tempo ad adeguarsi agli

obblighi di legge del d.lgs. 196

• Problemi gestionali:

– Accesso alle attrezzature

– Autorizzazioni

– Posta elettronica

– Accesso fisico

• Necessità di dotarsi di un’infrastruttura scalabile e

versatile

Struttura logica

Trust Sala Borsa Comune di Bologna

Dir

P

O

ro P

m d

a g el l PO

n a aro P d

m

a g el l

na a

Trust Azienda Ospedaliera

Sant’Orsola Malpighi

dir

studenti

Personale

WS account manager

Studenti

Sito CeSIA

POP CeSIA

Dir

WS account manager

Applicazione che richiede autenticazione

Applicazione che richiede autenticazione

Client

personale

Client

Client

Client

Studenti

Client

Client

Sito Disaster Recovery (via Zamboni 33)

POP

Morasutti

Struttura che aderisce al DSA

Struttura che aderisce al DSA

hq

Polo

Forli

Client

Client

Personale

Polo

Cesena

stat

Polo

Rimini

POP

Ingegneria

lettere

DC Studenti

struttura

struttura

struttura

POP Fisica

Irnerio

DC Dir

DC Personale

DC Studenti

DC Dir

DC Personale

DC Dir

DC Studenti

DC Personale

WS account manager

WS account manager

WS account manager

Sito ingegneria

Sito Fisica Irnerio

Sito morassutti

Early

phases

Perché MIIS

•

•

•

•

Originariamente era stata sviluppata una versione

prototipale con strumenti di programmazione tradizionale

La versione prototipale è stata usata anche nei primi anni di

funzionamento, creando molti problemi di gestione e

prestazionali (a causa del numero limitato di persone in

grado di operarvi e della mole di dati interessata)

Era necessario andare su sistemi di mercato (e quindi

supportati), scalabili e che permettessero di liberare le

risorse specializzate dei progettisti originali

L’analisi del mercato ha mostrato che questo prodotto era

adeguato alle esigenze descritte

– l’alternativa era proseguire lo sviluppo in casa di un

sistema analogo, con costi difficilmente controllabili e

rischi industriali maggiori

Un po’ di storia

2001

|

2002

|

Analisi

studenti.local

Test

dir.unibo.it

Broker & DB

studenti.dir.unibo.it

2003

|

2004

|

2005

• Breve cronistoria del

progetto

– Milestones significative

(funzionalità e upgrade

tecnologici)

personale.dir.unibo.it

web directory browser

WebServices per l’integrazione delle applicazioni

Liste di distribuzione Docenti Studenti

MIIS

Nuova infrastruttura AD

Windows 2003

Flussi gestiti

Ambienti di lavoro

• Sono stati realizzati tre ambienti di lavoro:

– Sviluppo (SMALL LAB)

– Test (BIG LAB)

– Produzione

Personale

Studenti

database di

produzione

Legenda

Codice custom

Management Agent MIIS

Dsa

Preiscritti e

Preaccreditati

AgentiDsa

ADAM 1

ADAM x

Ambienti di Sviluppo

A cosa serve:

•Ambiente isolato

•Prove funzionali, non di carico

Ambiente di Produzione

Active Directory

Windows 2003 Migrato

Ambiente Virtuale

dir.unibo.it

MIIS 2003

Windows 2003

ad.unibo.it

personale.dir.unibo.it

studenti.dir.unibo.it

MIISPROD

4 vCPU - RAM 2 Gb

dir.unibo.it

personaleT.ad.unibo.it studentiT.ad.unibo.it

ad.unibo.it

MIIS 2003

MS Access 2003

MIIS script

MS Access 2003

MIIS script

SQL Server

MIIS Database

Broker

DSA

AgentiDSA

SQL Server

MIIS Database

Broker

DSA

AgentiDSA

Windows 2003

Cluster MS SQLServer 2000

MIISBIGLAB

(137.204.25.141)

4 vCPU – RAM 2 Gb

Windows 2003 - DC

Windows 2003

RADIT

Esperienze maturate

• Il progetto di implementazione di un identity

management ha un impatto sostanziale con

l’organizzazione

• È un progetto di lungo respiro, e va comunque

affrontato a fasi

• Le priorità della struttura non sono sempre sotto

controllo, quindi lo strumento deve essere

flessibile (idem per le persone!)

• È fondamentale l’affidabilità del prodotto e il

supporto fornito dal produttore (SP1)

BROKER

Caso di studio

IdM nelle biblioteche del polo bolognese

La soluzione CIP per le Biblioteche

I problemi delle biblioteche:

• Posti a sedere e spazi limitati rispetto al bacino di

utenza

• Mancanza di statistiche di accesso

• Sistemi implementati con software proprietari

diversi da biblioteca a biblioteca

• Onerosa gestione amministrativa degli utenti

Obiettivo del progetto CIP

Sviluppo di un sistema che consenta di

controllare e regolare l’accesso fisico a

strutture Universitarie secondo policy decise

dagli amministratori della struttura

Accesso aperto alle tecniche di autenticazione

SYK, SYH e SYA

Campi di applicazione: Palazzo Paleotti,

laboratori, aule informatiche, biblioteche,

parcheggi, sale operatorie……. e bagni

Requisiti funzionali

• Implementare una soluzione per regolare gli accessi

fisici alle biblioteche in base alle informazioni

presenti nel Directory di Ateneo.

• Il servizio deve avere le seguenti caratteristiche:

– Distribuito sul territorio “Universitario”

– Aggiornato frequentemente

– Affidabile

Funzioni di CIP

• Profilazione utenti autorizzati (White List)

• Sospensione utenti (Black List)

• Gestione degli utenti temporanei non presenti

nelle anagrafiche Universitarie

• Pass back

• Gestione del numero posti

• Statistiche

La soluzione tecnica

Caratteristiche del sistema

• Integrazione con Directory Service D’Ateneo

(DSA)

• Fault tolerance

• Riconoscimento e accessi celeri alla struttura

• Indipendenza dai dispositivi di controllo accesso

• Condivisione dei dati anagrafici degli utenti

temporanei

• Utilizzo delle tessere badge emesse dall’Ateneo

Vantaggi della soluzione CIP per le Biblioteche

• Semplificazione gestione amministrativa degli

utenti

• Profilazione granulare degli accessi

• Facilità di gestione

• Condivisione dati anagrafici utenti temporanei

• Gestione delle tessere magnetiche semplificata

• Soluzione software condivisa fra le strutture

• Know How condiviso all’interno dell’Università

Vantaggi per le strutture

• Semplificazione della gestione amministrativa

degli utenti

• Policy di accesso granulari (struttura, facoltà,

corso di laurea, utente)

• Facilmente configurabile

• Costo ridotto di implementazione locale

Architettura generale (1)

Unibo DSA

IIFP

Architettura locale (2)

ADAMn

ADAM

Verifica credenziali

Replica

CeSIA

Replica /

sincronizzazione

ADAM1

Lettura

credenziali

Lettori

badge

Verifica

credenziali

CIP

…

Verifica

credenziali

Struttura

n

Lettura

credenziali

Apertura /

chiusura

Tastiera

CIP

Acquisizione credenziali

Interfaccia TCP

ADAMn

Struttura

1

Applicazione

CIP

Acquisizione credenziali

Apertura /

chiusura

Porte

Libreria

Lettura

credenziali

Interfaccia TCP

Libreria

Libreria

Apertura /

chiusura

Lettori

badge

Libreria

Lettura

credenziali

Tornelli

Apertura/

chiusura

Tastiera

Porte

Tornelli

Tecnologie e requisiti locali

Gestione dei preimmatricolati

3

• Microsoft Windows Server 2003

• Microsoft ADAM

• Microsoft .Net Framework 1.1

4

5

Produzione

DSA

2

AgentiDsa

1

MIIS 2003

6

WS for Provisioning

(eg. AlmaWelcome)

ad.unibo.it

Progetto Disaster Recovery e Business Continuity

Alessandro Cantelli

[email protected]

"La sicurezza non è un investimento, ma una tassa sugli asset IT

richiesta per proteggere il valore degli stessi".

Christian Byrnes – Meta Group

Facoltà di Ingegneria

Bologna, 25/11/2005

Sommario

Analisi e definizione nuova infrastruttura

•

Analisi dell’esistente (processi, servizi, infrastruttura)

•

Analisi dei rischi

•

Creazione della nuova infrastruttura (test, produzione, produzione HA)

•

Redistribuzione e consolidamento dei servizi sull’infrastruttura creata

Le scelte delle metodologie da implementare per

riottenere la disponibilità dei dati dopo un evento

dannoso o per non aver un down-time avviene

costruendo in prima istanza una analisi dei rischi

sulle informazioni aziendali. L’analisi del rischio

è il processo che definisce le esigenze di

sicurezza ICT dell’azienda e concorda su quali

siano le misure di controllo più adeguate.

Analisi e definizione nuova infrastruttura

Nel fare questo si tiene conto, a seconda del valore

dell’informazione, di due obiettivi ovvero del tempo

di ripristino dei dati (recovery time objective) ed il

punto di ripristino (recovery point objective).

L’obiettivo del tempo di ripristino si riferisce al tempo

trascorso dal verificarsi dell’evento che paralizza il

processo produttivo sino al ripristino delle normali

funzionalità (Recovery Window)

Analisi e definizione nuova infrastruttura

Notiamo che più siamo disposti ad

allungare i tempi di recupero

delle funzionalità dei sistemi,

meno costerà la soluzione del

BCP (business continuity plan),

ma d’altro canto più aspettiamo

più costerà la perdita di

informazione derivante dalla

indisponibilità della risorsa (es:

siti di e-commerce)

Analisi e definizione nuova infrastruttura

L’obiettivo del punto di

ripristino si riferisce al grado

di aggiornamento delle

informazioni prima del

verificarsi dell’evento

inficiante.

Queste due variabili sono

correlate ma indipendenti tra

di loro, è indiscutibile che la

soluzione ottimale vede i

due valori a zero, ma i costi

di implementazioni

diventano altissimi.

Analisi e definizione nuova infrastruttura

Analisi e definizione nuova infrastruttura

Dopo l’analisi sono state definite 3 macro categorie

di servizi:

• HA (Servizi per gli studenti AW, Posta elettronica istituzionale @unibo.it)

• Produzione

• Test

Nuova infrastruttura

architettura consolidata scalabile:

HARDWARE

calcolatori multiprocessore scalabili

sistemi disco scalabili

connessione calcolatori-disco

->

->

Fabric

SAN

SOFTWARE

sistemi operativi per macchine virtuali:

Vmware (supporto Oracle, IBM)

Virtualserver2005 (supporto MS)

Sistema operativo virtuale: come funziona?

visione classica

nuova architettura

Ce.S.I.A.

D.R.

SAN FABRIC

storage

evoluzione del datacenter/6

Benefici di un server virtuale:

Benefici di un server virtuale:

☺ creazione immediata (server on demand)

☺ riduzione dei costi grazie alla gestione

centralizzata di hw e sistemi operativi

☺ scalabilità: richieste di cambiamento nel

tempo di un reboot

☺ possibilità per il richiedente di concentrarsi

esclusivamente sulla propria applicazione,

grazie ai benefici di un livello orizzontale

specializzato che si fa carico della creazione,

gestione, monitoring, supporto dei server

☺ affidabilità: backup/recovery con SAN,

business continuity intrinseca

☺ no downtime durante le manutenzioni hw

CeSIA , V.le Filopanti 3

24 BL20p G3 macchine

fisiche 3-sb225 8-sb24 16sb25 (12 win 12 Lin)

Sito DR , Via Zamboni 33

4 x DL585 Vmware

ESX 700 Gb

BL20p G2

3 DB SQL Server

500 Gb

8 server BL20g2 4

5 win , 2 MH exchange 2003

4 File server Windows 2003

1,4 TB su d240

4 nodi Exch. 2003

Cisco MDS 9509

STK L40 Librerie Nastri

per “bunkerizzazione”

M

em

od

C

EM

Cisco Sw FC

32 port

Cisco Sw FC

32 port

DL380 Connectrix

0 2

VmWare HA

em

od

M

Dl320 Management

DNS management

Exchange 2003

– Vmware Virtual Center (1.0 TB) Immagini

Vmware(1.0 TB)

0

2

0

2

C

EM

0 2

Dl320 Management Cx500

em

od

M

IBM + ORACLE

K

ST

DB Oracle

9i (~420

Gb)

11 x IBM HS20

Linux Suse 8 (3

istanze Oracle 9i

sulla 225 )

HP MSA1000

AREA BACKUP

EMC CX500

Fast T600

File server

(1.4 TB) Librerie

virtuali CA

Backup

(1.4 TB)

STK D240

STK L80

evoluzione del datacenter/7

(librerie virtuali Legato 700 gb

+ 360 Gb Backup replica asincono da FastT 600 via Oracle 9)

Backup

EMC CX500

Exchange 2003 (1.0 TB

in mirror sincrono da

Cesia) Immagini Vmware

(400 GB in mirror

sincrono da Cesia)