COP SERVIZI INFORMATICI imp

7-02-2007

10:48

Pagina 1

c/o PALAZZO DI GIUSTIZIA

VIA FREGUGLIA, 1

20122 MILANO

TEL. 02 549292.1 - FAX 02 54101447 - 02 55181003

www.ordineavvocatimilano.it

DEGLI

AVVOCATI DI MILANO

PRIVACY

per gli

STUDI LEGALI

2

I

ORDINE DEGLI AVVOCATI DI MILANO

QUADERNI DELL’ ORDINE

ORDINE

c/o PALAZZO DI GIUSTIZIA

VIA FREGUGLIA, 1

20122 MILANO

TEL. 02 549292.1 - FAX 02 54101447 - 02 55181003

www.ordineavvocatimilano.it

DEGLI

AVVOCATI DI MILANO

PRIVACY

per gli

STUDI LEGALI

2

I

ORDINE DEGLI AVVOCATI DI MILANO

QUADERNI DELL’ ORDINE

ORDINE

PANTONE 200 NERO

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 1

UNIVERSITÀ DEGLI STUDI DI MILANO

ORDINE

ISTITUTO DI FILOSOFIA

E SOCIOLOGIA DEL DIRITTO

DEGLI

AVVOCATI DI MILANO

VIA FESTA DEL PERDONO, 7 - 20112 MILANO

PRIVACY

PER GLI STUDI LEGALI

con un’appendice sulla normativa antiriciclaggio di Remo Danovi

A cura di

Filippo Pappalardo e Stefano Ricci

2

I quaderni

dell’Ordine

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 2

HANNO COLLABORATO:

Avv. Paolo Giuggioli

Prof. Mario Jori

Prof. Andrea Rossetti

Prof. Avv. Remo Danovi

Dott. Filippo Pappalardo

Avv. Stefano Ricci

Dott. Carmelo Ferraro

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 3

INDICE:

EDITORIALE: PRIVACY PER GLI STUDI LEGALI Avv. Paolo Giuggioli

LA PRIVACY COME SICUREZZA DEI DATI Andrea Rossetti

1. INTRODUZIONE

2. NOZIONI FONDAMENTALI IN MATERIA DI PRIVACY

NELL’AMBITO DELLA PROFESSIONE FORENSE

3. SOGGETTI COINVOLTI E ANALISI DEL FLUSSO

DELLE INFORMAZIONI

3.1 Soggetti coinvolti

3.2 Analisi del flusso delle informazioni

4. ACQUISIZIONE CORRETTA E

TRATTAMENTO LECITO DEL DATO

4.1 L’informativa

4.1.1 Informativa da rendere al cliente

4.1.2 Informativa da rendere a terzi

4.2 Il consenso

4.2.1 Dati personali comuni

4.2.2 Dati sensibili

4.2.3 Dati ultrasensibili: il principio del pari rango

4.2.4 Dati giudiziari

4.2.5 Attività stragiudiziale

4.3 Le autorizzazioni generali

4.4 La notificazione

4.5 Utilizzazione di dati: informatica giuridica

5. ADOTTARE LE MISURE MINIME DI SICUREZZA

5.1 Creare un sistema di autenticazione informatica

(art. 34 lett a) e b) del Codice, regole da 1 a 11 dell’allegato B)

5.1.1 Le credenziali di autenticazione

5.1.2 La procedura di gestione delle credenziali di autenticazione

5.2 Creare un sistema di autorizzazione

(art. 34 lett. c) e d) del Codice, regole da 12 a 14 dell’allegato B)

5.3 Adottare altre misure di sicurezza

(art. 34 lett. e) e f ) del Codice, regole da 15 a 18 dell’allegato B)

5.3.1 Rischi per la sicurezza provenienti dall’interno della struttura

5.3.1.1 Le patch

5.3.1.2 Il backup

5.3.2 Rischi per la sicurezza provenienti dall’esterno della struttura

5.3.2.1 Il firewall

5.3.2.2 L’antivirus

5.4 Prevedere misure di tutela e garanzia (regole da 25 e 26 dell’allegato B)

5.5 Trattamento senza l’ausilio di strumenti elettronici

(art. 35 del Codice, regole da 27 a 29 dell’allegato B)

6. ADOTTARE IL DOCUMENTO PROGRAMMATICO SULLA SICUREZZA

7. SCREENING DELLA STRUTTURA TIPO STUDIO LEGALE. PASSO PER PASSO

8. SCADENZE (tabella)

APPENDICE - Prof. Avv. Remo Danovi

Gli adempimenti antiriciclaggio a carico dei professionisti

A1. Le direttive europee

A2. Recepimento ed attuazione

A3. I soggetti

A4. Gli obblighi

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 4

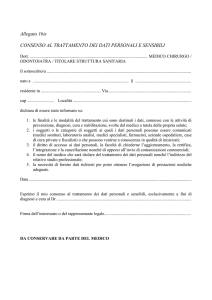

EDITORIALE:

PRIVACY PER GLI STUDI LEGALI

a cura del Presidente dell’Ordine degli Avvocati di Milano – Avv. Paolo Giuggioli

Cari Colleghi,

il secondo dei Quaderni dell’Ordine è dedicato al controverso e delicato tema della

privacy, ossia della tutela dei dati personali che ogni professionista quotidianamente

si trova a raccogliere, custodire e, più in generale, trattare.

Come noto, il legislatore con il Testo Unico dedicato alla tutela dei dati personali

(DLgs 196/03) ha previsto una serie di misure che anche l’avvocato è chiamato ad

adottare al fine di garantire un sufficiente grado di sicurezza nel trattamento dei dati

personali che sia idoneo ad impedire che essi siano distrutti, alterati o peggio sottratti

da terzi non autorizzati.

Il crescente impiego degli strumenti informatici nell’attività forense impone del resto

una maggiore sensibilità verso il problema, poiché l’archiviazione digitale comporta

inevitabilmente, oltre agli indiscussi benefici, una maggiore vulnerabilità delle informazioni.

Benché tali adempimenti possano apparire come l’ennesimo e ulteriore onere per l’attività dell’avvocato, già gravato dai numerosi incombenti che si affiancano all’attività

intellettuale che ne caratterizza l’opera, essi vanno visti in realtà come un’opportunità per tutelare l’attività professionale e per curare nel migliore dei modi gli stessi interessi dei propri clienti.

Con riferimento proprio al cliente, è poi lo stesso Codice Deontologico, prima ancora che il TU sulla privacy, ad imporre la massima riservatezza con riguardo alle informazioni concernenti l’assistito: in quest’ottica la riservatezza dei dati costituisce di

fatto un rafforzamento del preesistente vincolo imposto dalla deontologia forense.

Vorrei anche incoraggiare i Colleghi, osservando come gli adempimenti richiesti dal

TU non siano in realtà di troppo difficile attuazione. Sovente infatti, alcuni modesti

correttivi apportati all’organizzazione del lavoro si rivelano sufficienti perché la maggioranza degli studi legali possano trovarsi in poco tempo ad operare in piena regolarità, assicurando così la giusta tutela ai dati personali dell’assistito.

Attraverso l’illustrazione sintetica e, spero, efficace del novero degli accorgimenti da

adottare, il presente opuscolo si propone di informare il professionista sui contenuti

della normativa presa in esame e di facilitare la verifica della propria situazione e la

predisposizione dei correttivi necessari.

L’Ordine degli Avvocati di Milano, nel promuovere con orgoglio l’informatizzazione

del processo in anticipo sul resto d’Italia, esprime anche l’esigenza che l’attività svolta dagli avvocati si innesti sui binari della sicurezza e dell’efficienza, presupposti

necessari per il continuo progresso dell’avvocatura meneghina.

In tal senso, assicurare la giusta tutela ai dati personali rappresenta un passaggio essen-

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 5

ziale che, sono certo, i Colleghi vorranno realizzare appieno.

È questo il mio auspicio e, nello stesso tempo, è anche l’invito che rivolgo a tutti gli

avvocati del foro di Milano, affinché dedichino qualche tempo alla lettura della presente pubblicazione, pensata con l’unico obiettivo di semplificare l’approccio alla normativa in materia di privacy e il rapporto con i propri assistiti.

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 6

presentazione:

LA PRIVACY COME SICUREZZA DEI DATI

a cura del Prof. Andrea Rossetti*

Recentemente, dopo il caso suscitato dalla pubblicazione del DVD di Enrico Deaglio

“Uccidete la democrazia”, il Viminale ha deciso di sospendere ogni sperimentazione

sulle procedure elettroniche per la raccolta e il conteggio del voto, poiché il voto elettronico sarebbe facilmente "taroccabile". Ha dichiarato Giuliano Amato, Ministro

degli interni: "[...] la firma elettronica può essere truccata e taroccata: rinunciamo

quindi ai benefici dell'evoluzione tecnologica e ci affidiamo al conteggio manuale, che

è meno facile da taroccare". Chi abbia anche solo una superficiale ed occasionale

conoscenza dei meccanismi matematici che sono alla base dei sistemi crittografici di

firma digitale, non può che restare basito: l'information tecnology (IT), se correttamente utilizzata, potrebbe garantire una sicurezza molto maggiore rispetto ad ogni

altro tipo di memorizzazione e di trasmissione delle informazioni sino ad ora inventato nella storia dell'umanità. Anzi, di fatto già oggi, l'IT permette una sicurezza, un

controllo che può diventare inquietantemente pervasivo: pensate di passeggiare tra gli

scaffali di una biblioteca aperta, come quelle che ormai si stanno fortunatamente diffondendo anche qui in Italia, e di sfogliare o leggere prendendo casualmente libri qui

e là, rimettendoli poi accuratamente al loro posto; ebbene, il vostro percorso di lettura non lascerà nessuna traccia che non sia nella vostra memoria. Pensate ora ad una

virtuale, e forse più comoda, passeggiata in una biblioteca elettronica, come ad esempio la Ricerca libri di Google: ogni volume sfogliato, ogni singola pagina da voi consultata lascerà una traccia, potenzialmente indelebile, nei servers della factory di

Mountain View. A questa pervasività si possono opporre contromisure di carattere

tecnologico che, in Italia, hanno anche una statuizione normativa. Negli ultimi dieci

anni, con la progressiva diffusione e maturazione delle IT, il problema della privacy,

o meglio della tutela giuridica delle varie modalità della privacy, è diventato rilevante

agli occhi dei legislatori di tutti i paesi occidentali: è proprio in questa ottica, di sicurezza intesa come controllo, che deve essere letta, interpretata e professionalmente

declinata l'attuale normativa italiana che tutela il diritto al controllo sulle informazioni che necessariamente generiamo nella vita quotidiana.

In molti casi, fino ad ora, questa legge è stata vista come un'inutile fardello che si

aggiunge alla già lunga serie di adempimenti deontologici burocratici, senza portare

nessun reale vantaggio per il professionista. Ed è stata proprio tale mentalità, conseguenza della scarsa alfabetizzazione all'uso dei computer di tutta la società italiana,

uno dei principali problemi alla diffusione di sistemi sicuri di ausilio alle professioni.

Invece, il problema della privacy è un problema normativo quanto lo è quello della

sicurezza delle automobili: è sensato allacciarsi le cinture, controllare il buon funzionamento generale di un'automobile, guidare con prudenza non perché sia previsto

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 7

per legge, ma per essere più sicuri. Allo stesso modo è necessario adottare una serie

misure tecnologiche (ad esempio, installare un antivirus e un firewall) e agire cum

granu salis per rendere sicuro l'uso delle tecnologie dell'informazione. Inoltre, la rigorosa applicazione delle norme e delle regole tecniche, l'utilizzo delle corrette tecnologie descritte e commentate da Filippo Pappalardo e Stefano Ricci in questo opuscolo,

da una parte può garantire al professionista una completa tracciabilità ed opponibilità di ogni sua azione, dall'altra gli consente di declinare correttamente il tradizionale

dovere deontologico alla riservatezza, il "duty of confidentiality", da alcuni considerato costitutivo della figura degli operatori del diritto, garantendo i dati dei suoi assisti

da ogni indebita e illegale consultazione, comunicazione o diffusione. E' da questo

punto di vista, che deve essere letto l’art. 135 del Testo Unico della Privacy che prevede la redazione di un "Codice di deontologia e di buona condotta" per il trattamento dei dati personali effettuato per lo svolgimento delle investigazioni difensive, per

far valere o difendere un diritto in sede giudiziaria. Tale codice dovrà proprio regolare specifici aspetti dell'attività professionale di avvocati e investigatori (ad esempio,

l'informativa, il trattamento dei dati personali tramite sistemi informatici, la loro

conservazione, comunicazione e diffusione ed il conferimento di incarichi a consulenti esterni). Ma già da ora, la collaborazione tra Garante della privacy e Consiglio

Nazionale Forense ha portato, da una parte, al provvedimento del Garante di data 3

giugno 2004, prot. n. 22457, dall'altra, di seguito, ha portato al Vademecum per gli

studi legali proposto dal CNF in data 18 giugno 2004. Da questi due normativamente eterogenei documenti si può derivare un principio costitutivo della prassi professionale: l’avvocato deve rispettare i vari adempimenti per garantire il proprio lavoro e

i propri assistiti tramite la definizione di modalità organizzative semplificate rispetto

a quelle previste dalla norma, ma che non per questo devono essere meno effettive o

meno efficaci.

*Andrea Rossetti è docente di Filosofia del diritto e di Informatica giuridica all'Università di Milano-Bicocca.

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 8

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 9

1.

INTRODUZIONE

L’avvocato adempie agli obblighi di legge in materia di privacy con modalità semplificate ed efficaci.

Premesse alcune definizioni di carattere generale (capitolo 2), illustreremo come

debba avvenire:

1) l’individuazione del titolare, dei responsabili e degli incaricati dei trattamenti che

si svolgono all’interno dello Studio legale (capitolo 3);

2) la corretta acquisizione dei dati dei propri clienti (capitolo 4);

3) l’adozione delle misure di sicurezza volte a tutelare le banche dati, cartacee ed

informatiche, dello Studio legale (capitoli 5 e 6).

Occorre sottolineare che la disciplina sulla riservatezza riguarda diritti costituzionalmente garantiti e, pertanto, rispetto a tali adempimenti qualsiasi dichiarazione liberatoria da parte dell’interessato è illegittima, così come qualsivoglia clausola di esonero di responsabilità1.

Le regole da seguire sono state puntualizzate dal Garante e dal Consiglio Nazionale

Forense in vari provvedimenti, tra i quali segnaliamo: il parere del Garante del 3 giugno 2004, prot. n. 22457 (“Adempimenti degli avvocati in materia di privacy”), i

provvedimenti del Garante del 22 marzo 2004 (“Obblighi di sicurezza e documento

programmatico”), del 31 marzo 2004 (“Casi da sottrarre all’obbligo di notificazione”), del 23 e 26 aprile 2004 (“Chiarimenti sui trattamenti da notificare”), la Guida

operativa per redigere il Documento Programmatico sulla Sicurezza dell’11 giugno

2004 ed, infine, il Vademecum per gli studi legali proposto dal Consiglio Nazionale

Forense in data 18 giugno 20042.

Il principio di semplificazione si declina in una serie di esenzioni in materia di:

1) informativa (solo) se i dati personali vengono raccolti presso terzi, vale a dire non

presso l’interessato (art. 13, comma 4 e 5, del Codice);

2) consenso in caso di dati personali comuni (art. 24, comma 1, lett. f, del Codice),

sensibili e ultrasensibili (art. 26, comma 4, lett. c, del Codice);

3) trasferimenti consentiti in Paesi Terzi (art. 43, comma 1, lett. e, del Codice);

4) autorizzazioni, con riferimento alle autorizzazioni generali rilasciate dal Garante

per il trattamento dei dati sensibili, ultrasensibili e giudiziari;

5) esercizio dei diritti dell’interessato quando possa derivarne pregiudizio effettivo e

concreto per le investigazioni difensive o per l’esercizio di un diritto (art. 8, comma

2, lett. e, del Codice).

Tali esenzioni riguardano strettamente l’attività forense poiché derivano dal bilanciamento, operato dal Legislatore, tra diritto di difesa e diritto alla riservatezza dell’inteConsiglio Nazionale Forense, Vademecum dello Studio Legale, 18 giugno 2004.

Tutti i testi normativi, i provvedimenti e i pareri del Garante utili agli avvocati sono disponibili sul sito

www.infogiure.it sezione “Privacy per gli studi legali”.

1

2

1

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 10

ressato; pertanto operano:

1) durante lo svolgimento di un giudizio già instaurato;

2) nella fase precedente all’instaurazione del giudizio solo laddove l’attività sia funzionale a verificare l’esistenza di un diritto da tutelare o l’eventualità di una utile difesa

in sede giudiziaria;

3) in sede di arbitrato rituale ed irrituale3;

4) in fase di investigazioni difensive, antecedenti o concomitanti ad un giudizio, per

il tempo strettamente necessario allo svolgimento dell’incarico ricevuto e per le esclusive finalità di giustizia;

5) in particolari fasi in cui il diritto viene tutelato in sede amministrativa, o in procedure di arbitrato o di conciliazione previste dalla normativa comunitaria, da leggi, da

regolamenti o da contratti collettivi4.

Regole diverse, invece, si applicano nell’esercizio dell’attività stragiudiziale, dove,

secondo il Garante, non sono invocabili le suddette esenzioni previste dal Codice per

gli obblighi di informativa in tema di dati raccolti presso terzi (art. 13, comma 5) e

di consenso (artt. 24, comma 1, lett. f e 26, comma 4, lett. c)5. Eppure sia nell’attività giudiziale che nell’attività stragiudiziale (consulenza, redazione di atti stragiudiziali, trattative ecc.) l’avvocato opera pur sempre al fine di tutelare i diritti del proprio

cliente, sicché sarebbe stato ragionevole attendersi identica regolamentazione.

E’ bene ricordare che la modulistica utile può essere reperita nella sezione privacy ai

seguenti indirizzi:

i) http://www.consiglionazionaleforense.it/

ii) http://www.ordineavvocatimilano.it/html/index.html.

3

4

5

Garante per la protezione dei dati personali, provvedimento 19 febbraio 2002.

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

2

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 11

2.

NOZIONI FONDAMENTALI

IN MATERIA DI PRIVACY NELL’AMBITO

DELLA PROFESSIONE FORENSE

Occorre dunque delineare i principali concetti in materia di privacy.

Il titolare del trattamento è il soggetto cui competono, anche unitamente ad altro

titolare, le decisioni riguardanti:

i) le finalità e le modalità di trattamento dei dati personali;

ii) gli strumenti utilizzati;

iii) la sicurezza degli archivi cartacei ed informatici6.

L’interessato è la persona fisica o giuridica cui si riferiscono i dati personali.

Nell’esercizio della professione forense gli interessati non sono solo i clienti, ma anche

il personale amministrativo, i collaboratori, i praticanti, i fornitori ed in generale tutti

i soggetti i cui dati vengono trattati dal professionista nello svolgimento della propria

attività.

Nell’esercizio della professione, dunque, l’avvocato compie una serie di operazioni

coordinate su dati personali di varie categorie di interessati e tali operazioni, compiute con o senza l’ausilio di strumenti elettronici, sono comprese nell’amplissima definizione di trattamento (art. 4, lett. a, del Codice): “qualunque operazione o complesso

di operazioni, effettuati anche senza l’ausilio di strumenti elettronici, concernenti la raccolta, la registrazione, l’organizzazione, la conservazione, la consultazione, l’elaborazione, la modificazione, la selezione, l’estrazione, il raffronto, l’utilizzo, l’interconnessione, il

blocco, la comunicazione, la diffusione, la cancellazione e la distruzione di dati, anche se

non registrati in una banca di dati”. Il Codice fornisce la definizione della comunicazione e della diffusione dei dati personali: per comunicazione si intende il dare conoscenza di tali dati “a uno o più soggetti determinati diversi dall’interessato, dal rappresentante del titolare nel territorio dello Stato, dal responsabile e dagli incaricati, in qualunque forma, anche mediante la loro messa a disposizione o consultazione”; mentre per

diffusione si intende il darne conoscenza a soggetti indeterminati (art. 4, lett. l e m,

del Codice).

La comunicazione e la diffusione sono vietati, ex art. 25 del Codice, in caso di:

a) divieto disposto dal Garante o dall’autorità giudiziaria;

b) in riferimento a dati personali dei quali è stata ordinata la cancellazione;

c) quando è decorso il periodo di tempo necessario agli scopi per i quali i dati sono

stati raccolti;

d) per finalità diverse da quelle indicate nella notificazione del trattamento, se prescritta.

I dati personali debbono comunque essere comunicati (art. 25, comma 2, del Codice)

6

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

3

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 12

su richiesta delle forze di polizia, dell’autorità giudiziaria e di altri organismi pubblici di informazione e sicurezza per finalità di difesa o di sicurezza dello Stato o di prevenzione, accertamento o repressione di reati.

I trattamenti disciplinati dal Codice riguardano i dati personali, ossia quelle informazioni relative a persone fisiche o giuridiche, identificate o identificabili (anche indirettamente) mediante riferimento a qualsiasi altra informazione. Il concetto di dato

personale comprende dunque qualsiasi informazione riconducibile ad una persona

fisica o giuridica; sono esclusi dall’ambito applicativo del Codice i dati anonimi, ossia

quei dati che, sin dall’origine o a seguito di trattamento, non possono essere associati ad un soggetto (art. 4, lett. n, del Codice).

Al genus dati personali appartengono:

1) i dati identificativi;

2) i dati sensibili;

3) i dati giudiziari;

4) i dati, diversi da quelli sensibili e giudiziari, che presentano specifici rischi per i

diritti, la libertà e la dignità dell’interessato7.

I dati personali che non rientrano in nessuna di queste categorie vengono definiti dati

personali cd. comuni.

I dati identificativi sono dati personali che consentono l’identificazione diretta

(nome, cognome, codice fiscale ecc.) dell’interessato.

Alcune informazioni trattate dall’avvocato sono dati sensibili, ossia dati personali

idonei a rivelare:

1) l’origine razziale ed etnica dell’interessato,

2) le sue convinzioni religiose, filosofiche o di altro genere,

3) le sue opinioni politiche,

4) l’adesione a partiti, sindacati, associazioni od organizzazioni a carattere religioso,

filosofico, politico o sindacale,

5) il suo stato di salute e la sua vita sessuale.

I dati idonei a rilevare lo stato di salute e la vita sessuale rappresentano un sottoinsieme dell’insieme dati sensibili (cd. dati ultrasensibili, poiché godono di particolare

protezione).

L’avvocato (specie il penalista) tratta poi dati giudiziari, ossia dati personali idonei a

rivelare:

1) provvedimenti iscritti nel casellario giudiziale (d.P.R. 14 novembre 2002, n. 313:

art. 3, lettere da “a” ad “o” e da “r” ad “u”);

2) provvedimenti in materia di anagrafe delle sanzioni amministrative dipendenti da

reato;

3) i relativi carichi pendenti e la qualità di indagato o imputato in un procedimento

penale.

L’art. 17 del Codice è dedicato ai trattamenti che presentano rischi specifici, riferiti a dati diversi da quelli sensibili e

giudiziari, il cui uso presenta particolari rischi per i diritti e le libertà fondamentali, nonché per la dignità dell'interessato, in relazione alla natura dei dati o alle modalità del trattamento o agli effetti che può determinare.

7

4

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 13

Non si devono confondere dati giudiziari e dati trattati in ambito giudiziario (artt.

46, 47, 48 e 49 del capo I del titolo I del Codice). I dati trattati in ambito giudiziario, infatti, sono quei dati che gli uffici giudiziari di ogni ordine e grado, il Consiglio

Superiore della Magistratura (e gli altri organi di autogoverno) e il Ministero della

Giustizia trattano relativamente alle competenze loro assegnate in forza di legge o di

regolamento. Il legislatore, dunque, non ha tenuto conto del ministero del difensore

tra le attività svolte in ambito giudiziario per ragioni di giustizia, riservando alla professione forense altro titolo del Codice (il titolo XI) dedicato a “Libere professioni e

investigazione privata”.

I dati personali vengono raccolti in banche dati, cartacee o informatiche, che devono

consentire l’accesso esclusivamente ai soggetti autorizzati (cd. accesso selezionato).

Il dato riservato e sicuro viene utilizzato dall’avvocato per il tempo strettamente

necessario a svolgere il proprio incarico: alla cessazione del trattamento l’avvocato

deve (art. 16 Codice):

a) distruggere i dati;

b) cederli ad altro titolare, purché destinati ad un trattamento in termini compatibili agli scopi per i quali i dati sono raccolti;

c) conservarli per fini esclusivamente personali e non destinati ad una comunicazione sistematica o alla diffusione;

d) conservarli o cederli ad altro titolare, per scopi storici, statistici o scientifici, in conformità alla legge, ai regolamenti, alla normativa comunitaria e ai codici di deontologia e di buona condotta.

Ogni forma di cessione in violazione delle disposizioni in materia di trattamento è

priva di effetto.

Queste regole devono essere coordinate con gli obblighi di conservazione della documentazione derivanti dal contratto di mandato e dagli obblighi fiscali: è possibile

affermare che il dato riservato e sicuro viene utilizzato per il periodo strettamente

necessario a svolgere il proprio incarico ma può essere conservato in ossequio ad altri

obblighi che gravano sul professionista. La cessazione, dunque, implica l'inutilizzabilità di questi dati senza escludere la loro legittima conservazione in osservanza ad altri

obblighi di legge (ad es. in materia fiscale) comunque per il tempo minimo necessario in ossequio al principio sancito dall'art. 3 del Codice.

L’ordito normativo sopra esposto prevede infine un triplice profilo sanzionatorio

(civile, amministrativo e penale): l’inosservanza delle norme del Codice espone il titolare a responsabilità civile per danno, anche non patrimoniale, qualora, davanti al

giudice ordinario, non si dia prova di aver adottato tutte le misure idonee ad evitarlo

(artt. 15 e 152 del Codice); i riquadri alla fine dei singoli paragrafi segnalano infine

le sanzioni, amministrative o penali, conseguenti alla violazione di specifiche disposizioni di legge.

5

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 14

SANZIONI

D: Quali sanzioni sono previste per la violazione delle disposizioni in materia di

trattamento dei dati personali?

R: L’art. 162 del Codice prevede un illecito amministrativo, punibile pertanto anche a

titolo di colpa, per il caso di cessione dei dati in violazione di quanto previsto dall’art.

16, comma 1, lettera b, del Codice o di altre disposizioni in materia di disciplina del

trattamento dei dati personali.

La sanzione comporta il pagamento di una somma da cinquemila a trentamila euro.

L’art. 167, comma 2, prevede invece un delitto, punibile quindi solo se commesso con

dolo, in caso di violazione dell’art. 25 (comunicazione e diffusione), 26 (trattamento

di dati sensibili), 27 (trattamento di dati giudiziari) e 45 (trasferimenti dati all’estero).

L’ipotesi criminosa prevede inoltre:

i) il dolo specifico, ossia l’intenzione di volere procurare, a sé o ad altri, un profitto

oppure di recare un danno;

ii) il verificarsi di un nocumento (quale condizione obiettiva di punibilità) per il soggetto cui si riferiscono i dati: si tratta di un evento dannoso (cd. vulnus) direttamente ed

immediatamente collegabile all’interessato.

La sanzione importa la reclusione da uno a tre anni.

6

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 15

3.

SOGGETTI COINVOLTI E ANALISI DEL

FLUSSO DELLE INFORMAZIONI

3.1 Soggetti coinvolti

In materia di trattamento di dati personali, nello Studio legale si devono distinguere

tre categorie di soggetti:

- il titolare del trattamento: vale a dire il soggetto al quale competono le scelte circa i

trattamenti dei dati personali;

- il responsabile del trattamento (figura eventuale): si tratta del soggetto designato dal

titolare e preposto a verificare il corretto adempimento della normativa;

- l’incaricato del trattamento: è il soggetto autorizzato dal titolare a compiere operazioni di trattamento sui dati personali (ad esempio la segretaria, il praticante, il collaboratore ecc.8).

Il Garante fornisce alcune indicazioni riguardo l’individuazione del titolare.

1. Quando l'attività professionale è prestata individualmente, il titolare del trattamento è il singolo avvocato.

2. Se l’attività è svolta congiuntamente da due o più professionisti, questi devono

considerarsi contitolari del medesimo trattamento.

3. Se l'attività è svolta in forma societaria (da un’associazione professionale o da una

società tra avvocati), il titolare è l’entità nel suo complesso, ovvero l’unità od organismo periferico che esercita un potere decisionale del tutto autonomo sulle finalità e

sulle modalità del trattamento.

Gli adempimenti previsti dal Codice vanno attuati in termini unitari, evitando, se

possibile, la loro frammentazione o ripetizione a cura dei singoli professionisti9.

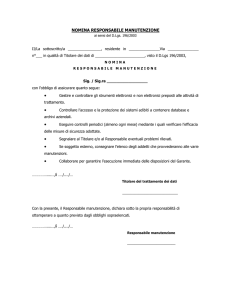

Il titolare del trattamento ha la facoltà di designare uno o più responsabili10. Occorre

precisare che il responsabile:

1) è scelto tra soggetti esperti che forniscano idonea garanzia11 del pieno rispetto delle

disposizioni in materia di privacy, compreso il profilo relativo alla sicurezza (deve,

cioè, coadiuvare il titolare, dal punto di vista pratico-operativo, nella corretta gestione dei dati);

2) può essere sia una persona fisica sia una persona giuridica (a differenza dell’incaricato che è sempre e solo una persona fisica);

3) può trattarsi anche di un soggetto esterno il quale svolga prestazioni strumentali e

subordinate alle scelte del titolare del trattamento12 (potrà essere la società che, nello

Consiglio Nazionale Forense, Vademecum dello Studio Legale, 18 giugno 2004.

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

Una pluralità di responsabili si giustifica essenzialmente in caso di realtà organizzative complesse.

11 E’ quindi configurabile una eventuale culpa in eligendo in capo al titolare.

8

9

10

7

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 16

Studio, si occupa della consulenza informatica).

La sua designazione avviene attraverso una lettera di nomina che indica in modo analitico i compiti assegnati. Il titolare, nominando più responsabili, può suddividere le

relative incombenze; resta fermo, in ogni caso, il dovere di vigilare sull’operato del (o

dei) responsabile(i). Il Codice prevede anche una figura tipica di responsabile: il titolare può infatti designare un soggetto per fornire riscontro all’interessato (artt. 8, 9, e

10 del Codice) in caso di esercizio dei diritti che il Codice gli riconosce all’articolo 7.

Il titolare del trattamento deve quindi designare per iscritto gli incaricati, ossia le persone fisiche autorizzate dal titolare o dal responsabile ad eseguire operazioni sui dati

personali dei clienti, individuando puntualmente l’ambito di trattamento consentito.

L’atto di designazione da parte del titolare o dell’eventuale responsabile (lettera di

incarico) deve, pertanto, elencare i trattamenti e le attività consentite ai collaboratori del professionista, i quali dovranno attenersi alle istruzioni impartite. Si possono

utilizzare le modalità semplificate previste dall’art. 30, comma 2, del Codice13: nella

redazione delle lettere di incarico, lo Studio legale può essere ripartito in unità organizzative (Segreteria, Avvocati, Praticanti abilitati, Praticanti, Consulenti), fermo

l’obbligo del titolare di individuare puntualmente e per iscritto l’ambito del trattamento consentito agli addetti della singola unità. Resta fermo l’obbligo del titolare o

del responsabile di vigilare sull’operato del soggetto incaricato, verificando sistematicamente (almeno una volta l’anno) l’ambito dei trattamenti consentiti.

Al momento della redazione delle relative lettere, occorre ricordare che il responsabile ha una autonomia decisionale e gestionale di cui l’incaricato non può godere, in

quanto quest’ultimo agisce sempre sotto la diretta autorità del titolare o del responsabile.

In dettaglio, la lettera di nomina o di incarico deve contenere:

- l’individuazione dei dati personali e delle relative banche dati accessibili;

- l’individuazione dei trattamenti autorizzati;

- i limiti all’autonomia decisionale in merito all’organizzazione tecnica, all’attività di

gestione e alle procedure di trattamento dei dati personali;

- il richiamo alle responsabilità in ordine alle misure di sicurezza da applicare e alle

altre responsabilità giuridiche originate dai trattamenti di dati personali.

3.2 Analisi del flusso delle informazioni

Le informazioni devono essere trattate soltanto da soggetti autorizzati dal titolare, sia

nel caso in cui il trattamento si svolga all’interno della struttura, sia quando il professionista si rivolga, per sue esigenze organizzative, all’esterno.

Per quanto riguarda le attività che si svolgono all’interno della struttura, l’avvocato

potrà dunque designare quali responsabili o incaricati del trattamento i sostituti, gli

ausiliari, i tirocinanti e i praticanti che cooperano con lui. Conseguentemente, tali

12

13

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

8

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 17

soggetti potranno accedere ai soli dati pertinenti alla collaborazione richiesta e secondo le indicazioni presenti nella lettera di incarico. A tal riguardo, occorre rammentare che

1) il responsabile può essere scelto solo tra soggetti in grado di garantire il corretto

adempimento di tutti gli obblighi di legge;

2) gli incaricati devono essere designati dal titolare, compresi coloro che, nello Studio,

sono preposti a svolgere compiti amministrativi o mansioni meramente strumentali

che importino comunque accesso ai dati personali.

Per quanto riguarda le attività affidate all’esterno della struttura (si pensi, ad esempio,

al commercialista o ad un consulente esterno), l’avvocato deve delineare, nella lettera

di nomina o di incarico, i dati utilizzabili e i trattamenti consentiti.

Il soggetto che compie queste attività può essere:

1) considerato titolare autonomo di trattamento ma, in tal caso, è tenuto ad adempiere ai normali obblighi di legge (per quanto riguarda, ad esempio, l’informativa ed

il consenso e salve eventuali esenzioni);

2) designato quale responsabile (in outsourcing);

3) nominato incaricato (ma solo se è una persona fisica) di trattamento.

In ogni caso, è opportuno che l’avvocato ottenga una dichiarazione di impegno al

rispetto della normativa e delle misure minime di sicurezza perché il professionista,

acquisiti i dati personali, deve sempre garantire un livello uniforme di protezione

delle informazioni trattate.

9

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 18

F.A.Q. – Soggetti coinvolti

D: Il soggetto Responsabile della procedura di backup non ottempera a quanto prescritto nella lettera di nomina e, di fatto, non è in grado di ripristinare il sistema

entro sette giorni come richiesto dalla normativa. Il Titolare dello Studio è comunque considerato solidalmente responsabile con il Responsabile inadempiente nei

confronti del terzo interessato?

R: Sì, il Titolare è tenuto ad effettuare verifiche periodiche sulla puntuale osservanza delle

istruzioni impartite al Responsabile del trattamento.

D: Quando devono essere rinnovate le lettere d’incarico?

R: Le lettera d’incarico, oltre alle istruzioni impartite dal Titolare all’incaricato, riporta i dati

dell’incaricato stesso e il suo profilo di autorizzazione (ovvero a quali archivi o banche dati

può avere accesso e con quali eventuali limitazioni). Il profilo di autorizzazione assegnato deve essere periodicamente verificato (almeno una volta all’anno); ne consegue che

la lettera d’incarico deve essere rinnovata almeno una volta l’anno.

D: E’ necessario formare gli incaricati? Chi deve compiere tale attività e quando?

R: Sì, gli incaricati devono ricevere adeguata formazione riguardo:

Normativa in generale (D. Lgs. 196/2003 – “Codice”);

Sicurezza interna (misure minime di sicurezza adottate dal titolare);

Responsabilità e sanzioni.

La formazione può essere gestita dal Titolare stesso o da un esperto esterno che sia

ragionevolmente in grado di far riferimento alle misure di sicurezza adottate all’interno della

struttura.

La formazione deve essere prevista:

In occasione della prima adozione del D.P.S. (riferimento: tutti gli incaricati);

In occasione di cambiamenti di mansioni (ipotesi remota per uno studio legale);

In occasione di un significativo aggiornamento degli strumenti utilizzati.

D: Non ho ricevuto dal soggetto esterno al quale ho affidato dei dati dei miei clienti (es. commercialista) la dichiarazione di impegno al rispetto della normativa e

delle misure minime di sicurezza. Cosa devo fare?

R: Non posso fornire i dati del cliente al soggetto esterno in quanto non ho avuto la possibilità di verificare che esso sia adempiente alla normativa. Il Titolare che adotta le misure di sicurezza previste dal Codice deve garantire il medesimo livello di protezione del

dato lecitamente acquisito dal cliente in qualsiasi tipo di attività e trattamento, compresa

a maggior ragione quella svolta all’esterno della struttura.

SANZIONI

D: Che cosa si intende per organigramma in materia di privacy? E’ obbligatorio adottarlo?

R: Il Documento Programmatico sulla Sicurezza deve individuare puntualmente l’organigramma dello Studio. La responsabilità, in caso di inadempienza, deriva dall’art. 169,

dedicato alla misure minime di sicurezza (tra cui il DPS), che prevede una contravvenzione, ossia un reato, per chiunque, essendovi tenuto, omette di adottare le misure minime

previste dal Codice.

La sanzione importa l’arresto sino a due anni o l'ammenda da diecimila a cinquantamila

euro.

In caso di contestazione, il legislatore ha previsto un meccanismo di tipo oblativo: all'autore del reato, all’atto dell'accertamento o, nei casi complessi, anche con successivo atto

del Garante, è assegnato un termine per la regolarizzazione. Nei sessanta giorni successivi allo scadere del termine, se risulta detta regolarizzazione, l’autore del reato è ammesso dal Garante a pagare una somma pari al quarto del massimo dell'ammenda stabilita

per la contravvenzione.

L’adempimento e il pagamento estinguono il reato.

10

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 19

4.

ACQUISIZIONE CORRETTA E

TRATTAMENTO LECITO DEL DATO

Il trattamento dei dati personali (dei clienti, ma non solo) è lecito (art. 11 del Codice)

quando viene effettuato:

i) secondo correttezza;

ii) per scopi determinati, espliciti e legittimi;

iii) per operazioni di trattamento in termini compatibili con tali scopi;

iv) esattamente e, se necessario, aggiornando i dati;

v) in modo pertinente, completo e non eccedente rispetto ai suddetti scopi;

vi) in modo da consentire l’identificazione dell’interessato per un periodo di tempo

non superiore a quello necessario al raggiungimento delle finalità del trattamento.

In sintesi: le informazioni utilizzate devono essere pertinenti e non eccedenti rispetto

alle finalità determinate, esplicite e legittime per le quali sono raccolte o successivamente trattate.

Il trattamento deve svolgersi secondo correttezza, ossia previa informativa che deve

essere rilasciata, lo ricordiamo, al cliente e a tutti gli altri interessati (vedi paragrafo

4.1).

Nella maggior parte dei casi, non è necessario richiedere il consenso al trattamento

(vedi paragrafo 4.2).

L’avvocato è autorizzato (vedi paragrafo 4.3) dal Garante in via generale (aut. n.

4/2005) a trattare dati sensibili, ultrasensibili (aut. n. 4/2005 e 2/2005) e giudiziari

(aut. n. 4/2005 e 7/2005), anche dei propri collaboratori (aut. n. 1/2005). Le autorizzazioni generali prevedono una disciplina omogenea per categorie di titolari o per

gruppi di trattamenti senza richiedere la specifica autorizzazione del Garante.

Non vi sono obblighi di notificazione nei confronti del Garante, salve le ipotesi previste dall’art. 37, comma 1, del Codice (vedi paragrafo 4.4) che non riguardano,

comunque, la normale attività dell’avvocato.

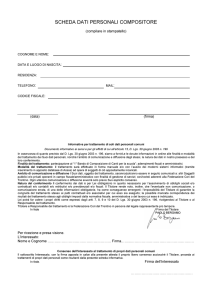

L’informativa e il consenso (nei soli casi in cui è richiesto) non possono dedursi dalla

formula con cui il cliente conferisce il mandato al difensore. E’ necessario invece sottoporre al cliente una specifica informativa: è opportuno quindi che il cliente sottoscriva due documenti:

i) informativa per presa visione (e consenso nei soli casi in cui è richiesto);

ii) mandato14.

Nei successivi paragrafi analizzeremo nel dettaglio i temi dell’informativa, del consenso, delle autorizzazioni e delle notificazioni. Gli ultimi due paragrafi sono dedicati

agli obblighi in materia di antiriciclaggio e al regime della pubblicità delle sentenze.

14

Consiglio Nazionale Forense, Vademecum per lo Studio legale, 18 giugno 2004.

11

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 20

4.1 L’informativa

4.1.1 Informativa da rendere al cliente

L’avvocato ha la facoltà di scegliere la forma dell’informativa, che può essere

i) scritta o orale,

ii) fornita anche in modo sintetico o colloquiale.

Il Codice lascia al professionista ampia libertà anche se, per evidenti profili probatori, è opportuno15 predisporre un modello e raccogliere la firma del cliente per la presa

visione.

L’informativa deve precedere la raccolta dei dati: nel primo contatto con l’interessato l’avvocato deve rendere l’informativa e tale obbligo riguarda anche il caso di raccolta di dati attraverso l’ascolto, la registrazione o l’intercettazione di conversazioni16.

L’informativa deve essere completa: ossia deve farsi menzione degli elementi contenuti nell’art. 13 del Codice, anche se è possibile non indicare quegli elementi già noti

alla persona che fornisce i dati (art. 13, comma 2, del Codice). Gli elementi della corretta informativa, pertanto, sono:

a) le finalità e le modalità del trattamento cui sono destinati i dati;

b) la natura obbligatoria o facoltativa del conferimento dei dati;

c) le conseguenze di un eventuale rifiuto di rispondere (per l’avvocato, l’impossibilità

di svolgere l’incarico ricevuto);

d) i soggetti o le categorie di soggetti ai quali i dati personali possono essere comunicati o che, comunque, possono venire a conoscenza di tali informazioni in qualità di

responsabili o incaricati, e l’ambito di diffusione dei dati medesimi (per l’avvocato, il

riferimento può essere a tutte le categorie, o solo alcune, di incaricati del proprio

Studio);

e) i diritti di cui all'articolo 7 (vedi infra);

f ) gli estremi identificativi del titolare e, se designato, del (o dei) responsabile(i). E’

importante che il cliente possa agevolmente individuare il titolare del trattamento e

gli altri soggetti cui riferirsi: l’informativa deve indicare, senza lacune o ambiguità, il

titolare del trattamento, sia esso un singolo professionista, più professionisti contitolari del trattamento, un’associazione di professionisti o un gruppo di avvocati che

esercitano la professione in forma societaria, nonché gli altri soggetti cui l’interessato

può rivolgersi per avere riscontro sui trattamenti effettuati. Quando il titolare ha designato più responsabili è indicato almeno uno di essi, specificando il sito della rete di

comunicazione o le modalità attraverso le quali è conoscibile in modo agevole l’elenco aggiornato dei responsabili.

L’articolo 7 del Codice fornisce un elenco di ulteriori diritti dell’interessato: in particolare, il diritto di ottenere:

Consiglio Nazionale Forense, Vademecum per lo Studio legale, 18 giugno 2004.

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004; cfr. Garante per la protezione dei dati

personali, provvedimento 19 febbraio 2002.

15

16

12

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 21

1) la conferma dell’esistenza o meno di dati personali che lo riguardano, nonché la

loro comunicazione;

2) l’indicazione dell’origine dei dati personali e della logica applicata in caso di trattamento effettuato con l’ausilio di strumenti elettronici;

3) l’aggiornamento, la rettificazione ovvero, quando vi ha interesse, l’integrazione dei

dati;

4) la cancellazione, la trasformazione in forma anonima o il blocco dei dati trattati in

violazione di legge;

5) l’attestazione che le operazioni sub 3 e 4 sono state portate a conoscenza di coloro

ai quali i dati sono stati comunicati o diffusi, salvo il caso in cui tale adempimento si

riveli impossibile o comporti un impiego di mezzi manifestamente sproporzionato

rispetto al diritto tutelato.

L’interessato ha poi diritto di opporsi, per motivi legittimi, al trattamento dei dati

personali che lo riguardano.

Il Consiglio Nazionale Forense ha confermato la liceità di informative rese a mezzo di

avvisi esposti in luoghi visibili e accessibili al cliente. Tuttavia, in questo caso, non si

acquisisce la prova certa dell’avvenuta informativa17.

4.1.2 Informativa da rendere a terzi

La disciplina è in parte diversa quando i dati personali trattati riguardano persone

diverse dal cliente.

Gli avvocati non devono rilasciare l’informativa a terzi: se l’attività è rivolta a far

valere o difendere un diritto in sede giudiziaria non è necessario informare il soggetto terzo del trattamento dei suoi dati. In base ai principi generali, l’esenzione si estende all’attività preparatoria che precede quella difensiva per il tempo strettamente

necessario a svolgere l’incarico affidato.

Così, l’informativa si renderà necessaria solo in due casi:

1) se i dati sono trattati per un periodo superiore a quello strettamente necessario per

l’adempimento dell’incarico;

2) se i dati sono trattati per altre finalità (comunque non incompatibili18) rispetto a

quelle che giustificano l’esenzione.

E’ controverso, come detto, che l’esonero possa riguardare anche l’attività stragiudiziale. Il Garante lo ha escluso, mentre il Consiglio Nazionale Forense ha rilevato che

l’esenzione è dovuta al bilanciamento tra diritto alla riservatezza e diritto di difesa e

assistenza: non pare giustificabile, sotto il profilo della tutela dei diritti dell’interessato19, una diversa disciplina tra attività giudiziale e attività stragiudiziale.

17

18

19

Consiglio Nazionale Forense, Vademecum per lo Studio legale, 18 giugno 2004.

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

Consiglio Nazionale Forense, Vademecum per lo Studio legale, 18 giugno 2004.

13

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 22

F.A.Q. – Informativa

D: Predisposizione e rilascio dell’informativa, come mi devo comportare?

R: Devo predisporre un documento contenente le informazioni descritte dall’art. 13 del

Codice o servirmi di un modello già predisposto (facendo attenzione, in questo caso, a

verificare e adeguare i vari punti alla mia struttura). Devo rilasciare tale documento

all’interessato (cliente) in forma orale o scritta (preferibile per fini probatori) una volta

acquisiti i dati (l’operazione non deve essere ripetuta per ogni pratica).

D: E’ possibile far riferimento nell’informativa anche alla normativa anti-riciclaggio?

R: Sì, nella sezione dedicata alla descrizione delle modalità di trattamento e finalità degli

scopi.

SANZIONI

D: Che sanzioni sono previste nel caso in cui non renda l’informativa al cliente?

R: L’art. 161 del Codice prevede un illecito amministrativo per omessa o inidonea

informativa all’interessato.

La sanzione importa il pagamento di una somma da tremila a diciottomila euro o, nei

casi di dati sensibili o giudiziari o di trattamenti che presentano rischi specifici ai sensi

dell'articolo 17 o, comunque, di maggiore rilevanza del pregiudizio per uno o più interessati, da cinquemila a trentamila euro.

Il trattamento sanzionatorio può essere ulteriormente aggravato (aumento sino al triplo)

in ragione delle condizioni economiche del contravventore.

4.2 Il consenso

4.2.1 Dati personali comuni

Il consenso del cliente al trattamento dei dati non è richiesto se si tratta di dati comuni (art. 24, comma 1, lett. f, del Codice) quando, con esclusione della diffusione dei

dati, il trattamento è necessario ai fini dello svolgimento delle investigazioni difensive o, comunque, per far valere o difendere un diritto in sede giudiziaria. In tal caso,

non è necessario nemmeno richiedere il consenso del terzo-interessato.

I dati devono essere trattati esclusivamente per tali finalità e per il periodo strettamente necessario al loro perseguimento.

L’avvocato, in ogni caso, non deve richiedere il consenso dell’interessato quando il

trattamento risulti necessario per adempiere agli obblighi del contratto di prestazione

d’opera (art. 24, comma 1, lett. b, del Codice).

Se non ricorrono queste finalità, il consenso è necessario, salvo che l’avvocato, per

quanto concerne i dati personali comuni, possa far valere altre esenzioni (art. 24 del

Codice), ossia quando i dati trattati sono:

- dati “pubblici”,

- informazioni relative ad attività economiche,

- dati raccolti in adempimento di un obbligo di legge.

14

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 23

Per informazioni relative ad attività economiche si intendono, ad esempio, la ragione

sociale, l’indirizzo, la partita IVA, il codice fiscale, la categoria merceologica e tutti i

dati volti ad identificare un operatore commerciale.

4.2.2 Dati sensibili

Non vi sono particolari differenze rispetto al regime dei dati personali comuni.

Se i dati sono sensibili, il consenso (che andrebbe manifestato per iscritto) non è

richiesto quando il trattamento è necessario per svolgere indagini difensive o, comunque, per far valere o difendere un diritto in sede giudiziaria (art. 26, comma 4, lett.

c, Codice). Il trattamento può riguardare i dati sensibili relativi ai clienti, ma anche i

dati di terzi-interessati qualora sia strettamente necessario ed indispensabile per eseguire specifiche prestazioni professionali richieste dai clienti per scopi determinati e

legittimi.

Anche in tal caso, i dati devono essere trattati esclusivamente per tali finalità e per il

periodo strettamente necessario al loro perseguimento. I dati devono essere pertinenti e non eccedenti rispetto agli incarichi conferiti.

L’avvocato non deve richiedere al Garante l’autorizzazione a tal tipo di trattamenti,

ma dovrà far riferimento all’autorizzazione generale n. 4 del 2005 (cfr. infra paragrafo 4.3).

4.2.3 Dati ultrasensibili: il principio del pari rango

L’avvocato deve richiedere il consenso all’interessato (che dovrebbe essere manifestato in forma scritta) per il trattamento dei dati sensibili idonei a rivelare lo stato di

salute e la vita sessuale (cd. dati ultrasensibili), con l’eccezione del caso in cui il diritto da far valere o da difendere in giudizio sia di rango pari a quello dell’interessato

(principio del pari rango).

Il diritto è di pari rango quando si tratta di diritto della personalità o di altro diritto

o libertà fondamentale ed inviolabile (art. 26, comma 4, lett. c, del Codice).

Ne discende una possibile tensione tra attività difensiva, protetta dall’art. 24 della

Costituzione, e tutela della privacy.

Infatti, il Garante, in un parere reso il 9 luglio 2003, ha sostenuto che, nel valutare il

criterio del pari rango, il parametro di riferimento non è il generico diritto di azione

e di difesa (pure costituzionalmente garantito) quanto il diritto sottostante che si

intende far valere. In tal caso è evidente che un diritto a contenuto patrimoniale, ad

esempio azionato al fine di ottenere il risarcimento dei danni subiti, non sarebbe di

rango pari a quello dell’interessato.

Il Consiglio Nazionale Forense ha però evidenziato che taluni Tribunali (Tribunale di

Bari, sentenza 12 luglio 2000, in Foro it., 2000, I, 2989) ritengono il diritto alla

prova, espressione immediata del diritto costituzionale d’azione, di rango quanto

meno pari, se non superiore, a quello alla riservatezza degli interessati.

15

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 24

E’ evidente che sia necessario, nei codici deontologici e di buona condotta previsti

dall’art. 135 del Codice, risolvere definitivamente tale questione.

4.2.4 Dati giudiziari

I dati giudiziari sono trattati in forza di autorizzazione n. 4 e 7 del 2005, senza necessità di richiedere il consenso dell’interessato (art. 27 del Codice).

Analogamente a quanto scritto sopra, i dati giudiziari relativi a terzi-interessati possono essere trattati quando ciò sia strettamente indispensabile per eseguire specifiche

prestazioni professionali richieste dai clienti per scopi determinati e legittimi20 e per il

tempo necessario.

4.2.5 Attività stragiudizialE

Abbiamo visto che l’esonero deve estendersi ad ogni attività preparatoria della difesa

giudiziale ma il Garante ha escluso che tale esonero riguardi anche l’attività stragiudiziale.

Pertanto, l’avvocato:

1) deve rendere l’informativa sia all’interessato-cliente sia all’interessato-terzo;

2) in tema di dati comuni, non è necessario che l’interessato-cliente presti il consenso in forza dell’esenzione prevista dall’art. 24, comma 1, lett. b del Codice ma, quando l’interessato è un soggetto terzo, egli deve prestare il consenso salvo che sia possibile invocare altre esenzioni specifiche, ad esempio si tratti di:

- dati pubblici;

- informazioni relative ad attività economiche;

- dati raccolti nell’adempimento di un obbligo di legge.

In tema di dati sensibili e ultrasensibili, è necessario richiedere il consenso scritto dell’interessato e rispettare le autorizzazioni generali n. 4 e 2.

In tema di dati giudiziari, è necessario rispettare l’autorizzazione generale n. 7.

4.3 Le autorizzazioni generali

L’avvocato non è tenuto a presentare richiesta di autorizzazione al Garante, purché

i trattamenti siano conformi alle prescrizioni contenute nell’autorizzazione generale

riguardante i liberi professionisti: l’ultima autorizzazione generale al trattamento dei

dati sensibili e giudiziari ha efficacia sino al 30 giugno 2007 (ma le autorizzazioni

generali vengono rilasciate, più o meno con regolarità, di anno in anno).

Dette prescrizioni impongono:

1) di ridurre al minimo l’uso di dati sensibili, ultrasensibili e giudiziari;

2) di controllare sempre la stretta pertinenza, non eccedenza e indispensabilità dei

20

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

16

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 25

dati rispetto agli incarichi in corso;

3) di conservare tali dati per il periodo di tempo strettamente necessario ad adempiere il proprio mandato, salvi gli altri obblighi derivanti dalla legge (comunitaria o

nazionale) o dai regolamenti.

L’autorizzazione al trattamento di dati sensibili si estende:

1) ai liberi professionisti tenuti ad iscriversi in albi o elenchi per l’esercizio di un’attività professionale, tra cui i soggetti iscritti nei corrispondenti albi o elenchi speciali

istituiti anche ai sensi dell'art. 34 del regio decreto-legge 27 novembre 1933, n. 1578

e successive modificazioni e integrazioni, recante l'ordinamento della professione di

avvocato;

2) ai collaboratori dell’avvocato:

i) ai sostituti e agli ausiliari che operano sotto la direzione e responsabilità dell’avvocato;

ii) ai praticanti e ai tirocinanti presso il libero professionista, qualora tali soggetti

siano titolari di un autonomo trattamento o siano contitolari del trattamento;

iii) all’avvocato che esercita la professione in forma individuale o in forma associata.

Il trattamento può riguardare i dati sensibili non solo dei clienti ma anche di soggetti terzi:

1) ove ciò sia strettamente indispensabile;

2) per l’esecuzione di specifiche prestazioni professionali richieste dai clienti;

3) per scopi determinati e legittimi.

Quanto alle finalità, i dati sensibili possono essere utilizzati solo se ciò risulti indispensabile, in particolare:

a) per curare gli adempimenti in materia di lavoro, di previdenza ed assistenza sociale e fiscale nell'interesse di altri soggetti che sono parte di un rapporto di lavoro

dipendente o autonomo, ai sensi della legge 11 gennaio 1979, n. 12, che disciplina la

professione di consulente del lavoro;

b) ai fini dello svolgimento da parte del difensore delle investigazioni difensive di cui

alla legge 7 dicembre 2000, n. 397, anche a mezzo di sostituti e di consulenti tecnici, o, comunque, per far valere o difendere un diritto anche da parte di un terzo in

sede giudiziaria, nonché in sede amministrativa o nelle procedure di arbitrato e di

conciliazione nei casi previsti dalla normativa comunitaria, dalle leggi, dai regolamenti o dai contratti collettivi.

c) per l’esercizio del diritto di accesso ai documenti amministrativi, nei limiti di

quanto stabilito dalle leggi e dai regolamenti in materia, salvo quanto previsto dall'art.

60 del Codice in relazione ai dati sullo stato di salute e sulla vita sessuale.

I dati sensibili possono essere comunicati (e ove necessario diffusi) a soggetti pubblici o privati, nei limiti strettamente pertinenti all’espletamento dell'incarico conferito

e nel rispetto, in ogni caso, del segreto professionale. I dati acquisiti in occasione di

precedenti incarichi possono essere mantenuti se pertinenti, non eccedenti e indispensabili rispetto a successivi incarichi.

Restano fermi gli obblighi previsti:

17

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 26

1) da norme di legge o di regolamento o dalla normativa comunitaria che stabiliscono divieti o limiti più restrittivi;

2) in particolare, dallo Statuto dei lavoratori (legge 20 maggio 1970, n. 300) e dal

Piano degli interventi urgenti in materia di prevenzione e lotta all'AIDS (legge 5 giugno 1990, n. 135, come modificata dall'art. 178 del Codice);

3) dalle norme volte a prevenire discriminazioni;

4) dalle norme che vietano la rivelazione senza giusta causa e l'impiego a proprio o

altrui profitto delle notizie coperte dal segreto professionale;

5) dalle norme di deontologia e di buona condotta professionale.

Per quanto riguarda i dati ultrasensibili, l’autorizzazione generale n. 2/2005 si applica anche all’avvocato che tratti dati idonei a rivelare lo stato di salute e la vita sessuale, quando ciò sia necessario per:

1) lo svolgimento delle investigazioni difensive;

2) far valere o difendere un diritto (anche da parte di un terzo) in sede giudiziaria,

nonché in sede amministrativa o nelle procedure di arbitrato e di conciliazione nei

casi previsti dalle leggi, dalla normativa comunitaria, dai regolamenti o dai contratti

collettivi.

I dati sono raccolti, di regola, presso l'interessato e possono essere anche relativi a stati

di salute pregressi. Anche le informazioni relative ai nascituri devono essere trattate

alla stregua dei dati personali e rientrano nel campo di applicazione di questa autorizzazione generale. Per le informazioni relative ai nascituri, il consenso è prestato

dalla gestante. Dopo il raggiungimento della maggiore età l'informativa è fornita

all'interessato anche ai fini della acquisizione di una nuova manifestazione del consenso quando ciò risulti necessario (art. 82, comma 4, del Codice).

La comunicazione di tali dati all’interessato deve avvenire di regola direttamente a

quest’ultimo o a un suo delegato in plico chiuso o con altro mezzo idoneo a prevenire la conoscenza da parte di soggetti non autorizzati. I dati idonei a rivelare lo stato

di salute non possono essere diffusi, ad eccezione del caso in cui la diffusione riguardi dati resi pubblici dall’interessato e per i quali l’interessato non abbia manifestato

successivamente la sua opposizione per motivi legittimi21.

L’autorizzazione n. 7 in materia di dati giudiziari è rilasciata a beneficio di:

a) liberi professionisti, anche associati, tenuti ad iscriversi in albi o elenchi per l'esercizio di un'attività professionale in forma individuale o associata, anche in conformità al decreto legislativo 2 febbraio 2001, n. 96 o alle norme di attuazione dell'art. 24,

comma 2, della legge 7 agosto 1997, n. 266, in tema di attività di assistenza e consulenza;

b) soggetti iscritti nei corrispondenti albi o elenchi speciali, istituiti anche ai sensi dell'art. 34 del regio decreto-legge 27 novembre 1933, n. 1578 e successive modificazioni e integrazioni, recante l'ordinamento della professione di avvocato;

c) sostituti e ausiliari che collaborano con il libero professionista ai sensi dell'art. 2232

Resta fermo, ai sensi dell’art. 734-bis c.p., il divieto di divulgare, senza consenso, le generalità o l'immagine della persona offesa da atti di violenza sessuale.

21

18

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 27

del Codice civile, nonché praticanti e tirocinanti, qualora tali soggetti siano titolari di

un autonomo trattamento o siano contitolari del trattamento effettuato dal libero

professionista.

L’autorizzazione è rilasciata anche:

a) a chiunque, per far valere o difendere un diritto anche da parte di un terzo in sede

giudiziaria, nonché in sede amministrativa o nelle procedure di arbitrato e di conciliazione nei casi previsti dalle leggi, dalla normativa comunitaria, dai regolamenti o

dai contratti collettivi, sempre che il diritto da far valere o difendere sia di rango pari

a quello dell’interessato e i dati siano trattati esclusivamente per tale finalità e per il

periodo strettamente necessario per il suo perseguimento;

b) a chiunque, per l’esercizio del diritto di accesso ai documenti amministrativi, nei

limiti di quanto previsto dalle leggi e dai regolamenti in materia;

c) a persone fisiche e giuridiche, istituti, enti ed organismi che esercitano un’attività

di investigazione privata autorizzata con licenza prefettizia (art. 134 del regio decreto

18 giugno 1931, n. 773, e successive modificazioni e integrazioni).

Il trattamento deve essere necessario:

1) per permettere a chi conferisce uno specifico incarico di far valere o difendere in

sede giudiziaria un proprio diritto di rango pari a quello del soggetto al quale si riferiscono i dati, ovvero di un diritto della personalità o di un altro diritto fondamentale ed inviolabile;

2) su incarico di un difensore in riferimento ad un procedimento penale, per ricercare e individuare elementi a favore del relativo assistito da utilizzare ai soli fini dell'esercizio del diritto alla prova.

L’autorizzazione è rilasciata per il trattamento, ivi compresa la diffusione, di dati per

finalità di documentazione, di studio e di ricerca in campo giuridico, in particolare

per quanto riguarda la raccolta e la diffusione di dati relativi a pronunce giurisprudenziali, nel rispetto di quanto previsto dagli artt. 51 e 52 del Codice.

Per quanto riguarda, infine, la gestione delle prestazioni di lavoro si applica l’autorizzazione generale n. 1/2005.

Il trattamento può riguardare, previo consenso scritto dell’interessato, i dati sensibili

attinenti:

a) lavoratori subordinati, tirocinanti, associati anche in compartecipazione;

b) consulenti e liberi professionisti, agenti, rappresentanti e mandatari;

c) soggetti che effettuano prestazioni coordinate e continuative, anche nella modalità

di lavoro a progetto, o ad altri lavoratori autonomi in rapporto di collaborazione,

anche sotto forma di prestazioni di lavoro accessorio;

d) candidati all'instaurazione dei rapporti di lavoro di cui alle lettere precedenti.

I dati sono raccolti, di regola, presso l’interessato.

La comunicazione di dati all’interessato deve avvenire direttamente a quest'ultimo o

a un suo delegato in plico chiuso o con altro mezzo idoneo a prevenire la conoscenza da parte di soggetti non autorizzati.

19

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 28

Restano fermi gli obblighi di informare l’interessato e, ove necessario, di acquisirne il

consenso scritto, in conformità a quanto previsto dagli articoli 13, 23 e 26 del Codice.

SANZIONI

Quali sono le sanzioni previste nel caso di trattamento svolto senza il necessario

consenso dell’interessato? E in caso di violazione delle prescrizioni delle autorizzazioni generali?

E’ previsto un illecito penale in caso di violazione dell’art. 23 in materia di consenso.

L’art. 167 del Codice, infatti, punisce chiunque, al fine di trarne per sé o per altri profitto o di recare ad altri un danno, procede al trattamento di dati personali in violazione di

detto articolo se dal fatto deriva nocumento per l’interessato.

Necessario sia il dolo specifico di procurarsi un profitto o di recare un danno, sia il verificarsi della condizione obiettiva di punibilità del nocumento per l’interessato.

La sanzione è la reclusione da sei a diciotto mesi o, se il fatto consiste nella comunicazione o diffusione, da sei a ventiquattro mesi.

L’art. 167, comma 2, del Codice prevede altre ipotesi delittuose in caso di violazione

dell’art. 25 (comunicazione e diffusione), 26 (trattamento di dati sensibili), 27 (trattamento di dati giudiziari) e 45 (trasferimenti dati all’estero).

La struttura del reato rimane la stessa; la cornice edittale è più grave: da uno a tre anni

di reclusione.

4.4 Notificazione del trattamento di dati al Garante

L’avvocato non è tenuto a notificare al Garante il trattamento di dati personali cui

intende procedere: il presupposto di tale obbligo, infatti, è l’effettuazione di trattamenti in ipotesi (considerate dall’art. 37, comma 1) che difficilmente possono riguardare il normale esercizio dell’attività professionale22.

Inoltre il Garante ha espressamente escluso l’obbligo di notificazione per alcuni trattamenti che rientrano in tali ipotesi.

Non sono soggetti a notificazione:

1) i trattamenti di dati genetici e biometrici effettuati da avvocati anche in forma

associata (provvedimento 31 marzo 2004, adottato ai sensi dell’art. 37, comma 2, del

Codice)23 in relazione allo svolgimento di indagini difensive o comunque per far valere o difendere un diritto (anche da parte di un terzo) in sede giudiziaria. Si applica il

L’art. 37, comma 1, del Codice impone l’obbligo di notificazione nei seguenti casi:

a) dati genetici, biometrici o dati che indicano la posizione geografica di persone od oggetti mediante una rete di comunicazione elettronica;

b) dati idonei a rivelare lo stato di salute e la vita sessuale, trattati a fini di procreazione assistita, prestazione di servizi

sanitari per via telematica relativi a banche di dati o alla fornitura di beni, indagini epidemiologiche, rilevazione di malattie mentali, infettive e diffusive, sieropositività, trapianto di organi e tessuti e monitoraggio della spesa sanitaria;

c) dati idonei a rivelare la vita sessuale o la sfera psichica trattati da associazioni, enti od organismi senza scopo di lucro,

anche non riconosciuti, a carattere politico, filosofico, religioso o sindacale;

d) dati trattati con l'ausilio di strumenti elettronici volti a definire il profilo o la personalità dell'interessato, o ad analizzare abitudini o scelte di consumo, ovvero a monitorare l'utilizzo di servizi di comunicazione elettronica con esclusione

dei trattamenti tecnicamente indispensabili per fornire i servizi medesimi agli utenti;

e) dati sensibili registrati in banche di dati a fini di selezione del personale per conto terzi, nonché dati sensibili utilizzati per sondaggi di opinione, ricerche di mercato e altre ricerche campionarie;

f ) dati registrati in apposite banche di dati gestite con strumenti elettronici e relative al rischio sulla solvibilità economica, alla situazione patrimoniale, al corretto adempimento di obbligazioni, a comportamenti illeciti o fraudolenti.

23 Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

22

20

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 29

principio del pari rango: il diritto tutelato deve essere di rango almeno pari a quello

dell’interessato ed il trattamento è lecito per il periodo strettamente necessario al perseguimento di tale finalità;

2) i trattamenti di dati registrati in banche dati relative alla solvibilità economica dell’interessato, utilizzate in rapporti per la fornitura di beni, prestazioni o servizi, o per

adempimenti contabili o fiscali, anche in caso di inadempimenti contrattuali, azioni

di recupero del credito e contenzioso con l’interessato, incluso il caso in cui il trattamento sia effettuato in fase pre-contrattuale; fa eccezione il caso in cui il professionista costituisca un’apposita banca dati, gestita con strumenti elettronici, contenente

dati relativi al rischio sulla solvibilità economica, alla situazione patrimoniale, al corretto adempimento di obbligazioni, a comportamenti illeciti o fraudolenti da parte

dell’interessato24;

3) i trattamenti di dati effettuati tramite la rilevazione di immagini o suoni, anche con

impianti a circuito chiuso, presso immobili o edifici ove si svolge l’attività del professionista, nonché le relative aree perimetrali, adibite a parcheggi o a carico/scarico

merci, accessi, uscite di emergenza; fa eccezione il caso in cui il professionista possa

rilevare, anche mediante interazione con altri sistemi, le diverse ubicazioni o gli spostamenti di una persona o di un oggetto in determinati luoghi o aree sul territorio25.

SANZIONI

D: Sono previste delle sanzioni in caso di violazione dell’obbligo di notificazione

al Garante?

R: Si, è previsto un illecito amministrativo anche per il caso di omessa o incompleta

notificazione: dispone l’art. 163 del Codice che “chiunque, essendovi tenuto, non provvede tempestivamente alla notificazione ai sensi degli articoli 37 e 38, ovvero indica

in essa notizie incomplete, è punito con la sanzione amministrativa del pagamento di

una somma da diecimila euro a sessantamila euro e con la sanzione amministrativa

accessoria della pubblicazione dell'ordinanza-ingiunzione, per intero o per estratto, in

uno o più giornali indicati nel provvedimento che la applica”.

4.5 Utilizzazione di dati: informatica giuridica

Il Garante ha più volte ribadito che la normativa in materia di protezione dei dati personali non ha modificato il regime di pubblicità delle sentenze, le quali devono essere redatte secondo le regole ordinarie.

L’interessato ovvero il cliente dell’avvocato può chiedere, per motivi legittimi, che

vengano omesse le sue generalità o altri dati identificativi riportati sulla sentenza o

provvedimento nel caso in cui questa venga riprodotta per finalità di informazione

giuridica su riviste giuridiche, supporti elettronici (ad es. banche dati su cd o dvd) o

24

25

Garante per la protezione dei dati personali, provvedimento 3 giugno 2004.

Garante per la protezione dei dati personali, provvedimento 23 aprile 2004.

21

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 30

mediante reti di comunicazione elettronica (ad es. banche dati on-line, siti web d’informazione giuridica, ecc.).

I motivi da considerare legittimi sono quelli che obiettivamente appaiono meritevoli

di tutela da parte dell’ordinamento anche in un’ottica di contemperamento con altri

interessi coinvolti.

L’autorità che pronuncia la sentenza o adotta il provvedimento provvede sulla richiesta, senza ulteriori formalità, in calce al decreto. La stessa autorità può provvedere

d’ufficio in base ad autonoma valutazione riguardante la tutela dei diritti o della

dignità dell’interessato.

L’interessato può depositare la sua richiesta in cancelleria o segreteria dell’ufficio che

procede prima che sia definito il relativo grado di giudizio. L’ufficio adito deve apporre sull’originale della sentenza o del provvedimento un’annotazione che renda conto

della richiesta fatta dall’interessato.

All’atto del deposito della sentenza o del provvedimento, l’ufficio adito appone e sottoscrive (anche con timbro) la seguente annotazione rivolta anche ai terzi: “In caso di

diffusione omettere le generalità e gli altri dati identificativi di …”.

E’ il caso di ricordare che per diffusione, ai sensi dell’art. 4 c. 1 lett. m) del Codice,

s’intende il dare conoscenza dei dati personali a soggetti indeterminati, in qualunque

forma, anche mediante la loro messa a disposizione o consultazione.

In ogni caso, chiunque diffonde sentenze o altri provvedimenti dell’autorità giudiziaria di ogni ordine e grado riguardanti situazioni particolari (ad esempio violenza sessuale) o dai quali possano desumersi anche direttamente generalità di terzi, familiari

o minori coinvolti in situazioni particolari è punito, anche in mancanza dell’annotazione di cui sopra, con la sanzione amministrativa prevista per la violazione di disposizioni in materia di disciplina del trattamento di dati personali ex art. 162 comma 1

del Codice, ossia con il pagamento di una somma da cinquemila a trentamila euro.

L’art 52 del Codice conclude estendendo l’applicazione della norma al lodo e ammettendo esplicitamente la diffusione in ogni forma del contenuto anche integrale di sentenze o provvedimenti giurisdizionali.

22

opus PRIVACYarial STUDI LEGALI cor

8-02-2007

14:24

Pagina 31

5.

ADOTTARE LE MISURE

MINIME DI SICUREZZA

Sul titolare di un trattamento di dati personali grava l’onere di adottare le misure

minime di sicurezza previste dagli articoli 33, 34 e 35 del Codice seguendo le regole

indicate dal disciplinare tecnico allegato al Codice stesso (Allegato B). Tale onere non

esime il titolare dall’adozione di tutte quelle misure di sicurezza ulteriori, dirette a

soddisfare l’obbligo generale di sicurezza previsto dall’articolo 31 del Codice, che

valuta utili in considerazione della struttura di riferimento e della tipologia di dati

trattati. Il trattamento dei dati personali non è consentito se non vengono adottate le

misure minime di sicurezza in quanto in mancanza verrebbe leso il diritto alla protezione dei dati personali dell’interessato sancito dal fondamentale articolo 1 del

Codice26 .

L’individuazione e l’attuazione delle misure di sicurezza cosidette idonee viene

demandata al titolare del trattamento al contrario delle misure minime che vengono

imposte e minuziosamente descritte dal legislatore. Esse richiedono modalità di attuazione tecniche e organizzative diverse a seconda che riguardino trattamenti di dati

personali comuni, sensibili o giudiziari, effettuati con o senza l’utilizzo di strumenti

elettronici.

Quali sono, pertanto, le misure minime di sicurezza che devono essere obbligatoriamente adottate in uno Studio legale?

Lo Studio legale è titolare di trattamento di dati sensibili (a volte anche giudiziari) che

opera con o senza strumenti elettronici. Dal punto di vista normativo, per quanto

riguarda le misure minime di sicurezza, sono applicabili gli articoli da 33 a 36 del

Codice e tutte le regole del disciplinare tecnico allegato.

Nel dettaglio, dal combinato disposto dell’articolo 34 del Codice e delle regole da 1

a 26 dell’allegato B si evince che il titolare dello Studio legale che utilizza strumenti

elettronici ha i seguenti obblighi:

- Creare un sistema di autenticazione informatica (art. 34 lett a) e b) del Codice,