Politecnico di Milano

Anno Accademico 2010/2011

Ingegneria del Software 2

Corso della Prof.ssa Elisabetta Di Nitto

Stefano Invernizzi

Facoltà di Ingegneria dell’Informazione

Corso di Laurea Magistrale in Ingegneria Informatica

Ingegneria del Software 2

Indice

Indice

Capitolo 1: Introduzione ____________________________________________________________________________ 5

L’ingegneria del software: definizioni __________________________________________________________________________ 5

L’ingegneria del software e le altre discipline ingegneristiche _______________________________________________________ 5

Ingegneria del software e programmazione _____________________________________________________________________ 7

Cenni alla storia dell’ingegneria del software ____________________________________________________________________ 7

Aspetti fondamentali dell’ingegneria del software ________________________________________________________________ 8

Capitolo 2: Prodotto e processo SW __________________________________________________________________ 9

Il processo ed il prodotto ____________________________________________________________________________________ 9

Le qualità del software ______________________________________________________________________________________ 9

Le qualità del processo _____________________________________________________________________________________ 11

Capitolo 3: Cicli di vita del software _________________________________________________________________ 12

Cicli di vita del software ____________________________________________________________________________________ 12

Il modello a cascata _______________________________________________________________________________________ 12

Prototipazione ___________________________________________________________________________________________ 15

Rilascio incrementale (incremental delivery) ____________________________________________________________________ 16

Il modello a spirale ________________________________________________________________________________________ 16

Sviluppo basato sui componenti (component-based development) __________________________________________________ 17

Rapid Application Development (RAD) ________________________________________________________________________ 18

Extreme Programming (XP) _________________________________________________________________________________ 19

Rational Unified Process (RUP)_______________________________________________________________________________ 21

Sincronizzazione e stabilizzazione (Sync-and-stabilize) ____________________________________________________________ 22

Lo sviluppo open source ____________________________________________________________________________________ 24

Capitolo 4: Il Capacity Maturity Model _______________________________________________________________ 25

Introduzione al Capacity Maturity Model (CMM) ________________________________________________________________ 25

Valutazione della maturità di un’organizzazione ________________________________________________________________ 26

Standard ISO 9000 ________________________________________________________________________________________ 30

Capitolo 5: Ingegneria dei requisiti __________________________________________________________________ 31

L’ingegneria dei requisiti ___________________________________________________________________________________ 31

I System Context Diagrams _________________________________________________________________________________ 34

Gli obiettivi (goal) e le asserzioni _____________________________________________________________________________ 35

Il documento SRS _________________________________________________________________________________________ 36

Osservazioni _____________________________________________________________________________________________ 40

Come derivare i requisiti dagli obiettivi? _______________________________________________________________________ 40

La gestione del processo____________________________________________________________________________________ 42

3

Indice

Ingegneria del Software 2

Capitolo 6: UML _________________________________________________________________________________ 44

Il concetto di modello ______________________________________________________________________________________ 44

I modelli dei sistemi software ________________________________________________________________________________ 45

UML: concetti generali _____________________________________________________________________________________ 45

Come utilizzare UML? ______________________________________________________________________________________ 46

I class diagram ___________________________________________________________________________________________ 46

Object diagram ___________________________________________________________________________________________ 52

Use case diagram _________________________________________________________________________________________ 52

Sequence diagram ________________________________________________________________________________________ 58

Activity diagram __________________________________________________________________________________________ 60

Component diagram _______________________________________________________________________________________ 64

Statechart _______________________________________________________________________________________________ 66

Utilizzare l’UML per modellare i requisiti _______________________________________________________________________ 69

Capitolo 7: Specifica ______________________________________________________________________________ 71

Il concetto di specifica _____________________________________________________________________________________ 71

Introduzione ad Alloy ______________________________________________________________________________________ 72

La sintassi di Alloy _________________________________________________________________________________________ 75

Un esempio di utilizzo di Alloy _______________________________________________________________________________ 81

Osservazioni conclusive su Alloy______________________________________________________________________________ 82

Capitolo 8: Software design ________________________________________________________________________ 83

Software design & software architecture ______________________________________________________________________ 83

Il processo di design _______________________________________________________________________________________ 85

Gli stili architetturali _______________________________________________________________________________________ 86

I design pattern ___________________________________________________________________________________________ 96

I pattern architetturali ____________________________________________________________________________________ 101

Capitolo 9: Verifica e validazione __________________________________________________________________ 102

Introduzione e terminologia ________________________________________________________________________________ 102

Tempi e modalità della fase di verifica e validazione ____________________________________________________________ 103

Il processo di verifica e validazione __________________________________________________________________________ 104

Approcci alla verifica e alla validazione _______________________________________________________________________ 105

Il testing: introduzione ____________________________________________________________________________________ 108

Confronto tra testing strutturale e testing funzionale ___________________________________________________________ 110

Osservazioni varie sulla fase di test __________________________________________________________________________ 115

4

Ingegneria del Software 2

Capitolo 1: Introduzione

Capitolo 1: Introduzione

L’ingegneria del software: definizioni

Possiamo dare diverse definizioni del termine Ingegneria del Software:

Definizione 1

L’ingegneria del software è il settore dell’informatica che si occupa della creazione di sistemi software talmente grandi

o complessi da dover essere realizzati da una o più squadre di ingegneri. Tali progetti hanno una vita lunga e vengono

rilasciati in versioni diverse tra loro, e sono inoltre soggetti a modifiche che hanno lo scopo di correggere errori in essi

presenti o di migliorare o estendere le funzionalità del software stesso.

Definizione 2

L’ingegneria del software è l’approccio sistematico alle diverse fasi di vita del software, che includono lo sviluppo, la

fase di operation (messa in esecuzione del software), la manutenzione, il deployment (installazione del software), la

fase di training di coloro che utilizzeranno il software ed il ritiro del software stesso (tale fase richiede la messa in atto

di operazioni che consentano di lasciare in uno stato consistente l’ambiente in cui il software operava).

Definizione 3

L’ingegneria del software è una disciplina metodologica e manageriale che ha a che fare con la produzione sistematica

e la manutenzione di prodotti software, in modo che siano sviluppati e mantenuti in modo controllato e anticipato.

Definizione 4

L’ingegneria del software è una disciplina che ricerca soluzioni ai problemi che siano efficaci dal punto di vista dei

costi, applicando la conoscenza scientifica alla realizzazione di prodotti software al servizio dell’uomo.

Questa definizione mette in evidenza una serie di concetti base legati in generale all’ingegneria: l’intenzione di

risolvere dei problemi pratici, la ricerca di soluzioni vantaggiose dal punto di vista economico, l’uso della conoscenza

scientifica, l’obiettivo di “costruire qualcosa”, l’intento di realizzare qualcosa che sia utile per l’uomo.

L’ingegneria del software e le altre discipline ingegneristiche

Compiti ingegneristici

I compiti di un ingegnere possono essere suddivisi in due categorie:

Compiti di routine (programmazione di routine)

I compiti di routine includono la risoluzione di problemi famigliari, che può avvenire utilizzando delle soluzioni

precedentemente realizzate e adottate. La programmazione di routine ha perciò a che fare con problemi noti e di

conseguenza ha tempi e costi facilmente prevedibili.

Compiti innovativi (design innovativo)

I compiti innovativi di un ingegnere riguardano invece lo sviluppo di soluzioni nuove in risposta a problemi che

non sono famigliari o noti.

Nell’ingegneria del software molte attività riguardano la categoria del design innovativo: nell’ingegneria del software

infatti non viene catturata e gestita l’organizzazione di ciò che è già noto.

Tutte le discipline ingegneristiche mature prevedono che le conoscenze di design vengano conservate, organizzate e

condivise. L’ingegneria del software si pone l’obiettivo di fare questo anche nel campo software, che è un’area

ingegneristica ancora non completamente matura.

5

Capitolo 1: Introduzione

Ingegneria del Software 2

Evoluzione delle pratiche dell’ingegneria del software

La figura seguente ritrae in maniera schematica l’evoluzione prevista nell’ingegneria del software, a partire da

soluzioni ad-hoc (di design innovativo), fino ad arrivare alle pratiche ottimizzate, diventate ormai di routine:

Soluzioni ad-hoc

Nuovi problemi

Euristiche

Modelli e teorie

Codifica di procedure

sistematiche

Miglioramento delle

pratiche di routine

Figura 1: evoluzione delle pratiche dell’ingegneria del software

Differenze rispetto alle discipline ingegneristiche tradizionali

La precedente figura mette in evidenza la presenza di cicli, assenti invece nell’evoluzione delle pratiche adottate dalle

altre discipline ingegneristiche (come ad esempio l’ingegneria civile). Tale caratteristica è dovuta al fatto che il

contesto nel quale opera l’Ingegneria del software è sempre diverso.

Si osserva inoltre che l’ingegneria del software viene ancora oggi praticata ed insegnata in maniera non sistematica e

che risulta ancora meno stabile ed organizzata rispetto alle discipline ingegneristiche tradizionali: al momento, non

esistono degli standard e delle specifiche per il design del software.

Possiamo perciò affermare che, se da un lato è vero che l’ingegneria del software è considerata a tutti gli effetti una

disciplina ingegneristica ed ha molti punti in comune con le altre discipline di tale categoria, è vero anche che ci sono

molti punti di divergenza, che possiamo mettere in evidenza con un banale esempio: mentre i ponti vengono

normalmente costruiti in tempo, entro i range di budget e “perfettamente funzionanti” (cioè non cadono), spesso il

software viene costruito fuori dai tempi e dai budget prefissati, e può presentare difetti più o meno gravi al momento

del rilascio. Ciò è dovuto proprio alle differenze che andiamo ora ad elencare:

1.

2.

6

Le ingegnerie tradizionali prevedono una fase di design estremamente dettagliata, nella quale si valutano diverse

alternative mediante l’uso di modelli; dopo la scelta di un certo design, tale scelta viene congelata e la flessibilità

nel cambiamento di specifiche è pressoché nulla; viceversa, nell’ingegneria del software si ha spesso a che fare

con applicazioni che riguardano i processi di business, i quali richiedono continue evoluzioni, perciò non è

possibile congelare le specifiche iniziali.

Discipline come l’ingegneria civile hanno ormai circa 3 millenni di vita, mentre l’ingegneria del software è una

disciplina molto recente. Di conseguenza, le altre discipline possono contare su una larga base di conoscenze,

sulla base delle quali sono state costruite nel tempo delle teorie e delle metodologie, grazie anche all’analisi dei

fallimenti che storicamente si sono verificati; l’ingegneria del software non può invece contare su tutto questo.

Ingegneria del Software 2

Capitolo 1: Introduzione

Ingegneria del software e programmazione

Le competenze che un ingegnere del software deve possedere sono ben diverse da quelle tipiche di un buon

programmatore: un programmatore sviluppa in maniera completa un programma, lavorando in maniera individuale su

un certo insieme di specifiche note. Un ingegnere del software deve invece essere in grado di identificare i requisiti e,

a partire da questi, sviluppare le specifiche, molto spesso lavorando all’interno di un team. In tal modo riesce a

progettare un componente che funzionerà solo se combinato con altri componenti. Inoltre, lo sviluppo e la

manutenzione del componente vengono affidati ad altre persone, e il componente potrà essere utilizzato all’interno di

più sistemi diversi tra loro. Possiamo perciò fare le seguenti affermazioni:

1.

2.

3.

Siccome il software deve interagire con l’ambiente esterno, l’ingegnere del software deve essere in grado di

capire e analizzare tale ambiente. Dall’ambiente esterno verranno tratti i requisiti del software che verrà

realizzato.

Dai requisiti ottenuti, occorre essere in grado di derivare una serie di specifiche dell’applicazione.

La conoscenza del dominio riveste un ruolo fondamentale nello sviluppo: se un ingegnere del software svolge la

propria attività di design basandosi su assunzioni sbagliate riguardanti il dominio applicativo, potrebbero sorgere

dei veri e propri disastri.

Da questo consegue che le competenze dell’ingegnere del software sono le seguenti:

1.

2.

3.

Competenze tecniche

Competenze di gestione del progetto

Competenze cognitive

4.

5.

6.

Capacità di organizzazione dell’impresa

Capacità di interazione con altre culture

Conoscenze di dominio

Cenni alla storia dell’ingegneria del software

L’arte della programmazione

Inizialmente il software veniva considerato come un’arte (“l’arte della programmazione”): gli sviluppatori realizzavano

in maniera individuale delle applicazioni, solitamente di dimensioni piuttosto ridotte, utilizzando linguaggi di basso

livello e dovendo rispettare vincoli piuttosto stringenti di memoria e di prestazioni dei calcolatori. Tali applicazioni

avevano per utenti gli stessi sviluppatori che le realizzavano, venivano usate soprattutto per la risoluzione di problemi

matematici ed avevano un tempo di vita piuttosto breve: l’esempio tipico di programmi di questo tipo è rappresentato

dall’applicazione che un ricercatore poteva sviluppare ad-hoc per la risoluzione di un certo problema; nel momento in

cui si fosse presentato un nuovo problema, il ricercatore avrebbe provveduto a scrivere una nuova applicazione,

buttando via quella precedentemente realizzata.

La programmazione come “artigianato”

Quando l’informatica ha trovato applicazione anche nella gestione delle informazioni, soprattutto con la nascita dei

sistemi informativi aziendali, le esigenze del nuovo software sono cambiate fortemente: da questo momento in poi, il

software ha avuto utenti ben distinti dagli sviluppatori, e sono nate delle vere e proprie software house.

Parallelamente, sono stati compiuti importanti passi in avanti da un punto di vista tecnologico, con la nascita di

linguaggi ad alto livello e il miglioramento delle caratteristiche fisiche dei calcolatori.

Tuttavia, i primi progetti software di grandi dimensioni si rivelarono dei veri e propri insuccessi, a causa di problemi

nella gestione del denaro e del tempo, errori nelle interazioni umane e gravi difetti nelle specifiche del software

stesso. In alcune situazioni estreme, tali problemi portarono anche alla morte di diverse persone, come accadde ad

esempio nel progetto Therac-25: un’azienda sanitaria aveva richiesto la realizzazione di un software per la gestione di

una macchina di radioterapia, ma un fraintendimento tra coloro che realizzarono la macchina hardware e coloro che si

occuparono di sviluppare il software portò alla morte di almeno 4 persone, vittime di una forte sovraesposizione alle

radiazioni che avrebbero dovuto curarle dal cancro. Nello specifico, l’incomprensione era dovuta al fatto che nel

progettare il software si ipotizzò che tutta una serie di controlli fossero svolti direttamente dall’hardware, che invece li

aveva demandati all’applicazione.

7

Capitolo 1: Introduzione

Ingegneria del Software 2

L’ingegnerizzazione del processo di sviluppo del software

Tali fallimenti resero evidente la necessità di ingegnerizzare il processo di creazione del software, tramite:

1.

2.

3.

4.

5.

La realizzazione di metodi e standard per lo sviluppo del software

La messa in atto di attività di pianificazione e di management

L’automazione del processo

L’introduzione di qualità oggettive e verificabili

La divisione del software in componenti

Si è passati ad una vera e propria industria. Il termine software engineering fu ufficialmente coniato nell’ottobre 1968.

È da sottolineare che l’ingegneria del software si occupa solamente delle sviluppo di sistemi di grandi dimensioni e con

caratteristiche critiche (cioè nei quali un malfunzionamento genera dei rischi per la vita umana o delle perdite,

soprattutto di carattere economico). L’utilizzo dell’approccio ingegneristico dovrebbe quindi migliorare la qualità dello

sviluppo di questo tipo di applicazioni.

Ad oggi il settore del software ha assunto una grande importanza: nel 1996 il software diventò il terzo settore

industriale dopo quello automobilistico e quello dell’elettronica; nonostante ciò, occorre ricordare che dopo i primi

anni 2000 ci fu un certo ridimensionamento del settore.

Uno dei compiti fondamentali dell’ingegneria del software è quello di comprendere e di gestire i cicli di vita del

software (software lifecycle), ovvero il flusso di fasi che porta dal problema al prodotto finale, comprendendo anche

tutte le attività che ne consentono l’evoluzione, fino al momento del ritiro. È bene però sottolineare che non tutti i

progetti software arrivano ad essere completati: circa il 30% dei progetti vengono annullati prima di essere portati a

termine. Inoltre, più del 53% dei progetti software ha costi che sfiorano il doppio rispetto alle stime iniziali.

L’ingegneria del software cerca quindi di limitare questi fallimenti e questi inconvenienti nello sviluppo del prodotto

software stesso.

Aspetti fondamentali dell’ingegneria del software

Gli aspetti fondamentali dell’ingegneria del software sono:

1.

2.

3.

4.

5.

6.

7.

8

Rigore e formalità

Separazione degli ambiti di interesse

Modularità

Astrazione

Anticipazione dei cambiamenti

Generalità

Incrementalità

Ingegneria del Software 2

Capitolo 2: Prodotto e processo SW

Capitolo 2: Prodotto e processo SW

Il processo ed il prodotto

Il concetto di prodotto ed il concetto di processo

L’obiettivo di un ingegnere del software è quello di sviluppare dei prodotti software, cioè delle applicazioni (il

prodotto è perciò, come nel linguaggio quotidiano, il “risultato finale”). La modalità attraverso la quale otteniamo tale

prodotto prende il nome di processo. L’importanza del processo è fondamentale, così come quella del prodotto;

possiamo inoltre affermare che sia il processo che il prodotto hanno una serie di qualità e, come si può facilmente

comprendere:

1.

2.

Le qualità del prodotto dipendono strettamente da quelle del processo: se il processo è confusionario o casuale,

molto probabilmente il prodotto ottenuto sarà di bassa qualità.

Le qualità interne del software (ovvero quelle che riguardano la sua struttura) influenzano fortemente le qualità

esterne (quelle legate al suo funzionamento).

Differenze tra i prodotti tradizionali ed il software

Il prodotto software, come possiamo facilmente comprendere, presenta forti differenze rispetto alle tipologie

tradizionali di prodotti:

1.

2.

3.

Si tratta di un prodotto intangibile, perciò difficile da valutare e da descrivere;

È malleabile, ovvero si evolve continuamente nel tempo;

Lo sviluppo del prodotto software è human intensive, ovvero richiede un’attività creativa dell’uomo durante la

sua realizzazione. Gli altri prodotti prevedono invece un’attività creativa solo in un momento iniziale, mentre la

creazione finale del prodotto avviene solitamente in maniera automatizzata.

Le qualità del software

Le qualità principali del software

Le principali qualità del software sono:

1.

2.

3.

4.

5.

Correttezza

Affidabilità

Robustezza

Prestazioni

Scalabilità

6.

7.

8.

9.

10.

Usabilità

Manutenibilità

Riusabilità

Portabilità

Interoperabilità

Vediamo ora di analizzarle una dopo l’altra.

Correttezza (correctness)

Il software deve essere corretto, ovvero deve funzionare secondo le aspettative. Più formalmente, il software è

corretto se soddisfa le specifiche.

Se le specifiche sono indicate in maniera formale, la correttezza può essere definita in maniera formale e può essere

provata come un teorema (utilizzando strumenti noti come theorem-prover) oppure, al contrario, si può dimostrare

che il software non è corretto mediante l’individuazione di controesempi. Questo è possibile perché i programmi sono

degli oggetti formali: il loro significato è definito in modo formale e rigoroso, il compilatore trasforma quindi in

maniera univoca il programma sorgente, e non si ha alcuna ambiguità nella definizione del programma stesso.

In ogni caso, l’approccio migliore è quello che prevede di cercare di realizzare un software corretto a priori, attraverso

l’adozione di un processo adeguato e l’uso di strumenti adeguati (es.: linguaggi ad alto livello). Per fare ciò è però

necessario ancora una volta che le specifiche vengano definite in maniera formale.

9

Capitolo 2: Prodotto e processo SW

Ingegneria del Software 2

La correttezza presenta però alcuni importanti limiti:

1.

2.

Tutto ciò che è stato finora detto vale a patto che le specifiche siano esatte e complete: è infatti possibile che le

specifiche non catturino tutti i requisiti dell’utente, o che siano fondate su requisiti errati, e perciò un software

corretto (cioè che soddisfa tutte le specifche) potrebbe anche non soddisfare l’utente.

Inoltre, la correttezza è una qualità “assoluta”: non esiste un grado di correttezza, ma è possibile solamente dire

se un software è corretto oppure no.

Affidabilità (reliablity)

In maniera informale, un software è affidabile quando l’utente si può fidare del software stesso, ovvero quest’ultimo

non creerà danni all’utente che lo usa.

Da un punto di vista matematico, l’affidabilità può essere definita come la probabilità di assenza di comportamenti

errati in un certo periodo di tempo.

Se le specifiche sono corrette (cioè rispecchiano tutti i requisiti attesi dagli utenti), tutto il software corretto è anche

affidabile, ma non vale il viceversa: un software affidabile potrebbe anche non essere corretto). Si ricordi però che le

specifiche possono anche essere sbagliate. Proprio in virtù del fatto che l’affidabilità è una richiesta “più debole”

rispetto alla correttezza, spesso si dà una maggiore priorità all’affidabilità del software rispetto alla sua correttezza.

Robustezza (robustness)

Il software si dice robusto se il suo comportamento è ragionevole anche in presenza di circostanze impreviste. Questo

significa che il software deve comportarsi in maniera ragionevole anche di fronte a guasti dell’hardware, input

scorretti, o situazioni analoghe.

Prestazioni (performance)

Il software ha delle buone prestazioni se usa in maniera efficiente le risorse, come ad esempio la memoria, il

processore e le interfacce di comunicazione.

Le prestazioni possono essere valutate in maniera oggettiva, attraverso strumenti diversi, come l’analisi di

complessità, e la valutazione delle performance per mezzo di modelli o simulazioni. Le performance possono

influenzare l’usabilità e la scalabilità e possono dipendere da aspetti tecnologici.

Scalabilità (scalability)

La scalabilità del software è la sua capacità di soddisfare la crescita di richieste degradando le prestazioni in maniera

ragionevole, senza incorrere in situazioni instabili o di crash. Generalmente, si considera ragionevole il degrado di

prestazioni quando esso avviene in maniera lineare.

Naturalmente, scalabilità e performance sono correlate.

Usabilita (usability)

Un software viene definito usabile quando gli utenti che ci si aspetta dovranno utilizzarlo considerano semplice

l’utilizzo del software stesso. I sistemi usabili sono detti talvolta anche ergonomici o user-friendly.

Per valutare l’usabilità del software è quindi fondamentale definire in maniera accurata quelli che saranno gli utenti

che ci si aspetta che useranno l’applicazione.

Nonostante questo, la valutazione dell’usabilità rimane piuttosto soggettiva e difficile da valutare. Una modalità tipica

mediante la quale si può valutare l’usabilità consiste nel far provare il sistema o il prototipo del sistema stesso ad un

certo insieme di utenti appartenenti al gruppo degli expected-users.

L’usabilità dipende principalmente dall’interfaccia con l’utente (testuale o grafica).

10

Ingegneria del Software 2

Capitolo 2: Prodotto e processo SW

Manutenibilità (mainainability)

La manutenibilità è la capacità del software di poter essere trasformato, mediante la correzione di errori, lo sviluppo

di evoluzioni del software stesso, e la realizzazione di cambiamenti in generale.

Affinché il software abbia la qualità di manutenibilità, è necessario che sia dotato di un’architettura adatta e che il

codice risulti facilmente comprensibile.

Riusabilità (reusability)

La riusabilità del software consiste nella possibilità di riutilizzare delle porzioni del software in contesti diversi. Per

certi versi è quindi simile alla manutenibilità, ma in questo caso si fa riferimento ai componenti: un software

mantenibile è generalmente anche di facile riuso.

Portabilità (portability)

La portabilità del software è la capacità del software stesso di adattarsi a diversi ambienti operativi. Per fare ciò è

talvolta necessario modificare il software stesso, e per tale ragione si tratta di un’altra qualità piuttosto simile alla

manutenibilità.

Interoperabilità (interoperability)

L’interoperabilità è la capacità di coesistenza e di cooperazione del progetto software con le altre applicazioni.

Le qualità del processo

Le qualità principali del processo

Le principali qualità del processo sono:

1.

2.

Produttività

Tempestività

Analizziamole ora nel dettaglio.

Produttività (productivity)

La produttività del processo è generalmente calcolata come il rapporto tra le unità di prodotti ottenute e lo sforzo

affrontato per ottenerle. Nel caso dell’ingegneria del software, le unità di sforzo sono generalmente considerate come

i mesi-persona necessari per la realizzazione del prodotto, mentre le unità di prodotto ottenute possono essere

valutate come le linee di codice scritte, oppure le funzionalità sviluppate.

Tempestività (timeliness)

La tempestività è l’abilità del processo di rispondere ai cambiamenti delle richieste in una maniera puntuale e rapida.

Tale caratteristica è importante perché le esigenze del cliente crescono in continuazione, e perciò il processo deve

essere in grado di adattarsi ad esse, tendendo a raggiungere le richieste stesse.

Figura 2: crescita delle richieste degli utenti e delle funzionalità implementate dal sistema

11

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

Cicli di vita del software

Modelli di cicli di vita del software

L'espressione ciclo di vita del software si riferisce al modo in cui una metodologia di sviluppo o un modello di processo

scompongono l'attività di realizzazione di prodotti software in sottoattività fra loro coordinate, il cui risultato finale è il

prodotto stesso e tutta la documentazione a esso associata. Nel corso degli anni sono stati sviluppati diversi modelli di

ciclo di vita del software.

Il modello code&fix

I primi sviluppatori solitamente non adottavano alcun modello di riferimento, ma procedevano semplicemente

secondo l’approccio code&fix, che prevede semplicemente di codificare in maniera più o meno istintiva, provvedendo

poi a correggere il codice in caso di problemi.

Naturalmente però quando si ha un committente diverso dall’utilizzatore l’approccio code&fix non può essere

considerato sufficiente.

Il modello a cascata

Obiettivi del modello a cascata

Il modello tradizionale di ciclo di vita del software è il waterfall model o modello a cascata, nel quale vengono

identificate tutte le fasi e le attività del processo di sviluppo del software e nel quale si impone un avanzamento

lineare da una fase a quella successiva. Il modello non prevede quindi alcun tipo di ciclo: il ritorno ad una fase

precedente è considerato dannoso, e si crede invece che sia opportuno pianificare e controllare tutto sin dall’inizio.

Un’altra importante caratteristica di questo modello è la standardizzazione di tutti i prodotti risultanti da ciascuna

delle singole fasi del processo. Si può perciò affermare che l’obiettivo principale di questo modello era quello di

considerare il software come una qualsiasi altra attività di produzione industriale.

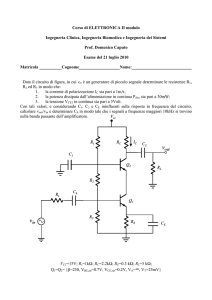

Schema del modello a cascata

Le versioni esistenti del modello a cascata sono in realtà diverse. Di seguito è riportato lo schema relativo ad una di

queste:

Studio di

fattibilità

Analisi dei requisiti

e specifica

Design

Codifica e

unit test

Integrazione e

test di sistema

Fasi basse

Fasi alte

Figura 3: ciclo di vita del software secondo il modello a cascata

Analizziamo singolarmente le singole fasi di tale ciclo di vita del software.

12

Deployment

Manutenzione

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

Studio di fattibilità (feasibility study)

Lo studio di fattibilità comprende le seguenti attività:

1.

2.

Analisi del rapporto costo / benefici.

Determinare se è il caso di avviare il progetto oppure no (considerando ad esempio la possibilità di acquistare il

prodotto finale già realizzato da altri), valutando le diverse alternative possibili e individuando le risorse

necessarie.

Al termine della fase viene prodotto il documento dello studio di fattibilità, che contiene una descrizione dei problemi

preliminari, un insieme di scenari che descrivano le possibili soluzioni, i costi e la pianificazione nelle diverse

alternative individuate.

Analisi dei requisiti e specifica

Durante la fase di analisi dei requisiti e specifica si analizza il dominio nel quale l’applicazione dovrà operare,

identificando così tutti i requisiti che lo caratterizzano. Da tali requisiti si derivano poi la specifiche del software,

mediante l’interazione con l’utente. Ciò richiede naturalmente una piena comprensione delle proprietà del dominio in

analisi.

Il documento che viene prodotto al termine della fase è noto come RASD (Requirements Analysis and Specification

Document), nel quale è necessario specificare chi utilizzerà il sistema (who), il motivo per il quale il sistema viene

sviluppato e per il quale l’utente dovrebbe usarlo (why), cosa il sistema fornirà (what), dove il sistema verrà usato

(where) e quando e per quanto tempo potrà essere usato (when).

È necessario che il RASD risulti preciso, completo e consistente. Tale documento potrebbe includere anche un

manuale preliminare per l’utente e una pianificazione dei test per il sistema.

Design

Nella fase di design viene definita l’architettura del software, individuando quali sono i componenti (moduli) che lo

costituiscono, quali sono le relazioni tra i componenti e quali interazioni avvengono tra essi.

L’obiettivo è quello di consentire uno sviluppo concorrente, separando le responsabilità: in questo modo i singoli

componenti verranno realizzati indipendentemente l’uno dagli altri.

Il documento prodotto al termine della fase è il documento di design.

Codifica e unit test

In questa fase ogni singolo modulo viene implementato utilizzando il linguaggio di programmazione scelto. Ogni

modulo viene testato isolatamente da colui che ha sviluppato il modulo stesso (si parla per questo di unit test, ovvero

test dell’unità). Ogni modulo includerà inoltre la propria documentazione.

Integrazione e test di sistema

I moduli vengono integrati in un sistema (o in sottosistemi), e si procede con l’attività di test del sistema (o dei

sottosistemi). Questa fase e la precedente possono essere integrate in uno schema di implementazione incrementale.

Il test del sistema generale, necessario per verificare le proprietà di insieme, viene talvolta diviso in due fasi: alfa test e

beta test.

Deployment

La fase di deployment ha l’obiettivo di distribuire l’applicazione e gestire le diverse installazioni e configurazioni dal

lato client.

13

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Manutenzione

Tutti i cambiamenti che seguono la messa in funzione del sistema appartengono alla fase di manutenzione. Il termine

è in realtà piuttosto improprio: in realtà infatti il software non si usura, e se si verificano dei malfunzionamenti, i

problemi che ne sono alla base erano esistenti sin dall’inizio.

Questa fase è particolarmente critica, in quanto si stima che oltre il 50% dei costi totali per lo sviluppo di un software

riguardino la manutenzione (secondo alcuni studi tale cifra raggiunge addirittura l’80%). I tipi di manutenzione sono:

Manutenzione correttiva

Consiste nel riparare i difetti che vengono individuati all’interno del software. È circa il 20% del totale e i suoi

costi sono a carico di chi sviluppa il software.

Si noti che in generale gli errori che riguardano le prime fasi del processo di sviluppo vengono individuati molto

tardi, e che il costo di rimozione degli errori aumenta man mano che passa il tempo (eliminare errori da sistemi

maturi ha costi molto superiori rispetto all’eliminazione di errori da sistemi nuovi).

Inoltre, molto spesso la rimozione di errori comporta l’introduzione di nuovi errori, perciò i sistemi di grandi

dimensioni tendono a stabilizzare il loro numero di errori attorno ad un certo numero che rimane più o meno

costante, dopo un certo periodo di tempo dal loro rilascio. Si stima che il software che viene rilasciato contenga

mediamente circa il 10% degli errori che sono stati individuati durante la fase di testing. La fase di testing infatti

copre tipicamente solo il 50% circa del codice.

Manutenzione evolutiva

La manutenzione adattativa, perfettiva e preventiva possono essere considerate insieme come categorie di

manutenzione di tipo evolutivo. L’evoluzione, può essere necessaria per cambiamenti del contesto nel quale

l’applicazione opera, per cambiamenti dei requisiti (nuove richieste degli utenti, che emergono solo dopo

l’introduzione del sistema), per errori nelle specifiche o perché alcuni requisiti non erano noti inizialmente.

Per gestire la manutenzione di tipo evolutivo è necessario innanzitutto tenere conto dei cambiamenti facilmente

prevedibili, sin dalle fasi iniziali di sviluppo del software. Inoltre, il software deve essere realizzato con

un’architettura che faciliti i cambiamenti futuri, in modo economico e affidabile: questo è uno dei principali

obiettivi dell’ingegneria del software. Il costo della manutenzione evolutiva è a carico del committente.

a)

Manutenzione adattativa: consiste nell’adattare il software ai cambiamenti dell’ambiente (l’hardware, i

sistemi operativi, le regole di business, le leggi, …). Un esempio è stato il dover adattare le applicazioni

all’introduzione dell’euro. È circa il 20% del totale.

b) Manutenzione perfettiva: consiste nel soddisfare requisiti nuovi o modificati da parte degli utenti. È circa il

50% del totale.

c)

Manutenzione preventiva: consiste nel mettere in atto azioni che mirino ad aumentare la manutenibilità del

software. È circa il 5% del totale.

Talvolta la distinzione tra manutenzione evolutiva e correttiva potrebbe non essere netta ed evidente, perché le

specifiche sono spesso ambigue e incomplete. Questo causa frequenti problemi, perché le specifiche sono parte dei

contratti tra i clienti e gli sviluppatori. Congelare troppo presto le specifiche potrebbe rivelarsi così un problema,

perché probabilmente le specifiche risulteranno inizialmente sbagliate.

I cambiamenti del software, secondo le buone pratiche dell’ingegneria, devono sempre essere prima messi in atto

modificando il design, e solo in seguito devono riguardare l’implementazione. I cambiamenti devono inoltre essere

applicati in modo consistente in tutti i documenti prodotti nello sviluppo del software.

Siccome i cambiamenti non sono quasi mai anticipati e pianificati, potrebbero causare seri problemi.

14

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

Osservazioni conclusive sul modello a cascata

Il modello a cascata è talvolta dannoso, perché richiede che il dominio venga compreso completamente sin dall’inizio

e che i requisiti siano noti e stabili. Tutto ciò però accade solo raramente, perciò i ricicli non possono essere eliminati,

come invece vorrebbe il modello a cascata.

Il problema principale del modello a cascata è che si tratta sostanzialmente di un modello a scatola nera, che non

fornisce trasparenza: la trasparenza è però necessaria, perché consente di controllare la presenza di errori in anticipo,

apportando eventualmente le modifiche necessario, grazie a dei feedback ottenuti durante il processo stesso. La

trasparenza facilita perciò la flessibilità.

Al termine di ogni fase si dovrebbe quindi eseguire un’operazione di validazione e verifica:

Validazione

La validazione consiste nel verificare che, dal punto di vista dell’utente, il prodotto che si sta realizzando è

effettivamente quello desiderato. La validazione è perciò indipendente dalle specifiche, che potrebbero non

rappresentare in maniera corretta o completa le esigenze dell’utente.

Verifica

La verifica consiste invece nel verificare che si sita procedendo nel modo giusto nel processo di sviluppo del

software: si verifica cioè la correttezza (ovvero, come già discusso, l’aderenza alle specifiche).

Per rispondere a queste esigenze, sono stati sviluppati modelli di cicli di vita del software leggermente diversi, che

consentano di avere dei feedback e di procedere in maniera incrementale. Due esempi sono la prototipazione e il

rilascio incrementale, che si basano ancora sul modello a cascata.

Prototipazione

Concetto di prototipo

Un prototipo è un modello approssimativo di un’applicazione, utilizzato per avere un feedback o per provare alcuni

concetti (ovvero, per effettuare delle verifiche di fattibilità di alcune idee). Il prototipo può anche essere solo un

disegno grafico: non deve necessariamente essere di tipo software.

I prototipi vengono usati nelle fasi preliminari di sviluppo del software. Cosa prototipare dipende da quelli che sono gli

aspetti critici dell’applicazione (ad esempio, l’interfaccia grafica, nel caso in cui sia particolarmente importante

l’usabilità). Se il prototipo viene realizzato durante la fase di design, solitamente viene usato per verificare che le idee

progettuali funzionino; se invece viene realizzato in una delle fasi precedenti, generalmente lo scopo del prototipo è

quello di avere un feedback dall’utente.

Approccio throw-away e approccio evolutivo

Gli approcci possibili secondo i quali la prototipazione può essere messa in atto sono fondamentalmente due:

Approccio throw-away

Prevede che il prototipo venga buttato via e non utilizzato per lo sviluppo vero e proprio del sistema software.

Approccio evolutivo

Prevede che il prototipo venga poi trasformato fino a diventare il sistema finale.

Naturalmente, entrambi gli approcci possono essere validi: di solito si usa l’approccio throw-away se il prototipo è

stato realizzato solo per mostrare qualcosa all’utente, me si usa l’approccio evolutivo se il prototipo riguarda aspetti di

progettazione.

15

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Rilascio incrementale (incremental delivery)

Il rilascio incrementale: idee di base

Il rilascio incrementale prevede che il processo di sviluppo del software venga spezzettato in sottoprocessi, destinati

ciascuno ad una diversa funzionalità: l’idea di base è quella che in questo modo si fornisce anticipatamente un certo

insieme di funzionalità, e perciò si avrà anticipatamente un feedback da parte dell’utente, riguardante tale

sottoinsieme di funzionalità.

Il rilascio incrementale viene effettuato partendo dai sottoinsiemi di funzionalità critiche, sui quali è particolarmente

importante avere dei feedback da parte degli utenti.

Analisi

Rilascio del primo incremento

Design

Codifica

Test

Analisi

Design

Codifica

Test

Analisi

Design

Codifica

Rilascio del secondo incremento

Test

Rilascio del terzo incremento

Figura 4: rilascio incrementale

L’approccio incrementale è ancor più importante per i nuovi tipi di prodotti. Per tale ragione, vengono rese disponibili

delle versioni beta, che possano essere provate dagli utenti. In questo un grande aiuto proviene da Internet, che è un

grande mezzo per mettere in mostra e distribuire i diversi incrementi del software.

Il modello a spirale

Introduzione al modello a spirale

Il modello a spirale è un modello ideato da Barry Boehm, che di fatto rappresenta una generalizzazione dell’approccio

incrementale. Possiamo anzi affermare che il modello a spirale è un meta-modello, perché consente di descrivere

anche gli altri modelli di tipo evolutivo.

Il modello a spirale pone una forte enfasi sull’analisi dei requisiti e dei rischi. Esso prevede una continua iterazione tra

diverse task region:

1.

2.

3.

4.

5.

6.

Comunicazione con il cliente

Pianificazione

Analisi dei rischi

Ingegnerizzazione (strutturazione)

Costruzione e rilascio

Valutazione del cliente

Ogni task region è ulteriormente scomposta in vari compiti (task); il numero dei task ed i loro obiettivi vengono

definiti in base alle caratteristiche del progetto. Ogni task region inoltre deve essere di per sé un ciclo di vita.

Il modello a spirale considera centrale la natura evolutiva intrinseca del software. Il modello deve essere però

“specializzato” per uno specifico software che di desidera realizzare. Ad oggi, il modello a spirale non ha ancora

trovato un ampio utilizzo.

16

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

La figura seguente mostra il modello a spirale.

Figura 5: modello a spirale

Sviluppo basato sui componenti (component-based development)

Lo sviluppo basato sui componenti può in realtà essere considerato un’applicazione del modello a spirare e

dell’approccio incrementale. Il termine “componente” in questo contesto viene usato con il significato di “unità

riutilizzabile”.

In sostanza, ogni iterazione della spirale consente il rilascio di un nuovo componente, mediante l’esecuzione dei

seguenti tasks (che sono quindi quelli che costituiscono ogni iterazione della spirale stessa):

1.

2.

3.

4.

Identificazione dei componenti necessari

Ricerca dei componenti necessari all’interno di librerie, repository, catologhi, …

Possibilmente, sviluppo di nuovi componenti

Rilascio di un nuovo incremento del prodotto

Lo scopo di questo approccio è quello di limitare lo sforzo per lo sviluppo di nuovi componenti, riutilizzando il più

possibile i componenti già esistenti.

17

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Rapid Application Development (RAD)

Concetti di base

Il termine RAD è un termine utilizzato per indicare una metodologia di sviluppo del software che prevede un utilizzo

minimo della pianificazione, al fine di ottenere rapidamente la prototipazione del prodotto finale. La pianificazione è

quindi alternata alla fase di implementazione e grazie alla mancanza di una fase intensiva e lunga di progettazione, si

arriva alla scrittura del software in maniera più rapida ed è più semplice modificare i requisiti in corso d’opera.

Tale approccio prevede che si usino insieme le tecniche dello sviluppo incrementale e della prototipazione. Il modello

RAD è usato soprattutto per sviluppare sistemi informativi, le cui caratteristiche consentono un approccio con scarsa

pianificazione, anche grazie al fatto che gli obiettivi del progetto sono ben noti a priori.

Passi fondamentali

I passi principali previsti dall’approccio RAD sono i seguenti:

Business modeling

Il flusso di informazioni tra le diverse funzioni di business viene modellato in modo da identificare le persone, le

informazioni e i processi che caratterizzano il business in esame.

Data modeling

In questa fase si crea un modello nel quale vengono categorizzate e raffinate le definizione delle persone e delle

informazioni di interesse. Si definiscono inoltre le relazioni tra persone e informazioni di interesse per il business

oggetto di studio.

Process modeling

Si creano delle descrizioni dei processi che consentono di aggiungere, modificare, cancellare o recuperare i dati.

Application generation

Utilizzando linguaggi di generazione di quarta generazione (4GL, fourth generation languages), il modulo viene

costruito. Di fatto la generazione dell’applicazione avviene in maniera automatica o semiautomatica.

Testing

I componenti appena creati necessitano di cicli di testing dettagliati; è inoltre necessario eseguire dei controlli di

qualità anche sui componenti riutilizzati.

Turnover

Questa è la fase più importante del modello RAD. Nella fase di turnover, ci si assicura che il cliente sia

pienamente soddisfatto dalle operazioni che il sistema gli consente di eseguire.

Vantaggi e svantaggi

I vantaggi principali sono:

1.

2.

I risultati sono visibili entro breve tempo;

È possibile scomporre il sistema in sottosistemi che possono essere sviluppati entro i termini di tempo prefissati.

Per contro, questa metodologia non è applicabile in situazioni nelle quali i requisiti non sono ben chiari a priori.

18

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

Extreme Programming (XP)

Concetti di base

Per rispondere alle continue esigenze di rendere più flessibile il processo di sviluppo, sono stati introdotti i cosiddetti

agile methods, tra i quali uno dei più importanti è il modello extreme programming. Il modello XP consente uno

sviluppo incrementale che fornisce dei continui feedback da parte degli utenti. Ad intervalli di poche settimane si ha

infatti un confronto con il committente, durante il quale viene stabilito lo step successivo da eseguire.

Visti gli obiettivi che si prefigge, l’extreme programming sta oggi attirando su di sé forte attenzione: la flessibilità viene

infatti portata a livelli estremi. La premessa sulla quale si basa l’extreme programming è che risulta impossibile

stabilire in maniera esatta le specifiche del software in modo anticipato. L’approccio viene così paragonato a quello

della guida di un’auto: si ha la necessità di continui aggiustamenti.

La distinzione tra il design e l’implementazione risulta naturalmente molto labile, e a volte non esiste del tutto. I

principi base dell’XP model sono 4:

1.

2.

3.

4.

Comunicazione: occorre agevolare la comunicazione all’interno del progetto, nella giusta misura.

Semplicità: bisogna sempre cercare di individuare la soluzione più semplice, purché funzioni.

Feedback: è necessario ottenere continui feedback dai clienti, ma anche attraverso test interni.

Coraggio: bisogna gettare via il lavoro precedente, quando questo si rende necessario.

Come mettere in atto il modello XP?

Le attività fondamentali che si hanno all’interno del modello XP sono la codifica, il testing, l’ascolto ed il design.

Le pratiche fondamentali di cui si fa uso nel modello XP sono:

Pratiche di pianificazione

La pianificazione viene gestita nel modo seguente: ad ogni iterazione, si determina lo scope della release

successiva, si definisce il piano di lavoro e, non appena la realtà rende superato il precedente piano, si procede

ad una nuova attività di pianificazione.

Gli utenti definiscono gli obiettivi che desiderano vengano raggiunti, e per comunicarli utilizzano delle storie. Gli

sviluppatori quindi stimano lo sforzo necessario per ogni storia, e congiuntamente con gli utenti definiscono le

priorità.

Rilasci

I rilasci avvengono a breve distanza di tempo, mettendo a disposizione, per esempio, solo degli insiemi limitati di

funzioni.

Uso di metafore

Il sistema viene spesso caratterizzato per mezzo di metafore, o comunque con un certo livello di astrazione, in

modo tale da definire una visione del sistema e di creare un vocabolario di termini da usare (ad esempio, si può

caratterizzare il sistema mediante frasi come “il calcolo delle pensioni avviene in modo simile a quanto accade

con un foglio di calcolo”).

Design semplificato

In ogni dato istante, si eseguono tutti i test, senza duplicare la logica. Ogni intenzione importante viene

dichiarata. Si definisce il minor numero possibile di classi e metodi.

Refactoring

Quando si implementa una certa caratteristica, si devono sempre considerare i possibili cambiamenti e

miglioramenti.

19

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Testing

Si eseguono testing continuamente e in maniera automatica, spesso utilizzando tools automatici.

Programmazione a coppie

Il codice viene scritto solitamente da gruppi di persone molto piccoli (solitamente un team è composto da 2 sole

persone), costituiti da sviluppatori molto esperti che lavorano allo stesso terminale (in modo da tenere alta

l’attenzione).

Proprietà colletiva del codice

Chiunque veda la possibilità di apportare miglioramenti, può modificare il codice. Per fare ciò, è preferibile

adottare un’organizzazione del codice semplice e rispettare le convenzioni di programmazione più diffuse.

Integrazione continua

L’integrazione avviene in continuazione, senza prevedere un’unica fase di integrazione finale dei vari

componenti.

40 ore di lavoro settimanali

Ai programmatori vengono richieste 40 ore di programmazione settimanali, perché il lavoro deve essere

considerato piacere e creatività, e non uno stress.

Partecipazione del cliente

Il cliente deve partecipare allo sviluppo del progetto, e perciò deve partecipare alle discussioni insieme al team di

sviluppo.

Standard di codifica

Si devono rispettare alcuni standard di codifica: si devono seguire le convenzioni più comuni riguardanti la

scrittura del codice, e si deve sempre evitare di duplicare il codice.

Vantaggi dell’XP

Secondo i sostenitori dell’XP, il vantaggio fondamentale di questo approccio è dato da una drastica riduzione dei costi

legati ai cambiamenti. Tuttavia, è bene notare che tale dato non è ancora del tutto provato, perché il modello XP è

molto recente.

Costo dei

cambiamenti

Approccio

tradizionale

Costo dei

cambiamenti

Approccio XP

Istante in cui il cambiamento avviene

(dall’avvio del progetto)

Istante in cui il cambiamento avviene

(dall’avvio del progetto)

Figura 6: confronto tra il costo dei cambiamenti con l’approccio tradizionale e con l’approccio XP

Valutazioni preliminari

Alcune delle pratiche introdotte dal modello XP sembrano essere particolarmente efficaci; tuttavia, la loro efficacia

dipende fortemente dal tipo di progetto che si deve sviluppare, e risulta elevata soprattutto se il progetto è di

dimensioni ridotte, presenta dei requisiti molto volatili, ed è orientato all’utente finale.

20

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

Rational Unified Process (RUP)

Cos’è RUP?

Il RUP è un framework a supporto del processo iterativo di sviluppo del software. Il termine Rational che compare

nell’acronimo è il nome dell’azienda che ha dato vista a questo strumento, oggi diventata parte di IBM.

L’approccio può essere considerato un’evoluzione di una precedente metodologia per lo sviluppo di software

orientato agli oggetti, nota con Objectory method.

RUP è allo stesso tempo un framework e un prodotto commercializzato da Rational:

Si tratta di un framework, o processo generico, che può essere personalizzato in base allo specifico sistema

software che si deve realizzare, all’organizzazione, al dominio dell’applicazione, al livello di competenza e alle

dimensioni del progetto.

Si tratta di un prodotto che offre una serie di strumenti per automatizzare le varie fasi previste da questo

approccio per lo sviluppo del software.

RUP è in sostanza un insieme di linee guida e di strumenti di supporto per la progettazione del software. In

particolare, le linee guide prevedono l’utilizzo di UML come linguaggio di descrizione, si basano sulle best practices e

focalizzano la loro attenzione sull’architettura del sistema, imponendo la creazione di modelli in ogni fase (si parla

perciò di approccio model-driven).

Gli strumenti utilizzati come supporto per la progettazione del software sono noti con l’acronimo CASE (ComputerAided Software Engineering) e si tratta di applicazioni che automatizzano le fasi di analisi, design e programmazione

del progetto software.

Caratteristiche fondamentali

1. L’approccio di RUP è di tipo iterativo ed incrementale, in modo tale da gestire la complessità e da consentire

l’evoluzione dei requisiti.

2. Inoltre, la metodologia RUP pone l’enfasi sulla modellizzazione anziché sull’uso del linguaggio informale: in questo

modo viene aumentata la leggibilità e la modificabilità ed è possibile sfruttare il supporto di strumenti automatici.

3. Il modello è incentrato sull’architettura del software, che viene definita sin dalle primissime fasi del progetto. Si

cerca inoltre di scomporre il sistema per consentire lo sviluppo parallelo, il riuso e la manutenibilità del sistema.

Fasi dell’approccio RUP

1. Inception: si identificano i casi di business e l’ambito del progetto. In sostanza quindi si inizia a pensare allo

sviluppo del nuovo sistema software. Si definisce al termine di questa fase un documento di vision, contenente le

caratteristiche fondamentali del sistema.

2. Elaboration: si effettua la pianificazione del progetto, definendo tutte le sue caratteristiche ed il design

architetturale.

3. Construction: si sviluppa il sistema.

4. Transizione: si mette in esecuzione il sistema.

Vision

Inception

Funzionalità

iniziali

Architettura

di base

Elaboration

Construction

Rilascio del

prodotto

Transition

Figura 7: fasi della metodologa RUP

21

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Iterazione

Oltre alle 4 fasi analizzate, vengono definiti anche diversi workflow (requisiti, analisi, design, implementazione e

testing). Le 4 fasi vengono eseguite nell’ordine precedentemente descritto, ma ciascuna può essere iterata più volte

consecutivamente. In ogni iterazione, i diversi workflow hanno delle rilevanze diverse, che sono messe in evidenza

dalla figura seguente.

Figura 8: workflow e iterazioni all’interno del modello RUP

Sincronizzazione e stabilizzazione (Sync-and-stabilize)

L’approccio sync-and-stabilize

L’approccio sync-and-stabilize è stato adottato da Microsoft ed è noto anche come daily build. Esso è stato concepito

per supportare lo sviluppo di prodotti caratterizzati da una forte complessità, ai quali lavorano team di dimensioni

medie o grandi, con uno sviluppo basato sui componenti, orientati all’introduzione di innovazione durante il corso del

progetto stesso.

I principi di base sono:

1.

2.

3.

Lo sviluppo in parallelo, portato avanti da un piccolo numero di team di sviluppo.

Sincronizzazioni molto frequenti dei risultati prodotti dai diversi team.

Stabilizzazione periodica del prodotto.

Il termine sync-and-stabilize fa riferimento al fatto che alla fine di ogni giornata, ogni lavoratore inserisce i propri

aggiornamenti in un respository, dando così il via ad una serie di test (sincronizzazione); inoltre, periodicamente si

identificano le parti più stabili del sistema, le quali verranno messe in commercio (stabilizzazione).

22

Ingegneria del Software 2

Capitolo 3: Cicli di vita del software

Fasi principali

Le fasi principali dell’approccio sync-and-stabilize sono:

Pianificazione

Si definisce la visione del progetto, si effettua la pianificazione delle attività del progetto e si identificano le sue

caratteristiche fondamentali. Si producono i seguenti output:

a)

Il vision statement, sviluppato dal product manager e contenente gli obiettivi del progetto, ma anche una

lista di caratteristiche che il prodotto finale avrà, con le relative priorità. Questo documento guiderà poi

l’intero progetto.

b) Lo specification document, sviluppato dal program manager e dagli sviluppatori, contenente le specifiche

funzionali e tutte le caratteristiche richieste, ma anche la definizione del design architetturale.

Naturalmente, il set di caratteristiche evolverà poi durante il corso del progetto.

c)

Un documento di pianificazione delle fasi successive, nel quale vengono identificati i sottoprogetti (di solito 3

o 4), da sviluppare in maniera sequenziale e dedicati ciascuno ad un diverso insieme di caratteristiche. In

questo documento vengono anche definiti i tempi per la realizzazione dei vari sottoprogetti, indicando

anche dei buffer time, cioè degli intervalli tra una fase e la successiva, che servono per tenere conto di

eventuali problemi. Tipicamente il primo sottoprogetto è quello che si occupa di realizzare le funzionalità più

importanti e critiche.

Tipicamente, un team ha un program manager, da 3 a 8 sviluppatori ed un tester per ogni sviluppatore.

Sviluppo

I sottoprogetti precedentemente identificati vengono portati avanti uno dopo l’altro. Per ciascuno, si hanno le

fasi seguenti:

a)

b)

c)

d)

Sviluppo delle funzionalità

Integrazione

Testing

Correzione degli errori (bugs)

Durante lo sviluppo, il progetto viene compilato a frequenza giornaliere a settimanale. In questo modo si

possono identificare preventivamente gli errori e i problemi di integrazione, si può monitorare il grado di

completamento del progetto e si possono rendere evidenti gli obiettivi raggiunti.

Stabilizzazione

Si effettuano dei test interni ed esterni e si prepara il rilascio del progetto (ovvero del software da distribuire e

della relativa documentazione), che viene poi messo in funzione (deployment). Questa fase è coordinata dal

project manager.

Vantaggi e svantaggi

In questo approccio i documenti chiave sono il documento di vision e di design architetturale, che vengono scritti nelle

fasi iniziali dello sviluppo. Tuttavia, è difficile anticipare l’analisi delle funzionalità da implementare sin dall’inizio del

progetto. Per questo motivo, non sono previsti documenti di design dettagliato e contenenti le specifiche dettagliate

del software.

La costruzione giornaliera del software offre alcuni vantaggi importanti: si ha sempre una versione aggiornata del

software, i test vengono sviluppati parallelamente all’attività di sviluppo e si ha una visione concreta del progetto e del

suo livello di completamento.

23

Capitolo 3: Cicli di vita del software

Ingegneria del Software 2

Lo sviluppo open source

Gli obiettivi dell’open source

Lo sviluppo open source del software ha caratteristiche molto diverse dallo sviluppo “tradizionale”: esso coinvolge

infatti tantissime persone fortemente distribuite a livello mondiale, che non si conoscono e collaborano tra loro

volontariamente solo per lo sviluppo del software, senza alcun guadagno economico di tipo diretto.

L’obiettivo fondamentale dello sviluppo open source è quello di produrre del software gratuitamente disponibile per

chiunque lo desideri, fornendo direttamente il codice sorgente dell’applicazione.

Trattandosi di uno sviluppo fortemente distribuito, la comunicazione si basa su strumenti legati ad Internet (come ad

esempio le e-mail, i gruppo di discussione, le newslist, …).

In ogni caso, è bene evidenziare che nel software open source esiste sempre un designer principale (o comunque un

certo gruppo con un numero limitato di persone). Tale persona o gruppo di persone si occupa di definire il nucleo

fondamentale dell’applicazione (ovvero la sua architettura) e valuta gli sviluppi messi a disposizione dagli altri

programmatori.

24

Ingegneria del Software 2

Capitolo 4: Il Capacity Maturity Model

Capitolo 4: Il Capacity Maturity Model

Introduzione al Capacity Maturity Model (CMM)

Che cos’è il CMM?

Il Capability Maturity Model (CMM), oggi noto come CMMI è un approccio introdotto al fine di valutare la bontà ad

alto livello del processo di sviluppo. In sostanza quindi si tratta di un metodo per valutare la qualità dell’organizzazione

che produce software, in modo tale da individuare le aree che necessitano di interventi di miglioramento.

Storicamente, questo approccio è stato introdotto nel 1986, quando il Dipartimento della Difesa americano e la NASA

hanno attribuito al SEI (Software Engineering Institute) il compito di effettuare le valutazioni di qualità di aziende che

producono software; il SEI si è così preoccupato di definire dapprima quali sono i parametri per poter definire

“immatura” una certa organizzazione software e quindi, sulla base di questo, è stato possibile definire quali sono le

organizzazioni mature. Il motivo principale per il quale tale approccio è stato introdotto è che si intendeva individuare

una serie di criteri in base ai quali scegliere i fornitori di software più “capaci”, in modo da rivolgersi ad essi per le

iniziative strategiche di difesa.

Cenni alla storia del CMM

1. Nel 1986, nasce l’approccio CMM.

2. Nel 1987 viene definita la struttura generale del modello e viene rilasciato il primo questionario.

3. Tra il 1987 e il 1991 il modello viene sperimentato e validato.

4. Nel 1991 nasce il CMM v.1.0, che era basato sulla conoscenza del processo di produzione del software acquisita

negli anni precedenti e sul feedback degli utenti.

5. Fino al 1993 è stata portata avanti una nuova attività di revisione.

6. Nel 1993 è nata la v.1.1 del CMM.

7. Tra il 1996 e il 1998 è stato costruito il modello CMM v.2.0.

8. Oggi esistono diversi modelli:

a) Il modello CMMI (Capability Maturity Model Integration), che si occupa del miglioramento del processo. In

particolare, esistono diversi modelli CMMI: il modello SW-CMM (Software CMM, che riguarda il processo di

creazione del software), il modello SE-CMM (System Engineering CMM, che riguarda il processo di

ingegnerizzazione dei sistemi) ed il modello IPD-CMM (Integrated Product Development CMM, che riguarda il

processo di creazione di sviluppo di prodotti integrati).

b) Il P-CMMI (People Capability Maturity Model Integration), che si occupa di giudicare il livello di maturità

dell’azienda nella gestione delle proprie risorse umane.

c) Il SA-CMM (Software Acquisition Capability Maturity Model), che giudica il livello di maturità nel processo di

acquisizione del software da parte di un’organizzazione.

25

Capitolo 4: Il Capacity Maturity Model

Ingegneria del Software 2

Valutazione della maturità di un’organizzazione

Il concetto di immaturità

Come accennato, per prima cosa il CMM ha dovuto individuare le caratteristiche tipiche delle organizzazioni

immature; tali caratteristiche sono:

1.

2.

3.

4.

L’improvvisazione nel processo di sviluppo;

Il carattere reattivo dei manager, i quali si occupano di risolvere i problemi man mano che si presentano;

L’incapacità di valutare correttamente i tempi ed i costi del progetto, che porta l’azienda a non rispettare le

scadenze, i budget e i livelli di qualità prefissati;

L’impossibilità di prevedere e giudicare la qualità di un prodotto.

Il concetto di maturità: caratteristiche delle organizzazioni mature

1. La capacità di gestire processi di sviluppo e manutenzione è parte del patrimonio aziendale, e non è delegata ai

singoli;

2. Si segue un modello di processo accuratamente definito e noto a tutti;

3. Il modello di processo viene continuamente migliorato, attraverso un’attività di manutenzione;

4. I manager sono in grado di verificare la qualità dei prodotti e il livello di soddisfazione dei clienti;

5. Si effettuano stime realistiche, sulla base dei dati storici.

Alcune definizioni

Software process capability

Descrive che cosa ci si può aspettare da un dato processo software.

Software process performance

Rappresenta i risultati effettivi ottenuti da un dato processo software.

Software process maturity

Indica il livello a cui un processo viene definito, gestito, misurato, controllato ed attuato. Se il processo software

è maturo, possiamo prevederne le capability e possiamo incrementare nel tempo le performance.

I livelli di maturità

Il SEI ha definito 5 diversi livelli di maturità per un’organizzazione che produce software:

Continuo miglioramento

del processo

Processo

prevedibile

Livello 5:

Ottimizzato

Livello 4:

Gestito

Livello 3:

Definito

Definizione di standard,

Processo consistente

Processo

metodico

Livello 2:

Ripetibile

Livello 1:

Iniziale

Figura 9: i 5 livelli di maturità definiti dal SEI all’interno del CMM

26

Ingegneria del Software 2

Capitolo 4: Il Capacity Maturity Model

Vediamo ora di analizzare nel dettaglio ciascuno di tali livelli:

Livello iniziale (processo improssivato)

A questo livello, l’organizzazione è giudicata completamente immatura.

Il processo viene definito ad-hoc per ogni singolo progetto ed è caotico. Pochi processi sono stati definiti ed i

successi dipendono esclusivamente dalle capacità e dagli sforzi personali.

Non esiste un “ambiente” stabile, non vengono praticate le “buone tecniche” di gestione dei progetti. Al

profilarsi di una “crisi” (approssimarsi della scadenza, superamento del budget), le procedure pianificate vengono

abbandonate e tutte le attività di controllo di qualità vengono eliminate.

Di conseguenza, le software process capability di una organizzazione a livello 1 non sono predicibili, non è

possibile stimare con precisione la durata ed il costo dei progetti, le funzionalità che verranno implementate e la

qualità che si potrà raggiungere nel prodotto.

Livello ripetibile (processo creato sulla base dei precedenti con caratteristiche simili)

Al livello ripetibile esiste un minimo di supporto alla gestione del processo, che consente in alcuni casi di ripetere

i successi aziendali (a patto che il contesto applicativo non sia troppo diverso da quello precedentemente

affrontato). Sono quindi presenti le tecniche base di project management: costi, tempi e funzionalità vengono

tenuti sotto controllo. La pianificazione di un nuovo progetto viene condotta sulla base dell’esperienza

accumulata in progetti simili.

Le tecniche di management consentono di stabilire degli obiettivi ragionevoli sulla base del confronto con

esperienze precedenti. I manager controllano l’avanzamento di costi, tempi e funzionalità: conflitti con gli

obiettivi posti vengono identificati ed affrontati. Vengono inoltre attuate le procedure atte a garantire la

consistenza ed integrità di tutti i semi-lavorati.

Livello definito (processo standard dell’organizzazione predefinito e derivazione dei singoli processi da esso)

Se un’organizzazione si trova al livello definito, allora all’interno dell’organizzazione esiste un processo

documentato e standardizzato che definisce sia le attività tecniche che quelle di gestione in modo organico

(organization’s standard software process). La responsabilità di gestire il processo standard è esplicitamente

affidata ad alcuni individui.

Inoltre, tutti i progetti di sviluppo e manutenzione seguono un processo derivato secondo regole prestabilite da

quello standard (project’s defined software process). Tale processo definisce ad esempio i criteri di

completamento, gli standard e le procedure di lavoro e le tecniche di verifica da adottare.

In un’organizzazione a livello definito, il management ha una buona visibilità del processo per tutti i progetti ed

esiste un programma di training che copre tutti i ruoli presenti nell’organizzazione.

Livello gestito (processo definito e valutato attraverso opportune misure)

L’organizzazione è al livello gestito se si occupa di raccogliere delle misure relative alla qualità del processo e dei

prodotti, in modo da valutarli e controllarli quantitativamente.

Le misure vengono raccolte, mantenute ed analizzate a livello aziendale (software process database). Inoltre è

possibile stabilire degli obiettivi quantitativi sulla qualità del processo e dei prodotti. I margini di variabilità dei

risultati ottenibili per un progetto sono ridotti ed è possibile predire la qualità dei prodotti, e realizzare prodotti

di alta qualità.

27

Capitolo 4: Il Capacity Maturity Model

Ingegneria del Software 2

Livello ottimizzante (miglioramento del processo basato sulle misure di valutazione della sua qualità)

In un’organizzazione a livello ottimizzante, i riscontri quantitativi dati dall’attuazione del processo e dalla

realizzazione di progetti pilota forniscono indicazioni su come migliorare continuamente il processo standard,

attraverso l’identificazione dei punti di forza e delle carenze del processo, in modo poi da prevenire i difetti,

anziché eliminarli: i difetti riscontrati vengono analizzati in modo da poterne identificare (e rimuovere) le cause

all’interno del processo di sviluppo.

Possiamo perciò affermare che le organizzazioni a livello 5 tentano continuamente di migliorare il proprio

processo, in modo incrementale: si migliora il processo esistente introducendo in modo controllato delle

innovazioni, dei nuovi metodi e delle nuove tecnologie.

Da quanto finora detto risulta abbastanza evidente che i livelli di maturità inferiori costituiscono delle basi

indispensabili su cui fondare i livelli superiori, di conseguenza è opportuno che un’organizzazione raggiunga un certo

livello di maturità in maniera graduale, attraversandoli tutti a partire dal più basso. Del resto, sarebbe inutile, ad

esempio, tentare di misurare un processo (livello 4) se non è ancora stato neppure definito il processo stesso.

Perché valutare la maturit{ di un’organizzazione?

I motivi per i quali la valutazione della maturità di un’organizzazione è utile sono diversi:

1.

2.

3.

Software Capability Evaluation (valutazione delle capacità software)

Si può valutare attraverso il CMM la maturità di un fornitore, in modo tale da sfruttare i risultate di tale analisi per

poter scegliere opportunamente a quale fornitore rivolgersi.

Inoltre, si può utilizzare il CMM per monitorare delle attività già in corso.

Software Process Assessment (pianificazione del processo software)

Si determina lo stato attuale del processo software di un’organizzazione, in modo da identificarne le carenze più

importanti. In questo modo si potrà poi ottenere il supporto organizzativo al miglioramento del processo.

Interim profile (valutazione interna dei progressi)

Il CMM è un modo non dispendioso per valutare concisamente i progressi ottenuti dal processo di miglioramento.

Viene effettuato ad intervalli regolari fra due fasi successive di pianificazione del processo, in modo da poter

valutare i risultati delle modifiche apportate al processo del software stesso.

Adottare il CMMI comporta inoltre degli importanti benefici in termini di costi, tempi, qualità e soddisfazione dei

clienti, nonché un incremento del cosiddetto ROI (Return on Investment).

28

Ingegneria del Software 2

Capitolo 4: Il Capacity Maturity Model

Le fasi di un assessment

L’assessment del processo software avviene secondo le fasi seguenti.

1.

2.

3.

4.

5.

6.

La prima fase consiste nell’identificare un team che si occupi di tale operazione. Il team deve aver ricevuto una

formazione sui principi fondamentali del CMM e deve essere costituito da professionisti con conoscenze ed

esperienze nell’ingegneria del software e nel management.

Dopodiché, il team selezionato si occuperà di effettuare dei questionari di maturità, secondo il modello imposto

dal CMM.

In tal modo sarà possibile passare alla fase successiva, che consiste nell’analisi dei dati così raccolti è

nell’identificazione delle aree chiave del processo, ovvero di quelle aree che devono ancora essere esplorate

perché potrebbero essere migliorate.