UNIVERSITÀ DEGLI STUDI LA SAPIENZA DI ROMA

FACOLTÀ DI INGEGNERIA

CORSO DI LAUREA SPECIALISTICA IN INGEGNERIA DELLE TELECOMUNICAZIONI

RADIO FREQUENCY IDENTIFICATION:

PROGETTAZIONE E IMPLEMENTAZIONE DI UN

SISTEMA DI IDENTIFICAZIONE A

RADIOFREQUENZA PER IL CONTROLLO ACCESSI.

STUDENTE: ARMANDO VALLE

ENTE OSPITANTE: J-NET S.P.A

RELATORE: ROBERTO CUSANI

ANNO ACCADEMICO: 2007/2008

Indice

INDICE

CAPITOLO I ................................................................................................................ 5

INTRODUZIONE ALL’ ATTIVITÀ DI STAGE. ................................................................................................... 5

1.1 L’AZIENDA OSPITANTE. ............................................................................................................................ 6

1.2 PRESENTAZIONE DELLO STAGE: GLI OBIETTIVI...................................................................................... 7

1.3 PIANIFICAZIONE DELL’ATTIVITÀ: LINEE GUIDA E MEZZI UTILIZZATI. .............................................. 9

CAPITOLO II............................................................................................................. 11

INTRODUZIONE ALLA TECNOLOGIA RFID. ................................................................................................ 11

2.1 DEFINIZIONE DI TRANSPONDER ............................................................................................................ 12

2.2 BREVE STORIA: LO SVILUPPO DELLA TECNOLOGIA. ............................................................................ 12

2.3 COMPONENTI DI UN SISTEMA DI COMUNICAZIONE RFID ................................................................. 14

2.4 CLASSIFICAZIONE DEI SISTEMI RFID .................................................................................................... 16

2.4.1 I TAG ..................................................................................................................................................... 16

2.4.2 I READERS .............................................................................................................................................. 17

2.5 LE FREQUENZE .......................................................................................................................................... 18

2.6 LE APPLICAZIONI TIPICHE....................................................................................................................... 23

CAPITOLO III ........................................................................................................... 26

SISTEMI DI COMUNICAZIONE RFID. ........................................................................................................... 26

3.1 IL SISTEMA DI TRASMISSIONE DATI RFID ............................................................................................ 27

3.2 ACCOPPIAMENTO READER-TAG NEI SISTEMI PASSIVI......................................................................... 28

3.3 TRASONDER PASSIVI HF AD ACCOPPIAMENTO MAGNETICO ............................................................ 30

3.3.1 ELEMENTI CARATTERIZZANTI I TRANSPONDER AD ACCOPPIAMENTO INDUTTIVO ........................... 31

3.3.2 SENSIBILITÀ ALLA TENSIONE ................................................................................................................ 35

3.4 TRANSPONDER PASSIVI AD ACCOPPIAMENTO ELETTROMAGNETICO............................................... 37

3.4.1 L’EFFETTO SCATTERING ........................................................................................................................ 37

3.5 ANTENNE NEI SISTEMI RFID .................................................................................................................. 39

3.5.1 POLARIZZAZIONE DEL CAMPO EM E ORIENTAMENTO RECIPROCO ANTENNE .................................. 40

3.5.2 ANTENNA DEL READER E ANTENNA DEL TRANSPONDER PER SISTEMI AD ACCOPPIAMENTO

MAGNETICO. ................................................................................................................................................... 42

3.6 CODIFICA DEI DATI NEI SISTEMI RFID.................................................................................................. 45

3.6.1 CODIFICA MANCHESTER ....................................................................................................................... 46

3.6.2 CODIFICA PIE ........................................................................................................................................ 47

3.6.2 CODIFICA MILLER E FM0 ...................................................................................................................... 47

3.7 TECNICHE DI MODULAZIONE NEI SISTEMI PASSIVI ............................................................................. 48

3.7.1 MODULAZIONE READER TAG ......................................................................................................... 49

3.7.2 RICEZIONE NEL TRANSPONDER ............................................................................................................ 50

3.7.3 MODULAZIONE TAG READER .......................................................................................................... 51

3.8 PROTOCOLLI ANTI-COLLISIONE ............................................................................................................. 52

3.9 PARAMETRI PER LA SCELTA DI UN TAG ................................................................................................. 55

CAPITOLO IV ........................................................................................................... 57

2

Indice

STANDARD E PROTOCOLLI DI COMUNICAZIONE. ...................................................................................... 57

4.1 GLI ENTI DI NORMAZIONE...................................................................................................................... 58

4.1.1 SITUAZIONE IN EUROPA ........................................................................................................................ 59

4.1.2 SITUAZIONE IN USA .............................................................................................................................. 59

4.1.3 SITUAZIONE IN CINA ............................................................................................................................. 59

4.2 LE NORMATIVE ISO E EPCGLOBAL ....................................................................................................... 60

4.2.1 LE NORMATIVE EPCGLOBAL ................................................................................................................ 62

4.2.2 NORMATIVE ISO/IEC ........................................................................................................................... 63

4.3 LO STANDARD ISO/IEC 15693............................................................................................................... 64

4.3.1 CARATTERISTICHE FISICHE ................................................................................................................... 64

4.3.2 POTENZA A RADIO FREQUENZA E FORMA D’ONDA. ........................................................................... 66

4.3.3 UID E STATI DI UNA VICINITY CARD. ................................................................................................... 69

CAPITOLO V ............................................................................................................ 70

IL SISTEMA RFID REALIZZATO..................................................................................................................... 70

5.1 HARDWARE .............................................................................................................................................. 71

5.1.1 RFID CONTROLLERS .............................................................................................................................. 71

5.1.2 TRANSPONDER RFID ISO/IEC 15693 .................................................................................................. 74

5.1.3 PERSONAL COMPUTERS ......................................................................................................................... 78

5.2 SOFTWARE UTILIZZATO: SCELTE PROGETTUALI. ................................................................................. 78

5.2 IL MIDDLEWARE ...................................................................................................................................... 84

5.2.1 IL PARADIGMA DI COMUNICAZIONE PUBLISH/SUBSCRIBE ................................................................. 85

5.2.2 ORACLE SENSOR EDGE SERVER ............................................................................................................ 87

5.2 IL DATABASE ............................................................................................................................................ 93

5.5 AUTOMAZIONE PROCESSO CONTROLLO ACCESSI: FUNZIONE E PROCEDURE PL/SQL. ................... 95

5.6 INTERFACCIA GRAFICA ......................................................................................................................... 104

CAPITOLO VI ......................................................................................................... 107

CONCLUSIONI. ............................................................................................................................................. 107

Bibliografia .............................................................................................................. 109

Appendice: ............................................................................................................... 110

LISTATO FUNZIONI E PROCEDURE PL/SQL .............................................................................................. 110

3

Capitolo I: Introduzione all’attività di stage

4

Capitolo I: Introduzione all’attività di stage

CAPITOLO I

INTRODUZIONE ALL’ ATTIVITÀ

DI STAGE.

Il percorso di studi universitario prevede il suo

naturale compimento con la preparazione, da

parte dello studente, di un lavoro di tesi

consistente

in

un

periodo

dedito

all’approfondimento

degli

insegnamenti

affrontati, con proficuo impegno, durante

l’itinerario accademico.

Personalmente ho deciso di affrontare tale

compito presso un’azienda, certo di poter

fornire un originale contributo, consapevole di

avere l’opportunità di confrontarmi con le sfide

pratiche dell’odierno mercato tecnologico.

Questa sezione è dedicata alla presentazione

dell’attività di stage: dopo una breve

presentazione dell’azienda ospitante il tirocinio,

verranno delineati gli obiettivi del progetto

affidatomi; in seguito saranno elencate le linee

guida del lavoro svolto e verranno

sinteticamente illustrati i mezzi da me utilizzati

per il raggiungimento dei prefissati scopi.

5

Capitolo I: Introduzione all’attività di stage

1.1 L’AZIENDA OSPITANTE.

L’azienda che ha ospitato la mia attività di stage è la JNET S.P.A.. Essa nasce nell’anno 2001 ed

ormai vanta partnership con società, nazionali e internazionali, tra le più grandi ed affidabili

operanti nel mercato dell’Information & Communication Technology, quali VMware, Cluster File

System, MySQL, ubuntu, SUN microsystem, IBM, Intel ed infine Oracle, produttore dei strumenti

software di cui mi sono servito per la realizzazione del progetto assegnatomi.

Le attività svolte da JNET S.P.A vengono sviluppate attraverso cinque principali centri di

competenza, suddivisi per settore tematico:

•

Area sistemistica – Open Source.

•

Area Business Intelligence.

•

Area Database.

•

Area Networking.

•

Area Security.

Essa opera principalmente su alcuni mercati di riferimento dove ha stabilito competenze specifiche

e verticali:

•

Healthcare: progettazione e gestione di infrastrutture complesse basate su IBM WebSphere,

Oracle Real Application Cluster e il sistema operativo Linux.

•

Governament: progetti di sviluppo in ambito JAVA e PHP. Attività sistemistica in ambito

database Oracle e IBM DB2 UDB; integrazione e gestione dei flussi dati attraverso IBM

Datastage.

•

Financial: servizi di progettazione e migrazione di strutture complesse da ambienti RISC

(Reduced Instruction Set Computer) a piattaforme Open Source; progetti di sviluppo in

ambito JAVA, PHP e PL/SQL; progettazione, installazione e manutenzione di piattaforme

di High Performance computing.

•

Travel and Transportation: Servizi di assistenza sistemistica in ambito Open Source; servizi

di consolidamento server con VMware virtual infrastructure.

•

GDO (Grande Distribuzione Organizzata): Progettazione e installazione di infrastrutture di

DataWareHouse e relativi servizi di assistenza e supporto sistemistica.

•

System Integrator: servizi di consulenza sistemistico su piattaforme UNIX; installazione di

infrastrutture ad alta disponibilità in ambito IBM AIX e Sun Solaris per SAP, Siebel CRM e

Oracle Applications.

6

Capitolo I: Introduzione all’attività di stage

La missione di JNET S.P.A. è quella di supportare i propri clienti nei repentini cambiamenti e

progressi a cui oggi assistiamo soprattutto nel campo delle tecnologie riguardanti il campo

dell’informatica e delle telecomunicazioni.

Esempio di tali innovazioni è sicuramente la tecnica di Identificazione a RadioFrequenza (RFId),

oggetto della mia attività di stage.

1.2 PRESENTAZIONE DELLO STAGE: GLI OBIETTIVI.

In accordo con il clima fortemente propositivo e dinamico che si respira nella sede di Roma della

JNET, mi è stato proposto di avventurarmi nella recente realtà della tecnologia di identificazione

automatica “Radio Frequency Identification”. Tale tecnica concepita durante la seconda guerra

mondiale, sta conoscendo solo ultimamente un certo successo. E’ infatti, ormai, opinione diffusa

nella comunità tecnico-scientifica che mediante l’adozione capillare di questa tecnologia si

potranno ottenere enormi benefici poiché l’RFId consente attività basate su recupero e scrittura

automatica e a distanza dei dati che le altre tecnologie non sono in grado di offrire. Tuttavia negli

anni passati si è assistito a una crescita dell’adozione delle tecniche RFId che è stata inferiore alle

attese a causa di due fattori fondamentali: la mancanza degli standard e gli alti costi dei dispositivi

hardware. Questi fenomeni sono, fortunatamente, ad oggi in via di superamento: la produzione di

massa degli apparati sta rendendo il loro costo sempre più basso; allo stesso tempo i più grandi

fornitori mondiali stanno cooperando per seguire standard internazionalmente condivisi, definiti

dall’International Standard Organization (ISO) e dall’Electronic Product Code (EPC).

A causa di quanto appena esposto, la JNET, pur avendo inteso il valore aggiunto che può derivare

da un’integrazione tra l’identificazione automatica e i sistemi informatici di Business Intelligence

quali i DataWareHouse, prima del mio arrivo, attendeva che la tecnologia raggiungesse un discreto

grado di maturità, al fine di limitare i rischi derivanti dalla scelta di adottare e sviluppare

un’infrastruttura RFId. In effetti, al fine di raggiungere un tale scopo, si ha la necessità di risolvere

un insieme vasto di problematiche che spaziano dal settore economico-giuridico (ad esempio

problemi di privacy qualora si volesse utilizzare la tecnologia per il controllo e la sicurezza delle

persone) a quello prettamente tecnico: le capacità richieste riguardano competenze circa l’harware,

il software, la fisica, la radiofrequenza.

La RFId si presta ad essere utilizzata in innumerevoli campi applicativi, basti pensare ai numerosi

vantaggi che tale tecnologia può comportare soprattutto nella catena logistica e nella grande

7

Capitolo I: Introduzione all’attività di stage

distribuzione organizzata (GDO) in termini di ottimizzazione e semplificazione di quei processi che

richiedono il tracciamento delle merci. Essa, oltre che per gli oggetti, può essere utilizzata nel

mondo degli animali, per una loro semplice e indolore identificazione ed infine anche in quello

umano, per applicazioni quali biglietteria per trasporti, sistemi di pagamento elettronico e per

facilitare le operazioni di controllo accessi delle persone a determinati luoghi, in tal senso il telepass

risulta l’esempio più lampante. In altre parole, l’RFId rappresenta una tecnologia general purpose

con un elevatissimo grado di pervasività: si crede che nel giro di pochi anni essa entri nella vita

quotidiana di tutti noi, in particolare mediante il suo massiccio utilizzo si assisterà alla nascita di

una rete di oggetti (the Internet of thing), dotando infatti ogni bene di un chip RFId, questi saranno

in grado di scambiare autonomamente tra loro le più disparate informazioni.

Prendendo in considerazione quanto appena esposto e considerando il fatto che la JNET non aveva

ancora una persona di riferimento specializzata in tale promettente tecnologia, mi è stato proposto

di addentrarmi in tale campo con la finalità di padroneggiare la tecnica di identificazione a Radio

Frequenza per poi poter sviluppare un sistema che automatizzasse il controllo degli accessi dei

dipendenti al luogo di lavoro.

Mediante l’utilizzo di speciali tessere badge, associate ad ogni dipendente, che hanno incorporato

un chip RFId, ho avuto la possibilità di implementare un sistema che in maniera automatica e

wireless registrasse il transito degli impiegati attraverso un particolare gate, costituito da un

controller RFId.

Il sistema da me implementato, sfruttando la lettura dei dati mediante

comunicazioni radio garantisce un grado di affidabilità e sicurezza superiore ai precedenti sistemi di

badge a banda magnetica. Inoltre, non si ha la necessità di una Line Of Sight tra badge e lettore,

basta, cioè, avvicinare il tag (nella forma di carta di credito) al reader ad una distanza convenuta

per ottenere la lettura dello stesso. Si ha quindi la possibilità di avere un controllo accessi “hand

free” con l’ulteriore vantaggio, da parte dell’utente (dipendente di una società) di potere tenere il

badge anche in tasca o in borsa.

Scopo ultimo del sistema, da me implementato, è avere una associazione tra anagrafica completa

dell’utente ed Electronic Product Code memorizzato nella memoria del transponder RFId (tessera

badge). Oltre a tale preliminare associazione, il sistema è in grado di registrare orari di ingresso e

uscita di ogni singolo lavoratore, calcolare gli intervalli temporali in cui il dipendente staziona

all’interno del posto di lavoro (permettendo di quantificare le durate delle uscite,permessi, pause,

…) ed infine sommare tra loro, per ogni singolo impiegato, gli intervalli di permanenza quotidiani.

8

Capitolo I: Introduzione all’attività di stage

1.3 PIANIFICAZIONE DELL’ATTIVITÀ: LINEE GUIDA E MEZZI

UTILIZZATI.

Al fine di raggiungere gli obiettivi delineati nel paragrafo precedente, la mia attività di stage ha

necessitato di una preliminare ed articolata fase di studio della tecnologia RFId.

In tale propedeutico stadio ho, inizialmente, appreso quali siano i principi fisici e le bande di

frequenza sfruttati per permettere la comunicazione radio tra un dispositivo, chiamato controller (in

seguito per riferirmi a tale apparato userò anche i termini reader o lettore) e un transponder ( o tag,

sensore, smart label, etichetta intelligente …). Essi sono principalmente due: l’effetto backscattering

e l’accoppiamento induttivo, principio quest’ultimo dettagliatamente approfondito nel capitolo

terzo, perché alla base della comunicazione tag-reader nel mio sistema.

In seguito ho dovuto raggiungere un certo grado di familiarità con i diversi standard e protocolli di

comunicazione che permettono l’interoperabilità tra dispositivi fabbricati dai differenti costruttori

presenti oggi nel mercato. Una tale conoscenza risulta, infatti, indispensabile per poter maneggiare e

sfruttare appieno le caratteristiche tecniche dei componenti hardaware di un sistema RFId.

Dopo aver acquisito tali competenze che riguardano gli strati più bassi dell’architettura ISO/OSI di

un sistema di comunicazione, mi è apparso evidente la necessità di dover sfruttare uno strato

middleware per il collegamento tra la realtà fisica degli apparati RFId e i sistemi informativi. Infatti,

per potere trarre vantaggi da una tecnologia sensor-based quale la RFId, si deve poter avere la

capacità di osservare, memorizzare, coordinare e manipolare l’enorme mole di dati provenienti dai

sensori e di inoltrare gli eventi in maniera opportuna. E’ risultato evidente, sin dall’inizio, le

difficoltà che si sarebbero incontrate nel superare queste sfide per mezzo del classico paradigma di

comunicazione client/server, esse, invece, vedono una loro possibile risoluzione mediante

l’adozione di un’architettura publish/subscriber.

In effetti solo dopo tale preliminare fase di studio, ho concordato insieme al direttore tecnico

dell’azienda ospitante il tirocinio, di sfruttare l’identificazione automatica a radio frequenza e tutti i

vantaggi che derivano da una sua adozione per sviluppare un sistema di controllo accessi del

personale.

Una volta fissati gli obiettivi, sono passato ad un esame tecnico dell’hardware RFId a disposizione

(lettore Escort Memory System HF-0402-232-01) concludendo tale fase con la scelta di utilizzare la

banda HF, con portante pari a 13,56 MHz, potenzialmente più competitiva, perché standardizzata a

livello mondiale. Tra i vari tipi di transponder interrogabili mediante il controller utilizzato, la scelta

9

Capitolo I: Introduzione all’attività di stage

è ricaduta sulle Philips Smart Label I-CODE, per motivi di sicurezza e privacy che saranno delineati

nel capitolo quinto.

L’ultima fase del progetto ha previsto una forte attenzione su quali componenti software utilizzare

per l’implementazione del sistema. Data la partnership instaurata, ormai da anni, dalla JNET con la

Oracle, visto che quest’ultima fornisce prodotti indicati all’integrazione della tecnologia RFId con i

sistemi informatici, ho deciso di utilizzare l’Oracle Sensor Edge Server come strato middleware e

l’Oracle DataBase Server 10g come contenitore dei dati. A tali scelte è ovviamente seguita

l’esigenza di prendere familiarità con il linguaggio di programmazione PL/SQL, necessario per

l’interazione con la base di dati relazionale della Oracle e strumento da me utilizzato per realizzare

l’applicativo programmando direttamente all’interno del database, invece di utilizzarlo come

semplice archivio di eventi.

Le varie fasi dell’attività di stage su elencate, sono sinteticamente riportate nel seguente diagramma

di flusso:

Figura 1.1. Diagramma di flusso illustrante le varie fasi dello Stage

10

Capitolo II: Introduzione alla tecnologia RFId

CAPITOLO II

INTRODUZIONE ALLA

TECNOLOGIA RFID.

Questo capitolo si caratterizza come una

sezione

introduttiva

necessaria

alla

comprensione dei capitoli che seguono e, allo

stesso tempo, si presta ad una lettura

indipendente dal resto della tesi in grado di

conferire al lettore una veduta complessiva,

anche se superficiale delle tecniche di

identificazione a radio frequenza.

Inizialmente vengono illustrate le origini della

tecnologia, per poi passare al suo sviluppo. In

seguito vengono descritti i componenti di un

sistema di comunicazione RFId e la loro

classificazione. Infine verrà fornita una

panoramica generale delle applicazioni più

comuni.

11

Capitolo II: Introduzione alla tecnologia RFId

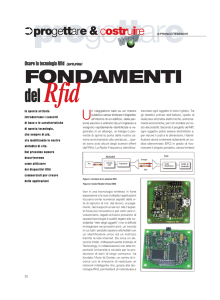

2.1 DEFINIZIONE DI TRANSPONDER

Il transponder (transponditore) è un ricetrasmettitore che invia un segnale radio in risposta a un

comando ricevuto da una stazione remota.

Il segnale di comando o di interrogazione è necessario per determinare la trasmissione del segnale

di ritorno, o risposta, dal transponditore.

I transponder tradizionalmente vengono utilizzati sugli aerei e per il controllo e l'identificazione del

traffico. Dall'utilizzo della tecnologia radio e dalla funzione di identificazione automatica nasce

l'acronimo inglese RFId, Radio Frequency Identification.

2.2 BREVE STORIA: LO SVILUPPO DELLA TECNOLOGIA.

Come spesso accade nel settore dello sviluppo tecnologico, la nascita della tecnica di

identificazione a Radio Frequenza è avvenuta in campo militare. Il suo antenato, infatti, può a tutti

gli effetti essere considerato il sistema Identification Friend or Foe (IFF: Identificazione Amico o

Nemico) sviluppato in Inghilterra nella seconda guerra mondiale (1940). L’apparato a bordo degli

aerei alleati, rispondeva, se interrogato, identificando così gli aerei alleati distinguendoli da quelli

nemici. Questa tecnologia fu estesa più tardi, sempre durante la seconda guerra mondiale, alle navi

in modo da poter identificare con la massima precisione una nave amica e la sua velocità. La

severità degli ambienti operativi e le elevate prestazioni richieste dagli standard militari hanno

permesso di sviluppare prodotti altamente affidabili ancorchè piuttosto costosi.

Durante gli anni '50 non esistevano ancora componenti integrati di piccole dimensioni e a basso

costo, quindi anche se i pricnicpi erano conosciuti e condivisi, la tecnologia elettronica non era

ancora in grado di offrire gli elementi costitutivi adeguati a un costo accettabile.

Verso la fine degli anni '60 hanno iniziato le prime attività commerciali (Sensumatic e Checkpoint)

con la commercializzazione dei primi sistemi Elettronic Article Surveillance (EAS). Questi

primordiali sistemi RFId utilizzavano generalmente un transponder che gestiva un'informazione di 1

bit per poter permettere il rilevamento della presenza/assenza del transponder. L'EAS garantiva una

elementare funzione antitaccheggio nei supermercati che si stavano affermando in tutti i paesi

sviluppati. L'EAS può quindi essere considerata il primo vero caso di effettivo utilizzo di massa

della tecnologia RFId in attività non militari.

12

Capitolo II: Introduzione alla tecnologia RFId

Gli anni '70 si caratterizzarono come il periodo della costruzione degli elementi fondamentali della

tecnologia elettronica dell'RFId. L'inizio di questo periodo vide gli inventori, i laboratori pubblici,

gli ambienti universitari lavorare attivamente alla realizzazione di tutti gli elementi di un sistema

RFId. Uno dei principali centri fu il Los Alamos Laboratory che sviluppò un sistema radio per

identificare sia materiali prodotti dalle attività nucleari sia il personale coinvolto nelle attività.

In questi anni, inoltre, diverse grandi industrie militari americane (Raytheon, RCA, Fairchild, ...)

misero a punto delle applicazioni RFId civili utilizzando la tecnologia già sviluppata per i sistemi

militari.

Un altro fronte di sviluppo fu la realizzazione di metodi per l'identificazione degli animali, sia con

transponder a bassa frequenza (principalmente in Europa) sia con transponder operanti nelle

microonde (Los Alamos).

La tecnologia è poi evoluta in sistemi per seguire la rotta dei carri ferroviari, per l’automazione di

processo nell’industria automobilistica, in agricoltura, nelle riserve naturali e, negli anni '80,

l'identificazione a Radio Frequenza si diffuse su scala mondiale. Negli Stati Uniti gli interessi

puntarono sul controllo delle merci trasportate, sui mezzi di trasporto e in minima parte per

l'identificazione degli animali. In Europa le materie più sviluppate furono l'identificazione degli

animali, le applicazioni per attività industriali e il controllo accesso alle autostrade. Tuttavia tali

sistemi non conobbero un'applicazione di massa a causa soprattutto dell'elevato costo dei singoli

dispositivi elettronici necessari.

Finalmente negli anni '90 cominciarono ad affermarsi le condizioni per lo sviluppo dell'RFId

moderno. Da un lato i circuiti si miniaturizzarono sempre di più permettendo una diminuzione

drammatica dei consumi di energia e dall'altro si cominciarono a sviluppare degli standard

internazionali condivisi che sono la base di una tecnologia che voglia veramente essere pervasiva.

Il periodo attuale è veramente molto interessante per lo sviluppo degli RFId. Molte tecnologie

elettroniche e di radio frequenza hanno recentemente generato nuovi componenti come, per

esempio, le smart label, che possono rivoluzionare il commercio attraverso l'integrazione con

telecomunicazioni, sistemi di reti wireless, Internet, nuovi metodi di pagamento e così via.

La possibilità di realizzare transponder a basso costo, da 50 centesimi a 5 centesimi di euro,

permetterà di rendere reale la possibilità, da molti considerata utopistica, di applicare ad ogni

oggetto un tag contenente le informazioni riguardanti l’oggetto stesso in modo da creare la

cosiddetta Internet Of Things. Questa visione ottimistica della diffusione del RFId nel prossimo

futuro è confermata da alcune macrotendenze in atto in tutte le economie sviluppate:

13

Capitolo II: Introduzione alla tecnologia RFId

1. Diffusione sempre più capillare di card contactless nel settore dei servizi con applicazioni

che spaziano dal ticketing multimodale dei trasporti collettivi ai micropagamenti e alle

tessere di identificazione e sanitarie.

2. Sviluppo impetuoso di progetti pilota e applicazioni RFId ai processi logistici della supplìchain dei beni di largo consumo.

3. Convergenza tra le tecnologie RFId e le tecnologie dei telefoni cellulari utilizzati come

strumento d’interfaccia tra le persone e le cose.

Queste applicazioni mostrano anche la tendenza all’affermazione di dispositivi RFId con

funzionalità che stanno andando molto al di là della semplice identificazione. La riduzione dei costi

sta permettendo l’effettiva realizzazione di numerose famiglie di oggetti intelligenti che sono adatti

alla realizzazione di missioni specifiche.

2.3 COMPONENTI DI UN SISTEMA DI COMUNICAZIONE RFID

La tecnologia RFID si compone di tre elementi fondamentali:

–

TAG; ovvero un trasponder a radiofrequenza di piccole dimensioni costituito da un circuito

integrato (chip) con funzioni di semplice logica di controllo, dotato di memoria, connesso ad

un’antenna ed inserito in un contenitore o incorporato in una etichetta di carta, una Smart

Card, una chiave o inserito in apparati elettronici (orologi, telefonini, ecc.). Il TAG permette

la trasmissione di dati a corto raggio senza contatto fisico. Fatte salve eccezioni, i dati

contenuti nella memoria del TAG sono spesso limitati ad un codice univoco (identificativo).

Nel seguito della tesi per riferirmi al tag userò indistintamente i termini: transponder, smart

label, etichetta intelligente.

Figura 2.1. Transponder passivo ad accoppiamento magnetico con chip a 13,56 MHz

14

Capitolo II: Introduzione alla tecnologia RFId

–

Reader; ovvero un ricetrasmettitore controllato da un microprocessore ed usato per

interrogare e ricevere le informazioni in risposta dai TAG. Esso manda un segnale tramite

un campo elettromagnetico generato attraverso un’antenna, il segnale permette di caricare

(nel caso si utilizzi un transponder detto passivo) i componenti interni che costituiscono il

circuito di alimentazione e ciò avviene in tempi brevissimi, dell’ordine di qualche

millisecondo. Il transponder, una volta riconosciuta la correttezza dell’operazione di

interrogazione, manda verso il lettore un segnale che contiene il suo codice di

identificazione e nonché altri dati contenuti all’interno della sua memoria.

Figura 2. 1. Reader RFId operante alla frequenza 13,56MHz

–

Sistema di gestione (Management system - Host system, ecc.); ovvero un sistema

informativo che, quando esiste, è connesso in rete con i Reader. Tale sistema consente, a

partire dai codici identificativi provenienti dai TAG, di ricavare tutte le informazioni

disponibili associate agli oggetti e di gestire tali informazioni per gli scopi dell’applicazione.

I sistemi RFId fanno parte della

tecnologia Auto-ID, o identificazione automatica, che fa

riferimento ad un sistema che consente:

–

L’acquisizione automatica di dati per l’identificazione.

–

L’introduzione automatica (senza l’ausilio di tastiera o di operazioni manuali in generale) di

questi dati di identificazione e di altri dati complementari all’interno di programmi presenti

in un computer.

15

Capitolo II: Introduzione alla tecnologia RFId

2.4 CLASSIFICAZIONE DEI SISTEMI RFID

2.4.1 I TAG

I TAG (chiamati anche trasponder) vengono distinti, in primo luogo, per la gestione delle fonti

energetiche. I TAG, infatti, possono essere:

–

Passivi: ricavano l’energia per il funzionamento dal segnale proveniente dal Reader; non

possiedono un vero e proprio trasmettitore, ma reirradiano, modulandolo, il segnale

trasmesso dal Reader e riflesso dalla propria antenna.

–

Semi-passivi: dotati di batteria utilizzata solo per alimentare il microchip o apparati ausiliari

(sensori), ma non per alimentare un trasmettitore in quanto in trasmissione si comportano

come TAG passivi.

–

Attivi: alimentati da batterie. Incorporano ricevitore e trasmettitore come i Reader.

TAG passivi sono tipicamente dei dispositivi a basso costo e di piccole dimensioni che consentono

di realizzare numerosi tipi di applicazioni. Spesso ciascuna applicazione è legata a particolari

caratteristiche dimensionali

del TAG medesimo. Essendo infatti costituiti solamente da un’antenna (tipicamente stampata) e da

un circuito integrato generalmente miniaturizzato, l’altezza dei TAG passivi può essere anche di

poche centinaia di micron. I TAG, quindi, possono essere inseriti in carte di credito, etichette

adesive, bottoni ed altri piccoli oggetti di plastica, fogli di carta, banconote e biglietti d’ingresso,

generando così veri e propri oggetti “parlanti”.

I TAG inoltre possono essere di tipo read-only o read-writable. Questi ultimi consentono, durante il

loro uso, oltre alla lettura, anche la modifica o la riscrittura dell’informazione in essi memorizzata.

In passato i TAG passivi erano principalmente di tipo read-only sia perché la fase di scrittura

richiede la disponibilità di una quantità elevata di energia che si ricava con difficoltà dal segnale

ricevuto, sia perché le memorie riscrivibili hanno un costo relativamente elevato. I TAG passivi

riscrivibili sono comunque in rapida diffusione.

Per i TAG attivi o semi passivi, oltre alla maggior quantità di memoria ed alla funzione di

riscrivibilità della stessa, l’evoluzione tecnologica ha consentito di aggiungere, in alcuni casi,

funzioni che superano di gran lunga la pura identificazione. Si ricordano, ad esempio, le funzioni di

radiolocalizzazione (RTLS - Real Time Location System - posizione dell’oggetto che contiene

l’RFID) o la misura di parametri ambientali attraverso sensori (temperatura, movimento, ecc.). La

differenza tra i due non è tanto nelle funzioni di memoria o negli eventuali sensori, quanto nel fatto

16

Capitolo II: Introduzione alla tecnologia RFId

che i TAG attivi sono dei veri e propri apparati ricetrasmittenti mentre i TAG semi passivi sfruttano

la tecnologia di trasmissione dei TAG passivi e pertanto necessitano di risorse di alimentazione

modeste.

Le informazioni che il TAG trasmette al Reader sono contenute in una certa quantità di memoria

che ogni TAG contiene al suo interno. Le informazioni d’identificazione sono relative all’oggetto

interrogato: tipicamente un numero di serie univoco, in qualche caso anche la copia dell’UPC

(Universal Product Code) contenuto nel codice a barre ed altre informazioni (date di produzione,

composizione dell’oggetto, ecc.).

Normalmente la quantità di dati contenuti in un RFID è piuttosto modesta (centinaia di byte o, al

massimo qualche Kbyte). Ciò nonostante, la pervasività dell’uso dei TAG e di opportune tecniche a

radiofrequenza che consentono di interrogare e ricevere risposte da tutti i TAG presenti in un

particolare ambiente possono portare ad una “esplosione” della quantità di dati ottenibili.

2.4.2 I READERS

Il Reader (chiamato anche “interrogator” o “controller” se distinto dalla sua antenna) è l’elemento

che, nei sistemi RFID, consente di assumere le informazioni contenute nel TAG.

Si tratta di un vero e proprio ricetrasmettitore, governato da un sistema di controllo e spesso

connesso in rete con sistemi informatici di gestione per poter ricavare informazioni

dall’identificativo trasmesso dai TAG.

Questo, infatti, specie nei TAG passivi, è un semplice codice che ha però (a differenza dei codici a

barre) la particolarità di essere univoco. Entrando quindi in un sistema informativo ed usando un

codice univoco come chiave di ricerca, si possono ricavare dettagliate informazioni (anche

aggiornate nel tempo) sul particolare oggetto a cui il TAG è associato.

I Reader per TAG attivi sono dei ricetrasmettitori controllati, che possono usare le più diverse

tecniche a radiofrequenza. I TAG attivi, ad oggi, sono solo in piccola parte coperti da standard

specifici.

I Reader per TAG passivi (e semi passivi), invece, devono emettere segnali RF di tipo particolare,

in grado di fornire al TAG anche l’energia necessaria per la risposta.

Le tecniche di comunicazione e trasferimento dati utilizzate nei sistemi RFID sono molto diverse tra

loro per applicazioni che possono andare dalla lettura, a pochi centimetri di distanza, di TAG

passivi, fino a prevedere

letture di TAG attivi a distanza di parecchie centinaia di metri. Inoltre è importante la distinzione tra

Reader fissi (montati sui portali di accesso ai magazzini, sui nastri trasportatori, negli scaffali, ecc.)

17

Capitolo II: Introduzione alla tecnologia RFId

e reader portatili (una sorta di “pistole elettroniche” esteticamente simili a quelle in uso per i codici

a barre.

Per quanto riguarda la diffusione, le installazioni di Reader fissi rappresentano (compresi quelli per

smart card), ad oggi, più dell’80% del totale a livello mondiale. Per quanto riguarda l’uso delle

frequenze, la maggior parte del mercato dei Reader, sia in termini di fatturato, sia in termini di

numero di unità è rappresentato da Reader HF. Tuttavia si prevede che il mercato dei Reader UHF

cresca molto più velocemente degli altri nel prossimo futuro.

2.5 LE FREQUENZE

Le frequenze di comunicazione tra Reader e TAG dipendono sia dalla natura del TAG, sia dalle

applicazioni previste e sono regolate (per controllare le emissioni di potenza e prevenire

interferenze) dai consueti organismi internazionali e nazionali. La regolamentazione, però, è divisa

in regioni geografiche con normazione diversa da regione a regione, che comporta spesso

incompatibilità quando gli RFID viaggiano insieme alle merci alle quali sono associati.

Le porzioni di bande di frequenze più comunemente usate nella tecnologia

RFID sono:

–

In banda LF (Low Frequencies) ed in particolare la sottobanda 120÷145 kHz. Si trova nella

parte più bassa dello spettro RF ed è storicamente la prima frequenza utilizzata per

l’identificazione automatica e rimane ancora oggi con una presenza significativa nel

mercato. L’accoppiamento Reader-TAG avviene per via induttiva, con lo stesso principio

fisico dei trasformatori elettrici. Nel caso di TAG passivi la distanza operativa è all’incirca

pari al diametro dell’antenna del lettore e varia dai 30 cm al metro, al di là di questa portata

il campo si riduce molto rapidamente, in ragione di 1/d3 e l’energia captata dal TAG di 1/d6.

Anche per questo motivo la distanza per poter eventualmente scrivere nella memoria,

operazione che richiede un maggiore consumo di energia da parte del chip che equipaggia il

TAG, è normalmente più bassa di quella di lettura; tipicamente è inferiore del 30÷50%. Va

notato che all’interno della banda LF in realtà sono due le frequenze operative più utilizzate:

o 125,5 kHz principalmente nel settore automotive

18

Capitolo II: Introduzione alla tecnologia RFId

Figura 2. 2. Esempio di tag RFId in banda LF utilizzato nel settore automative

o 134,2 kHz nella tracciabilità animale.

Figura 2. 3. Esempio di tag RFId in banda LF utilizzato nella tracciabilità animale

La frequenza di 125 kHz della portante è relativamente bassa e consente velocità massime di

trasmissione dei dati dell’ordine del migliaio di bit al secondo che possono però scendere in

alcuni casi anche a 200 bit/sec.

A questa frequenza è meno diffuso il supporto di letture multiple ovvero di più TAG

contemporaneamente presenti nel campo del lettore.

Nella tracciabilità animale (134,2 kHz), tale tecnologia ha preso piede soprattutto per la

bassissima influenza che l’acqua ed i tessuti hanno sulla trasmissione. Il TAG, protetto da un

contenitore ceramico, viene fatto ingoiare ai bovini e staziona in permanenza in uno degli

stomaci o, racchiuso in un contenitore di vetro, viene iniettato in posizione sottocutanea

negli animali di dimensioni più contenute, oppure in forma di piccolo disco viene applicato

alle orecchie.

–

In banda HF (High Frequencies) ed in particolare la sottobanda centrata su 13,56 MHz. È

considerata la banda di frequenze “universale”, usabile in tutto il mondo, questo ne ha fatto

la banda più diffusa fino ad oggi.

L’accoppiamento Reader-TAG avviene per via induttiva, come nei TAG LF.

Le forme ed il tipo di packaging disponibili sono le più disparate ed in figura è riportato un

limitato campionario. La configurazione tipica prevede un’antenna formata da un

avvolgimento normalmente in rame, ma viene utilizzato anche l’alluminio, formato su un

substrato piatto e ottenuto per incisione da un sottile foglio di metallo dello spessore di

qualche decina (60-70) di micron, oppure depositato, sul medesimo substrato con inchiostri

19

Capitolo II: Introduzione alla tecnologia RFId

conduttivi. La dimensione ed il numero di spire determinano la sensibilità e la distanza

operativa (insieme, ovviamente, alla dimensione ed alla potenza emessa dall’antenna del

Reader).

Figura 2. 4. Esempi di transponder in banda HF

I costi sono inferiori a quelli dei TAG LF ma strettamente dipendenti dal tipo di supporto e

dalla dimensione, così come i Reader che hanno già goduto di un buon livello di

maturazione del settore.

Le ultime generazioni di chip per questa tipologia di TAG indirizzati all’identificazione

automatica supportano come funzionalità quasi standard i meccanismi di anticollisione che

consentono la lettura/scrittura di più TAG contemporaneamente presenti nel campo del

Reader. A differenza di quanto avviene in UHF il campo RF a 13,56 MHz non è

particolarmente influenzato dall’acqua o dai tessuti del corpo umano. La banda HF è

attualmente la più usata per le cosiddette “etichette intelligenti” (smart label) impiegate nella

logistica e nella gestione degli oggetti, anche se, per quest’ultima applicazione si prevede

che, a lungo termine, prevarranno i sistemi in banda UHF.

In questa frequenza operano anche le “Smart Card contactless”, ovvero carte intelligenti

senza contatti che costituiscono il settore più tecnologicamente presidiato dai produttori di

chip. Le funzionalità offerte spaziano dalla capacità di memoria, che può andare dai pochi

kilobyte e toccare oggi anche il megabyte, alla disponibilità di algoritmi crittografici per

effettuare transazioni sicure. Quasi unicamente di tipo passivo sono coperte da standard ben

assestati quali l’ISO/IEC 14443 – detto anche di ‘proximity’, che copre da 10 a 30 cm – e

l’ISO/IEC 15693, o ‘vicinity’, per una distanza operativa da 30 a 90 cm. Diffuse nel settore

del ticketing, del controllo accessi del personale, della tracciabilità dei bagagli nei sistemi

aeroportuali, stanno per diventare comuni come sostitutivi intelligenti ed inviolabili delle

20

Capitolo II: Introduzione alla tecnologia RFId

schede magnetiche per le transazioni bancarie (bancomat) e come carte di credito. Diversi

stati stanno facendo le prime prove per introdurle come passaporto elettronico.

–

In banda UHF (Ultra High Frequencies) nella zona media le sottobande 865÷870 MHz in

Europa – 902÷928 MHz in USA – 950 MHz in Asia. È la “nuova banda” per gli RFID per la

logistica e la gestione dei singoli oggetti, con range di operazione decisamente più esteso di

quanto non sia consentito da LF ed HF. Purtroppo la banda non è assegnata in modo

uniforme nelle varie nazioni.

L’accoppiamento Reader-TAG avviene per via elettromagnetica, come nei tradizionali

sistemi di radiocomunicazione. Una distanza operativa di 3 metri è ormai standard, ma

sempre più spesso estendibile verso cinque e più metri. Grazie a questo l’UHF media è

destinata sicuramente a confermarsi come la banda regina della logistica e, soprattutto, della

gestione degli oggetti. Tuttavia alcune problematiche, ad oggi in via di risoluzione, ne hanno

rallentato l’introduzione (frequenze operative, standard di comunicazione, potenze in

trasmissione del reader non universalmente definite).

Come già osservato a queste frequenze si fa un uso “convenzionale” delle onde

elettromagnetiche (accoppiamento elettromagnetico). La quantità di energia che il TAG

raccoglie dal campo EM ricevuto è funzione del diagramma di radiazione dell'antenna del

TAG e della densità di potenza del campo EM presente nella posizione del TAG.

Il diagramma di radiazione dell’antenna del TAG è correlato con la lunghezza d'onda del

segnale e con le dimensioni fisiche dell’antenna medesima. La densità di potenza è correlata

con i parametri tecnici del Reader (potenza, antenna).

Se consideriamo la frequenza di 900 MHz la lunghezza d’onda è circa 33 cm e un’antenna a

1/2 onda risulta lunga 16,5 cm, mentre un’antenna ad 1/4 d’onda risulta di circa 8,3 cm.

Figura 2.5. Esempio di tag operante nella banda UHF media

Queste sono le dimensioni più probabili che ci si può aspettare per i TAG operanti in UHF

media. La velocità di trasmissione risulta superiore a quella dei sistemi operanti a frequenze

più basse. I sistemi, inoltre, sono in grado di gestire letture multiple contemporanee

(anticollisione) arrivando alla lettura di più di 100 TAG al secondo.

21

Capitolo II: Introduzione alla tecnologia RFId

–

In banda UHF alta la sottobanda centrata su 2,4 GHz. Con caratteristiche simili all’UHF

media, permette una ulteriore miniaturizzazione del TAG. Si tratta, però, di una banda molto

affollata da altre tecnologie (WiFi, Bluetooth, ZigBee), con le quali bisogna convivere.

–

Esistono anche altre frequenze utilizzabili quali 433÷435 MHz in banda UHF bassa o 5,8

GHz in banda SHF (Super High Frequencies).

Ad oggi, alcune bande di frequenza (generalmente nelle LF o HF) sono accettate in tutto il pianeta.

Un esempio per tutti è la banda dei 13,56 MHz, usata da molti TAG passivi incorporati

essenzialmente nelle smart card per controllo accessi, identificazione e pagamenti, ma anche nelle

etichette associate ad oggetti, quali controllo bagagli, lavanderie, biblioteche, ecc.

Per altre bande di frequenza, specie per quelle UHF di uso più recente, le allocazioni sono differenti

da regione a regione. La scelta della frequenza di lavoro influisce sulla distanza (range) di

operatività del sistema, sulle interferenze con altri sistemi radio, sulla velocità di trasferimento dei

dati e sulle dimensioni dell’antenna. I sistemi che usano frequenze più basse sono spesso basati su

TAG passivi e sono in grado di trasmettere dati a distanze massime dell’ordine del metro e mezzo.

Nei sistemi a frequenze più elevate, invece, oltre ai TAG passivi (con limitazioni a pochi metri delle

distanze operative) sono diffusi TAG attivi che possiedono range operativi maggiori anche se

limitati dai valori massimi di potenza irradiata stabiliti dagli organismi internazionali

che regolano l’uso dello spettro radio. Per sistemi a frequenza più alta la velocità di trasferimento

dati è generalmente maggiore mentre la dimensione delle antenne si riduce. Questo consente di

costruire TAG più piccoli.

Figura 2.6. Allocazione in frequenza della tecnologia RFId

22

Capitolo II: Introduzione alla tecnologia RFId

2.6 LE APPLICAZIONI TIPICHE.

La tecnologia RFID può essere applicata in svariati campi come:

–

Magazzini e punti vendita

Identificare ogni contenitore e ogni scaffale di magazzino con tag riduce gli errori nei

prelievi e migliora l'identificazione. Non sarà più necessario aprire gli imballaggi per

verificare il loro contenuto cercando il codice a barre, così come non sarà più necessario

effettuare il conteggio manuale per la verifica dell'inventario fisico. Con una singola

scansione sarà possibile identificare e verificare il contenuto dei resi e delle spedizioni. Il

dispositivo di lettura consente di leggere contemporaneamente più tag. L'utilizzo dell'RFID

può essere vantaggioso anche nei punti vendita. Esempio tipico ne è un magazzino

d'abbigliamento in cui è possibile conoscere le giacenze in tempo reale, riordinare i capi

esauriti (in tempo reale) aumentando la conoscenza del mercato.

–

Trasporti

In questo caso i tag vengono applicati sia sugli oggetti (scatole, pallet, ecc.) da trasportare,

sia sui mezzi di trasporto (vagoni, automobili, ecc.) In Italia, Francia e in Giappone sono già

funzionanti milioni di tessere RFID che permettono ai pendolari di utilizzare diversi tipi di

trasporto con le diverse forme di abbonamento. Un'altra applicazione della tecnologia RFID

e' in sostituzione del codice a barre come identificativo sui bagagli in aeroporto permettendo

un maggiore "tasso di lettura" ed errore lungo gli scivoli di smistamento. I sistemi RFID

migliorano gli attuali sistemi di identificazione del mezzo di trasporto (l'esempio più

comune è il telepass) sia in termini di efficienza sia di sicurezza.

–

Controllo di carico e scarico

E' possibile l'identificazione del carico di un mezzo di trasporto anche con il mezzo in

movimento. Non è necessario che i prodotti siano visibili rispetto al sistema di

identificazione usato.

–

Controllo presenze e accessi

L'RFID è una valida alternativa sia alle tecnologie di personal identification tradizionali

(badge, tesserini, ecc.), sia alle tecnologie di strong authentication basate sul riconoscimento

degli attributi biometrici di un individuo. A differenza di tali tecnologie non richiede

contatto visivo per l'identificazione e permette il riconoscimento anche a distanza.

L'identificazione tramite RFID oltre a rendere più agile l'impiego di varchi motorizzati,

distinguere gli ingressi dalle uscite e verificare automaticamente l'elenco delle presenze

all'interno di una determinata zona, permette l'avvio o l'arresto di un PC a seconda che il

23

Capitolo II: Introduzione alla tecnologia RFId

proprietario si trovi o meno nelle vicinanze. I tag possono essere stampati o inseriti in

oggetti di forma diversa, come ad esempio un badge identificativo e, quindi, personalizzati

con stampe di immagini, scritte, loghi, fotografie e codici a barre. Possono essere registrate

informazioni come: dati anagrafici, foto di riconoscimento, data e ora di transito, verso di

transito, altro.

–

Sicurezza sul lavoro

Sicurezza degli operatori di macchina (es. una pressa) Una macchina che richiede la

protezione dell'operatore può essere controllata in base alla presenza dell'operatore

autorizzato o arrestare il suo funzionamento se nell'area si avvicina un operatore estraneo o

non autorizzato.

–

Tracciamento pratiche

L'applicazione di una etichetta RFID a ogni pratica consente di automatizzare la loro ricerca

negli archivi cartacei, di effettuare automaticamente la registrazione del prelievo/restituzione

e di mantenere traccia dei vari spostamenti tra uffici e depositi.

–

Identificazione degli animali

Rispetto agli altri metodi utilizzati per l'identificazione degli animali (marca auricolare,

tatuaggio, passaporto cartaceo), con l'applicazione dei tag tutte le informazioni necessarie

sono residenti anche sui capi di bestiame e, grazie all'emissione di onde elettromagnetiche a

bassa frequenza del tutto innocue, risultano accessibili ovunque si trovi l'animale. Le

etichette possono contenere le informazioni indispensabili a garantire la qualità del capo

come ad esempio:

o Codice dell'animale;

o Dati anagrafici (passaporto) proprietario;

o Aziende presso le quali il capo è transitato;

o Controlli veterinari a cui l'animale è stato sottoposto

o Trattamenti subiti.

–

Biblioteche, rilevazione patrimonio librario e movimento libri

Applicando i tag sui beni delle biblioteche (libri, video, CD audio, ecc.) è possibile rilevare a

distanza le informazioni in esso contenute (tipo di bene, descrizione, numero inventario,

rappresentazioni fotografica, ecc.), consentendo di amministrare i libri in dotazione con

estrema facilità ed efficacia. La tecnologia RFID presenta vantaggi anche nelle operazioni di

attivazione di un prestito e restituzione dei libri alla biblioteca, grazie alla presenza di

stazioni self service estremamente facili da usare. Dopo aver prelevato dagli scaffali i libri

da prendere in prestito, l'utente deve avvicinarsi alla postazione e appoggiare i libri sul piano

24

Capitolo II: Introduzione alla tecnologia RFId

di rilevazione assieme alla tessera della biblioteca. Gli oggetti vengono rilevati e la

transazione viene automaticamente registrata. Alla restituzione dei libri, l'utente dispone i

volumi in un apposito cestello, appoggiato su una stazione di lettura. Il sistema rileva il

rientro dei libri nella biblioteca e registra tale transazione, quindi legge dal tag il codice dello

scaffale e del ripiano su cui ogni libro deve essere depositato.

–

Rilevazione dei parametri ambientali

L'ultima frontiera tecnologica in ambito RFID riguarda l'introduzione di tag equipaggiati

con sensori in grado di rilevare i parametri climatici (temperatura, pressione, umidità, ecc.)

dell'ambiente in cui sono immersi. Le grandezze rilevate dai sensori vengono memorizzate

in una apposita memoria interna, e lì permangono fino a quando un operatore, dotato di

apposito lettore, non ne esegue lo scarico su un PC palmare. Queste caratteristiche si

rivelano strategiche per il monitoraggio dei parametri operativi dei macchinari in particolari

realtà industriali, dove è necessario garantire regimi operativi controllati. I tag, grazie alle

ridottissime dimensioni, possono essere collocati in punti "scomodi", dove sarebbe difficile

portare il cavo necessario ad alimentare un apparecchio di misura, ed offrono, a costi

decisamente contenuti, una soluzione affidabile e di facile implementazione.

–

Catena del fresco

Per controllare e mantenere la temperatura adeguata dei prodotti lungo tutte le fasi della loro

distribuzione (trasporto, immagazzinamento, allocazione presso i punti vendita), fino al

momento del loro consumo, al fine di garantire la loro integrità e la loro qualità, è possibile

ricorrere alla tecnologia RFID. I tag possono incorporare un sensore di temperatura, che

serve a controllare questo importante parametro. È possibile programmare gli intervalli di

misurazione della temperatura e memorizzarne i valori, in modo da ottenere un grafico nel

tempo. Grazie all'utilizzo dei tag si potrà monitorare lo stato di conservazione di una

sostanza, oppure segnalare eventuali allarmi quando il parametro temperatura non fosse nei

range voluti, senza aprire le confezioni che proteggono la sostanza conservata in temperatura

e gestendo il dato in via informatica, magari da un sito centrale, dove poter prendere le

decisioni del caso: eliminare il prodotto, accelerare il trattamento di un processo ecc.

25

Capitolo III: Sistemi di comunicazione RFId

CAPITOLO III

SISTEMI DI COMUNICAZIONE

RFID.

Questo capitolo è dedicato ad approfondimenti

tecnici sui diversi sistemi di comunicazione

RFId, con particolare attenzione alla tecnologia

operante nella banda HF, accettata in maniera

universale in tutto il pianeta e da me utilizzata

per lo sviluppo del sistema di controllo accessi.

Verranno illustrati:

Il modello ISO-OSI generale di un sistema di

trasmissione dati RFId.

I principi fisici della comunicazione tagreader.

Problemi di polarizzazione e orientamento

reciproco tra l’antenna del reader e quella

del tag, con un’analisi specifica dei

parametri caratterizzanti l’accoppiamento

induttivo, principio su cui si basa l’RFId in

banda HF.

Codifica dei dati.

Tecniche di modulazione del segnale radio,

nei sistemi passivi e in particolare nella

configurazione HF.

Protocolli anti-collisione: Binary Decision

Tree, ALOHA e slotted ALOHA.

Infine verranno elencati parametri utili alla

scelta di un particolare sistema RFId.

26

Capitolo III: Sistemi di comunicazione RFId

3.1 IL SISTEMA DI TRASMISSIONE DATI RFID

Un sistema reader/transponder può essere rappresentato secondo un classico modello ISO-OSI a

sette livelli che permette di schematizzare le relazioni tra due dispositivi di comunicazione.

In particolare per i sistemi RFId possiamo dire che:

Gli strati 1 e 2 rappresentano il processo di modulazione e la codifica che permettono di

trasmettere tra il reader e il transponder minimizzando gli errori e massimizzando il

trasferimento di energia.

Lo starto 3 rappresenta il processo di gestione dell’anticollisione che permette di interrogare

un tag alla volta.

Gli strati 4, 5 e 6 rappresentano il protocollo di comunicazione nel quale si trovano il

comando di interrogazione, quello di risposta e i comandi che permettono successivamente

di definire le caratteristiche della comunicazione

Lo strato 7 contiene gli effettivi servizi della particolare applicazione RFId.

Strato ISO-OSI

Descrizione

7. Applicazione

Dipendente dalla particolare applicazione

6. Presentazione

Sintesi dei dati trasferiti

5. Sessione

Organizzazione delle sequenze dei dati

4. Trasporto

Qualità e natura della consegna dei dati

3. Rete

Indirizzamento

2. Link logico

Struttura dei dati

1. Link fisico

Proprietà fisiche di comunicazione

Figura 3.1. Modello ISO-OSI del sistema RFId

La realizzazione effettiva degli strati ISO-OSI in un sistema di comunicazione che utilizza le

radiofrequenze è determinato da diversi fattori specifici. Le informazione nei sistemi informativi

sono fondamentalmente codificate come una sequenza di 1 e 0, ma quando devono essere trasmesse

27

Capitolo III: Sistemi di comunicazione RFId

da un sistema ad un altro attraverso un canale di comunicazione che può introdurre disturbi, le cose

cambiano.

Nel caso di un sistema di comunicazione RFId le informazioni sono originariamente di tipo digitale,

ma vengono trasmesse prevalentemente in un canale che utilizza una forma d’onda di tipo

analogico. Le informazioni devono quindi essere trasformate in grandezze che ottimizzano l’uso del

canale di trasmissione in funzione della quantità di energia e di informazione che viene scambiata.

Perciò vengono definite le caratteristiche della rappresentazione degli stati (il processo di

modulazione della portante), della codifica dei dati (la codifica dei bit) e l’affidabilità dei dati

(probabilità, rilevamento e correzione di errore). Infine il protocollo di comunicazione tra apparati

deve identificare il singolo transponder e comunicare le caratteristiche della sessione di

comunicazione (anticollisione) garantendo la sicurezza dell’accesso.

3.2 ACCOPPIAMENTO READER-TAG NEI SISTEMI PASSIVI

La lettura di un TAG passivo (o semi-passivo) è piuttosto diversa da una comunicazione dati full

duplex a radiofrequenza. A differenza degli apparati di tipo attivo, i TAG passivi dipendono per la

loro alimentazione dall’energia a radio frequenza che ricevono. I TAG passivi, inoltre, non

generano la frequenza portante che usano per la trasmissione. Piuttosto essi re-irradiano,

modulandola, una parte dell’energia trasmessa dal Reader che li sta interrogando. Questo fa

riferimento alla possibilità di modulare un segnale generato dal Reader tramite la variazione

dell’impedenza dell’antenna del TAG che trasforma l’antenna medesima da assorbente a riflettente.

Tale processo è molto simile all’uso di uno specchio e della luce solare per segnalazioni luminose a

distanza.

Sfruttando tale principio si elimina anche la necessità di oscillatori locali per generare una portante

a radiofrequenza e si riduce pertanto la potenza necessaria per l’alimentazione del TAG.

Per ricavare energia e comunicare con il Reader, il funzionamento dei TAG passivi si basa su uno

dei due principi fisici seguenti:

–

Accoppiamento induttivo (magnetico) in condizioni di “campo vicino”: sistemi di questo

tipo si basano sul fatto che, per distanze relativamente brevi rispetto alla lunghezza

dell’onda emessa dall’antenna del Reader, nell’antenna del TAG prevalgono gli effetti della

corrente indotta dal campo magnetico che varia periodicamente nel tempo. Poiché il TAG

viene a trovarsi immerso in questo campo magnetico, il flusso magnetico variabile nel

28

Capitolo III: Sistemi di comunicazione RFId

tempo si concatena con le spire dell’antenna del TAG dando così origine, secondo la ben

nota legge fisica di Lenz, ad una corrente indotta nelle spire. L’accoppiamento induttivo tra

le antenne del TAG e del Reader avviene quindi in maniera simile ad un trasformatore.

L’energia ricavata da un siffatto trasformatore viene usata per attivare il TAG. Per ottenere

le condizioni di “campo vicino” alle distanze operative impiegate vengono generalmente

sfruttate le bande con maggiore lunghezza d’onda, ovvero LF ed HF.

–

Accoppiamento elettromagnetico in condizioni di “campo lontano” con effetto

backscatter: sistemi di questo tipo si basano sul fatto che, per distanze relativamente

lunghe, rispetto alla lunghezza dell’onda emessa dall’antenna del Reader, nell’antenna del

TAG prevalgono gli effetti del campo elettromagnetico, che varia periodicamente nel tempo.

L’antenna del TAG riflette parte della potenza elettromagnetica ricevuta. Questa può essere

rilevata dall’antenna del Reader. Il fenomeno della riflessione delle onde elettromagnetiche

è conosciuto come backscattering ed è simile a quello su cui si basa il funzionamento dei

sistemi radar. Per ottenere le condizioni di “campo lontano” alle distanze operative

impiegate vengono generalmente sfruttate le bande con minore lunghezza d’onda (UHF,

SHF).

–

Figura 3.2. Accoppiamento induttivo (campo vicino) - Accoppiamento elettromagnetico (campo lontano)

Il confine teorico tra campo vicino e campo lontano è direttamente proporzionale alla lunghezza

d’onda (l) ed è situato intorno ai 3,5 m per HF e 5 cm per UHF. In pratica altri fattori riducono

questo confine ai valori illustrati in tabella.

Banda di frequenza

Regione di “campo vicino”

Regione di “campo lontano”

LF

< 120 m

> 12000 m

HF

<1m

> 110 m

UHF

< 1,65 cm

> 1,65 m

SHF

< 0,25 cm

> 0,25 cm

Figura 3.3. Regioni di campo vicino e campo lontano per differenti frequenze

29

Capitolo III: Sistemi di comunicazione RFId

3.3 TRASONDER PASSIVI HF AD ACCOPPIAMENTO MAGNETICO

Questo paragrafo presenta un’applicazione specifica della tecnologia RFId alla frequenza di 13,56

MHz, che è particolarmente importante sia per la sua diffusione sia per la sua standardizzazione

mondiale. Tutte le numerosissime applicazioni di card contactless sono basate su questa frequenza e

anche il sistema di controllo accessi da me implementato lavora in tale banda. Inoltre, i principi di

progettazione e funzionamento di un sistema a 13,56 MHz si possono applicare anche agli altri tipi

di transponder passivi accoppiati magneticamente perché i vincoli fisici sono sostanzialmente gli

stessi.

Per i motivi su elencati, in questa sezione sarà data una descrizione dettagliata dei principi fisici di

funzionamento della tecnologia RFId nella banda HF.

Questi TAG usano l’accoppiamento induttivo tra antenne a spire accoppiate come un trasformatore

elettrico (l’antenna del Reader e quella del TAG) per rifornire il TAG di energia e trasmettere. Le

due antenne sono, dal punto di vista elettrico, un circuito accordato LC (induttanza - condensatore).

Alla frequenza di risonanza viene quindi massimizzato il trasferimento di energia tra Reader e

TAG. A parità di altri fattori, un numero di spire minore genera una frequenza di risonanza

maggiore (ad esempio per la frequenza di 13,56 MHz vengono tipicamente usate da 3 a 5 spire nelle

antenne).

La comunicazione tra Reader e TAG avviene modulando in ampiezza il campo magnetico generato

dall’antenna del Reader con il segnale digitale in banda base che deve essere trasmesso.

Il circuito di ricezione del TAG riconosce il campo modulato e decodifica, da questo,

l’informazione trasmessa dal Reader.

Ora, mentre il Reader ha potenza per modulare e trasmettere il proprio campo il TAG non ne ha.

La comunicazione all’indietro dal TAG al Reader si realizza quindi tramite accoppiamento

induttivo, come in un trasformatore in cui l’avvolgimento secondario (antenna del TAG) varia il

proprio carico (modula) ed il risultato (modulato) è visto nell’avvolgimento primario (antenna del

Reader). Il chip del TAG realizza questo effetto cambiando l’impedenza della propria antenna

coerentemente con un segnale modulante ricavato dalla lettura dei dati contenuti nella propria

memoria.

In effetti tutto ciò è più complesso in quanto se il segnale di risposta (modulato) ha la stessa

frequenza del segnale di interrogazione del Reader, sarà mascherato da questo e non facilmente

rilevato a causa del debole accoppiamento tra Reader e TAG.

30

Capitolo III: Sistemi di comunicazione RFId

Figura 3.4. Schema di principio del sistema Reader-Tag ad accoppiamento magnetico

In sintesi la sequenza di eventi nell’interrogazione del TAG da parte del Reader è la seguente:

1. La logica di controllo del Reader invia i dati (dell’interrogazione) al trasmettitore che genera

il segnale per l’antenna a spire.

2. La corrente nell’antenna del Reader induce un campo magnetico pulsante che si concatena

con l’antenna a spire del TAG.

3. La corrente indotta viene rettificata ed accumulata in un condensatore, fornendo

alimentazione alla logica di controllo del TAG.

4. La logica di controllo del TAG (alimentata) si attiva e decodifica il segnale di interrogazione

del Reader.

5. La logica di controllo del TAG legge i dati nella sua memoria e, con questi, modula

l’impedenza di antenna del TAG medesimo.

6. Il Reader percepisce (tramite il rivelatore) le variazioni d’impedenza dell’antenna del TAG

(essendo le spire del TAG e del Reader accoppiate come gli avvolgimenti di un

trasformatore) e trasmette i dati ricevuti alla sua logica di controllo.

3.3.1 ELEMENTI CARATTERIZZANTI I TRANSPONDER AD ACCOPPIAMENTO INDUTTIVO

Oggi esistono molte forme differenti di transponder ed è importante sapere che esistono notevoli

differenze di prestazioni per i diversi tipi di tag in funzione delle loro caratteristiche fisiche: area

dell’antenna, livello di induttanza, fattore di qualità dell’antenna. Le forme di transonder più diffuse

quasi sempre non sono state scelte in funzione delle loro caratteristiche intrinseche di

accoppiamento magnetico ma per garantire l’omogeneità con i sistemi esistenti. Per esempio, il

diffusissimo tag a forma di carta di credito (circa 75mm x 46mm), utilizzato nel mio sistema come

31

Capitolo III: Sistemi di comunicazione RFId

cartellino identificativo dipendente (badge), deve rispettare i criteri dimensionali delle carte di

credito tradizionale con banda magnetica per essere fisicamente compatibile con molti lettori in

grado di leggere sia carte RFId sia carte tradizionali. Purtroppo la forma è un parametro molto

importante per la definizione delle prestazioni dei transponder in funzione di campi di applicazione

diversi, infatti, nonostante con aree uguali si possa concatenare lo stesso flusso, non tutte le forme

di antenne hanno lo stesso livello di efficienza (già nei documenti di Maxwell si possono notare

considerazioni puntuali sui differenti livelli di efficienza delle forme degli induttori che presentano

la stessa area). Dunque, l’area dell’antenna del transponder è un parametro importante nella

valutazione dell’efficienza, ma non è sufficiente. Inoltre l’area dell’antenna, e quindi le relative

dimensioni, non possono essere aumentate indefinitivamente perché all’aumentare delle dimensioni

dell’antenna aumenta in una certa misura anche il livello dell’induttanza del circuito, modificando i

parametri necessari all’ottenimento della frequenza di risonanza del circuito.

Il funzionamento in risonanza del circuito deve essere assolutamente garantito, poiché permette di

ottenere la migliore modalità possibile di scambio di energia e informazioni tra reader e tag. La

frequenza di risonanza di un circuito LC (Induttanza-Capacità) deve quindi essere uguale alla

frequenza della portante, che in questo caso è 13,56 MHz. La frequenza di risonanza dipende

esclusivamente dai valori di L e di C come si può facilmente ricavare dalla seguente equazione:

f =

1

2Π LC

(3.1)

dove L: induttanza [mH] C: conduttanza [mF] f: frequenza portante [MHz].

Poiché il valore di f è fissato in modo molto preciso dalla frequenza della portante e il valore di C

ha un valore determinato dalla capacità del circuito e dalla capacità dell’antenna stessa, il valore L

non può assumere qualsiasi valore ma deve essere in un intervallo in gran parte già determinato.

La bobina dell’antenna può esserere descritta come un’induttanza Lsc in serie a una resistenza Rsc.

La capacità della bobina d’antenna Cc è in parallelo con questo circuito in serie; essa è composta

dalla capacità della stessa bobina (generata dalla vicinanza delle spire sella bobina fra loro) e da un

componente capacitivo addizionale Cext che viene calcolato per ottenere un eventuale accordo di

frequenza risonante, in pratica la presenza di un tale elemento nel circuito dipende dalla filosofia del

fabbricante del chip: Philips, ad esempio, ha incluso nel chip un componente capacitivo, mentre la

Texas Instruments pone l’elemento capacitivo all’esterno del chip.

Anche la scelta del materiale per realizzare l’antenna è importante perché determina il valore della

resistenza Rsc che rappresenta la parte di potenza attiva assorbita dal circuito, dando un’indicazione

della qualità della realizzazione del transponder. In generale, sono normalmente utilizzati tre

materiali che hanno una resistività (la resistività è una grandezza che indica la capacità di condurre

32

Capitolo III: Sistemi di comunicazione RFId

corrente di un materiale, il suo valore è indipendente dalle dimensioni del materiale) molto bassa e

quindi permettono di ottenere questo scopo:

•

Alluminio: resistività 2 [nano ohm]

•

Rame: resistività 1,72 [nano ohm]

•

Argento: resistività 1,62 [nano ohm].

Questi dati indicano che l’argento e il rame hanno dei valori quasi simili e quindi possono essere

utilizzati indistintamente indipendentemente dalle valutazione dei costi: i tag a forma di carta di

credito da me utilizzati usano bobine di rame per limitare il costo di un singolo tag.

Il valore di resistività specifica entra nelle equazioni fondamentali per il progetto dell’antenna.

L’equazione seguente permette di calcolare la resistenza R della bobina:

Rs ⋅ Let

R=

(Tt ⋅ Tw) ⋅ NT

(3.2)

CF

dove:

R s: Resistenza specifica del materiale

L et: Lunghezza totale della bobina

T t: spessore della traccia

T w: Lunghezza della traccia

NT: numero di spire della bobina

CF: fattore di correzione, che varia in confronto del tipo di bobina e delle sue dimensioni. Per un

transponder di tipo carta di credito (utilizzato nel sistema da me implementato) questo coefficiente

può essere fissato a 0,9.

Quindi, a parametri della bobina uguali, le differenze nel funzionamento derivano direttamente dal

tipo di materiale utilizzato per realizzare la bobina.

Si deve quindi calcolare la resistenza parallela equivalente del transpoder (bobina + chip):

Rpe =

Ric ⋅ Rpc

Ric + Rpc

(3.3)

dove:

R ic : Resistenza del chip

R pc: Resistenza parallela della bobina, calcolabile come:

Rpc = R +

(2ΠfLc ) = Q

R

serie + 1 R

2

(3.4)

dove:

L c: induttanza della bobina

33

Capitolo III: Sistemi di comunicazione RFId

R : Resistenza della serie derivata dall’equazione (3.2).

La resisenza parallela della bobina dipende quindi dal fattore di qualità Q, che diventa un elemento

cruciale nella progettazione.

Poiché il fattore Q è estremamente importante per il calcolo della resistenza parallela, è quindi

altrettanto importante per la determinazione del consumo di potenza attiva del transponder passivo.

L’importanza del fattore di qualità Q

Evidentemente Q deve essere calcolato alla frequenza operativa di funzionamento che dovrebbe

essere la frequenza di risonanza f, come si può notare dalla seguente equazione:

2πfL

Q

pc

=

R

pc

(3.5)

pc

Le misure di Q in funzione della frequenza e della tensione d’ingresso sono i parametri più

significativi per caratterizzare ogni transponder. Infatti in funzione della frequenza di ingresso, la

resistenza d’ingresso del chip può variare fino a 4 volte il valore in condizione normale a bassa

tensione.

Nello stesso modo, in condizioni di tensione dei morsetti del circuito di raddrizzamento inferiori al

livello operativo, la capacità del chip è molto più alta che nel caso di tensione superiore al livello

minimo operativo. Il fattore QUL, unloaded qualità factor, descrive in modo complessivo e

conservativo le perdite che sono presenti nella bobina, nonché nelle connessioni fra chip e bobina

d’antenna.

Da questo momento il valore di Qul può essere considerato il corretto valore Q da considerare, esso

può esprimere:

•

il rapporto che esiste fra energia che viene conservata nel circuito in un ciclo di energia ed

energia che viene dissipata nello stesso tempo;

•

il rapporto che esiste fra la reattanza e la resistenza.

Questo valore ha anche un altro significato molto importante per i circuiti di radio frequenza. In

effetti, il Q esprime il rapporto che esiste fra la frequenza di risonanza del circuito e la banda

passante del circuito. In un circuito selettivo, la banda passante è la banda di frequenza per la quale

l’attenuazione è inferiore a un determinato valore che viene fissato di solito in 3 dB (decibel); a tale

valore di attenuazione corrisponde metà della potenza che si ha alla frequenza di guadagno

massimo.

f

Q

UL

=

− UL

⇔ B=

B

f

− UL

Q

(3.6)

34