Sicurezza dei sistemi

informatici

Appunti preparati dal prof. Ing.

Mario Catalano per gli studenti

dell’ITI “E. Medi” in S. Giorgio a

Cremano (NA)

Il problema della sicurezza in rete

Elevato sviluppo di servizi e tecnologie Internet

Elevate numero di connessioni

Sicurezza Informatica

Acquisire un buon livello

di conoscenza informatica

Garantire

Integrità e

Riservatezza

dei dati

Dotarsi di opportuni strumenti

per tenere alto il livello

di sicurezza

Conservazione dati.

Le informazioni (software, banche dati etc.) memorizzate nei computer

sono esposte a molteplici rischi:

- danneggiamento fisico dei supporti hardware (hard disk, dvd,

memorie USB etc.);

- cancellazioni accidentali dovute ad errore dell’utente;

- cancellazioni dovute a malfunzionamenti del software o ad

attacchi informatici

BACKUP: operazione che copia lo stato del sistema, residente sul disco, su

un supporto esterno, quale altro disco, pen driver, DVD, INTERNET,

ecc… La registrazione (il file) prende anch’essa il nome di “Backup” o

“Immagine”

RESTORE: operazione che copia un precedente stato

del sistema, memorizzato su un supporto esterno, nel

disco di sistema, ripristinandone lo stato

Perché gli attacchi informatici?

Dietro agli attacchi a un sistema si celano motivazioni ben più serie di quello

che si può pensare; molti tentativi di violazione di una rete vengono effettuati

con scopi diversi:

spionaggio industriale

sottrazione di informazioni riservate

vendetta a scopi personali

diffamazione pubblica di un’azienda

guadagno di vantaggi economici

SICUREZZA indica:

salvaguardare la riservatezza dell'informazione:

•

•

– Ridurre a livelli accettabili il rischio che un'entità possa

accedere ai dati senza esserne autorizzata

salvaguardare l'integrità dell'informazione:

– Ridurre il rischio che i dati possano essere

cancellati/modificati a seguito di interventi non

autorizzate o fenomeni non controllabili e prevedere

adeguate procedure di recupero delle informazioni

salvaguardare la disponibilità dell'informazione:

– Ridurre il rischio che possa essere impedito alle entità

autorizzate l'accesso alle informazioni a seguito di

interventi non autorizzate o fenomeni non controllabili

Hacker e Cracker

Un hacker è una persona che

si impegna per aggirare o

superare limitazioni che gli

vengono imposte

Cracker è colui che sfrutta

le proprie capacità (o in

certi casi quelle degli altri)

al fine di distruggere,

ingannare e guadagnare.

Insidie nella sicurezza di rete

1) in un computer multi-utente, uno degli

utenti può assumere l’identità di un altro

utente per carpire informazioni di

quest’ultimo o per spacciarsi per lui

• Per difendersi dai pericoli

– è fondamentale che ogni utente sia

identificato e che le azioni che gli sono

consentite siano decise in funzione di

questa identità

Insidie nella sicurezza di rete

2) i servizi che usano la rete internet si

basano sulla trasmissione di informazioni

che attraversano reti e router non sempre

controllabili

• Per evitare (2) si deve trasmettere in rete

solo informazione criptata cioè

incomprensibile da chi non abbia

l’apposita chiave di decrittazione

Tipologie di attacchi

Vi sono diverse tipologie di attacco che possono essere così

classificate:

•

•

•

•

Acquisizione di informazioni.

Accesso non autorizzato: un intruso ottiene l'accesso ad una

rete, o ad un computer, pur non avendone l'autorizzazione,

ottenendo informazioni riservate, o provocando danni di vario

genere al sistema.

Accesso/modifica/cancellazione delle informazioni.

Denial of Service: l'intruso rende un sistema, un servizio,o

una rete non disponibile esaurendone le risorse di rete.

Luglio 2003

Sicurezza dei dati

Tipologie di attacchi

Gli attacchi possono essere realizzati seguendo diverse tecniche,

quali ad esempio:

• Intercettazioni

• Virus

• Trojan

• Spyware

• Worm

•Spam

• Phishing

•Denial of service

intercettazioni

•

Si dice sniffer un qualsiasi strumento, software o

hardware che raccoglie le informazioni che viaggiano

lungo una rete.

•

Le funzioni tipiche di uno sniffer sono:

– Conversione e filtraggio dei dati e dei pacchetti

– Analisi dei difetti di rete

– Setacciamento di Password e Nomi di Utente

Il primo obiettivo: la Password

•

•

•

Molti utenti hanno una password la cui lunghezza è uguale o inferiore a

6 caratteri.

Molti utenti hanno una password composta solo da lettere minuscole.

Quasi il 50% degli utenti utilizzano nomi, parole presenti nei dizionari o

password banali (cifre consecutive, tasti adiacenti e così via).

Furto di password

al momento del collegamento remoto rubando il file delle password e poi

decrittandolo con appositi programmi

rimedi

non inviare password in chiaro

Usare metodi di autenticazione

nascondere file password

non usare password banali

dare scadenza alle password

gestione delle password

Il primo ostacolo che un cracker deve superato per accedere ad un sistema è quello

dell’autenticazione.

Esistono varie metodologie di autenticazione:

–

–

–

Login e Password: è il metodo più diffuso; se queste non corrispondono a

quelle conservate con quelle conservate nel sistema l’accesso viene

negato.

Carta magnetica: il riconoscimento viene effettuato inserendo la carta in

un apposito lettore e digitando una password.

Biometrie: si tratta di lettori di impronte digitali o vocali, analisi della retina,

analisi della firma.

Crittografia

Difendere la privacy individuale in un’era di crescente computerizzazione sta

diventando un problema cardine, in quanto oggi le nostre vite sono controllate

in molti modi.

Proprio per questi motivi, ed altri ancora, è necessario trovare uno, o più metodi

che ci permettano di immagazzinare, o trasmettere in modo sicuro tutte quelle

informazioni che sono tutelate dal diritto alla privacy, ma anche quelle che, per

qualche motivo personale, o aziendale, sono ritenute “riservate”. Il più diffuso è

la crittografia.

– Crittografia: la scienza di scrivere dei messaggi che

nessuno al di là del vero destinatario potrà leggere (dal

greco kryptós = nascosto e dal tema, sempre greco,

gráphò cioè, scrivere)

Virus,Trojan, Spyware

• I virus sono software

capaci di danneggiare dei

file(documenti) o il sistema

operativo e di

autoreplicarsi, legandosi

ad altri programmi

Virus

I Virus informatici devono penetrare nel programma ospite modificandolo, sia per

riprodursi, sia per danneggiare dati e/o programmi presenti su supporti registrabili;

sono costituiti da poche centinaia di istruzioni per far notare la loro presenza all'utente

del computer.

Virus di file: Si sostituiscono in parte o completamente ad un programma (.exe,

bat, .com …). Quando viene eseguito il programma, sarà eseguito il virus.

Virus di boot: Sfruttano il settore di boot o MBR del disco per essere eseguiti ad

ogni avvio della macchina. Risiedono in memoria.

Virus multipartiti: Sono i più pericolosi e possono infettare sia il settore di avvio dei

dischi che i programmi.

Virus di macro: Infettano solo file di dati ( e non i programmi) e precisamente quei

file al cui interno possono essere contenute le macro.

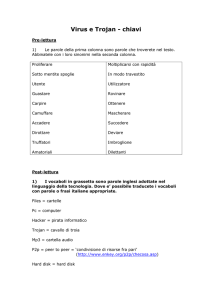

Trojan

•

•

•

I trojan sono programmi creati

con il solo scopo di causare

danni più o meno gravi ai

computer su cui sono eseguiti.

Devono il loro nome al fatto che

le funzionalità sono nascoste

all'interno di un programma

apparentemente utile

E’ dunque l'utente stesso che

installando ed eseguendo un

certo programma,

inconsapevolmente, installa ed

esegue anche il codice trojan

nascosto.

Trojan

Cosa sono:

Si camuffano bene, sembrano programmi normali e

magari anche utili, non si replicano, ma ne richiedono

l’esecuzione inconsapevole da parte dell’utente

Come si diffondono:

Tramite Internet (collegamenti peer to peer) ed e-mail

Conseguenze:

Consentono il controllo remoto del PC da

qualcuno via Internet, perdita e furto di dati

ed informazioni personali (IP, Password..)

Spyware

• Uno spyware è un

programma che raccoglie

informazioni riguardanti

l'attività online di un utente

(es: siti visitati, acquisti

eseguiti in rete etc) senza il

suo consenso,

trasmettendole tramite

Internet ad

un'organizzazione che le

utilizzerà per trarne profitto,

solitamente attraverso l'invio

di pubblicità mirata

Spyware

Come si diffondono:

L’installazione può avvenire, sfruttando le

vulnerabilità del browser, visitando pagine Web o

con tecniche di social engineering

Conseguenze:

Invio di pubblicità non richiesta (Spam), modifica

pagina iniziale del browser, la redirezione su falsi

siti di e-commerce (Phishing), l'installazione di

dialer truffaldini, occupazione di memoria,

instabilità del sistema

Worms

Cosa sono:

Frammenti di codice indipendenti ed autonomi che agiscono principalmente in

memoria, non hanno bisogno di legarsi ad altri programmi per diffondersi

Come si diffondono:

Tramite Internet ed e-mail, sfruttando i bug del client di posta e S.O. con

tecniche di social engineering

Conseguenze:

Non mira a danneggiare i dati; crea malfunzionamenti (rallentamento o

blocco) al sistema o peggio a carpire dati ed informazioni personali (IP,

Password..)

CISIA di Napoli

Presidio di Salerno

Virus,Trojan, Spyware: difese

Attraverso gli antivirus e gli antispyware, ossia software

che rilevano ed eliminano queste tipologie di malware:

• Le scansioni vanno fatte frequentemente,

dipendentemente da quanto tempo si passa collegati

su Internet;

• Eliminano solo i malware che riconoscono, gli altri

passano inosservati: per questo occorre aggiornarli

continuamente.

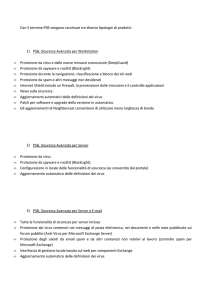

antivirus

Per proteggere il proprio sistema da virus (di vario tipo), trojan, spyware, ecc… è

necessario dotarsi di opportuni SW che rilevano la presenza di strani file all’interno del

sistema, quali:

–

–

Anti-Virus: per file infetti da virus, worm, trojan.

Spyware Detectors: per scovare ed eliminare i programmi spia.

Perché questi SW risultino efficaci devono essere seguite determinate regole:

•

•

•

•

deve essere aggiornato in automatico giornalmente, o settimanalmente

deve rimanere in esecuzione mentre l'utente lavora

deve controllare i Files e i contenitori di messaggi di posta

è opportuno controllare anche tutti i file di dubbia provenienza

Diffusione dei Virus

I virus possono essere trasmessi da un computer all'atro attraverso

lo scambio di archivi (file) quali:

•

Chiavette USB

•

Allegati Ai Messaggi Di Posta Elettronica

•

Documenti Office con Macro

•

File Scaricati dalla Rete o da Internet

•

Programmi “piratati”

•

Pagine Web attive, tramite il browser

•

Documenti Acrobat e programmi Java (aggiornare i plugin!!!)

•

P2P quali Torrent ed eMule

Quando il virus si è installato su un computer, cercherà di

trasmettersi con uno o più di questi mezzi a tutti gli altri

computer che è in grado di raggiungere creando una vera

"epidemia"

Anti Virus e Anti Malware

La migliore difesa contro i virus è ovviamente la prevenzione

che va affrontata sia in termini tecnologici che

comportamentali. In particolare per prevenire i virus occorre

evitare comportamenti rischiosi, quali :

• scambio e download di file sospetti

• installazione di pacchetti non licenziati (copiati insomma)

• apertura degli allegati di posta.

posta Quest'ultima precauzione è

molto importante per difendersi dai macrovirus poiché, se

l'allegato non viene eseguito, il virus rimane latente. Aprire i

messaggi di posta elettronica può diventare causa di

infezione solo se il client di posta è impostato per eseguire

gli allegati in automatico. Per questo motivo è opportuno

disabilitare l'anteprima dei messaggi.

•

•

Aggiornare il software in modo da ridurre le vulnerabilità

al minimo. L'attacco dei virus viene infatti condotto

sfruttando errori nel software o nei protocolli e tutte le

azioni volte a ridurre il numero di errori presenti nei

programmi (come per esempio l'installazione delle

patch)

patch sono forti forme di prevenzione dei virus.

Utilizzare un software antivirus ovvero un software in

grado di identificare, spesso ma non sempre, il

Malware e rimuoverlo prima che entri in azione..

Antispyware

Un antispyware è un programma il cui scopo è quello di cercare ed

eliminare dal sistema, tramite un'apposita scansione, Spyware,, trojan

e altri programmi potenzialmente dannosi.

Le funzioni di questi programmi sono simili a quelle degli antivirus

anche se bisogna stare sempre attenti a non confonderli con essi.

Come gli antivirus, anche gli antispyware necessitano di costante

aggiornamento del database delle definizioni per trovare anche gli

ultimi spyware.

Spam

• Lo Spam è l'invio di grandi quantità di

messaggi indesiderati.

• I più comuni segnali di una mail spam

sono:

• Nessun oggetto della e-mail;

• Testo in inglese o in italiano non

corretto;

• Avete vinto qualcosa

• Indirizzo di ritorno incompleto;

• E-mail generate dal computer;

• E-mail di ritorno non inviate

dall’utente.

Come difendersi dallo spam?

• Utilizzare filtri anti spam;

• Fare attenzione all’atto di registrazione su siti Internet;

• Assicurarsi che i nostri dati personali non arrivino a società

di cui non conosciamo la provenienza;

• Non cliccare sui link all’interno delle e-mail spam che

invitano a deregistrarsi;

TRUFFE – Phishing

• Il phisher (pescatore)

invia e-mail del tutto simili,

nell'aspetto grafico, a

quelle provenienti da

banche o siti, accessibili

mediante registrazione.

• Nel testo s'invita l'utente, a

causa di problemi tecnici,

a validare l'identificativo

utente, la relativa

password o altri dati

personali.

TRUFFE – Phishing

Cosa è:

Una tecnica utilizzata (cercando a caso) per ottenere le

credenziali (password, Numero di carte di credito, riservate) di

altre persone

Come si diffonde:

Tecniche di social engineering, telefonate, e-mail esca con

grafica di banca, provider web, aste online

Conseguenze:

Furto di identità, numeri di carte di credito

Denial of service

• Diniego di servizio: inibizione a lungo

termine di un servizio. Può essere svolta

sul server, sul client o in rete.

• Si verifica quando un server viene sepolto

sotto un enorme numero di richieste di

servizi che non può trattare e quindi non

riesce più a fare il suo lavoro normale

• E’ difficile da evitare in generale.

Firewall

E’ un software la cui funzionalità principale è quella di

creare – se opportunamente configurato - un filtro (muro)

sulle connessioni entranti ed uscenti.

Firewall

Il Firewall può essere pensato come una coppia di meccanismi: uno serve a

bloccare il traffico in ingresso e l'altro per veicolare quello in uscita dalla

rete.

Possono essere programmati per “controllare”, o bloccare diverse attività quali:

– Permettere solo il passaggio di mail

– Proteggere da login non autenticati dall’esterno

– Bloccare il traffico dall’esterno all’interno e permettere il contrario

Firewall

E’ importante ricordare che un firewall non può proteggere

da attacchi che non vi passano attraverso, quindi non è

sufficiente per realizzare un buon livello di sicurezza.

Politiche e meccanismi

• Una politica di sicurezza è un’indicazione

di cosa è e cosa non è permesso

• Stabilisce regole che possono riguardare:

– le operazioni che si possono usare su certi

dati e l’utente che può usarle

– gli utenti che possono accedere a certi dati.

– eventuali profili di utente con specifici diritti

• Un meccanismo di sicurezza è un metodo

(strumento/procedura) per garantire una

politica di sicurezza

Politiche di sicurezza

• La politica di sicurezza si focalizza su:

– i dati (proteggere)

– le operazioni (controllare)

– gli utenti/profili (controllare)

• Tradizionalmente i SO hanno meccanismi

che proteggono i dati. Oggi diventa più

importante controllare gli utenti

Meccanismi di sicurezza

• Data una politica, che distingue le azioni “sicure” da

quelle “non sicure”, i meccanismi di sicurezza devono

prevenire, scoprire o recuperare da un attacco

• La prevenzione significa che il meccanismo deve

rendere impossibile l’attacco. Esempio: richiesta di

password come autenticazione

• La scoperta significa che il meccanismo è in grado di

scoprire che un attacco è in corso. Si usa solitamente

un monitoraggio delle risorse del sistema, cercando

eventuali tracce di attacchi

• Il recupero da un attacco si può fare in due modi

– Il primo è fermare l’attacco e recuperare/ricostruire la

situazione pre-attacco, ad esempio attraverso copie di

backup

– Il secondo è continuare a far funzionare il sistema

correttamente durante l’attacco (fault-tolerant)

Rintracciabilità

• Impossibile la sicurezza al 100%

• E’ importante riuscire a tenere traccia di chi ha

fatto le azioni che violano la sicurezza :

Rintracciabilità (Auditing)

• L’auditing richiede:

– selezione delle azioni pericolose

– protezione dei file di log

• Inoltre richiede l’autenticazione degli utenti in

modo da poter collegare le azioni pericolose a

chi le ha compiute

FINE