CRONACA DELLA CITTA'

Giovedì 9 febbraio 2006

La sicurezza

informatica,

questa

sconosciuta:

una «prova

su strada»

dà risultati

sorprendenti e

preoccupanti

COMPUTER

E PIRATERIA

11

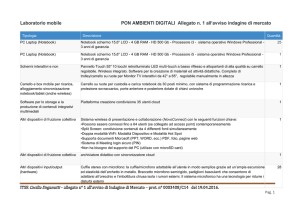

IL KIT UTILIZZATO

LA BICI PER IL CENTRO

Per il test di «wardriving» sono stati

utilizzati un notebook dotato di scheda

di rete wireless e collegato a un sistema

Gps con ricevitore bluetooth e a

un’antenna omnidirezionale, installata

sul tetto dell’auto, per captare anche i

segnali più deboli.

Il team di Protechta

si prepara

per il «wardriving».

Nel centro storico l’auto utilizzata per il

wardriving è stata sostituita da una

bicicletta opportunamente attrezzata: il

mezzo più comodo per i vicoli stretti e

per poter girare senza problemi anche

nelle isole pedonali. In questo caso, il

test prende il nome di warcycling.

Reti senza fili, allarme sicurezza

Parma città aperta.

Aperta alle incursioni

dei pirati informatici: e

non occorre che siano

particolarmente esperti

in tema di pirateria.

Aperta nel senso di senza lucchetti informatici,

a protezione delle reti:

con e (soprattutto) senza

fili. L'etere è pieno di

segnali wireless, di bit

in circolazione: una

manna, per chi voglia

approfittare della situazione. Dal più ingenuo al

più malandrino degli

usi: dal connettersi alla

rete per scaricare la posta elettronica o dare

un'occhiata a un sito al

più perfido captare dati

di un altro utente, come

gli estremi della carta di

credito o qualche documento più o meno nascosto nella memoria del

computer. In ogni caso, è

illegale scroccare una

connessione ed è ingenuo (eufemismo) non curarsi della sicurezza della propria rete wi-fi.

Siete convinti di non

correre rischi, perché

tanto non avete dati segreti sul pc di casa e non

usate mai la carta di credito on line? Allora, pensate solo cosa potrebbe

accadere se un malintenzionato si collegasse a

internet con la vostra

connessione e attuasse

un attacco informatico a

un sito, o magari scambiasse via web materiale

pedopornografico. Chi

finirebbe nei guai? Certo

non il vero colpevole,

che resterebbe assolutamente anonimo.

Una prova su strada

dà risultati a dir poco

sorprendenti. Si chiama

wardriving: in America,

è più che una moda: è

uno tra i sistemi più utilizzati per sfruttare gratuitamente una connessione a internet. Un

team di Protechta, società specializzata nella

sicurezza delle informazioni, è attrezzato con il

kit necessario: un notebook dotato di scheda di

rete wireless e collegato

a un sistema Gps e a

un'antenna omnidirezionale, installata sul

tetto dell'auto, per captare anche i segnali più

deboli. Null'altro. Il ricevitore Gps, in realtà,

serve solo per poter compilare una mappa precisa delle reti che verranno trovate; così come

l'antenna permette di

rendere più proficuo il

giro, catturando i segnali non abbastanza

forti: per esempio, quelli

dei router wi-fi dei piani

più alti. Ma un wardriving più artigianale può

essere provato con un

normalissimo notebook

wi-fi (lo sono tutti, i più

moderni: e per quelli obsoleti è sufficiente aggiungere un piccolo accessorio

hardware).

Quanto

all'antenna,

chiunque può costruirsene una, con un banale

tubo di patatine Pringle.

Sia ben chiaro, è solo

un modo per spiegare come funziona: non un'istigazione a delinquere.

Ci sono vari articoli del

codice penale che parlano chiaro. Catturare ed utilizzare il segnale di reti wireless altrui è assolutamente

un'attività illegale. La

prova su strada organizzata dalla Gazzetta e

da Protechta, no: perché

Con un pc portatile «a caccia» di connessioni «aperte»: sono più di mille

I CONSIGLI DEGLI ESPERTI

Come difendersi dai «pirati»

L

A REGOLA È UNA SOLA: NON FIDARSI. Ma nemmeno

spaventarsi, o addirittura deprimersi: e magari riporre

in un cassetto il router wi-fi appena acquistato e tornare

ai vecchi grovigli di cavi. «Chiunque, pur non essendo un

esperto di comunicazioni wireless o di algoritmi crittografici,

può, con una corretta configurazione degli apparati, elevare il

grado di protezione della propria rete domestica», spiega

Andrea Celentano, ingegnere fresco di laurea (con una tesi

sulla sicurezza delle reti wi-fi) e da poco entrato in Protechta.

Ecco alcuni consigli utili, per non rendere la propria rete

un colabrodo.

A

BILITAZIONE DI UN SISTEMA DI CIFRATURA. «Il

Wep è una misura debole ed aggirabile, non certo

sufficiente afferma Carnevali ma può essere considerato abbastanza sicuro, per un utente privato, in uno

scenario di insicurezza diffusa». «Un grado di sicurezza adeguato continua è raggiungibile solo utilizzando il protocollo

Wpa».

M

INIMIZZARE L'INTENSITÀ DEL SEGNALE. «E'

fondamentale collocare correttamente l'access point e

limitarne la potenza, perché sia garantito il collegamento solo nelle zone interessate», dice Carnevali: il fatto

di non poter delimitare le onde radio in spazi definiti è la

prima causa da cui nascono le principali vulnerabilità delle

comunicazioni wireless.

C

AMBIARE GLI SSID DI DEFAULT. Se si lasciano le

impostazioni preconfigurate si facilita infinitamente il

lavoro di un hacker. Sarà molto più facile trovare la

chiave Wep per forzare la rete. E se non c'è neppure la

protezione Wep, si entra direttamente. È utile poi disabilitare il broadcast degli Ssid: quasi tutti gli access point

consentono di farlo. Forzare la rete protetta con protocollo

Wep, per un hacker, è un'operazione meno difficile di quanto

possa sembrare. «Basta registrare il traffico, anche cifrato,

che si capta da una rete wi-fi, utilizzando uno sniffer di rete

spiega Celentano . Poi, i dati catturati si danno in pasto

a un programma che li macina e, alla fine, li decifra

completamente., trovando la chiave. Sono software che si

trovano facilmente in Rete. E il proprietario della rete senza fili

non si accorge di nulla».

A

GGIORNARE IL FIRMWARE. Frequentare spesso il

sito del produttore dell'access point e utilizzare l'ultima versione del firmware consigliato: molti dispositivi che originariamente supportavano solo il Wep, con un

aggiornamento del firmware consentono di utilizzare misure

di sicurezza più adeguate, come il Wpa.

A

BILITARE FILTRI MAC. È una contromisura molto

utile, che consiste nell'impostare il proprio access

point in modo che abiliti la comunicazione colo con

schede di rete con determinati Mac address (indirizzi fisici

identificativi di ogni dispositivo).

Tutte operazioni alla portata di chiunque che abbia una

minima esperienza di computer. Basta studiare il manuale

dell'access point e, all'occorrenza, farsi aiutare dal servizio

tecnico del produttore dell'access point. «Certo, fa sorridere

conclude con una battuta Carnevali che le recenti norme

impongano una serie di controlli, dal passaporto in poi, per

chiunque vada a navigare in un Internet point: quando poi

basta un banale pc portatile per trovare il punto giusto ed

entrare sul web. E fare quello che si vuole».

c. r.

è stata una ricognizione

atta a rilevare passivamente i segnali radio

(come nello spirito del

wardriving: che non è, in

sé, illegale). E interessantissima.

Il tour comincia in via

Mantova, nel cortile del-

Cronaca

di un test

di «wardriving»

con una

squadra

di esperti

di Protechta

la Gazzetta. Nessuna rete viene rilevata. L'auto

si dirige verso i viali.

Dopo poche centinaia di

metri di marcia, i primi

bip segnalano qualche

bit nell'aria: ecco la prima rete riconosciuta.

Poi la seconda, la terza.

Delle tre, due sono senza

alcuna protezione. Per

un pirata, sarebbe un

gioco da ragazzi parcheggiare l'auto e mettersi al lavoro.

L'auto, intanto, prosegue la sua marcia (per

ovvi motivi, meglio restare sul vago, senza precisare le strade percorse). Altre cinque reti. È

una zona di uffici, dove il

wi-fi è comprensibilmente diffuso: e chi non apprezza la comodità di abbandonare i cavi e permettere a tutti i computer di essere in rete?

Ci sarà pure, ci sarebbe

da scommettere, anche

una discreta sensibilità

verso la sicurezza informatica. E invece no. Le

reti che vengono individuate dal notebook sono, nella stragrande

maggioranza dei casi,

completamente libere.

Non solo: in molti casi le

reti hanno addirittura la

firma

dell'azienda.

Hanno il nome in capo: il

nome è l'Ssid, che altro

non è che un identificativo della rete wireless. Se si lascia quello

preimpostato dal produttore del router, è mol-

to più facile attuare

un'intrusione:

perché

conoscere la marca dell'access point è già diciamo così molto comodo; se addirittura si

imposta come Ssid il nome dell'azienda, si facilita ulteriormente il

compito del pirata informatico, consentendo di individuare e localizzare in un baleno la

propria preda. Nulla

di più comodo, sempre

mettendosi dei panni di

un pirata informatico

malintenzionato. Nulla

di meglio per far venire

voglia di dare un'occhiata.

La crittografia, questa

sconosciuta. «Il problema osserva Davide

Carnevali, amministratore delegato di Protechta è che la comodità

dei sistemi plug-and-play

quelli che non necessitano di alcuna installazione: basta connetterli

al pc e accenderli, e funzionano da subito non

si sposa con la sicurezza,

anzi». È evidente che è

comodo, per l'utente

principiante, o per quello con media competenza informatica. Il problema è che dietro ad un

hardware plug and play

si possono nascondere

problemi legati alla sicurezza. E il rischio è

che la connettività funzioni, tanto per l'utente

quanto per chi non è autorizzato. La crittografia esiste dai tempi dei

Romani: il primo a utilizzarla fu niente meno

che Giulio Cesare. Non è

altro che un metodo di

scrittura segreta, per

offuscare un messag-

gio in modo da renderlo

incomprensibile a chi

non è autorizzato a leggerlo.

Nell'informatica, la sicurezza dei sistemi di

crittografia si misura

con la robustezza degli

algoritmi e la loro cor-

Il rischio è che

utenti non

autorizzati

sfruttino la

connessione per

navigare sul web

e rubare dati

retta implementazione.

Qualsiasi router wi-fi dispone del sistema di crittografia Wep: non si

tratta di un sistema infallibile tutt'altro ma

certo sufficiente almeno

per qualsiasi utente domestico. «Se è stata impostata una chiave Wep a

128 bit spiega Roberto

Tanara, ingegnere del

team di Protechta un

hacker impiega qualche

ora, o una giornata, per

violare il sistema ed entrare nella rete. Il gioco

non vale la candela:

l'hacker cercherà una rete senza protezione, visto

che ce ne sono tantissime».

Il giro prosegue, la frequenza dei bip del

computer portatile si intensifica. Nell'era della

connettività più spinta,

il problema è che la gente non si rende conto dei

rischi a cui si può andare

incontro. Spiegato in parole molto povere, il problema è questo: finché le

reti, domestiche e aziendali, erano via cavo, le

comunicazioni avvenivano (avanti e indietro)

appunto attraverso il cavo: quindi non c'erano

possibilità di fare danni,

non avendo la possibilità di collegarsi fisicamente a un computer o

al router, o perlomeno

era molto più difficile.

Con la tecnologia senza

fili, tutti sentono tutto. È la stessa differenza

che c'è fra un telefono

tradizionale e una conferenza in viva voce.

La prova su strada

finisce in via XXII Luglio. L'autista accosta

sotto una finestra della

sede di Protechta: qui ci

si può spingere oltre, per

una dimostrazione completa di una possibile intrusione di un pirata

informatico. Il team di

Protechta può far vedere

dal vivo cosa significa

violare una rete. Un impiegato, allertato con

una telefonata, accende

un pc dell'ufficio (collegato a una rete a cui è

stata momentaneamente disattivata la protezione). Il notebook se ne

accorge subito. Un paio

di clic, e il gioco è fatto:

ecco comparire l'elenco

dei computer collegati

alla rete. Un altro clic: si

entra in un pc. Un altro ancora: ecco l'elenco

delle cartelle del disco

rigido. Basta così: un altro segnale, e l'impiegato spegne la rete, tornando a proteggerla da

sguardi indiscreti.

Per eseguire la mappatura completa della

città, Protechta ha alternato il wardriving

con il warcycling: che è

la stessa cosa, utilizzando al posto di un'auto

una bicicletta, più comoda nei vicoli del centro e nelle isole pedonali. E il dato definitivo

emerso è sconvolgente:

sono state rilevate 1.046

reti wireless: solo 307 (il

29%) adottano un meccanismo di cifratura (tra

queste, in gran parte il

Wep, che è il meno sicuro). Il 71% è invece

assolutamente libero, in

balia dei pirati, non

utilizzando alcun sistema di cifratura. Solo il

18% degli access point

individuati nasconde il

proprio Ssid.

C'è ancora tanta strada da fare. Da fare in

fretta, se possibile: per

evitare scocciature e veri e propri guai. Altrimenti, è come lasciare la

chiave nella toppa della

porta di casa. E magari,

per agevolare il compito

dei ladri, appendere un

cartello al cancello precisando la scala e il pianerottolo.

Claudio Rinaldi