Antonio Lioy

< lioy @ e

polito.it

>

Firewall

IDS/IPS

Politecnico di Torino

Dip. Automatica e Informatica

Antonio Lioy

< lioy @ polito.it >

Politecnico di Torino

Dip. Automatica e Informatica

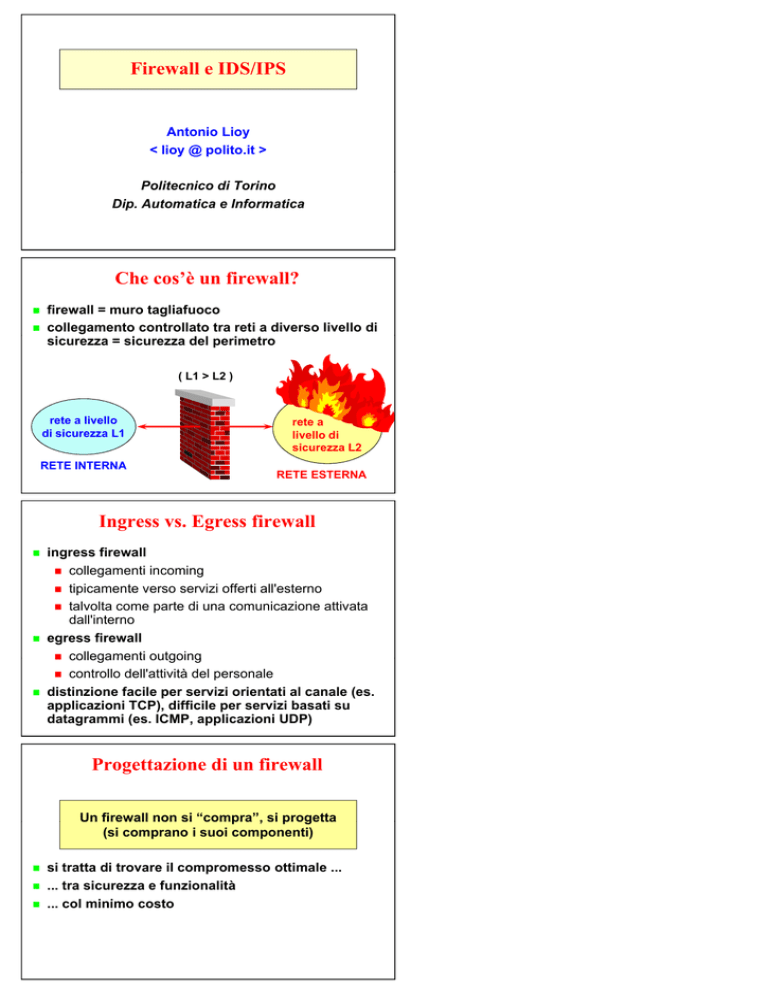

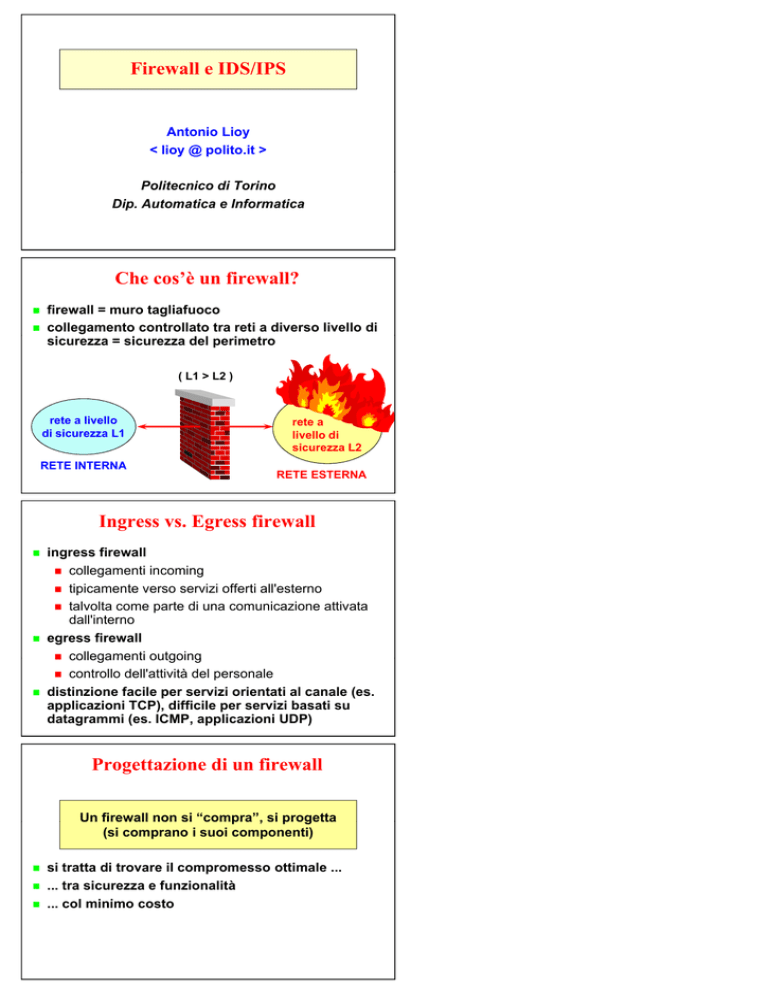

Che cos’è un firewall?

/IPS

firewall = muro tagliafuoco

collegamento controllato tra reti a diverso livello di

sicurezza = sicurezza del perimetro

(fw - dic'13)

Che cos’è un firewall?

( L1 > L2 )

/IPS

firewall = muro tagliafuoco

collegamento controllato tra reti a diverso livello di

rete a livello= sicurezza del perimetro rete a

sicurezza

di sicurezza L1

Ingress vs. Egress firewall

INTERNA

RETE

ingress

firewall

( L1 > L2 )

livello di

sicurezza L2

(fw - dic'13)

RETE ESTERNA

collegamenti incoming

rete

a livello

rete a

tipicamente

verso servizi offerti all'esterno

di sicurezza L1

livello di

Ingress

vs. diEgress

firewall

talvolta

come parte

una comunicazione

attivata

sicurezza L2

dall'interno

RETE INTERNA

firewall

ingress

egress firewall

RETE ESTERNA

Lioy - Politecnico

di

Torino

(1995-2013)

collegamenti

incoming

outgoing

controllo

tipicamente

verso servizi

offerti all'esterno

dell'attività

del personale

talvolta come

di una comunicazione

attivata

distinzione

facileparte

per servizi

orientati al canale

(es.

dall'internoTCP), difficile per servizi basati su

applicazioni

(es. ICMP, applicazioni UDP)

datagrammi

egress firewall

Lioy - Politecnico

di Torino (1995-2013)

collegamenti

outgoing

controllo dell'attività del personale

distinzione facile per servizi orientati al canale (es.

applicazioni TCP), difficile per servizi basati su

datagrammi (es. ICMP, applicazioni UDP)

Progettazione di un firewall

Un firewall non si “compra”,

compra , si progetta

(si comprano i suoi componenti)

Progettazione di un firewall

si tratta di trovare il compromesso ottimale ...

... tra sicurezza e funzionalità

firewall

non si “compra”,

compra , si progetta

... colUn

minimo

costo

(si comprano i suoi componenti)

si tratta di trovare il compromesso ottimale ...

... tra sicurezza e funzionalità

... col minimo costo

1

1

0

sicurezza

funzionalità

20

40

60

80

100 %

L’indice della sicurezza

100 %

0

80

60

40

20

20

40

60

80

80

60

40

20

0

100 %

sicurezza

funzionalità

100 %

0

I TRE PRINCIPI

INDEROGABILI

DEI FIREWALL

I il FW deve

I.

d

essere l’unico

l’ i

punto di contatto della rete

I TRE

interna

conPRINCIPI

quella esterna

INDEROGABILI

II. solo il traffico “autorizzato”

DEI FIREWALL

può attraversare il FW

I il FW deve

I.

d

essere l’unico

l’ i

III. il FW deve essere un sistema

punto

di

contatto

della

rete

Politiche

di sicuro

autorizzazione

altamente

esso stesso

interna con quella esterna

/IPS

/IPS

(fw - dic'13)

(fw - dic'13)

D.Cheswick

solo

traffico

S.Bellovin

“TuttoII.ciò

cheilnon

è “autorizzato”

può p

attraversare

espressamente

p

permesso,

, il FW

è vietato”

III. il FW deve essere un sistema

maggiorPolitiche

sicurezza

di sicuro

autorizzazione

altamente

esso stesso

più difficile da gestire

D.Cheswick

S.Bellovin

“Tutto ciò che non è

Lioy - Politecnico

“Tutto

espressamente

pdi Torino (1995-2013)

permesso,

p

,Tutto ciò che non è

espressamente vietato,

è vietato”

è permesso”

maggior sicurezza

minor sicurezza (porte aperte)

più difficile da gestire

più facile da gestire

Lioy - Politecnico di Torino (1995-2013)

“Tutto

Tutto ciò che non è

espressamente vietato,

è permesso”

minor sicurezza (porte aperte)

più facile da gestire

Considerazioni generali

gli oggetti grossi sono più difficili da verificare

se un processo non è stato attivato, i suoi bachi non

ci riguardano

“grande NON

è bello” = configurazione

Considerazioni

generaliminima

un firewall non è una macchina general-purpose

gli

oggetti

minimo grossi

del sw sono più difficili da verificare

se

un

processo

non è stato attivato, i suoi bachi non

no utenti

ci riguardano

…

“grande NON è bello” = configurazione minima

ognuno è colpevole finché non si dimostra

un firewall non è una macchina general-purpose

innocente

minimo del sw

no utenti

3

3

router che filtra il traffico a livello IP

bastion host

sistema sicuro, con auditing

FW: elementi di base

application gateway ( proxy )

servizio che svolge il lavoro per conto di un

screening router ( choke )

applicativo, tipicamente con controllo di accesso

router che filtra il traffico a livello IP

dual homed gateway

dual-homed

bastion host

sistema con due connessioni di rete e routing

sistema sicuro, con auditing

disabilitato

application gateway ( proxy )

servizio che svolge il lavoro per conto di un

applicativo, tipicamente con controllo di accesso

dual homed gateway

dual-homed

sistema con due connessioni di rete e routing

disabilitato

A quale livello si fanno i controlli?

packet

headers

TCP stream

UDP datagram

application data

/IPS

(fw - dic'13)

A quale livello

si fanno i controlli?

application

application gateway

packet

headers

/IPS

transport (TCP / UDP)

circuit gateway

TCP stream

application data

UDP datagram

network

t

k (IP)

packet

k t filt

filter

Architetturadatalink

"screening router"

application

physical

transport (TCP / UDP)

network

trete

k (IP)

esterna

(fw - dic'13)

application gateway

circuit gateway

packet

k t filt

filter

Architetturadatalink

"screening router"

physical

Lioy - Politecnico di Torino (1995-2013)

5

rete esterna

Lioy - Politecnico di Torino (1995-2013)

Architettura "screening router"

usa il router per filtrare il traffico sia a livello IP che

superiore

non richiede hardware dedicato

non Architettura

necessita di proxy

e quindi di modifiche

"screening

router"agli

applicativi

usa il router per filtrare il traffico sia a livello IP che

facile,

economico e ... insicuro!

superiore

non richiede hardware dedicato

non necessita di proxy e quindi di modifiche agli

applicativi

facile, economico e ... insicuro!

5

/IPS

/IPS

rete esterna

GW

Architettura "dual-homed gateway"

rete esterna

GW

Architettura "dual-homed gateway"

facile da realizzare

richiede poco hardware

possibile mascherare la rete interna

Architettura

"dual-homed gateway"

scarsamente

flessibile

grosso sovraccarico di lavoro

facile da realizzare

richiede poco hardware

possibile mascherare la rete interna

Architettura "screened host gateway"

scarsamente flessibile

grosso sovraccarico di lavoro

(fw - dic'13)

(fw - dic'13)

rete esterna

GW

Architettura "screened host gateway"

Lioy - Politecnico di Torino (1995-2013)

7

rete esterna

GW

Lioy - Politecnico di Torino (1995-2013)

Architettura "screened host gateway"

router:

blocca i pacchetti da INT a EXT a meno che arrivino

dal bastion host

blocca i pacchetti

da EXT a INT

a meno

che siano

Architettura

"screened

host

gateway"

destinati al bastion host

eccezione: protocolli abilitati direttamente

router:

bastion

host:

blocca

i pacchetti da INT a EXT a meno che arrivino

dal

bastion

host level gateway per abilitare

circuit/application

deida

servizi

selettivamente

blocca i pacchetti

EXT a INT a meno che siano

destinati al bastion host

eccezione: protocolli abilitati direttamente

bastion host:

7

più flessibilità

complicato da gestire: due sistemi invece di uno

Architettura

"screened

gateway"

si

può selettivamente

allentare host

il controllo

su certi

servizi / host

più

caro da mascherare

realizzare solo gli host/protocolli che

si possono

passano

dal bastion (a meno che il router abbia

più flessibilità

funzionalità NAT)

complicato da gestire: due sistemi invece di uno

si può selettivamente allentare il controllo su certi

servizi / host

si possono mascherare solo gli host/protocolli che

passano dal bastion (a meno che il router abbia

funzionalità NAT)

Architettura "screened subnet"

rete esterna

/IPS

(fw - dic'13)

GW

Architettura "screened subnet"

DMZ

rete esterna

/IPS

Architettura "screened subnet"

GW

DMZ (De-Militarized Zone)

DMZ

sulla DMZ - oltre al gateway - ci possono essere più

host (tipicamente i server pubblici):

Web

Architettura "screened subnet"

accesso remoto

DMZ

Zone)

. .(De-Militarized

.

Lioy - Politecnico

di DMZ

Torino

(1995-2013)

- oltre al ilgateway

possono

sulla

si può

configurare

routing -incimodo

che essere

la rete più

host

(tipicamente

i

server

pubblici):

interna sia sconosciuta

Web

soluzione

costosa

accesso remoto

...

Lioy - Politecnico

di Torino

(1995-2013) il routing in modo che la rete

si può

configurare

interna sia sconosciuta

soluzione costosa

(fw - dic'13)

Architettura "screened subnet" (versione 2)

per motivi di costo e di semplicità di gestione

spesso si omettono i router (e le loro funzioni sono

incorporate nel gateway)

anche noto come “firewall a tre gambe”

Architettura

"screened subnet" (versione 2)

per motivi di costo e di semplicità

di gestione

GW

retefunzioni

interna sono

spesso

si aomettono i router (e le loro

rete

ete

este

esterna

incorporate nel gateway)

anche noto come “firewall a tre gambe”

DMZ GW

rete

ete este

esterna

a

rete interna

9

9

/IPS

/IPS

packet filter

filtro

Puntiforwarding

di filtraggio

engine

incoming

packets

filtro

packet filter

filtro

outgoing

packets

filtro

filtro

forwarding

engine

incoming

packets

filtro

filtro

outgoing

packets

filtro

Bastion host - configurazione

ci devono girare solo i processi indispensabili

deve fare il log di tutte le attività

log in rete su un sistema sicuro all’interno

Bastion

host

- configurazione

disabilitare

source

routing

disabilitare IP forwarding

ci

devonoper

girare

solo i (es.

processi

indispensabili

trappole

gli intrusi

non usare

mai ls)

deve fare il log di tutte le attività

log in rete su un sistema sicuro all’interno

Tecnologia dei firewall

disabilitare source routing

disabilitarediverse

IP forwarding

tecnologie

per controlli a vari livelli di rete:

trappole

per

gli intrusi

(static)

packet

filter (es. non usare mai ls)

stateful (dynamic) packet filter

cutoff proxy

Tecnologia dei firewall

circuit-level gateway / proxy

tecnologie diverse per controlli a vari livelli di rete:

application-level gateway / proxy

(static)

packet filter

Lioy - Politecnico

di Torino (1995-2013)

stateful

inspection

stateful (dynamic) packet filter

differenze in termini di:

cutoff proxy

prestazioni

circuit-level gateway / proxy

protezione del S.O. del firewall

application-level gateway / proxy

mantenimento o rottura del modello client-server

Lioy - Politecnico

di Torino (1995-2013)

stateful

inspection

differenze in termini di:

prestazioni

protezione del S.O. del firewall

mantenimento o rottura del modello client-server

(fw - dic'13)

(fw - dic'13)

Packet filter

storicamente disponibile sui router

effettua controlli sui singoli pacchetti IP

IP header

Packet filter

transport header

storicamente disponibile sui router

effettua controlli sui singoli pacchetti IP

IP header

transport header

11

11

ottima scalabilità

controlli poco precisi: più facile da “fregare”

(es. IP

spoofing,filter:

pacchetti

frammentati)

Packet

pro

e contro

ottime prestazioni

indipendente

dalle applicazioni

basso costo (disponibile

su router e molti SO)

ottima

scalabilità

arduo supportare servizi con porte allocate

dinamicamente

FTP)

controlli poco (es.

precisi:

più facile da “fregare”

(es. IP spoofing,

pacchetti frammentati)

configurazione

complessa

ottime prestazioni

basso costo (disponibile su router e molti SO)

arduo supportare servizi con porte allocate

dinamicamente (es. FTP)

configurazione complessa

Stateful (dynamic) packet filter

simile al packet filter ma “state-aware”

informazioni di stato dal livello trasporto e/o da

/IPS

quello applicativo (es. comando PORT di FTP)

distingue

le nuove

connessioni

da quelle

già aperte

Stateful

(dynamic)

packet

filter

tabelle di stato per le connessioni aperte

simile

al packetche

filter

ma “state-aware”

pacchetti

corrispondono

ad una riga della

tabella sono

accettati

senzatrasporto

ulteriori controlli

informazioni

di stato

dal livello

e/o da

/IPS

quello

applicativo

(es.

comando

PORT

di

prestazioni migliori rispetto a packet filter FTP)

Application-level

gateway

le nuove

da quelle già aperte

distingue

supporto

per

SMP connessioni

delle

tabellelimitazioni

di stato perproprie

le connessioni

aperte

molte

del packet

filter

composto da una serie di proxy che esaminano il

pacchetti

che corrispondono

ad una riga della

contenuto

dei pacchetti

a livello applicativo

tabella sono accettati senza ulteriori controlli

spesso richiede modifica dell’applicativo client

prestazioni migliori rispetto a packet filter

può opzionalmente

effettuare il mascheramento /

Application-level

supporto perdegli

SMP indirizzi IPgateway

rinumerazione

interni

molte

delle

limitazioni

proprie

del

packet

filter

nell’ambitoda

deiuna

firewall,

normalmente

ha anche

composto

serie di

proxy che esaminano

il

funzioni

di

autenticazione

contenuto

dei

pacchetti

a

livello

applicativo

Lioy - Politecnico di Torino (1995-2013)

massima

sicurezza!!

(es. contro

buffer overflow

spesso

richiede

modifica

dell’applicativo

client

dell’applicazione target)

può opzionalmente effettuare il mascheramento /

rinumerazione degli indirizzi IP interni

nell’ambito dei firewall, normalmente ha anche

funzioni di autenticazione

Lioy - Politecnico di Torino (1995-2013)

massima sicurezza!! (es. contro buffer overflow

dell’applicazione target)

Application-level gateway (1)

regole più granulari e semplici rispetto a packet

filter

ogni applicazione richiede uno specifico proxy

ritardo

nel supporto per nuove

applicazioni

Application-level

gateway

(1)

consumo risorse (molti processi)

regole

piùprestazioni

granulari e

sempliciuser-mode)

rispetto a packet

basse

(processi

filter

supporto SMP può migliorare prestazioni

ogni applicazione richiede uno specifico proxy

rompe completamente il modello client/server

ritardo nel supporto per nuove applicazioni

server più protetti

consumo risorse (molti processi)

può autenticare i client

basse prestazioni (processi user-mode)

mancanza di trasparenza per i client

supporto SMP può migliorare prestazioni

(fw - dic'13)

(fw - dic'13)

13

13

che fare in presenza di metodi di sicurezza a livello

applicativo (es. SSL)?

varianti:

Application-level gateway (2)

transparent proxy

può esporre

il SO delper

firewall

meno intrusivo

i clientad attacchi

che fare

in presenza

di metodi

di sicurezza

complesso

(rerouting

+ estrazione

dati) a livello

applicativo (es. SSL)?

strong application proxy (controlla la semantica e la

varianti:

policy, non solo la sintassi del protocollo applicativo)

transparent

proxy

solo comandi/dati

permessi sono trasmessi

è

meno

intrusivo

per i client

l’unica

configurazione

giusta per un serio proxy

complesso (rerouting + estrazione dati)

strong application proxy (controlla la semantica e la

policy, non solo la sintassi del protocollo applicativo)

solo comandi/dati permessi sono trasmessi

è l’unica configurazione giusta per un serio proxy

Circuit-level gateway

/IPS

/IPS

è un proxy non “application-aware”

crea un circuito tra client e server a livello trasporto

… ma non ha nessuna comprensione dei dati in

transito Circuit-level gateway

è un proxy non “application-aware”

crea un circuito tra client e server a livello trasporto

… ma non ha nessuna comprensione dei dati in

transito Circuit-level gateway

rompe il modello client/server per la durata della

connessione

server più protetti

isola Circuit-level

da tutti gli attacchigateway

che riguardano

l'handshake TCP

isola

da tutticlient/server

gli attacchi che

riguardano

rompe

il modello

per

la durata la

della

frammentazione

dei

pacchetti

IP

connessione

Lioy - Politecnico di Torino (1995-2013)

può autenticare

i client

server

più protetti

ma

allora

richiede

modifiche

alle applicazioni

isola da tutti gli attacchi

che riguardano

l'handshakeproprie

TCP del packet filter rimangono

molte limitazioni

isola da tutti gli attacchi che riguardano la

frammentazione dei pacchetti IP

Lioy - Politecnico di Torino (1995-2013)

può autenticare i client

ma allora richiede modifiche alle applicazioni

molte limitazioni proprie del packet filter rimangono

(fw - dic'13)

(fw - dic'13)

SOCKS

è un proxy a livello trasporto (L4), ossia realizza un

circuit-level gateway

inventato dalla MIPS, v4 da NEC, v5 da IETF

aka AFT (Authenticated

Firewall Traversal)

SOCKS

i client devono essere modificati:

èunstandard:

proxy a telnet,

livello ftp,

trasporto

(L4), ossia realizza un

finger, whois

circuit-level gateway

libreria per sviluppare propri client

inventato dalla MIPS, v4 da NEC, v5 da IETF

supporto anche commerciale:

aka AFT (Authenticated Firewall Traversal)

nei browser (es. FX e IE)

i client devono essere modificati:

nei firewall (es. IBM)

standard: telnet, ftp, finger, whois

libreria per sviluppare propri client

15

15

RFC-1929 “Username/password authentication for

SOCKS V5”

RFC-1961 “GSS-API

authentication

SOCKS

RFCs method for

SOCKS V5”

RFC-3089 “SOCKS

“A SOCKS-based

gateway

RFC-1928

protocol IPv6/IPv4

V5”

mechanism”

RFC-1929 “Username/password authentication for

SOCKS V5”

RFC-1961 “GSS-API authentication method for

SOCKS V5”

RFC-3089 “A SOCKS-based IPv6/IPv4 gateway

mechanism”

SOCKS: funzionamento

la libreria rimpiazza le funzioni standard per

maneggiare i socket connect(), bind(), accept(),

...

/IPS

... con funzioni che:

SOCKS: funzionamento

aprono un canale col SOCKS server

invianorimpiazza

version, IP:port,

user standard per

lalibreria

le funzioni

maneggiare

i

socket

connect(),

bind(), accept(),

il server SOCKS:

...

/IPS

controlla la ACL

... con funzioni

che: critiche iniziali

SOCKS:

apre il canale richiesto (col proprio IP) e lo

"congiunge"

aprono un canale

col SOCKS

con quello

internoserver

SOCKS v4:

inviano version, IP:port, user

non distingue la rete interna da quella esterna

il server SOCKS:

l’autenticazione degli utenti è molto debole (si basa

controlla la ACL

su identd

o configurazione

del client)

SOCKS:

critichelocale

iniziali

apre il canale richiesto (col proprio IP) e lo

supporta solo TCP

"congiunge" con quello interno

SOCKS v4:

Lioy - Politecnico

di Torino

(1995-2013)

non

distingue

la rete

soluzione

= SOCKS

v5:interna da quella esterna

supporta

l’autenticazione

degli utenti è molto debole (si basa

anche UDP

su identd o configurazione locale del client)

migliore autenticazione (user+pwd o GSS-API)

supporta solo TCP

crittografia (tra client e server SOCKS)

Lioy - Politecnico

di Torino (1995-2013)

soluzione

= SOCKS

v5:

supporta anche UDP

migliore autenticazione (user+pwd o GSS-API)

crittografia (tra client e server SOCKS)

Reverse proxy

un server HTTP che fa solo da front-end e poi passa

le richieste al vero server

benefici:

obfuscation (non

dichiaraproxy

il vero tipo di server)

Reverse

load balancer

un

HTTPSSL

che (con

fa solo

da front-end

e poi …)

passa

server

acceleratore

back-end

non protetto

le richieste al vero server

web accelerator (=cache

( cache di contenuti statici)

benefici:

compressione

obfuscation (non dichiara il vero tipo di server)

spoon feeding (riceve dal server tutta una pagina

creata

load balancer

dinamicamente e la serve poco per volta al

client,

scaricando

così ilback-end

server applicativo)

acceleratore SSL (con

non protetto …)

web accelerator (=cache

( cache di contenuti statici)

(fw - dic'13)

(fw - dic'13)

17

17

/IPS

/IPS

esterna

esterna

rete

rete

Configurazioni

di reverse

firewall proxy

firewall

interna

firewall

serv1

serv2

DMZ

rete

interna

firewall

serv1

serv2

rete

VPN

interna

DMZ

reverse

proxy

serv1

interna

DMZ

rete

reverse

esterna

proxy

DMZ

rete

reverse

esterna

proxy

reverse

proxy

serv1

serv2

VPN

serv2

Stealth firewall

firewall privo di un indirizzo di rete, così da non

essere attaccabile direttamente

intercetta i pacchetti fisicamente, mettendo la

propria interfaccia di rete in modo promiscuo

(fw - dic'13)

Stealth firewall

firewall privo di un indirizzo di rete, così da non

stealth

rete

rete

essere

attaccabile direttamente

fi

firewall

ll

esterna

t

i t

interna

intercetta i pacchetti fisicamente, mettendo la

propria interfaccia

di rete in modo

promiscuo

Local / personal

firewall

firewall installato direttamente sul nodo da difendere

tipicamente

un packetstealth

filter

rete

rete

fi firewall

firewall

ll

esterna

t ad un normale

i t

interna

rispetto

in rete può

controllare

i programmi

a cui èfirewall

permesso:

Local

/ personal

aprire collegamenti in rete verso altri nodi (ossia

agireinstallato

come client)

firewall

direttamente sul nodo da difendere

ricevere

richieste

di collegamento

/ servizio (ossia

Lioy - Politecnico

di Torino (1995-2013)

tipicamente

un packet

filter

agire da server)

rispetto ad un normale firewall in rete può

importante

limitare laa diffusione

di malware o

controllare per

i programmi

cui è permesso:

trojan, o semplici errori di installazione

aprire collegamenti in rete verso altri nodi (ossia

gestione

firewall

distinta da gestione sistemistica

agire come

client)

(fw - dic'13)

ricevere

richieste

Lioy - Politecnico

di Torino (1995-2013)

di collegamento / servizio (ossia

agire da server)

importante per limitare la diffusione di malware o

trojan, o semplici errori di installazione

gestione firewall distinta da gestione sistemistica

Protezione offerta da un firewall

i firewall sono efficaci al 100% solo relativamente

agli attacchi sui canali che sono bloccati

per gli altri canali occorrono altre difese:

VPN

Protezione offerta da un firewall

firewall “semantici” / IDS

i

firewall

sono

efficaci al 100% solo relativamente

sicurezza

applicativa

agli attacchi sui canali che sono bloccati

per gli altri canali occorrono altre

F difese:

VPN

W

firewall “semantici” / IDS

sicurezza applicativa

19

19

sistema per identificare individui che usano un

computer o una rete senza autorizzazione

Intrusion

esteso anche Detection

all’identificazione

di utenti

autorizzati,

System

(IDS)

ma che violano i loro privilegi

ipotesi:

definizione:

il “pattern”

comportamento

degli

utenti

non

sistema

perdiidentificare

individui

che

usano

un

autorizzati

differenzia

da quello

degli utenti

computer osiuna

rete senza

autorizzazione

autorizzati

esteso anche all’identificazione di utenti autorizzati,

ma che violano i loro privilegi

ipotesi:

il “pattern” di comportamento degli utenti non

autorizzati si differenzia da quello degli utenti

autorizzati

IDS: caratteristiche funzionali

IDS passivi:

uso di checksum crittografiche (es. tripwire)

/IPS

riconoscimento di pattern (“attack signature”)

IDS: caratteristiche funzionali

IDS attivi:

“learning” = analisi statistica del funzionamento del

IDSsistema

passivi:

uso

di checksum

crittografiche

(es. tripwire)

“monitoring”

monitoring

= analisi

attiva di traffico

dati,

dati sequenze,

sequenze

/IPS

azioni

riconoscimento di pattern (“attack signature”)

IDS: caratteristiche

topologiche

“reaction”

= confronto con parametri

statistici

IDS

attivi:

(reazione scatta al superamento di una soglia)

“learning”

= analisi

statistica del funzionamento del

HIDS

(host-based

IDS)

sistema

analisi dei log (del S.O. o delle applicazioni)

“monitoring”

monitoring = analisi attiva di traffico dati,

dati sequenze,

sequenze

attivazione di strumenti di monitoraggio interni al

azioni

S.O.

IDS: caratteristiche topologiche

“reaction” = confronto con parametri statistici

NIDS (network-based IDS)

(reazione scatta al superamento di una soglia)

HIDS

(host-based

IDS)

attivazione

di strumenti

di monitoraggio del traffico di

Lioy - Politecnico

di Torino dei

(1995-2013)

rete

analisi

log (del S.O. o delle applicazioni)

attivazione di strumenti di monitoraggio interni al

S.O.

NIDS (network-based IDS)

attivazione di strumenti di monitoraggio del traffico di

Lioy - Politecnicorete

di Torino (1995-2013)

SIV e LFM

System Integrity Verifier

controlla i file / filesystem di un nodo per rilevarne

cambiamenti

es. rileva modifiche

SIVaieregistri

LFMdi Windows o alla

configurazione di cron, cambio privilegi di un utente

es. tripwire

System

Integrity Verifier

Log

File Monitor

controlla

i file / filesystem di un nodo per rilevarne

cambiamenti

controlla i file di log (S.O. e applicazioni)

rileva

es. rileva

modifiche

ai registri

di Windows

o alla

pattern

conosciuti

derivanti

da attacchi

o da

configurazione

di cron, cambio privilegi di un utente

tentativi

di attacco

es. tripwire

swatch

Log File Monitor

(fw - dic'13)

(fw - dic'13)

21

21

controlla traffico e log individuando pattern sospetti

attiva i security event rilevanti

Componenti

di(ACLs,

un NIDS

interagisce

con il sistema

TCP reset, ... )

director

sensor

coordina i sensor

controlla traffico e log individuando pattern sospetti

gestisce il security database

attiva i security event rilevanti

IDS message system

interagisce con il sistema (ACLs, TCP reset, ... )

consente la comunicazione sicura ed affidabile tra i

director

componenti dell’IDS

coordina i sensor

gestisce il security database

IDS message system

consente la comunicazione sicura ed affidabile tra i

componenti dell’IDS

Architettura di un NIDS

IDS

director

/IPS

(fw - dic'13)

Architettura(host)

di un NIDS

sensor(s)

DMZ

(net)

sensor

/IPS

rete

esterna

IDS

((host))

director

sensor(s)

Interoperabilità(host)

di IDS/NIDS

FW sensor(s)

rete

interna

(net)

sensor(s)

necessaria perché attacchi coinvolgono differenti

DMZ rilevate da diversi strumenti

organizzazioni e/o sono

((host))

formato di signature:

(net)

sensor(s)

sensor

nessuno

standard, ma molto

diffuso il formato di

Interoperabilità

di IDS/NIDS

(net)

reteSnort

rete

FW

sensor(s)

esterna

interna

formato degli

allarmi

e protocollo

per la loro

necessaria

perché

attacchi

coinvolgono

differenti

trasmissione:

organizzazioni

e/o

sono

rilevate

da

diversi

strumenti

Lioy - Politecnico di Torino (1995-2013)

IDMEF

IDXP + IODEF (IETF)

formato

di +signature:

SDEE

(Cisco,

ISS, ma

SourceFire)

nessuno standard,

molto diffuso il formato di

Snort

formato degli allarmi e protocollo per la loro

trasmissione:

Lioy - Politecnico di Torino (1995-2013)

IDMEF + IDXP + IODEF (IETF)

SDEE (Cisco, ISS, SourceFire)

IPS

(fw - dic'13)

Intrusion Prevention System

per velocizzare ed automatizzare la risposta alle

intrusioni = IDS + firewall dinamico distribuito

non un prodotto ma una

tecnologia, con grosso

IPS

impatto su tanti elementi del sistema di protezione

pericolo

prendere la

decisione sbagliata o di

Intrusiondi

Prevention

System

bloccare traffico innocuo

per velocizzare ed automatizzare la risposta alle

intrusioni = IDS + firewall dinamico distribuito

non un prodotto ma una tecnologia, con grosso

impatto su tanti elementi del sistema di protezione

pericolo di prendere la decisione sbagliata o di

bloccare traffico innocuo

23

23

network

web

b server

Honey pot

honey pot

(attacchi esterni)

Decoy DMZ

DMZ

external

network

web

b server

internal

network

trusted host

Decoy DMZ

internal

network

trusted host

honey pot

pot

(attacchihoney

esterni)

(attacchi interni)

honey pot

(attacchi interni)

Lioy - Politecnico di Torino (1995-2013)

25

Lioy - Politecnico di Torino (1995-2013)

25