Sicurezza dei sistemi

informatici

Prima parte: le minacce

Appunti preparati dal

prof. Ing. Mario

Catalano per gli studenti

dell’ITI “E. Medi” in S.

Giorgio a Cremano (NA)

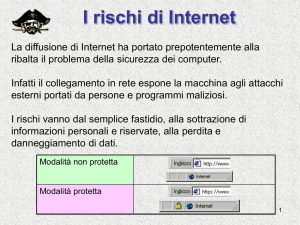

Il problema della sicurezza in rete

Elevato sviluppo di servizi e tecnologie Internet

Elevate numero di connessioni

Sicurezza Informatica

Acquisire un buon livello

di conoscenza informatica

Garantire

Integrità e

Riservatezza

dei dati

Dotarsi di opportuni strumenti

per tenere alto il livello

di sicurezza

Conservazione dati.

Le informazioni (software, banche dati etc.) memorizzate

nei computer sono esposte a molteplici rischi:

- danneggiamento fisico dei supporti hardware (hard disk, dvd,

memorie USB etc.);

- cancellazioni accidentali dovute ad errore dell’utente;

- cancellazioni dovute a malfunzionamenti del software o ad

attacchi informatici

BACKUP: operazione che copia lo stato del sistema, residente sul disco, su

un supporto esterno, quale altro disco, pen driver, DVD, INTERNET,

ecc… La registrazione (il file) prende anch’essa il nome di “Backup” o

“Immagine”

RESTORE: operazione che copia un precedente stato

del sistema, memorizzato su un supporto esterno, nel

disco di sistema, ripristinandone lo stato

Perché gli attacchi informatici?

Dietro agli attacchi a un sistema si celano motivazioni ben più serie di quello

che si può pensare; molti tentativi di violazione di una rete vengono effettuati

con scopi diversi:

spionaggio industriale

sottrazione di informazioni riservate

vendetta a scopi personali

diffamazione pubblica di un’azienda

guadagno di vantaggi economici

SICUREZZA indica:

salvaguardare la riservatezza dell'informazione:

•

•

– Ridurre a livelli accettabili il rischio che un'entità possa

accedere ai dati senza esserne autorizzata

salvaguardare l'integrità dell'informazione:

– Ridurre il rischio che i dati possano essere

cancellati/modificati a seguito di interventi non

autorizzate o fenomeni non controllabili e prevedere

adeguate procedure di recupero delle informazioni

salvaguardare la disponibilità dell'informazione:

– Ridurre il rischio che possa essere impedito alle entità

autorizzate l'accesso alle informazioni a seguito di

interventi non autorizzate o fenomeni non controllabili

Hacker e Cracker

Un hacker è una persona che

si impegna per aggirare o

superare limitazioni che gli

vengono imposte

Cracker è colui che sfrutta

le proprie capacità (o in

certi casi quelle degli altri)

al fine di distruggere,

ingannare e guadagnare.

Insidie nella sicurezza di rete

1) in un computer multi-utente, uno

degli utenti può assumere

l’identità di un altro utente per

carpire informazioni di

quest’ultimo o per spacciarsi per

lui

• Per difendersi dai pericoli

–

è fondamentale che ogni utente sia

identificato e che le azioni che gli

sono consentite siano decise in

funzione di questa identità

Insidie nella sicurezza di rete

2) i servizi che usano la rete internet

si basano sulla trasmissione di

informazioni che attraversano reti

e router non sempre controllabili

• Per evitare (2) si deve trasmettere

in rete solo informazione criptata

cioè incomprensibile da chi non

abbia l’apposita chiave di

decrittazione

Tipologie di attacchi

Vi sono diverse tipologie di attacco che possono essere così

classificate:

•

•

•

•

Acquisizione di informazioni.

Accesso non autorizzato: un intruso ottiene l'accesso ad una

rete, o ad un computer, pur non avendone l'autorizzazione,

ottenendo informazioni riservate, o provocando danni di vario

genere al sistema.

Accesso/modifica/cancellazione delle informazioni.

Denial of Service: l'intruso rende un sistema, un servizio,o

una rete non disponibile esaurendone le risorse di rete.

Luglio 2003

Sicurezza dei dati

Tipologie di attacchi

Gli attacchi possono essere realizzati seguendo diverse tecniche,

quali ad esempio:

• Intercettazioni

• Virus

• Trojan

• Spyware

• Worm

•Spam

• Phishing

•Denial of service

Intercettazioni o sniffing

•

Si dice sniffer un qualsiasi strumento, software o

hardware che raccoglie le informazioni che viaggiano

lungo una rete.

•

Le funzioni tipiche di uno sniffer sono:

– Conversione e filtraggio dei dati e dei pacchetti

– Analisi dei difetti di rete

– Setacciamento di Password e Nomi di Utente

•

•

•

Il primo obiettivo: la Password

Molti utenti hanno una password la cui lunghezza è uguale o inferiore a 6 caratteri.

Molti utenti hanno una password composta solo da lettere minuscole.

Quasi il 50% degli utenti utilizzano nomi, parole presenti nei dizionari o password

banali (cifre consecutive, tasti adiacenti e così via).

gestione delle password

Il primo ostacolo che un cracker deve superato per accedere ad un sistema è quello

dell’autenticazione.

Esistono varie metodologie di autenticazione:

–

–

–

Login e Password: è il metodo più diffuso; se queste non corrispondono a

quelle conservate con quelle conservate nel sistema l’accesso viene

negato.

Carta magnetica: il riconoscimento viene effettuato inserendo la carta in

un apposito lettore e digitando una password.

Biometrie: si tratta di lettori di impronte digitali o vocali, analisi della retina,

analisi della firma.

Crittografia

Difendere la privacy individuale in un’era di crescente computerizzazione sta

diventando un problema cardine, in quanto oggi le nostre vite sono controllate

in molti modi.

Proprio per questi motivi, ed altri ancora, è necessario trovare uno, o più metodi

che ci permettano di immagazzinare, o trasmettere in modo sicuro tutte quelle

informazioni che sono tutelate dal diritto alla privacy, ma anche quelle che, per

qualche motivo personale, o aziendale, sono ritenute “riservate”. Il più diffuso è

la crittografia.

– Crittografia: la scienza di scrivere dei messaggi che

nessuno al di là del vero destinatario potrà leggere (dal

greco kryptós = nascosto e dal tema, sempre greco,

gráphò cioè, scrivere)

Virus e minacce software: fasi

fase silente: virus inattivo, attivato da qualche evento

fase di propagazione: si duplica in altri programmi che vanno

in esecuzione; si mette in aree particolari del disco

fase di attivazione: si attiva per compiere le azioni

programmate. Può essere attivato da un evento esterno

fase di esecuzione: compie le funzioni di danneggiamento e/o

disturbo

sono spesso progettati per un particolare s.o. o piattaforma hw

Virus

• Frammenti di software che sono in grado, una volta eseguiti,

di infettare dei file in modo da riprodursi facendo copie di sé

stesso, generalmente senza farsi rilevare dall'utente.

• I virus non solo sono dannosi per il sistema operativo che li

ospita ma comportano anche uno spreco di risorse in

termini di RAM, CPU e spazio sul disco fisso.

• Alle volte i virus possono indirettamente provocare danni

anche all'hardware, ad esempio causando il

surriscaldamento della CPU mediante overclocking, oppure

fermando la ventola di raffreddamento.

• Si trasmettono da un computer a un altro tramite lo

spostamento di file infetti ad opera degli utenti.

Virus

I Virus informatici devono penetrare nel programma ospite modificandolo, sia per

riprodursi, sia per danneggiare dati e/o programmi presenti su supporti registrabili;

sono costituiti da poche centinaia di istruzioni per far notare la loro presenza all'utente

del computer.

Virus di file: Si sostituiscono in parte o completamente ad un programma (.exe,

bat, .com …). Quando viene eseguito il programma, sarà eseguito il virus.

Virus di boot: Sfruttano il settore di boot o MBR del disco per essere eseguiti ad

ogni avvio della macchina. Risiedono in memoria.

Virus multipartiti: Sono i più pericolosi e possono infettare sia il settore di avvio dei

dischi che i programmi.

Virus di macro: Infettano solo file di dati (e non i programmi) e precisamente quei

file al cui interno possono essere contenute le macro.

Trojan

•

•

•

I trojan sono programmi creati

con il solo scopo di causare

danni più o meno gravi ai

computer su cui sono eseguiti.

Devono il loro nome al fatto che

le funzionalità sono nascoste

all'interno di un programma

apparentemente utile

E’ dunque l'utente stesso che

installando ed eseguendo un

certo programma,

inconsapevolmente, installa ed

esegue anche il codice trojan

nascosto.

Trojan

• Un trojan o trojan horse è un tipo di malware. Deve il suo

nome al fatto che le sue funzionalità sono nascoste all'interno

di un programma apparentemente utile; è dunque l'utente

stesso che installando ed eseguendo un certo programma,

inconsapevolmente, installa ed esegue anche il codice trojan

nascosto.

• I trojan non si diffondono autonomamente come i virus o i

worm, quindi richiedono un intervento diretto dell'aggressore

per far giungere l'eseguibile maligno alla vittima. Spesso è la

vittima stessa a ricercare e scaricare un trojan sul proprio

computer, dato che i cracker amano inserire queste "trappole"

ad esempio nei videogiochi piratati, che in genere sono molto

richiesti. Vengono in genere riconosciuti da un antivirus

aggiornato come tutti i malware. Se il trojan in questione non è

ancora stato scoperto dalle software house degli antivirus, è

possibile che esso venga rilevato, con la scansione euristica,

come probabile malware.

Trojan

Cosa sono:

Si camuffano bene, sembrano programmi

normali e magari anche utili, non si

replicano, ma ne richiedono l’esecuzione

inconsapevole da parte dell’utente

Come si diffondono:

Tramite Internet (collegamenti peer to peer)

ed e-mail

Conseguenze:

Consentono il controllo remoto

del PC da qualcuno via

Internet, perdita e furto di dati

ed informazioni personali (IP,

Password..)

Spyware

• Uno spyware è un

programma che raccoglie

informazioni riguardanti

l'attività online di un utente

(es: siti visitati, acquisti

eseguiti in rete etc) senza il

suo consenso,

trasmettendole tramite

Internet ad

un'organizzazione che le

utilizzerà per trarne profitto,

solitamente attraverso l'invio

di pubblicità mirata

Spyware

Come si diffondono:

L’installazione può avvenire, sfruttando le

vulnerabilità del browser, visitando pagine Web o

con tecniche di social engineering

Conseguenze:

Invio di pubblicità non richiesta (Spam), modifica

pagina iniziale del browser, la redirezione su falsi

siti di e-commerce (Phishing), l'installazione di

dialer truffaldini, occupazione di memoria,

instabilità del sistema

Keylogging

keylogging è un'attività di spionaggio informatico

nella quale un programma specializzato legge

la sequenza con cui l’utente agisce sulla

tastiera e, così facendo, può carpire

informazioni riservate (password, dati della

carta di credito e simili).

• I keylogger sono in grado di registrare tutto ciò

che un utente digita su una tastiera o col copia

e incolla rendendo così possibile il furto di

password o di dati che potrebbero interessare

qualcun altro.

• Il computer non si accorge della presenza del

keylogger passando così totalmente

inosservato.

• Installati sul computer dai trojan o dai worm, o

da un'altra persona che può accedere al pc

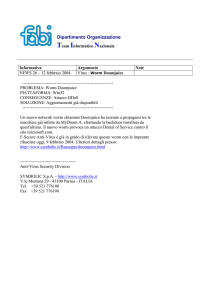

Worms

Cosa sono:

Frammenti di codice indipendenti ed autonomi che agiscono principalmente in

memoria, non hanno bisogno di legarsi ad altri programmi per diffondersi

Come si diffondono:

Tramite Internet ed e-mail, sfruttando i bug del client di posta e S.O. con

tecniche di social engineering

Conseguenze:

Non mira a danneggiare i dati; crea malfunzionamenti (rallentamento o

blocco) al sistema o peggio a carpire dati ed informazioni personali (IP,

Password..)

CISIA di Napoli

Presidio di Salerno

Worms

• particolare categoria di malware in grado di

autoreplicarsi. È simile ad un virus, ma a differenza di

questo non ha bisogno di legarsi ad altri eseguibili per

diffondersi.

• Tipicamente un worm modifica il computer che infetta, in

modo da venire eseguito ogni volta che si avvia la

macchina e rimanere attivo finché non si spegne il

computer o non si arresta il processo corrispondente. Il

worm tenta di replicarsi sfruttando Internet in diverse

maniere: spesso i mezzi di diffusione sono più di uno per

uno stesso worm.

Worms

Il mezzo più comune impiegato dai worm per diffondersi è

la posta elettronica: il programma maligno ricerca indirizzi

e-mail memorizzati nel computer ospite ed invia una

copia di sé stesso come file allegato (attachment) a tutti o

parte degli indirizzi che è riuscito a raccogliere. I

messaggi contenenti il worm utilizzano spesso tecniche

di social engineering per indurre il destinatario ad aprire

l'allegato, che spesso ha un nome che permette al worm

di camuffarsi come file non eseguibile. Alcuni worm

sfruttano dei bug di client di posta molto diffusi, per

eseguirsi

automaticamente

al

momento

della

visualizzazione del messaggio e-mail.

Rootkit

• si tratta di raccolte di programmi software che gli hacker

possono utilizzare per ottenere l'accesso remoto non

autorizzato a un computer per lanciare altri attacchi.

Questi programmi possono utilizzare una serie di

tecniche diverse, incluso il monitoraggio della pressione

dei tasti, la modifica dei file di registro del sistema o di

applicazioni esistenti, la creazione di una backdoor nel

sistema e l'avvio di attacchi contro altri computer della

rete. I rootkit sono in genere organizzati in una serie di

strumenti regolati e indirizzati a uno specifico sistema

operativo.

Spam

• Lo Spam è l'invio di grandi quantità di

messaggi indesiderati.

• I più comuni segnali di una mail spam

sono:

• Nessun oggetto della e-mail;

• Testo in inglese o in italiano non

corretto;

• Avete vinto qualcosa

• Indirizzo di ritorno incompleto;

• E-mail generate dal computer;

• E-mail di ritorno non inviate

dall’utente.

Come difendersi dallo spam?

• Utilizzare filtri anti spam;

• Fare attenzione all’atto di registrazione su siti Internet;

• Assicurarsi che i nostri dati personali non arrivino a società

di cui non conosciamo la provenienza;

• Non cliccare sui link all’interno delle e-mail spam che

invitano a deregistrarsi;

TRUFFE – Phishing

• Il phisher (pescatore)

invia e-mail del tutto simili,

nell'aspetto grafico, a

quelle provenienti da

banche o siti, accessibili

mediante registrazione.

• Nel testo s'invita l'utente, a

causa di problemi tecnici,

a validare l'identificativo

utente, la relativa

password o altri dati

personali.

Phishing

Cosa è:

Una tecnica utilizzata (cercando a caso) per ottenere le

credenziali (password, Numero di carte di credito, riservate) di

altre persone

Come si diffonde:

Tecniche di social engineering, telefonate, e-mail esca con

grafica di banca, provider web, aste online

Conseguenze:

Furto di identità, numeri di carte di credito

Dos: Denial of service

• Diniego di servizio: inibizione

a lungo termine di un

servizio. Può essere svolta

sul server, sul client o in rete.

• Si verifica quando un server

viene sepolto sotto un

enorme numero di richieste

di servizi che non può

trattare e quindi non riesce

più a fare il suo lavoro

normale.

DDoS (Dinamic DoS)

Questi tipi di attacchi utilizzano in genere client infetti del

tutto all'oscuro del loro ruolo in tale attacco. Durante un

attacco DDoS un utente malintenzionato utilizza software

dannoso installato su diversi computer per attaccare un

singolo obiettivo. Questo metodo consente di ottenere un

effetto maggiore sull'obiettivo rispetto a quanto sia

possibile con un singolo computer d'attacco. La struttura

di tali attacchi varia di caso in caso, ma in genere si basa

sull'invio di grandi quantità di dati a uno specifico host o

sito Web che ha come risultato l'interruzione della

risposta al traffico legittimo. In tal modo la larghezza di

banda disponibile sul lato della vittima viene riempita e il

sito viene costretto non in linea.

DDoS (Dinamic DoS)

• Contro questo tipo di attacco può

essere estremamente difficile

difendersi, perché gli ospiti

responsabili degli attacchi sono in

realtà anch'essi vittime

inconsapevoli. Gli attacchi DDoS

sono in genere condotti da bot

(programmi che eseguono azioni

ripetitive), che gli hacker possono

utilizzare per controllare i computer

“vittima” ad esempio mediante un

canale IRC. Quando i computer sono

sotto il controllo degli hacker

diventano zombi e possono infettare

un obiettivo a comando dell'hacker,

senza che il proprietario del

computer ne sia consapevole.

Effetti di DoS e DDoS

• Sia l'approccio DoS che quello DDoS possono

comprendere una serie di diverse tecniche di

attacco, tra le quali:

• Arresti del sistema: se il software dannoso è in

grado di arrestare in modo corretto o anomalo

un sistema, può essere in grado di interrompere

uno o più servizi. L'attacco a un sistema host

richiede che il software dannoso individui una

debolezza nell'applicazione o nel sistema

operativo che può causare l'arresto del sistema.

Effetti di DoS e DDoS

• Occupazione della larghezza di banda: la maggior

parte dei servizi di rete forniti in Internet sono collegati

attraverso una connessione di rete a larghezza di banda

limitata che consente la connessione ai relativi client. Se

un autore di software dannoso è in grado di distribuire un

payload che occupi la larghezza di banda con falso

traffico di rete, è possibile produrre un attacco DoS

semplicemente impedendo ai client di connettersi

direttamente al servizio.

• Interruzione del servizio: questo tipo di payload può

utilizzare anche un attacco di tipo DoS. Se ad esempio

un attacco su un server DNS (Domain Name System)

disattiva il servizio DNS, sarà stata utilizzata una tale

tecnica di attacco DoS.

Effetti di DoS e DDoS

• Attacchi di negazione del servizio di rete: questo tipo

di payload tenta di sovraccaricare le risorse disponibili

sull'host locale. Risorse come la capacità di memoria e

microprocessore sono state sovraccaricate da attacchi di

tipo SYN flood, in cui viene utilizzato un programma per

inviare un flusso di richieste TCP SYN per riempire la

coda della connessione in attesa sul server e impedire il

traffico di rete legittimo in entrata e uscita dal server.

Anche gli attacchi di tipo bomba di posta elettronica

esauriscono le risorse di memorizzazione per creare un

attacco DoS in cui un'eccessiva quantità di dati di posta

elettronica viene inviata a un indirizzo di posta elettronica

nel tentativo di bloccare il programma di posta

elettronica o di impedire al destinatario di ricevere altri

messaggi legittimi.

Spoofing

Atto di introdursi in un

sistema

informativo

senza

averne

l'autorizzazione.

l'intruso cambia il

proprio numero IP

non

valido

per

l'accesso al sistema,

in uno autorizzato.

Payload

• Una volta che il software dannoso ha raggiunto

la macchina host tramite il trasporto, esegue in

genere un'azione cui viene fatto riferimento

come payload, che può assumere diversi

aspetti.

Alcuni Payload

• Backdoor: questo tipo di payload consente

l'accesso non autorizzato a un computer. Può

offrire l'accesso completo ma essere anche

limitato ad accessi come FTP tramite la porta 21

del computer. Se l'attacco intendeva abilitare

Telnet, un hacker potrebbe utilizzare il computer

infetto come base per attacchi Telnet su altri

computer.

Alcuni Payload

•

Danneggiamento o eliminazione di dati: uno dei tipi di payload

più distruttivo può essere codice dannoso che danneggia o elimina

i dati, rendendo inutili le informazioni presenti sui computer degli

utenti. L'autore del software dannoso in questo caso ha due scelte:

la prima possibilità è progettare il payload per una rapida

esecuzione. Sebbene potenzialmente disastroso per il computer

infettato, questo tipo di software sarà rapidamente scoperto e avrà

quindi possibilità limitate di replicarsi senza essere rilevato. L'altra

possibilità è lasciare il payload sul sistema locale sotto forma di

cavallo di Troia per un certo periodo di tempo (per qualche

esempio, vedere la sezione "Meccanismi di attivazione" più avanti

in questo capitolo) per consentire al software di diffondersi prima di

tentare di distribuire il payload, allertando in tal modo l'utente della

sua presenza.

• Si occupano di gestire

la connessione ad

Internet tramite la

normale linea

telefonica.

• Sono malware quando

vengono utilizzati in

modo illecito,

modificando il numero

telefonico chiamato

dalla connessione con

uno a tariffazione

speciale, allo scopo di

trarne illecito profitto

Dialer

42/19

42/19

AdWare

• Presentano all'utente messaggi

pubblicitari durante l'uso

• Possono causare danni quali rallentamenti

del pc e rischi per la privacy in quanto

comunicano le abitudini di navigazione ad

un server remoto.

43/19

43/19

Meccanismi di attivazione

• I meccanismi di attivazione sono una

caratteristica del software dannoso utilizzata per

avviare la replica o la distribuzione del payload.

Meccanismi tipici di attivazione comprendono:

• Esecuzione manuale: questo tipo di

meccanismo di attivazione è semplicemente

l'esecuzione del software dannoso eseguita

direttamente dalla vittima.

Meccanismi di attivazione

• Esecuzione semi-automatica: questo tipo di

meccanismo di attivazione viene avviato

inizialmente da una vittima ed eseguito quindi in

modo automatico da quel punto in poi.

• Esecuzione automatica: questo tipo di

meccanismo di attivazione non richiede alcuna

esecuzione manuale. Il software dannoso

esegue il proprio attacco senza che sia

necessario che la vittima esegua codice

dannoso sul computer di destinazione.

Meccanismi di attivazione

• Bomba a orologeria: questo tipo di meccanismo di attivazione

esegue un'azione dopo un certo periodo. Questo periodo può

essere un ritardo rispetto alla prima esecuzione del file infetto o

una data o un intervallo di date prestabilito. Ad esempio un

worm può avviare le routine del payload contro un certo

obiettivo solo in una certa data e interrompere le repliche ad

un’altra, anche se il componente della backdoor della bomba a

orologeria è rimasto attivo dopo tali date.

• Condizionale: questo tipo di meccanismo utilizza una qualche

condizione predeterminata come attivazione per distribuire il

suo carico. Ad esempio, un file rinominato, una serie di

pressioni di tasti o l'avvio di un'applicazione. Il software

dannoso che utilizza questo tipo di attivazione viene a volte

denominato anche bomba logica.

Software non dannoso, ma quasi

Software Joke

• Le applicazioni Joke

(scherzi) sono progettate

per far sorridere o nel

peggiore dei casi per far

perdere tempo agli utenti.

Esistono numerosi

esempi di applicazioni

joke, con risultati che

vanno da interessanti

effetti video a divertenti

animazioni o giochi.

Software non dannoso, ma quasi

• Hoax

• Cerca di ingannare un utente e fare in modo che compia

una determinata azione senza che l'utente ne sia

consapevole.

• Nel caso di un'applicazione hoax non esiste codice da

eseguire, l'unico scopo è quello di ingannare la vittima.

Questo tipo di software ha assunto varie forme, ma un

esempio particolarmente comune è costituito da un

messaggio di posta elettronica che avvisa che è stato

scoperto un nuovo tipo di virus e consiglia di avvisare gli

amici inoltrando loro il messaggio. Questi hoax fanno

sprecare tempo, occupano risorse e utilizzano larghezza

di banda della rete.

Cookie

•

•

•

I cookie Internet sono file di testo collocati sul computer dell'utente

da siti Web visitati. I cookie contengono e forniscono informazioni

di identificazione sull'utente ai siti Web che li collocano sul

computer dell'utente, insieme a eventuali informazioni che il sito

desidera conservare sulla visita dell'utente.

I cookie sono strumenti legittimi utilizzati da molti siti Web per

rilevare informazioni sui visitatori. Ad esempio un utente potrebbe

acquistare un articolo in un punto vendita in linea, ma una volta

inserito l'articolo nel carrello, potrebbe volere spostarsi in un altro

sito per una qualche ragione. Il punto vendita può scegliere di

salvare le informazioni sui prodotti presenti nel carrello in un

cookie sul computer dell'utente in modo che quando l'utente

tornerà sul sito, l'articolo sarà ancora nel carrello, pronto per

essere acquistato se l'utente desidera completare l'acquisto.

Purtroppo, è stato scoperto che alcuni sviluppatori di siti Web

hanno utilizzato cookie per ottenere informazioni senza il

consenso dell'utente. Alcuni possono ingannare gli utenti.

Possono ad esempio rilevare i siti visitati abitualmente dall'utente

senza informarlo. Gli sviluppatori di siti possono utilizzare queste

informazioni per personalizzare gli annunci visualizzati dagli utenti

su un sito Web, il che è considerato un'invasione della privacy.

FINE