FIREWALL

OUTLINE

¾ Introduzione alla sicurezza delle reti

¾ firewall

¾ zona Demilitarizzata

SICUREZZA DELLE RETI

© Ambra Molesini

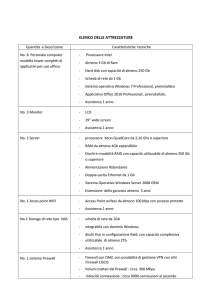

ORGANIZZAZIONE DELLA RETE

¾ La principale difesa contro gli attacchi ad una rete è una

corretta organizzazione topologica della rete stessa

¾ Uno dei principali approcci è quello di suddividere la rete in

zone di sicurezza

¾ i dispositivi e le risorse sono posizionati nelle zone in base ai

loro livelli e requisiti di sicurezza

¾ la rete acquisisce una maggiore scalabilità ed una

¾ conseguente maggiore stabilità

ORGANIZZAZIONE DELLA RETE

¾ La zona demilitarizzata (DMZ) è una porzione di rete che

separa la rete interna dalla rete esterna

¾ I server nella DMZ sono accessibili dalla rete pubblica,

perciò non sono trusted (dalla rete interna) e quindi devono

essere “segregati” rispetto a questa

¾se un server non è trusted allora la sua compromissione non

dovrebbe avere effetti collaterali

FIREWALL

FIREWALL

¾ Un firewall è un sistema di controllo degli accessi che verifica

tutto il traffico che transita attraverso di lui

¾ Consente o nega il passaggio del traffico basandosi su una

security policy

¾ Le sue funzioni:

¾ verifica dei pacchetti in transito (IP filtering)

¾ mascheramento di indirizzi interni (NAT)

¾ blocco dei pacchetti pericolosi e/o non autorizzati

ESEMPIO

FIREWALL: UTILITIES

¾ Controllo dei servizi: stabilire a quali tipi di servizi internet si

può accedere, sia dall’interno che dall’esterno

¾ Controllo della direzione: stabilire la direzione secondo cui

particolari richieste di servizio possono essere avviate e

inoltrate

¾ Controllo utente: regola l’accesso ad un servizio sulla base

dell’utente che ha effettuato la richiesta

¾ Controllo del comportamento: controllo su come sono

utilizzati certi servizi (es: filtraggio della posta elettronica

per eliminare lo spam)

POLICY DI SICUREZZA

¾ Il firewall è un applicatore di regole, ed è valido solo quanto le

regole che vengono configurate

¾ Prima di configurare il firewall, serve una specifica ad alto

livello della policy di sicurezza per la Intranet

¾ Due politiche principali (alternative) nella configurazione di un

firewall:

¾ tutto ciò che non è espressamente permesso è vietato

¾ tutto ciò che non è espressamente vietato è permesso

POLICY DI SICUREZZA

Tutto ciò che non è espressamente permesso è vietato

¾ Il firewall blocca tutto il traffico e ciascun servizio abilitato deve

essere configurato caso per caso

¾ maggior sicurezza

¾ più difficile da gestire (non sempre è semplice individuare quali

porte bisogna aprire per consentire la corretta esecuzione di un

servizio)

¾ Si limita il numero di servizi disponibili all'utente

POLICY DI SICUREZZA

Tutto ciò che non è espressamente vietato è permesso

¾ Il firewall inoltra tutto il traffico e ciascun servizio dannoso deve

essere chiuso caso per caso

¾ minor sicurezza (possono rimanere porte aperte non necessarie)

¾ più facile da gestire

¾ L’amministratore di rete ha difficoltà sempre maggiore

nell’assicurare la sicurezza man mano che la rete cresce

FIREWALL: LIMITI

¾ Il firewall controlla tutto e solo il traffico che lo attraversa

¾ In caso di intrusioni dall’interno il firewall è impotente, in quanto

il traffico non lo attraversa

¾ Se il traffico arriva su internet tramite un percorso non

controllato (per esempio un utente connesso via modem) non

c’è modo per il firewall di controllarlo

¾ Il firewall è una macchina

¾ come tale, potrebbe essere violata

¾ deve essere la macchina meglio protetta e configurata della rete

¾ sulla stessa macchina non dovrebbero essere aggiunte altre

funzioni Æ dobbiamo garantire ottime prestazioni e lasciare poco

codice a disposizione di aggressori

TIPOLOGIE DI FIREWALL

¾ Firewall che operano a livello di rete

¾ Packet filtering: viene installato a monte della rete protetta ed ha

il compito di bloccare o inoltrare i pacchetti IP secondo regole

definite a priori

¾ Firewall che operano a livello applicativo

¾ Circuit/Application gateway: analizza e filtra il traffico a livello

trasporto/applicazione. Application gateway sfrutta la conoscenza

del particolare servizio

TIPOLOGIE DI FIREWALL

APPLICATION GATEWAY: ESEMPIO

A meno di modificare i clienti

per i servizi di rete più

comuni

PROXY SERVER

¾ Proxy server: applicazioni sw con il compito di mediare il

traffico tra rete esterna e rete interna e consentire l’accesso a

un servizio specifico

¾ I servizi proxy possono essere concentrati sul firewall e hanno

le seguenti caratteristiche:

¾ sono indipendenti tra di loro

¾ ciascun servizio implementa solo un sottoinsieme delle

funzionalità

¾ un servizio proxy non accede al disco ad eccezione della lettura

del suo file di configurazione

¾ ciascun servizio proxy viene eseguito come utente non

privilegiato in una directory privata

CIRCUIT GATEWAY: ESEMPIO

¾

¾

¾

¾

Trasparente ma i client devono essere modificati

Autenticazione del cliente e del server

Autorizzazione, logging e caching delle connessioni

Ripulitura della connessione

BASTION HOST

¾ Il bastion host è un host critico per la sicurezza e

costituisce la piattaforma per i gateway a livello di

applicazione e di circuito

¾ Ha le seguenti caratteristiche:

¾ monta un sistema operativo sicuro

¾ monta solo i servizi proxy necessari

¾ eroga ciascun servizio solo ad un sottoinsieme degli host

della rete

¾ implementa forme di autenticazione aggiuntive e specifiche

¾ supporta logging & auditing

PACKET FILTER

¾ Un packet filter (screening router) scarta o inoltra un pacchetto

IP, da e verso la rete interna, sulla base di un insieme di regole

di filtraggio

¾ Le regole di filtraggio si basano sul valore dei campi contenuti

nell’intestazione IP e di trasporto (TCP/UDP) tra cui:

¾ l’indirizzo del sorgente e del destinatario

¾ il protocollo di trasporto

¾ il numero di porta del sorgente e del destinatario

¾ i flag SYN, ACK nell’header TCP

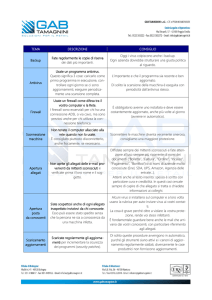

REGOLE: ESEMPIO

azione

Host

interno

porta Host esterno

porta

commenti

bloccare

*

*

SPIGOT

*

Host non

affidabile

consentire

OUR-GW

25

*

*

Connessione

alla porta

SMPT interna

bloccare

*

*

*

*

default

consentire

*

*

*

25

Connessione

porta SMTP

esterna

STATEFUL PACKET FILTER

¾ Lo stateful filtering considera il traffico come uno scambio

bidirezionale di pacchetti IP che costituisce una sessione di

conversazione (conversation session)

¾ Lo stateful filtering permette di generare dinamicamente le

regole per il prossimo pacchetto (anche ICMP) nella sessione

di conversazione

¾ In uscita/ingresso, se un pacchetto soddisfa il criterio di

selezione della regola dinamica, il pacchetto viene lasciato

passare e viene generata la regola per il prossimo pacchetto;

altrimenti al pacchetto sono applicate le regole statiche

¾ Lo stateful filtering permette di concentrarsi sul lasciar passare

o bloccare una nuova sessione: i successivi pacchetti della

sessione subiranno la stessa sorte

FIREWALL SINGLE-HOMED

SINGLE-HOMED: DETTAGLI

¾ Il firewall è composto da due sistemi: un router a filtraggio di

pacchetti e un bastion host

¾ Il packet filter fa passare i pacchetti provenienti dall’esterno e

diretti solo al bastion host

¾ Il packet filter può far passare i pacchetti provenienti

dall’esterno e diretti ad un server che non ha un livello di

sicurezza elevato (es. server web)

¾ Il packet filter fa passare i pacchetti provenienti dal bastion host

e diretti verso l’esterno

¾ Il traffico viene analizzato due volte, ma se il packet filter

viene compromesso, il traffico esterno può raggiungere la rete

interna

FIREWALL DUAL-HOMED

¾ Presenta gli stessi vantaggi del single-homed ma...

¾ Il dual-homed bastion host previene i problemi causati dalla

compromissione del packet filter: un pacchetto deve

“fisicamente” attraversare il bastion host e questo fa

aumentare il livello della sicurezza

SCREENED SUBNET FIREWALL

SCREENED SUBNET: DETTAGLI

¾ Configurazione più sicura tra quelle considerate: permette di

creare una sottorete isolata che può contenere solo il bastion

host o altri server e modem

¾ Vantaggi:

¾ prevede 3 livelli di difesa per contrastare le intrusioni

¾ il router esterno consente di vedere dall’esterno solo la sottorete

protetta, la rete interna non è visibile da internet

¾ il router interno, analogamente, segnala alla rete interna solo la

presenza della sottorete protetta. I sistemi nella rete interna non

possono così stabilire connessioni dirette a internet

ZONA DEMILITARIZZATA

ACCESSO ALLA LAN DA

INTERNET

¾ Nella maggioranza dei casi, le intranet aziendali

presuppongono che la maggior parte degli utenti sia collocata

all’interno del firewall aziendale, e che quasi nessuna

connessione giunga dall’esterno

¾ Due problemi violano questo principio

¾ utenti remoti che vogliono accedere a servizi pubblici dell’azienda

(web, FTP, invio di posta…)

¾ utenti remoti vogliono accedere alla rete aziendale attraverso

Internet o una rete non sicura

¾ Esistono delle soluzioni per ciascuno dei problemi

¾ architettura a due livelli della rete

¾ reti private virtuali (VPN)

ARCHITETTURA A DUE LIVELLI

¾ Creazione di una rete semipubblica tra intranet e Internet (Zona

Demilitarizzata, DMZ)

¾ Idea di base: gli utenti esterni possono accedere alla DMZ

(limitatamente ai servizi disponibili). Le risorse interne restano

nella zona privata e non sono accessibili.

¾ Nella DMZ si ospitano i server pubblici (sito Web, server FTP,

DNS, mailserver in ingresso...) che non erogano applicazioni

critiche per l’azienda

¾ La DMZ è una zona ad altissimo rischio. Le comunicazioni in

arrivo dalla DMZ vanno considerate inaffidabili quanto quelle

esterne.

ARCHITETTURA A DUE LIVELLI

¾ Si usano due firewall

single-homed per

dividere le zone.

¾ In alternativa, un

singolo firewall a “tre

vie”

ESEMPIO: 2 FIREWALL

ESEMPIO: 1 FIREWALL A 3 VIE

VIRTUAL PRIVATE NETWORK

¾ Virtual Private Network: ponte dati crittografato su rete

pubblica

¾ Esigenze:

¾ comunicare da remoto con la rete aziendale, accedere a

risorse interne, come se si fosse in ufficio

¾ collegare tra loro sedi periferiche senza spendere capitali in

costose linee dedicate

¾ garantire confidenzialità ed integrità ai dati trasmessi su rete

pubblica non sicura

ESEMPIO