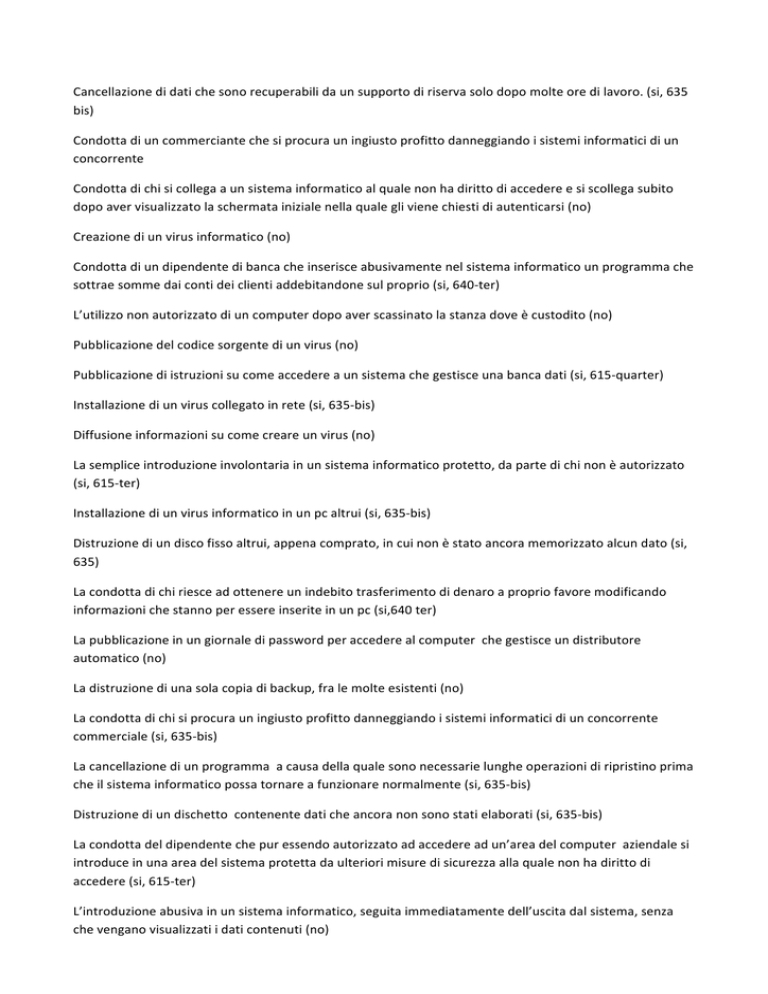

Cancellazione di dati che sono recuperabili da un supporto di riserva solo dopo molte ore di lavoro. (si, 635 bis) Condotta di un commerciante che si procura un ingiusto profitto danneggiando i sistemi informatici di un concorrente Condotta di chi si collega a un sistema informatico al quale non ha diritto di accedere e si scollega subito dopo aver visualizzato la schermata iniziale nella quale gli viene chiesti di autenticarsi (no) Creazione di un virus informatico (no) Condotta di un dipendente di banca che inserisce abusivamente nel sistema informatico un programma che sottrae somme dai conti dei clienti addebitandone sul proprio (si, 640-­‐ter) L’utilizzo non autorizzato di un computer dopo aver scassinato la stanza dove è custodito (no) Pubblicazione del codice sorgente di un virus (no) Pubblicazione di istruzioni su come accedere a un sistema che gestisce una banca dati (si, 615-­‐quarter) Installazione di un virus collegato in rete (si, 635-­‐bis) Diffusione informazioni su come creare un virus (no) La semplice introduzione involontaria in un sistema informatico protetto, da parte di chi non è autorizzato (si, 615-­‐ter) Installazione di un virus informatico in un pc altrui (si, 635-­‐bis) Distruzione di un disco fisso altrui, appena comprato, in cui non è stato ancora memorizzato alcun dato (si, 635) La condotta di chi riesce ad ottenere un indebito trasferimento di denaro a proprio favore modificando informazioni che stanno per essere inserite in un pc (si,640 ter) La pubblicazione in un giornale di password per accedere al computer che gestisce un distributore automatico (no) La distruzione di una sola copia di backup, fra le molte esistenti (no) La condotta di chi si procura un ingiusto profitto danneggiando i sistemi informatici di un concorrente commerciale (si, 635-­‐bis) La cancellazione di un programma a causa della quale sono necessarie lunghe operazioni di ripristino prima che il sistema informatico possa tornare a funzionare normalmente (si, 635-­‐bis) Distruzione di un dischetto contenente dati che ancora non sono stati elaborati (si, 635-­‐bis) La condotta del dipendente che pur essendo autorizzato ad accedere ad un’area del computer aziendale si introduce in una area del sistema protetta da ulteriori misure di sicurezza alla quale non ha diritto di accedere (si, 615-­‐ter) L’introduzione abusiva in un sistema informatico, seguita immediatamente dell’uscita dal sistema, senza che vengano visualizzati i dati contenuti (no) La condotta di chi acquista una password con cui accedere abusivamente ad un sistema informatico protetto (si, 615-­‐quarter) L’inserimento di un codice di accesso che impedisce al titolare di utilizzare i dati, senza però causare alcuna alterazione dei dati stessi (si, 635-­‐bis) Parte penale: relativamente a quali reati è punibile il tentativo (art 56) si può essere puniti per un delitto commesso colposamente (no, art 42) si può essere puniti per un fatto commesso prima dell’emanazione della legge che prevede tale fatto come reato (no, art 2) può essere punito chi al momento del fatto aveva 13 anni (no, art 97 cp) la vendita di una pic card contraffatta per la decriptazione delle trasmissioni televisive a pagamento (no) la modifica di un programma di un distributore elettronico di bevande per ottenere i prodotti senza pagare il corrispettivo dovuto (si, 640-­‐ter) l’impiego dei dati identificativi altrui per effettuare attraverso un sistema bancario on line, un bonifico a proprio favore(si, 640 ter) la condotta di chi acquista virus (no) la sostituzione della password posta dal titolare a protezione dell’accesso al sistema informatico, con un'altra a lui sconosciuta, in modo da impedirgli l’accesso al sistema stesso (si, 635 bis) la condotta di chi fornisce ad altri un sw mediante il quale è possibile accedere abusivamente al computer che gestisce un distributore automatico (no) la pubblicazione su un sito di un programma virus (si, 615 quinquies) la distruzione di una sola copia di backup tra le molte esistenti (no) la condotta di chi fornisce ad altri la password mediante la quale è possibile accedere abusivamente ad un computer in cui non è stato ancora inserito alcun dato e alcun programma (no) Cancellazione di dati che sono recuperabili da un supporto di riserva solo dopo molte ore di lavoro. (si, 635 bis) Condotta di un commerciante che si procura un ingiusto profitto danneggiando i sistemi informatici di un concorrente (635-­‐bis) Condotta di chi si collega a un sistema informatico al quale non ha diritto di accedere e si scollega subito dopo aver visualizzato la schermata iniziale nella quale gli viene chiesti di autenticarsi (no) Condotta di un dipendente di banca che inserisce abusivamente nel sistema informatico un programma che sottrae somme dai conti dei clienti addebitandone sul proprio (si, 640-­‐ter) L’utilizzo non autorizzato di un computer dopo aver scassinato la stanza dove è custodito (no) Pubblicazione di istruzioni su come accedere a un sistema che gestisce una banca dati (si, 615-­‐quarter) Installazione di un virus collegato in rete (si, 635-­‐bis) Diffusione informazioni su come creare un virus (no) La semplice introduzione involontaria in un sistema informatico protetto, da parte di chi non è autorizzato (si, 615-­‐ter) Installazione di un virus informatico in un pc altrui (si, 635-­‐bis) Distruzione di un disco fisso altrui, appena comprato, in cui non è stato ancora memorizzato alcun dato (si, 635) La condotta di chi riesce ad ottenere un indebito trasferimento di denaro a proprio favore m odificando informazioni che stanno per essere inserite in un pc (si,640 ter) La pubblicazione in un giornale di password per accedere al computer che gestisce un distributore automatico (no) La distruzione di una sola copia di backup, fra le m olte esistenti (no) La condotta di chi si procura un ingiusto profitto danneggiando i sistemi informatici di un concorrente commerciale (si, 635-­‐bis) La cancellazione di un programma a causa della quale sono necessarie lunghe operazioni di ripristino prima che il sistema informatico possa tornare a funzionare normalmente (si, 635-­‐bis) Distruzione di un dischetto contenente dati che ancora non sono stati elaborati (si, 635-­‐bis) La condotta del dipendente che pur essendo autorizzato ad accedere ad un’area del computer aziendale si introduce in una area del sistema protetta da ulteriori misure di sicurezza alla quale non ha diritto di accedere (si, 615-­‐ter) L’introduzione abusiva in un sistema informatico, seguita immediatamente dell’uscita dal sistema, senza che vengano visualizzati i dati contenuti (no) La condotta di chi acquista una password con cui accedere abusivamente ad un sistema informatico protetto (si, 615-­‐quarter) L’inserimento di un codice di accesso che impedisce al titolare di utilizzare i dati, senza però causare alcuna alterazione dei dati stessi (si, 635-­‐bis) la vendita di una pic card contraffatta per la decriptazione delle trasmissioni televisive a pagamento (no) modifica di un programma di un distributore elettronico di bevande per ottenere i prodotti senza pagare il corrispettivo dovuto (si, ) l’impiego dei dati identificativi altrui per effettuare attraverso un sistema bancario on line, un bonifico a proprio favore(si, 640 ter) la condotta di chi acquista virus (no) la sostituzione della password posta dal titolare a protezione dell’accesso al sistema informatico, con un'altra a lui sconosciuta, in modo da impedirgli l’accesso al sistema stesso (si, 635 bis) la condotta di chi fornisce ad altri un programma mediante il quale è possibile accedere abusivamente al computer che gestisce un distributore automatico (no) la pubblicazione su un sito di un programma virus (si, 615 quinquies) la distruzione di una sola copia di backup tra le m olte esistenti (no) la condotta di chi fornisce ad altri la password mediante la quale è possibile accedere abusivamente ad un computer in cui non è stato ancora inserito alcun dato e alcun programma (no) la vendita di una pic card contraffatta per la decriptazione delle trasmissioni televisive a pagamento (no) modifica di un programma di un distributore elettronico di bevande per ottenere i prodotti senza pagare il corrispettivo dovuto (si, ) l’impiego dei dati identificativi altrui per effettuare attraverso un sistema bancario on line, un bonifico a proprio favore(si, 640 ter) la condotta di chi acquista virus (no) la sostituzione della password posta dal titolare a protezione dell’accesso al sistema informatico, con un'altra a lui sconosciuta, in modo da impedirgli l’accesso al sistema stesso (si, 635 bis) la condotta di chi fornisce ad altri un sw mediante il quale è possibile accedere abusivamente al computer che gestisce un distributore automatico (no) la pubblicazione su un sito di un programma virus (si, 615 quinquies) la distruzione di una sola copia di backup tra le m olte esistenti (no) la condotta di chi fornisce ad altri la password mediante la quale è possibile accedere abusivamente ad un computer in cui non è stato ancora inserito alcun dato e alcun programma (no) Parte penale:

relativamente a quali reati è punibile il tentativo (art 56)

si può essere puniti per un delitto commesso colposamente (no, art 42)

si può essere puniti per un fatto commesso prima dell’emanazione della legge che prevede tale fatto come reato (no, art 2)

può essere punito chi al m omento del fatto aveva 13 anni (no, art 97 cp)