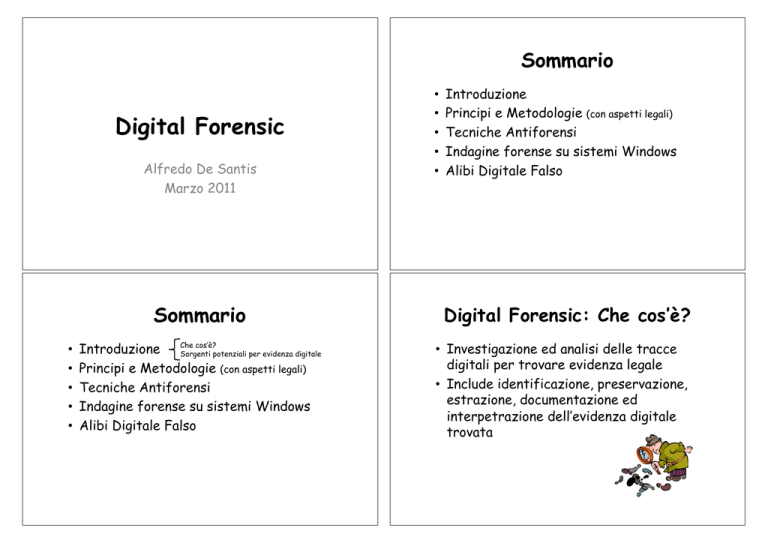

Sommario

Digital Forensic

Alfredo De Santis

Marzo 2011

Sommario

•

•

•

•

•

cos’è?

Introduzione Che

Sorgenti potenziali per evidenza digitale

Principi e Metodologie (con aspetti legali)

Tecniche Antiforensi

Indagine forense su sistemi Windows

Alibi Digitale Falso

•

•

•

•

•

Introduzione

Principi e Metodologie (con aspetti legali)

Tecniche Antiforensi

Indagine forense su sistemi Windows

Alibi Digitale Falso

Digital Forensic: Che cos’è?

• Investigazione ed analisi delle tracce

digitali per trovare evidenza legale

• Include identificazione, preservazione,

estrazione, documentazione ed

interpetrazione dell’evidenza digitale

trovata

Digital Forensic Science

Una definizione

The use of scientifically derived and proven

methods toward the preservation, collection,

validation, identification, analysis,

interpretation, documentation and

presentation of digital evidence derived

from digital sources for the purpose of

facilitating or furthering the reconstruction

of events found to be criminal, or helping to

anticipate unauthorized actions shown to be

disruptive to planned operations.

Digital Forensics Research Workshop I, 2001

Universo digitale in espansione

• Nel 2006 informazione digitale creata e catturata

nel mondo

– 161 exabyte

– Exabyte = 1.024 petabytes = 1.073.741.824 gigabytes

• Tra 2006 e 2010 crescita da 161 a 988

• Alcune stime:

– Numero email mailbox da 253 milioni nel 1998 a 1,6

miliardi nel 2006, con traffico di 6 exabyte

– Numero di immagini catturate da macchine fotografiche

150 miliardi e da cellulari 100 miliardi (500 nel 2010)

Studio IDC ed EMC, 2007

Complessità analisi

• Enorme quantità di “raw data”, cioè

sequenze di bit, da analizzare

• Occorrono tool di analisi per

interpetrare i dati ad un livello di

astrazione superiore

Dati input

Regole

interpretazione

Livello di

astrazione

Dati output

Errore (tool, abilità

investigatore, astrazione,

attaccante che copre tracce)

Utenti Internet nel mondo

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Smart Card

Dongle

Scanner biometrici

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

• File creati da utente

File in chiaro (immagini, video,

audio, calendari, rubriche, attività

Internet, documenti, email, …)

• File protetti da utente

Cifrati, nascosti, Steganografia

• Sistema operativo

Backup, file configurazione,

cookie, history, log file, file

sistema, file temporanei, swap file

• Altro

File cancellati, metadati,

partizioni, slack space, data,

tempo e password, …

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Messaggi

Stampanti

Device Storage

Messaggi cancellati

Scanner

Numeri chiamati

Cellulari

Numeri chiamanti (caller identification information)

Fotocopiatrici

Ultimo numero chiamato

Skimmer carta di credito

Rubrica

Orologi digitali

Macchine fax

Navigatori GPS

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Immagini

Video

Time stamp

Memoria rimovibile

Geolocalizzazione

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Router, hub, switch, …

Server

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Come per “Computer”

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Documenti

Hard drive

File log

Cartuccia inchiostro,

Network identity

Time e date stamp

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

CD

DVD

BR

Vecchie device:

Floppy disk

Nastri

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Rubrica

Calendario

Memo

Caller identification information

Email

Password

Messaggi

Attività Internet

Immagini, audio, video

…

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

La

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

stessa device!

Individuazione scanner usato

per pedopornografia,

falsificazione banconote, frodi

con assegni, …

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Documenti in memoria

History

Time e data stamp

Log utilizzo

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Numero carta di credito

Data scadenza

Nome utente

Indirizzo utente

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Documenti in memoria

History

Time e data stamp

Log utilizzo

Numeri telefonici

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Device Storage

Scanner

Cellulari

Fotocopiatrici

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Rubrica

Messaggi

Calendario

Evidenza digitale in device elettroniche

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Computer

Device per controllo accessi

Telefoni e Segreterie telefoniche

Fotocamere e videocamere digitali

Hard Drive

Memory Card

Modem

Componenti Rete

Stampanti

Global Positioning Systems (GPS)

Device Storage

Scanner

Casa

Cellulari

Destinazioni precedenti

Fotocopiatrici

Log

Skimmer carta di credito

Orologi digitali

Macchine fax

Navigatori GPS

Cronaca giudiziaria recente

• Omicidio di Meredith Kercher a Perugia, 1 nov 2007

– In primo grado Raffaele Sollecito e Amanda Knox condannati

a 26 e 25 anni di carcere

– In corso il processo di appello

– Perizie di centinaia di pagine, in estrema sintesi:

– Periti difesa: Sollecito ha usato il suo MacBook Pro tutta la

notte in modo continuativo

– Polizia postale: lunghe pause nell’utilizzo del Mac quella sera,

compatibili con l’uscita di casa del ragazzo e l’omicidio

avvenuto dopo le 23.30

“Sollecito ha affermato di aver trascorso al computer la notte del

delitto. Dall'esame del portatile, invece, risultano interazioni con la

macchina alle 18.27, per la visione del film "Il favoloso mondo di

Amelie" (come riferito dall'imputato), una seconda interazione per lo

stesso film alle 21.10, poi nulla fino alle 5.32.”

• Omicidio di Chiara Poggi a Garlasco

Sentenza Garlasco

“In data 14 agosto 2007 Stasi Alberto consegnava spontaneamente alla polizia giudiziaria il proprio

computer portatile (marca “Compaq”).

Da quel momento fino al 29 agosto 2007, quando il reperto informatico veniva consegnato ai

consulenti tecnici del pubblico ministero che procedevano all’effettuazione delle copie forensi dello

stesso, i carabinieri accedevano ripetutamente e scorrettamente (senza l’utilizzo, cioè delle

necessarie tecniche forensi di indagine) alla quasi totalità del contenuto del computer.

… il collegio peritale (ing. Porta e dott. Occhetti) evidenziava che le condotte scorrette di accesso

da parte dei carabinieri hanno determinato la sottrazione di contenuto informativo con riferimento

al personal computer di Alberto Stasi pari al 73,8% dei files visibili (oltre 56.000) con riscontrati

accessi su oltre 39.000 files, interventi di accesso su oltre 1500 files e creazione di oltre 500 files.

… Dunque, possiamo dire con certezza che Stasi attivava il proprio personal computer alle ore 9.35

ed eseguiva le seguenti operazioni: accedeva al sistema con la digitazione della propria password;

quindi alle ore 9.38 (circa) visualizzava una prima immagine di natura erotico/pornografica; alle ore

9.39 (circa) una successiva immagine pornografica; alle ore 9.41 (circa) visualizzava due immagini

dello stesso tenore di cui sopra; alle 9.47 (circa) visualizzava un’altra immagine di natura erotico/

pornografica. Bisogna precisare che dalle evidenze riscontrate sul registro di windos alle ore 9.50

vengono aperte delle cartelle; quindi alle ore 9.50 visualizzava una nuova immagine di natura erotica/

pornografica; alle ore 9.57 visualizzava una nuova immagine di natura erotica/pornografica; alle

10.05 apriva la copertina di un filmato hard e poi utilizzava un programma di modifica delle immagini

alle ore 10.07; poi alle 10.17 apriva la tesi.

Da quel momento sono state appunto recuperate le evidenze di un’attività sostanzialmente continua

di videoscrittura sulla tesi di laurea dalle ore 10.17 fino alle ore 12.20 (quando il computer veniva

messo in standby lasciando il file di word aperto).“

!"#$%%&&&'()*('+,%-./012),*%34567895956:9;<=>?=>@A;<?A<B'#-CD

Delitto di Garlasco

• Omicidio Chiara Poggi, 13 agosto 2007

• Alberto Stasi, fidanzato, sosteneva che

si trovava al computer e lavorava alla

propria tesi di laurea

• Assoluzione in primo grado 17 dicembre

2009

• Deposito sentenza gup Stefano Vitelli,

marzo 2010 (159 pagine)

Legislazione italiana

• Procedure per il trattamento delle

evidenze digitali non regolamentato fino al

2008

• Legge 18 marzo 2008, n. 48

Ratifica ed esecuzione della Convenzione del

Consiglio d'Europa sulla criminalità informatica,

fatta a Budapest il 23 novembre 2001, e norme

di adeguamento dell'ordinamento interno (GU n.

80 del 4-4-2008 - Supplemento Ordinario n. 79)

http://www.parlamento.it/parlam/leggi/08048l.htm

Testo finale art. 247 (codice procedura penale)

Casi e forme delle perquisizioni.

Testo finale art. 354 (codice procedura penale)

Accertamenti urgenti sui luoghi, sulle cose e sulle persone. Sequestro.

1. Quando vi è fondato motivo di ritenere che taluno occulti sulla

persona il corpo del reato o cose pertinenti al reato, è disposta

perquisizione personale. Quando vi è fondato motivo di ritenere che

tali cose si trovino in un determinato luogo ovvero che in esso possa

eseguirsi l'arresto dell'imputato o dell'evaso, è disposta perquisizione

locale.

1-bis. Quando vi è fondato motivo di ritenere che dati, informazioni,

programmi informatici o tracce comunque pertinenti al reato si

trovino in un sistema informatico o telematico, ancorchè protetto da

misure di sicurezza, ne è disposta la perquisizione, adottando misure

tecniche dirette ad assicurare la conservazione dei dati originali e ad

impedirne l’alterazione.

2. La perquisizione è disposta con decreto motivato.

3. L'autorità giudiziaria può procedere personalmente ovvero disporre

che l'atto sia compiuto da ufficiali di polizia giudiziaria delegati con lo

stesso decreto.

1. Gli ufficiali e gli agenti di polizia giudiziaria curano che le tracce e

le cose pertinenti al reato siano conservate e che lo stato dei luoghi e

delle cose non venga mutato prima dell'intervento del pubblico

ministero.

2. Se vi è pericolo che le cose, le tracce e i luoghi indicati nel comma 1

si alterino o si disperdano o comunque si modifichino e il pubblico

ministero non può intervenire tempestivamente, ovvero non ha ancora

assunto la direzione delle indagini, gli ufficiali di polizia giudiziaria

compiono i necessari accertamenti e rilievi sullo stato dei luoghi e

delle cose. In relazione ai dati, alle informazioni e ai programmi

informatici o ai sistemi informatici o telematici, gli ufficiali della

polizia giudiziaria adottano, altresì, le misure tecniche o impartiscono

le prescrizioni necessarie ad assicurarne la conservazione e ad

impedirne l'alterazione e l'accesso e provvedono, ove possibile, alla

loro immediata duplicazione su adeguati supporti, mediante una

procedura che assicuri la conformità della copia all'originale e la sua

immodificabilità

Testo finale art. 244 (codice procedura penale)

Casi e forme delle ispezioni.

Legge 18 marzo 2008, n. 48

1. L'ispezione delle persone, dei luoghi e delle cose è

disposta con decreto motivato quando occorre

accertare le tracce e gli altri effetti materiali del

reato.

2. Se il reato non ha lasciato tracce o effetti materiali,

o se questi sono scomparsi o sono stati cancellati o

dispersi, alterati o rimossi, l'autorità giudiziaria

descrive lo stato attuale e, in quanto possibile, verifica

quello preesistente, curando anche di individuare modo,

tempo e cause delle eventuali modificazioni. L'autorità

giudiziaria può disporre rilievi segnaletici, descrittivi e

fotografici e ogni altra operazione tecnica, anche in

relazione a sistemi informatici o telematici, adottando

misure tecniche dirette ad assicurare la conservazione

dei dati originali e ad impedirne l’alterazione.

• Quali sono le caratteristiche delle misure

tecniche?

• Non c’è una metodologia

• E’ saggio usare le “Best Practices”

– tecniche, metodi, linee guida, raccolte dalle

esperienze più significative, che si considera

possono ottenere i risultati migliori

Best Practices

• Scientific Working Group on Digital Evidence (SWGDE)

– Best practices for Computer Forensics, luglio 2006

– www.swgde.org

• Association of Chief Police Officers (ACPO)

– Good Practice Guide for Computer-Based Electronic Evidence,

Maggio 2007.

http://www.7safe.com/electronic_evidence/ACPO_guidelines_computer_evidence.pdf

• US Department of Justice, National Institute of Justice

– Forensic Examination of Digital Evidence: A Guide for Law Enforcement”,

Aprile 2004.

http://www.ncjrs.gov/pdffiles1/nij/199408.pdf

– Investigative Uses of Technology: Devices, Tools, and Techniques”, Ottobre

2007.

http://www.ncjrs.gov/pdffiles1/nij/213030.pdf

• RFC 3227, Guidelines for Evidence Collection and Archiving, Feb

2002

Principi Digital Forensic

• Principle 1: No action taken by law enforcement agencies or

their agents should change data held on a digital device or

storage media which may subsequently be relied upon in Court.

• Principle 2: In circumstances where a person finds it necessary

to access original data held on a digital device or on storage

media, that person must be competent to do so and be able to

give evidence explaining the relevance and the implications of

their actions.

• Principle 3: An audit trail or other record of all processes

applied to digital device-based electronic evidence should be

created and preserved. An independent third party should be

able to examine those processes and achieve the same result.

• Principle 4: The person in charge of the investigation (the case

officer) has overall responsibility for ensuring that the law and

these principles are adhered to.

QRDA**./+(E.)D.CDS!+2CDT.M+/2DUV/2H*DOASTUPDK..-DTH(/E/2DK0+-2DD

C.HDS.1#0,2HWX(*2-D=M2/,H.)+/D=N+-2)/2

Best practices del SWGDE

</+2)EF/DG.HI+)JDKH.0#D.)DL+J+,(MD=N+-2)/2DO<GKL=PDD

!"#$%&'()*)"#%+,'%-,.&/$"'%0,'"1#2)#D

(Versione 1.0 novembre 2004, Versione 2.1 luglio 2006)

1.0 Seizing Evidence

1.1 Evidence Handling

1.1.1. Stand-alone computer (non-networked)

1.1.2. Networked computer

1.2 Servers

2.0 Equipment Preparation

3.0 Forensic Imaging

4.0 Forensic Analysis/Examination

4.1 Forensic Analysis/Examination of Non-Traditional Computer Technologies

5.0 Documentation

6.0 Reports

Fasi investigative

processo della digital evidence

• Identificazione

• Acquisizione

• Analisi

Affidabile

Completa

Accurata

Verificabile

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Fasi investigative

processo della digital evidence

Identificare tutti i dispositivi

che possono contenere prove

(digital evidence)

• Identificazione

• Acquisizione

• Analisi

Affidabile

Completa

Accurata

Verificabile

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

processo della digital evidence

• Identificazione

• Analisi

Affidabile

Completa

Accurata

Verificabile

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

Affidabile: non devono

esserci dubbi sull’autenticità

e sui risultati ottenuti

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

• Presentazione

Fasi investigative

processo della digital evidence

• Identificazione

Affidabile

Completa

Accurata

Verificabile

Completa: tutte le informazioni

rilevanti, non solo quelle di una

parte del caso

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

• Identificazione

• Analisi

Fasi investigative

• Acquisizione

processo della digital evidence

• Acquisizione

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Fasi investigative

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

• Acquisizione

• Analisi

Affidabile

Completa

Accurata

Verificabile

Accurata: senza errori

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Fasi investigative

processo della digital evidence

• Identificazione

• Acquisizione

• Analisi

processo della digital evidence

• Identificazione

Affidabile Verificabile: riproducibile, un altro

Completa

investigatore arriverebbe allo

Accurata

stesso risultato con gli stessi dati

Verificabile

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Fasi investigative

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Post Mortem e Live forensic

• Se il dispositivo/computer da investigare è

spento (analisi post mortem)

• Se il computer fosse acceso?

• Se il computer non si potesse spegnere?

– Ambito militare, medico, videosorveglianza, …

• Se lo spegnere il computer creasse danni

ad altri?

– Server per database, posta, …

• Serve una Live Analysis

• Acquisizione

• Analisi

Affidabile

Completa

Accurata

Verificabile

• Live Analisys

• Analisi Post Mortem

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Acquisizione evidenza forense

• Raccolta di evidenza forense di

tutti i tipi

– Seguire procedure rigorose e ben

testate

– Proteggerla da contaminazione o

distruzione e da accuse di alterazione

e gestione impropria

• L’evidenza della Digital forensic non è differente

– Non seguire le procedure potrebbe portare all’esclusione

in tribunale

Acquisizione evidenza forense

• Registrazione della scena

– Foto e/o video

• Registrare dati in uso (live forensic)

– Se il sistema è on, registrare i dati “volatili”

– Se ci sono file aperti salvarli su device esterne

Fasi investigative

processo della digital evidence

• Identificazione

• Acquisizione

• Labellazione cavi e connessioni

– Dopo le foto e/o video

– Per ricordare quali cavi e dove erano connessi

• Cercare password

– Non è raro memorizzare le password nelle vicinanze della

device digitale

Fasi investigative

processo della digital evidence

• Identificazione

• Acquisizione

Affidabile

Completa

Accurata

Verificabile

• Investigatore deve mantenere un log di tutte le azioni

Ammissibile

• Serve a mostrare

che si è fatto tutto nel modo giusto

• Utile ancheAutentica

come checklist

Completa

• • Analisi

Chain of Custody

Affidabile

• Report finaleChiara e Credibile

• Presentazione

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

• Analisi

Affidabile

Completa

Accurata

Verificabile

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Ammissibile: utilizzabile

come prova, accettata in

tribunale

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Chain of Custody

(Catena di Custodia)

Documento che!contiene le informazioni

di!ciò che!è stato fatto e quali persone

fisiche hanno avuto accesso alla prova

originale ed alle copie forensi realizzate, a

partire dall'acquisizione fino ad arrivare

al giorno del processo.

• Utile per mostrare l’integrità della prova e la sua

validità nel processo

• Il custode può testimoniare che non è stata alterata

• Tracciabilità della prova

Chain of Custody

(Catena di Custodia)

Tipiche informazioni potenziali contenute nel documento:

• Numero del caso

• Azienda incaricata dell'investigazione

• Investigatore assegnato al caso

• Natura e breve descrizione del caso

• Investigatore incaricato della duplicazione dei dati

• Data e ora di inizio custodia

• Luogo di rinvenimento del supporto

• Produttore del supporto

• Modello del supporto

• Numero di serie del supporto

Ogni volta che il supporto oggetto di indagini è affidato ad un nuovo investigatore,

nel documento bisogna aggiungere:

• Nome dell'incaricato all'analisi

• Data e ora di presa in carico del supporto

• Data e ora di restituzione del supporto

Errori comuni

durante l’investigazione

• Non mantenimento della documentazione

opportuna

– … è lungo e noioso

• Modifica dati sistema da investigare

– Aprire file (cambia time stamp!)

– Installare software (sovrascrittura precedente

evidenza!)

• Non consapevolezza dei propri limiti

• Area vasta e complessa

• Se si raggiunge il limite della propria conoscenza,

chiedere aiuto

Report finale

• Premessa

– Quesiti

– Incarico

• Operazioni svolte

• Risposta ai quesiti

• Conclusioni

• Consegna a chi di competenza

(Avvocati, PM, P.G., …)

Aspetti legali

• Perito, Consulente tecnico

• Prova

– Ammissibilità

– Frye Test

– Daubert Test

Perito – Consulente TecnicoD

Art 359 c.p.p.

Consulenti tecnici del pubblico ministero!

• Art 220 c.p.p.: La perizia è ammessa quando

occorre svolgere indagini o acquisire dati o

valutazioni che richiedono specifiche

competenze tecniche, scientifiche o artistiche.

• Il Perito / Consulente Tecnico (CT) è un

soggetto che testimonia in un’aula giudiziaria

poiché ha particolari conoscenze in un

determinato settore.

• I testimoni (e non consulenti) possono deporre

solo su ciò che hanno osservato/assistito e non

su personali opinioni.

1. Il pubblico ministero, quando procede ad

accertamenti, rilievi segnaletici, descrittivi

o fotografici e ad ogni altra operazione

tecnica per cui sono necessarie specifiche

competenze, può nominare ed avvalersi di

consulenti, che non possono rifiutare la loro

opera.

2. Il consulente può essere autorizzato dal

pubblico ministero ad assistere a singoli

atti di indagine

Art 360 c.p.p.

Accertamenti tecnici non ripetibili

Consulenti nel processo civile

1. Quando gli accertamenti previsti dall’art.

359 riguardano persone, cose o luoghi il cui

stato è soggetto a modificazione (116, 117

att.), il pubblico ministero avvisa, senza

ritardo, la persona sottoposta alle indagini,

la persona offesa dal reato e i difensori del

giorno, dell`ora e del luogo fissati per il

conferimento dell`incarico e della facoltà

di nominare consulenti tecnici.

…

• Consulente Tecnico di Parte (CTP)

• Consulente Tecnico d’Ufficio (CTU)

• Il CTU può essere nominato solo se il giudice ha

nominato un CTU nei termini fissati dal giudice (art.

201 c.p.c., Consulente tecnico di parte)

• CTU presta formale giuramento, CTP no

• CTU vincolato ai quesiti del giudice

• CTP risponde solo al cliente

• CTP funzione di controllo tecnico su operato del

CTU, può presentare osservazioni, istanze al CTU

ed al giudice (art. 194 c.p.c. Attività del consulente)

Consulenti nel processo penale

• Simile al processo civile

• In ambito penale, due tipi di consulenza:

– Consulenza tecnica ripetibile, art. 359 c.p.p.

– Consulenza tecnica irripetibile, art. 360 c.p.p.

• Nel caso di consulenza irripetibile, il CTU

deve verificare il corretto operato del

CTP

Uso distorto prova scientifica

Qualche esempio negli USA:

• Falsificazione di risultati da parte di un ematologo

forense in centinaia di casi in un periodo di circa 10

anni in West Virginia,

– contribuendo alla condanna all’ergastolo per centinaia di

accusati.

• Falsificazione dei risultati di un patologo forense di

numerose autopsie, in Texas,

– contribuendo a portare ad almeno 20 condanne a morte.

• Falsificazione dei risultati di un chimico della Polizia

americana di diverse indagini tecniche

– contribuendo alla condanna al carcere di centinaia di

innocenti ingiustamente accusati di violenza sessuale.

Prova scientifica

• In generale, non solo nel mondo digitale

• Quali sono le caratteristiche?

• Quando è ammissibile nelle aule

giudiziarie?

La prova nelle aule giudiziarie

(USA)

• Il Frye Test

– Decisione del 1923 della Corte d’Appello

federale (Frye v. United States, 293 F. 1013,

1014, D.C. Cir. 1923).

– Fino agli anni 1990 lo standard per determinare

l’ammissibilità di nuove tecniche scientifiche

sia nelle corti federali sia in quelle statali.

• La decisione “Daubert”

– Caso Daubert v. Merrell Dow (1993)

– La Corte Suprema USA decise di non accettare

il Frye test

Il Frye Test

Per essere ammissibile in tribunale, la prova scientifica deve

essere raccolta usando tecniche che hanno avuto “general

acceptance” nel campo in cui sono applicate.

D

• Quando si usa una nuova tecnica scientifica o una nuova

metodica, bisogna dimostrare la “general acceptance” in

quel campo.

• Demarcazione tra scienza e pseudoscienza

– Fuori dall’aula giudiziaria le false “scienze”

(astrologia, alchimia, fisiognomica,…)

• Frye v. United States: caso di omicidio

– Rifiutata richiesta dell’imputato di utilizzare la macchina della

verità (analisi della pressione arteriosa per “rilevare” se si sta

dicendo la verità o meno) per provare la sua innocenza.

Daubert: 5 fattori

La decisione Daubert

• Caso Daubert v. Merrell Dow (1993)

– accusa alla società farmaceutica di aver messo in

vendita X2)-2/E)YD un medicinale anti-nausea, per

donne in gravidanza che provocava malformazioni

fetali)

• La Corte Suprema USA decise di non accettare

il Frye test

– Fu permesso all'accusa di presentare studi (non

accettati dalla comunità scientifica) effettuati

direttamente sui feti e sulla composizione

molecolare del farmaco sotto accusa per

rispondere ad una serie di studi scientifici

presentati dalla difesa.

Daubert: 5 fattori

1. Theory tested

1. Theory tested

2. Standards

2. Standards

3. Peer review and publications

3. Peer review and publications

4. General acceptance

4. General acceptance

5. Error rate

5. Error rate

Daubert: 5 fattori

Daubert: 5 fattori

1. Theory tested

1. Theory tested

2. Standards

2. Standards

3. Peer review and publications

3. Peer review and publications

4. General acceptanceomunità scientifica

imparziali

(peer review) in pubblicazioni

scientifiche?

4. Ggiudizi

eneral

acceptanceomunità

scientifica

5. Error rate

5. Error rate

Ci sono standard per il metodo utilizzato?

Daubert: 5 fattori

La teoria o la tecnica scientifica è stata sottoposta al vaglio di

Ovvero è stata sottoposta a revisione critica (determinazione di

limiti e bias)?

• Assicura che errori metodologici possano essere rilevati

• Dimostra che la metodica può essere applicata anche da altri.

Daubert: 5 fattori

1. Theory tested

1. Theory

tested

Conoscere la percentuale di errore

2. Standards

è il tasso di errore noto o potenziale?

2. SQual

tandards

3. Peer review and publications

3. Peer review and publications

4. General acceptance

4. General acceptance

5. Error rate

5. Error rate

D

Godere di generale accettazione da

parte della comunità scientifica

• Ogni idea scientifica è soggetta a 2 tipi di errore: qual è la

probabilità di uno dei due?

• Tipo I: falso positivo (a true null hypothesis can incorrectly be

rejected).

• Tipo II: falso negativo (a false null hypothesis can fail to be

rejected).

Altre caratteristiche

• Qual è la qualifica dell’esperto e la sua

considerazione all’interno della comunità

scientifica?

• La tecnica si basa solo sulle capacità di un

esperto o può essere riprodotta altrove

anche da altri esperti?

• È possibile spiegare alla giuria con

sufficiente chiarezza e semplicità la

tecnica adottata così che ne venga

compreso il funzionamento?

La prova nelle aule giudiziarie

(Italia)

• I criteri di ammissibilità sono indicati

negli artt. 189 e 190 c.p.p.

Art. 189 c.p.p

(prove non disciplinate dalla legge).

Art. 190 c.p.p

(diritto alla prova)

Quando è richiesta una prova non

disciplinata dalla legge, il giudice può

assumerla se essa risulta idonea ad

assicurare l’accertamento dei fatti e non

pregiudica la libertà morale della persona.

Il giudice provvede all’ammissione, sentite

le parti […].

1. Le prove sono ammesse a richiesta di

parte. Il giudice provvede senza ritardo

con ordinanza escludendo le prove vietate

dalla legge e quelle che manifestamente

sono superflue o irrilevanti.

2. […]

3. […].

Fasi investigative

processo della digital evidence

• Identificazione

• Acquisizione

• Analisi

Affidabile

Completa

Accurata

Verificabile

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Consideramo ora il caso

di un computer spento

(post mortem) e

dell’evidenza digitale nel

suo hard disk

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Analisi Forense di hard disk

• Acquisizione dei dati

• Metodologia operativa

– Smontare l’hard disk

– Collegarlo ad una macchina forense

– Acquisire immagine dell’hard disk (duplicato) su un supporto

rimovibile

• Altra possibile metodologia:

Hard Disk

da

analizzare

– Smontare l’hard disk

– Collegarlo ad una macchina forense

– Analizzare hard disk dalla macchina forense

Macchina

forense

• Ancora peggio:

– Non smontare l’hard disk

Vediamo perchè

bisogna evitarla!

Acquisizione per hard disk

• Acquisizione dei dati

• Metodologia operativa

– Smontare l’hard disk

– Collegarlo ad una macchina forense

– Acquisire immagine dell’hard disk (duplicato) su un supporto

rimovibile

• Altra possibile metodologia:

Hard Disk

da

– Smontare l’hard disk

analizzare

– Collegarlo ad una macchina forense

– Analizzare hard disk dalla macchina forense

Macchina

forense

• Ancora peggio:

– Non smontare l’hard disk

Analisi Forense di hard disk

• Se si connette un hard disk

Hard Disk

Macchina

da

ad un sistema di analisi:

per analisi

analizzare

• Il sistema operativo potrebbe

scrivere su ogni hard disk connesso al sistema

• Windows aggiorna il tempo di ultimo accesso ad ogni file

acceduto

• Windows potrebbe scrivere dati inaspettatamente: ad esempio,

creazione cartelle nascoste per Recycle bin oppure

configurazioni hardware salvate

• Un virus oppure malware sul sistema potrebbe infettare l’hard

disk

• File non desiderati possono essere allocati e sovrascrivere spazio

causando la distruzione di evidenza nella forma di file

precedentemente cancellati

Duplicati Forensi

• Meglio effettuare analisi forense su duplicati di

hard disk

– L’analisi forense potrebbe distruggere evidenza

– Il sistema da analizzare potrebbe essere non rimovibile

• Un duplicato ha qualche perdita di evidenza

– Tracce di precedenti contenuti di settori

• Copia bit per bit (il più basso livello possibile)

• Supporto di destinazione su cui si effettua la

copia dei dati deve essere forensicamente sterile

– Cancellazione sicura dei dati

Hardware Write Blocker

Hard Disk

da

acquisire

Hardware

Write

BL=YD<A?AYD Blocker

<S<BYDQ<XYD

\+H2&+H2D

2//'D

Q<XYD

FH2&+H2YD

2//'D

Macchina

per

acquisizione

• Anche detto forensic bridge

• Write blocker anche per altre risorse

– A-D2*'YD/(H-DH2(-2HDC.H2)*+$D(//2**.D+)D*.M(DM2"0H(D

-0H(),2D+MD,H("(12),.D-+D*/!2-2D-+D121.H+(DO<LYD

<LSYDZLYD[[SYDS\YD2//'P'

Write Blocker

• Blocco di accesso in scrittura per hard

disk

• Possibile solo la lettura

Macchina per

• Write blocker

Hard Disk

analisi

da

analizzare

– Software

– Hardware

Hard Disk

da

acquisire

Hardware

Write

Blocker

con Software

Write blocker

Macchina

per

acquisizione

Hardware Write BlockerD

• Inventato da Mark Menz e Steve Bress (US patent

6,813,682 e EU patent EP1,342,145)

• Programma Computer Forensics Tool Testing (CFTT) del

United States National Institute of Justice identifica

formalmente 4 requisiti per i tool:

– A hardware write block (HWB) device shall not transmit a

command to a protected storage device that modifies the

data on the storage device.

– An HWB device shall return the data requested by a read

operation.

– An HWB device shall return without modification any accesssignificant information requested from the drive.

– Any error condition reported by the storage device to the

HWB device shall be reported to the host.

Laboratorio

• Tableau T4

– per hard disk SCSI

– connessione host con FireWire 800, USB 2.0

• Tableau T35es

– per hard disk IDE o SATA

– connessione host con eSATA, FireWire 800,

FireWire 400, USB 2.0

• Tableau T8

– per hard disk USB

– connessione host FireWire 400, USB 2.0

LaboratorioD

• Forensic Dossier

• Cattura dati da 1 o 2 hard disk ad

1 o 2 hard disk

• Calcolo hash MD5 ed SHA-256

• Cifratura disco con evidenza

• Batteria

• SATA ed IDE; Firewire e USB 2.0

• Cattura memorie flash (Compact

flash, memory stick, SD, multi-media card)

• Ricerca parole mentre duplica

– Lista keyword predefinita

Interfaccia IDE

Advanced Technology Attachment (ATA), interfaccia per

connessione di dispositivi di memorizzazione (hard disk, CD-ROM)

• Progettato nel 1986, nome “AT Attachment” in riferimento a

IBM PC/AT ed alla sua architettura del bus di 16 bit

• Standard ATA, ANSI X3.221-1994

• Gli standard ATA: collegamenti con lunghezze di cavo tra 45 e 90

cm, (quindi all’interno dei computer, scheda madre – hard disk)

• Conosciuto anche come IDE (Integrated Drive Electronics),

termine coniato da Western Digital, perchè il drive controller è

integrato nel drive

• Controller IDE sulla scheda madre

• Dopo che Serial ATA (S-ATA, SATA) fu introdotto nel febbraio

2003

– ATA denominato retroattivamente Parallel ATA

•

•

EIDE (Enhanced IDE), coniato da Western Digital nel 1994,

standard ANSI X3.279-1996

Bandwidth: originalmente 16!MB/s, poi 33, 66, 100 e 133!MB/s

Interfaccia SATA

• Introdotta nel febbraio 2003

• Comunicazione seriale

• La trasmissione in parallelo dà luogo

a disturbi elettromagnetici tra i fili

quando si lavora ad alte frequenze

• Lunghezza cavo max 1 metro

• SATA 3.0, marzo 2009

Tipo

Prestazioni teoriche

SATA 1.0

1,5 Gbit/s (192 MB/s)

SATA 2.0 3 Gbit/s (384 MB/s)

SATA 3.0 6 Gbit/s (768 MB/s)

Connettore cavo

alimentazione,

Interfaccia SCSI

• Acronimo di Small Computer System Interface

• Specifica ANSI ]^'3^3W3_65

• In passato molto diffusa, ora solo workstation,

server e periferiche di fascia alta

• Versioni:

–

–

–

–

–

–

–

SCSI-1, fino a 5 MB/s (40 Mbit/s)

SCSI-2, fino a 10 MB/s (80 Mbit/s)

SCSI-3, fino a 40 MB/s (320 Mbit/s)

Ultra-2, fino a 80 MB/s (640 Mbit/s)

Ultra-3, fino a 160 MB/s (1280 Mbit/s)

Ultra-320, fino a 320 MB/s (2560 Mbit/s)

Ultra-640, fino a 640 MB/s (5120 Mbit/s)D

Interfacce esterne

• 2<A?AYDF).D(D5DK`+,%*DD

– =Z,2H)(MD<A?AD

– /(N.D2D#H.,./.MM.D+-2)E/+D(D<A?AYD1(D

/.))2".H2D-+N2H*.D

•

•

•

•

SATA eSATA

Q<XD^'9YDF).D(D:Y6DK`+,%*D

Q<XD4'9YDF).D(D:69D[`+,%*D

\+H2&+H2D699YDF).D(D699D[`+,%*D

\+H2&+H2D:99YDF).D(D:99D[`+,%*D

D

Verifica duplicazione

• Per verificare che la copia forense è

uguale all’originale:

– Verifica bit per bit

(tempo di elaborazione elevato)

– Uso di funzioni hash

• I programmi di acquisizione possono

calcolare e confrontare valori hash

Funzioni hash

+)#0,D

Funzione

hash

N(M.H2D

!(*!D

• Facile da calcolare

• Difficile trovare una collisione

• Le più comuni:

– MD5 (Message Digest Algorithm), valore di 128 bit

– SHA-0, SHA-1 con 160 bit, SHA-2, cioè SHA-224, SHA-256,

SHA-384 e SHA-512, (Secure Hash Algorithm)

• Esempi:

– SHA1("Cantami o diva del pelide Achille l'ira funesta") =

1f8a690b7366a2323e2d5b045120da7e93896f47

– SHA1("Contami o diva del pelide Achille l'ira funesta") =

e5f08d98bf18385e2f26b904cad23c734d530ffb

Software acquisizione

• Linux

• Copia, duplicazione

• Il più vecchio, presente dagli anni ’70

– dd

– dcfldd, dd_rescue, sdd, rdd

– Distribuzioni di Linux

– Open Source Digital Forensics

• Esempio:

http://www2.opensourceforensics.org/tools

• Windows (tool commerciali)

– Forensic Toolkit FTK 3 Imager, di AccessData

– Encase, di Guidance Software

Software acquisizione

dd

• Copia, duplicazione

• Il più vecchio, presente dagli anni ’70

input file

• Esempio:

convert

output file

legge blocchi da 32K

default: 512 byte

input ibs, output obs

dd if=/dev/sdb of=/media/sdc/disco.dd conv=noerror,sync bs=32K

non fermarsi dopo

eventuali errori di lettura

Software acquisizione

dd

Padding ogni blocco

input con 0 fino alla

taglia di ibs

• Senza sync, un errore in lettura causa un’immagine di taglia inferiore

all’originale

• Con noerror,sync un errore in lettura causa blocco di 32K con tutti 0

• File destinazione taglia multipla di bs

• Se file input 40K e bs=32K allora file immagine 64K

dd if=/dev/sdb of=/media/sdc/disco.dd conv=noerror,sync bs=32K

“dd copies a file (from standard input to standard output,

by default) with a changeable I/O block size, while

optionally performing conversions on it.”

http://www.gnu.org/software/coreutils/manual/html_node/dd-invocation.html

Software acquisizione

dd

• Copia, duplicazione

• Il più vecchio, presente dagli anni ’70

• Esempio:

dd if=/dev/sdb of=/media/sdc/disco.dd conv=noerror,sync bs=32K

dd if=/dev/sdb of=/media/sdc/disco.dd conv=noerror,sync bs=512

• un errore in lettura in un blocco 512 byte causa blocco di 512 byte con

tutti 0, e non 32K

• problema per gli hard disk: molte letture e tempi molto più lunghi

Software acquisizione

dd

dd if=/dev/zero of=/dev/had

File virtuale, restituisce 0

quando letto

dd if=/dev/random of=/dev/had

File virtuale, restituisce

valori casuali quando letto

dd if=/dev/st0 count=10000000 of=/dev/case10img1

Software acquisizione

dcfldd

– Versione migliorata di dd, da parte del U.S.

Department of Defense Computer Forensic Lab

– Ultima versione stabile dic 2006

– Permette calcolo hash, wiping con pattern

fissati, verifica della duplicazione bit per bit,

split dell’output

file con i valori hash

input per hash

dcfldd if=/dev/sourcedrive hash=md5,sha256 hashwindow=10G md5log=md5.txt sha256log=sha256.txt \

hashconv=after bs=512 conv=noerror,sync split=10G splitformat=aa of=driveimage.dd

dd if=/dev/st0 count=10000000 skip=10000000 of=/dev/case10img2

copia i primi 10GB e poi i secondi 10GBD

Software acquisizione

distribuzioni di Linux

• Utilizzabili sulla macchina da analizzare

• Avvio del!computer!da CD o da penna USB

• Individuate le evidenze da duplicare, si

collega un disco esterno per la scrittura

• Alcune distribuzioni:

– Helix 3

– DEFT Linux 6 (Digital Evidence & Forensics Toolkit)

– CAINE 2.0 (Computer Aided INvestigative Environment)

– Penguin Sleuth Kit

calcolo hash dopo

conversione

estensione per split

• driveimage.dd.aa

• driveimage.dd.ab

• …

Software acquisizione

distribuzioni live di Linux

• Utilizzabili sulla macchina da analizzare

• Avvio del!computer!da CD o da penna USB

• Individuate le evidenze da duplicare, si collega un

disco esterno per la scrittura

• Alcune distribuzioni:

– Helix 3

– DEFT Linux 6 (Digital Evidence & Forensics Toolkit)

– CAINE 2.0 (Computer Aided INvestigative Environment)

– FCCU Gnu/Linux Boot CD (Belgian Federal Computer Crime Unit)

– Masterkey Linux

– Penguin Sleuth Kit

Deft

•

•

•

•

Digital Evidence & Forensic Toolkit

Progetto italiano nato nel 2005

Deft Linux 6, basata su Ubuntu kernel 2.6.35,

Applicativi open-source presenti:

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

–

The Sleuthkit, collezione di utility per eseguire operazioni come il recupero file cancellati,

time line, ricerca di contenuti, ecc…

Autopsy Forensic Browser, l’interfaccia grafica di The Sleuthkit

Dhash, software per l’acquisizione e calcolo di hash su memorie di massa e file

Guymager, software per la parallelizzazione di acquisizioni di memorie di massa

Linen, software per acquisizione memorie di massa fornito dalla Guidance Software

dcfldd e dd rescue, acquisizione di memorie di massa

Md5deep, sha1deep, e sha256deep, tool per calcolo di hash

Foremost, software per il carving di dati

Photorec, software per il carving di dati

Scalpel, software per il carving

Hexedi, editor esadecimale di file e device

Search file, ricerca avanzata di file

Mount Manager, tool per il mount assistito di memorie di massa

Gpart, gestione di device e file systemD

Xplico, network forensic analysis tool

Wireshark, network protocol analyzer

Nessus, security scanner

Network

Nmap, security scanner

Forensic

Kismet, wireless network detector

Ettercap, suite per eseguire attacchi con metodologia «man in the middle»

Ophcrack e John the Ripper, cracking di password

Pdfcrack cracking tool

Fcrakzip cracking tool

IE, Mozilla and Chrome cache viewer

IE, Mozilla and Chrome history viewer

Clam antivirus, Rkhunter e Chkrootkit., individuazione e l’analisi di malware e virus

…

Tools forensi

• Si possono usare tool commerciali ed

open source

• Devono però essere conosciuti dalla

comunità ed accettati!

• Se si usa un nuovo tool

– Bisogna evitare dubbi sull’affidabilità

– Utile diffondere il codice sorgente

Helix 3

• Helix 3

– versione free

– 2009 e non verrà aggiornata

– Basata su Ubuntu

• Helix 3 Enterprise

– forum membership $239

annuali

• Helix 3 Pro

– commerciale

Tools forensi

• Vantaggi tool open source

– Sorgenti noti

– Formati aperti e compatibili

– Sviluppo e controllo bug dalla comunità

– Costo

• Vantaggi tool commerciali

– Più facili da usare

– Soluzione problemi ed aggiornamenti immediati

• Si possono usare entrambi

Soprattutto se non fanno le stesse cose!

Analisi forense

Analisi forense

• Evidenza digitale:

• Evidenza digitale:

• Sistema Operativo

• Sistema Operativo

– Documenti

– Immagini e video

– Internet (posta elettronica, navigazione)

– Partizioni

– File cifrati

– File nascosti

– …

– Windows forensics

– Mac forensics

– Linux forensics

Analisi forense Timeline

• Le evidenze digitali hanno un timestamp

– Documenti

– Applicativi eseguiti

– Navigazione web

– Registro Windows

– …

• Organizzare le evidenze collezionate in un

database e poi ordinarle rispetto al tempo

• La cronologia è importante per le indagini

– Documenti

– Immagini e video

– Internet (posta elettronica, navigazione)

– Partizioni

– File cifrati

– File nascosti

– …

– Windows forensics

– Mac forensics

– Linux forensics

Lo vedremo

nel seguito

Analisi forense Timeline:

problemi

• Teoricamente i riferimenti locali del tempo sono il

relazione ad un clock di riferimento internazionalmente

riconosciuto (NIST e U.S. Naval Observatory)

• Errori nella misura del tempo, ad es. clock drift

– soprattutto se tempo non sincronizzato frequentemente

• Singola sorgente con tempo

– tempo internamente consistente

• Sorgenti multiple con tempi

– bisogna fare un merge delle cronologie

• Problemi anche per modifiche tempi manualmente oppure

malware / intrusioni

• Analisi consistenza logica cronologia

Fasi investigative

processo della digital evidence

• Identificazione

• Acquisizione

• Analisi

Affidabile

Completa

Accurata

Verificabile

Ammissibile

Autentica

Completa

Affidabile

Chiara e Credibile

• Presentazione

Consideramo ora il caso

di un computer acceso

(Live Forensic)

Chiara all’audience

Documentazione (anche con dichiarazioni e

deposizioni)

Live forensic

Ordine di volatilità, dal più volatile al meno (RFC 3227)

• registers, cache

• routing table, arp cache, process table, kernel statistics,

memory

• temporary file systems

• disk

• remote logging and monitoring data that is relevant to the

system in question

• physical configuration, network topology

• archival media

• …

Live forensic

Prima si raccomandava di spegnere il computer in

modo forzato con l’alimentazione elettrica

• Personale poco specializzato

• Unico palliativo: foto/video dello schermo

Se si spegne la macchina si perdono dati nella RAM

• Comunicazioni Messenger, IRC, ICQ (chat), sono in

maggior parte in RAM

• Protezioni cifrate per partizioni o singoli file:

leggibili con macchina accesa, inaccessibili

altrimenti

Cancellazione

La semplice cancellazione dei file o la formattazione

dell'hard disk, infatti, non realizzano una vera

cancellazione delle informazioni registrate, che

rimangono spesso fisicamente presenti e tecnicamente

recuperabili

File cancellato su disco

Spazio marcato per cancellazione/riutilizzo

Spazio parzialmente sovrascritto da altri file

Cancellazione

La semplice cancellazione dei file o la formattazione

dell'hard disk, infatti, non realizzano una vera

cancellazione delle informazioni registrate, che

rimangono spesso fisicamente presenti e tecnicamente

recuperabili

E’ possibile recuperare i dati!

File cancellato su disco

Spazio marcato per cancellazione/riutilizzo

E’ possibile recuperare i dati

sovrascritti?

Spazio parzialmente sovrascritto da altri file

Cancellazione dati sovrascritti

Nonostante la sovrascrittura è possibile leggere ancora i dati

con un microscopio elettronico

(Peter Gutmann, Secure Deletion of Data from Magnetic and Solid-State Memory, USENIX 1996)

Idea motivazioni scrittura singolo bit:

• Posizionamento testine scrittura non esatto

• Quando sovrascriviamo un 1 otteniamo

• vicino a 0,95 se c’era uno 0

• vicino a 1,05 se c’era 1

• “each track contains an image of everything ever written

to it, but that the contribution from each “layer” gets

progressively smaller the further back it was made”

• Possibile trovare tracce dei dati precedenti

• Meglio sovrascrivere 35 volte con sequenza pattern fissi e

casuali

Data Carving

• Recuperari dati cancellati ma ancora presenti non è

facile:

– Frammentazione file

– File parzialmente sovrascritti

• “Data carving is the process of extracting a

collection of data from a larger data set. Data

carving techniques frequently occur during a digital

investigation when the unallocated file system

space is analyzed to extract files. The files are

"carved" from the unallocated space using file typespecific header and footer values. File system

structures are not used during the process.”

(Digital Forensic Research Workshop (DFRWS)

Cancellazione sicura

• Sovrascrivere:

– 1 volta (NIST SP-800-88, 2006)

– 3 volte: un carattere, il complemento e poi random (U.S. DoD

Unclassified Computer Hard Drive Disposition, 2001)

– Tutti 0 (British HMG Infosec Standard 5, Baseline Standard)

– Da 1 a 35 volte (Guttman)

– …

• Strumenti software!di cancellazione sicura

• Demagnetizzazione (degaussing), che azzera tutte le aree

di memoria elettronica e rende l'apparato inutilizzabile

• Distruzione fisica del dispositivo di memorizzazione

Livello valori binari

Cancellazione sicura: la controversia

Craig Wright, Dave Kleiman, and Shyaam Sundhar R.S.,

Overwriting Hard Drive Data: The Great Wiping Controversy,

ICISS 2008, LNCS 5352, pp. 243–257, 2008.

• Tecnologia in evoluzione dal 1996 ad oggi

– Non ci sono più floppy disk, che

avevano un sistema rudimentale

– Densità memorizzazione in crescita

• Vero per il singolo valore del bit, ma non

tiene conto dell’errore accumulato

• Non ci sono layer ma una distribuzione per

la densità per il valore di un singolo valore

• Magnetic Force Microscopy

– Misura densità forze magnetiche

• Livello magnetico scritto varia stocasticamente

a causa di

–

–

–

–

Posizionamento testina

Temperatura

Umidità

Errori casuali

• Se si vuole scrivere un valore digitale +1, ci

saranno intervalli di confidenza:

– 95% che si trova in (0,95,1,05)

– 99% che si trova in (0,90,1,10)

– …

• Un valore 1,06 è dovuto a variazioni di

temperatura oppure ad un precedente valore?

Densità: esempio 1D

Densità: esempio 2

• Densità riscrittura valutata sperimentalmente

• Esempio scrittura di un valore binario “1”

• Densità riscrittura valutata sperimentalmente

• Riscrittura di un valore binario

Probabilità di recupero

(hard drive vecchi)

Probabilità di recupero

(hard drive del 2006)

• Test sperimentali con 19 modelli

• Test sperimentali con 19 modelli

• Sovrascrittura con dd

• Scelta bayesiana con distribuzione della densità

conosciuta (in genere non nota in una analisi forense)

• Sovrascrittura con dd

• Scelta bayesiana con distribuzione della densità

conosciuta (in genere non nota in una analisi forense)

– Da un Seagate 1Gb fino a drive del 2006

Sommario

•

•

•

•

•

Introduzione

Principi e Metodologie (con aspetti legali)

Tecniche Antiforensi

Indagine forense su sistemi Windows

Alibi Digitale Falso

– Da un Seagate 1Gb fino a drive del 2006

Anti-forensics

Definizione:

• any attempts to compromise the

availability or usefulness of evidence to

the forensics process

Ryan Harris, Arriving at an anti-forensics consensus: Examining how to define and control the anti-forensics problem,

Digital Investigation 2006

Anti-forensics

• Obiettivi:

Tipi di Anti-forensics

• Distruggere evidenza

– Evitare il rilevamento di alcuni eventi

– Creare problemi per la collezione delle

informazioni

– Aumentare il tempo necessario ad un

investigatore per l’analisi di un caso

– Causare dubbi su un rapporto/testimonianza

forense

Tipi di Anti-forensics

• Distruggere evidenza

Nel mondo fisico:

come cancellazione impronte su pistola

• Nascondere evidenza

Sovrascrivere dati e metadati:

• Intero media

• Singoli file

• File precedentemente cancellati

• Prevenire la creazione

di evidenza

(scrivere file finchè non c’è più spazio libero sul media)

Cancellare evidenza può creare evidenza

• Nessuna tipo di evidenza (come nessuna impronta!)

• Esistenza tool di cancellazione

• Falsificare evidenza

• Nascondere evidenza

• Prevenire la creazione di evidenza

• Falsificare evidenza

Tipi di Anti-forensics

• Distruggere evidenza

• Nascondere evidenza

Nel mondo fisico:

come sotterrare pistola / seppellire cadavere

• Prevenire la creazione di evidenza

Steganografia

Crittografia

• Falsificare evidenza

Evidenza può essere ritrovata

Esistenza tool di data hiding

Tipi di Anti-forensics

• Distruggere Nel

evidenza

mondo fisico:

come usare guanti prima di usare pistola

Evitare evidenza può creare evidenza

Nessuna tipo di evidenza (come nessuna impronta!)

• Nascondere • evidenza

•

Esistenza tool ad-hoc

Tipi di Anti-forensics

• Distruggere evidenza

• Nascondere evidenza

Modifica selettiva di evidenza

• Prevenire la creazione di evidenza

• Prevenire la creazione di evidenza

• Falsificare evidenza

• Falsificare evidenza

Sommario

•

•

•

•

•

Introduzione

Principi e Metodologie (con aspetti legali)

Tecniche Antiforensi

Indagine forense su sistemi Windows

Alibi Digitale Falso

Nelle prossime lezioni

Creazione di evidenza falsa