L’idea di pubblicare questo manuale nasce dall’insistenza di molti amici e in particolare

di mio padre, che da sempre mi ha prospettato di mettere nero su bianco e realizzare un

compendio di informatica, comprensibile e diretto a tutti coloro che per la prima volta si

avvicinano alle nuove tecnologie, un libro-manuale che racchiudesse tutte le mie esperienze

nell’ambito tecnico, maturate durante l’iter di docente nei corsi di formazione professionale.

Dopo diversi anni di ricerche ed approfondimenti sono riuscito ad “assemblare” questo

manuale informatico, che spero sia di aiuto a tutti coloro che si avvicinano per la prima volta al

mondo dell’informatica ed a uno strumento, il Personal Computer, che ha cambiato il modo di

vivere, di pensare e perché no anche di giocare.

Mauro Ferrante

© Mauro Ferrante

2

1.0 - PREMESSA

Il primo approccio con l’informatica, presumo per tutti ha inizio quasi sempre per lavoro,

per curiosità, o perché un amico, appassionato del settore vi ossessiona con le strabilianti

possibilità offerte dai nuovi mezzi tecnologici in tutti i settori, dalla grafica alla letteratura,

spingendovi a varcare la porta di questo nuovo mondo

Infatti tramite l’elaboratore o Personal Computer il lavoro dell’uomo è facilitato,

migliorato e se i dati inseriti sono esatti il margine di errore è pari a zero e tutti possiamo essere

degli impiegati modello ed efficientissimi e svolgere il nostro lavoro in modo professionale e

con grande soddisfazione, ma sappiamo bene che la vita di tutti i giorni ci mostra anche il lato

negativo dell’elaborazione dei dati, come le file alla posta, il blocco dei terminali in banca, la

bolletta di fornitura dell’acqua che ammonta a svariati milioni e altri piccoli grandi errori usciti

fuori da efficientissimi P.C., tutto questo però scaturisce dall’errore umano o dal non saper

gestire e utilizzare al meglio gli elaboratori.

Comunque io sono convinto che le nuove generazioni, che condividono e utilizzano

giornalmente questi nuovi mezzi daranno una svolta alla nostra società nel gestire le

informazioni in tempo reale e quindi ottimizzare la vita di tutti i giorni, nel comprare, pagare e

lavorare da casa o tramite Internet

permettendoci di avere più tempo libero a nostra

disposizione.

2.0 – CONCETTI BASE

Il termine Informatica è l’abbreviazione di “informazione automatica”, utilizzato per la

prima volta in Francia nel 1962; esso indica il trattamento automatico dell'informazione per

mezzo di elaboratori elettronici.

L'informazione viene codificata, elaborata, trasmessa sotto forma di dati che costituiscono

l'oggetto principale dell'informatica.

La rilevazione e la raccolta dei dati comprendono anche la registrazione su diversi supporti

direttamente impiegabili da elaboratori o, meglio, dalle unità di entrata di sistemi di

elaborazione.

I più comuni supporti oggi impiegati, sono i supporti a memorizzazione magnetica, ottica.

Si tratta di dischi, nastri, sistemi tipo carta di credito, nonché di documenti redatti con caratteri

ottici o magnetici direttamente interpretabili da apposite apparecchiature.

I dati raccolti e registrati sui supporti sono organizzati in archivi, o con termine inglese molto in

uso, in file (il termine file in inglese significa documento), cioè raccolte di dati omogenei

utilizzabili ai fini dell'elaborazione.

© Mauro Ferrante

3

Dopo essere stati introdotti nel sistema di elaborazione e dopo essere stati elaborati, i dati

sono estratti dal sistema per essere utilizzati. Analogamente all'introduzione, l'estrazione dei

dati può avvenire mediante registrazione su appositi supporti, oppure direttamente a mezzo di

schermi video, telescriventi, altoparlanti, ecc.

Non

esiste

praticamente

campo

delle

scienze,

dell'industria,

della

pubblica

amministrazione, della gestione degli uffici, in cui l'informatica non giochi un ruolo

fondamentale.

Le sue applicazioni si stanno diffondendo capillarmente con tale celerità da costituire un

elemento caratterizzante della vita di tutti i giorni per ampi strati di popolazione.

3.0 APPLICAZIONI: CARATTERISTICHE E SVILUPPO.

L'informatica ha subito negli anni Settanta profonde modifiche che si possono

sostanzialmente riassumere in una drastica riduzione dei prezzi di tutti i dispositivi elettronici e

in una loro capillare diffusione a livello di massa. La miniaturizzazione è la causa principale

della riduzione dei costi dell'elaborazione che, negli ultimi tre decenni, è stata del 20-30%

all'anno.

Via via che le dimensioni diminuiscono, aumenta in proporzione la velocità di funzionamento.

L’unione dell’informatica in senso stretto e delle telecomunicazioni rappresenta l'aspetto più

sensazionale dello sviluppo dell'informatica stessa; per essa è stato coniato il neologismo

telematica, cioè telecomunicazioni + informatica.

Tra le diverse applicazioni, una di quelle destinate al maggior successo è costituita dalla

verifica automatica in tempo reale dell'autenticità del documento di identificazione.

Tra le applicazioni più interessanti in questa area si ricordano la possibilità di trasferire

fondi dal proprio conto corrente a quello di creditori senza doversi muovere di casa; l'acquisto

di prodotti diversi mediante l'uso di carte di credito a microprocessore: i versamenti possono

essere effettuati per mezzo di apposite macchine dislocate nei punti di vendita; il controllo

viene effettuato attraverso una rete di telecomunicazioni collegate alle diverse banche.

L'automazione dell'ufficio rappresenta il settore in cui

si prevede il massimo impatto

dell'informatica sul modo di vivere e di lavorare di enormi masse di persone.

La diffusione delle macchine elettroniche per la battitura dei testi con elaborazione di

questi ultimi è iniziata negli anni Settanta e si è generalizzata negli anni Ottanta; ormai è

tecnicamente possibile ottenere dei testi stampati mediante la semplice dettatura, cosa

impensabile pochi anni fà. Un altro elemento di eccezionale impatto nell'ambito

dell'automazione dell'ufficio è costituito dalla diffusione di macchine di basso costo in grado di

riprodurre immagini e di immagazzinarle sotto forma digitale rendendone così possibile il

trasferimento e l'elaborazione.

© Mauro Ferrante

4

La costituzione di grandi banche dati è il settore dell'informatica che, insieme

all'informatizzazione dei servizi bancari, ha avuto uno dei più alti tassi di sviluppo. Anche in

Italia sono già realizzate enormi banche dati, nelle quali, per un verso o per l'altro, sono state

introdotte molteplici informazioni relative a gran parte della popolazione italiana.

Nella costituzione di grandi banche dati esistono due possibili vie.

A)

Costituzione di una banca centralizzata con tutte le informazioni di ogni tipo possibile, alle

quali si possa accedere attraverso dei terminali. È questa per esempio la strada seguita per la

costituzione della banca dati dell'I.N.P.S.

B)

Costituzione di tante banche con una molteplicità di utilizzatori e una molteplicità di

fornitori di informazioni. È questo il principio adottato dalle amministrazioni pubbliche italiane

che hanno istituito sistemi di banche di tipo distribuito. In esse vi sono tutte le possibili

informazioni, anagrafiche, sanitarie, ospedaliere, alberghiere, ma sono disgiunte tra loro in

quanto non è stato utilizzato un unico supercalcolatore che comprenda tutte le informazioni.

Tra i due sistemi quest'ultimo offre le migliori garanzie di difesa della vita privata del cittadino,

nonché di sicurezza e di affidabilità del sistema stesso.

4.0 GLI ELABORATORI O PERSONAL COMPUTER

Gli elaboratori o personal computer sono delle macchine idonee ad elaborare dati, testi,

immagini, suoni e altre informazioni in forma codificata in base ad un programma.

L'elaboratore esegue operazioni di vario genere su caratteri simbolici (i Bit), che

rappresentano nel “mondo codificato della macchina” l'informazione da trattare. Queste

operazioni sono in sintesi il riconoscimento, la memorizzazione e la sostituzione dei caratteri

stessi con altri secondo regole specificate. Con la trasmissione dell'informazione a dispositivi di

uscita, o la loro acquisizione da dispositivi di ingresso, l'elaboratore realizza la comunicazione

con “il mondo esterno”, per esempio, restituisce l'informazione stampata su supporto cartaceo.

I caratteri simbolici decodificati diventano, a seconda dei casi: simboli numerici e calcoli;

lettere dell'alfabeto e testi; elementi di immagine e figure, disegni, grafici, fonemi e note, parole

e musica. La potenza di elaborare quantità molto grandi di dati, in tempi brevissimi, è alla

radice del successo dell’elaboratore elettronico. Nella versione “personal computer” esso ha

raggiunto, nel giro di un decennio, una diffusione capillare, con centinaia di milioni di

esemplari nelle fabbriche, negli uffici, nelle case. All'altro estremo, nelle versioni dei grandi e

grandissimi elaboratori gestionali e dei super calcolatori scientifici (mainframe), esso ha

ampliato e sta ampliando il campo dei problemi che, per volumi di dati in gioco o per

complessità e onerosità di calcolo, sarebbero altrimenti irresolubili.

Fra questi due estremi esiste e si rinnova in periodi ridotti (qualche anno) un vero e

proprio universo di macchine dalle prestazioni più diverse e con costi accettabili per il sistema

produttivo: mini calcolatori, workstation (stazioni di lavoro con potenza elaborativa e corredo

© Mauro Ferrante

5

di periferiche in genere superiore a quelli dei PC); microprocessori per il controllo di

macchinari e di processi, ecc..

L’elaboratore può essere definito come una macchina capace di compiere operazioni su

informazioni rappresentate da tensioni o correnti elettriche, che possono assumere dei valori,

mediante procedimenti che si attuano per effetto di programmi costituiti da istruzioni.

La denominazione di elaboratore elettronico sintetizza le seguenti peculiarità essenziali:

A) l'elaborazione dell'informazione;

B) il ruolo dell'elettronica, dato che l'elettrone è il veicolo dell'elaborazione ;

C) la digitalizzazione, da digit ( cifra ), che specifica l'impiego di valori, nella pratica due

simboli (1 / 0), astrattamente identificati come due stati codificati con uno e zero.

Le informazioni codificate in cifre binarie, il cui numero dipende dalla ricchezza

dell'informazione da rappresentare e dalla precisione della rappresentazione stessa, vengono

elaborate tramite l'algebra di Boole ideata nell’ottocento. Tramite l'algebra di Boole, è possibile

codificare il programma di elaborazione (i comandi, le istruzioni), ma anche rappresentare nello

stesso modo l'informazione stessa (i dati). Istruzioni e dati diventano così una serie di zero e

uno; la loro natura viene riconosciuta grazie alla loro posizione in memoria (indirizzo) che

l’elaboratore stesso definisce. Ne consegue che, in linea di principio, l’elaboratore non svolge

necessariamente una funzione determinata a priori, ma esegue le funzioni definite dai

programmi: calcoli scientifici, elaborazione di testi e di immagini, sintesi del parlato, banca di

dati, elaborazioni logiche (intelligenza artificiale), ecc. La macchina inoltre, essendo

programmabile, è un intreccio di componenti (hardware) e di programmi (software).

5.0 I PRIMI CALCOLATORI ED EVOLUZIONE INFORMATICA

LA PRIMA GENERAZIONE

Con questo nome si indica quel periodo durato circa vent'anni che vide la nascita dei primi

calcolatori elettromeccanici: queste macchine eseguivano solo le operazioni per le quali erano

state programmate, sfruttando complessi meccanismi attivati da motori elettrici. L'uso di valvole

e diodi sostituirà nel tempo gli interruttori meccanici, e getterà le basi per l'invenzione del

transistor.

ANNO 1936

Le maggiori innovazioni tecnologiche del XX secolo sono nate per scopi militari, con

enormi sforzi economici. Poi sono diventate di dominio pubblico quando il loro scopo iniziale è

cessato. Così è stato per Internet, così fu per il primo Calcolatore. Dopo la prima macchina di

Konrad Zuse, lo Z1, che serviva per elaborare dati numerici su nastro perforato, il primo vero

© Mauro Ferrante

6

investimento destinato alla costruzione di un Calcolatore fu voluto nel 1936 da Churchill, in

Inghilterra: egli voleva che fossero decifrati in tempi brevissimi i messaggi criptati dell'esercito

tedesco. Ordinò quindi la costruzione di un calcolatore elettromeccanico, il Colossus. I primi

messaggi che riuscirono a decifrare furono quelli della Marina Italiana. A causa del primo vero

Calcolatore della storia, la marina inglese affondò tre nostri incrociatori pesanti e due

cacciatorpediniere. Era il 28 marzo 1941.

ANNO 1939

Viene realizzato il primo Calcolatore funzionante con codice binario. L'inventore fu il

matematico George Robert Stibitz, che aveva a disposizione solo lampadine e relè telefonici.

Proprio perché il relè, per sua natura, può essere acceso o spento, il codice che ne derivò fu

necessariamente quello dello "0" e "1". Su questo linguaggio si basano tutti i computer di oggi.

Stibitz inventò anche il sistema a "virgola mobile": i calcolatori di allora non erano

sufficientemente potenti da poter elaborare numeri troppo grandi, quindi questi venivano divisi

per 10, 100, 1000. Al momento di fornire il risultato, il calcolatore rimoltiplicava il numero: il

bello di questo sistema è che fu adottato su larga scala a partire dal 1987. Sempre nel 1939, in un

garage in mezzo a un campo di prugne nella Valle di Santa Clara, Bill Hewlett e David Packard

si mettono insieme. E fondano una piccola società per la produzione di componenti elettronici, la

Hewlett-Packard. Il primo componente che produssero fu un oscillatore audio (HP 200A).

Poiché la fortuna volle che Walt Disney lo utilizzò per la sonorizzazione del film "Fantasia", la

società HP divenne famosa al punto che quella che allora si chiamava "Valle di Santa Clara"

oggi e più semplicemente denominata "Silicon Valley". Nel 1989 lo stato della California ha

(giustamente) dichiarato Monumento Nazionale quel garage di Palo Alto.

ANNO 1942

Per velocizzare il montaggio delle apparecchiature elettroniche prodotte in serie, un

ingegnere tedesco, Paul Eisler, intuisce che sarebbe meglio inserire i componenti su una base

prestampata. Con un processo chimico-fotografico incide la base in modo da ricavare delle piste

di rame: inventa così il circuito stampato. L'invenzione potrebbe costituire la svolta

nell'evoluzione dei calcolatori: verrà, infatti, immediatamente usata per la costruzione del

circuito di esplosione comandata delle munizioni antiaree.

ANNO 1944

Entra in funzione il calcolatore elettromeccanico "Mark 1". Costruito nei laboratori

della Industrial Business Machines (I.B.M.), funziona con dei programmi registrati su nastro

perforato. Pesa quasi 5 tonnellate, e le sue 78 sezioni di calcolo sono comandate con più di 3000

© Mauro Ferrante

7

relè. Questa mole di componenti faceva sì che il "Mark 1" potesse sommare due numeri di 23

cifre in meno di mezzo secondo. Il "Mark 1" fu anche protagonista della coniazione del termine

"bug", che oggi sta a indicare un errore di esecuzione di un programma. Durante una sessione di

calcolo, infatti, il "Mark 1" iniziò a comunicare risultati errati: la matematica Grace Murray

Hopper, dopo una lunga ricerca, trovò che un insetto ("bug") era rimasto schiacciato nel relè 70

del pannello F.

La pulce di Mark 1.

Nello stesso anno, il matematico americano John von Neumann teorizzò il funzionamento

di un calcolatore tramite programmi immessi nella memoria centrale, insieme a dati da elaborare.

Fino ad allora, infatti, ogni calcolatore eseguiva solo le istruzioni per le quali era stato costruito.

Questa teoria gettava le basi per la realizzazione dei computer moderni.

ANNO 1945

L'Electronic and Numeric Integrator and Calculator (ENIAC) entra in funzione in un

laboratorio del Maryland. Il finanziatore dell'opera, l'Esercito Americano, sborsò mezzo milione

di dollari di allora per la costruzione. Il calcolatore serviva per la compilazione rapida dei dati

balistici necessari all'artiglieria americana. Con 10.000 condensatori, 18.000 valvole, 70.000

resistenze, 30 tonnellate di peso ed un consumo di 175 kilowatt (come 1200 computer odierni),

l'ENIAC riusciva ad elaborare le tabelle balistiche facendo uso di parti interamente elettroniche.

Tuttavia, l'Esercito Americano fu molto dispiaciuto per il fatto che la sua costruzione fu

completata 9 mesi dopo la fine della guerra.

L’ENIAC

© Mauro Ferrante

8

ANNO 1947

Tre scienziati della Bell Corporation inventano un dispositivo più efficiente, più

affidabile, più piccolo, più duraturo, più veloce e più economico delle valvole di vetro. Questo

dispositivo riesce a trasmettere la corrente attraverso un resistore. Per questo viene chiamato

"transmit resistor", o più comunemente "transistor". Successivamente verranno realizzati

transistors basati su un resistore si silicio puro: questa caratteristica porterà all'enorme diffusione

di questo componente. Dall'altra parte del mondo, intanto, i Russi si lanciano nella produzione di

computer sovietici. Realizzano il Mesm, dal quale discenderanno l'M-20 , il Besm-I, e la serie

Minsk. Hanno anche delle stampanti più veloci di quelle americane. Peccato che commisero

l'errore di realizzare quasi tutti i computer della serie Minsk non compatibili tra di loro. Non

solo. Il sistema sovietico non era binario: si basava su tre cifre, che però non erano

rappresentabili in simboli logici. L'unica astrusa soluzione era quindi, di nuovo, un doppio

sistema binario nel quale una cifra logica era annullata per scendere a tre valori.

ANNO 1950

Nasce l'Univac-I, il primo computer costruito in serie. Pesa 5 tonnellate, la sola unità

centrale (la CPU) è lunga più di 5 metri e alta 2 metri e mezzo. Può essere programmato usando

le stesse schede della IBM. Le capacità del calcolatore permettono di risolvere il prodotto di due

numeri in 2,5 millisecondi: una potenza di calcolo notevole. Tuttavia per stampare i risultati ci

vorranno tre anni, quando nel 1953 sarà dotato di una veloce stampante (600 righe al minuto). I

primi exit-poll dell'era moderna videro protagonista proprio un Univac-I, che durante le elezioni

presidenziali americane del 1952 anticipò il risultato finale (vinse Eisenhower).

ANNO 1954

Il primo calcolatore elettronico installato in Italia entra in funzione al Politecnico di

Milano. Prodotto dalla Computer Research, il CRC-102A impiega come memoria un moderno

tamburo magnetico che aumenta notevolmente le sue prestazioni: il tempo che intercorre tra un

guasto e l'altro, infatti, è assai superiore alle tre-quattro ore.

ANNO 1955

Nella sede del CNR a Roma viene installato un calcolatore Mark-I, in grado di risolvere

prodotti tra numeri di 12 cifre in pochi millisecondi. La macchina sarà utilizzata per la soluzione

in poche ore di sistemi con numerose equazioni ed incognite. Il primo computer funzionante

interamente a transistor, il TRADIC, viene sperimentato dalla Bell, ma sarà la Siemens nel 1957

a commercializzare il primo modello definitivo, chiamato 2002. Nasce il primo sistema di

© Mauro Ferrante

9

simulazione musicale. Il primo computer utilizzato per questo scopo fu l'ILLIAC II, ma i primi

sintetizzatori faranno la loro comparsa solo nel 1960.

Il 1955 è un anno fertile per l'informatica italiana. Al CNR (centro Nazionale delle Ricerche) di

Roma viene installato un elaboratore Ferranti Mark I: furono spesi 300.000.000 di lire

dell'epoca, ma gli ingegneri garantirono che la macchina sarebbe stata sufficiente per molti anni

a venire (errore imperdonabile da non ripetere neanche oggi quando compriamo un computer).

ANNO 1956

Per la prima volta si parla di un nuovo tipo di memorizzazione dei dati. Si tratta di un disco

"magnetico" rotante, che serve come memoria ausiliaria, poichè la memoria principale è affidata

al più "sicuro" tamburo magnetico". Questo nuovo sistema si presenta come un pila di dischi

rigidi alta un metro, con un diametro di 60 cm. Questa specie di juke-box è in pratica il primo

hard-disk della storia.

L'immagine di uno dei primi Hard Disk

© Mauro Ferrante

10

6.0 LA SECONDA GENERAZIONE

Benché il transistor fosse stato inventato già da dieci anni, nessun computer funzionava

interamente con questi nuovi componenti. Solo nel 1957 verrà commercializzato il primo

calcolatore basato completamente sul transistor: è il Modello 2002 della Siemens AG.

Inizia così la seconda generazione dei computer.

ANNO 1957

Come nei migliori sogni americani, un ingegnere, suo fratello e un amico, con 70.000

dollari presi in prestito fondano una società per la produzione di mini-elaboratori. La società si

chiama Digital Equipment Corporation, DEC. Uno dei primi computer prodotti fu il PDP-I, che

ebbe grande successo. Il diretto successore di questo mini-computer fu il PDP-8, sul quale si

cimentarono numerosi studenti americani. Negli anni successivi questa società fu seconda solo

alla IBM.

ANNO 1958

Nasce il primo chip, o circuito integrato. Un genio appena assunto alla Texas Instruments è

l'artefice di questa invenzione che rivoluzionerà tutto il futuro dell'elettronica. Tuttavia bisognerà

aspettare la terza generazione (dal 1970) per vedere i circuiti integrati come parte fondamentale

dei computer. Una curiosità: il brevetto fu riconosciuto alla Texas Insruments da tutti i paesi del

mondo tranne il Giappone, che inizio la produzione di circuiti integrati senza pagare i diritti.

Iniziò allora una battaglia legale, che fu vinta dalla Texas. Intanto il Giappone era diventato

il maggior produttore al mondo di circuiti integrati: lo scherzo gli costerà una multa (che oggi si

può valutare in 180.000.000.000 di lire all'anno) da pagare fino al 2001.

ANNO 1959

La Olivetti presenta il primo progetto di calcolatore elettronico di produzione italiana: è l'ELEA

9003 (Elaboratore Elettronico Automatico), basato totalmente su una architettura a transistor.

ANNO 1960

Entra in funzione uno dei più potenti centri di calcolo elettronico al mondo: è il sistema di

controllo antimissilistico NORAD (North American Aerospace Defense Command). Diventerà

ben più famoso grazie alle prodezze informatiche di Matthew Broderick nel film "Wargames".

© Mauro Ferrante

11

Il film War Games

ANNO 1963

Un gruppo di ricercatori americani progetta e realizza un rivoluzionario sistema di

posizionamento rapido del cursore sullo schermo: per la sua forma particolare viene chiamato

inizialmente "mouse", nome che lo accompagnerà per il resto della sua esistenza. Tuttavia non fu

mai introdotto nel mercato: solamente nel 1981 fece la sua comparsa insieme ad un computer

della Xerox.

Il primo mouse

Viene commercializzato il PDP-8, che è in realtà molto meno potente degli altri calcolatori

disponibili sul mercato. Tuttavia il prezzo contenuto ne favorì il successo: l'elaboratore entrò in

numerose scuole americane e divenne uno dei primi computer a disposizione degli studenti. Uno

di questi finì in mano al piccolo William Henry III Gates., futuro fondatore della Microsoft.

Il Dec PDP-8

ANNO 1964

Il primo linguaggio di programmazione semplificato nasce in un college del New

Hampshire: è il Basic (Beginner's All Purpose Symbolic Instruction Code). Ne verranno

© Mauro Ferrante

12

elaborate numerose versioni, di cui una ridotta appositamente per essere installata nei primi

computer domestici a metà degli anni '70. Proprio questa versione ridotta avrà un enorme

successo in quel periodo e nel decennio successivo. Autori della riduzione sono William Henry

III Gates (ancora lui) e Paul Allen. Nel 1964 vengono sviluppati alcuni dei software più

importanti mai immessi nel mercato. A giugno la IBM mette a punto il primo "word processor"

della storia, mentre un gruppo di ricercatori americani getta le basi del sistema OCR

(riconoscimento automatico dei testi). Inoltre viene presentata la prima "tavoletta grafica" capace

di inviare al computer i disegni tracciati sulla sua superficie da una stilo. Sarà l'IBM a lanciare

sul mercato il primo grande elaboratore basato su circuiti integrati. E' il Sistema-360, capace di

decine di milioni di operazioni al secondo. Il successo di questo calcolatore è strepitoso: ne

vengono prodotte fino a mille unità al mese, mentre le azioni della IBM, crescendo

vertiginosamente, fanno sì che la azienda diventi il maggiore produttore al mondo di calcolatori

elettronici.

7.0 LA TERZA GENERAZIONE

La nascita del circuito integrato rivoluziona ancora una volta il mondo dell'informatica.

Le prestazioni degli elaboratori della terza generazione si impennano, i tempi di calcolo

divengono brevissimi e le dimensioni delle macchine si riducono. Questi cambiamenti fanno sì

che il prezzo dei calcolatori si abbassi ad un punto tale da permettere che, nel 1975, il computer

in casa non sarà più un sogno.

ANNO 1965

A poca distanza dal lancio del Sistema-360, la IBM non riesce a tenere testa all'ascesa

della società Control Data, fondata da Seymour Cray. La CDC si impone così nel mercato della

produzione di super-calcolatori, iniziando una concorrenza spietata con le grandi multinazionali.

Due specialisti dei laboratori della AT&T gettano le basi del linguaggio UNIX, capace di

adattarsi a qualsiasi calcolatore a 16 o 32 bit. La prima versione sarà lanciata nel 1969, ma

bisognerà aspettare 10 anni prima che il prodotto diventi commerciale. Solo nel 1977, infatti, il

sistema sarà largamente diffuso negli ambienti accademici.

ANNO 1968

Tre ingegneri si "mettono insieme" e fondano una società chiamata Integrated Electronics

Inc.. Proprio come nei migliori dei sogni americani, la società inizia con solo 12 dipendenti e

pochi dollari di fatturato. In Italia sarebbe rimasta tale per sempre: negli USA, invece, dopo dieci

anni la Integrated Electronics (meglio conosciuta come Intel) diventerà fornitrice di processori

© Mauro Ferrante

13

per la IBM, che sceglierà l'8008 per la nuova serie di computer. Dopo vent'anni i dipendenti

saranno 25.000: e pensare che il primo processore Intel, il 4004, fu progettato da un ingegnere

italiano! Esce nelle sale cinematografiche "2001: Odissea nello Spazio". Riguardo ad una

curiosità del film esistono numerose voci di corridoio: c'è chi dice che "HAL", il nome del

computer pensante protagonista del film, sia un acronimo di "Heuristically-programmed

Algorithmic". Una corrente più maliziosa è invece convinta che le tre lettere H.A.L. siano

semplicemente quelle precedono le tre lettere I.B.M

In questo anno vennero commercializzati i primi floppy da 8" potevano contenere fini a 260 KB

furono molto utilizzati all'inizio degli anni 70 dall' IBM.

Un floppy da 8"

Un lettore da 8" dell'inizio degli anni '70

ANNO 1969

Finalmente qualcuno ha pensato di brevettare i cristalli liquidi. E' stata la società svizzera

Hoffman La Roche. Alla RCA si sono mangiati le mani. Cinque anni prima, infatti, la società

americana giunse alla stessa "scoperta", ma non brevettò gli LCD perché giudicati "di scarso

utilizzo". E pensare che la vera scoperta dei cristalli liquidi risale addirittura al 1888, frutto delle

ricerche di un botanico austriaco.

ANNO 1970

Il 1970 è ricordato per un grande evento, che rivoluzionerà per sempre la nostra vita a

partire dagli anni '90. Il governo degli Stati Uniti, nell'ambito di un progetto per la difesa

militare, istituisce un rete di comunicazioni interne gestite dai computer del Pentagono. Il nome

della rete è ARPANET. Quando, vent'anni dopo, lo scopo iniziale sarà cessato, la rete diventerà

accessibile dal grande pubblico, che la conoscerà con il nome INTERNET.

© Mauro Ferrante

14

Viene commercializzato il PDP-11, minicomputer prodotto dalla Digital e largamente diffuso

nelle università americane. La Intel lancia sul mercato il primo esemplare di RAM, la memoria

ad accesso casuale. Il primo modello sarà capace di ben 1024 byte, più o meno come una pagina

di testo.

ANNO 1971

Tre ingegneri elettronici della Intel, tra cui l'italiano Federico Faggin, inventano il

microprocessore, un pezzetino di silicio capace di contenere centinaia (migliaia, milioni) di

transistor. Alla produzione della Intel si affianca quella della Texas Instrument.

Dall'altra parte dell'oceano, in Giappone, alcune aziende iniziano una produzione

parallela di microchip, in barba ai diritti di copyright stabiliti dalle rivali americane. Pochi anni

dopo, malgrado una multa miliardaria, il Giappone diverrà il maggiore produttore al mondo di

microchip.

ANNO 1972

Nasce il primo vero sistema operativo per piccoli calcolatori. Utilizzato soprattutto con

cpu a 8-bit; in linguaggio PL/M, con il nome di CP/M usato per la prima volta su un Intel 4004.

Nel 1973 venne ricreato, sempre da Gary Kildall, per Intel 8008 e nel 1974 Gary Kildall e

John Torode cominciarono a commercializzarlo il CP/M (Control Program/Monitor) per le cpu

Intel 8080 e Zilog Z80. In realtà il CP/M é costituito da tre parti: il CCP (Console Command

Processor), il BDOS (BASIC Disk Operating System) ed il BIOS.

ANNO 1973

Uno dei primi personal computer del mondo, il Micral, viene presentato in Francia, basato

anch'esso sul processore 8008.

L'intel 8008

Viene commercializzato il primo calcolatore con l'hard-disk. Sebbene fosse dieci volte

© Mauro Ferrante

15

più capace di un floppy-disk dell'epoca, il primo HD Winchester poteva immagazzinare poco più

di 1 Mb di dati. Il processore 8080 è commercializzato dalla INTEL. Sarà il cuore dei personal

computer che hanno iniziato le rivoluzione del mercato informatico domestico.

Nascono i primi Floppy Disk da 5" 1/4 la loro capacità poteva variare da 120k fino a 400k in

base al format di formattazione.

Un lettore floppy da 5" 1/4 utilizzato nei PC IBM

Con i soldi messi da parte per la produzione del Basic dell'Altair, Bill Gates fonda la

Microsoft, con sede ad Albuquerque, a pochi passi dalla MITS (produttrice dell'Altair). Oggi la

Microsoft ha sede nello stato di Washington, dove produce sistemi operativi e software per l'80%

dei computer del mondo. Bill Gates è l'uomo più ricco del mondo, se escludiamo alcuni sceicchi

arabi.

ANNO 1976

Zilog produce lo Z80 a 2.5 mhz, un microprocessore a 8 bit con un set di istruzioni molto

potenti basate sull’ Intel 8080. Da qui a qualche decennio diverrà la cpu più utilizzata dalle case

costruttrici, è la più emulata di tutti i tempi.

ANNO 1977

E' nato l'APPLE II. Sarà il computer che avrà la storia più anomala: con le sue successive

versioni, verrà commercializzato per 16 anni, un record impossibile da battere per qualsiasi

computer, specialmente al giorno d'oggi. Questo è l'anno più fecondo nella storia dei personal

computer. All'Apple II si affianca il primo modello di Commodore PET 2001 e il Tandy Radio

Shack TRS-80, due tra i più grandi successi dell'elettronica di consumo.

© Mauro Ferrante

16

ANNO 1979

MicroPro presenta il WordStar word processor, scritto da Rob Barnaby. Disponibile per

Intel 8080A Zilog Z-80 con sistema operativo CP/M-80. Anche la nostra Olivetti partecipa alla

rivoluzione informatica: uno dei primi veri portatili viene commercializzato in Europa sotto il

nome di M-10. Arrivano I primi Hard disk per i personal Pc hanno un costo di circa 10.000.000

di lire ed hanno capacità di 20 MB.

ANNO 1980

Il personal computer più economico viene progettato, costruito e commercializzato

dall'inglese Clive Sinclair. E' lo ZX-80, un'altra pietra miliare nella storia dell'informatica.

Diffusissimo all'inizio degli anni '80, fu la base di lancio per tutti i successivi computer prodotti

da Sinclair.

Lo ZX80

Negli anni a seguire furono realizzati altri Home Computer (computer domestici) come il

VIC20, Commodore 64, Amiga 500, Amiga 1000, etc. tutti con poca potenza di calcolo e

dedicati per lo più all’intrattenimento ludico, finchè non fu realizzato il primo Personal

Computer con compiti più professionali e utilizzato negli ambienti di lavoro.

© Mauro Ferrante

17

Il Commodore 64

In questi anni ll'IBM sceglie il PC-DOS come sistema operativo per personal computer.

Il primo PC portatile Osborne 1

ANNO 1981

L'architettura aperta del PC IBM viene lanciata in agosto, decretando l'affermazione del

computer desktop.

Stazione Desktop

ANNO 1982

La Columbia Data Products realizza il primo clone del PC IBM e subito dopo anche la

Compaq ne realizza uno. Nel 1982 viene fondata la Autodesk e nasce così la prima versione di

© Mauro Ferrante

18

Autocad il software di disegno tecnico.

ANNO 1983

Esce il PC IBM "XT" computer personale adottato soprattutto negli uffici. Il

completamento del protocollo TCP/IP segna la creazione di un Internet globale.

Anche se non destinato al commercio, l'Apple LISA, lanciato in maggio, mostra cosa si può fare

con un mouse, le icone e i menu pulldown. Peccato che costi 18 milioni di lire!

ANNO 1984

In gennaio viene annunciato dalla Apple il personal computer Macintosh.

Stazione di lavoro Macintosh

Sempre nel 1984 la Sony e Philips introducono i primi CD-ROM, che forniscono una

enorme capacità di registrazione dei dati (fino a 650mb) ed in in agosto la produzione del

processore Intel 80286 a 16 bit, che viene inserito nel PC IBM "AT".

ANNO 1985

La Microsoft sviluppa Windows 1.0, introducendo aspetti tipici del Macintosh nei

computer DOS compatibili, in ottobre sempre di quest’anno la Intel annuncia il chip a 32 bit

80386 con la gestione della memoria sul chip.

ANNO 1988

La nuova serie Motorola di processori Risc a 32 bit 88000 offre una velocità pari a 17

milioni di istruzioni al secondo.

ANNO 1989

Tim Berners-Lee propone il progetto World Wide Web al CERN e contemporaneamente

esce il processore Intel 80486, con 1,2 milioni di transistor

ANNO 1990

© Mauro Ferrante

19

Microsoft distribuisce Windows 3.0. In maggio s'intensifica la disputa legale con la

Apple circa il software che ricorda troppo il sistema operativo del Macintosh.

Copertina del Windows

Ancora negli anni novanta, Berners_Lee scrive il prototipo iniziale per il WWW, che usa

le altre sue creazioni: URL, HTML e HTTP.

ANNO 1991

La Cray Research presenta il CRAY Y-MP C90, un “mostro”" con 16 processori ed una

velocità di 16Gflops (16 miliardi di operazioni al secondo in virgola mobile). Viene annunciata

l'alleanza di IBM, Motorola ed Apple per il PowerPC.

ANNO 1992

La DEC introduce il primo chip per implementare la sua architettura a 64 bit RISC Alpha.

ANNO 1993

Nel marzo di quest’anno nasce il Pentium Intel.

ANNO 1994

In aprile, Jim Clark e Marc Andreesen fondano la Netscape Communications (in origine

Mosaic Communications). Esce il primo browser della Netscape ed è subito boom per i

navigatori del Web.

ANNO 1995

Nasce il linguaggio di programmazione Java, piattaforma indipendente per sviluppo di

applicazioni

© Mauro Ferrante

20

Logo Java

Con una straordinaria operazione di marketing, viene finalmente annunciata la nuova versione

di sistema operativo della Microsoft: Windows 95.

Copertina di Windows 95

ANNO 1998

Nasce il Windows 98, preceduto da diverse versioni di Windows 95 (Plus, etc.)

Copertina di Windows 98

© Mauro Ferrante

21

ANNO 1999

Internet diventa un nuovo mezzo di comunicazione di massa, grazie ad operatori

telefonici che danno la possibilità di accedere alla grande rete gratuitamente

ANNO 2000

Esce il windows 2000 e la versione non professionale denominata Millenium Editino

Copertina del Windows ME

ANNO 2001

Microsoft nell’ottobre 2001 rilascia la versione del nuovo sistema operativo : Office XP

che è stato sviluppato per rispondere in maniera più completa alle esigenze di tutte le tipologie

di clienti consentendo ai singoli individui, ai team di lavoro e alle grandi organizzazioni di

sfruttare maggiormente le grandi potenzialità delle applicazioni Office a vantaggio della

produttività.

Il termine XP - da Experience - indica una più completa e ricca esperienza di utilizzo del

PC. Grazie a nuove funzionalità e innovativi strumenti di comunicazione e collaborazione i

clienti, anche i meno esperti, potranno lavorare in maniera più intelligente ed avere un maggior

controllo sulle applicazioni e sul Web.

Copertina Windows XP

Il 15 agosto 2001, gli scienziati del Lawrence Livermore National Laboratory di

Livermore, in California, hanno dato una festa, ma non per una debuttante - bensì per consacrare

il computer più veloce del mondo, una bellezza al silicio chiamata Asci White. E questa giovane

© Mauro Ferrante

22

signora sa il fatto suo. Funziona ad una velocità di 12,3 teraflop, ovvero mille miliardi di

operazioni in virgola mobile al secondo, maggiore della velocità combinata delle tre macchine

più potenti della terra. Il supercomputer da 110 milioni di dollari, prodotto da Ibm, si basa su

8.192 processori Ibm Power-3-II. Ha 4 terabyte di Ram, una capacità su disco di oltre 160

terabyte, ed occupa uno spazio più lungo di due campi da baseball. Circa 80 kilometri di cavi

collegano i nodi della macchina, che richiede un condizionamento dell'aria sufficiente a

raffreddare 765 abitazioni. La macchina prende il nome dall'Accelerated Strategic Computing

Initiative, un programma finanziato dal governo che mira ad aiutare gli scienziati nella

manutenzione della scorta di armamenti nucleari attraverso lo sviluppo di computer potenti. Ora

che è operativo, Asci White simulerà l'esplosione di ordigni nucleari, un processo che aiuterà gli

scienziati a capire in che modo funzionano, garantirà la sicurezza delle scorte di armamenti, ed

eliminerà la necessità dei test nucleari. Per quanto impressionante possa apparire Asci White, è

già in programma la sua sostituzione. Un portavoce dei laboratori ha dichiarato che il prossimo

passo sarà rappresentato da una macchina capace di eseguire 30.000 miliardi di operazioni al

secondo, per poi raggiungere i 100.000 miliardi entro il 2005. Il supercomputer da 30 teraflop,

conosciuto come "Q Machine", è in fase produttiva presso Compaq e dovrebbe essere pronto

entro uno o due anni.

8.0 ELEMENTI FONDAMENTALI DEL PERSONAL COMPUTER

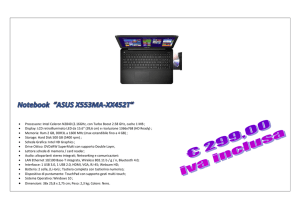

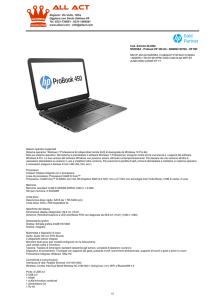

Un Personal Computer ( Vedi Figura ) e' composto principalmente da :

- UN'UNITA' DI ELABORAZIONE E CALCOLO (C.P.U.)

- UNA CERTA QUANTITA' DI MEMORIA AD ACCESSO CASUALE (R.A.M.)

- UNA CERTA QUANTITA' DI MEMORIA A SOLA LETTURA (R.O.M.)

- UNA CONSOLLE (TASTIERA E MONITOR)

© Mauro Ferrante

23

- DEI DISPOSITIVI DI ARCHIVIAZIONE PERMANENTE DEI DATI

Quando un computer viene acceso, esso, prima di fare richiesta del disco di Sistema

Operativo procede alle seguenti funzionalità :

1 - BOOT-RECORD,

2 - IO.SYS

3 - MS-DOS.SYS

4 -COMMAND.COM.

9.0 LA FASE DI AVVIO DI UN P.C. IN D.O.S.

IL BOOT-RECORD (record di caricamento) e' un programma che dice al

calcolatore come caricare il Sistema Operativo dal disco in memoria. Durante il caricamento il

BOOT-RECORD lavora assieme alla memoria ROM e una porzione di questa memoria

contiene le istruzioni che il calcolatore esegue ogni volta che e' acceso o resettato (il reset da

tastiera si ottiene premendo contemporaneamente tasti CTRL + ALT + CANC). Queste

istruzioni dicono al computer di eseguire alcune verifiche di inizializzazione sull'hardware;

inoltre leggono il primo settore del disco di default, lo trasferiscono in memoria e verificano

che sia una copia valida del boot-record. In caso affermativo la ROM gli passerà il controllo.

Il boot-record allora verifica che nella directory del disco vi siano i file di sistema

(abitualmente IO.SYS, MS-DOS.SYS) e quindi li carica nella memoria del computer. Il

controllo quindi passa ai file di sistema. Nel caso il disco non contenga i file di sistema verrà

visualizzato un messaggio che avverte la mancanza del sistema operativo.

Il file IO.SYS gestisce l'input e l'output tra il computer e le sue periferiche. Quando

IO.SYS riceve il controllo dal boot-record inizializza le periferiche e poi passa il controllo a

MS-DOS.SYS, quindi quest'ultimo gestisce i file, le directory (creazione, cancellazione,

modifica) ed inoltre svolge il compito di interfaccia tra i programmi applicativi e il DOS stesso.

In pratica riceve tutte le richieste di funzioni di servizio dell' MS-DOS traducendole

in una forma più primitiva prima di inviarle a IO.SYS.

Il COMMAND.COM e' l'interprete dei comandi, cioè quella parte del sistema

operativo che accetta e provvede ad eseguire i comandi digitati sulla tastiera. Si compone di tre

parti: la parte di avviamento, la parte residente e quella temporanea. La parte di avviamento

serve ad eseguire i comandi del file AUTOEXEC.BAT e libera subito la memoria che occupa.

La parte residente e' caricata in memoria immediatamente dopo MS-DOS.SYS e vi

rimane per tutta la sezione di lavoro. La parte temporanea occupa parte della memoria solo per

il tempo strettamente necessario. Essa visualizza l'indicatore di sistema e si occupa della

esecuzione dei comandi interni e del caricamento ed esecuzione dei comandi esterni. La parte

© Mauro Ferrante

24

temporanea contiene tutti i comandi interni del DOS. Inoltre avviene un controllo

HARDWARE di diagnostica che controlla cioè che tutti i dispositivi (Video, tastiera, stampante

, etc.) siano funzionanti.

Per fare questo dispone di una MEMORIA ROM (ROM vuol dire READ ONLY

MEMORY, memoria di sola lettura) che gli ricorda questa operazione: dal circuito interno in

cui risiede, essa provvede ad attivare le prime cose da fare, a ogni accensione.

10.0 LA FASE DI AVVIO DI UN P.C. IN WINDOWS

La procedura di avvio in Windows si compone di 5 fasi:

1) Bootstrap del Bios;

2) Record di avvio principale (MBR, Master Boot Record) e settore di avvio;

3) Avvio in modalità reale;

4) Configurazione in modalità reale;

5) Caricamento in modalità protetta.

1) Bootstrap del Bios

Questa fase avviene prima dell'avvio di Windows e viene gestita completamente dal

Bios del computer, il quale esegue il POST (Power on self test), identifica e configura le

periferiche Plug and Play e individua una partizione avviabile.

2) Record di avvio principale (MBR, Master Boot Record) e settore di avvio

In questa fase, vengono caricati, il record di avvio principale, e la tabella delle partizioni

dell'unità di avvio. Viene eseguito il programma MBR che individua la posizione della

partizione di avvio nel disco rigido e passa il controllo al settore di avvio della partizione.

Quest'ultimo contiene il programma del disco di avvio e una tabella contenente le

caratteristiche del disco. Il programma del disco di avvio carica il file Io.sys nella memoria

RAM.

3) Avvio in modalità reale

In questa fase viene caricato un file system FAT minimo per poter caricare componenti

aggiuntivi del sistema operativo, viene letto il file Msdos.sys per l'avvio dei parametri di

configurazione, viene caricato il file Dvrspace.bin e viene ricercato il file Dvrspace.ini. Se la

© Mauro Ferrante

25

ricerca di quest'ultimo da esito negativo, Dvrspace.bin viene scaricato, altrimenti rimane in

memoria. Questo tipo di file serve a supportare le unità compresse. Viene richiesta poi la

selezione di un profilo hardware nel caso siano stati definiti precedentemente più profili

hardware. Viene visualizzata la bitmap memorizzata nel file Logo.sys, viene effettuata la

verifica del file System.dat per stabilire se viene riconosciuto come file del registro di

configurazione, in caso affermativo esso viene caricato, in caso negativo viene avviata

automaticamente l'utilità SCANREG per il ripristino o la correzione del registro. Viene poi

effettuata l'inizializzazione della doppia bufferizzazione dei controller SCSI, se necessario,

infine viene effettuata la lettura e la elaborazione del file Config.sys.

4) Configurazione in modalità reale

Il file Config.sys pur non essendo indispensabile per l'avvio di Windows, viene elaborato

dal file Io.sys.

Se Config.sys non dovesse essere disponibile, vengono caricati automaticamente

Himem.sys e Ifshlp.sys e vengono impostate diverse variabili d'ambiente. Dopo aver elaborato

Config.sys il file Io.sys elabora il file Autoexec.bat, anch'esso non più necessario per l'avvio di

Windows, ma conservato solo per garantire una certa compatibilità con versioni precedenti di

alcune applicazioni.

5) Caricamento in modalità protetta

Viene eseguito in questa fase il file Win.com che carica Wmm32.vxd e altri driver di

periferiche virtuali in base alle impostazioni del registro di configurazione e del file System.ini.

Viene attivata la modalità protetta del processore e inizializzati i driver di periferiche

virtuali. Vengono quindi caricati il Kernel di Windows, GDI e librerie dell'utente insieme alla

Shell di Esplora Risorse e al Supporto di rete. Vengono infine eseguiti i programmi di

esecuzione automatica.

Il Sistema Operativo è quindi una specie molto particolare di maggiordomo, servizievole,

affidabile e persino discreto: basta dirgli di fare qualcosa che sa fare e lui la fa. Prima di tutto

avvia il sistema dell'accensione controllandone il funzionamento, tramite la MEMORIA

ROM, e gestisce la visualizzazione nel Monitor (il Video), per la presentazione ordinata dei

risultati, gestisce la stampante, per analoghi scopi, gestisce le operazioni sui dischi, gestisce i

PROGRAMMI che l'operatore gli impone di far "girare", mette a disposizione dell'utente una

serie di COMANDI per semplificare l'uso del computer. Per quanto riguarda i dispositivi di

archiviazione permanente e' opportuno notare, che ne esistono vari tipi, questi dispositivi sono

abitualmente i FLOPPY DISK, o dischi flessibili,

© Mauro Ferrante

26

Diversi tipi di Floppy Disk

poi vi sono i DISCHI RIGIDI o HARD DISK, mentre i primi contengono una quantità di

informazioni relativamente limitata, ma hanno il vantaggio di essere rimovibili e quindi

permettono la portatilità dei programmi e dei dati da una macchina all'altra, i secondi hanno

una capacità enormemente più elevata, ma sono contenuti in forma fissa nell'interno della

macchina. Ad un personal computer possono essere collegati altri dispositivi di comunicazione

con l'esterno (stampanti, plotters, modems, etc.), i quali sono collegati con il personal computer

mediante delle interfacce, cioè dei dispositivi di comunicazione standard che permettono il

dialogo fra dispositivi eterogenei secondo ben precisi standard (protocolli) e si dividono

principalmente in due grandi classi :

- INTERFACCE SERIALI, nelle quali le informazione viene inviata in modo seriale.

- INTERFACCE PARALLELE, le quali inviano contemporaneamente più informazioni

elementari, di solito le interfacce seriali vengono utilizzate con dispositivi di comunicazione, ad

esempio per collegare un modem, mentre le interfacce parallele pilotano le stampanti.

11.0 I COMPONENTI DELL’ELABORATORE ELETTRONICO.

Un elaboratore elettronico è costituito da un insieme di organi interni collegati da bus

(fili) e interagenti fra loro. In rapporto alle due funzioni di base: comunicazione col mondo

esterno ed elaborazione vera e propria, si possono distinguere gli organi per l'acquisizione di

dati e programmi, per la restituzione dei risultati

e gli organi adibiti all'elaborazione,

raggruppati nell'Unità Centrale di Elaborazione (CPU).

© Mauro Ferrante

27

Commento [csm1]:

Foto di una CPU

La C.P.U. (Central Processing Unit) rappresenta il cuore dell'elaboratore elettronico e

ha come funzione fondamentale quella di elaborare le informazioni.

La CPU è un organo complesso che effettua operazioni aritmetiche, logiche e di controllo

tramite le due unità di cui è composta: l'Unità Logico-Aritmetica (ALU) e l'Unità di

Controllo. La CPU viene utilizzata sia per trasferire alla memoria istruzioni e dati, sia per

estrarre dalla memoria le istruzioni eseguendole ed elaborando pertanto i dati secondo il

programma. La CPU accede alla memoria, ai dispositivi di ingresso/uscita ed alle periferiche

(stampanti, memorie ausiliarie di massa, plotter, video, tastiera, ecc.) tramite gruppi di fili

conduttori (bus) il cui numero coincide con i bit di elaborazione.

Il primo chip a 4 bit è del 1974 cui è seguito, l'anno dopo, quello a 8 bit (1 byte).

Successivamente si è passati a 16 bit e poi a 32 bit.

I grandi elaboratori progettati in origine per i calcoli scientifici erano a 32 bit per permettere la

precisione richiesta.

Con i nuovi chips a 64 bit, immessi sul mercato nel 1989, si può

considerare superato, anche per i personal computer, lo standard degli elaboratori scientifici più

potenti degli anni Cinquanta.

L'evoluzione dell’elaboratore si sta caratterizzando nella progettazione di microprocessori

più semplici, che appaiono oggi sul mercato con prestazioni più elevate, specie di velocità.

Fra gli sviluppi più recenti, oltre a quelli nel campo dei supercalcolatori, si citano i seguenti: la

disponibilità sul mercato di massa di intere famiglie di PC portatili con diverse periferiche

adatte con prestazioni elevate anche per la grafica.

Alle versioni da valigetta in grado di fungere da notebook (agenda), da calcolatrice, da piccola

macchina da scrivere.

Infine progressi sostanziali avvengono in moltissime altre direzioni e principalmente nei

microcalcolatori; sono stati realizzati un chip di memoria con 64 milioni di bit.

© Mauro Ferrante

28

L'Unità Logico-Aritmetica (ALU) svolge il lavoro vero e proprio dell’elaboratore

trattando le informazioni codificate, su comando dell'unità di controllo.

Essa effettua operazioni sui dati contenuti in memoria: di tipo aritmetico (somme, sottrazioni,

moltiplicazioni, divisioni e le operazioni derivate) o di tipo logico (confronto fra dati,

trasferimenti interni di dati tra le diverse unità).

L'Unità di Controllo comanda l'attività di elaborazione:

A) preleva le istruzioni del programma da eseguire e le interpreta;

B) controlla, entro certi limiti, la corretta esecuzione del programma, intervenendo in caso di

guasto o di errata istruzione, per garantire un'elevata affidabilità di esecuzione

dell'elaborazione. Tutti questi componenti precedentemente elencati sono innestati in una

piastra alla base dell’unità centrale del P.C. che prende il nome di scheda madre

Foto dall’alto di una scheda madre

12.0 I DISPOSITIVI ED I SUPPORTI D’IMMAGAZZINAMENTO

La “Memoria” ha come funzione quella di immagazzinare dati e istruzioni in maniera

permanente (ROM, Read Only Memory, memoria a sola lettura)

© Mauro Ferrante

29

Ingrandimento di una memoria ROM

o reversibile (RAM, Random Access Memory, memoria ad accesso casuale: è una memoria a

lettura/scrittura).

Banco di memoria RAM

Nell’elaboratore sono due le grandi categorie di memoria: le Memorie Principali e quelle

Ausiliarie.

I dispositivi di Memoria Principale (o interna, o centrale), rivestono un’importanza tale

da concorrere a determinare l'architettura stessa dell'elaboratore.

La Memoria Principale è connessa con l'Unità Centrale di Elaborazione (CPU) e

scambia con quest'ultima flussi informativi di dati (istruzioni, lettere, immagini, ecc.) pressoché

continui ai ritmi di macchina (dell'ordine di decine di MHz, ossia di milioni di dati al secondo).

© Mauro Ferrante

30

L'altra grande categoria di supporti di memorizzazione, le Memorie Ausiliarie (o

esterne), collegate all'elaboratore tramite dispositivi di ingresso/uscita e periferiche (unità di

lettura/scrittura), ha il compito di archiviazione, ad accesso relativamente rapido, di programmi

e informazioni.

La maggiore velocità di elaborazione consentita dai rapidi progressi dei dispositivi

(microprocessori e memorie principali) e dal modo con cui essi sono collegati e programmati,

ha richiesto un parallelo aumento di capacità e prestazioni dei dispositivi di memoria ausiliaria.

Questi dispositivi sono basati essenzialmente sulla registrazione permanente di grandi masse di

dati su supporto magnetico (dischi e nastri).

I dispositivi a registrazione ottica, tipo Compact Disc (CD-ROM), con la loro più elevata

densità, ma con la limitazione della sola lettura per l'utente finale, occupano una nicchia di

mercato destinata a espandersi .

La grande varietà di memorie è dovuta da un lato alla molteplicità dei requisiti e dall'altro

alle notevolissime variazioni dei costi che sono correlati al tempo di accesso: tempi di accesso

brevi possono essere ottenuti solo a costi rapidamente crescenti.

Indicativamente la memoria principale, ha un costo che è quasi un milione di volte superiore a

quello delle memorie su disco fisso e un miliardo di volte di quello delle memorie su nastro,

entrambe magnetiche.

Ricapitolando le memorie vengono classificate in memorie a lettura/scrittura ad accesso

casuale, RAM (Random Access Memory) e in memorie a sola lettura, ROM (Read Only

Memory).

Le memorie ROM contengono l'informazione, conferita dal costruttore, che vengono

normalmente lette ma non cambiate (o cambiate solo raramente).

Queste memorie sono necessarie per l'accumulo di lungo termine, dei sistemi operativi, degli

interpreti e dei programmi.

13.0 LE MEMORIE AUSILIARIE

Sono oggi prevalentemente utilizzati sistemi magnetici di registrazione a nastro e a

dischi.

Il funzionamento delle memorie magnetiche si basa sull'isteresi magnetica per cui un

© Mauro Ferrante

31

materiale magnetico (ossido di ferro, biossido di cromo, pellicole a leghe metalliche in nichel e

cobalto in ordine di crescente efficienza di memorizzazione) cambia stato in presenza di una

corrente di segno, intensità e durata opportune e lo conserva poi indefinitamente.

Le memorie ausiliarie a dischi sono unità periferiche del sistema di elaborazione,

collegate direttamente alla memoria centrale; sono cioè memorie sotto il diretto controllo

dell'unità centrale.

I dischi possono essere del tipo rimovibile (floppy) o fissi (hard) incorporati in un'unità

sigillata all'interno dell'elaboratore.

Il supporto di memoria è costituito da piatti circolari sulle cui superfici è depositato un

sottile strato di materiale ferromagnetico sul quale, in ideali piste circolari concentriche con

inizio e fine prefissati, vengono immagazzinate le informazioni.

I dischi sono in rotazione continua ad alta velocità intorno al loro asse.

I bit che costituiscono un carattere e i caratteri che costituiscono un record vengono

registrati uno di seguito all'altro sulla stessa pista: per la lettura e la registrazione delle

informazioni è pertanto necessaria una sola testina magnetica, mobile trasversalmente dal

centro alla periferia del disco per portarsi in corrispondenza della pista prescelta.

Poiché, tuttavia, i dischi sono spesso disposti a pile, costituiscono, cioè, un disk-pack, e poiché

ogni disco ha due facce utilizzabili, è complessivamente necessario un numero di testine doppio

del numero dei dischi.

L'insieme delle piste corrispondenti nel disk-pack è detto cilindro.

Il tempo di accesso, inversamente proporzionale alla velocità di rotazione dei dischi, è

dell'ordine della decina di millesimi di secondi. La capacità di memoria di un singolo disco è

dell'ordine delle decine di milioni di bit. Le memorie a nastro magnetico hanno una capacità di

immagazzinamento di dati assai maggiore delle memorie a dischi, ma anche un tempo di

accesso assai maggiore. Il supporto materiale dell'informazione è uno strato sottile di materiale

ferromagnetico depositato su un nastro di materiale plastico, sottile, ma molto resistente, lungo

generalmente 730 metri. Il nastro si srotola da una bobina debitrice e si arrotola in una bobina

raccoglitrice, costituente parte integrante dell'unità a nastro del sistema di elaborazione.

Infine una categoria di memorie ausiliarie di crescente importanza per le loro prestazioni di

accumulo sono quelle ottiche che impiegano il laser per lettura e scrittura fra queste memorie i

CD-ROM sono a sola lettura.

14.0 LA RAPPRESENTAZIONE DEI DATI ALL'INTERNO DEL P. C.

Poichè tutti i componenti dell'elaboratore sono in definitiva dei circuiti elettrici, e poichè

gli stati fondamentali in cui può trovarsi un circuito sono solo due (aperto o chiuso, acceso o

spento), i progettisti di computer hanno trovato sempre particolarmente conveniente raffigurare

© Mauro Ferrante

32

i dati all'interno della macchina mediante numeri binari, che possono essere rappresentati in

maniera immediata e naturale dallo stato di un circuito elettrico.

15.0 IL CONCETTO DI BYTE

I termini BIT e BYTE, indicano la forma, molto diversa da quella per noi abituale, usata

dal computer per conservare ed elaborare i numeri. Noi rappresentiamo i numeri impiegando 10

diversi simboli (da 0 a 9) ed eseguiamo calcoli sui multipli e sottomultipli di 10, questo e' noto

con il nome di sistema decimale, ovvero con base 10. I computer invece, usano soltanto due

numeri (lo zero e l'uno) per tutte le operazioni matematiche. I bit ed i byte sono modi di

rappresentare le combinazioni di questi due numeri. La più piccola informazione elaborabile

dal computer è il bit, che può avere valore 0 o valore 1. Il BYTE non e' che un gruppo di otto

bit, e con esso e' possibile rappresentare numeri di media grandezza, quindi se andiamo a

scrivere la parola "GATTO", che e' composta da 5 lettere, avremo occupato 5 BYTE. Questo

vale anche per quanto riguarda i numeri, infatti, tutto ciò che digitiamo sulla tastiera viene

tradotto in binario, ad esempio il numero 7, viene inteso dall'elaboratore in questa notazione

00000111

I computer dei nostri giorni hanno memorie molto grandi e quindi il byte e' una misura

troppo piccola per quantificare la grandezza esatta e quindi abbiamo il KBYTE che corrisponde

a ben 1024 byte, (1 Kbyte = 1024 byte), a sua volta 1024 Kbyte formano il MEGABYTE (1

Mbyte = 1024 Kbyte), 1024 Mbyte formano il GIGABYTE (1 Gbyte = 1024 Mbyte), ed

infine 1024 Gbyte formano un TERABYTE ( 1 Tbyte= 1024 Gbyte) quindi se un computer ha

una memoria centrale di 512 Kbyte vuol dire che dispone di 524288 Byte (quindi si può

scrivere un testo con massimo 524288 caratteri). Questo concetto vale anche per le memorie di

massa, quindi un dischetto dalla capacità di 720 K (minifloppy) potrà contenere 737280

caratteri. Anche gli Hard-Disk, essendo delle memorie di massa come i dischetti hanno una loro

capacità, naturalmente questa capacità è molto elevata rispetto ai minifloppy e quindi la loro

unità di misura è il Megabyte; si parte quindi da Hard-Disk da 20 Megabyte, fino a raggiungere

quelli con capacità di svariati Gigabyte. Come si e' detto, la rappresentazione dei simboli

alfanumerici nell'elaboratore viene effettuata in modo che ogni byte contenga un carattere.

Poichè un byte contiene 8 bit, e con 8 cifre binarie possono rappresentarsi i numeri da 0 a 255,

sono necessarie delle tabelle di codifica che consentano di stabilire la corrispondenza fra i

simboli rappresentati ed i numeri. Esistono le più svariate tabelle del genere, ma le più usate

sono la codifica EBCDIC (Extended Binary Coded Decimal Interchange Code) e la codifica

ASCII (American Standard Code for Information Interchange).

© Mauro Ferrante

33

16.0 IL CONCETTO DI HARDWARE E SOFTWARE

Le componenti fondamentali di un sistema di elaborazione elettronica sono l'hardware e

il software. Si intende per hardware la struttura fisica di un calcolatore formata da tutto ciò che

può essere considerato parte meccanica, elettrica, magnetica ed elettronica del sistema.

Nella terminologia anglosassone "hardware" significa propriamente "ferramenta" o "parte

dura". Il software (in inglese significa "parte molle") comprende l'insieme di tutti quei

programmi che consentono la gestione più conveniente del sistema e la risoluzione di tutti i

problemi che vengono affidati al sistema stesso. Inoltre il software, può essere diviso in

software di base e software applicativo.

Il primo e' costituito dal Sistema Operativo. e serve, quindi, a gestire l'elaboratore, il secondo

e' costituito da pacchetti applicativi e programmi pronti all'uso dell'operatore. Naturalmente

l'hardware e' costituito anche dalle periferiche dell'elaboratore, queste periferiche si

suddividono in:

- UNITA' DI INGRESSO O DI INPUT

- UNITA' DI USCITA O DI OUTPUT

- UNITA' DI MEMORIZZAZIONE O MEMORIE AUSILIARIE

Alcun unità sono solo di ingresso o di uscita, altre invece sono dispositivi sia di ingresso che

di uscita, il che significa che possono leggere o registrare le informazioni sul supporto,

secondo le necessità. Il più comune e diffuso terminale di input e' la TASTIERA che per i

Personal costituisce la principale unità di immissione dei dati. Le tastiere possono essere di

vario tipo a seconda della nazione in cui vengono usate. Quando si immettono nel calcolatore i

dati mediante tastiera, ogni tasto premuto attiva dei circuiti elettrici per codificare in binario

il carattere del tasto premuto.

Ogni carattere immesso viene poi memorizzato temporaneamente in un registro di

memoria o BUFFER. Quasi sempre la tastiera e' collegata ad una apparecchiatura di

visualizzazione, detta UNITA' VIDEO o DISPLAY VIDEO (o anche monitor o schermo).

Il video e' in grado di visualizzare in modo rapido i dati che introduciamo tramite

tastiera, i risultati delle elaborazioni e ogni informazione che l'elaboratore deve comunicare

all'esterno; quindi il video è una periferica di output.

La STAMPANTE che serve per avere i dati elaborati su carta, è per eccellenza una

periferica di output, seguita a ruota dal PLOTTER che è un tracciatore grafico di precisione,

che a differenza della stampante può disegnare in formati molto più grandi e con grande

precisione. Altra periferica di input è il MOUSE che è dotato di due o tre pulsanti, muovendo il

mouse con una mano sul piano di lavoro è possibile spostare sul video il cursore (un quadretto

lampeggiante) a cui il mouse è logicamente collegato. Infine tutte le MEMORIE DI MASSA

(hard-disk, disk drives, tapes, etc.) sono periferiche di input e output contemporaneamente,

© Mauro Ferrante

34

perché quando registrano dati determinano una situazione di input, quando li leggono

determinano l'output.

Comunque i notevoli progressi tecnologici, di questi ultimi anni, permettono alle case

costruttrici di mettere sul mercato ogni giorno nuove apparecchiature per l'immissione e

l'emissione di dati, pertanto non si può avere un quadro completo di queste periferiche,

basti pensare a periferiche come penne ottiche, scanner, riconoscitori vocali, etc., che sono

stati messi sul mercato di recente.

17.0 I DISPOSITIVI DELL'ELABORATORE (INPUT - OUTPUT)

Finora abbiamo usato parole e termini che ormai sono entrati nel nostro uso comune:

abbiamo nominato ad esempio i DISCHETTI, presupponendo che tutti ne abbiano già visto

qualcuno, abbiamo anche parlato di Monitor, di Stampante e di Unità Centrale.

Tutti questi dispositivi sono di INPUT o di OUTPUT (I/O).

Il sistema operativo DOS/WINDOWS designa ogni unità di I/O (input-output), vale a

dire unità a dischi, consolle interfacce parallele e seriali e quanto altro possa essere collegato,

con un nome convenzionale: le unità a dischi vengono indicate con una lettera dell'alfabeto

seguita da due punti (:).

Convenzionalmente, le lettere A e B individuano unità a floppy disk,

mentre la

lettera C individua l'unità a disco fisso, l'ultimo nome accettabile per una unità a disco è Z.

Inoltre possono essere anche creati dei dischi virtuali, vale a dire che una parte della memoria

RAM può essere vista dalla CPU come se fosse un disco.

Cioè è particolarmente utile quando occorre fare delle operazioni in cui sono

necessari frequenti accessi al disco, poichè l'accesso alla RAM è moltissime volte più rapido

che non quello ad un disco reale, e per tanto un disco virtuale utilizzato opportunamente, può

ridurre di molto i tempi di elaborazione di certi tipi di programmi.

I dischi virtuali vengono di solito designati con lettere che iniziano con la successiva

a quella che designa l'ultimo disco fisico presente.

Oltre ai dischi anche tutti gli altri dispositivi presenti nella macchina hanno assegnato un nome

convenzionale, e precisamente:

CON = Rappresenta la consolle (tastiera + monitor)

LPT1 = Rappresenta la prima porta parallela

LPT2 = Fino a LPT4 rappresentano porte parallele

COM1= Fino a COM4 rappresentano porte seriale

AUX = E' un sinonimo di COM1

PRN = E' un sinonimo di LPT1

NUL = E' una device fittizia

© Mauro Ferrante

35

Fra gli organi esterni, importanza basilare hanno le memorie di massa che moltiplicano la

capacità di accumulo dei dati e dei programmi.

Inoltre la tastiera alfanumerica, ha un ruolo particolare e con l'ausilio di un visualizzatore

(video o display) permette il colloquio fra utente ed elaboratore.

Altri sistemi di ingresso immettono dati automaticamente (lettori di CD, di dischi, ecc.) o

facilitano l'accesso all’elaboratore (penne ottiche, mouse, joystick, ecc.).

Tra le unità di uscita dei dati rientrano i visualizzatori citati e i sistemi reversibili di lettura

(per dischi e tamburi magnetici, ecc.).

Le Stampanti ed i Plotter sono le uscite che possono fornire l'informazione su supporto

cartaceo. La struttura software di un elaboratore è parte integrante della macchina che, proprio

per questo, acquista flessibilità e adattabilità alle necessità dell'utente.

In generale essa è costituita dalle seguenti categorie di programmi:

A) Il Sistema Operativo, un insieme di programmi presenti nell’elaboratore che ne gestiscono

le risorse e che consentono all'unità centrale, dopo l'avviamento (bootstrap), il colloquio con

l'utente, l'esecuzione dei comandi ricevuti, ecc.; il sistema operativo trasforma l’elaboratore in

macchina di facile accessibilità e la sua potenzialità è fattore essenziale per utilizzarne in modo

completo le prestazioni.

Fra i sistemi operativi più noti si ricordano il DOS, UNIX, LINUX, WINDOWS, etc.

B) L'insieme dei linguaggi di programmazione e compilatori; essi permettono di scrivere

programmi in linguaggi comprensibili all'uomo, che vengono tradotti dai compilatori o dagli

interpreti nel linguaggio macchina; fra i linguaggi più noti vi sono il PASCAL, il FORTRAN, il

C, il BASIC, il VISUAL BASIC, l'ASSEMBLER, ETC.;

C) I programmi applicativi impiegati dall'utente.

18.0 IL SISTEMA OPERATIVO

A differenza del linguaggio umano, dove spesso le parole possono assumere significati

diversi a seconda della loro collocazione in un periodo, il linguaggio fra uomo e computer deve

essere invece semplice, univoco e senza ambiguità. Il computer, una volta messo in funzione,

attende un ordine o una lista di ordini di significato chiaro e inequivocabile da seguire alla

lettera e alla svelta. Di conseguenza risulta anche SEMPLICE l'uso del calcolatore, infatti la

serie di PAROLE CHIAVE che esso è in grado di interpretare non e' lunghissima, anche se poi,

con l'evoluzione delle possibilità del Computer, è cresciuta in maniera considerevole.

A causa della sua notevole diffusione, molte persone oggi fanno uso del Personal

Computer accedendo ai numerosi programmi disponibili sul mercato e, il più delle volte, senza

avere particolari conoscenze informatiche.

© Mauro Ferrante

36

Il computer è composto da numerose parti (Video, tastiera, stampante, unità di base)

collegate fra loro: affinchè possano funzionare in maniera coordinata, esse devono poter

interagire. Non è infatti necessario conoscere il funzionamento di base di un computer per

poterlo adoperare. Difatti, quando si usa un programma per scrivere e stampare ad esempio

una lettera (WORD PROCESSOR), il funzionamento di VIDEO, TASTIERA e STAMPANTE

è appunto coordinato da programmi particolari che, presenti nella memoria del calcolatore,

servono a dirigere le operazioni. L'insieme di questi programmi particolari costituisce un

ambiente che è chiamato SISTEMA OPERATIVO (S.O.). Questo ambiente si genera al

momento dell'accensione del computer, tramite il CARICAMENTO DA DISCO del Sistema

Operativo. Un Word Processor o un qualsiasi altro programma non potrebbe funzionare

senza la presenza di questo ambiente. I più diffusi sistemi operativi del personal computer sono

: MS-DOS, lo XENIX, il WINDOWS, l’OS2 e molti altri.

Il sistema operativo universalmente più diffuso a livello di personal computer

monoutenza, vale a dire con un solo posto di lavoro è senza ombra di dubbio il WINDOWS

della Microsoft.

Il Windows permette di gestire un Personal Computer e di eseguire un lavoro per volta.

Lo XENIX, invece, che è derivato dal sistema operativo UNIX della BELL, è un sistema

operativo multiutente, cioè con un solo computer è possibile avere più terminali che

condividono le risorse della macchina, e quindi con esso più utenti possono lavorare

insieme, anche su programmi diversi.

Inoltre si possono condividere le periferiche, come le stampanti, inviando i files da

stampare ad una coda di stampa che li trattiene temporaneamente fin quando la stampante

non si libera. Anche la coda di stampa è gestita automaticamente dal sistema operativo, e

non viene richiesto alcun intervento dall'operatore. Il sistema operativo OS2 invece è il

sistema operativo che equipaggia i personal computer IBM SYSTEM 2 ed è un sistema

operativo multitasking, cioè

non ha la possibilità di gestire più terminali, ma da la

possibilità di lanciare più programmi nello stesso tempo, ovviamente soltanto un

programma alla volta potrà essere gestito interattivamete dall'operatore, mentre gli altri

lavoreranno in batch, cioè saranno eseguiti automaticamente senza che nulla appaia sul video.

19.0 IL SISTEMA OPERATIVO WINDOWS

Il sistema operativo grafico Windows ( in inglese Windows significa “finestre” ) è un

sistema che opera autonomamente, ciò significa che non serve più installare il DOS per poter

© Mauro Ferrante

37

lavorare e consente di eseguire più attività contemporaneamente (multitasking).

I requisiti minimi hardware richiesti sono: un microprocessore 386 sx, anche se è consigliabile

un processore Pentium, il disco fisso di circa 200 Mbyte; la memoria RAM ottimale è di 16

Mbyte; la scheda grafica base è VGA, poiché il nuovo sistema è dotato di scenari particolari, è

meglio poter disporre di una scheda Super VGA e la scheda audio tipo è Sound Blaster Pro 16

bit. Questi sono parametri MINIMI di riferimento, perché i computer attuali hanno superato

abbondantemente queste prestazioni a livello di velocità e potenza di calcolo.

Esaminiamo adesso cosa avviene quando acceso il Personal Computer entra in azione il

sistema operativo Windows, in primo luogo viene visualizzato il desktop (superficie sulla quale

sono riportate le icone), in versioni precedenti di Windows come la 3.x imponeva all’operatore

di raggruppare le icone all’interno di un gruppo di programmi, in Windows 95/98/ME, invece

l’utente può posizionare sul desktop le icone utilizzate più di frequente. In basso troviamo la

barra delle applicazione che è sempre attiva sullo schermo, anche quando viene massimizzata

un’applicazione, è delimitata a sinistra dal bottone Avvio o Start ed a destra da un riquadro che

segnala l’ora di sistema.

Qualora sorgesse la necessità di reimpostare la data e l’ora di sistema sono possibili diverse

alternative:

-

effettuare il doppio clic sull’ora presente nella Barra delle Applicazioni,

-

fare clic con il pulsante destro del mouse e scegliere Modifica data/ora,

-

avviare Pannello di controllo dal pulsante Avvio o dall’icona del desktop Risorse del

computer ed eseguire l’icona Data/ora.

Operando in una di queste tre modalità viene visualizzata la finestra contenente a sinistra

un calendario con la pagina del mese corrente ed a destra l’orologio. L’anno ed il mese si

impostano scorrendo con il mouse le freccette a destra, che contengono tutte le date

ammissibili; per il giorno è sufficiente cliccare sul numero che interessa. Per quanto riguarda

l’ora, occorre posizionare il puntatore del mouse all’interno dell’orologio digitale per

modificare ore, minuti o secondi.

“Il pulsante” Avvio o Start, permette di navigare all’interno di una serie di opzioni, di

cui alcuni scorrono a cascata in altri menu e sottomenu. Le opzioni possono essere evidenziati

spostando semplicemente il puntatore del mouse. Il bottone Avvio o Start è composto da:

1) Programmi, il quale permette di accedere alle applicazioni che sono state installate in

precedenza;

2) Dati Recenti sono gli ultimi programmi che sono stati attivati;

3) Impostazioni attiva un sottomenu contenente tre utility: Pannello di controllo, Gestione

delle stampanti, Impostazione della barra delle applicazioni;

4) Trova consente di ricercare file o cartelle (directory);

5) Guida in Linea risolve molte incertezze relative al software;

© Mauro Ferrante

38

6) Esegui permette di aprire una cartella o un programma che si trova su una determinata

unità di lavoro.

7) Chiudi Sessione consente di uscire dal sistema.

Le icone di default, ossia standard, del desktop sono:

Risorse del computer, permette di attivare una finestra contenente le unità a

disposizione sul personal computer, ad esempio floppy A:, unità C:, lettore cd D: e le cartelle

Pannello di controllo e Stampanti. Se si esegue Pannello di controllo, la prima icona disponibile

è Accesso facilitato; si tratta di un gruppo di utility che cercano di dare un contributo

all’abbattimento di barriere (problemi di natura fisica) che non sono invalicabili come quelle

architettoniche. Cliccando su esso viene visualizzata una finestra di dialogo dove sono presenti

cinque etichette che corrispondono ad altrettante sezioni.

La prima riguarda la Tastiera e permette d’impostare le funzionalità del mouse con la

tastiera; la sezione Audio consente di associare segnali intermittenti (figure o descrizioni) tutte

le volte che il sistema operativo emette segnali acustici; la scheda relativa allo Schermo

influenza le caratteristiche grafiche del sistema operativo, ottenendo una differente

visualizzazione degli oggetti; impostando l’opzione Mouse, diviene possibile muovere il

puntatore con il tastierino numerico; la scheda Generale riguarda la possibilità: di utilizzare

una periferica alternativa rispetto al mouse e alla tastiera, disattivare tutte le facility di Accesso

facilitato, visualizzare messaggi tutte le volte che si attiva una certa funzione di Accesso

facilitato. L’icona Cestino permette di attivare una finestra che visualizza file e cartelle

cancellati logicamente, ma non fisicamente, ciò significa che possono essere ripristinati