UNIVERSITÀ - OSPEDALE di PADOVA

MEDICINA NUCLEARE 1

Lezione 2: Introduzione

I RISCHI DELLA CONNESSIONE

INTERNET / INTRANET

D. Cecchin, P. Mosca, F. Bui

“Sed quis custodiet ipsos custodes?”

custodes?”

Giovenale (circa 60-130 d. C.), Satire, 6, 347

“IL PERSONAL COMPUTER”

UTILIZZO DEI PERSONAL COMPUTER

ELABORAZIONE TESTI

GIOCHI

CONTABILITA’

MUSICA

DISEGNO TECNICO

LA SCHEDA DI RETE e IL MODEM

INTERNET : RETE MONDIALE

Global Online PopulationsWorldwide

Population 2004: 934 million (Computer Industry Almanac)

Projection for 2005: 1.07 billion (Computer Industry Almanac)

Projection for 2006: 1.21 billion (Computer Industry Almanac)

Projection for 2007: 1.35 billion (Computer Industry Almanac)

I DATI SENSIBILI NEI NOSTRI PC

MAIL

IMMAGINI (magari Dicom)

REFERTI

DB DI CASISTICHE

ETC...

I RISCHI

Dei singoli PC che accedono alla rete locale

(LAN) /internet

=

LAN (Local Area Network) collegate via

NAT(Network Address Translation )

QUALI SONO I RISCHI ?

COSA IMPONE LA LEGGE ?

COME PREVENIRE I PROBLEMI ?

QUALI SONO I RISCHI ?

LEGATI ALL’USO ABITUALE DEL PC

•

•

•

•

INTRUSIONE DI PROGRAMMI MALIGNI

INTRUSIONE DI SOGGETTI MALE INTENZIONATI

PERDITE ACCIDENTALI DEI DATI

SPAMMING e PHISING

LEGATI ALLA CONDIVISIONE DI DATI SENSIBILI

•

•

•

•

PERDITA

DIVULGAZIONE NON AUTORIZZATA

INCONPLETEZZA DELLA COMUNICAZIONE

INCONGRUITA’ DEI DATI RICEVUTI

INTRUSIONE DI PROGRAMMI MALIGNI

VIRUS

Un virus è un codice informatico scritto con l’esplicita

intenzione di replicare se stesso in modo autonomo

attraverso programmi, messaggi di posta elettronica ecc.

Può danneggiare l’hardware, il software e le informazioni

contenute su Pc e periferiche. Esistono migliaia di virus

diversi. In comune hanno la capacità di duplicarsi, la

possibilità di eseguire operazioni potenzialmente

dannose sui sistemi infetti, attivarsi in contesti o

momenti determinati. I virus vengono debellati tramite

software denominati antivirus, in grado di intercettare un

virus prima che entri sulla macchina locale (via posta

elettronica, tramite un floppy disk infetto, tramite una

condivisione di rete ecc) e di controllare ed

eventualmente riparare i file infetti presenti sul computer.

(fonte Microsoft – glossario informatico)

INTRUSIONE DI PROGRAMMI MALIGNI

WORM

Un worm ha caratteristiche simili a un virus: si duplica

automaticamente e può farlo in modo estremamente

rapido. A differenza di un virus non si attacca ad altri

programmi, ma tende a mantenersi autonomo e non

necessariamente provoca danni diretti (per esempio

cancellare dei file) ma con la sua esistenza può

seriamente limitare banda e risorse a disposizione oppure

essere causa di attacchi informatici a terze parti.

Tipicamente un worm si diffonde fra server in rete,

sfruttando vulnerabilità note per penetrare in sistemi non

protetti. I worm più noti sono quelli che replicano i

messaggi di posta.

(Microsoft – glossario informatico)

INTRUSIONE DI PROGRAMMI MALIGNI

TROJAN HORSE

Il cavallo di Troia è un programma modificato che esegue

funzioni particolari e potenzialmente nocive all’insaputa

del possessore, a cui il programma appare funzionare

normalmente. Lo scopo di un Trojan Horse, fedele al mito

ellenico, è spesso quello di permettere dall’esterno un

accesso, ovviamente non autorizzato, al sistema su cui

viene eseguito.

(Microsoft – glossario informatico)

INTRUSIONE DI PROGRAMMI MALIGNI

DIALER

Dispositivo hardware o software capace di comporre un

numero telefonico, come se fosse digitato manualmente. I

dialer possono stabilire una connessione remota per

l’accesso a un servizio (tipicamente per scaricare loghi e

suonerie, file mp3, sfondi per computer, immagini

pornografiche ecc.) che viene pagato attraverso la bolletta

telefonica.

Generalmente

nascosto

all’interno

di

un’applicazione autoinstallante, il dialer disconnette il

modem dell’utente dal suo abituale provider e lo indirizza

su un numero caratterizzato da una tariffa supplementare.

La maggior parte dei dialer si installano sul Pc degli utenti

dopo

un

download

automatico

da

Internet.

automaticamente e può farlo in modo estremamente

rapido.

(fonte Microsoft – glossario informatico)

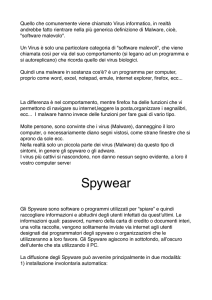

INTRUSIONE DI PROGRAMMI MALIGNI

SPYWARE

Programmi che non alterano il contenuto del

nostro PC ma che trasmettono varie tipologie di

informazioni su cosa facciamo col nostro

computer ad uno più PC remoti (ES. TYPEWARE)

INTRUSIONE DI PROGRAMMI MALIGNI

COME ENTRANO ?

COME SI TRASMETTONO?

• ALLEGATI VIA EMAIL (ANCHE SENZA APRIRLI)

(SOLITAMENTE I VIRUS)

• PAGINE WEB (WORM)

• BACKDOOR DEL BROWSER O DEL S.O.

• MACRO DI DOCUMENTI MS OFFICE (VIRUS, WORM E

SPYWARE)

• PROGRAMMI CIVETTA(WORM E SPYWARE)

INTRUSIONE DI SOGGETTI MALE INTENZIONATI

• PERDITEMPO

• CRACKER (NON HACKER)

• PROFESSIONISTI

PERDITA ACCIDENTALE DEI DATI

• DOLO

• SBADATAGGINE

• PROBLEMI HARDWARE

RISCHI LEGATI ALLA CONDIVISIONE DI DATI SENSIBILI

DIVULGAZIONE NON AUTORIZZATA

• (PENSAVO DI SPEDIRE I DATI A UN CERTO PC …)

INCONPLETEZZA

• (HO SPEDITO SOLO UNA PARTE DELL’ESAME …)

INCONGRUITA’

• (ERA PROPRIO QUELLO IL PAZIENTE CHE MI

AVEVANO RICHIESTO? )

COSA IMPONE LA LEGGE ?

ECCO COSA DICE IL CODICE IN MATERIA DI

PROTEZIONE DEI DATI PERSONALI (DLG 196/03)

ALLEGATO B. DISCIPLINARE TECNICO IN MATERIA

DI MISURE MINIME DI SICUREZZA

(Artt. da 33 a 36 del codice)

1. AUTENTIFICAZIONE/AUTORIZZAZIONE

PROCEDURA NECESSARIA PER IDENTIFICARE CHI

ACCEDE AI DATI

NON TUTTI SONO AUTORIZZATI AD ACCEDERE AI DATI

E LA PERSONA AUTORIZZATA DOVRA’ AVERE DELLE

SPECIFICHE CREDENZIALI DI ACCESSO

QUINDI COME MINIMO DUE COSE

• UN CODICE DI IDENTIFICAZIONE PERSONALE

(USER ID)

• UNA PASSWORD DI ACCESSO ( DI ALMENO 8

CARATTERI DA CAMBIARE OGNI 6/3MESI)

2. PROTEZIONE DA INTRUSIONE NEL SISTEMA

I dati personali sono protetti contro il rischio

di intrusione e dell'azione di programmi di cui

all'art. 615-quinquies del codice penale,

mediante l'attivazione di idonei strumenti

elettronici da aggiornare con cadenza almeno

semestrale.

3. AGGIORNAMENTO DELLE VULNERABILITA’

Gli aggiornamenti periodici dei programmi per

elaboratore volti a prevenire la vulnerabilità di

strumenti elettronici e a correggerne difetti sono

effettuati almeno annualmente. In caso di trattamento di

dati sensibili o giudiziari l'aggiornamento è almeno

semestrale.

4. CIFRATURA DEI DATI

LA LEGGE PRESCRIVE LA CIFRATURA DI TUTTI I DATI SENSIBILI SANITARI

24. Gli organismi sanitari e gli esercenti le professioni

sanitarie effettuano il trattamento dei dati idonei a rivelare lo

stato di salute e la vita sessuale contenuti in elenchi, registri o

banche di dati con le modalità di cui all'articolo 22, comma 6,

del codice, anche al fine di consentire il trattamento

disgiunto dei medesimi dati dagli altri dati personali che

permettono di identificare direttamente gli interessati. I dati

relativi all'identità genetica sono trattati esclusivamente

all'interno di locali protetti accessibili ai soli incaricati dei

trattamenti ed ai soggetti specificatamente autorizzati ad

accedervi; il trasporto dei dati all'esterno dei locali

riservati al loro trattamento deve avvenire in contenitori

muniti di serratura o dispositivi equipollenti; il trasferimento

dei dati in formato elettronico è cifrato.

5. BACK UP E RIPRISTINO

Sono impartite istruzioni organizzative e tecniche

che prevedono il salvataggio dei dati con

frequenza almeno settimanale.

COME PREVENIRE I PROBLEMI ?

RIMEDI SUI PC

•

•

•

•

•

•

LINUX

FIREWALL (PERSONALE e AZIENDALE)

BACKUP REGOLARE E AUTOMATICO

ANTIVIRUS

ANTI SPYWARE

PATCH

• MONITORAGGIO LOG

RIMEDI SULLE COMUNICAZIONI

1- CRITTOGRAFIA A CHIAVE FORTE

2- HTTPS - SFTP – FIRMA DIGITALE

3- IHE

BACKUP

• BACKUP REGOLARE ED AUTOMATICO

• CONSERVAZIONE DEI DATI DI BACKUP IN

LUOGHI PROTETTI E DIVERSI DA DOVE

SONO ABITUALMENTE I DATI

• FACILE ACCESSO E RIPRISTINO DEI DATI DI

BACKUP

SICUREZZA NELLE COMUNICAZIONI

• HTTPS (HTTP CON CRITTOGRAFIA A CHIAVE

ASIMMETRICA) PER PUBBLICARE I DATI IN

FORMA PROTETTA

• SFTP (FTP CIFRATO CON ALGORITMO A

CHIAVE ASIMMETRICA) PER TRASFERIRE I

DOCUMENTI

• FIRMA ELETTRONICA PER GARANTIRE

L’AUTENTICITA’ E LA COMPLETEZZA DEL

DOCUMENTO TRASMESSO

I sistemi di codificazione

A CHIAVE SIMMETRICA.

per la codifica si usa la stessa chiave usata per la

decodifica.

B CHIAVE ASIMMETRICA

si usano due chiavi diverse ma legate fra loro.

Quest’ultimo sistema è alla base delle tecniche a

chiave pubblica, dove la propria chiave viene

suddivisa in una privata ed in una pubblica. Solo il

proprietario conosce la propria chiave privata, mentre

tutti possono venire a conoscenza della sua chiave

pubblica, rintracciabile in una sorta di “pagine gialle”

o resa disponibile in altri modi.