UNIVERSITÀ DEGLI STUDI DI MILANO - BICOCCA

Facoltà di Scienze Matematiche, Fisiche e Naturali

Dipartimento di Informatica Sistemistica e Comunicazione

Corso di Laurea Magistrale in Informatica

Automazione di Test di Sistemi Embedded

Relatore:

Prof. Mauro PEZZE’

Correlatori:

Lorena SIMONI

Giuseppe GORGOGLIONE

Tesi di Laurea di:

Carmine Carella

Matricola: 055465

Anno Accademico 2009-2010

Ringrazio il prof. Mauro Pezzè,

per avermi aiutato ad ideare questa tesi;

Ringrazio il gruppo APG di STMicroelectronics,

Lorena, Luca, GianAntonio,

per avermi supportato durante tutta l’attività di tesi;

e Giuseppe,

per il suo fondamentale supporto tecnico;

Un ringraziamento speciale

ai miei genitori e alle mie sorelle Brunilde e Milena,

per il supporto psicologico ed economico durante tutti i miei anni di studio;

e a Valeria,

per essermi stata sempre vicino.

Indice

Indice

viii

1 Introduzione

2 Sistemi Embedded

2.1 Caratteristiche dei sistemi embedded

2.2 Hardware . . . . . . . . . . . . . . .

2.3 Software di base . . . . . . . . . . .

2.4 I Sistemi Linux embedded . . . . . .

2.4.1 Sviluppo . . . . . . . . . . . .

1

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

3 Testing di Software di Sistemi Embedded

3.1 Fasi del testing di sistemi embedded . . . . . . .

3.1.1 Simulazione . . . . . . . . . . . . . . . . .

3.1.2 Prototipazione . . . . . . . . . . . . . . .

3.1.3 Pre-produzione . . . . . . . . . . . . . . .

3.1.4 Post-produzione . . . . . . . . . . . . . .

3.2 V-Model prototipazione . . . . . . . . . . . . . .

3.3 Differenze con il testing di software tradizionale .

3.3.1 Testing nell’ambiente host . . . . . . . . .

3.3.2 Testing nell’ambiente target . . . . . . . .

3.4 Livelli software . . . . . . . . . . . . . . . . . . .

3.4.1 Impatto dei livelli software sul testing . .

3.4.2 Device driver in Linux . . . . . . . . . . .

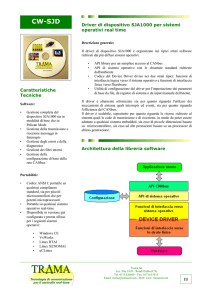

3.4.3 I device driver - un elemento critico per la

3.5 Automazione . . . . . . . . . . . . . . . . . . . .

3.5.1 La personalizzazione degli strumenti . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

7

7

12

13

15

17

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

. . . . .

qualità

. . . . .

. . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

19

20

21

23

26

26

27

28

29

29

32

35

36

38

40

42

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

vi

4 Il Progetto Cartesio

4.1 Sviluppo del sistema embedded . . . . . . . . . . . . . . .

4.1.1 Hardware . . . . . . . . . . . . . . . . . . . . . . .

4.1.2 Software . . . . . . . . . . . . . . . . . . . . . . . .

4.1.3 Ambiente di sviluppo . . . . . . . . . . . . . . . .

4.2 Processo di testing del BSP Linux Cartesio . . . . . . . .

4.2.1 Test dei device driver delle memorie . . . . . . . .

4.2.2 Test del device driver CLCD . . . . . . . . . . . .

4.2.3 Test del device driver Touchpanel . . . . . . . . . .

4.2.4 Test del device driver Keyboard . . . . . . . . . .

4.2.5 Test del device driver Audio . . . . . . . . . . . . .

4.2.6 Test Report . . . . . . . . . . . . . . . . . . . . . .

4.3 Miglioramento del processo di testing . . . . . . . . . . . .

4.3.1 Criteri per la scelta degli strumenti di automazione

.

.

.

.

.

.

.

.

.

.

.

.

.

43

44

44

48

49

50

51

52

52

52

52

54

54

55

5 Analisi dell’Efficacia del Test

5.1 Analisi di copertura del codice . . . . . . . . . . . . . . . . .

5.2 Obiettivi dell’analisi di copertura nei sistemi Linux Embedded

5.3 Scelta dello strumento di automazione . . . . . . . . . . . . .

5.4 Gcov. Gnu Gcc Coverage Framework . . . . . . . . . . . . . .

5.5 Gcov per lo Spazio del Kernel . . . . . . . . . . . . . . . . . .

5.5.1 Configurazione . . . . . . . . . . . . . . . . . . . . . .

5.6 Utilizzo di Gcov Kernel nel Progetto Cartesio . . . . . . . . .

5.6.1 Esempio di utilizzo di gcov nello spazio del kernel . . .

5.6.2 Sviluppi futuri . . . . . . . . . . . . . . . . . . . . . .

58

59

63

63

64

67

68

69

72

73

6 Prestazioni del Codice nella Fase di Boot di Linux

6.1 Obiettivi del function tracing nei sistemi Linux Embedded

6.2 Scelta dello strumento di automazione . . . . . . . . . . .

6.3 Ftrace. Il framework di tracing del kernel linux . . . . . .

6.3.1 I Tracer del framework Ftrace . . . . . . . . . . . .

6.3.2 Il file system di Ftrace . . . . . . . . . . . . . . . .

6.3.3 Utilizzare un tracer . . . . . . . . . . . . . . . . . .

6.4 Il Function Graph Tracer . . . . . . . . . . . . . . . . . .

6.5 Personalizzazione di Function Graph Tracer . . . . . . . .

6.6 Function Duration Tracer . . . . . . . . . . . . . . . . . .

6.6.1 Utilizzo nella fase di boot . . . . . . . . . . . . . .

6.6.2 Strumento di post-analisi . . . . . . . . . . . . . .

6.7 Risultati sperimentali . . . . . . . . . . . . . . . . . . . .

6.7.1 Contributo . . . . . . . . . . . . . . . . . . . . . .

75

76

76

77

77

78

79

80

83

91

93

94

95

98

vii

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

7 Rilevazione di Memory Leak in Linux Embedded

7.1 Software aging . . . . . . . . . . . . . . . . . . . . . . . . . .

7.2 Errori di programmazione causa di memory leakage . . . . .

7.2.1 Perdita del riferimento alla memoria allocata . . . . .

7.2.2 Mancanza delle system call per la deallocazione . . . .

7.2.3 Problemi di gestione della memoria con l’uso di array

7.2.4 Problemi di memory leakage in presenza di cicli . . . .

7.3 Conseguenze dell’occorrenza di memory leakage . . . . . . . .

7.4 Scelta dello strumento di automazione . . . . . . . . . . . . .

7.5 Kernel memory leak detector . . . . . . . . . . . . . . . . . .

7.5.1 Algoritmo . . . . . . . . . . . . . . . . . . . . . . . . .

7.5.2 Configurazione e utilizzo generale . . . . . . . . . . . .

7.5.3 Limiti e Svantaggi . . . . . . . . . . . . . . . . . . . .

7.6 Memory leakage nei device driver . . . . . . . . . . . . . . . .

7.6.1 Creazione istanza device . . . . . . . . . . . . . . . . .

7.6.2 Creazione e inizializzazione del device specifico . . . .

7.6.3 Esecuzione della funzione probe . . . . . . . . . . . . .

7.6.4 Occorrenze di memory leak nei device driver . . . . .

100

101

103

104

105

105

105

106

107

109

109

110

111

112

114

114

115

116

8 Prestazioni di Input/Output su Dispositivi a Blocchi

122

8.1 Obiettivi delle prestazioni di I/O nei sistemi Linux Embedded 123

8.2 Scelta dello strumento di automazione . . . . . . . . . . . . . 124

8.3 IOzone. Filesystem benchmark . . . . . . . . . . . . . . . . . 125

8.4 Personalizzazione di IOzone . . . . . . . . . . . . . . . . . . . 127

8.5 Risultati sperimentali . . . . . . . . . . . . . . . . . . . . . . 129

9 Conclusioni

135

A Processo di boot del kernel. Fase platform-dependent

A.1 Processo di boot del kernel Linux . . . . . . . . . . . . .

A.2 Fase platform-dependent del processo di boot del kernel

A.2.1 Registrazione dei device . . . . . . . . . . . . . .

A.2.2 Registrazione dei driver . . . . . . . . . . . . . .

A.2.3 Associazione tra driver e device . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

138

138

140

141

143

147

Bibliografia

149

Sitografia

151

Elenco delle Figure

153

Elenco delle Tabelle

155

Elenco dei Codici

156

viii

1

Introduzione

I sistemi embedded sono sistemi di elaborazione progettati per una determinata applicazione e supportati da una piattaforma hardware dedicata. La

loro diffusione è inarrestabile, le analisi di mercato mostrano la loro rilevanza in ogni settore applicativo. La presenza di tali sistemi serve talvolta per

ottenere le funzionalità desiderate nei prodotti finali o, spesso, è il veicolo

per introdurre dell’innovazione.

Essi sono una combinazione di hardware e software, tra loro fortemente

integrati. Negli ultimi anni sono diventati molto complessi, ed il software

contenuto in essi è diventato un elemento chiave, arrivando ad essere perfino

più importante dell’hardware stesso, in quanto è la componente che permette di aumentare le funzionalità del sistema e di ottenere un minimo di

flessibilità, in questi sistemi caratterizzati dall’essere poco versatili.

Conseguenza diretta dell’evoluzione e della criticità del software, è la

crescita della complessità e dell’importanza del processo di testing. I sistemi

embedded sono sempre più utilizzati in ambiti critici come quello avionico

e aerospaziale in cui la presenza di un difetto all’interno del software può

portare ad un fallimento del sistema e conseguentemente, compromettere

la vita umana e provocare ingenti perdite economiche. Rispetto ad altri

ambiti, quello embedded introduce requisiti di criticità nel sistema che hanno

bisogno di maggiore attenzione. Il testing è uno degli elementi per garantire

la qualità.

L’ambito embedded introduce nuove sfide e problemi da affrontare. Esso

ha delle caratteristiche peculiari che influenzano tutte le attività del processo di sviluppo. Il testing non è un’eccezione. Questo dominio estremamente

complesso ha: un processo di sviluppo che considera sia la parte hardware

che la parte software del sistema; specifiche complesse; vincoli platformdependent (cpu, memoria, consumo energetico, periferiche); requisiti di qualità molto stringenti; costi contenuti e vincoli di tempo che specificano un

time-to-market molto breve. Inoltre, anche la caratteristica di specificità

1

CAPITOLO 1. Introduzione

dei sistemi embedded influenza il testing. Ogni singolo settore applicativo

richiede di prendere in considerazione aspetti talmente peculiari da rendere

difficile l’identificazione di tecniche e strumenti di valenza davvero generale.

La diretta conseguenza è lo sviluppo di approcci ad hoc. Ancora, l’utilizzo

di uno strumento di automazione è vincolato da una notevole personalizzazione in cui vengono eseguiti adattamenti di basso livello all’architettura

di uno specifico processore per rendere funzionante lo strumento. Data la

complessità della personalizzazione, essa può concludersi con un successo o

un insuccesso influenzando la raccolta e l’analisi dei risultati per valutare e

migliorare la qualità.

Un ulteriore fattore che influenza il testing è il fatto che l’ambiente di

sviluppo del software embedded è diverso dall’ambiente di esecuzione, ovvero

il software viene sviluppato su una macchina con risorse computazionali maggiori e architettura differente detta host, rispetto alla macchina detta target

che coincide proprio con l’architettura embedded per la quale il software

viene creato e sulla quale deve essere eseguito. Questa suddivisione porta

ad avere due ambienti per il testing in cui applicare tecniche diverse per

valutare requisiti di qualità differenti. La forte relazione tra l’hardware e

il software del sistema embedded, in aggiunta alla presenza di vincoli realtime, rende pressoché impossibile sviluppare e testare il software indipendentemente dall’hardware su cui dovrà essere eseguito. Di qui la necessità

del testing nell’ambiente target. Questi due ambienti, nel testing di software

tradizionale, non esistono in quanto l’ambiente utilizzato per lo sviluppo è

anche quello di esecuzione. Questa differenziazione porta al problema di

definire la strategia di testing: quale test deve essere eseguito sull’ambiente

host e quale sull’ambiente target? Un certo requisito di qualità deve essere

valutato nell’ambiente giusto. Naturalmente questo andrà ad influenzare

le tecniche di testing da utilizzare sia nell’ambiente host che nell’ambiente

target.

La letteratura sul testing del software, contiene innumerevoli metodologie, tecniche e strumenti che supportano il processo di testing di software

tradizionale, ma esiste ancora poco per il testing di software embedded.

Negli ultimi anni sono aumentati i lavoro accademici e industriali, ma questa è un’area di ricerca ancora da esplorare. Alcune domande attendono

una risposta più precisa. Tra queste, quali sono i punti chiave del testing embedded?, in cosa differisce esattamente il testing embedded dal testing

tradizionale? quali sono le soluzioni e gli strumenti da applicare?. Ad oggi,

il testing di software di sistemi embedded è stato formalizzato solamente

attraverso la creazione di tecniche e strumenti proprietari (molto costosi) e

metodologie aziendali interne e di conseguenza non utilizzabili. Non esiste

di fatto ancora un approccio generale, che inglobi al suo interno strumenti

aventi licenze gratuite, e che raccolga pratiche comuni di test, attraverso le

quali sia possibile garantire uno sviluppo software di qualità. [SC02]

La prevalenza di approcci poco concreti nella scarsa letteratura sul test2

CAPITOLO 1. Introduzione

ing di software embedded, e la presenza di approcci ad-hoc e proprietari in

ambito industriale, evidenzia la mancanza di tecniche e strumenti utilizzabili

in contesti differenti. Questo aumenta la necessità di un approccio generale

attraverso il quale sia possibile garantire uno sviluppo software di qualità.

La tesi fornisce un contributo in questa direzione, per superare i problemi

di specificità del testing in questo dominio, attraverso la sperimentazione in

una realtà industriale complessa e affermata, di tecniche e strumenti per il

testing di caratteristiche funzionali e non funzionali di software embedded.

La tesi studia alcuni problemi di qualità specifici e propone delle tecniche

di testing che possono essere applicate nell’ambiente target per valutare classi di difetti rilevanti nei sistemi embedded. Inoltre, descrive l’adattamento e

l’utilizzo di strumenti di automazione per applicare le tecniche, affrontando

la scelta, in base a caratteristiche derivate dai vincoli imposti dall’ambiente

sperimentale, la personalizzazione e l’analisi dei risultati. I risultati ottenuti

dal lavoro di tesi possono essere riassunti come:

• un insieme di informazioni sulla personalizzazione degli strumenti per

la piattaforma ARM. Il lavoro svolto, può essere un’utile linea guida

per personalizzare gli stessi strumenti su altre architetture.

• un insieme di informazioni per la comunità open-source sul funzionamento degli strumenti e sulla presenza di problemi da risolvere per

migliorare l’utilizzo sull’architettura specifica.

• un insieme di risultati sperimentali, che convalidano le tecniche e gli

strumenti di testing proposti. Il lavoro di tesi ha migliorato il processo di testing utilizzato nell’ambiente sperimentale, aumentandone

il perimetro, attraverso l’individuazione di aree di qualità non ancora

esplorate e introducendo, per la valutazione di queste, strumenti di

automazione che riduco i costi e i tempi del processo.

L’ambiente sperimentale della tesi è quello della divisione Automotive di

STMicroelectronics (STM), la quale ha ideato una nuova famiglia di Systemon-Chip dal nome Cartesio con un alto livello di integrazione di device su un

singolo chip, un prodotto ideale per navigatori satellitari e per l’infotainment.

Oltre al core viene effettuato lo sviluppo di board sperimentali che comprendono tutti i dispositivi e le interfacce con le quali il chip può interagire. La

componente software è costituita dal porting del sistema operativo Linux

per la piattaforma target, Baseport (BSP), che comprende principalmente

lo sviluppo dei device driver necessari per la gestione dell’hardware specifico.

Tutto questo costituisce un ambiente di sperimentazione del chip completo

e funzionante utile per mostrare le funzionalità offerte ai committenti.

Il processo di testing del BSP Linux era inizialmente costituito da test

per la verifica del corretto interfacciamento del software con i device, principalmente test funzionali per le periferiche supportate dalla piattaforma.

3

CAPITOLO 1. Introduzione

Con il lavoro di tesi sono state introdotte tecniche di test e strumenti di

automazione per la valutazione di altre classi di problemi. Le tecniche di

test individuate sono state applicate con l’obiettivo di valutare la qualità del

codice platform-dependent. Ovvero dell’intero sistema operativo Linux l’attenzione del processo di testing è posta sull’area dei device driver, sviluppati

per la gestione delle componenti hardware specifiche.

Nell’ambito del progetto Cartesio, sono stati sperimentati approcci e

tecniche per il testing in ambiente target, utili all’identificazione di classi di

problemi di maggiore importanza in ambito embedded, attraverso l’utilizzo

di strumenti di automazione opportunamente selezionati, in base a diversi

criteri individuati nell’ambiente sperimentale. Per ogni strumento è descritta

in modo approfondito la personalizzazione, e in caso positivo l’applicazione

e l’analisi dei risultati. Le tecniche di testing sperimentate sono le seguenti.

Test di copertura. L’analisi di copertura del codice per la verifica dell’efficacia dei test funzionali esistenti.

Prestazioni del codice. Il profiling (function tracing) per la valutazione

della durata delle funzioni nel processo di boot.

Uso e gestione della memoria. Verifica dell’utilizzo della memoria da

parte del software alla ricerca di problemi di memory leakage;

Prestazioni di I/O su dispositivi a blocchi. Verifica delle prestazioni

delle operazioni di I/O (lettura, scrittura) sui dispositivi a blocchi,

disponibili sulla piattaforma target.

L’analisi di copertura ha l’obiettivo di valutare l’efficacia dei test funzionali esistenti, in termini di quantità di copertura del kernel, identificando il cosiddetto dead code dei device driver platform-dependent, il codice

che non viene esercitato durante l’esecuzione dei test. I risultati sono utili

alla creazione di casi di test addizionali per esercitare il codice, quindi incrementare la copertura dello stesso e anche il livello di qualità dei device

driver platform-specific sviluppati. Lo strumento scelto è Gcov. Gcov è un

framework per l’analisi di copertura fornito dal compilatore Gnu Gcc.

Il function tracing è una tecnica di profiling utilizzata nel caso specifico

per valutare le prestazioni delle funzioni del kernel eseguite nella fase di boot

del sistema. L’obiettivo è individuare le aree del processo di boot con i maggiori problemi di prestazioni, in particolare identificare le funzioni relative

alla parte di codice platform-dependent eseguite nella fase iniziale del kernel,

per poter intervenire e migliorare i tempi di boot, requisito importante in

ambito embedded. Lo strumento utilizzato è il Function Duration Tracer

che si basa sul framework di tracing di Linux, Ftrace.

Il memory leakage è il principale difetto della classe degli aging-related

bugs, relativo all’uso non corretto della memoria che provoca fallimenti

4

CAPITOLO 1. Introduzione

del sistema. La causa principale di questi difetti è legata a errori di programmazione. Nei sistemi embedded, la limitata quantità di memoria fisica disponibile e il fallimento del sistema, che può avere conseguenze catastrofiche, rendono il memory leakage un problema su cui soffermarsi maggiormente in quest’ambito rispetto ad altri. Lo strumento utilizzato è kmemleak

per la rilevazione nello spazio del kernel.

La valutazione delle prestazioni di I/O (operazioni di lettura e scrittura)

sui dispositivi a blocchi, periferiche con tecnologia a stato solido (Flash)

utilizzate come supporti di memorizzazione di massa nei sistemi embedded,

ha l’obiettivo di individuare possibili problemi di efficienza nei relativi device driver, misurando le velocità di trasferimento dei dati. Lo strumento

utilizzato in questo caso è IOzone.

La tesi, che relaziona il lavoro sperimentale svolto, è organizzato nel

seguente modo.

• Il capitolo 2, è una breve introduzione al mondo dei sistemi embedded,

presentandone le caratteristiche, fortemente condizionate dal settore

applicativo, per poi delineare le principali differenze con i sistemi desktop e gli aspetti basilari da considerare nella progettazione. Saranno

presentati, inoltre, alcuni dati di mercato che testimoniano la crescita

del settore embedded nel mercato globale, e in particolare il progresso

che ha avuto in questo ambito lo sviluppo del software ed il suo utilizzo

nei sistemi operativi open source, come Linux. In seguito, sarà presentata una delle principali architetture hardware e le caratteristiche del

software utilizzato nei sistemi embedded. La parte finale del capitolo

mostra le peculiarità, l’architettura e i principi di sviluppo dei sistemi

Linux embedded.

• Il capitolo 3, introduce inizialmente le fasi del processo di testing dei

sistemi embedded, focalizzandosi poi sulla fase di prototipazione e sul

testing della componente software. Successivamente, delinea le differenze con il testing di software tradizionale. Vengono approfondite le

tecniche di test che possono essere applicate nell’ambiente target. Vengono poi introdotti i livelli software di un sistema embedded, per identificare su quale concentrare maggiormente il controllo di qualità nel

porting di un sistema operativo. Infine, viene descritta l’automazione

del testing e la personalizzazione degli strumenti.

• Nel capitolo 4 è descritto l’ambiente sperimentale di STMicroelectronics. Inizialmente viene introdotto l’ambito automotive e il progetto

Cartesio. Successivamente viene descritto lo sviluppo del sistema embedded, approfondendo l’ambiente utilizzato, e la componente hardware e software. Viene descritto, poi, il processo di testing e le tecniche

adottate. Successivamente vengono delineati i punti di miglioramento

del processo di testing, tra cui copertura di nuove classi di problemi e

5

CAPITOLO 1. Introduzione

aumento dell’automazione. Infine sono mostrati i criteri utilizzati per

la scelta degli strumenti, utili per effettuare il testing delle classi di

problemi individuate.

• Il capitolo 5 è dedicato all’analisi dell’efficacia del test. Dopo una breve

introduzione al code coverage, vengono descritti gli obiettivi dell’analisi di copertura nell’ambiente sperimentale e la scelta dello strumento. Infine viene fornita una descrizione approfondita di Gcov e della

personalizzazione per l’architettura ARM.

• Il capitolo 6 è dedicato alla valutazione delle prestazioni del codice nella fase di boot del kernel. Vengono descritti gli obiettivi nell’ambiente

sperimentale e la scelta dello strumento. Successivamente viene introdotto il framework Ftrace e descritto in modo approfondito il Function Graph Tracer, attraverso la personalizzazione per l’architettura

ARM, l’utilizzo e l’analisi dei risultati sperimentali.

• Nel capitolo 7 viene inizialmente introdotto il software aging, e poi presentato il problema del memory leakage e le sue conseguenze. Successivamente, viene descritta la scelta dello strumento e in modo dettagliato

il Kernel Memory Leak Detector (Kmemleak). Infine vengono analizzati gli errori, causa di memory leakage, che possono essere commessi

nello sviluppo dei device driver e la rilevazione di questi da parte di

Kmemleak.

• Il capitolo 8 è dedicato alla valutazione delle prestazioni di I/O sui

dispositivi a blocchi. Vengono presentati gli obiettivi nell’ambiente

sperimentale e la scelta dello strumento. Successivamente viene descritto IOzone e la personalizzazione per l’architettura ARM. Infine

viene descritta l’applicazione per valutare un driver specifico e l’analisi

dei risultati sperimentali.

• Infine l’appendice A, descrive in modo approfondito il processo di boot

del kernel, focalizzandosi però sulla parte platform-dependent dell’architettura Cartesio. Questa appendice è di supporto in modo principale per il capitolo 6, ma anche per approfondire aspetti citati in altri

punti della tesi.

6

2

Sistemi Embedded

uesto capitolo è una breve introduzione al mondo dei sistemi embedded, presentandone le caratteristiche, fortemente condizionate dal

settore applicativo, per poi delineare le principali differenze con i sistemi

desktop e gli aspetti basilari da considerare nella progettazione. Saranno

presentati, inoltre, alcuni dati di mercato che testimoniano la crescita del

settore embedded nel mercato globale, e in particolare il progresso che ha

avuto in questo ambito lo sviluppo del software ed il suo utilizzo nei sistemi

operativi open source, come Linux. In seguito, sarà presentata una delle

principali architetture hardware e le caratteristiche del software utilizzato

nei sistemi embedded. La parte finale del capitolo mostra le peculiarità, l’architettura e i principi di sviluppo dei sistemi Linux embedded. Il principale

riferimento per questo capitolo è [BF07].

Q

2.1

Caratteristiche dei sistemi embedded

La presenza di sistemi digitali nella vita quotidiana è costante e molte volte

pressoché invisibile; nella maggior parte dei casi tali dispositivi raggiungono

un livello di complessità tale da includere un sistema a microprocessore:

telefono cellulare, testina di una stampante a getto d’inchiostro, navigatore,

carte di credito e così via.

La presenza di tali sistemi, detti appunto embedded in virtù della loro

forte interazione con l’ambiente nel quale sono immersi, serve talvolta per

ottenere le funzionalità desiderate nei prodotti finali o, spesso, è il veicolo

per introdurre dell’innovazione; la loro rilevanza in ogni settore applicativo

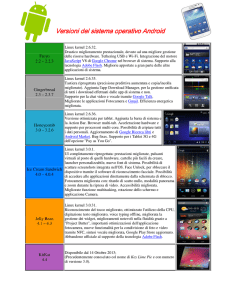

è mostrata nella figura 2.1, dove si osserva che all’incirca la metà del costo

finale di un prodotto è rappresentato dal sistema embedded.

Le caratteristiche fondamentali di un sistema embedded sono pertanto la

stretta interazione del sistema con l’ambiente in cui è immerso e la presenza

di interfacce spesso non visibili o conformi alle modalità d’interazione a cui

7

CAPITOLO 2. Sistemi Embedded

Figura 2.1: Incidenza percentuale dei sistemi embedded nel costo finale dei

prodotti

ci ha abituato il computer da tavolo; spesso si abusa di termini enfatici

come invisible computing per cogliere l’aspetto saliente della pervasività di

tali dispositivi nella vita quotidiana.

Delineare le caratteristiche generali di un sistema embedded è sicuramente una impresa ardua, essendo la sua struttura fortemente condizionata

dall’applicazione cui è destinato. Per tale motivo ogni settore applicativo

può essere caratterizzato da una particolare declinazione di tale definizione,

in cui vengono enfatizzate le peculiarità del mercato di riferimento, come

per esempio le dimensioni e il consumo di potenza per i sistemi portatili, la

capacità elaborativi per applicazioni legate all’elaborazione di immagini, o

il costo per i dispositivi dell’elettronica di consumo (consumer electronics).

Ogni singolo settore applicativo richiede di prendere in considerazione aspetti talmente peculiari da rendere difficile l’identificazione di architetture,

metodologie di progetto e strumenti di valenza davvero generale.

L’obiettivo di un sistema embedded e le conseguenti architetture realizzative sono duali rispetto a quelli di un normale elaboratore. Un calcolatore

come quello da tavolo viene realizzato in modo da essere principalmente

versatile, in grado cioè di adattarsi a una molteplicità di ambiti applicativi

semplicemente caricando programmi differenti: l’architettura hardware di

supporto contiene risorse in genere sovrabbondanti rispetto alle singole applicazioni, l’esigenza di genericità è infatti difficile da coniugare con gli obiettivi

di ottimizzazione. Un sistema dedicato ad una classe molto specifica di applicazioni può invece essere fortemente ottimizzato, venendo meno il requisito

di garantire una elevata versatilità. In tal modo sulla base di una conoscenza

approfondita dell’applicazione finale, si può dimensionare in modo corretto

la capacità di calcolo scegliendo opportunamente il microprocessore.

Progettare un sistema embedded è un’attività fortemente multi-disciplinare.

Gli sviluppatori, devono avere competenze trasversali rispetto ai vari settori

dell’ingegneria (informatica, elettronica, controllo dei sistemi, e così via) e

una conoscenza specifica dell’ambito applicativo.

La realizzazione di un sistema embedded è un processo che considera

8

CAPITOLO 2. Sistemi Embedded

in modo integrato le peculiarità dell’hardware e del software. I due domini

realizzativi hanno, infatti, aspetti fortemente complementari. L’hardware

è meno flessibile e richiede uno sviluppo abbastanza complesso e costoso.

Il software, sebbene non raggiunga le prestazioni dell’hardware, può avere

tempi di sviluppo e costi contenuti. Ad un alto livello di astrazione, un

sistema embedded può essere visto come una composizione di hardware e

software.

Sia il software sia l’hardware vengono scelti e organizzati in modo da

ottimizzare un più ampio ventaglio di obiettivi, che variano in base al settore

applicativo. Molti sistemi embedded, come per esempio quelli legati ad

applicazioni aerospaziali o medicali, che possono avere un ruolo determinante

per la sicurezza di chi ne viene a contatto, devono essere progettati in modo

da essere dependable, cioè devono considerare i seguenti aspetti:

Affidabilità disporre di una valutazione della probabilità che il sistema si

guasti.

Manutenibilità probabilità che un sistema possa essere riparato entro un

certo intervallo di tempo.

Disponibilità probabilità che il sistema sia funzionante, proprietà fortemente influenzata da quanto siano elevate l’affidabilità e la manutenibilità.

Safety proprietà legata alla possibilità che a fronte di un guasto il sistema

non provochi comunque dalle alle persone con cui interagisce

Sicurezza possibilità di proteggere le informazioni e verificare la loro autenticità

Gli aspetti di dependability, come ovvio, hanno importanza fortemente variabile in relazione ai settori applicativi e spesso in base al livello d’interazione

con gli utenti umani. Gli obiettivi di progetto più comuni sono quelli legati

all’efficienza della realizzazione.

Peso e dimensioni spesso l’ingombro fisico del sistema è determinante,

soprattutto per i dispositivi che non prevedono una collocazione fissa.

Costo Questo fattore è determinante soprattutto per le produzioni di elevato volume, come quelle per l’elettronica di consumo, dove il fattore

determinante, prima ancora delle prestazioni, è un prezzo accessibile.

Per tale motivo in un sistema embedded è presente solo quello che serve

(sia esso hardware o software) in una configurazione il più possibile

ottimizzata.

Consumo Essendo molti sistemi portabili, un basso livello di consumo energetico consente di avere batterie meno costose o di raggiungere durate

9

CAPITOLO 2. Sistemi Embedded

del sistema che ne rendano pratico l’uso. Essendo i miglioramenti tecnologici delle batterie abbastanza lenti, si deve necessariamente considerare tale aspetto in sede di progetto, sia per quanto concerne lo sviluppo dell’hardware, sia durante la stesura del codice dell’applicazione e

in sede di scelta del sistema operativo.

Dimensione del codice Nella maggior parte dei casi, i sistemi embedded

sono completi, ovvero hanno il codice all’interno di un supporto di

memoria permanente di tipo elettronico, spesso integrato nello stesso

chip del microprocessore. Questo vincolo si riflette, soprattutto per

motivi di costo e ingombro, sulla dimensione del codice che deve essere

il più possibile contenuta.

Prestazioni Le prestazioni non sono un obiettivo astratto, come accade

spesso nella progettazione di un computer general purpose, ma dipendono dall’applicazione. In generale si devono soddisfare due tipi di

vincoli temporali, relativi al tempo di reazione ad un evento e al tempo

necessario per l’esecuzione del codice.

Time-to-market e flessibilità le metodologie e le tecnologie scelte per il

progetto sono in genere quelle che consentono di arrivare al prodotto

entro tempi stringenti in modo da cogliere il massimo delle opportunità

di mercato.

Non è pertanto facile standardizzare l’architettura di un sistema embedded,

poiché anche a parità di requisiti funzionali, a seconda dei vincoli imposti

dall’applicazione, la realizzazione migliore può essere sensibilmente diversa.

Avere ad esempio l’obiettivo tassativo di realizzare il sistema in pochi mesi,

spesso sbilancia le scelte verso soluzioni principalmente software, mentre le

esigenze di raggiungere ingombri limitati o bassi costi unitari per elevati

volumi di produzione possono richiedere lo sviluppo di hardware dedicato.

La loro diffusione è inarrestabile, le analisi di mercato mostrano che sono

ormai presenti in ogni apparato sia in modo evidente, il cellulare né è un

esempio, sia in modo trasparente come accade per gli elettrodomestici o le

automobili. Secondo i dati del World Trade Statistics, il mercato e le applicazioni dominanti sono quelle dei sistemi embedded, visto che superano

di un fattore 100 quello dei computer desktop e dei server. Considerando il

mercato globale dell’hardware e del software per applicazioni embedded, il

fatturato totale del mercato, riportato in figura 2.2, mostra che il mercato

di maggior peso è quello dell’hardware, in particolare dei circuiti integrati,

sebbene il tasso di crescita maggiore sia quello del software, che comprende

i sistemi operativi, gli ambienti di sviluppo, gli strumenti per il testing e

gli strumenti per la progettazione di sistemi elettronici, Electronic Design

Automation(EDA). Globalmente il mercato dei sistemi embedded crescerà

con un tasso annuo medio del 14% nel prossimo futuro, valore decisamente

10

CAPITOLO 2. Sistemi Embedded

superiore a quello legato ai PC e ai server che si suppone non sarà in grado di

superare l’8%; Gli strumenti per il testing e i sistemi operativi hanno un mer-

Figura 2.2: Mercato globale dei sistemi embedded in miliardi di dollari

cato in crescita del 20% all’anno, ma il reale impatto del software è comunque

superiore a detti valori, poichè tali cifre non tengono conto dell’intero codice

che costituisce l’applicazione e/o il middleware, che viene realizzato ad-hoc

dal produttore finale del sistema embedded. Non essendo il software un

componente standard, non ricade nei volumi delle transazioni riportate nella figura 2.2. Il software può rappresentare anche la metà dell’attività di

sviluppo.

Dalla figura 2.3 si osserva una crescente presenza di sistemi operativi in

molte applicazioni embedded che testimonia l’interesse dei produttori, oltre

che verso i tradizionali microcontrollori, anche nella direzione dei processori di classe superiore (i più diffusi sono PowerPC e ARM), in grado di

ospitare un sistema operativo utile allo sviluppo di applicazioni complesse

con interfacce utente evolute.

Figura 2.3: Suddivisione del fatturato del software embedded per categoria.

(AAGR - Average Annual Growth Rate)

La tipologia di sistema operativo è decisamente varia, si spazia dall’open

source di Linux sino ai prodotti commerciali e proprietari, come WinCE. I

11

CAPITOLO 2. Sistemi Embedded

dati della figura 2.4 quantificano la frammentazione del mercato. La principale soluzione proprietaria per i nuovi progetti in ambito real-time è stata ultimamente Windriver (con il sistema VxWorks), mentre Microsoft (WinCE

e XP Embedded) lo è stato soprattutto per prodotti PDA/telefonia. Come

si può notare, l’utilizzo del sistema operativo Linux è cresciuto negli anni e

risulta il più utilizzato nell’ambito embedded. Le caratteristiche che rendono

preferibile Linux rispetto ad altri sistemi operativi sono descritte in dettaglio

nella sezione 2.4, ma la principale motivazione è che molti sistemi operativi

per applicazioni embedded di natura commerciale richiedono il pagamento

di licenze d’uso non inferiori a qualche dollaro, valore molte volte superiore

al costo dell’intero hardware e, di conseguenza, difficile da proporre a un

mercato consumer dove in molti casi il prezzo è il fattore determinante.

Figura 2.4: Utilizzo recente dei sistemi operativi per sistemi embedded

2.2

Hardware

Nella realizzazione dei sistemi embedded, le architetture possono essere

molto diversificate. Le più comuni sono ASIC, Microcontrollori, FPGA e

SoC. Approfondiamo l’architettura System-on-Chip (SoC). Nell’accezione

più generale, con il termine System-on-Chip o SoC si indica un sistema

completo realizzato integrando tutte le sue parti - circuiti digitali dedicati,

sezioni analogiche e analogico/digitali, memorie e microprocessori - su un

singolo chip di silicio. E’ peraltro evidente che alcune porzioni del sistema

non potranno essere integrate a causa delle loro caratteristiche elettriche e/o

meccaniche. Si pensi per esempio a batterie, grossi condensatori, induttori,

connettori, antenne e così via. Nella pratica, quindi, un system-on-chip è

12

CAPITOLO 2. Sistemi Embedded

un singolo dispositivo integrato che raccoglie tutte le funzioni principali di

un sistema, in modo da limitare al minimo il numero di componenti esterni

necessari. Un SoC, per essere utilizzabile, deve quindi essere montato su una

board che, in questo caso, sarà presumibilmente molto semplice. Le ragioni

per approcciare la progettazione di un sistema secondo il paradigma SoC

sono diverse e partono da considerazioni di natura differente. Tra queste vi

è il costo unitario, è necessario considerare il costo del sistema. Integrando

la gran parte delle funzionalità su un singolo chip si ottiene una sensibile

riduzione delle dimensioni e della complessità della board, nonché una diminuzione del costo dei componenti standard necessari. Un’altra ragione sono

le prestazioni, integrando tutti i blocchi funzionali su un singolo chip viene

a cadere la necessità di ricorrere a linee esterne - cioè tracce sulla board per l’interconnessione, queste risultano infatti molto più lente per via delle

dimensioni.

Nell’ambito embedded, l’utilizzo di microprocessori con costi anche inferiori alla decina di dollari, rispetto alle centinaia di quelli impiegati nei calcolatori permette di realizzare sistemi, come per esempio un telefono cellulare,

che contiene almeno un paio di microprocessori, un sistema di ricezione e

trasmissione a radiofrequenze, gestisce la tastiera e uno schermo grafico, al

costo complessivo di poche decine di dollari.

2.3

Software di base

L’attività di sviluppo del software per applicazioni embedded viene generalmente ed erroneamente, ritenuta più semplice rispetto a quella delle applicazioni general purpose. Tale assunzione è motivata spesso dalla dimensione

contenuta del codice e in alcuni casi, dall’assenza di un vero e proprio sistema

operativo o di un’interfaccia utente grafica sofisticata. In realtà, nonostante

i tempi di sviluppo ovviamente ridotti rispetto per esempio allo sviluppo di

editor di testi professionali, la scrittura di codice per applicazioni embedded

è spesso complicata e cruciale quanto la progettazione dell’hardware, per

almeno i seguenti motivi.

Strati software Gli strati software che compongono un sistema embedded

sono diversi, vanno dal firmware che è il livello più basso, passando dal

bootloader fino ad arrivare al kernel del sistema operativo con qualche

tipo di interfaccia, grafica o a riga di comando. I sistemi operativi

utilizzati in ambito desktop, concepiti per impieghi di carattere abbastanza generale, sono comunque adatti per applicazioni soft real-time,

invece quando i vincoli sono più stringenti, si richiede lo sviluppo di

soluzioni ad-hoc più snelle ed efficienti. L’utilizzo di sistemi operativi è per quei sistemi embedded più complessi che offrono maggiori

funzionalità.

13

CAPITOLO 2. Sistemi Embedded

Specificità Un software embedded è un software sviluppato per uno scopo

specifico, questo scopo è quello di soddisfare i requisiti di un sistema

embedded. Il livello di dipendenza dall’hardware è molto alto. Esso

viene progettato e sviluppato in modo specifico per gestire un determinato dispositivo hardware. Per questo quando si decide di utilizzare

un sistema operativo desktop, senza svilupparlo da zero, si effettua il

cosiddetto porting. Il sistema operativo viene opportunamente configurato secondo le esigenze e viene sviluppato lo strato software per la

gestione dell’hardware specifico, i device driver.

Prestazioni L’efficienza del codice influisce in modo determinante sui tempi di risposta globali del sistema. I tipici obiettivi di costo impediscono di accrescere semplicemente la potenza di calcolo per rispettare

eventuali vincoli temporali.

Validazione La forte interazione fra hardware e software, in aggiunta alla

presenza di vincoli real-time, rende pressoché impossibile sviluppare e

testare il software indipendentemente dall’hardware su cui dovrà essere

eseguito.

Energia L’organizzazione del software può influire pesantemente sui consumi energetici complessivi del sistema. Spesso l’intelligenza per la

gestione energetica del sistema è inclusa all’interno del software.

Tempi e costi di sviluppo La previsione dei tempi e costi di sviluppo del

software embedded è critica.

Complessità Spesso si usa il linguaggio C, assembler e, se presenti, sistemi

operativi di dimensioni contenute. Questa leggerezza apparente del

software in realtà è motivata dalla necessità di raggiungere prestazioni

ed efficienza spinte: la mancanza del sistema operativo non semplifica

la scrittura delle applicazioni, anzi obbliga il progettista a considerare

molti dettagli di frontiera con l’hardware.

Deployment L’attività di deployment del software differisce dal software

tradizionale. in cui è presente il concetto di plug and play, wizard di

installazione. Nell’ambito embedded il software deve essere caricato

in modo speciale in una EEPROM, attraverso metodi remoti con connessioni TFTP, ecc. Questo rende il processo di aggiornamento del

software molto lungo.

Manutenzione Spesso l’attività di manutenzione è quasi impossibile, poiché

il software potrebbe essere scritto su una memoria permanente interna al sistema (spesso inaccessibile). Inoltre, ogni modifica al sistema

dopo il momento della commercializzazione può comportare un costo

legato al richiamo che supera il costo industriale del dispositivo. Le

14

CAPITOLO 2. Sistemi Embedded

modifiche sono quindi accettabili in genere solo se risolvono criticità o

errori di progetto rilevanti.

Sicurezza I sistemi embedded interagiscono con l’ambiente e anche ovviamente con utenti umani. Per tale motivo gli aspetti di sicurezza devono

essere considerati accuratamente, tenendo conto sia degli impatti del

software che dell’hardware.

La trattazione del software richiede quindi di considerare in modo accurato i

tempi di esecuzione del software, l’impatto del sistema operativo, le modalità

di verifica e la presenza di opportune librerie che verranno utilizzate per lo

sviluppo delle applicazioni.

2.4

I Sistemi Linux embedded

In questa sezione viene preso in considerazione un sottoinsieme dei sistemi

embedded, ovvero i sistemi Linux embedded.

Linux è un kernel open-source Unix-like, distribuito liberamente sotto

i termini della licenza GNU General Public License. E’ stato sviluppato

inizialmente da uno studente Finlandese Linus Torvalds, e la prima release

ufficiale risale all’Ottobre del 1991.

E’ un sistema operativo multi-tasking, multi-user, multi-processor, e supporta una vasta gamma di piattaforme hardware, come x86, Alpha, Sparc,

MIPS, SuperH, PowerPC e ARM. Il kernel Linux è caratterizzato dall’utilizzo di una modalità protetta per la gestione della memoria, ciò significa che

il fallimento di un’applicazione non causa il fallimento di altre applicazioni

o del kernel stesso. [Len01]

Storicamente, Linux è stato sviluppato come un sistema operativo per

gli ambienti desktop e server, recentemente invece è cresciuto l’interesse

di adattarlo ai sistemi embedded. Vediamo quali sono le caratteristiche

principali che rendono Linux preferibile ad altri sistemi operativi nell’ambito

embedded:

Nessun pagamento per la licenza: per alti volumi di produzione il non

pagamento della licenza riduce notevolmente i costi di sviluppo.

Codice sorgente open source: il kernel e le applicazioni di supporto sono

completamente open source, questo permette un’accesso diretto al

codice sorgente. Gli sviluppatori possono vedere esattamente come

lavorano tutte le parti del sistema, possono personalizzarne il comportamento, e ottimizzarne le performance nelle sezioni di codice critiche;

tutto ciò è irrealizzabile utilizzando un qualsiasi altro sistema operativo commerciale. (Si fa notare inoltre che in alcuni ambiti, come

quello medico, è necessario certificare l’intero corpo del codice in esecuzione, ed è possibile solamente se l’intero codice sorgente del sistema

operativo è disponibile per l’ispezione e il test).

15

CAPITOLO 2. Sistemi Embedded

Affidabilità: Linux ha un’invidiabile reputazione per la sua robustezza.

L’Up-time è stato calcolato essere di settimane o anni, e il sistema

raramente deve essere riavviato.

Scalabilità: il kernel è molto modulare e scalabile. Questo rappresenta un

forte vantaggio quando viene utilizzato in ambienti che hanno risorse

limitate.

Elevato numero di programmatori: Linux è sviluppato da un numero

elevato di persone, che comunicano tra loro attraverso Internet, questa

moltitudine di programmatori consente a Linux di essere un sistema

operativo molto maturo.

Supporto: attraverso Internet è possibile accedere a molta documentazione

ed esistono molteplici aziende che forniscono supporto, formazione

e seminari. Inoltre è possibile iscriversi ad una delle tante mailing

list, all’interno delle quali si apprendono tante nozioni ed è possibile

effettuare qualsiasi domanda relativa ad un problema riscontrato.

Standard: tutte le componenti di Linux sono sviluppate secondo degli standard ben precisi.

Portabilità: è possibile sviluppare un’applicazione su di una macchina Linux host, e successivamente trasferirsi sulla macchina target, questo

riduce notevolmente il tempo impiegato per il debug.

Un sistema embedded è un sistema progettato per realizzare una o poche

funzionalità dedicate, spesso con vincoli di computazione real time. Come è

possibile osservare in figura 2.5, l’architettura generale di un sistema Linux

Embedded è costituito da tre componenti principali.

Al livello più basso troviamo l’hardware, il quale deve avere alcune caratteristiche specifiche per l’esecuzione del sistema Linux. Prima di tutto è

necessaria almeno una CPU di 32-bit contenente una unità di gestione della

memoria (MMU), dopodichè sono richieste una sufficiente quantità di RAM

e uno storage per ospitare il filesystem.

Sopra all’hardware risiede il kernel, il quale rappresenta il componente

principale del sistema operativo. Il suo scopo è quello di gestire coerentemente l’hardware mentre fornisce un alto livello di astrazione al software

del lato utente. All’interno del kernel esistono due categorie di servizi che

forniscono le funzionalità richieste dalle applicazioni. Le interfacce di basso

livello sono specifiche per la configurazione dell’hardware dove il kernel è

in esecuzione, e consentono il diretto controllo delle risorse hardware utilizzando delle API indipendenti dall’hardware (device driver). Al di sopra dei

servizi di basso livello forniti dal kernel, vi sono le componenti di alto livello,

16

CAPITOLO 2. Sistemi Embedded

Figura 2.5: Architettura generale di un sistema Linux Embedded

le quali hanno il compito di fornire un’astrazione comune a tutti i sistemi

Unix, inclusi processi, file, socket e segnali.

Sopra al kernel ci si aspetterebbe di trovare le applicazioni e le funzionalità che permettono l’utilizzo del sistema, invece i servizi esportati dal kernel

non possono essere utilizzati direttamente dalle applicazioni. Per questo motivo è necessario utilizzare le librerie di sistema, le quali interagiscono con il

kernel per fornire le funzionalità desiderate. Le librerie principali utilizzate

dalle applicazioni Linux sono le GNU C, ma spesso nei sistemi embedded

queste sono sostituite da librerie con funzionalità ridotte come Qt, XML o

MD5. [Yag03]

2.4.1

Sviluppo

Le risorse computazionali di un sistema embedded sono ridotte al minimo

per minimizzare i costi, lo spazio e il consumo energetico. A causa di questo,

essi non possono ospitare ambienti di sviluppo. Non è possibile eseguire

su di essi nessun IDE, editor di testo, compilatori e debugger. Tuttavia è

necessario scrivere applicativi per questi sistemi.

Per risolvere il problema, il codice viene sviluppato su una macchina detta host, ovvero una piattaforma con maggiori risorse computazionali, opportunamente configurata per generare il codice oggetto che sarà poi trasferito

ed eseguito sulla macchina target, la piattaforma embedded.

Il processo relativo alla costruzione di un programma su di un sistema

host per poter poi essere eseguito su di un sistema target è chiamato cross

compilazione, l’elemento fondamentale della cross compilazione è il cross

compilatore.

Quindi, nel processo di sviluppo di un sistema embedded esistono due

ambienti, un ambiente host e un ambiente target e attraverso il cross com-

17

CAPITOLO 2. Sistemi Embedded

pilatore il software embedded viene compilato per un particolare processore

presente sulla macchina target.

In ambito Linux, il GCC è il compilatore ottimale da utilizzare per costruire una cross toolchain. La costruzione di un cross compilatore e di una

cross toolchain non sono operazioni semplici. Per effettuare una cross compilazione non è sufficiente disporre di un cross compilatore configurato ed

ottimizzato per una particolare architettura hardware. Sono necessarie anche una serie di utility, che a loro volta devono essere costruite, ottimizzate

e configurate per poter contribuire alla cross compilazione per quella particolare architettura. Il cross compilatore richiede il supporto delle librerie C

e di altri eseguibili, come il linker, l’assembler, il debugger. L’insieme dei

tool, delle librerie e dei programmi usati per la cross compilazione si chiama

cross platform toolchain, o toolchain in breve.

Tutte le macchine atte alla compilazione di codice dispongono di una

toolchain. Se gli eseguibili prodotti sulla macchina host dovranno girare

su una macchina target dotata di una architettura simile all’host, allora

la toolchain è detta nativa. Se macchina host e macchina target hanno

differenti architetture allora la toolchain è detta cross platform.

Il GCC utilizza un particolare prefisso per identificare la piattaforma

per cui genererà i binari. Il prefisso ha la seguente forma CPUTYPEMANUFACTURER-KERNEL-OPERATINGSYSTEM. Per un generico compilatore per ARM il prefisso standard può essere il seguente arm-st-linux-gnu.

La cross toolchain può essere costruita a mano o si possono utilizzare dei

tool (crosstool, buildroot, crossdev) che cercano di automatizzare tutto il

processo di costruzione della toolchain. Il principale problema che si può

incontrare utilizzando questi tool è che potrebbero non funzionare e fallire

la costruzione della cross toolchain. Questa eventualità può accadere soprattutto se si cerca di utilizzare una versione del compilatore GCC, dei binutils,

delle librerie C o del kernel che ancora non sono supportati dal tool. In

questi casi l’unica alternativa è quella di costruire a mano la toolchain. La

costruzione della toolchain può rivelarsi un compito più o meno complicato a

seconda dei pacchetti software che si utilizzeranno per la sua realizzazione.

18

3

Testing di Software di Sistemi Embedded

l controllo della qualità del software [PY08] ha lo scopo di identificare e rimuovere i difetti durante tutto il processo di sviluppo, dallo

studio di fattibilità alla fase di mantenimento, e consiste di attività quali la

validazione e la verifica. La verifica controlla la consistenza tra artefatti intermedi(una specifica dei requisiti, un progetto, un sistema eseguibile, ecc.),

invece la validazione confronta gli artefatti intermedi con i requisiti richiesti

dal committente per il prodotto finale.

La validazione e la verifica vengono eseguite con approcci statici, analisi

e approcci dinamici, testing. Le tecniche di analisi, come l’ispezione non

automatica, sono quelle che non richiedono l’esecuzione di un programma.

Sono di fondamentale importanza nelle fasi iniziali del processo di sviluppo

(specifica dei requisiti e design), in cui c’è poco codice da eseguire. Il testing,

in realtà è un vero e proprio processo, costituito da attività che vengono

svolte nelle diverse fasi del ciclo di vita del software. Le principali attività

sono la pianificazione e il monitoraggio, in cui vengono identificati i requisiti

di qualità e pianificate le tecniche di test da utilizzare; generazione dei test;

esecuzione dei test e miglioramento del processo, in cui vengono raccolti i

dati sui difetti e analizzati. Le tecniche di test più importanti sono [Wan04]

test di unità (funzionale e strutturale), test di integrazione, test di sistema,

test di accettazione, test di regressione, utili a identificare e risolvere classi

di problemi differenti.

Il processo di testing assume varie forme in base al contesto di progetto,

al processo di sviluppo, al prodotto finale, alle risorse economiche disponibili e ai requisiti di qualità. Questo si traduce in una scelta dell’insieme di

tecniche ogni volta differente. Infatti, le tecniche di testing applicabili ad esempio al software procedurale o object-oriented, di solito sono parzialmente

applicabili alle altre tipologie di software. Domini come quello del software

real-time o safety-critical, necessitano la verifica di particolari proprietà.

Il dominio dei sistemi embedded ha delle caratteristiche peculiari che

I

19

CAPITOLO 3. Testing di Software di Sistemi Embedded

influenzano tutte le attività del processo di sviluppo. Il testing non è un’eccezione. Questo dominio estremamente complesso, richiede tecniche specifiche a causa di un processo di sviluppo differente che deve portare avanti

la creazione sia della parte hardware che della parte software del sistema;

requisiti di qualità molto stringenti; costi contenuti e vincoli di tempo che

specificano un time-to-market molto breve.

Esistono principalmente due categorie di sistemi embedded, critici (safetycritical), presenti in campo automobilistico, avionico, aerospaziale, ferroviario,

medico, nucleare e militare, e meno critici (less safety-critical), si pensi ai più

comuni elettrodomestici e prodotti elettronici di consumo, cellulari, lavatrici,

forni a microonde, condizionatori, ecc. Sempre più, il software è responsabile

della gestione e del corretto funzionamento di questi sistemi, diventando un

elemento chiave. La presenza di difetti all’interno del software minaccia la

stabilità dell’intero sistema, e causare fallimenti e conseguentemente, soprattutto per i sistemi critici, provocare ingenti perdite economiche e la perdita

di vite umane. Rispetto ad altri ambiti, quello embedded introduce requisiti

di criticità nel sistema che hanno bisogno di maggiore attenzione. Il testing

è uno degli elementi per garantire la qualità del sistema e valutare questi

requisiti.

Questo capitolo introduce inizialmente le fasi del processo di testing dei

sistemi embedded, focalizzandosi poi sulla fase di prototipazione e sul testing della componente software. Successivamente, delinea le differenze con

il testing di software tradizionale. Viene approfondito il testing nell’ambiente target, individuando le tecniche di test che possono essere applicate

in quest’ambiente. Vengono poi introdotti i livelli software, per descrivere

quale sia, in ambito embedded, quello su cui concentrare il controllo di qualità. Infine, viene descritta l’automazione del testing e la personalizzazione

degli strumenti.

3.1

Fasi del testing di sistemi embedded

In questa sezione descriviamo le varie fasi del processo di testing dei sistemi

embedded che vengono eseguite durante tutto il processo di sviluppo, in cui

il sistema è creato in una sequenza di prodotti che diventano sempre più reali.

Consideriamo l’architettura di riferimento del sistema riportata nella Figura

3.1, dove vengono schematizzate le varie componenti del sistema embedded

e dell’ambiente. Sulla sinistra vi è l’ambiente con cui il sistema è in grado

di interagire mediante sensori o attuatori. Sulla destra è mostrato il sistema

embedded, con le sezioni di interfacciamento e di eventuale conversione A/D;

la parte di elaborazione vera e propria legata a un processore e la possibilità

di interfacciarsi con altri sottosistemi con un estensione del sottosistema di

I/O. Tale schematizzazione, seppure nella realtà esistano molte varianti, è

sufficientemente generale e rappresentativa per i nostri scopi. Nel testing

del sistema embedded possono essere identificate le diverse seguenti fasi:

20

CAPITOLO 3. Testing di Software di Sistemi Embedded

Figura 3.1: Sistema embedded: schema di riferimento

Simulazione, Prototipazione, Pre-produzione, Post-produzione. Nel seguito è

presente una descrizione di dettaglio per ogni fase.

Quanto più ci si avvicina al sistema reale nel testing, tanto più le misure

saranno affidabili; i tempi di sviluppo e l’effort necessario cresceranno di

conseguenza, così come i rischi di progetto legati a uno sviluppo sempre più

avanzato del prodotto. Il motivo per introdurre il testing ai vari stadi dello

sviluppo serve per evitare di avere errori da correggere nelle fasi finali, dove

l’impatto sui costi potrebbe portare al fallimento degli obiettivi di profitto.

La transizione dal sistema simulato a quello reale segue alcuni passi

di raffinamento, che avvicinano in modo graduale il sistema in esame alla

configurazione del sistema finale, come mostrato nella Figura 3.2.

3.1.1

Simulazione

Nella fase di simulazione tutti gli elementi del sistema sono simulati. Gli obiettivi sono legati alla fase di progettazione e verifica funzionale del sistema,

tale fase non è pertanto strettamente obbligatoria.

Si possono identificare almeno tre possibili tipologie di testing basato su

simulazione: one-way, con feedback e prototipazione rapida.

One-way Nella simulazione one-way (Model Testing, MT) il comportamento dell’ambiente viene ignorato: vengono generati i segnali di input e

raccolti gli output corrispondenti (Figura 3.3). L’implementazione ricorre in genere a una simulazione del sistema embedded tramite un

21

CAPITOLO 3. Testing di Software di Sistemi Embedded

Figura 3.2: Transizione dal sistema simulato a quello reale

PC, dove si simulano i canali di comunicazione per l’input/output,

oltre ad avere il controllo e l’accesso diretto ai registri e alle variabili

del sistema simulato. Una interessate automazione di tale approccio

può essere il confronto automatico fra l’output atteso e quello reale.

Figura 3.3: Simulazione one-way

Feedback Nella soluzione con feedback (Model in the Loop, MiL), schematizzata nella Figura 3.4, viene invece simulato il comportamento dinamico dell’ambiente. Il modello di simulazione è più completo, racchiudendo sia il sistema embedded sia l’ambiente, ma è applicabile in

modo proficuo solo nei casi in cui siano derivabili modelli del sistema e

22

CAPITOLO 3. Testing di Software di Sistemi Embedded

dell’ambiente sufficientemente semplici, ma ragionevolmente accurati.

Figura 3.4: Simulazione con feedback

Prototipazione rapida La prototipazione rapida (Rapid Prototyping, RP)

è affine alla simulazione con feedback. Il comportamento dinamico dell’ambiente non viene simulato, ma è ottenuto direttamente dall’ambiente reale, o da una sua replica sufficientemente affidabile. Il modello

di simulazione non comprende l’ambiente, ma solo il sistema embedded,

come mostrato nelle Figura 3.5.

Figura 3.5: Prototipazione rapida

3.1.2

Prototipazione

Il livello successivo di dettaglio rispetto agli approcci simulativi prevede la

prototipazione. Alcuni degli elementi del sistema possono essere simulati,

altri prototipali ma anche reali. Gli obiettivi sono la verifica del modello

di simulazione (se sviluppato) e il riscontro che il sistema soddisfi i principali requisiti di progetto. Normalmente la prototipazione porta al rilascio

di unità da considerare come pre-produzione. In questa fase si procede sostituendo gradualmente, al costo di molte iterazioni, hardware e software

23

CAPITOLO 3. Testing di Software di Sistemi Embedded

simulati a vantaggio di quelli reali. Vi è pertanto la necessità di disporre

di interfacce fra hardware e software (simulati o meno), sapendo in anticipo

che alcuni dei segnali disponibili nei modelli simulati non lo saranno in quelli

reali. In questa attività risulterà utile disporre di strumentazione in grado

di rilevare, memorizzare e analizzare segnali digitali e/o analogici. Si può

procedere con il software arrivando ad avere il cosidetto SiL (Software Inthe-Loop), dove il software reale viene testato sull’ambiente simulato, sino ad

arrivare all’HiL (Hardware In-the-Loop), dove l’hardware reale viene testato

in un ambiente simulato.

Più in dettaglio, con riferimento alla precedente Figura 3.1, si possono

identificare diversi componenti simulabili del sistema complessivo, evidenziati con i numeri 1-4.

1. NVM embedded software - Il software può essere simulato e compilato

su una piattaforma host. Alternativamente si può simulare il softwate

compilato per la piattaforma finale su un emulatore di tale architettura

di calcolo eseguito sul computer host.

2. Unità di elaborazione - Il processore può essere sostituito da uno di

potenza superiore della stessa famiglia o comunque in grado di emulare

il processore della piattaforma finale.

3. Sistema embedded - La simulazione può avvenire mediante emulazione

sulla piattaforma host. Alternativamente si può realizzare una board

sperimentale prototipale.

4. Ambiente - Per la simulazione statica è sufficiente procedere alla generazione dei segnali, mentre la simulazione dinamica richiede l’interfacciamento con una piattaforma di simulazione (PC)

Le tipologie di testing a livello di prototipazione possono essere diverse.

• Test di unità software (Sw/U): verifica dei singoli componenti software.

• Test d’integrazione software (Sw/I): verifica delle interazioni fra le

componenti software.

• Test di unità hardware (Hw/U): verifica il comportamento delle componenti hardware in isolamento.

• Test d’integrazione hardware (Hw/I): verifica delle connessioni fra le

componenti hardware.

• Test d’integrazione hardware/software (Hw/Sw/I): verifica delle interazioni fra le componenti hardware e software.

• Test d’integrazione di sistema (SI): verifica che il sistema si comporti

secondo le specifiche di progetto.

24

CAPITOLO 3. Testing di Software di Sistemi Embedded

• Test ambientale (E): mette alla prova il sistema in presenza di particolari condizioni ambientali.

Test di unità e integrazione software. La funzionalità dei vari moduli

software è verificata usando una simulazione della piattaforma hardware.

Si possono avere due tipologie di test. Il primo prevede che il software

sia compilato per l’esecuzione sul computer host, il quale non ha vincoli

di risorse o performance. Inoltre grazie alla disponibilità di un più ampio

insieme di tool il testing è più facile che sull’ambiente target. L’obiettivo di

questa prima tipologia di test è di verificare il comportamento dei moduli

software. La seconda tipologia prevede la compilazione del software per

l’esecuzione sul processore dell’architettura target. Prima dell’esecuzione

sul target, il software compilato viene eseguito sulla macchina host su cui

è in funzione un emulatore della piattaforma finale. L’obiettivo di questo

test è verificare che il software verrà eseguito correttamente sul processore

target.

Test di unità e integrazione hardware. Le componenti hardware progettate e sviluppate vengono testate singolarmente e in connessione tra loro. Il

processore è quello reale, il resto del sistema è un prototipo. Si tratta di un

test di basso livello, effettuato in laboratorio. Sono necessari strumenti per

la verifica dei segnali elettrici, come oscilloscopi e strumenti per misure di

corrente, ecc.

Test d’integrazione hardware/software. Si basa su un sistema di test

dove i moduli software sono compilati per la piattaforma finale. Si utilizza

inoltre un sistema embedded sperimentale che racchiude buona parte della

piattaforma hardware finale. Il processore deve essere quello per cui il codice

è stato compilato, ovvero quello finale mentre l’ambiente può essere simulato.

Test d’integrazione di sistema. Questo test si verifica utilizzando la piattaforma hardware completa e il sistema embedded prototipale. I moduli

software sono compilati per la piattaforma finale, il processore è quello reale

e l’ambiente è ancora simulato.

Test ambientale. Il test ambientale ha un sistema di test composto da

una piattaforma hardware completa e il sistema embedded prototipale. I

moduli software sono compilati per la piattaforma finale, il processore è

quello reale e l’ambiente è ancora simulato. L’obiettivo di questa verifica

è identificare i problemi con l’ambiente prima di arrivare alla fase di preproduzione. Si cerca di comprendere come il sistema embedded influenzi

l’ambiente e, viceversa, come il comportamento del sistema embedded sia

influenzato dall’ambiente. Ad esempio, possono sorgere dei problemi spostando le funzionalità di un lettore mp3 portatile all’interno dei sistemi elettronici presenti in un’automobile. Temperature che possono superare i 100

gradi centigradi o livelli di disturbo elettromagnetico non previsti in sede di

progetto, potrebbero influenzare il comportamento in modo significativo.

25

CAPITOLO 3. Testing di Software di Sistemi Embedded

3.1.3

Pre-produzione

La pre-produzione prevede un test di sistema (ST) dove sia il software sia

l’hardware sono quelli reali. Fra i vari obiettivi, vi è sicuramente quello di dimostrare che tutti i requisiti di progetto sono soddisfatti e si può

procedere verso la produzione richiesta dal mercato o dal committente, a

cui normalmente tale sistema viene presentato e consegnato per le verifiche

di accettazione. Il testing a questo livello di avanzamento del prodotto

serve anche a dimostrare la conformità a standard per esempio imposti dai

marchi di qualità o da normative legislative. La possibilità di verificare il

comportamento nell’ambiente d’uso è utile per dimostrare l’affidabilità del

sistema.

3.1.4

Post-produzione

In questa fase solitamente viene verificata la catena di produzione, ispezionando la qualità del prodotto e monitorando tempi e costi effettivi di produzione. Dopo aver ispezionato a fondo i primi prodotti che escono dalla

linea di produzione, la cui analisi dei problemi serve a tarare la linea di

produzione e l’intera filiera dei fornitori di materiali, si può lasciare in esercizio solo un test di mantenimento. Tali verifiche sono volte essenzialmente

a garantire che la qualità del prodotto rimanga costante; in genere si svolgono controlli sommari su tutti i sistemi prodotti e verifiche approfondite

solamente su un loro campione. L’integrazione con la rete di assistenza che

effettua le riparazioni sui prodotti già immessi sul mercato sarebbe l’anello

ideale più esterno per garantire la qualità totale del prodotto rispetto ai

difetti di progetto e di produzione.

Il quadro riassuntivo degli approcci al testing per un sistema embedded

è riportato nella Tabella 3.1

Approccio

One way (MT)

Feedback (MiL)

Rapid Prototyping (RP)

Sw/U, Sw/I 1(SiL)

Sw/U, Sw/I 2(SiL)

Hw/U (HiL)

Hw/I (HiL)

Hw/U, Sw/I (HiL)

SI (HiL)

E (Hil/ST)

Pre-produzione

Software

simulato

simulato

sperimentale

sperimentale/reale(host)

reale(finale)

reale(finale)

reale(finale)

reale(finale)

reale(finale)

Processore

sperimentale

host

emulatore

reale(finale)

reale(finale)

reale(finale)

reale(finale)

reale(finale)

reale(finale)

Sistema

sperimentale

simulato

simulato

prototipo

prototipo

sperimentale

prototipo

prototipo maturo

reale

Tabella 3.1: Caratteristiche degli approcci al testing per sistemi embedded

26

Ambiente

simulato

reale

simulato

simulato

simulato

simulato

simulato

simulato

simulato

reale

CAPITOLO 3. Testing di Software di Sistemi Embedded

3.2

V-Model prototipazione

Fino ad ora, abbiamo visto come un sistema embedded viene sviluppato in

una sequenza di passi che permettono di ottenere una serie di prodotti intermedi, che vanno dal sistema simulato per poi evolvere nel sistema reale.

Il V-Model multiplo, mostrato in Figura 3.6, basato sul ben noto V-Model,

è un modello di sviluppo che prende in considerazione questa caratteristica della progettazione dei sistemi embedded. Ciascun prodotto intermedio

Figura 3.6: V-Model

(modello, prototipi, prodotto finale) segue un completo ciclo di sviluppo

a V che include progettazione, implementazione e testing. L’essenza del VModel multiplo è lo sviluppo di differenti versioni fisiche dello stesso sistema,

ciascuna avente gli stessi requisiti funzionali. Questo si traduce nel fatto che

le tutte le funzionalità del sistema possono essere verificate sia nel modello

sia nel prototipo che nel prodotto finale.

Focalizziamo la nostra attenzione, su una delle quattro fasi descritte:

la prototipazione, in quanto è quella che inquadra meglio l’ambito sperimentale di questa tesi. Poiché i sistemi embedded sono costituiti da una

componente hardware e una componente software dedicata per il controllo

dell’hardware, lo sviluppo di questi sistemi viene fatto in modo da dividere

le funzionalità hardware e software, e quindi nasce la necessità di un testing

dell’hardware, un testing del software e la verifica del sistema completo con

hardware e software integrati. Questa tesi prende in considerazione il testing della componente software fino alla verifica del sistema completo. Non

viene considerato il testing dell’hardware.

Esplicitiamo il V-Model per la prototipazione, mostrando le attività di

progettazione e di testing per la componente software del sistema embedded.

27

CAPITOLO 3. Testing di Software di Sistemi Embedded

Il risultato è mostrato in Figura 3.7

Figura 3.7: V-Model Prototipazione: attività di progettazione e testing della

componente software

3.3

Differenze con il testing di software tradizionale

La differenza principale tra il testing di software embedded e il testing di

software tradizionale, deriva dal processo di sviluppo utilizzato in ambito

embedded. Come descritto nel capitolo 2, l’ambiente di sviluppo è diverso dall’ambiente di esecuzione, ovvero il software viene sviluppato su una

macchina con risorse computazionali maggiori e architettura differente detta host, rispetto alla macchina detta target che coincide proprio con l’architettura embedded per la quale il software viene creato e sulla quale deve

essere eseguito. Il motivo principale di questo approccio è che l’ambiente di

sviluppo non è supportato in termini di risorse hardware e software dalla

piattaforma target. Questa suddivisione tra host e target porta ad avere

due ambienti per il testing, in cui applicare tecniche diverse per valutare

requisiti di qualità differenti. Questi due ambienti, nel testing di software

tradizionale non esistono in quanto l’ambiente utilizzato per lo sviluppo e anche quello di esecuzione per cui il testing è effettuato in un singolo ambiente.

Questa differenziazione porta al problema di definire la strategia di testing:

28

CAPITOLO 3. Testing di Software di Sistemi Embedded

quale test deve essere eseguito sull’ambiente host e quale sull’ambiente target? Un certo requisito di qualità deve essere valutato nell’ambiente giusto.

Tutto questo influenza le tecniche di testing da utilizzare nell’ambiente host

e nell’ambiente target.

3.3.1

Testing nell’ambiente host

Il testing del software nell’ambiente host viene effettuato nelle fasi iniziali dello sviluppo del sistema embedded (fase di simulazione, principalmente, ma

anche in parte nella prototipazione) e non evidenzia differenze con il testing

di software tradizionale. In buona parte nelle fasi iniziali sono applicabili

le classiche soluzioni sviluppate nell’ambito dell’ingegneria del software, opportunamente adattate sulla base dei linguaggi utilizzati e della dimensione

del codice. Devono essere verificate le caratteristiche funzionali del software

in esecuzione in un ambiente che simula la piattaforma reale, attraverso le

tecniche di testing utilizzate anche nel software tradizionale, come il test di

unità e integrazione. Il test di unità ha lo scopo di rilevare difetti all’interno

della più piccola unità software (modulo) sia dal punto di vista strutturale

che funzionale. Il test di integrazione è utile per identificare i difetti nella

trasmissione di dati o messaggi tra i moduli software. Il testing nell’ambiente

host viene effettuato per diversi motivi:

• per verificare la correttezza del software, pur essendo eseguito su un