TOP 20 REPORT

Kaspersky Lab presenta la Top20 dei malware

di Gennaio

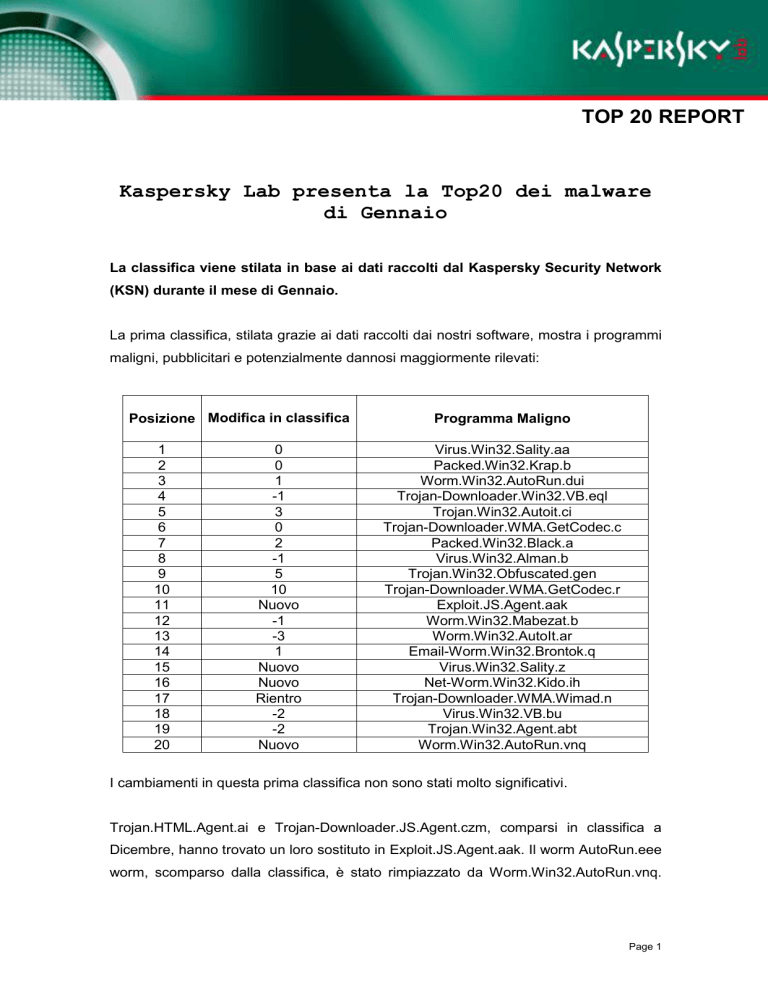

La classifica viene stilata in base ai dati raccolti dal Kaspersky Security Network

(KSN) durante il mese di Gennaio.

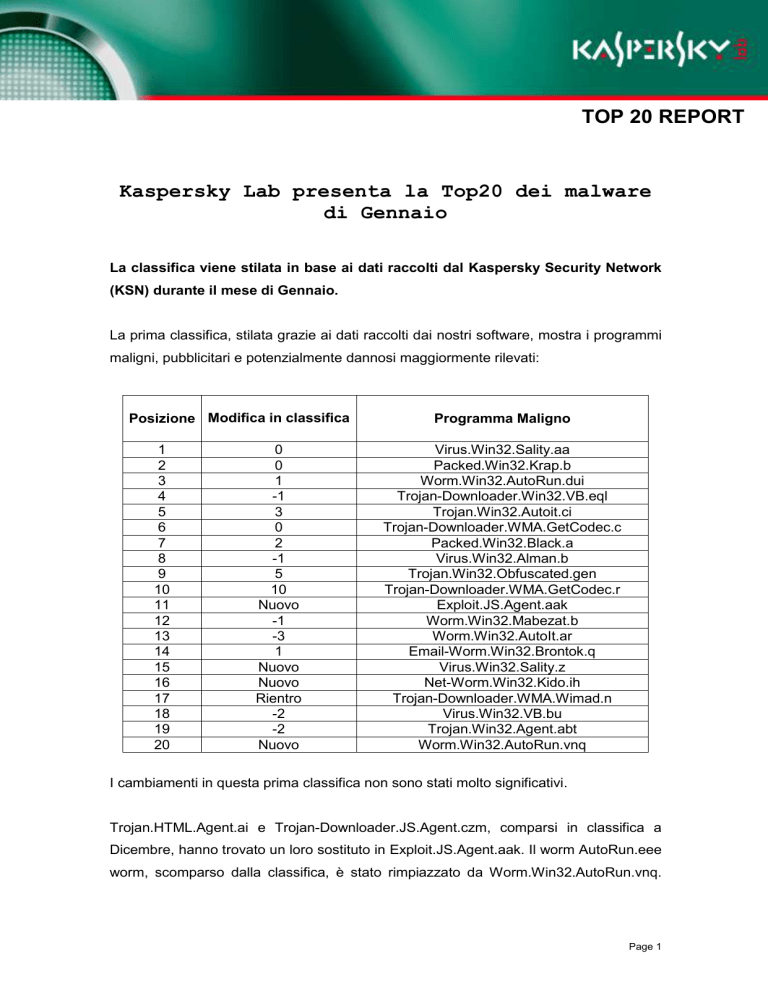

La prima classifica, stilata grazie ai dati raccolti dai nostri software, mostra i programmi

maligni, pubblicitari e potenzialmente dannosi maggiormente rilevati:

Posizione Modifica in classifica

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

0

0

1

-1

3

0

2

-1

5

10

Nuovo

-1

-3

1

Nuovo

Nuovo

Rientro

-2

-2

Nuovo

Programma Maligno

Virus.Win32.Sality.aa

Packed.Win32.Krap.b

Worm.Win32.AutoRun.dui

Trojan-Downloader.Win32.VB.eql

Trojan.Win32.Autoit.ci

Trojan-Downloader.WMA.GetCodec.c

Packed.Win32.Black.a

Virus.Win32.Alman.b

Trojan.Win32.Obfuscated.gen

Trojan-Downloader.WMA.GetCodec.r

Exploit.JS.Agent.aak

Worm.Win32.Mabezat.b

Worm.Win32.AutoIt.ar

Email-Worm.Win32.Brontok.q

Virus.Win32.Sality.z

Net-Worm.Win32.Kido.ih

Trojan-Downloader.WMA.Wimad.n

Virus.Win32.VB.bu

Trojan.Win32.Agent.abt

Worm.Win32.AutoRun.vnq

I cambiamenti in questa prima classifica non sono stati molto significativi.

Trojan.HTML.Agent.ai e Trojan-Downloader.JS.Agent.czm, comparsi in classifica a

Dicembre, hanno trovato un loro sostituto in Exploit.JS.Agent.aak. Il worm AutoRun.eee

worm, scomparso dalla classifica, è stato rimpiazzato da Worm.Win32.AutoRun.vnq.

Page 1

Ciò è piuttosto normale, dato che è proprio nella natura di questa tipologia di programmi

cambiare la loro forma di frequente.

Trojan-Downloader.WMA.Wimad.n, uscito dalla classifica a Novembre, è tornato in

gioco. Ora nella classifica sono presente tre “downloaders” non standard, testimonianza

del fatto che gli utenti sono soliti fidarsi dei file multimediali tramite i quali si diffondono

questi Trojan; inoltre, ciò significa che il metodo di diffusione del malware attraverso le

reti peer-to-peer si è rivelato molto efficace, come conferma il salto in classifica di dieci

posizioni compiuto da Trojan-Downloader.WMA.GetCodec.r.

Nella classifica sono presenti anche alcuni rappresentanti della nota famiglia Kido

worm, che utilizza una vulnerabilità critica di Microsoft Windows. L’attuale epidemia e la

presenza di questa famiglia di worm in classifica è un fatto piuttosto prevedibile, dato il

suo efficace metodo di diffusione e il numero di potenziali vittime che può colpire. Tutti i

programmi maligni, pubblicitari e potenzialmente dannosi possono essere raggruppati

in 3 macro classi:

TrojWare – 35%

VirWare – 50%

MalWare – 15%

In totale, a Gennaio sono stati rilevati 46.014 programmi maligni, pubblicitari o

potenzialmente dannosi. Solitamente si pensa che durante le festività circolino più

programmi maligni che negli altri periodi dell’anno, mentre in Gennaio abbiamo

registrato 7.800 nuovi malware in più rispetto a Dicembre 2008 (38.190).

La seconda classifica presenta invece informazioni sui più diffusi programmi maligni

rilevati sui computer dei nostri utenti. Innanzitutto è possibile osservare un incremento

del numero di programmi in grado infettare i file.

Page 2

Posizione

Modifica in classifica

Programma Maligno

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

0

0

2

-1

1

3

0

2

-5

-2

1

1

1

4

5

-5

Rientro

Nuovo

-4

Nuovo

Virus.Win32.Sality.aa

Worm.Win32.Mabezat.b

Net-Worm.Win32.Nimda

Virus.Win32.Xorer.du

Virus.Win32.Alman.b

Virus.Win32.Sality.z

Virus.Win32.Parite.b

Virus.Win32.Virut.q

Trojan-Downloader.HTML.Agent.ml

Virus.Win32.Virut.n

Email-Worm.Win32.Runouce.b

Worm.Win32.Otwycal.g

P2P-Worm.Win32.Bacteraloh.h

Virus.Win32.Hidrag.a

Virus.Win32.Small.l

Virus.Win32.Parite.a

Worm.Win32.Fujack.bd

P2P-Worm.Win32.Deecee.a

Trojan.Win32.Obfuscated.gen

Virus.Win32.Sality.y

Nella prima classifica la nuova versione di Virus.Win32.Sality era Sality.z, mentre in

questa classifica notiamo invece Sality.y, che per la nona volta mostra quanto

intensamente si diffondano questi programmi auto-replicanti.

Un’interessante

nuova

entrata

in

questa

seconda

classifica

è

P2P-

Worm.Win32.Deecee.a, che si diffonde attraverso la rete peer-to-peer DC++. E’ riuscito

ad entrare in classifica in quanto durante la sua installazione, è in grado di copiare se

stesso decine di volte. Una volta installato, il worm rende tutte le sue copie

pubblicamente accessibili. I nomi dei file eseguibili utilizzati per diffondere questo

malware hanno la seguente struttura: un prefisso come ad esempio “(CRACK)” o

“(PATCH)”, che precede il nome di un software o un videogioco famoso: “ADOBE

ILLUSTRATOR (All Versions)”, “GTA SAN ANDREAS ACTION 1 DVD” etc.

Page 3

Informazioni su Kaspersky Lab

Kaspersky Lab è tra le aziende leader nello sviluppo di software per la sicurezza dei

dati, con sedi a Mosca (Russia), Cambridge (Regno Unito), Pleasanton (California, Stati

Uniti). L’azienda conta oltre 1000 impiegati, distribuiti in 13 Paesi: Russia, Germania,

Inghilterra, Francia, Italia, Spagna, Olanda, Giappone, Polonia, Romania, Cina, Corea

del Sud e Stati Uniti. Fondata nel 1997, Kaspersky Lab focalizza la sua attività nello

sviluppo di tecnologie e software per la sicurezza informatica. Il prodotto principale di

Kaspersky Lab, conosciuto come Kaspersky Anti-Virus, è in costante sviluppo dal 1989

per offrire il massimo livello di sicurezza agli utenti privati e corporate. Kaspersky ha

siglato in questi anni importanti partnership con SUSE e Red Hat e, dal 2003, è Gold

Certified Partner Microsoft.

Per ulteriori informazioni su Kaspersky Lab, visitate il sito www.kaspersky.it

Contatti per la stampa

Sangalli M&C srl

Michela Sangalli

[email protected]

Francesco Corona

[email protected]

tel +39 02.89056404 fax +39 02.89056974

www.sangallimc.it

Contatti per il pubblico:

Kaspersky Lab Italia

Via F.Benaglia 13

00153 Roma

©

2009 Kaspersky Lab. The information contained herein is subject to change without notice. The only warranties for

Kaspersky Lab products and services are set forth in the express warranty statements accompanying such products and

services. Nothing herein should be construed as constituting an additional warranty. Kaspersky Lab shall not be liable for

technical or editorial errors or omissions contained herein.

Page 4