Unità Didattica:

IL LIVELLO UNO DEL MODELLO ISO/OSI

I.F. ZAMMATARO SEBASTIANO

PREREQUISITI

o Concetti di base sulle reti

o Modello ISO/OSI

OBIETTIVI

COMPETENZE

DESCRITTORI

CONOSCENZE

Conoscere gli aspetti

tecnici ed evolutivi dei

mezzi fisici di

collegamento tra computer

Saper spiegare gli

algoritmi per il

rilevamento e la

correzione degli errori di

trasmissione

Conoscere l’architettura e

la topologia delle moderne

reti LAN

Distinguere le principali

modalità di accesso al

mezzo trasmissivo delle

LAN

Caratteristiche

generali dei mezzi

trasmissivi

Doppino, cavo

coassiale, fibre

ottiche

Tecnologie wireless

Codifica dei dati

Rilevamento e

correzione degli

errori

Topologie delle reti

Metodi di accesso al

mezzo di

trasmissione

Tecniche a contesa

Reti Ethernet, Token

Ring, Wireless

Protocolli HDLC e

PPP

ABILITA’

Distinguere le

caratteristiche e i campi di

applicazione dei diversi

tipi di mezzi trasmissivi

Spiegare i principi fisici

delle fibre ottiche

Calcolare il checksum

Calcolare i CRC

Descrivere graficamente la

topologia di una rete

Descrivere le

caratteristiche e i

parametri fondamentali di

una rete locale

Realizzare e testare un

cavo di rete UTP

STRUTTUTRA DEL PERCORSO DIDATTICO

Attività - Argomento

Metodologie

Strumenti

Tempi

Presentazione dell’UD.

I mezzi trasmissivi

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Caratteristiche fisiche dei mezzi

elettrici

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Il doppino in rame, il cavo coassiale

Lezione frontale +

Laboratorio

Lavagna + Slides

+ dispense +

componentistica

2h didattiche

Trasmissioni wireless

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Le fibre ottiche: struttura

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Le fibre ottiche: principi fisici

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Codifica dei dati nelle trasmissioni

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Rilevamento e correzione degli errori:

checksum, ridondanze

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Topologie di rete

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Richiami sul modello ISO/OSI

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Metodi di accesso al mezzo di

trasmissione: il livello MAC

Lab: MAC address

Lezione frontale +

Laboratorio

Lavagna + Slides

+ dispense +

computer

2h didattiche

Caratteristiche della rete Ethernet

(IEEE 802.3): tecnica di accesso

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

La rete Token Ring (IEEE 802.5)

Lezione frontale

Lavagna + Slides

+ dispense

2h didattiche

La rete DQDB

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Reti wireless standardizzate

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Il protocollo a finestre scorrevoli

Lezione frontale

Lavagna + Slides

+ dispense

2h didattiche

Il protocollo PPP

Lezione frontale

Lavagna + Slides

+ dispense

1h didattiche

Realizzazione di un cavo di rete UTP

categoria 5

Laboratorio

Lavagna + Slides

+ dispense +

strumentazione

2h didattiche

-

2h didattiche

Caratteristiche della rete Ethernet

(IEEE 802.3): Formato della trama

Ethernet

Caratteristiche della rete Ethernet

(IEEE 802.3): domini di collisione e

switch

Prova di verifica sommativa

Verifica scritta

Correzione e valutazione

Lezione frontale

Lavagna + Slides

1h didattiche

Tot 26h

Metodologia didattica:

Lezione frontale in aula alla lavagna….……18 ore

Esercitazione in laboratorio …. ……………..6 ore

Prova di verifica scritta ……………………..2 ore

Introduzione all’argomento: illustrazione alla classe delle finalità dell’u.d., breve

carrellata degli argomenti da trattare, verifica dei prerequisiti presenti, definizioni

generali.

MEZZI TRASMISSIVI

L’informazione può essere trasmessa a distanza variando una caratteristica fisica

del mezzo scelto per trasportare il contenuto informativo. Tale variazione si

propaga, con una certa velocità, lungo il mezzo di trasmissione e può essere

rilevata all’altra estremità.

I mezzi trasmissivi sono sostanzialmente di tre tipi:

Elettrici (cavi elettrici) in cui la variazione del fenomeno fisico è connessa

all’energia elettrica, per esempio, misurando una variazione di potenziale

tra i due conduttori.

Wireless (onde radio) in cui il fenomeno fisico è la propagazione nello

spazio delle onde elettromagnetiche, che inducono un segnale sull’antenna e

la conseguente rivelazione del segnale da parte del ricevitore.

Ottici (LED, laser e fibre ottiche) in cui il fenomeno utilizzato è la luce e la

sua propagazione.

In termini generali, la trasmissione dei segnali può avvenire in due modi

differenti: analogica o digitale.

Nella trasmissione analogica il segnale può variare con continuità nel tempo,

assumendo valori continui; nel caso, invece, della trasmissione digitale il segnale è di

tipo numerico (codificato) e quindi può saltare da un valore all’altro, all’interno di un

ristretto range di valori.

La caratteristica principale del segnale digitale, che ha portato alla sua straordinaria

affermazione e utilizzazione in tutti i settori dell’IT, è di avere pochi livelli codificati.

Di conseguenza, anche una considerevole distorsione del segnale porta comunque

(nella maggior parte dei casi) ad una corretta interpretazione logica dei livelli,

rendendo il segnale digitale praticamente immune al rumore!

CARATTERISTICHE FISICHE DEI MEZZI ELETTRICI

L’impedenza è il parametro elettrico più importante per un cavo utilizzato a

frequenze elevate. Un cavo risulta migliore quanto più l’impedenza è stabile al

variare della frequenza. Quando avviene una trasmissione a frequenze elevate,

l’impedenza di uscita del trasmettitore, quella di ingresso del ricevitore e quella del

mezzo trasmissivo, devono essere uguali ed in questo caso si dicono adattati in

impedenza.

Si definisce velocità di propagazione la percentuale della velocità della luce (3000000

km/s) a cui si propaga il segnale elettrico nel cavo. Nei cavi in rame questa velocità

varia dal 55% al 70%, per cui si considera circa 200000 km/s come velocità tipica.

Un altro parametro importante è l’attenuazione, che è il rapporto tra il valore del

segnale in ingresso e il valore misurato all’uscita, cioè all’altra estremità del cavo.

Generalmente si misura in dB e risulta proporzionale alla lunghezza del cavo.

Cross-talk (diafonia) è la misura del disturbo di un cavo indotto dal cavo vicino e si

misura in dB. L’annullamento della diafonia può essere ottenuto utilizzando un

doppino ritorto. Se si devono utilizzare più doppini si deve avere l’accortezza che

ogni coppia abbia una binatura differente, cioè la lunghezza di ogni intreccio deve

essere diversa. In questo caso l’interferenza tra una coppia e l’altra è minima.

IL DOPPINO DI RAME

Il doppino di rame è formato da una coppia di conduttori in rame ricoperti da una

guaina di materiale plastico ed intrecciati tra loro. Il doppino è il mezzo trasmissivo

che da decenni viene utilizzato per la connessione delle linee telefoniche.

Mentre nei decenni passati il doppino telefonico costituiva il mezzo trasmissivo

dell’intero percorso tra i due interlocutori di una comunicazione telefonica, anche a

lunga distanza, ora il mezzo trasmissivo utilizzato tra le centrali telefoniche è la fibra

ottica ed il doppino è utilizzato solo per il collegamento tra l’utente e la centrale

(ultimo miglio).

Il doppino è nato per il trasporto della voce umana che ha una banda di frequenze

molto ridotta, compresa tra 300 Hz e 3300 Hz.

Con la diffusione delle reti di computer, il requisito principale richiesto al mezzo

trasmissivo è stato quello di una banda passante sempre maggiore, per permettere il

passaggio di segnali di frequenza più elevata.

Per questo motivo il doppino sembrava destinato ad essere abbandonato in breve

tempo, ma successive migliorie costruttive hanno permesso uno straordinario

aumento della banda disponibile.

Oggi i doppini sono classificati in base alle seguenti categorie:

Categoria 1

Comprende i cavi adatti per comunicazioni telefoniche

Categoria 2

Cavi per trasmissioni analogiche e digitali a bassa velocità

Categoria 3

Cavi adatti per reti locali fino a 10 Mbps

Categoria 4

Cavi adatti per reti locali token ring fino a 16 Mbps

Categoria 5

Cavi adatti per reti locali fino a 100 Mbps

Categoria 5e (enanched) cavi adatti a reti fino a 200 Mbps

Categoria 6

Cavi adatti per reti fino a 1 Gbps

STP e UTP sono gli acronimi di Shelded Twisted Pair e Unshelded Twinsted

Pair, rispettivamente doppino schermato e doppino non schermato, e rappresentano i

due tipi di doppini più utilizzati per il cablaggio delle reti locali LAN.

IL CAVO COASSIALE

Utilizzato comunemente come mezzo trasmissivo per il collegamento tra l’antenna

e l’apparecchio televisivo, è costituito da un conduttore di rame di sezione di 1 mm

circa, avvolto da un isolante in PVC o teflon che lo separa da una maglia metallica.

Questa realizza con buona approssimazione una gabbia di Faraday, cioè una struttura

molto efficiente come schermatura verso disturbi elettromagnetici provenienti

dall’esterno.

I cavi coassiali, un tempo molto diffusi nelle reti locali, trovano oggi scarsa

applicazione, perchè la loro banda passante (centinaia di MHz) è ottenuta anche dal

doppino di rame.

I moderni cavi coassiali hanno una sezione ridotta Thin Ethernet rispetto ai più vecchi

Thick Ethernet (più pesanti e rigidi).

TRASMISSIONE WIRELESS

Il termine wireless si riferisce alle comunicazioni che non usano un mezzo fisico

dedicato e nelle quali i segnali si propagano nell’etere sotto forma di onde

elettromagnetiche. In un sistema wireless la trasmissione avviene principalmente

tramite radiofrequenza o tramite infrarosso. Per consentire questo tipo di

trasmissione, ciascun dispositivo deve possedere all’interno un chip integrato in

grado di trasmettere e ricevere informazioni nell’etere.

La tecnologia ad infrarosso permette collegamenti a distanze molto limitate ( circa un

metro max) e quindi si presta per collegamenti tra personal computer e periferiche

poste sulla stessa scrivania.

La tecnologia a radiofrequenza ha avuto enormi sviluppi con la telefonia cellulare che

in pochi anni ha visto sviluppare le tecnologie ETACS, GSM, GPRS ed oggi UMTS.

Lo standard GPRS funziona utilizzando la commutazione di pacchetto. Ciò consente

di aumentare la velocità di trasmissione dei dati e di impiegare la linea di

comunicazione solo per il tempo necessario al trasferimento dell’informazione. La

velocità massima teorica è di 171,2 kbps, usando tutta la banda disponibile

contemporaneamente. Tale velocità è circa 18 volte maggiore delle attuali

connessioni mobili a commutazione di circuito impiegate nella telefonia mobile GSM

(9,6 kbps).

Il GPRS facilita le connessioni istantanee, perchè l’informazione può essere mandata

e ricevuta immediatamente appena serve: i terminali GPRS vengono identificati

anche come sempre on line.

Le risorse radio vengono utilizzate solo quando vi è la necessità di inviare e ricevere i

dati, ed è possibile avere più connessioni su un unico canale trasmissivo

(multiplexing).

Con la commutazione di pacchetto le risorse disponibili possono essere divise tra

diversi utenti; potenzialmente un grande numero di utenti GPRS possono dividersi la

stessa banda ed essere serviti da una singola cella.

Con il termine WLAN (wireless local area network) si fa riferimento ad una rete

locale dove non esiste l’istallazione di un cablaggio fisso e i dispositivi sono dotati di

sistemi ricetrasmittenti. Questo standard offre la possibilità di un’istallazione

semplice e veloce e viene spesso utilizzato nei casi in cui un cablaggio fisso avrebbe

costi elevati, o in tutte le applicazioni ove si richieda una grande flessibilità (uso di

terminali portatili in un’area circoscritta).

Lo standard di riferimento ISO-OSI per le WLAN è la specifica IEEE 802.11.

FIBRE OTTICHE

Le fibre ottiche sono sottilissimi fili di vetro, talora di plastica, ma comunque

molto trasparenti alla luce, a sezione cilindrica, flessibili, che trovano vasto impiego

per le dorsali nelle telecomunicazioni.

Nel campo delle telecomunicazioni sono usate come canali di comunicazione

privilegiati ad alta velocità, in quanto consentono velocità di trasmissione dei dati

dell’ordine dei Gbps, molto maggiori rispetto alle velocità dei cavi coassiali. Oltre a

indiscutibili, quali l’insensibilità alle interferenze e alla diafonia, anno un volume

ridottissimo ed una bassa attenuazione, per cui si possono avere tratte con più di 100

km senza necessità di amplificazione del segnale.

Le fibre ottiche usate nelle telecomunicazioni sono attraversate, da un’estremità

all’altra, da impulsi luminosi, nel campo di frequenza corrispondenti all’infrarosso e

quindi invisibili all’occhio umano.

Sono sicuramente ottimi canali di comunicazione: basti pensare che in una sola fibra

ottica possono passare contemporaneamente 12000 telefonate!

La fibra ottica è costituita da una parte interna, chiamata core, rivestita da una guaina,

chiamata cladding. Quando ci si riferisce ad una fibra con due numeri, per esempio

50/125, si fa riferimento ai diametri del core e del cladding espressi in micron.

All’esterno sono poi presenti guaine di rivestimento e di protezione. La più esterna è

una robusta guaina in mylar, con grande resistenza alla trazione per la posa in opera.

Un sistema di trasmissione ottica ha tre componenti:

la sorgente luminosa che può essere un LED o un laser e che converte i

segnali elettrici in impulsi luminosi;

il mezzo di trasmissione che è la fibra ottica;

il fotodiodo ricevitore che converte gli impulsi ottici in impulsi elettrici.

È il dispositivo più lento, con un tempo di risposta di 1 ns: questo

impone un limite al sistema pari a 1 Gbps.

Principi fisici delle fibre ottiche

Si definisce indice di rifrazione n il rapporto tra la velocità della luce nel vuoto

(300000 km/s) e la velocità della luce nel mezzo considerato. Per esempio, la velocità

di propagazione della luce nell’acqua è di 225000 km/s; nel vetro, che è il mezzo che

costituisce la fibra ottica, è di 200000 km/s. Quindi l’indice di rifrazione dell’acqua è

circa 1,33 e quello del vetro è circa 1,5.

Un raggio luminoso che si propaga in un mezzo trasparente, per esempio il vetro, con

indice di rifrazione n1, quando incontra un altro mezzo, pure trasparente, con indice

di rifrazione n2 diverso, per esempio minore come l’aria, viene in parte riflesso e in

parte rifratto come indicato in figura.

La prima legge di Snell afferma che l’angolo incidente è uguale all’angolo riflesso.

La seconda legge di Snell pone un legame matematico tra l’angolo incidente, l’angolo

rifratto e i coefficienti di rifrazione dei due mezzi trasmissivi che si esplicita nel

seguente modo: il rapporto tra i seni degni angoli è inversamente proporzionale agli

indici di rifrazione dei due mezzi.

sin / sin = n2 / n1

Si deduce di conseguenza che al crescere dell’angolo di incidenza, anche l’angolo di

rifrazione cresce, ma più rapidamente, fino a che, quando il primo raggiunge il valore

detto angolo limite, il secondo raggiunge il valore 90°, eliminando la rifrazione.

La conseguenza della legge di snell nelle fibre ottiche è l’esistenza di un angolo

solido, chiamato cono di accettazione, tale per cui tutti i raggi luminosi entranti nel

cuore della fibra ottica con un angolo incidente minore dell’angolo limite, e quindi

facenti parte del cono di accettazione, sono completamente riflessi.

Due fenomeni di dispersione limitano la banda passante teorica delle fibre ottiche: la

dispersione modale e la dispersione cromatica.

La dispersione modale è il fenomeno per cui impulsi luminosi differenti, con diverso

angolo incidente, percorrono cammini di lunghezza differente e quindi, pur partendo

contemporaneamente, arrivano all’altra estremità della fibra ottica in istanti differiti:

il segnale in uscita non riproduce fedelmente quello di ingresso.

L’altro fenomeno detto dispersione cromatica fu studiato da Newton mediante il

prisma. Il prisma raggiunto da un raggio di luce bianca rifrange le componenti

cromatiche con angoli crescenti con la lunghezza d’onda. Questo fenomeno nel caso

delle fibre ottiche, indica cammini di differente lunghezza per raggi luminosi di

frequenze differenti.

Alla dispersione cromatica è stato posto rimedio utilizzando una sorgente di

luce proveniente da un laser, che ha uno spettro di frequenze molto piccolo: le fibre

ottiche che utilizzano questa sorgente sono dette monomodali.

Le fibre multimodali invece trasportano i raggi luminosi di un diodo led, aventi

uno spettro di frequenza allargato e quindi soggette al fenomeno della dispersione

cromatica.

CODIFICA DEI DATI NELLA TRASMISSIONE

I dati binari richiedono una particolare codifica per essere inviati sul mezzo

trasmissivo. Oltre all’informazione principale, costituita dai dati da trasmettere, la

codifica deve anche contenere l’informazione per mantenere il sincronismo tra l’host

che trasmette e quello che riceve i dati. Il segnale di sincronismo è il segnale di clock,

che sincronizza gli orologi delle schede di rete e degli host connessi alla rete. È

necessario che la codifica dei dati abbia come effetto quello di miscelare

l’informazione col segnale di sincronismo, permettendo al ricevitore di svolgere

l’operazione opposta di decodifica.

Di seguito sono riportati due esempi di codifica utilizzati nelle reti locali.

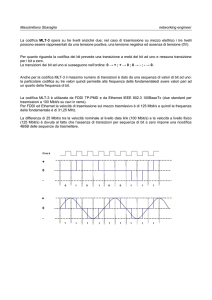

Codice Manchester

La codifica di Manchester prevede una transizione del valore del segnale nel

mezzo di ogni bit sia 1 che 0, con il vantaggio di permettere al ricevitore di ricavare il

segnale di sincronismo ad ogni bit. Infatti dalla figura si può notare come ogni bit sia

costituito da una parte positiva ed una parte negativa. Il fronte d’onda che determina

il passaggio per lo zero viene rilevato in ricezione e da esso viene estratto il segnale

di sincronismo.

Un’altra caratteristica della codifica Manchester è quella che, analizzando una

qualunque sequenza di bit, si nota che la parte positiva è esattamente uguale a quella

negativa; ciò significa che il segnale è bilanciato con uguale energia per il bit 0 e per

il bit 1, cioè il segnale non ha componenti continue.

Codifica 4/5

La codifica 4/5 crea transizioni utili come segnale di sincronismo,

aggiungendo, ad ogni quartina di bit, un bit che generi la transizione. Per esempio, se

si ha una quartina di bit 1111, la codifica aggiunge un bit 0 per interrompere la

sequenza di 1, ottenendo 11101.

RILEVAMENTO E CORREZIONE DEGLI ERRORI

Un’importante funzione del livello data-link nelle reti è rappresentata dal

rilevamento degli errori di trasmissione.

Nella trasmissione dati è fondamentale che il nodo ricevente il messaggio sia in grado

di controllarne l’integrità. Per fare questo il nodo che trasmette i messaggi aggiunge

ai dati alcuni bit di controllo FCS (Frame Check Sequence). Questi bit sono il

risultato dell’applicazione di un operator matematico alla stringa di bit che si vuole

controllare. Lo stesso operatore matematico verrà applicato dal destinatario che

confronterà il risultato con quello ricevuto e saprà se il frame di dati è arrivato

integro. In caso di errore chiederà al mittente il reinvio del frame corrotto.

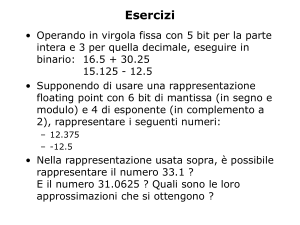

Checksum

Un semplice operatore matematico che viene spesso utilizzato è la somma: per

evitare di appesantire la sequenza di bit con una somma troppo lunga, si calcola la

somma in modulo che tiene conto solamente delle cifre meno significative. Il

destinatario effettua nuovamente le operazioni di somma e la confronta con quella

che gli è stata spedita.

Gli algoritmi matematici utilizzati possono essere anche complessi e possono

prevedere operazioni sia aritmetiche che logiche, anche molto sofisticate, come

quelle alla base delle firme digitali, che permettono l’autenticazione delle transizioni

nel commercio elettronico.

Si consideri per esempio la seguente stringa con una codifica a 7 bit:

0010110 che corrisponde al numero decimale 22

Per attivare un controllo dell’errore basta aggiungere un bit all’inizio della codifica,

che vale:

1 se il numero di 1 presente nella codifica è dispari;

0 se il numero di 1 presente nella codifica è pari.

Per tale motivo il bit aggiunto viene detto di parità.

Si osservi che il bit di parità è di fatto un checksum (a un solo bit).

Ovviamente se due bit sono cambiati in contemporanea, il sistema non è in grado di

rilevare l’errore; per questo motivo si possono utilizzare altre codifiche per rilevare

errori doppi che comunque appesantiscono il codice trasmesso.

Correzione degli errori

È possibile definire algoritmi utili non solo a rilevare gli errori, ma anche per

correggere gli errori senza ritrasmissione. Tali tecniche aumentano di molto la

complessità della codifica e sono usate solo in applicazioni critiche, dove la

ritrasmissione dei dati richiede un dispendio di tempo troppo elevato (procedure di

monitoraggio degli impianti).

Vediamone un esempio:

Si consideri un numero binario di 4 bit a cui ne aggiungiamo altri 3 di controllo; la

codifica risulta quindi costruita con la struttura seguente:

B1 B2 B3 B4 C1 C2 C3

Si calcolano i bit di controllo secondo le seguenti regole:

C1 rende pari il numero di bit presenti nelle posizioni B1 B2 B4;

C2 rende pari il numero di bit presenti nelle posizioni B1 B3 B4;

C3 rende pari il numero di bit presenti nelle posizioni B2 B3 B4.

Nell’ipotesi di errore singolo la codifica per la correzione dell’errore avviene secondo

quanto riassunto nella seguente tabella:

C1 C2 C3 BIT ERRATO

Ok Ok Ok

Nessuno

Err Ok Ok

C1

Ok Err Ok

C2

Err Err Ok

B1

Ok Ok Err

C3

Err Ok Err

B2

Ok Err Err

B3

Err Err Err

B4

TOPOLOGIE DI RETE

Con il termine topologia si fa riferimento alla disposizione degli oggetti fisici

nello spazio.

Definire la topologia di una rete significa progettare nei particolari la configurazione

e l’ubicazione dei componenti della rete stessa.

Due nodi della rete possono essere messi in comunicazione in due modi differenti:

-

con una connessione fisica quando tra i due nodi è presente un canale fisico che

li collega in modo diretto;

-

con una connessione logica, che sfrutta più di una connessione fisica, quando la

rete assume le dimensioni di una WAN e quindi è impossibile pensare ad un

collegamento fisico per ogni coppia di nodi.

La combinazione fra collegamenti fisici e logici, implementati in una rete di

comunicazione, definisce la topologia della rete.

I parametri più importanti da tenere a mente nello studio della topologia di una rete

sono:

il numero dei nodi;

il numero dei canali trasmissivi,

la ridondanza, cioè la possibilità di scegliere tra più strade alternative per

raggiungere la destinazione.

Di seguito vengono descritte alcune configurazioni standard:

Reti a stella

In questo tipo di rete le postazioni sono connesse ad un’apparecchiatura fisica

che assolve alle funzioni di collettore. Il centro stella può essere un Hub oppure uno

Switch. Anche il centro stella può essere considerato un nodo della rete, pertanto

nella rete a stella il numero dei canali è uguale al numero dei nodi meno uno

(c = n – 1). In caso di guasto la rete a stella consente l’intervento di correzione del

problema sullo specifico nodo, senza compromettere il funzionamento del resto della

rete. Un guasto al centro stella, al contrario, provoca il blocco della funzionalità

dell’intera rete.

Reti ad anello

Il numero dei canali è pari al numero dei nodi (c = n). La fault tollerance è

inesistente: nel caso in cui un canale si guasti la rete non funziona più.

Questa topologia è basata su una linea chiusa alla quale possono connettersi tutti i

nodi della rete: ogni nodo, per comunicare con un altro, deve far scorrere lungo la

struttura ad anello le proprie informazioni. Visto che il canale è condiviso, per

riconoscere un destinatario da un altro è importante definire per ogni nodo un

indirizzo. Un nodo che riceva un messaggio destinato ad un altro nodo, lo

ritrasmetterà di norma al suo vicino, finché il messaggio non giunga al destinatario

vero.

Reti a bus

Sono state le più utilizzate per reti LAN di tipo Ethernet. Non hanno tolleranza

ai guasti e qualunque interruzione di canale comporta l’esclusione di una parte della

rete. Da un punto di vista logico sono reti di tipo broadcast, in quanto il messaggio

trasmesso da un nodo viene ricevuto da tutti gli altri nodi. Qualora un sistema riceva

delle informazioni che non lo riguardano non deve ritrasmettere al nodo vicino, in

quanto le stesse informazioni verranno già ricevute da tutti i nodi della rete.

Reti a stella estesa

La topologia più usata per le reti Lan di dimensioni medie e grandi è la stella

estesa, cioè una topologia ad albero in cui le foglie sono costituite da stelle.

Switch

Reti magliate non completamente connesse

Sono reti tipicamente geografiche in cui la tolleranza ai guasti dipende dal

numero dei canali implementati. Dato che le reti geografiche sono meno affidabili

delle reti locali, è necessario trovare un compromesso tra il costo della rete, che

dipende dal numero dei canali, e la tolleranza ai guasti.

Reti magliate completamente connesse

Sono le reti che hanno maggiore tolleranza ai guasti, e costi rilevanti, perché il

numero dei canali aumenta con legge quadratica rispetto ai nodi, per cui l’aggiunta di

un nodo comporta l’aggiunta di n canali ( essendo n il numero dei nodi). Si utilizzano

solo in reti di piccole dimensioni dove l’affidabilità è un fattore determinante. Nelle

reti locali sono usate topologie ad anello, a bus, a stella e stella estesa mentre le

topologie magliate sono utilizzate nelle reti WAN.

Reti ad albero

E’ la topologia magliata con il minor numero di canali e quindi potrebbe essere

la topologia preferita per il cablaggio delle WAN, in quanto risulterebbe avere il

costo di cablaggio minore. Va comunque considerato che nella rete ad albero la

tolleranza ai guasti è inesistente e quindi si preferisce una rete magliata con un

maggior numero di connessioni.

METODI DI ACCESSO AL MEZZO DI TRASMISSIONE

Il livello 2, Data Link, del modello OSI è suddiviso in due sottolivelli MAC e LLC.

Il sottolivello MAC (Media Access Control) comprende parecchie tipologie di

accesso al mezzo condiviso standardizzate dal progetto IEEE 802: 802.3

CSMA/CD (Carrier Sense Multiple Access with Collision detection) per reti

Ethernet, 802.5 per reti Token Ring e 802.6 (DQBD), tecnologia a prenotazione

per reti a fibre ottiche.

Queste tecnologie sono spiegate in dettaglio nei paragrafi successivi.

Livello Rete

LLC

Livello

Data

Link

MAC

CSMA/CD

Token Ring

DQDB

Wireless

Livello Fisico

Il livello MAC si riferisce a tutto quanto riguarda l’accesso al mezzo trasmissivo

condiviso e quindi si occupa delle schede di rete NIC (Network Interface Card) e

delle connessioni ad esse.

Ogni scheda di rete ha un indirizzo univoco, a livello mondiale, per poter essere

destinataria dei frame indirizzati alla scheda stessa. Questo indirizzo si chiama MAC

address ed è composto da 6 ottetti generalmente esplicitati come cifre esadecimali.

I 3 ottetti a sinistra sono indicati come OUI (Organization Unique Identifier) e sono

numeri identificativi dell’azienda produttrice della scheda e i 3 ottetti a destra

rappresentano un numero progressivo relativo alle schede prodotte dall’azienda.

Per esempio l’indirizzo

08-00-2B-3A-08-9C

Fa riferimento a una scheda di rete prodotta dalla Digital Equipment Corporation,

perché 08-00-2B è l’identificativo di questa azienda, mentre il codice 3A-08-9C è un

identificativo della singola scheda di rete, fissato dall’azienda.

Gli indirizzi MAC generalmente non sono utilizzati direttamente dall’utente: l’utente

di un personal computer connesso ad una LAN può ignorare un MAC della scheda di

rete, perché è compito del Sistema Operativo di rete associare al nome del personal

computer al suo indirizzo MAC, rilevato dalla scheda di rete NIC.

Il livello LLC (Logical Link Control) serve come interfaccia unificante nei

confronti del livello di rete nel modello OSI. Questo significa che, qualunque sia

la tecnologia di accesso al mezzo trasmissivo, il sottolivello LLC fornisce al

livello di rete, in modalità standard, il trasporto affidabile dell’informazione tra

due punti, con modalità simili a quelle utilizzate nelle reti geografiche.

Le reti geografiche utilizzano il protocollo standard HDLC, di cui si parlerà in

seguito: LLC è stato progettato come una variante di HDLC per le reti locali.

CARATTERISTICHE DELLA RETE ETHERNET (IEEE 802.3)

La Rete Ethernet nasce nel 1973 da un consorzio di ricerca a cui aderiscono Sun

Microsystem, Intel, Xerox; si diffonde molto rapidamente per il basso costo di

realizzazione, la buona affidabilità, l’alta velocità trasmissiva di 10 Mbps. Essa

inoltre consente di disporre di un throughput elevato ( la quantità di informazione che

viene trasmessa nell’unità di tempo) in caso di necessità come nelle trasmissioni a

burst ( a raffica), cioè nei momenti in cui occorre utilizzare tutta la banda trasmissiva.

Nello stesso periodo le aziende telefoniche proponevano sul mercato PABX (Private

Automatic Branch Exchange), un centralino di commutazione digitale, funzionante

alla velocità di 64 Kbps. Secondo le aziende telefoniche il diffondersi dell’utilizzo di

PABX avrebbe fornito all’interno delle aziende non solo il servizio di telefonia, ma

anche lo scambio di dati che, in quegli anni, era diventata un’esigenza importante. Vi

fu quindi un confronto serrato tra I PABX proposti dalle aziende telefoniche e le reti

LAN, proposte dalle aziende informatiche: prevalsero queste ultime per la maggiore

velocità trasmissiva fornita. Un esempio può chiarire perché la scelta fatta dal

mercato fu a favore delle LAN. Supponiamo che un impiegato di un ufficio utilizzi

un programma applicativo per office automation, che non risiede sul disco del

personal computer, ma che deve essere caricato sul server di rete ogni giorno, a inizio

lavoro. Supponiamo inoltre che la dimensione dell’applicativo sia di 4 MByte. Nel

caso della LAN Ehernet il tempo impiegato per il caricamento del programma è

dell’ordine della decina di secondi, mentre utilizzando un PABX il tempo necessario

è di circa 10 minuti. La risposta alle esigenze dell’impiegato è infatti molto più

efficiente nel caso della LAN perché essa permette trasmissioni a burst. Quindi, in

alcuni momenti critici, come durante il caricamento del programma di office

automation la banda è in buona parte dedicata alle esigenze dell’utente. Le

caratteristiche della rete Ethernet v.2 sono:

Condivisione del mezzo trasmissivo mediante tecnica e contesa CSMA/CD

Velocità di trasmissione a 10 Mbps

Distanza massima teorica tra due stazioni adiacenti di 2,8 km.

La tecnica a contesa CSMA/CD (Carrier Sense Multiple Access with Collision

Detection) deriva dal protocollo della rete ALOHAnet, sviluppata nel 1970 presso

l’università delle Hawaii, che rappresenta una pietra miliare nella storia delle reti e di

Internet, perché è stato il primo esempio di rete senza fili a commutazione di

pacchetto (packed radio network).

La tecnica a contesa prevede che la stazione che vuole trasmettere, ascolti la linea per

verificare che non ci siano altre trasmissioni in corso, e successivamente trasmetta il

proprio messaggio pur rimanendo in ascolto di eventuali collisioni. Ci possono essere

poche probabilità che I dati collidano con quelli trasmessi contemporaneamente da

un’altra stazione. In questo caso la stazione che ha trasmesso se ne accorge e

provvede a ritrasmettere i dati, dopo l’attesa di un tempo pseudo-casuale. La stazione

trasmittente si accorge dell’avvenuta collisione grazie ad un controllo accurato del

tempo che intercorre tra la trasmissione del segnale e l’eventuale ricezione del

frammento di collisione.

collisione

A

B

tempo

La tecnica a contesa è la modalità di accesso al canale utilizzato dalle reti Ethernet.

A seguito dell’avvenuta collisione si intraprendono le seguenti azioni:

La stazione trasmittente sospende la trasmissione e trasmette a una sequenza di

jamming (interferenza trasmissiva) composta da 32 bit nelle specifiche 802.3 ed

un numero di bit compreso tra 32 e 48 per Ethernet v.2. Questa sequenza permette

a tutte le stazioni di rilevare l’avvenuta collisione;

Le stazioni di ascolto, riconoscendo il frammento di collisione costituita dalla

parte di pacchetto trasmessa più la sequenza di jamming, scartano I bit ricevuti;

La stazione che ha trasmesso la trama deve rimanere in attesa per un tempo

pseudocasuale prima di ritentare la trasmissione. Il tempo di attesa è dato dal numero

intero r moltiplicato per il tempo di attesa minimo chiamato slot time = 51,2

microsecondi.

L’algoritmo di backoff stabilisce che il tempo di attesa è calcolato secondo la

seguente regola:

0 < = r < = 2k – 1 con k = min (n, 10)

Dove n è il numero delle collisioni successive. Ogni volta che avviene una collisione

k aumenta e con esso il limite massimo r che può assumere.

Dopo 16 collisioni consecutive viene inviato un messaggio di errore a livello

superiore e la trasmissione viene sospesa. La distanza massima teorica tra due

stazioni è vincolata al fatto che ogni stazione deve essere in grado di distinguere tra I

segnali che riceve: se si tratta di una trasmissione proveniente dalla rete oppure di un

frammento di collisione causato dalla propria trasmissione.

Dal calcolo teorico si ricava che il frame Ethernet più piccolo viene trasmesso in 51,2

microsecondi:

64 byte * 8/10 Mbps.

Alla velocità del segnale sul cavo in rame stimata 200000 km/s nel tempo di 51,2

microsecondi, il segnale percorre circa 10 km, che corrispondono a una distanza tra le

stazioni di circa 5 km, perché il percorso deve essere compiuto nei due sensi di

percorrenza. Il risultato del calcolo effettuato (5 km) risulta circa il doppio rispetto

alla distanza di 2,8 km delle specifiche di Ethernet v.2 perché questa distanza non

può essere percorsa direttamente senza rigenerare il segnale attraverso uno o più

repeater che introducono un tempo di latenza, limitando di fatto la distanza tra le

stazioni.

Formato della trama di Ethernet

Il formato della trama si riferisce alla versione 2.0 di Ethernet che corrisponde a

IEEE 802.3 tranne per la lunghezza totale perché Ethernet v.2.0 non include i primi

8 byte che hanno la funzione sincronizzatrice.

Byte 7

Preambolo

1

6

6

2

Inizio

Indirizzo

Indirizzo

Lunghezza

trama

MAC

MAC

campo dati

destinazione

sorgente

0-1500

Dati

0-46

Riempitivo

4

Codice

di

Controllo

Descrizione dei singoli campi della trama

Preambolo (Preamble) è costituito da 7 byte uguali a 10101010 per produrre una

sequenza di impulsi quadri a 10 MHz della durata di 5,6 microsecondi allo scopo

di permettere al ricevitore di sincronizzarsi.

Inizio trama (Start of frame) è un byte uguale a 10101011 che con gli ultimi due

1 segnala la fine del segnale di sincronismo e l’inizio della trama vera e propria.

Indirizzo MAC destinazione e MAC sorgente sono I due indirizzi fisici di 6

byte ciascuno che identificano rispettivamente il computer che trasmette e quello

che riceve la trama.

Lunghezza dei dati (length) indica la lunghezza in byte del campo dati

Riempitivo (Pad) garantisce la lunghezza minima della trama sia di 64 byte

anche nel caso in cui il campo dati fosse vuoto. La trama deve avere una

lunghezza minima per permettere al ricevitore di distinguere tra la ricezione di

una trama e la ricezione di frammenti prodotti da una collisione. Questa

distinzione alla base del principio di funzionamento della rete Ethernet, verrà

spiegata in seguito.

Codice di controllo è un codice CRC come quelli visti in precedenza.

Un effetto della metodologia di accesso al mezzo CSMA/CD è che la quantità di

traffico presente nella rete non può oltrepassare il limite del 35%, cioè il throughput

della rete deve essere inferiore a 3,5 Mbps, perché, in caso di superamento, il numero

delle collisioni aumenterebbe.

Infatti il throughput della rete varia con la metodologia di accesso al mezzo e, nelle

reti dei tipo Ethernet, anche con il numero di host che condividono il dominio di

collisione.

Esiste quindi il problema di separare, all’interno della stessa Ethernet, più domini di

collisione. La soluzione risiede nell’utilizzo di dispositivi attivi (switch) come centro

stella, anziché di hub che eseguono solamente compiti passivi.

Switch

C1

A1

B1

A2

B2

A3

B3

A4

B4

C2

C3

C4

Traffico all’interno della LAN

Gli Switch, dispositivi nati per interconnettere tra loro reti LAN, sono ora utilizzati

anche all’interno di una stessa LAN per suddividere sottoreti. Questa suddivisione ha

la prerogativa di mantenere separati I domini di collisione delle sottoreti connesse

alle porte e quindi di diminuire drasticamente il numero di collisioni sulla rete.

Nella tabella seguente sono riportate le varie tecnologie di Ethernet secondo le

specifiche IO, con l’utilizzo di cavo coassiale, fibra ottica e doppino.

Specifiche 802.3 per reti Ethernet

802.3

Ethernet su cavo coassiale

10BASE-5 (Thick Ethernet)

10BASE-2 (Thin Ethernet)

10 BROAD-36

802.3i

Ethernet su Doppino

10BASE-T

802.3d

Ethernet su Fibra Ottica

FOIRL

802.3j

10BASE-F

802.3y

Fast Ethernet su Doppino

100BASE-T2

802.3u

100BASE-T4

100BASE-TX

802.3z

Gigabit Ethernet su Fibra Ottica

100BASE-SX

100BASE-LX

802.3ab

100BASE-T

802.3ae

10 Gigabit Ethernet

10GBASE-LX

LA RETE TOKEN RING (IEEE 802.5)

La rete Token Ring, che segue le specifiche IEEE 802.5, è stata sviluppata da

IBM come risposta alla rete Ethernet. La velocità trasmissiva della rete era

inizialmente di 4 MHz, ma fu ben presto sostituita con una rete da 16 MHz che

rimase sul mercato per molti anni. E’ una rete utilizzata anche nelle reti moderne ma,

avendo un costo di implementazione superiore alla rete Ethernet, ha scarse

prospettive di sviluppo futuro.

Verso di percorrenza

Interfaccia

La rete Token Ring è una rete punto-punto con topologia ad anello. L’accesso al

mezzo trasmissivo avviene attraverso il token (gettone), che è una semplice

configurazione di bit. Il token viene rilanciato sull’anello da una stazione all’altra

e deve essere catturato dalla stazione che deve trasmettere.

La rete Token Ring ha quindi regole di funzionamento deterministiche: questo

significa che si può calcolare il tempo massimo che un messaggio impiega per

essere recapitato a destinazione. Per questo motivo la rete Token Ring si presta per

applicazioni real time. Per applicazioni real time si intende un’applicazione che,

avendo a che fare con il mondo fisico, necessita che il sistema, in questo caso la

rete, fornisca una risposta in un tempo sufficientemente breve in relazione al

processo fisico a cui è connesso.

Formato della trama 802.5

1

2

3

SD

AC

ED

Formato del Token

End Delimiter

Access Control

Starting Delimiter

1

1

1

6

6

SD

AC

FC

DA

SA

0-30

0-17747

RI

INFO

4

FCS

1

1

ED

FS

da 21 a 17796

Descrizione dei singoli campi della trama:

Come si può notare dalla figura i tre campi del token sono presenti anche all’interno

della trama.

o SD, ED (Starting Delimiter e Ending Delimiter) contengono al loro interno due

coppie di bit con livelli alti e bassi rispettivamente, che violano il codice di

Manchester per indicare l’inizio e la fine della trama e che per la loro simmetria

mantengono la linea bilanciata.

o AC (Access Control): il significato più importante di questo byte è costituito dal

bit 4 che vale 0 se il token è in circolo e vale 1 se il token è in uso.

Il bit 3 viene settato a 1 al primo passaggio della trama e serve per rimuovere la trama

qualora si ripresenti. Gli altri bit rappresentano la priorità della trama

o FC (Frame Control) assume valori diversi se la trama è di tipo informativo,

cioè contiene dati, o se è una trama di controllo.

o DA e SA sono gli indirizzi MAC del computer destinatario e del computer

mittente.

o RI (Routine Information) contiene le informazioni di routing. In questo campo

vengono inseriti gli indirizzi dei nodi intermedi (bridge)che la trame deve

attraversare per giungere a destinazione qualora la topologia della rete sia

formata da reti Tonken Ring connesse attraverso bridge.

o INFO: I dati della trama possono avere una dimensione massima di 17796 byte.

o FCS (Frame Status) serve per sapere lo stato della trama e contiene due bit

denominati A e C con il seguente significato:

o A viene posto a 1 dal destinatario quando legge la trama;

C viene posto a 1 dal destinatario quando ha fatto una copia locale della trama.

Active Monitor e generazione del token

In una rete Token Ring è necessario che ci sia una stazione in grado di gestire

alcune funzioni vitali della rete: l’Active Monitor.

Tra le funzioni di competenza dell’Active Monitor è quella di generare il token per la

prima volta e di rigenerarlo tutte le volte in cui tale operazione si renda necessaria,

perché è stato cancellato, oppure perché il token viene ricevuto con un errore di

sincronismo rispetto al segnale emesso.

L’Active Monitor è designato per elezione dai computer connessi alla rete. Nella fase

di start-up della rete, tutti gli host connessi trasmettono in broadcast un frame

contenente il proprio indirizzo MAC e contemporaneamente ricevono gli indirizzi

MAC delle altre stazioni. Quando una stazione riceve un indirizzo maggiore del

proprio (ne fa un confronto numerico) interrompe la trasmissione del proprio MAC.

Alla fine del processo solo una stazione trasmetterà il MAC e questa risulta essere

l’Active Monitor.

Rilascio normale del token

La rete Token Ring è una rete di tipo punto-punto, in cui ogni stazione trasmette i

dati alla stazione successiva e li riceve dalla stazione a monte. Come tutte le reti

locali, deve comunque avere caratteristiche di tipo broadcast.

Nel caso specifico la rete viene resa broadcast attraverso la modalità di

funzionamento: quando una stazione riceve un messaggio, ne confronta l’indirizzo

del destinatario con il proprio e se trova coincidenza, prima di rinviare il messaggio

alla stazione successiva, ne crea una copia locale; in caso contrario lo rinvia senza

copia. Quando il frame ritorna alla stazione che lo ha generato, quest’ultima lo toglie

dalla rete e rimette in circolazione il token. In questo modo il frame fa un giro

completo dell’anello, producendo in pratica un effetto broadcast.

Rilascio forzato del token

Il rilascio forzato del token permette una maggiore efficienza della rete, perché

obbliga la stazione che sta trasmettendo, in un dato istante, ad accodare il token al

proprio frame, in modo tale che la prossima stazione che vuole trasmettere non deve

aspettare che il frame precedente concluda il giro dell’anello.

T

D

D

A

D

A

A

C

C

B

C

B

1. A deve trasmettere quindi cattura il token

B

T

P1

P1

2. Inizia a trasmettere P1

3. Alla fine dei dati A trasmette il token

P1

D

P2

D

P1

A

D

P2

A

A

C

C

B

C

B

B

T

P2

4. B cattura il token

5. Alla fine dei dati B trasmette il token

6. A toglie P1

T

D

D

A

A

C

C

B

B

T

P2

7. B riceve P2

T

8. B toglie P2

Procedure diagnostiche della rete token ring

Nel Caso di errore è importante che ciascuna stazione conosca l’indirizzo della

stazione da cui provengono I frame, perché ciò permette, a livello diagnostico di

individuare quale tra I collegamenti punto-punto, che costituiscono l’anello non

funziona più.

L’operatore di neighbour notification (notifica del vicino) viene iniziata dall’Active

Monitor, che emette un frame particolare chiamato AMP (Active Monitor Presence).

La prima stazione che riceve il frame modifica il bit del frame stesso per specificarne

l’utilizzo e inoltre fa la copia locale del campo in cui c’è l’indirizzo della stazione

mittente: in coda al frame ricevuto a sua volta trasmette un nuovo frame AMP con I

propri dati. L’operazione si ripete finché il frame AMP viene ricevuto dall’Active

Monitor perché, a questo punto, tutte le stazioni conoscono l’indirizzo della stazione

a monte, ad esse più vicina.

A

B

A

guasto

D

C

Doppio anello controrotante

D

D

D

B

C

Riconfigurazione automatica

dell’anello in caso di guasto

Dalla figura si può capire come avviene il ripristino delle funzionalità di rete,

utilizzando il secondo anello in direzione opposta al primo per chiudere l’anello.

Perchè l’azione venga attivata, è necessaria l’operazione di neighbour notification

appena descritta.

LA RETE DQBD

DQBD (Dual Queue Dual Bus) è uno standard di accesso al mezzo trasmissivo

usato nell’ambito delle reti metropolitane MAN. Questo standard che prende il nome

anche di IEEE 802.6, è molto diffuso negli USA e meno in Europa. Generalmente

viene utilizzato per interconnettere LAN mediante collegamenti in fibra ottica o per

costruire una rete metropolitana.

Bus A

Direzione del flusso del bus A

1

2

3

Bus B

Direzione del flusso del bus B

Due bus paralleli e unidirezionali percorrono tutta la città, le stazioni sono connesse

ad entrambi i bus. Ogni bus ha una stazione di testa che genera un flusso continuo di

trame di dati chiamate celle o slot di 53 byte. Questi slot quando vengono generati

sono vuoti e possono essere riempiti dalle stazioni che vogliono trasmettere. Ogni

cella viaggia dalla stazione che l’ha generata al capo opposto in cui esce dal bus.

Ogni cella contiene 48 byte di dati e 5 byte che costituiscono l’header. Senza entrare

nel dettaglio dell’header si possono citare due importanti bit di controllo: Busy che

indica se la cella è occupata e Request che indica se una stazione ne ha fatto richiesta.

Quando una stazione vuole trasmettere una cella, deve sapere se il destinatario si

trova alla sua destra e in questo caso sceglie il bus A o alla sua sinistra e allora

sceglie il bus B.

Il bus che verrà utilizzato prende il nome di forward bus e l’altro di riverse bus.

Il metodo di accesso DQDB

Il metodo di accesso DQDB si basa su un algoritmo distribuito di accomodamento

delle richieste di trasmissione, detto anche coda distribuita di tipo FIFO.

In pratica la richiesta della stazione che vuole trasmettere viene accodata alle

richieste già inoltrate e quando saranno terminate le trasmissioni che hanno fatto

richiesta precedentemente, la stazione potrà trasmettere.

Per tenere conto delle richieste è necessario l’uso di due contatori:

1. Request Counter (RC)

2. Count Down (CD)

Il primo contatore controlla le richieste, il secondo gli slot liberi.

Fasi di funzionamento

In funzione della localizzazione del nodo destinatario, si determina il busy da

utilizzare (forward bus)

Si mette il segmento da trasmettere nella coda del forward bus

Si trasmette la richiesta di accesso sul reverse bus

Si copia il valore corrente di RC in CD

Si azzera il contatore RC e si ricomincia a contare le richieste d’accesso

successive

Si inizia a contare gli slot liberi che transitano sul forward bus decrementando

CD

Quando CD =0, il segmento in coda può essere trasmesso

Al passaggio del primo slot libero, si imposta il bit di busy e si trasmette in

coda.

RETI WIRELESS STANDARDIZZATE

Le specifiche IEEE 802.11 sono il principale standard per reti wireless che

utilizzano una frequenza di lavoro di 2,4 GHz. Questo standard è giunto ad una

versione fiale nel 1997 ed utilizza la banda ISM (Industrial, Scientific and Medical)

che non necessita di autorizzazione per poter essere utilizzata.

I dispositivi nelle reti LAN IEEE 802.11 sono di due tipi: Access Point (AP), bridge

che collegano la sottorete wireless con quella cablata, e Wireless Terminal (WT),

dispositivi come notebook, palmari o cellulari con interfaccia standard IEEE 802.11.

Access Point

LAN 802.3

Switch

Wireless Terminal

Il protocollo per accedere alla trasmissione è il CSMA/CA (Carrier Sense Multiple

Access/Collision Avoidance) che evita le collisioni mediante un algoritmo specifico.

L’AP assegna una priorità ad ogni client per aumentare l’efficienza della trasmissione

e diminuire le collisioni.

Lo standard IEE 802.11 prevede che i dati trasmessi siano criptati per evitare le

intercettazioni. La velocità delle trasmissioni wireless è attualmente di 11 Mbps ed è

prevista l’interoperabilità delle apparecchiature anche di case costruttrici diverse.

IL PROTOCOLLO A FINESTRE SCORREVOLI

Nella trasmissione dei dati è necessario informare il cliente che i dati spediti

sono giunti a destinazione in modo corretto e per fare questo si usa

l’acknowledgement (ACK), con cui il destinatario informa il mittente che il frame è

stato spedito è arrivato senza errori.

Le figure che seguono mostrano una comunicazione fra due interlocutori.

Nella prima il mittente spedisce il frame numerato dal numero x e il destinatario

risponde con il messaggio ACK (Acknoledge) come conferma dell’avvenuta

ricezione. La seconda figura mostra che il frame numerato x + 1 va perso e quindi

non viene spedito alcun segnale di conferma. Il mittente dopo un certo tempo senza

conferma (timeout) rinvia il messaggio. I frame sono numerati per individuare il

frame o l’ACK perduto.

Mittente

x

Mittente

ACK( )

0

1

1

1

x+1

0

ACK( )

x+2

1

x

ACK( )

Timeout

1

Destinatario

0

1

1

x+1

ACK( )

x+2

0

1

Un’evoluzione della conferma mediante segnale di acknowledge si ha nei protocolli a

finestre scorrevoli. Nei protocolli a finestre scorrevoli (sliding windows) i frame

vengono numerati, invece che con una numerazione assoluta, con una numerazione

relativa che tiene conto solo dei frame spediti e non ancora confermati. Ogni frame

inviato ha un numero di sequenza da 0 a 2n-1 dove n è il numero dei bit della finestra.

Una finestra scorrevole di 3 bit è sufficiente per poter avere un massimo di 7 frame in

attesa di conferma.

Il protocollo HDCL

In precedenza è stato detto che il sottolivello LLC del livello Data Link del

modello OSI è molto simile al protocollo HDLC (High Level Data Link Control) che

è il protocollo asincrono per reti pubbliche, utilizzato per molti anni sulla rete

pubblica nazionale ITAPAC.

In particolare la differenza tra LLC e HDLC è che LLC è lo stato superiore rispetto al

MAC, per cui alcune funzionalità come il sincronismo e la delimitazione delle trame

sono affidate al sottolivello MAC.

Trama LLC

Byte

1

1

INDIRIZZO

CONTROLLO

>=0

2

DATI

FCS

Il protocollo HDLC rappresenta un esempio di protocollo di livello 2 e lo

standard OSI prevede l’utilizzo di HDLC come protocollo di linea per canali

geografici

Trama HDLC

Byte

1

1

INDIRIZZO

CONTROLLO

1

FLAG

>=0

2

DATI

FCS

1

FLAG

Campi di flag

I due campi di delimitazione della trama sono detti flag 01111110 e la loro

peculiarità è quella di rappresentare le uniche due sequenze con sei bit 1 consecutivi.

Questo avviene con la tecnica bit stuffing, per cui il trasmettitore quando incontra

una sequenza composta da cinque bit 1, la interrompe introducendo un bit 0.

L’operazione contraria viene svolta dal ricevitore, che provvede a cancellare gli 0

aggiunti.

Campo di indirizzo

Dato che il protocollo HDLC può essere utilizzato sia per collegamenti puntopunto che per collegamenti multipunto, questo campo assume importanza nei

collegamenti multipunto, potendo indirizzare uno tra i 256 indirizzi possibili.

Campo di controllo

Il campo di 8 bit consecutivi ha due sottocampi di 3 bit, indicati

rispettivamente con NS (number sending) e NR (number receiving), che

rappresentano le due finestre scorrevoli con numerazione da 0 a 7 dei frame trasmessi

e dei frame ricevuti. Gli altri due bit del campo specificano il tipo di trama.

Campo informativo

Contiene i dati che devono essere trasferiti: se il tipo di frame è di controllo,

questo campo non contiene informazioni.

Campo di verifica

Contiene un FCS (Frame Check Sequenze), di solito si tratta di CRC.

Nel seguito sono mostrate alcune sequenze temporali che si riferiscono a trasmissioni

punto-punto che utilizzano il protocollo HDLC. La linea verticale di sinistra indica la

stazione che trasmette e la linea verticale di destra indica la stazione che riceve. Le

linee oblique indicano le trasmissioni nel tempo.

A

B

A

NS = 1 NR = 0

NS = 2 NR = 0

x+2

NR = 3

1. Trasmissione di trame HDCL in half

duplex a una via in assenza di errore

B

NS = 0 NR = 0

Tempo

Tempo

NS = 0 NR = 0

NS = 1 NR = 0

NS = 2 NR = 0

x+2

NR = 1

NS = 1 NR = 0

NS = 2 NR = 0

NR = 3

1. Trasmissione di trame HDCL in half

duplex a una via in presenza di errori

A

B

A

B

NS = 0 NR = 0

NS = 1 NR = 0

Tempo

Tempo

NS = 0 NR = 0

NS = 0 NR = 2

NS = 1 NR = 2

NS = 0 NR = 1

NS = 2 NR = 2

x+2

NS = 1 NR = 0

NS = 2 NR = 0

NS = 3 NR = 1

NS = 4 NR = 2

NS = 1 NR = 2

NS = 5 NR = 3

NS = 2 NR = 3

NS = 2 NR = 3

3. Trasmissione di trame HDCL in half

duplex a due vie

NS = 2 NR = 3

A

B

Tempo

0,0

4. Trasmissione di trame full duplex a

due vie senza errori

1,0

0,1

REJ 1

2,0

2,2

1,1

1,1

2,2

3,3

NS = 2 NR = 3

4,3

5,3

NS = 2 NR = 3

5. Trasmissione di trame full duplex a due vie

con errore segnalato dal comando REJ che

richiede la ritrasmissione di tutti i pacchetti

successivi

Nella figura 1 le trame sono numerate con due contatori NS e NR che si riferiscono

rispettivamente alle trame inviate e alle trame ricevute. Dopo aver inviato tre trame

numerate rispettivamente NS = 0, NS = 1 e NS = 2 la stazione ricevente risponde con

NR = 3 confermando la ricezione delle tre trame.

Nella figura 2 viene illustrata una trasmissione di half duplex perché il canale è

utilizzato alternativamente da una sola stazione. Ad una via significa che il flusso di

informazione va da A a B.

Nella spedizione della seconda trama si verifica un errore di trasmissione per cui la

stazione B può spedire l’acknowledge in cui segnala che ha ricevuto correttamente

solo una trama NR = 1.

Quando la stazione A riceve la trama, ricomincia la trasmissione della seconda trama.

La figura 3 mostra una trasmissione che avviene sempre in half duplex ma su un

canale a due vie in cui le due stazioni A e B spediscono entrambe trame informative

anche se in tempi diversi, perchè la linea può essere occupata da una sola stazione. La

numerazione delle trame avviene all’interno delle trame informative.

La figura 4 illustra una trasmissione full duplex a due vie in cui le due stazioni A e B

si scambiano contemporaneamente trame informative, inglobando all’interno della

trama anche il valore aggiornato dei contatori.

Nella figura 5 è rappresentato il diagramma temporale della trasmissione di trame full

duplex a due vie con un errore sull’invio della seconda trama spedita dalla stazione

A. La risposta della stazione B è REJ 1 che indica il rifiuto delle trame da quella

numerata con NR = 1 in poi. La stazione A deve ritrasmettere tutte le trame spedite

dopo la NR = 1. In questo caso viene fatto uso del comando REJ (Reject), ma esiste

anche il comando SREJ (Selective Reject) per indicare il rifiuto di una singola trama

specificata dal numero della trama.

IL PROTOCOLLO PPP

Il protocollo PPP (Point to Point Protocol) è il protocollo utilizzato nella

comunicazione tra utente e provider durante la connessione a internet.

Il protocollo PPP è derivato dal protocollo HDLC di cui conserva la trama.

Trama PPP

Byte

1

FLAG

1

1

1

INDIRIZZO

CONTROLLO

PROTOCOLLO

>=0

2

DATI

FCS

1

FLAG

I campi che compongono la trama PPP differiscono dalla trama HDLC in alcuni

particolari di seguito descritti:

Il campo indirizzo è 11111111 e indica l’assenza di indirizzo, perché la

comunicazione avviene punto-punto con un collegamento diretto attraverso la

linea telefonica tra l’utente e il provider.

Il campo dati serve per trasportare informazioni di vari protocolli necessari per

poter operare in Internet e quindi nel campo dati sono incapsulati i protocolli che

verranno gestiti a livello superiore.

Il campo controllo specifica che si tratta di una trama non numerata perché nel

protocollo PPP non vengono utilizzati i contatori di trame inviate e ricevute.

REALIZZAZIONE DI UN CAVO DI RETE UTP CATEGORIA 5

Nelle reti LAN sono utilizzati principalmente due tipi di connessione del cavo

UTP al connettore RJ45 con la standardizzazione USA T568A e T568B.

Pair 2

Pair 3

Pair 1 Pair 4

Pair 3

Pair 2

Pair 1 Pair 4

12345678

12345678

T568A

T568A

I cavi che si possono realizzare sono due:

Cavo piatto in cui le due connessioni sono entrambe del tipo T568A utile per il

collegamento tra l’host e il centro stella.

Cavo incrociato in cui una connessione è del tipo T568A e l’altra del tipo

T568B, utilizzato per il collegamento diretto da scheda tra due personal

computer

I materiali necessari per la costruzione del cavo sono:

Cavo UTP cat. 5 della lunghezza desiderata.

Connettore maschio RJ45: è il connettore telefonico standard negli USA e ora

largamente utilizzato anche in Europa. E’ utilizzato nella versione a 8 pin per

le connessioni tra le schede di rete e gli hub o gli switch.

Taglierino per togliere la guaina esterna UTP.

Spellabili per togliere l’isolante plastico ai singoli conduttori.

Crimpatrice per il fissaggio del conettore RJ45 al cavo UTP.

Tester di rete strumento elettronico le cui funzionalità di base sono quelle di

testare sia i cavi piatti sia i cavi cross-connect emettendo una sequenza

automatica; verifica che la disposizione dei cavi all’interno dei connettori

RJ45 sia corretta e che la connessione sia esente da errore.

La prova di verifica

La prova di verifica è stata scelta di tipologia semistrutturata per meglio adattarla al

particolare contesto-classe cui veniva proposta. Bisogna tener conto che gli studenti dei corsi serali,

lavo qualche eccezione, difficilmente hanno la possibilità a casa di rivedere in maniera integrale gli

argomenti trattati in classe. Partendo da questo presupposto, la prova di verifica deve essere mirata

alla valutazione del livello di attenzione e di comprensione che ciascun studente, e soprattutto il

docente, è riuscito ad ottenere in classe. La prova di verifica in tal senso diventa una valutazione sia

per l’operato dei discenti sia, nella globalità dei risultati, dell’operato del docente.

VERIFICA SCRITTA DI SISTEMI

CLASSE 4 SA

COGNOME …………………………….

NOME ………………………….

1) Quali sono le tecniche più utilizzate per l’accesso al canale?

2) Quali delle seguenti affermazioni sono vere (V) e false (F)

a) La tecnica di accesso al canale CSMA/CD è deterministica

V

F

b) Uno switch divide in più domini di collisione la rete Ethernet ad esso connessa

c) Il livello LLC si preoccupa dell’invio dei dati sul mezzo fisico

V

F

d) L’indirizzo MAC è suddiviso in 6 ottetti ed è unico a livello mondiale

e) La velocità della luce in una fibra ottica è maggiore che nel vuoto

V

V

V

f) Le emissioni di luce di colore diverso hanno la stessa lunghezza d’onda V

F

F

F

F

3 ) Quali sono le attività che vengono intraprese dalle stazioni a seguito di una collisione in una rete

LAN ?

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

4) Associa alle sigle della colonna di sinistra il corrispondente significato nella colonna di

destra

HDLC

Specifiche per reti wireless

802.11

Tecnica di accesso al canale

CSMA/CD

Protocollo punto punto di livello 2

ISO

Centralino telefonico digitale

PABX

Organizzazione internazionale standardizzazioni

5) Quali delle seguenti affermazioni sono vere (V) e false (F)

a) Due stazioni adiacenti di una rete ethernet hanno una distanza massima di 10 Km V

b) L’algoritmo di backoff prevede un tempo massimo di attesa

V

F

c) La rete Token-Ring è considerata una rete deterministica

V

F

F

d) Se si aumenta il troughput di una rete 802.3 oltre un certo limite le prestazioni decadono

V

e) Il rilascio forzato del token peggiora l’efficienza della rete di tipo 802.5

V

F

F

6) Associa alle sigle della colonna di sinistra il corrispondente significato nella colonna di destra

MAN

Delimitatore di inizio frame

UTP

Numeratore delle trame spedite

CRC

Rete di dimensioni metropolitane

NS

Cavo a più coppie non schermato

MAC

Sottolivello del livello 2 (accesso al mezzo)

SD

Codici a ridondanza ciclica

7) Descrivere la trama del protocollo HDLC

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

8) Descrivere il metodo di accesso in una rete DQDB

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

…………………………………………………………………………………………………………

Risultati e commenti alla verifica scritta

I partecipanti alla verifica scritta sono stati 18 su 22.

La griglia di valutazione consisteva nell’assegnare 1 punto per ogni risposta chiusa corretta, e da 2 a

2 punti e mezzo per ogni risposta aperta corretta.

I risultati sono stati i seguenti:

- 1 candidato ha ottenuto 8/10

- 10 candidati hanno ottenuto 7/10

- 4 candidati hanno ottenuto 6/10

- 2 candidati hanno ottenuto 5/10

- 1 candidato ha ottenuto 4/10

Discutendo dei risultati con L’I. A. e confrontandoli con i dati di frequenza siamo pervenuti alla

comune conclusione che gli studenti frequentanti con costanza a tutte le lezioni relative all’unità

didattica (compresa l’ultima di riepilogo) hanno ottenuto la valutazione più favorevole. Le

insufficiente (poche) erano assimilabili ad una frequenza incostante delle lezioni.