c5541abf-15ce-464f-b5d2-758395fcdf3e

Rallentamento e arresto della diffusione dei

virus della posta elettronica in un ambiente

Microsoft Exchange

Microsoft Corporation

Data di pubblicazione: 12 dicembre 2006

Autore: team della documentazione di Exchange Server

Riassunto

In questo documento vengono forniti consigli su come proteggere l'ambiente Microsoft

Exchange dalla diffusione di virus e worm tramite la posta elettronica.

Inviare eventuali commenti a [email protected].

Contents

Rallentamento e arresto della diffusione dei virus della posta elettronica in un ambiente

Exchange ............................................................................................................................... 7

Rallentamento e arresto della diffusione dei virus della posta elettronica in Exchange Server

2003: operazioni e configurazioni consigliate ........................................................................ 8

Concetti relativi al software dannoso e bollettini Microsoft sulla sicurezza .............................. 8

Configurazione dei client desktop ............................................................................................. 9

Configurazione di Windows Firewall o di altri software firewall personali ............................. 9

Procedure per la protezione di Outlook .................................................................................. 11

Blocco degli allegati in Outlook ............................................................................................ 11

Object Model Guard ............................................................................................................. 12

Protezione di Outlook Web Access ......................................................................................... 13

Blocco degli allegati in Outlook Web Access ...................................................................... 13

Configurazione dell'area di protezione di Internet Explorer ................................................. 14

Formazione degli utenti finali .................................................................................................. 16

Configurazioni dei server di Exchange ................................................................................... 16

Distribuzione di software antivirus a livello di server gateway SMTP o di server delle

cassette postali ................................................................................................................. 17

Limitazione dell'accesso anonimo a SMTP ............................................................................ 18

Inoltro anonimo .................................................................................................................... 18

Accesso SMTP anonimo ..................................................................................................... 19

Rallentamento e arresto della diffusione dei virus della posta elettronica in Exchange Server

2003: configurazioni facoltative ........................................................................................... 20

Blocco della porta TCP 25 ...................................................................................................... 20

Utilizzo di IPSec per bloccare la porta TCP 25 ....................................................................... 21

Creazione di un criterio di blocco IPSec della porta TCP 25 .................................................. 22

Informazioni preliminari........................................................................................................ 22

Procedura ............................................................................................................................ 22

Creazione dell'oggetto Criteri di gruppo di base ..................................................................... 23

Informazioni preliminari........................................................................................................ 23

Procedura ............................................................................................................................ 23

Creazione di elenchi di filtri IPSec .......................................................................................... 24

Informazioni preliminari........................................................................................................ 24

Procedura ............................................................................................................................ 24

Creazione di un elenco di filtri SMTP in ingresso ................................................................... 24

Informazioni preliminari........................................................................................................ 24

Procedura ............................................................................................................................ 25

Per ulteriori informazioni ...................................................................................................... 25

Creazione di un elenco di filtri SMTP in uscita........................................................................ 26

Informazioni preliminari........................................................................................................ 26

Procedura ............................................................................................................................ 26

Per ulteriori informazioni ...................................................................................................... 27

Creazione di un'azione di blocco ............................................................................................ 27

Informazioni preliminari........................................................................................................ 27

Procedura ............................................................................................................................ 27

Creazione e assegnazione del criterio IPSec ......................................................................... 28

Informazioni preliminari........................................................................................................ 28

Procedura ............................................................................................................................ 28

Assegnazione di un criterio IPSec .......................................................................................... 30

Informazioni preliminari........................................................................................................ 30

Procedura ............................................................................................................................ 30

Applicazione di un criterio IPSec esistente ad altre unità organizzative ................................. 31

Informazioni preliminari........................................................................................................ 31

Procedura ............................................................................................................................ 31

Disabilitazione dell'accesso a Exchange da versioni non protette di Outlook ........................ 32

Applicazione del filtro SMTP per Internet Security and Acceleration Server .......................... 34

Utilizzo di gruppi di distribuzione limitati ................................................................................. 34

Server di Exchange: procedure da seguire in caso di attacco di virus ................................... 35

Concetti relativi alle funzionalità di Windows Firewall in modalità "Attivato senza eccezioni" 36

Pulitura dell'ambiente Exchange ............................................................................................. 36

Arresto del flusso della posta Internet ..................................................................................... 38

Consolidamento dei server di Exchange con accesso a Internet ....................................... 38

Arresto del flusso della posta in un connettore di Exchange .................................................. 39

Informazioni preliminari........................................................................................................ 39

Procedura ............................................................................................................................ 39

Per ulteriori informazioni ...................................................................................................... 39

Arresto del flusso della posta interno ...................................................................................... 39

Isolamento e pulitura dei server contenenti virus ................................................................... 40

Disabilitazione dell'accesso utente a Exchange .................................................................. 40

Pulitura dell'infrastruttura di messaggistica ......................................................................... 40

Arresto o riavvio del trasferimento di tutti i messaggi in una coda ......................................... 41

Procedura ............................................................................................................................ 41

Per ulteriori informazioni ...................................................................................................... 42

Individuazione ed eliminazione di messaggi specifici nella coda SMTP ................................ 42

Procedura ............................................................................................................................ 42

Applicazione degli aggiornamenti del software antivirus ........................................................ 43

Pulitura delle workstation degli utenti ...................................................................................... 44

Ripristino dell'accesso utente alle cassette postali ................................................................. 44

Ripristino della connettività del flusso della posta .................................................................. 44

Ripristino del flusso della posta in un connettore di Exchange............................................... 44

Procedura ............................................................................................................................ 44

Per ulteriori informazioni ...................................................................................................... 45

Copyright ................................................................................................................................. 45

7

Rallentamento e arresto della diffusione dei

virus della posta elettronica in un ambiente

Exchange

La diffusione di virus e worm tramite la posta elettronica è diventata una realtà minacciosa da

affrontare per numerosi amministratori di Microsoft Exchange.

In questo documento vengono forniti consigli su come proteggere l'ambiente Microsoft®

Exchange dalla diffusione di virus e worm tramite la posta elettronica e risorse per le

informazioni relative all'implementazione specifiche per ciascun consiglio.

Se si è un amministratore della messaggistica, ovvero un responsabile del flusso della posta

a livello di implementazione, questo documento assume un'importanza fondamentale perché

i consigli e le informazioni in esso contenuti consentiranno di fornire un livello di servizio più

elevato ai propri client. Se si è un architetto della messaggistica, le informazioni contenute in

questo documento risulteranno utili per la pianificazione di una topologia e di una soluzione di

messaggistica. Se si è un amministratore del desktop, questo articolo si rivelerà utile per i

consigli relativi al mantenimento di un ambiente informatico privo di virus per i propri client.

Se si è un membro del team di messaggistica, la decisione relativa al software antivirus da

utilizzare dovrà integrarsi alla soluzione antivirus globale distribuita nei computer desktop. Se

si è un amministratore della rete o del firewall per il servizio directory di Microsoft Active

Directory, potrà essere utile esaminare i consigli forniti in questo documento.

Questo documento comprende tre sezioni principali:

Operazioni e configurazioni consigliate: in questa sezione vengono forniti i consigli da

seguire per ridurre al minimo l'impatto di virus e worm nell'ambiente di posta elettronica.

Configurazioni facoltative: in questa sezione vengono suggerite alcune configurazioni

alternative o con priorità minore che è possibile implementare se non si è in grado di

seguire tutti i consigli forniti nella sezione precedente.

Procedure da seguire in caso di attacco di virus: in questa sezione viene fornita una serie

di consigli e procedure per gestire un attacco di virus. È fondamentale leggere questa

sezione e creare un piano d'azione prima che si verifichi un vero e proprio attacco.

Nota:

Scaricare Rallentamento e arresto della diffusione dei virus della posta elettronica in

un ambiente Exchange per stamparlo o leggerlo dopo l'interruzione del

collegamento.

8

Rallentamento e arresto della diffusione dei

virus della posta elettronica in Exchange

Server 2003: operazioni e configurazioni

consigliate

I consigli forniti in questo argomento consentiranno di rallentare e arrestare la diffusione dei

virus trasmessi mediante la posta elettronica. Di seguito sono riportati gli aspetti considerati:

Concetti relativi al software dannoso e bollettini Microsoft sulla sicurezza

Configurazione di client desktop e firewall

Procedure per la protezione di Outlook

Procedure per la protezione di Outlook Web Access

Formazione degli utenti finali al riconoscimento del software dannoso

Configurazione dei server di Exchange

Nota:

In questi argomenti si presuppone che in tutti i computer desktop dell'organizzazione

sia in esecuzione un software antivirus, pertanto non verrà illustrata la distribuzione

di software antivirus nei desktop client. Verranno tuttavia illustrate le strategie per

l'esecuzione di software antivirus nell'ambiente server di Exchange.

Concetti relativi al software dannoso e

bollettini Microsoft sulla sicurezza

Esistono diverse classi di software dannoso, noto anche come malware. In generale, il

malware cui questo documento fa riferimento è quello trasmesso tramite la posta elettronica

e che si propaga autonomamente sotto forma di virus e worm. Prima di iniziare, è utile

conoscere la terminologia di base utilizzata per distinguere i diversi tipi di software dannoso.

Una volta chiarite le differenze di base, è opportuno visitare il sito Web Microsoft Security

Bulletin Search (informazioni in lingua inglese) per verificare che il software Microsoft in

esecuzione nell'organizzazione sia aggiornato.

Consigli

Imparare a distinguere un virus da un worm, da un trojan horse e così via.

9

Imparare a tenere aggiornato il software Microsoft con gli aggiornamenti più recenti.

Questa, infatti, è una della operazioni più importanti da eseguire per rallentare e arrestare

la diffusione dei virus.

Risorse

Per ulteriori informazioni sulle diverse definizioni dei tipi di software dannoso, vedere il

sito Web "Defining Malware: FAQ" (informazioni in lingua inglese).

Per i bollettini sulla sicurezza, vedere il sito Web "Microsoft Security Bulletin Search"

(informazioni in lingua inglese).

Configurazione dei client desktop

Le versioni e i Service Pack più recenti di Microsoft Windows e Microsoft Office Outlook

includono numerosi miglioramenti relativi alla protezione dai virus. A partire da Outlook 2002,

ad esempio, vengono forniti e abilitati per impostazione predefinita il blocco degli allegati e la

funzionalità Object Model Guard. In Windows XP Service Pack 2 (SP2) è disponibile

Windows Firewall, una funzionalità nota in precedenza come Firewall connessione Internet,

alla quale è possibile accedere dalla pagina delle proprietà della rete. In alcuni casi, la

funzionalità può essere applicata alle versioni precedenti del software Microsoft mediante gli

aggiornamenti. Tuttavia, per mantenere un ambiente protetto, si consiglia di eseguire le

versioni più recenti di Windows e Outlook. In questa sezione vengono forniti i consigli per

l'aggiornamento dei client relativamente a Windows e Outlook, nonché i collegamenti a

informazioni di implementazione più approfondite.

Oltre a tenere aggiornati Windows e Outlook, è fondamentale accertarsi che anche i

programmi antivirus in uso all'interno dell'organizzazione siano aggiornati. Inoltre, è

estremamente importante implementare una soluzione efficace per la gestione degli

aggiornamenti del software dell'organizzazione. Per ulteriori informazioni sulla gestione degli

aggiornamenti del software Microsoft, vedere Understanding Patch and Update

Management: Microsoft's Software Update Strategy (informazioni in lingua inglese).

Configurazione di Windows Firewall o di altri

software firewall personali

In Windows XP SP2 è disponibile Windows Firewall, una funzionalità nota in precedenza

come Firewall connessione Internet, che consente di bloccare il traffico sulle porte poco

utilizzate selezionando un'unica casella di controllo. L'esecuzione di Windows Firewall o di

qualsiasi altro software firewall di terze parti sui computer client è di estrema importanza per

il rallentamento o l'arresto della diffusione di numerosi virus. Quando ad esempio il worm

MyDoom infetta un computer, alle richieste in ingresso rispondono le porte TCP comprese tra

3127 e 3198. Questo tipo di risposta può consentire a chi effettua l'attacco di connettersi al

10

computer e utilizzarlo come proxy per accedere alle risorse della rete. L'installazione e la

configurazione di un firewall nei computer client consente di bloccare l'efficacia di questo tipo

di worm.

Nota:

Windows ha fornito tre diverse soluzioni di firewall. Firewall connessione Internet e

Firewall di base sono componenti del servizio Routing e Accesso remoto di Windows

Server 2003. In Windows XP e Windows XP SP1, Firewall connessione Internet è

disponibile come funzionalità del Pannello di controllo e può essere utilizzata per

impostare le restrizioni sul traffico consentito verso la rete da Internet. Windows

Firewall è invece il firewall fornito in Windows XP SP2.

Per impostazione predefinita, Firewall connessione Internet è disabilitato in Windows XP e

Windows XP SP1. In Windows XP SP2, invece, Windows Firewall è abilitato per

impostazione predefinita in tutte le connessioni. Attualmente, Windows Firewall può essere

anche gestito dagli oggetti Criteri di gruppo (GPO), consentendo così agli amministratori di

configurare livelli diversi di protezione in base alla posizione dei computer portatili. Si

consideri, ad esempio, il caso in cui un computer portatile è connesso a un dominio

aziendale. Le limitazioni relative alle porte potrebbero essere meno restrittive di quelle

impostate per un computer portatile connesso a un punto di accesso Internet pubblico

wireless.

È fondamentale ricordare che esistono centinaia di applicazioni in cui vengono utilizzate

diverse porte per le comunicazioni. Tra le applicazioni in cui vengono definite porte specifiche

sono inclusi, ad esempio, i programmi di messaggistica immediata, i software di condivisione

file e comunicazioni peer-to-peer e le applicazioni specifiche di settore. L'esecuzione di

Windows Firewall o di altri software firewall personali potrebbe provocare l'errato

funzionamento di queste applicazioni. Accertarsi di aver letto attentamente tutta la

documentazione relativa ai firewall. Eseguire un test della configurazione prima di distribuirla

all'organizzazione.

Consigli

Aggiornare tutti i client Windows a Windows XP SP2 oppure distribuire un software

firewall di terze parti.

Stabilire una serie standard di porte autorizzate. Se si distribuisce Windows Firewall di

Windows XP, definire le porte autorizzate per i computer del dominio e per i computer

portatili.

Distribuire le configurazioni del firewall in tutti i client. Se si distribuisce Windows Firewall

di Windows XP, distribuire la configurazione dei client mediante gli oggetti Criteri di

gruppo.

Risorse

11

Per ulteriori informazioni sugli aggiornamenti a Windows Firewall di Windows XP SP2,

vedere Changes to Functionality in Microsoft Windows XP Service Pack 2 (informazioni

in lingua inglese).

Per ulteriori informazioni sull'utilizzo di oggetti Criteri di gruppo per la distribuzione e la

configurazione di Windows Firewall nell'organizzazione, vedere Deploying Windows

Firewall Settings for Microsoft Windows XP with Service Pack 2 (informazioni in lingua

inglese).

Procedure per la protezione di Outlook

Come illustrato in precedenza, l'aggiornamento alla versione più recente di Outlook e il

reperimento regolare di aggiornamenti garantiscono ai computer desktop client la protezione

antivirus più aggiornata per Outlook.

Il blocco degli allegati e Object Model Guard sono funzionalità importanti di Outlook che

consentono di rallentare o arrestare la diffusione dei virus. In questa sezione viene descritto

come proteggere il client Outlook tramite queste due funzionalità e vengono illustrate le

versioni di Outlook che è possibile aggiornare includendo tali funzionalità.

Nota:

Anche se in questa sezione viene descritto come applicare gli aggiornamenti della

protezione alle versioni precedenti di Outlook, è necessario tenere presente che la

versione meno recente per la quale è disponibile il Servizio Supporto Tecnico Clienti

Microsoft è Outlook 2000 Service Pack 3 (SP3). Per ulteriori informazioni su Office e

sul Servizio Supporto Tecnico Clienti Microsoft, vedere il sito Web Office Family

Products Support Lifecycle FAQ (informazioni in lingua inglese).

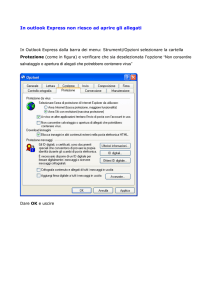

Blocco degli allegati in Outlook

Un metodo comune utilizzato per il trasporto dei virus consiste nell'inserirli in un allegato. È

possibile recapitare un virus, ad esempio, allegando un programma eseguibile (EXE) a un

messaggio di posta elettronica. In alcuni casi, i virus possono essere recapitati incorporandoli

in una macro all'interno di un documento ritenuto sicuro, ad esempio un file di Microsoft Word

o Excel.

Il blocco degli allegati è uno dei deterrenti più efficaci contro la diffusione dei virus tramite la

posta elettronica. Per impostazione predefinita, in Outlook 2003 e Outlook 2002 è disponibile

la funzionalità di blocco degli allegati per la protezione da tali virus. Per abilitare questa

funzionalità in Outlook 2000, Outlook 98 e Outlook 97, è necessario scaricare e installare

l'aggiornamento della protezione specifico per la versione di Outlook in uso. Per

impostazione predefinita, i Service Pack più recenti delle versioni di Outlook supportate sono

in grado di bloccare 71 tipi di allegati.

12

Attualmente, il blocco degli allegati è essenziale in tutti i client di posta elettronica. È tuttavia

necessario formare gli utenti affinché comprendano i rischi che corrono nell'aprire gli allegati

ricevuti da mittenti sconosciuti. Per ulteriori informazioni sulla formazione degli utenti, vedere

Formazione degli utenti finali.

Object Model Guard

Object Model Guard consente di proteggere l'accesso ai dati della rubrica, i dati dei

destinatari relativi a un elemento e l'invio di messaggi di posta elettronica in Outlook a livello

di programmazione. Object Model Guard interagisce con il modello a oggetti di Outlook e il

protocollo Simple MAPI. Quando Object Model Guard è abilitato, viene richiesta conferma se

un'applicazione tenta di inviare un messaggio di posta elettronica dal profilo della cassetta

postale. Viene adottata la stessa procedura anche quando si registra il tentativo di accesso

alla rubrica da parte di processi non Outlook. È possibile impostare un intervallo definito entro

il quale uno specifico processo può accedere al modello a oggetti oppure alla rubrica di

Outlook. È importante comprendere che Object Model Guard non impedisce l'invio di virus,

ma solo l'accesso al modello a oggetti e alla rubrica da parte dei processi automatici.

Per impostazione predefinita, Object Model Guard è installato e abilitato in Outlook 2003 e

Outlook 2002. Per abilitare Object Model Guard in Outlook 2000 o Outlook 98, è necessario

scaricare l'aggiornamento della protezione specifico per la versione di Outlook in uso. Object

Model Guard non viene fornito con l'aggiornamento della protezione per Outlook 97.

Consigli

Eseguire l'aggiornamento a Outlook 2003 oppure, se si esegue Outlook 2002, assicurarsi

di tenere aggiornata l'applicazione con i Service Pack e gli aggiornamenti più recenti.

Se si esegue una versione di Outlook diversa da Outlook 2003 o Outlook 2002, scaricare

e distribuire l'aggiornamento della protezione per Outlook 2000 o Outlook 98. Se si

esegue Outlook 97, eseguire l'aggiornamento a una versione di Outlook in cui sia

supportato Object Model Guard. Outlook 2000 SP3, in cui è incluso l'aggiornamento della

protezione, è la versione meno recente di Outlook per la quale è ancora disponibile il

supporto Microsoft.

Risorse

Per ulteriori informazioni su Object Model Guard e sul blocco degli allegati in

Outlook 2003 e Outlook 2002, vedere il sito Web "How Outlook helps to protect your

computer from viruses" (informazioni in lingua inglese).

Per ulteriori informazioni sulla personalizzazione degli aggiornamenti della protezione per

Outlook 2000 o Outlook 98, vedere il sito Web "Customizing the Outlook 98/2000 E-mail

Security Update" (informazioni in lingua inglese).

13

Per ulteriori informazioni sulla distribuzione e l'amministrazione degli aggiornamenti della

protezione per Outlook, vedere il sito Web "Microsoft Office Resource Kit Toolbox"

(informazioni in lingua inglese).

Per ulteriori informazioni sulla protezione di Outlook 98, vedere le seguenti risorse:

Outlook 98 Update E-mail Security

Outlook 98 Update: Java Permissions Security

Outlook 98 E-mail Security Update International Releases

Per ulteriori informazioni sulla protezione di Outlook 2000, vedere le seguenti risorse:

Outlook 2000 SR1: Extended E-mail Security Update

Microsoft Outlook 2000 SR1 E-mail Security Update for MultiLanguage Pack

Articolo 263297 della Microsoft Knowledge Base "OL 2000: Administrator information

about the Outlook E-mail Security update"

Office 2000 Update: Service Pack 3 (SP3), che include l'aggiornamento esteso della

protezione per la posta elettronica di Outlook 2000. Questa è la versione meno

recente di Office per la quale è ancora disponibile il Servizio Supporto Tecnico Clienti

Microsoft.

Protezione di Outlook Web Access

Se nell'organizzazione viene utilizzato Outlook Web Access, si consiglia di esaminare le

informazioni relative al blocco degli allegati e alla configurazione dell'area di protezione di

Internet Explorer.

Blocco degli allegati in Outlook Web Access

Con Exchange 2000 Service Pack 2 (SP2) è stata introdotta in Outlook Web Access la

possibilità di bloccare gli allegati in base al tipo di file e al tipo MIME (Multipurpose Internet

Mail Extensions). Per impostazione predefinita, in Outlook Web Access 2003 e Outlook Web

Access per Exchange 2000 è abilitato il blocco degli allegati. Questa configurazione

predefinita consente l'invio di qualsiasi tipo di allegato e impedisce la ricezione di tipi di file

considerati pericolosi, ad esempio i file EXE, BAT e VBS. L'elenco predefinito di tipi di file

bloccati in Outlook Web Access comprende l'elenco predefinito utilizzato da Outlook 2003,

oltre ai file XML e ai tipi MIME specifici.

Il blocco degli allegati in Outlook Web Access viene configurato nel server di Exchange

tramite il Registro di sistema. La configurazione può essere distribuita come oggetto Criteri di

gruppo (GPO, Group Policy Object) per garantire la coerenza.

14

Se si consente l'accesso alle cassette postali da Internet tramite Outlook Web Access, si

potrebbe non disporre del controllo amministrativo dei computer che accedono alla posta. In

alcuni casi, ad esempio quando gli utenti accedono a Outlook Web Access da Internet, può

essere opportuno limitare la capacità degli utenti di scaricare gli allegati da tali computer. In

questo caso, è possibile impostare una chiave del Registro di sistema nei server front-end di

Exchange con la quale vengono bloccati tutti gli allegati in Outlook Web Access quando il

computer accede a Exchange tramite server front-end specifici.

Configurazione dell'area di protezione di

Internet Explorer

Poiché Outlook Web Access è un'applicazione che viene eseguita in Internet Explorer, è

importante considerare la configurazione di Internet Explorer nel contesto della protezione

dai virus. Si consiglia di configurare le aree di protezione di Internet Explorer in modo da

essere restrittive quanto le funzionalità consentite dai requisiti dei client. Distribuire Internet

Explorer 6.0 SP1 nella relativa configurazione predefinita, in base alla quale l'area Internet

viene impostata su un livello medio di protezione, mentre l'area Intranet su un livello mediobasso.

Outlook Web Access e Outlook Web Access con il controllo S/MIME sono stati concepiti e

progettati ponendo particolare attenzione ai punti deboli del Web, quali, ad esempio, lo

scripting tra siti, la manipolazione dei tag IFRAME e altre attività sul codice HTML note per la

pericolosità. In particolare, con Outlook Web Access vengono eseguiti e visualizzati solo

elementi, attributi e informazioni di stile del linguaggio HTML ritenuti sicuri, bloccando così

l'utilizzo dannoso di codice HTML nei modi precedentemente sconosciuti.

L'esecuzione di Outlook Web Access con il controllo S/MIME inoltre fornisce un livello di

protezione aggiuntivo per gli allegati dei messaggi. Gli allegati scaricati con il controllo

S/MIME vengono eliminati in modo più minuzioso (lo spazio di indirizzi di memoria viene

azzerato, o reso nullo, dopo l'eliminazione) rispetto a quelli scaricati con Outlook Web Access

senza il controllo S/MIME. La versione Exchange 2003 SP1 dell'installazione di Outlook Web

Access con controllo S/MIME è un file Microsoft Windows Installer, pertanto può essere

distribuita tramite Microsoft Systems Management Server (SMS) o un altro programma di

gestione aziendale.

Nota:

Poiché il controllo S/MIME è un componente installabile, è probabile che non sia

possibile o che sia ritenuta impraticabile l'esecuzione in tutti gli scenari di

distribuzione, come nel caso ad esempio dei chioschi pubblici e in altri scenari in cui

il computer client non può essere amministrato a livello centrale.

Si consiglia di eseguire Outlook Web Access con il controllo S/MIME. Il controllo S/MIME

viene eseguito solo in Internet Explorer 6 o versioni successive e in Windows 2000 o versioni

successive. Non viene eseguito in altri browser Web o in versioni precedenti del sistema

15

operativo. Come descritto in precedenza, la gestione degli aggiornamenti di tutto il software

eseguito all'interno dell'organizzazione è un aspetto estremamente importante della

protezione da virus e worm. Gli aggiornamenti di Internet Explorer sono gestiti tramite

Windows Update. Mantenendo aggiornato Windows, si ottengono anche gli aggiornamenti

più recenti per Internet Explorer.

Consigli

Distribuire la versione Exchange 2003 di Outlook Web Access e la versione più recente

di Internet Explorer.

L'elenco predefinito per il blocco dei file e dei tipi MIME dovrebbe essere sufficiente per

l'organizzazione, tuttavia può essere opportuno verificare, aggiornare e distribuire i tipi di

file e i tipi MIME bloccati per Outlook Web Access. Si consiglia di mantenere la coerenza

tra i tipi di file bloccati in Outlook Web Access e i tipi di file bloccati in Outlook.

In alcuni casi, quando non è possibile controllare l'accesso a Outlook Web Access da

Internet, valutare la possibilità di bloccare tutti gli allegati.

Definire il livello appropriato di protezione per Internet Explorer nell'organizzazione e

distribuire una configurazione standard ai computer desktop.

Distribuire il controllo S/MIME di Outlook Web Access a tutti i client con accesso alla

posta mediante Outlook Web Access, anche se nell'organizzazione non viene utilizzato il

tipo S/MIME.

Risorse

Per ulteriori informazioni sulla distribuzione e sull'aggiornamento a Exchange 2003 e

Outlook Web Access, vedere Exchange Server 2003 Deployment Guide.

Per ulteriori informazioni sulla distribuzione di Internet Explorer, vedere il sito Web

"Microsoft Internet Explorer 6.0 Administrative Kit Service Pack 1", quindi fare clic su

"Redistributing Internet Explorer" (informazioni in lingua inglese).

Per ulteriori informazioni sulla verifica e l'aggiornamento dei tipi di file e dei tipi MIME

bloccati in Outlook Web Access, vedere Exchange 2003 Security Hardening Guide.

Per ulteriori informazioni sul blocco di tutti gli allegati dalle connessioni a server front-end

in Outlook Web Access, vedere l'articolo 830827 della Microsoft Knowledge Base "How

to manage Outlook Web Access features in Exchange Server 2003".

Per ulteriori informazioni su configurazione, distribuzione e concetti relativi alle aree di

protezione in Internet Explorer, vedere il sito Web "Microsoft Internet Explorer 6.0

Administration Kit Service Pack 1", quindi fare clic su "Security" (informazioni in lingua

inglese).

16

Formazione degli utenti finali

In genere, virus e worm accedono a una rete attraverso messaggi di posta indesiderati, il cui

fenomeno è anche noto come spamming. La formazione degli utenti su come gestire lo

spamming può contribuire a ridurre le possibilità di accesso di virus e worm all'interno

dell'organizzazione. Spesso, lo spamming è il risultato di una tattica di social engineering

adottata contro gli utenti. È possibile, ad esempio, ricevere un messaggio di posta

indesiderata contenente una dichiarazione di non responsabilità analoga alla seguente:

Se si desidera essere rimossi da questa lista di distribuzione, rispondere a questo

messaggio inserendo la parola "Rimuovi" nella riga dell'oggetto.

Sebbene questo sia uno strumento legittimo utilizzato da società rispettabili, si tratta di un

mezzo che consente di verificare che un indirizzo di posta elettronica sia valido in modo da

utilizzarlo nuovamente. Spesso tale indirizzo viene venduto ad altri spammer.

Gli allegati rappresentano l'area di formazione degli utenti più importante. È opportuno, infatti,

imparare a distinguere i tipi di allegati che possono essere aperti senza problemi. Quasi tutti i

virus trasmessi con la posta elettronica vengono attivati tramite l'apertura di determinati tipi di

allegati dannosi. È possibile che alcuni formati di file, ad esempio i file ZIP protetti da

password, siano consentiti e che vengano ignorati dai programmi antivirus. Inoltre, gli utenti

dovrebbero sapere che gli allegati con estensione doppia, ad esempio gli eseguibili con

estensione JPG (nomefile.exe.jpg), che superano il blocco in quanto considerati file JPG,

potrebbero contenere codice dannoso nell'eseguibile.

Nota:

La formazione degli utenti deve essere integrata all'esecuzione di software client

antivirus nei computer desktop.

Consiglio

Informare gli utenti sulle tecniche di protezione contro la posta indesiderata e i virus.

Risorsa

Per ulteriori informazioni sulle tecniche di protezione contro la posta indesiderata, i virus

e i worm, vedere Help keep spam out of your inbox (informazioni in lingua inglese).

Configurazioni dei server di Exchange

La distribuzione di software antivirus e l'assicurazione che la porta TCP 25 non sia

disponibile come inoltro aperto per i virus sono due aspetti principali della configurazione da

prendere in considerazione nell'ambiente Exchange.

17

Prima di esaminare i consigli relativi alla configurazione, è necessario tenere presente

diverse consigli importanti relativi ai criteri:

Non eseguire client di posta elettronica sul server di Exchange. Se si esegue un client di

posta elettronica su un computer Exchange e questo viene infettato, verrà infettato anche

il server di posta.

Non eseguire ricerche in Internet dal computer Exchange per gli stessi motivi. In

generale, per ridurre i rischi di attacco si consiglia di limitare al minimo il numero di

applicazioni eseguite sul server di Exchange.

Tenere aggiornati i server di Exchange con gli aggiornamenti più recenti della protezione

forniti da Microsoft.

Impostare funzionalità di blocco sui server di Exchange seguendo le indicazioni fornite in

Exchange Server 2003 Security Hardening Guide.

Distribuzione di software antivirus a livello di

server gateway SMTP o di server delle cassette

postali

È necessario distribuire il software antivirus progettato per i sistemi di messaggistica almeno

a livello di server gateway SMTP (Simple Mail Transfer Protocol) o di server di Exchange che

ospitano cassette postali. Le due risorse elencate nella sezione Risorse riportata di seguito

descrivono le strategie che è possibile utilizzare per la pianificazione della distribuzione di

software antivirus per la messaggistica e i diversi tipi di analisi dei messaggi disponibili. I tipi

di software antivirus scelti e il relativo punto di distribuzione sono determinati dal

compromesso tra costi che si intendono tollerare e rischi che si intendono correre.

In alcune organizzazioni, ad esempio, il software antivirus per la messaggistica viene

eseguito a livello di server gateway SMTP, la ricerca virus viene eseguita a livello di file nel

server di Exchange, mentre il software antivirus client viene eseguito nei computer desktop

degli utenti. Questo approccio fornisce protezione specifica per la messaggistica a livello di

gateway, protezione generale per i file a livello di server della posta e protezione a livello di

client. Altre organizzazioni possono tollerare costi e protezione maggiori seguendo lo stesso

schema con l'aggiunta di software antivirus compatibile con Exchange VSAPI 2.5 nel server

delle cassette postali di Exchange.

Consigli

Eseguire il software antivirus client nei computer desktop. Se si esegue un software

antivirus progettato per i sistemi di messaggistica (ovvero in grado di eseguire l'analisi dei

messaggi MIME) a livello di server gateway o di server di Exchange, è sufficiente

l'esecuzione del programma antivirus a livello di file nei computer desktop.

18

Distribuire almeno il software antivirus progettato per i sistemi di messaggistica a livello di

server gateway SMTP o di server di Exchange che ospitano cassette postali. Per

ottenere la massima protezione, eseguire il software antivirus a livello di server gateway

per l'analisi dei messaggi MIME in ingresso ed eseguire un programma antivirus sul

server di Exchange basato su VSAPI 2.5.

Risorse

Per informazioni sulla pianificazione di una strategia relativa al software antivirus, vedere

Exchange Server 2003 Security Hardening Guide.

Per una descrizione dei diversi tipi di software antivirus che è possibile eseguire in un

ambiente di messaggistica di Exchange, vedere l'articolo 823166 della Microsoft

Knowledge Base "Overview of Exchange Server 2003 and Antivirus Software".

Per ulteriori informazioni sui motivi per i quali non è consigliata l'esecuzione dei client di

posta elettronica in un server di Exchange, vedere l'articolo 266418 della Microsoft

Knowledge Base "Microsoft does not support installing Exchange Server components

and Outlook on the same computer".

Per ulteriori informazioni sui fornitori di software antivirus che sono partner Microsoft,

vedere il sito Web "Exchange Server Partners: Antivirus" (informazioni in lingua inglese).

Limitazione dell'accesso anonimo a SMTP

Per impostazione predefinita, Exchange 2003 viene configurato in modalità protetta per

l'accesso SMTP anonimo. L'inoltro anonimo o aperto è disabilitato e nel client Outlook la

posta non autenticata inviata a Exchange 2003 all'interno dell'organizzazione non viene

visualizzata come risolta. Di conseguenza, la limitazione dell'accesso anonimo a SMTP è

parzialmente applicata per impostazione predefinita, nel senso che l'inoltro anonimo è

disabilitato mentre l'accesso SMTP anonimo interno è abilitato. In questa sezione vengono

forniti consigli per esaminare e verificare la configurazione in uso per l'inoltro e limitare

ulteriormente l'accesso SMTP anonimo interno.

Inoltro anonimo

È essenziale che non si autorizzi l'inoltro anonimo nei server virtuali SMTP. L'inoltro consiste

nell'invio di messaggi di posta elettronica a un dominio esterno tramite il server di Exchange.

Un inoltro aperto consente a un utente che invia posta indesiderata di utilizzare i server

SMTP esterni per l'invio di messaggi per proprio conto. In seguito a questa attività è probabile

che i server gateway vengano segnalati come server di inoltro di posta indesiderata negli

elenchi di domini Internet bloccati.

Nella propria configurazione predefinita, Exchange consente l'inoltro della posta solo agli

utenti autenticati. Solo questi ultimi, infatti, possono utilizzare Exchange per inviare posta a

19

un dominio esterno. Se si modificano le impostazioni predefinite relative all'inoltro per

consentire agli utenti non autenticati di inoltrare la posta oppure se si consente l'inoltro aperto

a un dominio tramite un connettore, utenti non autorizzati o worm dannosi possono utilizzare

il server di Exchange per inviare posta indesiderata. Il server potrebbe venire inserito

nell'elenco di domini bloccati e potrebbe non essere possibile l'invio della posta ai server

remoti legittimi. Per impedire che gli utenti non autorizzati utilizzino il server di Exchange per

inoltrare la posta, occorre utilizzare almeno le limitazioni predefinite per l'inoltro.

Se sussistono motivi legittimi per eseguire l'inoltro, occorre seguire le indicazioni per

garantire la protezione dopo aver eseguito l'implementazione. Per eseguire questa

operazione, è necessario non modificare le impostazioni di blocco predefinite, aggiungere

solo gli indirizzi IP dai quali si desidera accettare la posta inoltrata e disablitare l'accesso per

gli utenti autenticati.

Esaminare inoltre il modo in cui gli account predefiniti (amministratore locale) e quelli degli

altri utenti sono utilizzati nei server gateway. È improbabile che si utilizzino gli account

predefiniti per qualsiasi tipo di inoltro. Se si esegue l'inoltro, è probabile che venga eseguito

da un gruppo noto di utenti o computer. Si consiglia in tal caso di limitare i diritti di inoltro a

utenti e computer espliciti o a un indirizzo IP esplicito.

Per proteggere ulteriormente il server è possibile configurare autorizzazioni esplicite per

l'inoltro. Gli utenti malintenzionati potrebbero utilizzare un attacco massiccio per tentare di

ottenere le password degli account predefiniti o degli account utente rilevati su Internet in

modo da poter utilizzare il server come proxy per la posta indesiderata. Si consiglia pertanto

di non utilizzare nei computer accessibili da Internet l'impostazione predefinita che autorizza

qualsiasi computer autenticato all'inoltro. È preferibile disablitare questa impostazione.

Accesso SMTP anonimo

Exchange 2003 offre agli utenti lato client la possibilità di riconoscere la posta di cui è stato

effettuato lo spoofing visualizzando l'indirizzo SMTP effettivo della posta non autenticata

invece del nome visualizzato nell'elenco indirizzi globale (GAL, Global Address List). Si

consiglia tuttavia di disabilitare l'accesso SMTP anonimo in tutti i server di Exchange interni.

La procedura adottata da Outlook riguardo alla posta non autenticata o potenzialmente

sottoposta a spoofing è sofisticata. Consente infatti a un utente attento ed esperto di

riconoscere che un mittente non è stato autenticato quando al posto del nome viene

visualizzato un indirizzo SMTP vero e proprio. La disabilitazione dell'accesso anonimo

garantisce pertanto che solo gli utenti autenticati possano inoltrare i messaggi all'interno di

un'organizzazione. Inoltre, la richiesta di autenticazione obbliga i programmi client quali

Outlook Express e Outlook in modalità Internet (Post Office Protocol versione 3, o POP3,

oppure Internet Message Access Protocol versione 4rev1, o IMAP4) a eseguire

l'autenticazione prima dell'invio della posta.

Consigli

20

Esaminare la configurazione utilizzata per l'inoltro. Configurare tutti i server virtuali SMTP

in modo da consentire solo a utenti, computer o indirizzi IP espliciti di eseguire l'inoltro ad

altre organizzazioni.

Impedire a tutti i computer autenticati di eseguire l'inoltro.

Disabilitare l'accesso SMTP anonimo in tutti i server di Exchange interni.

Risorse

Per informazioni sulla protezione dell'inoltro e del routing SMTP, vedere "Protezione del

server di Exchange" in Exchange Server 2003 Transport and Routing Guide.

Per ulteriori informazioni sul controllo dell'inoltro, vedere l’articolo 304897 della Microsoft

Knowledge Base "SMTP relay behavior in Windows 2000, Windows XP, and Exchange

Server".

Rallentamento e arresto della diffusione dei

virus della posta elettronica in Exchange

Server 2003: configurazioni facoltative

I consigli forniti in questa sezione sono importanti, tuttavia non sono così fondamentali come

quelli forniti nella sezione precedente. Se si seguono le indicazioni della sezione precedente,

queste indicazioni aggiuntive relative alle configurazioni facoltative consentiranno di ottenere

un ulteriore livello di protezione contro la diffusione dei virus.

Blocco della porta TCP 25

Con l'ulteriore sofisticazione di virus e worm, il protocollo SMTP (in genere la porta 25) sta

diventando un meccanismo di trasporto sempre più comune per scopi non legittimi. Si

consideri, ad esempio, il worm w32.hllw.gaobot.dk. Questo worm è un trojan horse con il

quale vengono installate parti di un servizio di posta SMTP nel computer della vittima.

L'installazione consente al worm di inviare posta indesiderata dal computer. Per neutralizzare

l'efficacia di tali worm e virus, è possibile configurare la rete in modo che solo il traffico SMTP

sia autorizzato al transito tra i server di Exchange, i controller di dominio e gli altri computer

che utilizzano SMTP.

A causa del sovraccarico gestionale dovuto alla limitazione del traffico SMTP, è possibile

prendere in considerazione questa implementazione soltanto se non è in esecuzione o non si

può attivare un firewall personale nei computer desktop. L'esecuzione di software antivirus in

aggiunta al firewall personale nei computer desktop consentirà di isolare la maggior parte dei

21

worm e dei virus all'esterno della rete o almeno neutralizzarli al punto da poterli rimuovere

facilmente dopo un'infezione isolata.

Utilizzo di IPSec per bloccare la porta TCP

25

Solo determinati sistemi di un ambiente restano in attesa e rispondono alle richieste in arrivo

sulla porta TCP 25. In genere, in un ambiente Microsoft, solo i server sui quali è in

esecuzione Internet Information Services (IIS), i controller di dominio e i server di Exchange

utilizzano la porta TCP 25. Quando viene bloccata l'attesa della porta TCP 25 in tutti gli altri

sistemi, si aumenta la protezione dell'ambiente rimuovendo un vettore di attacco che può

essere utilizzato da codice dannoso.

In questa sezione viene illustrata una serie generica di procedure con le quali è possibile

configurare IPSec (Internet Protocol Security) per il blocco della porta TCP 25. IPSec è un

insieme di tecnologie incluso nel sistema operativo server di Windows che consente agli

amministratori di eseguire azioni specifiche, ad esempio l'autenticazione, il blocco del traffico

e la crittografia del traffico basata su filtri ("tutto il traffico su TCP 25").

Le procedure si basano sull'architettura descritta in Windows Server 2003 Security Guide

(informazioni in lingua inglese) e in Exchange Server 2003 Security Hardening Guide. In

queste procedure, inoltre, si presuppone che tutte le workstation siano in un'unica unità

organizzativa (denominata Workstation) all'interno di un dominio. Se la configurazione

dell'architettura non è conforme alle distribuzioni consigliate in Windows Server 2003 Security

Guide (informazioni in lingua inglese) e in Guida alla protezione avanzata di Exchange

Server 2003, utilizzare questa procedura come base per il test e la creazione dei propri criteri

IPSec. In entrambi i casi, si consiglia di completare il test prima di distribuire i criteri IPSec.

È importante riconoscere l'impatto potenziale che potrebbe avere la distribuzione dei criteri

nell'organizzazione. Se implementati come descritto, i criteri consentono di bloccare tutto il

traffico SMTP in ingresso e in uscita da tutti i computer dell'unità organizzativa Workstation.

Se in alcuni client dell'organizzazione vengono utilizzati il protocollo IMAP o POP per la posta

elettronica, questi client non funzioneranno. Inoltre, per il blocco di SMTP potrebbero non

funzionare anche altre applicazioni, ad esempio gli strumenti specifici di settore e i mailing

pubblicitari automatici.

Nota:

I criteri IPSec distribuiti mediante Criteri di gruppo sono ereditabili, tuttavia non

possono essere combinati. Se vengono applicati più criteri di gruppo IPSec, risulterà

valido l'ultimo criterio di gruppo applicato a un computer.

Per la procedura dettagliata su come utilizzare IPSec per bloccare il traffico SMTP sulla porta

TCP 25, vedere Creazione di un criterio di blocco IPSec della porta TCP 25.

22

Risorse

Sebbene le procedure descritte in Creazione di un criterio di blocco IPSec della porta TCP 25

consentano di eseguire il blocco della porta TCP 25 mediante IPSec, si consiglia di acquisire

familiarità con IPSec e i relativi servizi, quali, ad esempio, l'autenticazione e la crittografia.

Per una introduzione all'argomento, vedere i seguenti documenti (informazioni in lingua

inglese):

What Is IPSec?

The IPSec process

Security information for IPSec

Creating, modifying, and assigning IPSec policies

Creazione di un criterio di blocco IPSec

della porta TCP 25

Per creare un criterio di blocco della porta TCP 25 mediante IPSec e Criteri di gruppo, è

necessario procedere come segue.

Informazioni preliminari

Nelle procedure per le quali viene fornito un collegamento di seguito, le convenzioni di

denominazione sono espresse in grassetto corsivo. Notare che i criteri, le descrizioni e i

filtri a cui viene fatto riferimento in precedenza sono riportati in grassetto corsivo anche

nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per creare un criterio di blocco IPSec della porta TCP 25

1. Creare l'oggetto Criteri di gruppo di base. Per la procedura dettagliata, vedere

Creazione dell'oggetto Criteri di gruppo di base.

2. Creare l'elenco di filtri. Per la procedura dettagliata, vedere Creazione di elenchi di

filtri IPSec.

3. Creare un'azione di blocco. Per la procedura dettagliata, vedere Creazione di

un'azione di blocco.

23

4. Creare e assegnare il criterio IPSec. Per la procedura dettagliata, vedere Creazione

e assegnazione del criterio IPSec.

5. Applicare il criterio di gruppo IPSec alle altre unità organizzative (facoltativo). Per la

procedura dettagliata, vedere Applicazione di un criterio IPSec esistente ad altre

unità organizzative.

Creazione dell'oggetto Criteri di gruppo di

base

In questa procedura viene descritto come creare un oggetto Criteri di gruppo di base allo

scopo di bloccare il traffico SMTP sulla porta TCP 25.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

L'account utilizzato per eseguire questa procedura deve appartenere al gruppo di protezione

Domain Admins del dominio in cui verrà applicato il criterio.

Procedura

Per creare l'oggetto Criteri di gruppo di base

1. Aprire lo snap-in Utenti e computer di Active Directory.

2. Fare clic con il pulsante destro del mouse sull'unità organizzativa Workstation e

scegliere Proprietà.

3. Selezionare la scheda Criteri di gruppo.

4. Fare clic su Nuovo, quindi assegnare al criterio il nome Criterio di blocco TCP25.

24

Creazione di elenchi di filtri IPSec

In questo articolo viene descritto come creare elenchi di filtri IPSec allo scopo di bloccare il

traffico SMTP in ingresso e in uscita sulla porta TCP 25.

Informazioni preliminari

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per creare elenchi di filtri IPSec

1. È necessario creare un elenco di filtri per bloccare le richieste di connessione SMTP

in ingresso e uno per bloccare le richieste di connessione SMTP in uscita.

Creazione di un elenco di filtri SMTP in ingresso

Creazione di un elenco di filtri SMTP in uscita

Creazione di un elenco di filtri SMTP in

ingresso

In questo articolo viene descritto come creare elenchi di filtri IPSec allo scopo di bloccare il

traffico SMTP in ingresso e in uscita sulla porta TCP 25.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

25

Procedura

Per creare l'elenco di filtri SMTP in ingresso

1. In Editor oggetti Criteri di gruppo, espandere Configurazione computer,

Impostazioni di Windows e Impostazioni protezione.

2. Fare clic con il pulsante destro del mouse su Criteri di protezione IP su Active

Directory e scegliere Gestisci elenchi filtri IP e azioni filtro. Verrà visualizzata la

pagina delle proprietà Gestisci elenchi filtri IP e azioni filtro.

3. Nella scheda Gestisci elenchi filtri IP fare clic su Aggiungi. Verrà visualizzata la

pagina Elenco filtri IP.

4. Nel campo Nome immettere TCP 25 in ingresso. Nel campo Descrizione immettere

Il filtro risponde alle richieste in ingresso sulla porta TCP 25, quindi fare clic su

Aggiungi.

5. Nella pagina Creazione guidata filtro IPscegliere Avanti.

6. Nella pagina Descrizione filtro IP e proprietà Speculare immettere una descrizione

del filtro e scegliere Avanti.

Nota:

Se non si fornisce una descrizione in questa pagina, il nome del filtro non

verrà visualizzato dallo strumento di diagnostica di rete (netdiag.exe) durante

le operazioni future di risoluzione dei problemi.

7. Nella pagina Origine traffico IP selezionare Qualsiasi indirizzo IP e fare clic su

Avanti.

8. Nella pagina Destinazione traffico IP selezionare Indirizzo IP e fare clic su Avanti.

9. Nella pagina Tipo protocollo IP selezionare TCP e fare clic su Avanti.

10. Nella pagina Porta protocollo IP selezionare Da qualsiasi porta e A questa porta,

quindi immettere 25nel campo aperto. Scegliere il pulsante Avanti.

11. Nell'ultima pagina scegliere il pulsante Fine. Nella pagina Elenco filtri IP fare clic su

OK.

Per ulteriori informazioni

Per ulteriori informazioni, vedere Creazione di un elenco di filtri SMTP in uscita.

26

Creazione di un elenco di filtri SMTP in

uscita

In questo articolo viene descritto come creare elenchi di filtri IPSec allo scopo di bloccare il

traffico SMTP in ingresso e in uscita sulla porta TCP 25.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per creare l'elenco di filtri SMTP in uscita

1. In Editor oggetti Criteri di gruppo, espandere Configurazione computer,

Impostazioni di Windows e Impostazioni protezione.

2. Fare clic con il pulsante destro del mouse su Criteri di protezione IP su Active

Directory e scegliere Gestisci elenchi filtri IP e azioni filtro. Verrà visualizzata la

pagina delle proprietà Gestisci elenchi filtri IP e azioni filtro.

3. Nella scheda Gestisci elenchi filtri IP fare clic su Aggiungi. Verrà visualizzata la

pagina Elenco filtri IP.

4. Nel campo Nome immettere TCP 25 in uscita. Nel campo Descrizione immettere Il

filtro risponde alle richieste in uscita sulla porta TCP 25, quindi fare clic su

Aggiungi.

5. Nella pagina Creazione guidata filtro IPscegliere il pulsante Avanti.

6. Nella pagina Descrizione filtro IP e proprietà Speculare immettere una descrizione

del filtro e scegliere il pulsante Avanti.

Nota:

Se non si fornisce una descrizione in questa pagina, il nome del filtro non

verrà visualizzato dallo strumento di diagnostica di rete (netdiag.exe) durante

le operazioni future di risoluzione dei problemi.

27

7. Nella pagina Origine traffico IP selezionare Indirizzo IP e scegliere il pulstante

Avanti.

8. Nella pagina Destinazione traffico IP selezionare Qualsiasi indirizzo IP e scegliere

il pulsante Avanti.

9. Nella pagina Tipo protocollo IP selezionare TCP e scegliere il pulsante Avanti.

10. Nella pagina Porta protocollo IP selezionare Da qualsiasi porta e A questa porta,

quindi immettere 25nel campo aperto. Scegliere il pulsante Avanti.

11. Nell'ultima pagina scegliere il pulsante Fine. Nella pagina Elenco filtri IP fare clic su

OK.

Per ulteriori informazioni

Per ulteriori informazioni, vedere Creazione di un elenco di filtri SMTP in ingresso.

Creazione di un'azione di blocco

In questo articolo viene descritto come creare un'azione di blocco come indicato in Creazione

di un criterio di blocco IPSec della porta TCP 25. Nelle procedure precedenti sono stati

definiti due filtri. Per bloccare il traffico SMTP nei computer di destinazione, è necessario

specificare l'azione da eseguire su questi filtri.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per creare un'azione di blocco

1. In Editor oggetti Criteri di gruppo, espandere Configurazione computer,

Impostazioni di Windows e Impostazioni protezione.

2. Fare clic con il pulsante destro del mouse su Criteri di protezione IP su Active

28

Directory e scegliere Gestisci elenchi filtri IP e azioni filtro. Verrà visualizzata la

pagina delle proprietà Gestisci elenchi filtri IP e azioni filtro.

3. Fare clic sulla scheda Gestione operazioni filtro quindi sul pulsante Aggiungi.

Verrà visualizzata l'Impostazione guidata operazione filtro.

4. Nella pagina Impostazione guidata operazione filtro protezione IP scegliere

Avanti.

5. Nella pagina Nome operazione filtro immettere Blocco nel campo Nome e Blocca

il traffico nel campo Descrizione, quindi scegliere Avanti.

6. Nella pagina Opzioni standard operazione filtro selezionare Blocco, quindi

scegliere il pulsante Avanti.

7. Scegliere il pulsante Fine.

Creazione e assegnazione del criterio

IPSec

In questo articolo viene descritto come creare e assegnare il criterio IPSec in base alla

procedura illustrata in Creazione di un criterio di blocco IPSec della porta TCP 25. Tale

procedura ha consentito di creare l'oggetto Criteri di gruppo di base, definire i filtri SMTP e

specificare l'azione di blocco da applicare ai filtri. È ora possibile creare e assegnare il criterio

IPSec.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per creare il criterio IPSec

1. In Editor oggetti Criteri di gruppo, espandere Configurazione computer,

29

Impostazioni di Windows e Impostazioni protezione.

2. Fare clic con il pulsante destro del mouse su Criteri di protezione IP su Active

Directory e scegliere Crea criterio di protezione IP. Verrà avviata la Creazione

guidata criteri di protezione IP.

3. Nella pagina Creazione guidata criteri di protezione IP scegliere Avanti.

4. Nella pagina Criterio di protezione IP immettere Criterio di blocco TCP 25 nel

campo Nome e immettere Il criterio blocca la porta TCP 25nel campo

Descrizione, quindi scegliere Avanti.

5. Nella pagina Richieste di comunicazione protetta deselezionare la casella di

controllo Attiva la regola di risposta predefinita, quindi scegliere Avanti.

6. Nella pagina Completamento della Creazione guidata criteri di protezione IP

lasciare selezionata la casella di controllo Modifica proprietà, quindi scegliere Fine.

Verrà visualizzata la pagina delle proprietà di Criterio di blocco TCP 25.

7. Nella scheda Regole scegliere il pulsante Aggiungi. Verrà visualizzata la Creazione

guidata regola di protezione.

8. Nella pagina di benvenuto Creazione guidata regola di protezione IP scegliere

Avanti.

9. Nella pagina Endpoint del tunnel lasciare selezionata l'impostazione predefinita

Questa regola non specifica un tunnel, quindi scegliere Avanti.

10. Nella pagina Tipo di rete lasciare selezionata l'impostazione predefinita Tutte le

connessioni di rete, quindi scegliere Avanti.

11. Nella pagina Elenco filtri IP selezionare TCP 25 in ingresso, quindi scegliere

Avanti.

12. Nella pagina Operazione filtro selezionare Blocca, quindi scegliere Avanti.

13. Nella paginaCompletamento della Creazione guidata regola di protezione

deselezionare la casella di controllo Modifica proprietà, quindi scegliere Fine.

14. È ora necessario specificare il filtro TCP 25 in uscita. Seguire i passaggi da 7 a 13.

Nel passaggio 11, tuttavia, selezionare TCP 25 in uscita.

15. Per informazioni su come assegnare questo criterio, vedere Assegnazione di un

criterio IPSec.

30

Assegnazione di un criterio IPSec

In questo articolo viene descritto come assegnare il criterio IPSec illustrato in Creazione di un

criterio di blocco IPSec della porta TCP 25. Tali procedure hanno consentito di creare

l'oggetto Criteri di gruppo di base, definire i filtri SMTP e specificare l'azione di blocco da

applicare ai filtri.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per assegnare il criterio IPSec

1. In Editor oggetti Criteri di gruppo espandere Configurazione computer,

Impostazioni di Windows e Impostazioni protezione, quindi scegliere Criteri di

protezione IP su Active Directory.

2. Nel riquadro dei dettagli fare clic con il pulsante destro del mouse su Criterio di

blocco TCP 25, quindi scegliere Assegna.

Il criterio verrà applicato al termine della replica tra controller di dominio. La ricerca di nuovi

aggiornamenti ai criteri verrà eseguita dai computer client ogni 90 minuti.

Per imporre l'applicazione del criterio in Windows Server 2003 e Windows XP, digitare il

comando indicato di seguito alla riga Esegui:

gpupdate /force

Per imporre l'applicazione del criterio in Windows 2000, digitare il comando indicato di

seguito alla riga Esegui:

secedit /refreshpolicy machine_policy /enforce

31

Applicazione di un criterio IPSec esistente

ad altre unità organizzative

In questo articolo viene descritto come applicare il filtro relativo al criterio di blocco TCP 25 in

ingresso ad altre unità organizzative dell'azienda. Per ulteriori informazioni sulla creazione di

questo filtro, vedere Creazione di un criterio di blocco IPSec della porta TCP 25. A titolo di

esempio, in questa procedura verrà utilizzata l'unità organizzativa Stampa tratta

dall'architettura proposta in Windows Server 2003 Security Guide. Considerare l'applicazione

di questo criterio a unità organizzative dell'azienda che non contengono controller di dominio,

server di Exchange o altri computer che richiedono connettività SMTP in ingresso.

Informazioni preliminari

Nella procedura descritta in questo articolo le convenzioni di denominazione sono espresse

in grassetto corsivo. Notare che i criteri, le descrizioni e i filtri a cui viene fatto riferimento in

Creazione di un criterio di blocco IPSec della porta TCP 25 sono riportati in grassetto

corsivo anche nelle procedure successive.

Prima di implementare questa procedura, si consiglia di vedere Rallentamento e arresto della

diffusione dei virus della posta elettronica in Exchange Server 2003: configurazioni

facoltative.

Procedura

Per applicare il criterio IPSec ad altre unità organizzative

1. Aprire Utenti e computer di Active Directory utilizzando un account con privilegi di

Domain Admin.

2. Fare clic con il pulsante destro del mouse sull'unità organizzativa Server

membro\Stampa e scegliere Proprietà.

3. Nella scheda Criteri di gruppo fare clic su Aggiungi.

4. Nella finestra di dialogo Aggiungere un collegamento a un oggetto Criteri di

gruppo selezionare la scheda Tutti, scegliere Criterio di blocco TCP25, quindi fare

clic su OK.

32

Disabilitazione dell'accesso a Exchange da

versioni non protette di Outlook

Dopo aver eseguito l'aggiornamento a Outlook 2003 o Outlook 2002 o aver installato

Outlook 2000 Service Release 1 (SR1) oppure l'aggiornamento della protezione per

Outlook 98 come consigliato in precedenza, è possibile bloccare l'accesso a Exchange da

versioni precedenti di Outlook che non sono state aggiornate. Il blocco delle versioni

precedenti di Outlook che non supportano il blocco degli allegati e Object Model Guard

consente di ottenere un livello noto di protezione dei client per le connessioni client MAPI.

Consiglio

Disabilitare almeno l'accesso da Outlook 98 (senza aggiornamento della protezione

installato) e da versioni precedenti.

Risorsa

Per ulteriori informazioni sulla disabilitazione dell'accesso a Exchange in base al numero

di build di Outlook, vedere l'articolo 288894 della Microsoft Knowledge Base "XADM:

Feature to Disable MAPI Client Access".

Nella seguente tabella sono elencati i numeri di versione principali di Outlook insieme al

relativo numeri di build (come specificato in Emsmbd32.dll) e il corrispondente numero

MAPI da immettere quando si specifica il numero di build nella chiave del Registro di

sistema cui fa riferimento l'articolo 288894 della Microsoft Knowledge Base.

Numeri di build e corrispondenti numeri di versione MAPI delle principali versioni

di Outlook

Versione

Numero di build

Numero MAPI

Exchange 2003 o

Exchange 2000

6.1.0–6.9999.0

6.x

Outlook 2003

11.0.5604.0

11.5604

Outlook 2002 SP3

10.0.6515.0

10.0.6515

Outlook 2002

10.0.2627.1

10.0.2627

Outlook 2000 SP3

5.5.3165.0

5.3165.0

Outlook 2000 SR1a

5.5.3121.0

5.3121.0

Outlook 98, senza

aggiornamento della

protezione installato

5.5.2652.57

5.2652.57

Outlook 98

5.5.2178.0

5.2178.0

33

Per garantire la protezione da tutte le versioni non aggiornate di Outlook (Outlook 98

senza aggiornamento della protezione installato e versioni precedenti), non consentire a

tutte le versioni di Outlook con numero di build uguale o inferiore a 5.5.2178.0 di eseguire

la connessione a Exchange. Di seguito sono riportati i dati valore specificati nell'articolo

288894 della Microsoft Knowledge Base:

Value name: Disable MAPI Clients

Value type: REG_SZ

Value data: -5.2178.0

Se si bloccano intervalli di client Outlook, assicurarsi di lasciare aperto l'intervallo 6.0 per

l'amministrazione di Exchange. In particolare, non bloccare i valori compresi tra 6.1.0 e

6.9999.0. In tutte le versioni di Exchange 2000 e successive l'intervallo 6.0.0 viene

utilizzato per l'amministrazione. Nella tabella seguente sono elencati i valori delle chiavi

del Registro di sistema da immettere per bloccare intervalli specifici di client Outlook nei

computer che eseguono Exchange 2000 o versioni successive.

Valori delle chiavi del Registro di sistema per il blocco degli intervalli di client

Outlook

Versione consentita

Impostazione della chiave del Registro di

sistema

Solo Outlook 2003

-6.0.0;10.0.0-11.5603.0

Outlook 2002 SP3 e versioni successive

-6.0.0;10.0.0-10.0.6514;11.0.0-11.5603.0

Outlook 2000 SP3 e versioni successive

-5.3164.0;10.0.0-10.0.6514;11.0.0-11.5603.0

Outlook 98 con aggiornamento della

protezione installato e versioni successive

-5.2652.56;5.3000.0-5.3164.0;10.0.010.0.6514;11.0.0-11.5603.0

Il Servizio Supporto Tecnico Clienti Microsoft non garantisce assistenza per i client

Outlook di versioni precedenti a Outlook 2000 SP3. Outlook 2000 SP3 contiene

l'aggiornamento della protezione per Outlook 2000.

Nel caso dei server di Exchange 2000 è richiesto il riavvio del processo di archiviazione

dopo aver apportato una modifica a questo valore del Registro di sistema. Nella versione

originale di Exchange 2003 e nelle versioni successive, tuttavia, l'implementazione di

questo parametro viene eseguita in modo dinamico entro 15 minuti dalla modifica.

34

Applicazione del filtro SMTP per Internet

Security and Acceleration Server

Oltre alle tattiche di social engineering su cui si basa la posta indesiderata (ad esempio,

messaggi il cui titolo dell'oggetto è "I love you"), molti virus si basano anche sulle limitazioni o

sui punti deboli inerenti ai servizi verso i quali viene eseguito l'attacco. È possibile configurare

Microsoft ISA (Internet Security and Acceleration) Server 2004 perché venga applicato un

filtro SMTP che fonisca la protezione contro virus, posta indesiderata e sovraccarico del

buffer. La protezione contro la posta indesiderata può contribuire a ridurre l'area di diffusione

di un virus. Il filtro SMTP è un filtro di livello applicazione eseguito nel firewall aziendale. Il

filtro SMTP consente di specificare parole chiave che, se individuate all'interno di un

messaggio, possono attivare un'azione. Contemporaneamente, con ISA Server vengono

controllate eventuali anomalie nelle sezioni di intestazione e dati del livello applicazione di

una comunicazione SMTP.

I firewall di filtro del livello applicazione si basano sulle caratteristiche dei firewall di filtro dello

stato convenzionali e impongono gli stati validi delle connessioni e le comunicazioni valide

del livello applicazione. Chi effettura l'attacco utilizza numerosi metodi specifici del livello

applicazione per individuare i punti deboli noti e sconosciuti dei servizi server e disabilitare o

assumere il controllo dei server. Un firewall di filtro del livello applicazione è in grado di

esaminare i comandi e i dati del livello applicazione. Il firewall, quindi, è in grado di stabilire

se il contenuto o i comandi inviati a un server della rete aziendale sono tentativi validi di

connessione o meno.

Consiglio

Se nel gateway o all'interno dell'organizzazione è in esecuzione ISA Server, aggiungere

un ulteriore livello di filtro SMTP.

Risorsa

Per ulteriori informazioni sulla distribuzione del filtro applicazioni con ISA Server, vedere

il capitolo 2 di Introducing the ISA Server 2000 Application Layer Filtering Kit

(informazioni in lingua inglese).

Nota:

Gli indirizzi Web possono cambiare, quindi è possibile che il sito Web indicato

risulti inaccessibile.

Utilizzo di gruppi di distribuzione limitati

Come illustrato in precedenza, molte strategie per bloccare la posta indesiderata consentono

anche di rallentare o arrestare la diffusione dei virus. Un altro strumento efficace contro la

35

posta indesiderata è rappresentato dall'utilizzo di gruppi di distribuzione limitati all'interno

dell'organizzazione di Exchange. Un gruppo di distribuzione limitato consente l'invio di

messaggi solo agli utenti autenticati. Questa limitazione è particolarmente importante poiché,

se gli spammer conoscono l'alias di un gruppo di distribuzione, possono raggiungere molti

dipendenti con un unico messaggio di posta elettronica. La limitazione dei gruppi di

distribuzione è particolarmente efficace per le liste di grandi dimensioni contenenti molti

gruppi di distribuzione nidificati.

Nota:

Per raggiungere i destinatari, molti spammer utilizzano attacchi con dizionario,

ovvero attacchi basati su un software in grado di stabilire una connessione con il

server di posta di destinazione e successivamente inviare messaggi a milioni di

indirizzi di posta elettronica casuali. Questa tecnica è efficace, perché i gruppi di

distribuzione sono spesso rappresentati da un alias costituito da una parola comune.

Per la procedura dettagliata, vedere la sezione relativa a come impostare una lista di

distribuzione limitata in Microsoft Exchange Server 2003 Security Hardening Guide.