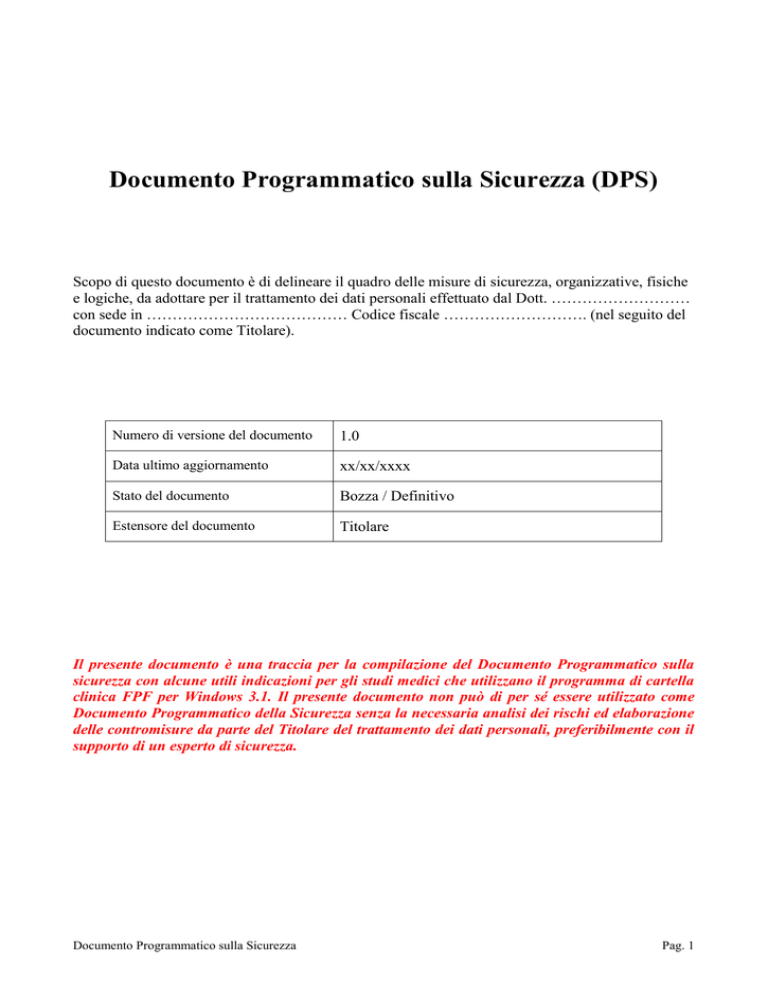

Documento Programmatico sulla Sicurezza (DPS)

Scopo di questo documento è di delineare il quadro delle misure di sicurezza, organizzative, fisiche

e logiche, da adottare per il trattamento dei dati personali effettuato dal Dott. ………………………

con sede in ………………………………… Codice fiscale ………………………. (nel seguito del

documento indicato come Titolare).

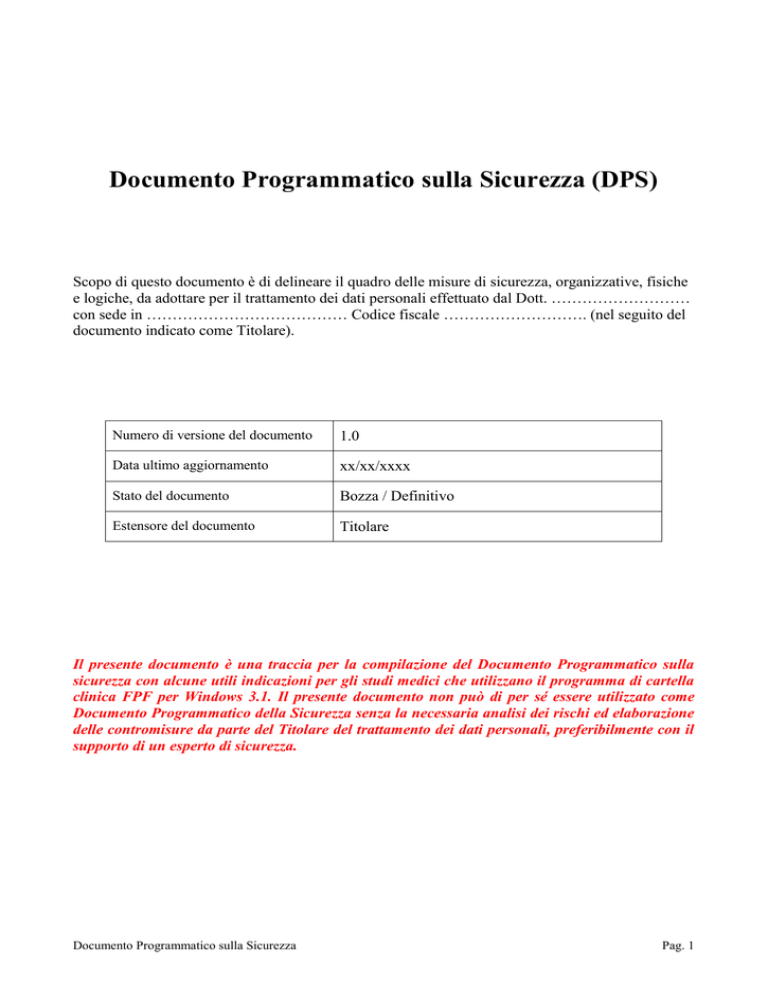

Numero di versione del documento

1.0

Data ultimo aggiornamento

xx/xx/xxxx

Stato del documento

Bozza / Definitivo

Estensore del documento

Titolare

Il presente documento è una traccia per la compilazione del Documento Programmatico sulla

sicurezza con alcune utili indicazioni per gli studi medici che utilizzano il programma di cartella

clinica FPF per Windows 3.1. Il presente documento non può di per sé essere utilizzato come

Documento Programmatico della Sicurezza senza la necessaria analisi dei rischi ed elaborazione

delle contromisure da parte del Titolare del trattamento dei dati personali, preferibilmente con il

supporto di un esperto di sicurezza.

Documento Programmatico sulla Sicurezza

Pag. 1

1. Sommario

1.

2.

2.1.

2.2.

2.3.

2.4.

3.

3.1.

3.2.

3.3.

3.4.

4.

5.

5.1.

5.2.

5.3.

6.

7.

7.1.

7.2.

7.3.

7.4.

7.5.

7.6.

7.7.

7.8.

7.9.

8.

9.

10.

11.

12.

Sommario ................................................................................................................................. 2

Elenco dei trattamenti di dati personali.................................................................................... 3

T01 - Registrazione e tenuta delle cartelle cliniche degli assistiti ....................................... 3

T02 – Registrazione e stampa delle prescrizioni ................................................................. 4

T03 – Elaborazione di statistiche e report per il controllo di gestione ................................ 4

T04 – Prenotazioni delle visite in ambulatorio e a domicilio .............................................. 5

Ulteriori elementi per descrivere gli strumenti ........................................................................ 5

T01 - Registrazione e tenuta delle cartelle cliniche degli assistiti ....................................... 6

T02 – Registrazione e stampa delle prescrizioni ................................................................. 7

T03 – Elaborazione di statistiche e report per il controllo di gestione ................................ 7

T04 – Prenotazioni delle visite in ambulatorio e a domicilio .............................................. 8

Distribuzione dei compiti e delle responsabilità ...................................................................... 8

Analisi dei rischi che incombono sui dati ................................................................................ 9

Rischi attinenti ai comportamenti degli operatori ................................................................ 9

Rischi attinenti agli strumenti ............................................................................................ 11

Rischi attinenti al contesto ................................................................................................. 12

Misure in essere e da adottare ................................................................................................ 13

Ulteriori elementi per la descrizione analitica delle misure di sicurezza ............................... 14

Adozione del sistema di autenticazione previsto dal programma FPF per Windows 3.1 .. 14

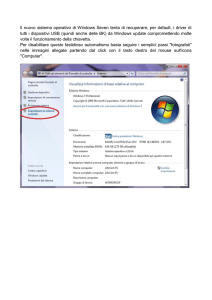

Adozione del sistema di autenticazione di Windows......................................................... 15

Istruzioni agli operatori sul corretto uso del PC e delle chiavi di autenticazione. ............. 15

Adozione del sistema di autorizzazione previsto dal programma FPF per Windows 3.1 . 16

Utilizzo di un programma per la prevenzioni di attacchi di virus informatici. .................. 17

Utilizzo di un programma di controllo degli accessi non autorizzati al PC. ...................... 17

Utilizzo di un sistema di allarme intrusione / incendio nei locali dello studio. ................. 18

Adozione di una specifica procedura per il salvataggio e ripristino degli archivi. ............ 18

Adozione di una specifica procedura di Disaster Recovery. ............................................ 19

Criteri e modalità di ripristino della disponibilità dei dati ..................................................... 19

Ulteriori elementi per specificare i criteri e le procedure di salvataggio e di ripristino ........ 21

Pianificazione degli interventi formativi previsti................................................................... 22

Trattamenti affidati all’esterno............................................................................................... 22

Cifratura dei dati o separazione dei dati identificativi ........................................................... 23

Documento Programmatico sulla Sicurezza

Pag. 2

2. Elenco dei trattamenti di dati personali

In questa sezione sono individuati i trattamenti effettuati dal titolare, direttamente o attraverso collaborazioni esterne, con

l’indicazione della natura dei dati e della struttura (ufficio, funzione, ecc.) interna od esterna operativamente preposta,

onché degli strumenti elettronici impiegati.

Informazioni essenziali

Per ciascun trattamento vanno indicate le seguenti informazioni secondo il livello di sintesi determinato dal titolare:

Descrizione sintetica: menzionare il trattamento dei dati personali attraverso l’indicazione della finalità perseguita o

dell’attività svolta (es., fornitura di beni o servizi, gestione del personale, ecc.) e delle categorie di persone cui i dati si

riferiscono (clienti o utenti, dipendenti e/o collaboratori, fornitori, ecc.).

Natura dei dati trattati: indicare se, tra i dati personali, sono presenti dati sensibili o giudiziari.

Struttura di riferimento: indicare la struttura (ufficio, funzione, ecc.) all’interno della quale viene effettuato il trattamento. In

caso di strutture complesse, è possibile indicare la macro-struttura (direzione, dipartimento o servizio del personale),

oppure gli uffici specifici all’interno della stessa (ufficio contratti, sviluppo risorse, controversie sindacali, mministrazionecontabilità.)

Altre strutture che concorrono al trattamento: nel caso in cui un trattamento, per essere completato, comporta l’attività di

diverse strutture è opportuno indicare, oltre quella che cura primariamente l’attività, le altre principali strutture che

concorrono al trattamento anche dall’esterno.

Descrizione degli strumenti elettronici utilizzati: va indicata la tipologia di strumenti elettronici impiegati (elaboratori o p.c.

anche portatili, collegati o meno in una rete locale, geografica o Internet; sistemi informativi più complessi).

2.1. T01 - Registrazione e tenuta delle cartelle cliniche degli assistiti

Codice trattamento

T01

Descrizione sintetica

del trattamento

Registrazione e tenuta delle cartelle cliniche degli assistiti per lo

svolgimento della professione di medico di medicina generale.

Natura dei dati trattati

Oltre ai dati per l’identificazione personale sono trattati tutti i dati relativi

allo stato di salute degli assistiti (anamnesi familiare, fisiologica e

patologica, allergie, interventi chirurgici, terapie, esiti degli esami

diagnostici).

Struttura di riferimento

Il trattamento viene effettuato all’interno dello studio medico da parte del

medico titolare dello studio o da un suo sostituto temporaneo.

Lo studio è situato in ………………… via ……………….. n. ….

Altre strutture che

concorrono al

trattamento

Opzione A)

Nessuna.

Opzione B)

Il trattamento viene effettuato anche all’interno degli studi dei medici

dell’associazione di medicina di gruppo costituita tra i seguenti medici:

Dott. ……………… con studio sito in …………. via ………….. n. ….

Dott. ……………… con studio sito in …………. via ………….. n. ….

Dott. ……………… con studio sito in …………. via ………….. n. ….

Descrizione degli

strumenti elettronici

utilizzati

Per il trattamento vengono utilizzati i seguenti strumenti:

Personal computer da scrivania con sistema operativo Windows

……….. (95,98,ME,NT,XP Home, XP Professional)

Personal computer portatile con sistema operativo Windows ………..

(95,98,ME,NT,XP Home, XP Professional)

Documento Programmatico sulla Sicurezza

Pag. 3

Il PC è connesso tramite rete locale alla postazione del personale di

segreteria.

Il PC è connesso tramite rete locale alle postazioni degli altri medici

dell’associazione.

Il PC non è connesso a Internet.

Il PC è connesso alla rete pubblica internet tramite …….. (Modem

analogico, ISDN, ADSL, FIBRA, specificare eventualmente il provider

utilizzato)

Per il trattamento viene utilizzato il programma di cartella clinica FPF

per Windows 3.1.

Sul PC è installato il software di integrazione del Progetto SISS della

Regione Lombardia.

…………………………………………………………

(Cancellare le voci che non interessano ed aggiungere eventualmente

quelle mancanti)

2.2. T02 – Registrazione e stampa delle prescrizioni

Codice trattamento

T02

Descrizione sintetica

del trattamento

Stampa delle prescrizioni di farmaci, di esami a fini diagnostici e di

prestazioni terapeutiche e registrazione nella cartella clinica del

paziente dello storico delle prescrizioni effettuate.

Natura dei dati trattati

Oltre ai dati per l’identificazione personale sono trattati i dati relativi alle

terapie e alle prescrizioni degli assistiti.

Struttura di riferimento

Vale quanto indicato per il trattamento T01.

Altre strutture che

concorrono al

trattamento

La compilazione, registrazione e stampa delle prescrizioni relative alle terapie

ricorrenti degli assistiti viene effettuata anche dal personale di segreteria.

Descrizione degli

strumenti elettronici

utilizzati

Vale quanto indicato per il trattamento T01.

2.3. T03 – Elaborazione di statistiche e report per il controllo di gestione

Codice trattamento

T03

Descrizione sintetica

del trattamento

Elaborazioni statistiche e produzione di report anonimi per finalità di

indagine diagnostica e di controllo di gestione delle informazioni

contenute nelle cartelle cliniche.

Documento Programmatico sulla Sicurezza

Pag. 4

Natura dei dati trattati

Vale quanto indicato per il trattamento T01.

Struttura di riferimento

Il trattamento viene effettuato dal solo Titolare.

Altre strutture che

concorrono al

trattamento

Nessuna.

Descrizione degli

strumenti elettronici

utilizzati

Vale quanto indicato per il trattamento T01.

2.4. T04 – Prenotazioni delle visite in ambulatorio e a domicilio

Codice trattamento

T04

Descrizione sintetica

del trattamento

Prenotazione delle visite in ambulatorio e delle visite a domicilio

Natura dei dati trattati

I soli dati per l’identificazione personale degli assistiti.

Struttura di riferimento

Il trattamento viene effettuato dal Titolare o da un suo sostituto

temporaneo.

Altre strutture che

concorrono al

trattamento

Il trattamento viene effettuato anche dal personale di segreteria.

Descrizione degli

strumenti elettronici

utilizzati

Vale quanto indicato per il trattamento T01.

3. Ulteriori elementi per descrivere gli strumenti

Informazioni essenziali

Identificativo del trattamento: alla descrizione del trattamento, se ritenuto utile, può essere associato un codice,

facoltativo, per favorire un’identificazione univoca e più rapida di ciascun trattamento nella compilazione delle altre

tabelle.

Banca dati: indicare eventualmente la banca dati (ovvero il data base o l’archivio informatico), con le relative

applicazioni, in cui sono contenuti i dati. Uno stesso trattamento può richiedere l’utilizzo di dati che risiedono in più di una

banca dati. In tal caso le banche dati potranno essere elencate.

Luogo di custodia dei supporti di memorizzazione: indicare il luogo in cui risiedono fisicamente i dati, ovvero dove si

trovano (in quale sede, centrale o periferica, o presso quale fornitore di servizi, ecc.) gli elaboratori sui cui dischi sono

memorizzati i dati, i luoghi di conservazione dei supporti magnetici utilizzati per le copie di sicurezza (nastri, CD, ecc.) ed

ogni altro supporto rimovibile. Il punto può essere approfondito meglio in occasione di aggiornamenti.

Tipologia di dispositivi di accesso: elenco e descrizione sintetica degli strumenti utilizzati dagli incaricati per effettuare il

trattamento: pc, terminale non intelligente, palmare, telefonino, ecc.

Tipologia di interconnessione: descrizione sintetica e qualitativa della rete che collega i dispositivi d’accesso ai dati

utilizzati dagli incaricati: rete locale, geografica, Internet, ecc.

Documento Programmatico sulla Sicurezza

Pag. 5

Le predette informazioni possono essere completate o sostituite da schemi, tabelle, disegni di architettura del sistema

informativo o da altri documenti aziendali già compilati e idonei a fornire in altro modo le informazioni medesime.

3.1. T01 - Registrazione e tenuta delle cartelle cliniche degli assistiti

Codice trattamento

T01

Banca dati

Il trattamento dei dati viene effettuato con l’applicativo di medicina generale FPF

per Windows versione 3.1 che prevede l’archiviazione dei dati degli assistiti in

un archivio in formato Microsoft Access. All’interno dell’archivio i dati

personali degli assistiti sono cifrati.

Luogo di custodia dei

supporti di

memorizzazione

Opzione A) per installazioni singole o installazioni di rete locale senza server

L’archivio, di nome ……………… (di norma Pazienti.Mdb), è ospitato sulla

postazione di lavoro del medico titolare nella cartella …………….. (di norma

C:\WBASE)

Opzione B) per installazioni in rete locale con un server

L’archivio, di nome ……………… (di norma Pazienti.Mdb), è ospitato sul

server (sulla postazione di lavoro con funzioni di server) situata nel locale

………….

Opzione C) per installazioni di medicina di rete in rete geografica con FPFNET

di effepieffe

L’archivio, di nome ……………… (di norma Pazienti.Mdb), è ospitato sulla

postazione di lavoro del medico titolare nella cartella …………….. (di norma

C:\WBASE\FPFNET)

Una copia dell’archivio, con le sole informazioni degli assistiti che hanno

rilasciato l’assenso al trattamento dei dati per il servizio di medicina di rete, è

presente sulle postazioni di lavoro dei medici dell’associazione di medicina di

gruppo.

Il servizio di sincronizzazione ed allineamento degli archivi è affidato a alla

società effepieffe s.r.l. e viene effettuato via web secondo le modalità indicate nel

documento allegato A. (Allegare la guida all’uso del servizio di medicina di rete)

Opzione D) per installazioni di medicina di rete in rete geografica con EBASE

L’archivio, di nome ……………… (di norma Pazienti.Mdb), è ospitato sulla

postazione di lavoro del medico titolare nella cartella …………….. (di norma

C:\WBASE)

Una copia dell’archivio, con le sole informazioni degli assistiti che hanno

rilasciato l’assenso al trattamento dei dati per il servizio di medicina di rete, è

presente sul server web di EBASE da dove è accessibile dagli altri medici

dell’associazione di medicina di gruppo.

Il servizio di sincronizzazione ed allineamento degli archivi è affidato a alla

società EBASE s.r.l. e viene effettuato via web secondo le modalità indicate nel

documento allegato A. (Richiedere eventualmente a EBASE il documento sulle

modalità di erogazione del servizio)

Per tutti

Le copie di sicurezza dell’archivio degli assistiti vengono effettuate su

…………… (Floppy Disk, Pen Drive, Hard Disk rimovibile, CD Rom, DVD,

Altro PC, Altro) e sono conservate ………….. (indicare un luogo sicuro dove

vengono conservate le copie di sicurezza)

Documento Programmatico sulla Sicurezza

Pag. 6

Tipologia di dispositivi

di accesso

Il trattamento dei dati viene effettuato tramite personal computer.

Tipologia di

interconnessione

Opzione A) per installazioni singole

Non viene utilizzata alcuna tipologia di rete.

Opzione B) per installazioni in rete locale con o senza server dedicato

E’ presente una rete locale che collega tra di loro i seguenti computer:

PC sito …………… adibito a …………. (postazione di lavoro, server di rete)

PC sito …………… adibito a …………. (postazione di lavoro, server di rete)

PC sito …………… adibito a …………. (postazione di lavoro, server di rete)

Le connessioni di rete sono effettuate tramite ……………… (schede di rete

Ethernet e cavi UTP, oppure, tecnologia WLAN: in questo caso occorre indicare

la tipologia di WLAN utilizzata e i livelli di sicurezza adottati)

Opzione C) per installazioni di medicina di rete

L’interconnessione tra i PC dei medici che costituiscono l’associazione di

medicina di gruppo viene effettuata via internet con le modalità indicate

nell’allegato A.

3.2. T02 – Registrazione e stampa delle prescrizioni

Codice trattamento

T02

Banca dati

Vale quanto indicato per il trattamento T01.

Luogo di custodia dei

supporti di

memorizzazione

Vale quanto indicato per il trattamento T01.

Tipologia di dispositivi

di accesso

Vale quanto indicato per il trattamento T01.

Tipologia di

interconnessione

Vale quanto indicato per il trattamento T01.

3.3. T03 – Elaborazione di statistiche e report per il controllo di gestione

Codice trattamento

T03

Banca dati

Vale quanto indicato per il trattamento T01.

Luogo di custodia dei

supporti di

memorizzazione

Vale quanto indicato per il trattamento T01.

Tipologia di dispositivi

di accesso

Vale quanto indicato per il trattamento T01.

Documento Programmatico sulla Sicurezza

Pag. 7

Tipologia di

interconnessione

Nessuna.

3.4. T04 – Prenotazioni delle visite in ambulatorio e a domicilio

Codice trattamento

T04

Banca dati

Vale quanto indicato per il trattamento T01.

Luogo di custodia dei

supporti di

memorizzazione

Vale quanto indicato per il trattamento T01.

Tipologia di dispositivi

di accesso

Vale quanto indicato per il trattamento T01.

Tipologia di

interconnessione

Vale quanto indicato per il trattamento T01.

4. Distribuzione dei compiti e delle responsabilità

In questa sezione occorre descrivere sinteticamente l’organizzazione della struttura di riferimento, i compiti e le relative

responsabilità, in relazione ai trattamenti effettuati. Si possono utilizzare anche mediante specifici riferimenti documenti

già predisposti (provvedimenti, ordini di servizio, regolamenti interni, circolari), indicando le precise modalità per reperirli.

Informazioni essenziali

Struttura: riportare le indicazioni delle strutture già menzionate nella precedente sezione.

Trattamenti effettuati dalla struttura: indicare i trattamenti di competenza di ciascuna struttura.

Compiti e responsabilità della struttura: descrivere sinteticamente i compiti e le responsabilità della struttura rispetto ai

trattamenti di competenza. Ad esempio: acquisizione e caricamento dei dati, consultazione, comunicazione a terzi,

manutenzione tecnica dei programmi, gestione tecnica operativa della base dati (salvataggi, ripristini, ecc.). Anche in

questo caso è possibile utilizzare, nei termini predetti, altri documenti già predisposti.

Struttura / Incaricato

Trattamento Descrizione dei compiti e delle responsabilità

Titolare

T01

Acquisizione e caricamento dei dati.

Consultazione dei dati presenti nelle cartelle cliniche.

Compilazione e stampa dei certificati.

Manutenzione Tecnica dei programmi.

Salvataggio e ripristino degli archivi.

Titolare

T02

Compilazione, registrazione e stampa delle prescrizioni.

Per gli utenti SISS

Sottoscrizione con la firma digitale delle prescrizioni e

registrazione nell’archivio del SISS della Regione Lombardia.

Titolare

T03

Documento Programmatico sulla Sicurezza

Impostazione, esecuzione, consultazione e stampa delle statistiche

e dei report per il controllo di gestione.

Pag. 8

Per i medici che adottano specifici protocolli delle USSL

Invio alle USSL dei report relativi al protocollo …………….

Titolare

T04

Consultazione e aggiornamento dell’agenda degli appuntamenti e

della rubrica degli assistiti.

Personale di segreteria

T02

Compilazione, registrazione e stampa delle prescrizioni relative

alle terapie ricorrenti degli assistiti.

Personale di segreteria

T04

Consultazione e aggiornamento dell’agenda degli appuntamenti e

della rubrica degli assistiti.

Medico associato /

sostituto

T01

Acquisizione e caricamento dei dati.

Consultazione dei dati presenti nelle cartelle cliniche.

Compilazione e stampa dei certificati.

Medico associato /

sostituto

T02

Compilazione, registrazione e stampa delle prescrizioni.

Per gli utenti SISS

Sottoscrizione con la firma digitale delle prescrizioni e

registrazione nell’archivio del SISS della Regione Lombardia.

Medico associato /

sostituto

T04

Consultazione e aggiornamento dell’agenda degli appuntamenti e

della rubrica degli assistiti.

5. Analisi dei rischi che incombono sui dati

Descrivere in questa sezione i principali eventi potenzialmente dannosi per la sicurezza dei dati, e valutarne le possibili

conseguenze e la gravità in relazione al contesto fisico–ambientale di riferimento e agli strumenti elettronici utilizzati.

Informazioni essenziali

Elenco degli eventi: individuare ed elencare gli eventi che possono generare danni e che comportano, quindi, rischi per

la sicurezza dei dati personali.

Impatto sulla sicurezza: descrivere le principali conseguenze individuate per la sicurezza dei dati, in relazione a ciascun

evento, e valutare la loro gravità anche in relazione alla rilevanza e alla probabilità stimata dell’evento (anche in termini

sintetici: es., alta/media/bassa). In questo modo è possibile formulare un primo indicatore omogeneo per i diversi rischi

da contrastare.

5.1. Rischi attinenti ai comportamenti degli operatori

Descrizione Eventi / Rischi

Codice

Sì / No

Impatto sulla sicurezza (gravità: alta, media o

bassa)

Sottrazione di credenziali di

autenticazione

RO1

Sì

La sottrazione delle credenziali di accesso da

parte di persone che non hanno accesso fisico ai

locali dove sono accessibili i dati personali non

comporta comunque rischi elevati sulla sicurezza

anche in considerazione delle politiche di

sostituzione delle password adottate.

Gravità bassa

Documento Programmatico sulla Sicurezza

Pag. 9

Per installazioni di medicina di rete geografica

La sottrazione delle credenziali di accesso al

servizio di medicina di rete può comportare rischi

nel caso di comportamenti fraudolenti da parte di

soggetti comunque a conoscenza e con

disponibilità delle applicazioni informatiche

adottate per la realizzazione del sevizio di

medicina di rete.

Gravità media

Per gli utenti SISS

La sottrazione delle credenziali di autenticazione

al SISS e di firma digitale comportano rischi solo

unitamente alla sottrazione della smart card.

Gravità bassa

Carenza di consapevolezza,

disattenzione o incuria

RO2

Sì

Atteggiamenti di disattenzione, incuria o scarsa

consapevolezza possono essere causa di gravi

rischi sulla sicurezza come ad esempio:

postazioni di lavoro lasciate accese e non

presidiate, senza alcun sistema di blocco, in

luoghi accessibili al pubblico;

conservazione, anche solo temporanea, di

copie di sicurezza dei dati personali in luoghi

non sicuri o comunque facilmente accessibili;

conservazioni delle credenziali di accesso in

luoghi non sicuri o comunque facilmente

accessibili;

conservazione, anche solo temporanea, di

documenti, in luoghi non sicuri o comunque

facilmente accessibili;

utilizzo di programmi e/o servizi che

espongono a rischi le postazioni di lavoro

dove sono presenti i dati personali.

Gravità alta

Comportamenti sleali o fraudolenti

RO3

Sì

Tali comportamenti (soprattutto se messi in atto

dal personale di segreteria, dai colleghi

dell’associazione, da eventuali sostituti o da

persone addetto alla manutenzione/assistenza dei

PC) possono comportare la perdita e/o la

sottrazione dell’intera banca dati degli assistiti.

Gravità alta

Errore materiale

RO4

Sì

Errori materiali nell’utilizzo delle applicazioni

informatiche possono causare perdita dei dati o

registrazione di dati errati.

Gravità media

altro evento

altro evento

Documento Programmatico sulla Sicurezza

Pag. 10

5.2. Rischi attinenti agli strumenti

Descrizione Eventi / Rischi

Codice

Sì / No

Impatto sulla sicurezza (gravità: alta, medio o

bassa)

azione di virus informatici o di

programmi suscettibili di recare danno

RS1

Sì

Nel caso i PC non siano connessi ad internet

Il rischio di attacco da parte di virus informatici é

molto basso in quanto le postazioni di lavoro non

sono connesse ad internet e vengono utilizzate

esclusivamente per l’attività professionale.

Gravità bassa

Nel caso i PC sono connessi ad internet

Il rischi di attacco da parte di virus informatici e

reale per l’utilizzo di internet e della posta

elettronica.

Gravità alta

spamming o tecniche di sabotaggio

RS2

No

Nel caso i PC non siano connessi ad internet

Nessun rischio

Sì

Nel caso i PC sono connessi ad internet

I rischi di spamming sono ormai comuni a tutti gli

utilizzatori di posta elettronica ma non

comportano gravi rischi per la sicurezza dei dati

personali presenti nelle postazioni di lavoro.

Gravità bassa

malfunzionamento, indisponibilità o

degrado degli strumenti

RS3

Sì

Malfunzionamenti o guasti delle postazioni di

lavoro e delle applicazioni possono causare la

perdita degli archivi con i dati personali.

Gravità media

accessi esterni non autorizzati

RS4

No

Nel caso i PC non siano connessi ad internet

Nessun rischio

Sì

Nel caso i PC sono connessi ad internet

L’attività di ricerca, aggiornamento o studio

svolta dal Titolare sul Web espone il PC a rischi

di intrusione (spiware) .

Gravità media

No

Nel caso non venga utilizzato nessun servizio di

medicina di rete

Nessun rischio

Sì

Nel caso si utilizzi il servizio di medicina di rete

di effepieffe (FPFNET)

L’utilizzo del servizio di medicina di rete espone a

rischi di intercettazione delle informazioni su

internet. L’utilizzo del protocollo SSL per la

protezione delle connessioni e della cifratura dei

dati da parte del gestore del servizio minimizza

tale rischio.

Gravità bassa

intercettazione di informazioni in rete

Documento Programmatico sulla Sicurezza

RS5

Pag. 11

Nel caso si utilizzi il servizio di medicina di rete

di EBASE

L’utilizzo del servizio di medicina di rete espone a

rischi di intercettazione delle informazioni su

internet. (Richiedere eventuali informazioni ad

EBASE)

Nel caso si utilizzi il SISS della Regione

Lombardia

L’utilizzo della rete per la connessione al SISS

della Regione Lombardia non espone a particolari

rischi di intercettazione delle informazioni per

l’adozione di una specifica VPN.

Gravità bassa

altro evento

altro evento

5.3. Rischi attinenti al contesto

Descrizione Eventi / Rischi

Codice

Sì / No

Impatto sulla sicurezza (gravità: alta, medio o

bassa)

accessi non autorizzati a locali/reparti

ad accesso ristretto

RC1

Sì

Gravità media

sottrazione di strumenti contenenti dati RC2

Sì

Gravità alta

Eventi distruttivi, naturali o artificiali

(movimenti tellurici, scariche

atmosferiche, incendi, allagamenti,

condizioni ambientali, ecc.), nonché

dolosi, accidentali o dovuti ad incuria

RC3

Sì

Gravità alta

Guasto ai sistemi complementari

(impianto elettrico, climatizzazione,

ecc.)

RC4

Sì

Gravità bassa

errori umani nella gestione della

sicurezza fisica

RC5

Sì

Gravità media

altro evento

altro evento

Documento Programmatico sulla Sicurezza

Pag. 12

6. Misure in essere e da adottare

In questa sezione vanno riportate, in forma sintetica, le misure in essere e da adottare per contrastare i rischi individuati.

Per misura si intende lo specifico intervento tecnico od organizzativo posto in essere (per prevenire, contrastare o ridurre

gli effetti relativi ad una specifica minaccia), come pure quelle attività di verifica e controllo nel tempo, essenziali per

assicurarne l’efficacia.

Informazioni essenziali

Misure: descrivere sinteticamente le misure adottate (seguendo anche le indicazioni contenute nelle altre regole

dell’Allegato B del Codice).

Descrizione dei rischi: per ciascuna misura indicare sinteticamente i rischi che si intende contrastare (anche qui, si

possono utilizzare le indicazioni fornite dall’Allegato B).

Trattamenti interessati: indicare i trattamenti interessati per ciascuna delle misure adottate. Determinate misure possono

non essere riconducibili a specifici trattamenti o banche di dati (ad esempio, con riferimento alle misure per la protezione

delle aree e dei locali). Occorre specificare se la misura è già in essere o da adottare, con eventuale indicazione, in tale

ultimo caso, dei tempi previsti per la sua messa in opera.

Struttura o persone addette all’adozione: indicare la struttura o la persona responsabili o preposte all’adozione delle

misure indicate.

Misure

Rischi

contrastati

Trattamenti

interessati

Misura

già in

essere

Misura da

adottare

Strutture o persone

addette all’adozione

M01 - Adozione del sistema di

autenticazione previsto dal

programma FPF per Windows

3.1

RO3

RC1

Tutti

Sì

No

Da adottare Titolare

entro

Medici associati

……..

M02 - Adozione del sistema di

autenticazione di Windows.

(questa misura è applicabile

RO3

RC1

Tutti

Sì

No

Da adottare Titolare

entro

Medici associati

……..

Personale di segreteria

M03 - Istruzioni agli operatori sul

corretto uso del PC e delle

credenziali di autenticazione.

RO1

RO2

RO4

RC1

Tutti

Sì

No

Da adottare Titolare

entro

……..

M04 - Adozione del sistema di

autorizzazione previsto dal

programma FPF per Windows

3.1

RO3

RC1

Tutti

Sì

No

Da adottare Titolare

entro

……..

M05 - Utilizzo di un programma

per la prevenzioni di attacchi di

virus informatici (antivirus).

RS1

RS2

Tutti

Sì

No

Da adottare Titolare

entro

……..

M06 – Utilizzo di un programma

di controllo degli accessi non

autorizzati al PC (Firewall).

RS1

RS2

RS4

Tutti

Sì

No

Da adottare Titolare

entro

……..

M07 - Utilizzo di un sistema di

allarme intrusione / incendio nei

locali delle studio.

RO1

RO3

RC1

RC2

Tutti

Sì

No

Da adottare Titolare

entro

……..

solo se si utilizza Windows XP

Professional o Windows NT)

Documento Programmatico sulla Sicurezza

Pag. 13

M08 – Adozione di una specifica RS3

procedura per il salvataggio e RC3

ripristino degli archivi.

RC4

RC5

Tutti

Sì

No

Da adottare Titolare

entro

……..

M09 – Adozione di una specifica RS3

procedura di Disaster Recovery.

RC3

RC4

RC5

Tutti

Sì

No

Da adottare Titolare

entro

……..

(altra misura)

(altra misura)

7. Ulteriori elementi per la descrizione analitica delle misure di

sicurezza

Oltre alle informazioni sopra riportate può essere opportuno compilare, per ciascuna misura, una scheda analitica

contenente un maggior numero di informazioni, utili nella gestione operativa della sicurezza e, in particolare, nelle attività

di verifica e controllo Queste schede sono a formato libero e le informazioni utili devono essere individuate in funzione

della specifica misura. A puro titolo di esempio, possono essere inserite informazioni relative a:

la minaccia che si intende contrastare;

la tipologia della misura (preventiva, di contrasto, di contenimento degli effetti ecc.);

le informazioni relative alla responsabilità dell’attuazione e della gestione della misura;

i tempi di validità delle scelte (contratti esterni, aggiornamento di prodotti, ecc.);

gli ambiti cui si applica (ambiti fisici -un reparto, un edificio, ecc. - o logici - una procedura, un’applicazione, ecc.).

Può essere opportuno indicare chi ha compilato la scheda e la data in cui la compilazione è terminata.

7.1. Adozione del sistema di autenticazione previsto dal programma FPF per

Windows 3.1

Scheda numero

M01

Misura

Adozione del sistema di autenticazione previsto dal programma FPF per

Windows 3.1

Descrizione sintetica

Il programma FPF per windows 3.1 prevede in sistema di autenticazione basato

su utente e password conforme ai requisiti minimi del Decreto Legislativo

196/2003.

Elementi descrittivi

Le caratteristiche del sistema di autenticazione sono le seguenti:

Le password ammesse hanno lunghezza non inferiore agli 8 caratteri.

Gli utenti possono modificare la propria password.

Alla prima autenticazione il programma richiede la modifica della

password.

Il responsabile può revocare e definire la scadenza delle password.

Il nome utente non può essere riutilizzato.

Nell’adozione del sistema di autenticazione verranno rispettate le seguenti

regole:

definizione di un’utenza diversa per ogni operatore che accede al sistema;

Documento Programmatico sulla Sicurezza

Pag. 14

utilizzo di password non inferiori agli 8 caratteri;

modifica della password ogni 3 mesi;

Data Aggiornamento

……….

Compilata da

Titolare

7.2. Adozione del sistema di autenticazione di Windows.

Scheda numero

M02

Misura

Adozione del sistema di autenticazione di Windows. (questa misura è

applicabile solo se si utilizza Windows XP Professional o Windows NT)

Descrizione sintetica

Il sistema operativo Microsoft Windows XP permette di proteggere l’accesso

al sistema tramite nome utente e password.

Elementi descrittivi

All’avvio Windows XP propone l’elenco degli utenti abilitati ad accedere al

sistema, ad ogni utente è possibile assegnare una diversa password; senza la

conoscenza della password Windows non permette di accedere al sistema.

Il Sistema di autenticazione permette di proteggere l’accesso ai dati e ai

programmi presenti nel PC in assenza di manomissione fisica del computer.

Questa misura si rivela efficace in tutti i quei casi il PC sia esposto a rischio di

intrusione per brevi periodi di tempo e comunque da personale senza

particolari competenze tecniche.

Nell’adozione del sistema di autenticazione verranno rispettate le seguenti

regole:

definizione di un’utenza diversa per ogni operatore che accede al sistema;

utilizzo di password non inferiori agli 8 caratteri;

modifica della password ogni 3 mesi;

Data Aggiornamento

………

Compilata da

Titolare

7.3. Istruzioni agli operatori sul corretto uso del PC e delle chiavi di autenticazione.

Scheda numero

M03

Misura

Istruzioni agli operatori sul corretto uso del PC e delle credenziali di

autenticazione.

Descrizione sintetica

Sono regolamentate per iscritto a tutti gli operatori modalità di utilizzo delle

postazioni di lavoro, le procedure di accesso e le modalità di conservazione

delle password.

Elementi descrittivi

Nel dettaglio le istruzioni regolamentano le seguenti procedure:

Modalità di apertura e chiusura dei locali anche al fine di non lasciare

Documento Programmatico sulla Sicurezza

Pag. 15

accesso al pubblico ai locali quando non sono presidiati.

Modalità di disposizione delle postazioni di lavoro in modo da

salvaguardare la riservatezza delle informazioni in presenza di pubblico.

Modalità di autenticazione alla postazioni di lavoro.

Modalità di conservazione delle credenziali di autenticazione.

Modalità di definizione delle password di accesso e di rinnovo delle stesse.

Utilizzo di screen-saver protetti da password in modo da bloccare l’accesso

al PC quando viene lasciata acceso senza custodia anche per previ periodi

di tempo.

…………… (altro specificare)

Data Aggiornamento

………

Compilata da

Titolare

7.4. Adozione del sistema di autorizzazione previsto dal programma FPF per

Windows 3.1

Scheda numero

M04

Misura

Adozione del sistema di autorizzazione previsto dal programma FPF per

Windows 3.1

Descrizione sintetica

Il programma FPF per windows 3.1 prevede in sistema di autorizzazione in

modo da poter differenziare l’accesso alle informazioni ai diversi operatori.

Elementi descrittivi

Le caratteristiche del sistema di autorizzazione di FPF per Windows 3.1 sono

le seguenti:

per ogni utente è possibile abilitare/disabilitare l’accesso alle varie sezioni

del programma:

1. Diario clinico degli assistiti.

2. Anamnesi e problemi degli assistiti.

3. Prescrizione degli esami.

4. Esiti degli esami.

5. Terapia abituale e prescrizione farmaci.

6. Certificati.

Per ogni utente è possibile inoltre abilitare/disabilitare l’accesso alle

cartelle degli assistiti che hanno o meno rilasciato il consento al

trattamento dei dati personali.

Le funzioni di amministrazione, di reportistica e di controllo di gestione

sono abilitate solo all’utente principale del programma.

Nell’adozione del sistema di autenticazione verranno rispettate le seguenti

regole:

Al personale di segreteria viene abilitato il solo accesso alla terapia

abituale dei pazienti e prescrizione dei farmaci oltre alla possibilità di

accedere all’agenda degli appuntamenti.

Ai medici sostituiti viene dato accesso alle sezioni 1,2,3,4 e 5 del

programma.

Ai medici dell’associazione viene dato accesso alle sezioni 1,2,3,4 e 5 del

programma.

Documento Programmatico sulla Sicurezza

Pag. 16

A tutti gli operatori non viene dato l’accesso alle cartelle degli assistiti che

non hanno rilasciato il consenso al trattamento dei dati personali.

Data Aggiornamento

………

Compilata da

Titolare

7.5. Utilizzo di un programma per la prevenzioni di attacchi di virus informatici.

Scheda numero

M05

Misura

Utilizzo di un programma per la prevenzioni di attacchi di virus

informatici.

Descrizione sintetica

Utilizzo del programma …………. (indicare il programma antivirus)

Elementi descrittivi

Il programma è installato su tutte le postazioni di lavoro da dove è possibile

accedere ai dati personali degli assistiti.

L’aggiornamento del programma viene effettuato con cadenza ………...

(almeno semestrale)

Data Aggiornamento

………

Compilata da

Titolare

7.6. Utilizzo di un programma di controllo degli accessi non autorizzati al PC.

Scheda numero

M06

Misura

Utilizzo di un programma di controllo degli accessi non autorizzati al PC.

Descrizione sintetica

Utilizzo del programma Firewall connessione Internet di Windows XP

(indicare eventuale altro programma utilizzato)

Elementi descrittivi

Windows XP, sia nella versione Home che Professional, permette di attivare e

configurare il firewall di protezione automatica del PC da accessi non

autorizzati quando si è connessi a Internet.

Per attivare o disattivare Firewall connessione Internet di Windows XP occorre

procedere nel seguente modo:

Aprire Connessioni di rete.

Fare clic sulla connessione remota, LAN o Internet ad alta velocità che si

desidera proteggere e quindi su Cambia impostazioni connessione

nell'elenco Operazioni di rete.

Nel gruppo Firewall connessione Internet della scheda Avanzate

selezionare una o più delle opzioni seguenti:

Per attivare Firewall connessione Internet (ICF), selezionare la casella

di controllo Proteggi il computer e la rete limitando o impedendo

l'accesso al computer da Internet.

Documento Programmatico sulla Sicurezza

Pag. 17

Per disattivare Firewall connessione Internet (ICF), deselezionare la

casella di controllo.

Note: Per aprire Connessioni di rete, fare clic su Start, fare clic su

Pannello di controllo e quindi fare doppio clic su Connessioni di rete.

Per informazioni dettagliate su Firewall connessione Internet è possibile

consultare la guida on line di Windows XP.

Data Aggiornamento

………

Compilata da

Titolare

7.7. Utilizzo di un sistema di allarme intrusione / incendio nei locali dello studio.

Scheda numero

M07

Misura

Utilizzo di un sistema di allarme intrusione / incendio nei locali dello

studio.

Descrizione sintetica

(descrivere sinteticamente il sistema installato)

Elementi descrittivi

(descrivere nel dettaglio il sistema:

tipo di sistema utilizzato;

eventuale collegamento ad una centrale di allarme o ad un numero

telefonico;

periodicità del controllo di funzionamento e/o manutenzione;

utilizzo di telecamere per la video-sorveglianza;

installazione di porte e/o infissi blindati;

utilizzo di un servizio di vigilanza notturna;

ecc.

)

Data Aggiornamento

………

Compilata da

Titolare

7.8. Adozione di una specifica procedura per il salvataggio e ripristino degli archivi.

Scheda numero

M08

Misura

Adozione di una specifica procedura per il salvataggio e ripristino degli

archivi.

Descrizione sintetica

Viene adottata una procedura per il salvataggio e il ripristino degli archivi

contenenti i dati personali e sensibili degli assistiti.

Elementi descrittivi

La procedura adottata è dettagliata nel capitolo 8 del presente documento:

“Criteri e modalità di ripristino della disponibilità dei dati”.

Documento Programmatico sulla Sicurezza

Pag. 18

Data Aggiornamento

………

Compilata da

Titolare

7.9. Adozione di una specifica procedura di Disaster Recovery.

Scheda numero

M09

Misura

Adozione di una specifica procedura di Disaster Recovery.

Descrizione sintetica

La procedura di Disaster Recovery prevede il ripristino delle postazioni di

lavoro e dei dati in caso di evento disastroso.

Elementi descrittivi

La procedura adottata è quella sotto descritta.

Viene preparato un kit con tutto il software originale (o in copia) necessario per

poter ripristinare una postazione di lavoro funzionante anche a partire da un PC

diverso. Il kit contiene:

Il CD di installazione del sistema operativo.

Il CD di installazione del programma FPF per Windows 3.1.

Il CD di installazione del programma antivirus utilizzato.

(indicare altro eventuale software necessario)

Il documento di licenza, con i codici di attivazione del sistema operativo.

Il documento di licenza con i codici di attivazione del programma FPF per

Windows 3.1.

Il documento di licenza, con i codici di attivazione del programma

antivirus.

Un documento con le principali impostazioni di configurazione utilizzate

dal sistema operativo e dal programma FPF per Windows 3.1.

Il kit viene conservato in un luogo sicuro, in uno stabile diverso dallo studio

dove è situata la postazione di lavoro.

Con cadenza …………….. (mensile, trimestrale, semestrale) viene effettuata

una copia supplementare di salvataggio dell’archivio degli assistiti e conservata

in un luogo sicuro, in uno stabile diverso da quello dove vengono conservate le

normali copie di salvataggio. Tale copia verrà utilizzata solo in caso di Disaster

Recovery nell’evenienza che anche le normali copie di salvataggio siano perse

o danneggiate.

Data Aggiornamento

………

Compilata da

Titolare

8. Criteri e modalità di ripristino della disponibilità dei dati

In questa sezione sono descritti i criteri e le procedure adottati per il ripristino dei dati in caso di loro danneggiamento o di

inaffidabilità della base dati. L’importanza di queste attività deriva dall’eccezionalità delle situazioni in cui il ripristino ha

luogo: è essenziale che, quando sono necessarie, le copie dei dati siano disponibili e che le procedure di reinstallazione

Documento Programmatico sulla Sicurezza

Pag. 19

siano efficaci. Pertanto, è opportuno descrivere sinteticamente anche i criteri e le procedure adottate per il salvataggio

dei dati al fine di una corretta esecuzione del loro ripristino.

Informazioni essenziali

Per quanto riguarda il ripristino, le informazioni essenziali sono:

Banca dati/Data base/Archivio: indicare la banca dati, il data base o l’archivio interessati.

Criteri e procedure per il salvataggio e il ripristino dei dati: descrivere sinteticamente le procedure e i criteri individuati per

il salvataggio e il ripristino dei dati, con eventuale rinvio ad un’ulteriore scheda operativa o a documentazioni analoghe.

Pianificazione delle prove di ripristino: indicare i tempi previsti per effettuare i test di efficacia delle procedure di

salvataggio/ripristino dei dati adottate.

Ripristino

Banca Dati / Data Base

Archivio degli assistiti. L’archivio si chiama …………. (di norma Pazienti.Mdb)

ed è situato nella cartella …………… (di norma C:\WBASE) del PC.

Criteri e procedure per il Modalità A)

salvataggio e ripristino Il salvataggio dell’archivio degli assistiti viene effettuato con la specifica

dei dati

funzionalità del programma FPF per Windows 3.1 che prevede la compressione e

la copia dell’archivio su un supporto esterno …………… (Floppy Disk, Pen

Drive, Hard Disk rimuovibile, altro).

Il programma prevede una corrispondente funzionalità di ripristino dell’archivio.

Modalità B)

Il salvataggio viene effettuato mediante copia di tutta la cartella …………… (di

norma C:\WBASE) (dove è contenuto sia l’archivio degli assistiti che i file

eseguibili e di supporto del programma FPF per Windows 3.1) su un supporto

esterno …………….. (CD ROM, DVD, Pen Drive, Hard Disk rimuovibile, altro).

Il ripristino viene effettuato mediante copia a ritroso dell’archivio degli assistiti

piuttosto che di tutta la cartelle salvata.

Modalità C) consigliata

Il salvataggio viene effettuato mediante copia compressa e cifrata di tutta la

cartella …………… (di norma C:\WBASE) (dove è contenuto sia l’archivio degli

assistiti che i file eseguibili e di supporto del programma FPF per Windows 3.1)

su un supporto esterno …………….. (CD ROM, DVD, Pen Drive, Hard Disk

rimuovibile, altro).

La compressione viene effettuata con il programma Winzip (o altro programma

di compressione che prevede la compressione cifrata con chiave simmetrica)

Il ripristino viene effettuato mediante decompressione a ritroso dell’archivio degli

assistiti piuttosto che di tutta la cartelle salvata.

Specificare altra eventuale modalità utilizzata.

Pianificazione delle prove

di ripristino

La prova di ripristino dell’archivio degli assistiti è stata effettuata (verrà

effettuata) in data ……………..

La prova di ripristino degli archivi viene pianificata una volta ogni …………

(anno, sei mesi, tre mesi)

Prima di effettuare le prove di ripristino delle copie salvate si procede ad una

copia dell’intera cartella …………… (di norma C:\WBASE) (dove è contenuto

sia l’archivio degli assistiti che i file eseguibili e di supporto del programma FPF

per Windows 3.1) in una cartella temporanea del Disco Fisso del PC in modo da

poter ripristinare lo stato originale in caso di fallimento del processo di ripristino.

Terminato il ripristino e verificato il buon esito dello stesso la copia nella cartella

temporanea viene rimossa.

Documento Programmatico sulla Sicurezza

Pag. 20

Ripristino

Programma

Programma di gestione delle cartelle cliniche FPF per Windows 3.1

Criteri e procedure per il

salvataggio e ripristino

dei dati

In caso malfunzionamento o danneggiamento che pregiudicano il funzionamento

del programma FPF per Windows 3.1 piuttosto che dell’intero PC il programma

FPF per Windows 3.1 potrà essere reinstallato mediante il CD di installazione:

terminata l’installazione si potrà procedere al ripristino dell’archivio degli assistiti

con le modalità indicate in precedenza.

Pianificazione delle prove

di ripristino

Non si ritiene necessario procedere a prove del processo di reinstallazione

dell’intero programma FPF per Windows 3.1 anche in considerazione della

consolidata diffusione dello stesso.

9. Ulteriori elementi per specificare i criteri e le procedure di

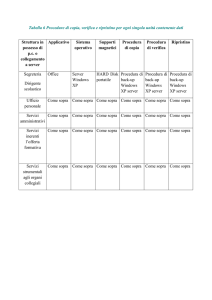

salvataggio e di ripristino

Data base: identificare la banca, la base o l’archivio elettronico di dati interessati. Criteri e procedure per il salvataggio

dei dati: descrivere sinteticamente la tipologia di salvataggio e la frequenza con cui viene effettuato.

Modalità di custodia delle copie: indicare il luogo fisico in cui sono custodite le copie dei dati salvate.

Struttura o persona incaricata del salvataggio: indicare la struttura o le persone incaricate di effettuare il salvataggio e/o

di controllarne l’esito.

Salvataggio

Banca Dati / Data Base

Archivio degli assistiti.

Criteri e procedure per il

salvataggio dei dati

Il salvataggio dell’archivio degli assistiti viene effettuato con cadenza …………...

(giornaliera, settimanale, quindicinale)

Modalità A)

La copie viene effettuata alternativamente su supporti diversi allo scopo sono

utilizzati …….. (due,tre) …………….. (serie di Floppy Disk, Pen Drive, Hard

Disk rimuovibili, CD RW, DVD RW, altro)

Modalità B)

La copie viene effettuata ogni volta su un nuovo CD ROM.

Specificare altra eventuale modalità utilizzata

Viene tenuto un registro dei salvataggi un cui vengono appuntate:

La data in cui è stato fatto il salvataggio.

Il numero / codice identificativo del supporto su cui è stato fatto il salvataggio.

La firma di chi ha effettuato il salvataggio.

Luogo di custodia delle

copie

Le copie di salvataggio vengono custodite …………………. (indicare un luogo

sicuro dove vengono conservate le copie di sicurezza)

Con cadenza …………….. (mensile, trimestrale, semestrale) viene effettuata una

copia supplementare di salvataggio e conservata in luogo diverso …………….

(indicare il luogo, preferibilmente in uno stabile diverso, dove viene conservata la

Documento Programmatico sulla Sicurezza

Pag. 21

copia di sicurezza) da utilizzarsi solo in caso di Disaster Recovery.

Struttura o persona

incaricata del salvataggio

Titolare. (indicare eventuale altro incaricato)

10. Pianificazione degli interventi formativi previsti

In questa sezione sono riportate le informazioni necessarie per individuare il quadro sintetico degli interventi formativi

che si prevede di svolgere.

Informazioni essenziali

Descrizione sintetica degli interventi formativi: descrivere sinteticamente gli obiettivi e le modalità dell’intervento

formativo, in relazione a quanto previsto dalla regola 19.6 (ingresso in servizio o cambiamento di mansioni degli

incaricati, introduzione di nuovi elaboratori, programmi o sistemi informatici, ecc) .

Classi di incarico o tipologie di incaricati interessati: individuare le classi omogenee di incarico a cui l’intervento è

destinato e/o le tipologie di incaricati interessati, anche in riferimento alle strutture di appartenenza.

Tempi previsti: indicare i tempi previsti per lo svolgimento degli interventi formativi.

Descrizione Sintetica degli interventi formativi

Classi di incarico o tipologie di

incaricati interessati

Tempi previsti

Istruzioni agli operatori sul corretto uso del PC

e delle credenziali di autenticazione.

Personale di segreteria

Medici sostituti o associati

Entro ………..

Partecipazione a un corso di formazione per Titolare

l’uso del PC e del sistema operativo Windows Personale di segreteria

Partecipazione a un corso di formazione per Titolare

l’uso del programma FPF per Windows 3.1

Personale di segreteria

11. Trattamenti affidati all’esterno

Redigere un quadro sintetico delle attività affidate a terzi che comportano il trattamento di dati, con l’indicazione sintetica

del quadro giuridico o contrattuale (nonché organizzativo e tecnico) in cui tale trasferimento si inserisce, in riferimento gli

impegni assunti, anche all’esterno, per garantire la protezione dei dati stessi.

Informazioni essenziali

Descrizione dell’attività “esternalizzata”: indicare sinteticamente l’attività affidata all’esterno.

Trattamenti di dati interessati: indicare i trattamenti di dati, sensibili o giudiziari, effettuati nell’ambito della predetta

attività.

Soggetto esterno : indicare la società, l’ente o il consulente cui è stata affidata l’attività, e il ruolo ricoperto agli effetti della

disciplina sulla protezione dei dati personali (titolare o responsabile del trattamento).

Descrizione dei criteri: perché sia garantito un adeguato trattamento dei dati è necessario che la società a cui viene

affidato il trattamento rilasci specifiche dichiarazioni o documenti, oppure assuma alcuni impegni anche su base

contrattuale, con particolare riferimento, ad esempio, a:

1. trattamento di dati ai soli fini dell’espletamento dell’incarico ricevuto;

2. adempimento degli obblighi previsti dal Codice per la protezione dei dati personali;

3. rispetto delle istruzioni specifiche eventualmente ricevute per il trattamento dei dati personali o integrazione delle

procedure già in essere;

4. impegno a relazionare periodicamente sulle misure di sicurezza adottate, anche mediante eventuali questionari e

liste di controllo, e ad informare immediatamente il titolare del trattamento in caso di situazioni anomale o di

emergenze.

Documento Programmatico sulla Sicurezza

Pag. 22

Descrizione sintetica dell’attività

esternalizzata

Trattamenti di

dati interessati

Soggetto esterno

Descrizione dei criteri e degli

impegni assunti per l’adozione

delle misure

Nel caso si utilizzi il servizio di T01

medicina di rete di effepieffe T02

(FPFNET)

Servizio di medicina in rete. Il

servizio viene effettuato nelle

modalità indicate dal documento

allegato. (Allegare la guida all’uso

del servizio di medicina di rete)

Effepieffe s.r.l.

Trattamento dei dati ai soli fini

dell’espletamento del servizio.

Nel caso si sia aderito al SISS della

Regione Lombardia

Servizio di assistenza da parte di

parte del Service Provider

accreditato dalla Regione

Lombardia per i servizi di

integrazione del SISS.

Indicare il nome

della società.

T01

T02

T03

T04

Rispetto delle prescrizioni

previste dal Codice per la

protezione dei dati personali.

Trattamento dei dati ai soli fini

dell’espletamento del servizio.

Rispetto delle prescrizioni

previste dal Codice per la

protezione dei dati personali.

12. Cifratura dei dati o separazione dei dati identificativi

In questa sezione vanno rappresentate le modalità di protezione adottate in relazione ai dati per cui è richiesta la

cifratura, o la separazione fra dati identificativi e dati sensibili, nonché i criteri e le modalità con cui viene assicurata la

sicurezza di tali trattamenti. Questo punto riguarda solo organismi sanitari e esercenti professioni sanitarie (regola 24).

Informazioni essenziali

Trattamenti di dati: descrivere i trattamenti (le banche o le basi di) dati oggetto della protezione

Protezione scelta: riportare la tipologia di protezione adottata, scelta fra quelle indicate dal Codice o in base a

considerazioni specifiche del titolare.

Tecnica adottata: descrivere sinteticamente, in termini tecnici ed eventualmente organizzativi, la misura adottata. Ad

esempio, in caso di utilizzo di cifratura, le modalità di conservazione delle chiavi e le procedure di utilizzo.

Trattamenti di

dati interessati

Protezione adottata

(Cifratura / Separazione)

Descrizione della tecnica adottata

T01, T02, T03

Cifratura

I dati di identificazione delle persone (cognome e nome, codice

fiscale, numero di tessera sanitaria, luogo e data di nascita,

indirizzi e recapiti personali) presenti nell’archivio di FPF per

Windows 3.1 sono cifrati con una tecnica di cifratura

simmetrica. La chiave di cifratura è mascherata all’interno del

programma.

Il programma consente al Titolare di estrarre in un archivio

separato i soli dati personali degli assistiti per poter effettuare

trattamenti esterni all’applicativo (statistiche non previste in

FPF, mailing list, conversione dati per l’utilizzo di un

applicativo diverso, ecc). Tali copie costituiscono un rischio per

la sicurezza e devono pertanto essere distrutte non appena

terminato il trattamento.

Documento Programmatico sulla Sicurezza

Pag. 23

Documento Programmatico sulla Sicurezza

Pag. 24