Una visione d'insieme sulle più diffuse minacce

per la sicurezza del sistema... e dei dati in esso memorizzati.

Virus. I virus sono veri e propri piccoli programmi in grado di causare, una volta mandati in esecuzione, gravi danni sul

personal computer. Fino a qualche tempo fa era possibile inquadrare i virus in circolazione in varie tipologie; oggi sono

sempre di più gli esempi di virus che integrano funzionalità spyware (o viceversa), che sfruttano - per insediarsi

indisturbati - exploit (vere e proprie vulnerabilità di sicurezza) del sistema operativo o dei software installati, di “dialer”

che per diffondersi si comportano come virus.

Per difendersi da queste bestiacce, l’installazione di un buon software antivirus rimane l’azione più sensata da compiere.

Ci preme comunque ricordare che un antivirus deve essere mantenuto costantemente aggiornato utilizzando la

funzionalità di Update di solito integrata all’interno del programma. Un antivirus non aggiornato non è infatti in grado di

riconoscere tutte le ultime minacce virus, rendendo così il sistema una potenziale facile preda per i virus più recenti.

Nelle pagine che seguono vi presentiamo quattro antivirus completamente gratuiti e le procedure passo-passo per

utilizzarli senza problemi.

Chi sviluppa virus (o, più in generale, malware) sempre più sovente fa uso di algoritmi che sfruttano falle di sicurezza,

vulnerabilità e bug più o meno noti dei componenti software usati per operare in Rete. L’obiettivo è sempre lo stesso:

cercare di insediarsi il più facilmente possibile su un maggior numero di sistemi e diffondersi con rapidità e magari senza

che l’utente - proprietario del personal computer infetto - possa accorgersene.

Dopo l’installazione dell’antivirus, quindi, il secondo passo fondamentale da compiere - spesso trascurato dalla

maggioranza degli utenti domestici così come in molte realtà aziendali - consiste nel mantenere sempre aggiornati il

sistema operativo ed i programmi che si utilizzano in Rete.

Non pensiate di essere al sicuro se non aprite gli allegati della posta elettronica: gran parte dei virus sanno “autoeseguirsi” (sfruttando vulnerabilità del client di posta) anche senza il classico doppio clic da parte

dell’utente proprio sfruttando vulnerabilità del sistema operativo, del browser o del client di posta elettronica non

risolte applicando le opportune patch di sicurezza. Antivirus aggiornato e sistema “allo stato dell’arte” (mediante

l’applicazione di tutte le patch di sicurezza Microsoft) consentiranno di scongiurare gran parte delle infezioni.

Il vecchio consiglio che invita a riflettere più e più volte prima dell’apertura di un allegato è comunque sempre valido.

Tenete presente che gran parte dei virus in circolazione è in grado di falsificare (" spoofing") l’indirizzo del mittente. Può

capitare, quindi, che un’e-mail apparentemente proveniente da un contatto fidato possa contenere un

pericoloso virus in allegato. Cautela.

Non incolpate, inoltre, i mittenti apparenti indicati nelle e-mail infette che ricevete nella casella di posta

elettronica. In generale l'utente indicato come mittente non è quello che ha spedito l'e-mail con l'allegato virale: il suo

indirizzo di posta elettronica viene infatti di solito "rubato" dalla Rubrica di Outlook Express o di altri client e-mail sulle

macchine infette.

Virus possono insediarsi nelle pagine web (sfruttando le vulnerabilità del browser o del sistema operativo per

installarsi), inviati attraverso software di messaggistica istantanea come Messenger o via IRC (Internet Relay Chat), nei

file scaricati dai circuiti peer-to-peer (WinMX, Kazaa, e-Mule e così via). A tal proposito, va ricordato che alcuni virus

possono nascondersi all’interno di documenti (per esempio i normali .doc di Microsoft Word: un esempio sono i macro

virus) ma anche nei file musicali, nei video. Ha destato qualche imbarazzo, di recente, la diffusione di alcuni trojan in

grado di sfruttare una lacuna nella tecnologia DRM antipirateria integrata in Windows Media Player: dopo aver scaricato

(in genere da network peer-to-peer) alcuni file che all’apparenza potevano sembrare normali video, una volta riprodotti

con Windows Media Player si collegavano a siti web maligni e tentavano il download di software dannosi.

Tipologie di virus e minacce ampiamente diffuse in Rete:

Malware. Termine utilizzato per identificare tutti quei programmi, spesso causa di grossi problemi sul “computer-

vittima”, che vengono installati sul sistema senza l’autorizzazione dell’utente. Si tratta sempre di programmi nocivi.

Virus. Poiché il confine tra virus in senso stretto e altre tipologie di minacce quali worm, trojan e dialer è divenuto oggi

molto sfumato, il termine virus è divenuto sinonimo di “malware”.

Virus polimorfico. Implementa un algoritmo che ne consente la mutazione ad ogni infezione. In questo modo, risulta

di più difficile rilevamento da parte dei software antivirus.

Virus di boot. Oggi pressoché scomparsi, questi tipi di virus infettano il settore di avvio di floppy disk e dischi fissi

anziché singoli file.

Macrovirus. Infettano documenti Word, Excel, Powerpoint e simili “nascondendosi” all’interno di essi sotto forma di

macro nocive.

Worm. Non necessita di legarsi a file eseguibili come i classici virus ma richiede l’intervento dell’utente per infettare il

sistema. Quest’ultima barriera è ormai caduta da tempo, poiché gran parte dei worm sfruttano vulnerabilità del sistema

operativo (non risolte da parte dell’utente mediante l’applicazione delle patch di sicurezza opportune) per “autoavviarsi”.

Come i virus, i worm integrano un payload (la parte contenente il codice dannoso vero e proprio) e sempre più spesso

attivano una backdoor o un keylogger aprendo la porta ad altri tipi di attacco provenienti dalla Rete.

Trojan o Cavallo di Troia. Versione digitale dello stratagemma utilizzato da Ulisse per entrare in città con i suoi

soldati, il trojan “informatico” vuol sembrare all’utente ciò che non è per indurlo a lanciare il programma, in realtà

dannoso. I trojan in genere non si diffondono automaticamente come virus e worm e vengono usati per installare

backdoor e keylogger sul “computer-vittima”.

Backdoor. Aprono una o più porte “di servizio” che consentono di superare dall’esterno tutte le misure di sicurezza

adottate sul sistema. Utilizzate per prendere il controllo di una macchina. Molti virus "moderni" integrano anche una o

più backdoor.

Keylogger. Programmi maligni che registrano tutti i tasti premuti da parte dell’utente e ritrasmettono password e dati

personali in Rete. Se sul proprio sistema si è rinvenuto un keylogger oppure un virus che integra questa funzionalità,

dopo la sua eliminazione è bene provvedere immediatamente alla modifica di tutte le proprie password.

Exploit. Falle di sicurezza presenti nel sistema operativo e nei software in uso. In Rete pullulano i software che

consentono di sfruttarle per far danni (aver accesso al sistema, guadagnare diritti amministrativi, rubare password e così

via). Una ragione in più per mantenere i software utilizzati (a partire dal sistema operativo) sempre costantemente

aggiornati.

Phishing. E' il metodo utilizzato per rubare informazioni personali quali password, numeri di carte di credito,

informazioni finanziarie e così via. Si tratta di vere e proprie truffe che utilizzano e-mail e siti web appositamente creati,

per spingere l'utente ad inserire dati personali. L'uso di elementi grafici e formule testuali proprie di famosi servizi online

(istituti di credito, portali di e-commerce, aziende di telecomunicazioni,...) possono rappresentare la chiave di volta per

spingere i più creduloni ad inserire informazioni confidenziali.

I tentativi di frode online sono in continua crescita: il numero dei messaggi di posta elettronica e dei siti web

espressamente creati con lo scopo di truffare gli utenti meno attenti, sta raggiungendo dimensioni davvero spaventose.

Il meccanismo è sempre lo stesso: malintenzionati remoti cominciano con l'inviare migliaia di e-mail ad account di posta

elettronica di tutto il mondo. All'interno del corpo del messaggio, si spiega che un famoso istituto di credito, un'azienda

di servizi online od un portale sul web, hanno la necessità di verificare i vostri dati personali. Si invita quindi l'utente a

cliccare su un link (che porta ad un sito web) spingendolo ad inserire username, password o codici di accesso.

I "messaggi-esca" sono solitamente inviati in formato HTML: i truffatori possono così inserire nel messaggio loghi ed altri

elementi grafici propri di famosi istituti con l'intento di "abbindolare" l'utente ma, soprattutto, mascherare il falso link.

Ultimamente sono propro le banche ad essere prese più di mira: una volta che l'utente clicca sul link indicato nell'e-mail

truffaldina ed inserisce i dati per l'accesso, ad esempio, al proprio conto online, il malintenzionato può acquisire quei dati

e dilapidarlo completamente.

Gli istututi di credito maggiormente oggetto di phishing sono quelli statunitensi: sono decine i tentativi di truffa messi in

atto grazie all'invio di false e-mail e siti web appositamente sviluppati.

Ma non solo. Anche l'Italia sta divenendo sempre più spesso oggetto di attenzione: gli esempi più critici, registratisi più

di recente, sono quelli che hanno coinvolto Poste Italiane, Banca Intesa, Unicredit Banca e molte altre.

Generalmente i truffatori inviano casualmente ad indirizzi e-mail reperiti in Rete (utilizzando la stessa logica e le

medesime tecniche adoperate dagli spammer) i loro messaggi-esca. Il messaggio riportato nel corpo del testo tenta di

indurre l'utente a cliccare su un falso link camuffato con l'URL del sito web ufficiale della banca italiana, richiedendo poi

di introdurre i dati di accesso personali. Per mettere a nudo tutti i tentativi di truffa, è bene disattivare la visualizzazione

- all'interno del client di posta elettronica - dei messaggi in formato HTML preferendo sempre il testo puro. In questo

modo è immediato accorgersi di come l'indirizzo venga camuffato.

Diffidate sempre di chi vi richiede, via e-mail, la conferma di dati personali. Istituti di credito, siti di e-commerce e così

via non richiedono - tramite l'invio di messaggi di posta elettronica - questo tipo di informazioni.

Fate sempre riferimento ai siti web ufficiali e non cliccate mai sui link presenti nelle e-mail di questo tipo.

Pharming (o "DNS poisoning"). E' sempre più diffusa l'abitudine, da parte di molti worm, di modificare il contenuto

del file HOSTS di Windows. Tale file permette di associare un particolare URL mnemonico (es. www.google.it) ad uno

specifico indirizzo IP: ciò ricorda da vicino il funzionamento del server DNS del provider Internet. Ogni volta che si digita

un indirizzo nella barra degli URL del browser, il sistema verifica - prima di tutto - se vi sia un'associazione

corrispondente all'interno del file HOSTS. Solo quando questa non viene trovata si passa all'interrogazione del server

DNS del provider. La modifica del file HOSTS era prima "prerogativa" di spyware e hijackers: oggi sta divenendo pratica

sempre più diffusa anche tra i virus. Potrebbe capitare, quindi, digitando l'URL del motore di ricerca preferito, di un

famoso portale e così via, di essere stranamente "proiettati" verso siti web che non si sono assolutamente richiesti. Il file

HOSTS può essere memorizzato in locazioni differenti a seconda della specifica versione di Windows che si sta

utilizzando. In Windows NT/2000/XP/2003 è in genere salvato nella cartella \SYSTEM32\DRIVERS\ETC mentre in

Windows 9x/ME nella cartella d'installazione di Windows. La modifica del file HOSTS di Windows può quindi essere

sfruttata per sferrare attacchi "phishing".

Il pharming, invece, è una diversa tipologia di attacco indirizzata in primo luogo ai server DNS. Una volta infettato, il

server DNS indirizza i navigatori ad un sito fraudolento malgrado abbiano digitato l'Url corretto nel loro browser.

Il pharming è più difficilmente rilevabile dal momento che il browser non segnala nessuna anomalia lasciando credere

all'utente di navigare in un sito legittimo. La maggiore pericolosità del pharming, rispetto al phishing, è che non viene

colpito il singolo navigatore, destinatario di una e-mail con un link fraudolento, ma un elevato numero di vittime

attaccate nello stesso istante in cui accedono a un falso dominio.

Siti maligni. Sempre più spesso vengono recapitate, nella nostra casella di posta elettronica, e-mail fraudolente

contenenti link a siti web davvero pericolosi. E' possibile incappare in siti web maligni anche semplicemente "navigando"

in Rete. Aggressori remoti rimpinguano questi siti dannosi con script e controlli attivi in grado di eseguire codice nocivo

sul personal computer dell'utente. Tutto ciò semplicemente visitando con il browser una pagina creata allo scopo.

Per difendersi da questi attacchi è bene accertarsi di installare con regolarità tutte le patch rilasciate per il sistema

operativo e per le applicazioni in uso.

In uno studio effettuato da Symantec e riferito al secondo semestre dello scorso anno, si legge come fossero addirittura

più di 1.400 le nuove vulnerabilità di sicurezza (addirittura 54 per settimana!) scoperte nei vari software. Tra queste, più

del 97% sono considerate rischiose o molto pericolose (la presenza di queste vulnerabilità può condurre ad attacchi

remoti in grado di compromettere completamente il sistema preso di mira). In aggiunta a questo idilliaco scenario, il

70% di esse è stato definito come facilmente sfruttabile da remoto, cosa che estende in modo impressionante il numero

dei possibili attacchi.

Un esempio? Websense Security Labs ha lanciato qualche tempo fa l'allarme circa un tentativo di estorsione perpetrato

via web. Visitando un sito web maligno con Internet Explorer senza aver applicato tutte le patch di sicurezza Microsoft, ci

si potrebbe ritrovare con tutti propri documenti resi assolutamente illeggibili. L'aggressore remoto, quindi, intenta una

vera e propria estorsione nei confronti dell'utente: "o acquisti lo speciale software di decodifica o perderai tutto." E'

questa la sostanza della minaccia.

Accedendo al sito web dell'aggressore senza aver applicato la patch MS05-023 per Internet Explorer, il browser

effettuerà automaticamente il download di un trojan ("download-aag") e provvederà ad eseguirlo sul sistema dell'ignaro

utente. A questo punto, il trojan si connetterà ad un altro sito web maligno provvedendo a prelevare ed attivare un

software "ad hoc" che codificherà tutti i documenti personali presenti sul disco fisso. Viene quindi mostrato un

messaggio con le indicazioni per l'acquisto del software di decodifica (costo: 200 Dollari).

L'applicazione tempestiva di patch di sicurezza e l'effettuazione periodica di copie di backup permettono di evitare di

incappare in simili problemi.

Trojan "estorsori". Seguendo la stessa scia, informiamo i nostri lettori sulla diffusione di PGPcoder (Gpcode), un

malware che - una volta mandato in esecuzione (è possibile ritrovarselo nella casella di posta elettronica) - codifica

alcuni file presenti sul disco fisso (per, esempio, tutti quelli con estensione .doc) tentando di estorcere una somma di

denaro all'utente che desideri rientrarne in possesso. Alcuni produttori di software antivirus (ad esempio, F-Secure),

essendo l'agoritmo di codifica usato fortunatamente molto semplice, hanno prontamente fornito i tool per operare una

decodifica.

"Typosquatting". E' noto come molti malintenzionati registrino nomi a dominio simili a quelli di famosi siti web con lo

scopo di "catturare" tutti quegli utenti che digitino erroneamente l'URL nella barra degli indirizzi del browser. Esistono

però siti web con nomi molto simili a quelli di famosi portali ed apprezzate realtà "internettiane" che contengono ogni

sorta di nefandezza. Il caso più famoso è quello di un sito web che imitava l'indirizzo www.google.com a meno di una

lettera. Basta quindi digitare erroneamente l'indirizzo proprio del famoso motore di ricerca, aggiungendo una lettera in

più (la "k"), per ritrovarsi all'interno di un sito pieno zeppo di componenti nocivi di ogni genere: una volta aperto con il

browser, il sito sfrutta una vasta gamma di vulnerabilità note del sistema operativo e dei browser per cercare di installare

sul personal computer del malcapitato spyware e malware di ogni tipo. Domini Internet con materiale pericoloso che

ricalcano da vicino URL di famosi portali nascono però ogni giorno: l'installazione di un buon "personal firewall", di un

software antivirus aggiornato e l'applicazione delle patch di sicurezza per sistema operativo e browser sono sempre

l'arma migliore per evitare problemi!

Malware e spyware: le strategie utilizzate

per insediarsi sul sistema

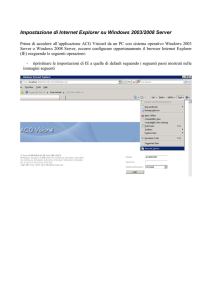

Le minacce provenienti dalla Rete aumentano in modo esponenziale, giorno dopo giorno. Un sistema sul quale non si

provvedano ad applicare gli aggiornamenti periodicamente rilasciati da Microsoft è oggi facile preda di spyware e

malware di ogni genere. Anche qualora si siano abbandonati Internet Explorer ed Outlook Express per passare a prodotti

alternativi, va ricordato che è sempre bene installare comunque Service Pack, patch cumulative e patch critiche per il

browser ed il client di posta forniti insieme con Windows. Se si sta utilizzando Internet Explorer 5.5 o versioni precedenti,

l’aggiornamento alla versione 6.0 SP1 (ved. questa pagina) è d’obbligo.

Navigare con vecchie versioni del browser significa esporsi a rischi enormi. Successivamente, si dovrà provvedere ad

applicare le patch disponibili per il download, con particolare attenzione per quelle cumulative. A tal proposito, è possibile

ricorrere al servizio Windows Update oppure, su sistemi Windows 2000/XP/2003, a Microsoft Baseline Security

Analyzer (ved. questa pagina), recentemente giunto alla seconda versione.

Tuttavia, non si pensi che i browser della “concorrenza” siano immuni da problemi. Ad esempio, i prodotti opensource di

Mozilla (compreso Firefox, prodotto che sta cominciando a minare la supremazia di Internet Explorer) hanno dovuto di

recente fare i conti con numerose vulnerabilità di sicurezza. In questi casi, Mozilla Foundation rilascia una nuova versione

esente da bug che deve essere prontamente installata. Per rendersi conto delle falle di sicurezza via a via scoperte nei

vari software è sufficiente fare qualche ricerca sul sito web di Secunia (secunia.com).

I moderni “personal firewall” si comportano come una sorta di barriera tra il personal computer e la rete Internet.

Sarebbe bene comunque servirsi di un firewall che operi un’azione di filtro in tempo reale sui componenti che

costituiscono le pagine web visitate mediante il browser. Outpost Firewall (agnitum.com) integra un modulo in grado

di analizzare le pagine Internet che si stanno visitando rendendo innocui contenuti attivi, potenzialmente offensivi, quali

ActiveX ed applet Java. Outpost riesce a discernere elementi realizzati in Flash da normali ActiveX: è così possibile

continuare a visionare presentazioni sviluppate con la tecnologia Macromedia bloccando tutti gli altri ActiveX. Il firewall di

Agnitum permette di disabilitare (servendosi della finestra "Contenuto attivo") l'esecuzione automatica di applet Java ed

ActiveX (script compresi), lasciando invece attivi Flash, cookie, riferimenti (referrer link), GIF animate, elementi di per sé

innocui.

Il file HOSTS. Il cosiddetto file HOSTS permette di associare un indirizzo “mnemonico” (per esempio,

www.google.com) ad uno specifico indirizzo IP. Il risultato che si ottiene ricorda da vicino quello di un comune server

DNS. In Windows NT/2000/XP/2003 è presente nella cartella \SYSTEM32\DRIVERS\ETC mentre in Windows 9x/ME

nella cartella d’installazione di Windows (es.: C:\WINDOWS). Molti malware o hijackers modificano il file HOSTS con lo

scopo di reindirizzare il browser su siti web specifici. A seguito di questi interventi non autorizzati, digitando

www.google.com o gli URL di altri siti web molto conosciuti, si potrebbero aprire, anziché le pagine web corrette, siti

web assolutamente sconosciuti. La modifica del file HOSTS è effettuata anche da virus (un esempio è MyDoom) con lo

scopo di evitare l’apertura dei siti di software house che sviluppano soluzioni antivirus. HijackThis raggruppa con

l’identificativo “O1” (ved. questa pagina) tutti gli interventi subiti dal file HOSTS di Windows.

BHO (Browser Helper Objects) e toolbars. Malware e spyware fanno ampio uso dei BHO. Si tratta di componenti

specificamente ideati per Internet Explorer. Gli oggetti di questo tipo sono nati con lo scopo di aprire il browser Microsoft

a funzionalità messe a disposizione con applicazioni sviluppate da terze parti. SpyBot Search&Destroy stesso, ad

esempio, utilizza un BHO per interfacciarsi con Internet Explorer in modo da riconoscere e bloccare pagine

potenzialmente pericolose. Adobe Acrobat e Google ricorrono ad oggetti BHO per dotare Internet Explorer di funzionalità

per la gestione di file PDF, l’effettuazione di ricerche in Rete, l’implementazione di funzioni di “desktop search”.

Ma gli oggetti BHO sono ampiamente usati da malware e spyware per compiere operazioni illecite.

Analoghe considerazioni possono essere fatte per le barre degli strumenti che, in sistemi poco difesi e raramente

aggiornati, compaiono in massa in Internet Explorer.

La presenza di BHO e barre degli strumenti maligni è evidenziabile ricorrendo all’uso di tool specifici come BHODemon

(prelevabile da qui) oppure ad HijackThis (gruppi “O2” e “O3”: ved. questo articolo).

La loro identità può essere accertata verificando il relativo CLSID. Si tratta di un codice alfanumerico a 128 bit, scritto in

esadecimale e racchiuso tra parentesi graffe. Questa pagina permette di consultare un ricco database contenente un

vasto numero di CLSID. E’ immediato verificare, ad esempio, come {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3}

sia un BHO legato ad Adobe Acrobat, quindi assolutamente legittimo.

Hijacking del browser. Spyware e malware, ricorrendo a tecniche particolari od a vulnerabilità conosciute del browser,

riescono – su sistemi non aggiornati – a modificare la pagina iniziale impostata oppure il motore di ricerca predefinito.

Questi interventi si chiamano “hijacking” del browser e consistono nell’obbligare l’utente a collegarsi forzatamente con un

sito web. Le applicazioni maligne che causano questi problemi si dicono hijackers.

ActiveX. Molti componenti nocivi (soprattutto i dialer) arrivano sotto forma di ActiveX. Un oggetto ActiveX è un

programma sviluppato con tecnologia Microsoft che permette di estendere le funzionalità del browser. Essi vengono

scaricati da Internet Explorer nella cartella Downloaded Program Files. Per evitare problemi è bene eliminare

immediatamente ActiveX sospetti, accertandosi di aver aggiornato e “patchato” sistema operativo e browser. Se non si

vogliono disabilitare gli ActiveX, una buona idea consiste nell’adozione di un “personal firewall” che sia in grado di

filtrarli.

Esecuzione all’avvio di Windows. Gran parte dei malware e degli spyware, una volta avuto accesso al sistema,

cercano di fare di tutto per “autoeseguirsi” ad ogni avvio di Windows. Da questo punto di vista, il sistema operativo di

Microsoft offre una vasta scelta di opportunità. Sono infatti molteplici gli espedienti che un software maligno può

utilizzare per garantirsi l’avvio automatico ad ogni accensione del personal computer. Da un lato, possono essere usate

le tante chiavi del registro di sistema che il sistema operativo mette a disposizione, dall’altro i file win.ini e

system.ini (che risalgono alle vecchie versioni di Windows ma ancora conservati per motivi di retrocompatibilità).

Spyware e malware, inoltre, cercano di camuffarsi con nomi che ricordano da vicino componenti critici del sistema

operativo. Così facendo, un occhio poco esperto può essere facilmente tratto in inganno.

E’ bene quindi verificare sempre (magari servendosi anche di Autoruns, software gratuito già presentato più volte su

IlSoftware.it e scaricabile da questa pagina nella sua ultima versione) quali sono i programmi che vengono avviati ad

ogni ingresso in Windows. Il consiglio da tenere a mente, poi, è quello di non farsi ingannare da nomi che sembrano

essere componenti vitali del sistema operativo.

A mo’ di esempio, basti pensare che SYSUPD.EXE, WUPDATER.EXE o varianti di EXPLORER.EXE e IEXPLORER.EXE

sono usati da moltissimi malware.

HijackThis raggruppa con l’identificativo “O4” i programmi eseguiti all’avvio di Windows.

Modifica delle aree di sicurezza di Internet Explorer. Internet Explorer gestisce in modo differente le risorse

provenienti dalla Rete Internet e quelle memorizzate sulla rete locale. E’ facile accorgersene accendendo al menù

Strumenti, Opzioni Internet quindi cliccando sulla scheda Protezione. Nel caso di Internet il livello di protezione è

impostato su medio mentre per la rete Intranet su medio-basso. Chi sviluppa malware conosce alcuni trucchetti

(reperibili anche in Rete facendo qualche ricerca) per “far credere” ad Internet Explorer che i loro componenti nocivi

facciano parte della rete locale o, peggio ancora, dell’area “Risorse del computer” (identifica il computer locale: si tratta

di una zona non visibile in modo predefinito tra le opzioni di Internet Explorer ma che esiste). In questo modo, i malware

hanno ampie possibilità d’intervento sul sistema senza alcuna restrizione.

Per difendersi da questo tipo di minacce, le soluzioni applicabili sono essenzialmente tre (che possono essere comunque

combinate tra loro): disabilitare in Internet Explorer l’esecuzione di controlli ActiveX, applet Java e Visual Basic Script;

installare un “personal firewall” in grado di monitorare e filtrare i contenuti web potenzialmente pericolosi; abbandonare

Internet Explorer e passare ad un browser web “alternativo”.

Introduzione di restrizioni. Alcuni spyware e malware, una volta insediatisi sul sistema, introducono, per complicare

la vita all’utente, addirittura delle restrizioni su sistema operativo e browser. E’ possibile che l’icona delle Opzioni Internet

sparisca dal Pannello di controllo, che non sia più consentito l’accesso alla finestra delle opzioni di Internet Explorer o la

modifica del registro di sistema. Microsoft Antispyware (pulsante Advanced Tools), ed HijackThis consentono di

risolvere gran parte di queste problematiche.

Modifica del Winsock. Winsock è il driver utilizzato da Windows per effettuare transazioni di rete. Il sistema operativo

lo utilizza per gestire i protocolli di rete a basso livello e le applicazioni interagiscono con Winsock per collegarsi con altri

sistemi, per comunicare con altri programmi residenti su diversi computer, per instradare dati sulla rete.

Esistono alcuni “hijackers” altamente pericolosi che, come parassiti, si “agganciano” al sistema operativo a livello di

Winsock intercettando tutte le comunicazioni di rete. Si tratta di malware con la “M” maiuscola che concatenano un loro

componente alle librerie Winsock di Windows: ogni volta che ci si connette ad Internet tutto il traffico passa anche

attraverso i file che fanno capo all’ospite indesiderato. Il malware ha così modo di registrare, indisturbato, tutto il traffico

(rubando, tra le altre cose, anche dati personali ed informazioni sensibili) e di rinviarlo a terzi.

HijackThis inserisce queste minacce nel gruppo O10 ma è altamente sconsigliabile premere il pulsante Fix checked: si

causerebbero problemi di instabilità all’intero sistema. Per rimuovere questi componenti maligni (LSP, Layered Service

Providers) è necessario servirsi dell'ultima versione di SpyBot disponibile, assicurandosi di aggiornarla tramite la

funzione Cerca aggiornamenti, Scarica aggiornamenti integrata nel software.

In alternativa, è possibile usare il programma LSPfix, distribuito da Cexx.org. Nel gruppo O10 di HijackThis potreste

trovare componenti di software antivirus: in questo caso, non preoccupatevi assolutamente. Ciò è del tutto normale se il

vostro antivirus opera a livello Winsock.

Default prefix hijack di Internet Explorer. Quando si inserisce in Internet Explorer un URL non preceduto

dall’identificativo del protocollo che deve essere usato (ad esempio, http://, ftp://, e così via), Windows – per default –

applica il prefisso http://.

Il prefisso predefinito può essere modificato con un semplice intervento sul registro di sistema. Alcuni malware

modificano tale informazione nel registro di sistema con lo scopo di avviare i loro componenti maligni. Il diffusissimo

hijacker CoolWebSearch modifica il prefisso di default sostituendolo con l’indirizzo di un sito web: in questo modo, non

appena l’utente digiterà un indirizzo nella barra degli indirizzi del browser senza anteporre http://, scenario certamente

più comune, verrà reindirizzato sul sito web di riferimento del malware. HijackThis raggruppa i “default prefix hijack” in

O13. In questi casi è bene tentare una rimozione di tutte le varianti di CoolWebSearch ad oggi conosciute usando

CWShredder (scaricabile da qui).

IERESET.INF. Nella cartella \WINDOWS\INF è presente un file denominato IERESET.INF che può essere utilizzato da

Internet Explorer per ripristinare le impostazioni di configurazione scelte al momento dell’installazione di Windows. Alcuni

malware modificano il file IERESET.INF in modo tale che, qualora si tenti un ripristino delle impostazioni iniziali del

browser, Internet Explorer si configurerà di nuovo con i parametri scelti dal malware. Simili interventi sono catalogati da

HijackThis nel gruppo O14.