Prof. Paolo Antonucci

Chi gestisce un sistema informatico ha delle

necessità:

Proteggere i propri dati da furti o danni

Proteggersi da furti di identità che

potrebbero renderci complici involontari di

atti criminali

Proteggere la nostra vita privata da intrusioni

attraverso webcam e microfoni

Cookie: piccolo file di testo che restituisce al

web server informazioni sulla macchina alla

quale inviare la pagina web

Web Server: macchina che offre sulla rete

internet (o una LAN) delle pagine web agli

utenti

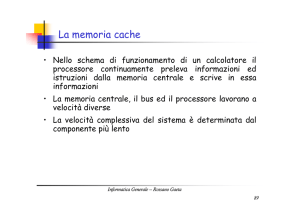

Cache: memoria temporanea presente sul

computer dell’utente, che mantiene dati già

visitati fino alla sua cancellazione

Profilazione: vedere le preferenze di qualcuno

in rete, raccogliere tutti i dati, che in alcuni

casi possono essere dati sensibili, per inviare

pubblicità selettive o elaborare dati relativi a

utenti o clienti, raggruppandoli per scopi di

marketing.

Keylogger: dispositivo hardware o software

che rileva i tasti premuti dall’utente e li

ritrasmette ad un terzo (malevolo)

Utenti

Informazioni

Cookie

Profilazione

Cache

Selezione

degli utenti

Skimmer:

Dispositivo di

lettura per carte

a banda

magnetica

utilizzato per

rubare dati

informatici in

modo nascosto

all’utente.

Il wardriving è un'attività che consiste

nell'intercettare reti Wi-Fi, in automobile, in

bicicletta o a piedi, con un laptop,

solitamente abbinato ad un

ricevitore GPS per individuare l'esatta

posizione della rete trovata ed

eventualmente pubblicarne le coordinate

geografiche su un apposito sito web.

L’HTTP è un protocollo di rete per trasferire

ipertesti, in modo NON criptato

Il suo simile HTTPS trasferisce i dati in modo

criptato e quindi permette una

comunicazione sicura tra due utenti,

impedendo a chi si trova in mezzo sul canale

di leggere facilmente i dati.

La navigazione nella rete non è mai anonima,

a meno che non si usino programmi e server

di anonimizzazione come TOR (The Onion

Router)

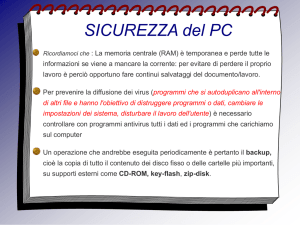

Per protezione passiva si intende la difesa

fisica delle macchine, per esempio in stanze

con accesso riservato, o attraverso l’uso di

username e password

La protezione attiva si attua dalla parte

software con programmi appositi come

antivirus e firewall (anche hardware)

Il browser è un

programma per

navigare sulla rete; per

farlo mantiene i dati in

una cache. La cache

andrebbe svuotata

periodicamente per

non lasciare a terzi dei

dati da raccogliere ed

analizzare.

Malware, da “malicious software”, software

malevolo, racchiude tutta una serie di

programmi diversi, tra cui trojan, spyware,

rootkit.

Spyware: programma che spia in modo

nascosto i dati e le operazioni sulla macchina

e manda dati a terzi.

Trojan: virus che prende il controllo remoto

della macchina e permette di fare operazioni

in modo nascosto all’utente.

Rootkit: software che permette ad un utente

remoto di acquisire i privilegi di root su una

macchina

Ransomware: software che viene installato

inconsapevolmente su una macchina, ne

cripta i dati e fa pervenire una richiesta di

“riscatto” per liberare i dati stessi pena la loro

cancellazione.

Il proxy è una macchina che si interpone tra

due macchine, schermando una destinazione

da un utente remoto