SOFTWARE: DEFINIZIONE e

CONCETTI

Per Software si intendono i programmi, ovvero

gli insiemi di istruzioni che il computer esegue. I

programmi più comunemente adoperati per

creare documenti, sviluppare immagini, gestire

la contabilità, ecc. non sono altro che

software.È un software anche il Sistema

Operativo, il sistema base, senza il quale tutti

gli altri programmi non potrebbero essere

utilizzati dal computer.

SISTEMI OPERATIVI

Esempi di sistemi operativi sono:

1) MICROSOFT WINDOWS

2) APPLE OSX (SNOW LEOPARD)

3) LINUX

SOFTWARE DI SISTEMA E

APPLICATIVO

E’ stato già detto che il PC deve essere programmato per

svolgere i suoi compiti.

Ciò significa che bisogna “dirgli” quali operazioni effettuare ed in

quale ordine.

A questo proposito, si differenziano di due categorie di software:

1) SOFTWARE DI SISTEMA (ha il compito di garantire

l’esecuzione delle funzioni base del PC)

2) SOFTWARE APPLICATIVO (ha il compito di adempiere alle

funzioni per le quali è stato sviluppato)

SOFTWARE DI SISTEMA E

APPLICATIVO

Sia che si parli di software di sistema che di quello a applicativo, il

software ha bisogno di un continuo monitoraggio da parte del

programmatore (per correggere eventuali “bug”), ma anche di

attenzione da parte dell’utilizzatore, il quale è tenuto a prestare

attenzione alle successive release del programma, le quali

(eventualmente) correggono ed aggiungono nuove funzioni al

programma in questione.

SISTEMA OPERATIVO

Include tutti i programmi indispensabili per il funzionamento del

sistema.

Fornisce l’interfaccia all’utente (GUI).

Costituito da un insieme di programmi, tra i quali:

a) Il supervisore

b) Lo spool

c) i programmi di gestione delle librerie

d) I programmi di diagnosi dei malfunzionamenti

e) I programmi di definizione della configurazione hardware

SISTEMA OPERATIVO

A) il supervisore, che permette di far funzionare tutto il

sistema, carica i programmi in memoria e gestisce le unità

periferiche

B)Lo spool gestisce le operazioni di stampa

C) i programmi di gestione delle librerie: assicurano di poter

memorizzare programmi e dati sulle memorie di massa in modo

ordinato. Permettono anche di effettuare operazioni sui file

D-E) diagnosi di malfunzionamenti e correzione degli

errori, e di definizione hardware del sistema.

In Pratica il S.O. GESTISCE E CONTROLLA L’INTERO PC!!!!!

SISTEMA OPERATIVO

Il primo Sistema Operativo entrato a far parte della storia

dell’informatica è stato l’MSDOS, acquistato e poi sviluppato

autonomamente da Bill Gates e dalla sua (ex) Azienda

MICROSOFT.

LIMITI DEL’MS DOS (non multitasking, interfaccia a carattere,

nome dei file non più lunghi di 8 caratteri).

Lo sviluppo dei vari SS.O.O. è andato via via adeguandosi alla

presentazione di microprocessori sempre più performanti.

Oggi, qualunque S.O. che si rispetti ha ampiamente superato i

limiti dell’MSDOS.

Per cui: gli attuali SO: non girano su PC datati!!!!!!!!!

SOFTWARE OPERATIVO

• interpretare le frasi del linguaggio di comando

•individuare il programma che soddisfa la richiesta

•caricare tale programma in memoria centrale (RAM)

•eseguire il programma

•restituire il controllo all’utente per rispondere ad

altre richieste

Tutto ciò viene eseguito da un programma del kernel

del sistema operativo

SISTEMA OPERATIVO

L’utilizzo su sistemi diversi dello stesso S.O. (e non della

copia…) garantisce la trasferibilità dei programmi.

Prima di acquistare un programma applicativo per il proprio

computer, bisogna sapere quale tipo e versione del S.O.

usiamo.

Vi sono alcune versioni di alcuni software applicativi che

funzionano da una certa versione di Windows in poi.

Inoltre, esistono versioni diverse di software applicativi

sviluppate per i vari S.O.

La versione di Office per Windows non potrà essere installata su

un Mac OSX o Linux.

SOFTWARE APPLICATIVO

La gamma dei software applicativi è molto vasta.

Si va dalla contabilità, alle base di dati, alla videoscrittura, alla

gestione del personale, fatturazione, anagrafe, gestione conti

correnti, gestione cartelle cliniche

Tra i programmi più usati vi sono certamente i software di

videoscrittura, di analisi dei dati, di presentazione e il tabellone

elettronico.

Essi in un primo tempo erano sviluppati autonomamente,

Oggi, grazie alla possibilità del “multitasking” vengono sviluppati

e commercializzati sotto forma di “Suite” (Microsoft Office e/o

OpenOffice ).

MINACCE INFORMATICHE

Quando si parla di “minacce informatiche” si

intende fare riferimento ad una serie di situazioni

che possono provocare seri danni all’utilizzatore

del PC, sia esso utente singolo che Azienda /o

Istituzione.

Esistono una serie innumerevole di minacce.

Citeremo ovviamente le più importanti per quelli

che sono i nostri scopi.

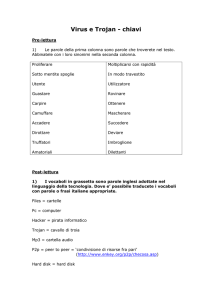

MALWARE:VIRUS,TROJAN,

WORMS, ROOTKIT

Di cosa si tratta? Cosa sono i virus? Come agiscono?

I virus sono dei particolari programmi in grado di eseguire e

replicare se stessi a nostra insaputa, contagiando i Pc e le

memorie di massa con le quali entrano in contatto.

Se non fermati in tempo, possono provocare seri danni

Ne esistono, ovviamente, diversi tipi. Per comodità immediata

distingueremo: Virus, Trojan, Worms, Rootkit.

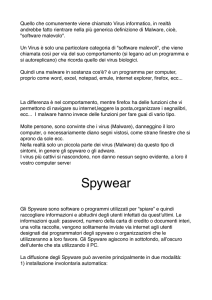

MALWARE

Si definisce malware un qualsiasi software creato con il solo

scopo di causare danni più o meno gravi al computer su cui

viene eseguito.

Nell'uso comune il termine virus viene utilizzato come

sinonimo di malware.

I virus possono essere introdotti nel computer da:

a) esecuzione di programmi scaricati o residenti in memorie di

massa esterne

b) collegamenti in rete con altri computer

c) navigazione in internet

d) messaggi di posta elettronica.

VIRUS ETC.

Nell’ambito dell’informatica un virus è un software,

appartenente alla categoria dei malware, che è in grado,

una volta eseguito, di infettare dei file in modo da

riprodursi facendo copie di sé stesso, generalmente senza

farsi rilevare dall'utente

I virus possono essere o non essere

direttamente dannosi per

il sistema operativo che li ospita.

Un virus viene scritto in base al S.O. sul

quale deve poter “agire”

VIRUS ETC.

Un virus è composto da un insieme di istruzioni, come qualsiasi

altro programma per computer.

È solitamente composto da un numero molto ridotto di

istruzioni, (da pochi byte ad alcuni kilobyte), ed è specializzato

per eseguire soltanto poche e semplici operazioni e

ottimizzato per impiegare il minor numero di risorse, in

modo da rendersi il più possibile invisibile. Caratteristica

principale di un virus è quella di riprodursi e quindi diffondersi

nel computer ogni volta che viene aperto il file infetto.

Il virus di per sé non è eseguibile. Ha bisogno di un

programma (S.O.)che lo faccia funzionare (ecco perché

viene definito virus).

VIRUS etc.

Principalmente un virus esegue copie di sé stesso spargendo

l'epidemia, ma può avere anche altri compiti molto più dannosi

(cancellare o rovinare dei file, formattare l'hard disk, aprire delle

backdoor, far apparire messaggi, disegni o modificare l'aspetto

del video, ...)

Negli anni 80 e primi 90, la via di diffusione era quella dei

Floppy Disk (si annidavano nel bootsector).

Oggi la via principale è Internet, gli allegati di posta elettronica,

i file eseguibili (attenzione a cosa si scarica da Internet!!!!!!!!).

VIRUS MALWARE

Virus: sono parti di codice che si diffondono copiandosi

all'interno di altri programmi, o in una particolare sezione del

disco fisso, in modo da essere eseguiti ogni volta che il file

infetto viene aperto. Si trasmettono da un computer a un altro

tramite lo spostamento di file infetti ad opera degli utenti.

Worm: questi malware non hanno bisogno di infettare altri file

per diffondersi, perché modificano il sistema operativo della

macchina ospite in modo da essere eseguiti automaticamente

e tentare di replicarsi sfruttando per lo più Internet. loro scopo è

rallentare il sistema con operazioni inutili o dannose.

ALTRE MINACCE

Spyware: software che vengono usati per raccogliere

informazioni dal sistema su cui sono installati e per trasmetterle

ad un destinatario interessato. Le informazioni carpite possono

andare dalle abitudini di navigazione fino alle password e alle

chiavi crittografiche di un utente.

Dialer: questi programmi si occupano di gestire la connessione

ad Internet tramite la normale linea telefonica. Sono malware

quando vengono utilizzati in modo truffaldino, modificando il

numero telefonico chiamato dalla connessione predefinita con

uno a tariffazione speciale, allo scopo di trarne illecito profitto

all'insaputa dell'utente.

ALTRE MINACCE 2

Hijacker: questi programmi si appropriano di applicazioni di

navigazione in rete (soprattutto browser) e causano l'apertura

automatica di pagine Web indesiderate.

Adware: programmi software che presentano all'utente

messaggi pubblicitari durante l'uso, a fronte di un prezzo ridotto

o nullo. Possono causare danni quali rallentamenti del pc e

rischi per la privacy in quanto comunicano le abitudini di

navigazione ad un server remoto.

Backdoor: o "porta di servizio"; punto di passaggio attraverso il

quale si può prendere il controllo di un computer.

ALTRE MINACCE 3

DoS e la sua variante DRDoS: "negazione del servizio"; tecnica

per tempestare di richieste un singolo servizio al fine di farlo

collassare.

Keylogger: software che una volta eseguito su di una

macchina memorizza ogni tasto premuto.

Phishing: tecnica di ingegneria sociale per ottenere

informazioni riservate al fine del furto di identità e di

informazioni personali.

Sniffing: tecnica per intercettare i dati in transito in rete.

Trojan: o "cavallo di Troia" è un software nascosto all'interno di

programmi apparentemente utili, e che dunque l'utente esegue

volontariamente. Il tipo di software malevolo verrà

silenziosamente eseguito.

TROJAN ETC.

L'attribuzione del termine "Cavallo di Troia" ad un

programma o, comunque, ad un file eseguibile, è

dovuta al fatto che esso nasconde il suo vero fine. È

proprio il celare le sue reali "intenzioni" che lo rende

un trojan.In genere col termine Trojan ci si riferisce ai

trojan ad accesso remoto (detti anche RAT dall'inglese

Remote Administration Tool), composti generalmente

da 2 file: il file server, che viene installato nella

macchina vittima, ed un file client, usato

dall'attaccante per inviare istruzioni che il server

esegue.

TROJAN ETC

In questo modo, come con il mitico stratagemma adottato da

Ulisse, la vittima è indotta a far entrare il programma nella città,

ossia, fuor di metafora, ad eseguire il programma. Esistono

anche alcuni software legali, come GoToMyPC o PCAnywhere,

con funzionalità simili ai trojan, ma che non sono dei cavalli di

Troia poiché l'utente è consapevole della situazione. Spesso il

trojan viene installato dallo stesso attaccante, quando prende il

controllo del sistema, acquisendone i privilegi amministrativi. In

questo caso il trojan serve a "mantenere lo stato di hacking",

cioè a mantenere il controllo della macchina, senza che

l'amministratore legittimo si accorga che alcuni programmi

nascondono delle altre funzioni.

WORMS, ROOTKIT ETC.

Un worm è una particolare categoria di malware in grado di

autoreplicarsi si riproducono e si copiano di file in file e di

sistema in sistema usando le risorse di sistema rallentando il

computer

Un rootkit è un software che permette di ottenere il controllo di

ALTRE MINACCE

Backdoor o "porta di servizio"; punto di passaggio

attraverso il quale si può prendere il controllo di un

computer.

Keylogger software che una volta eseguito su di una

macchina memorizza in maniera trasparente all'utente ogni

tasto premuto in un proprio database. Solitamente viene

installato tramite virus o backdoor, e viene programmato in

modo che ritrasmetta via rete i dati memorizzati.

Phishing tecnica di ingegneria sociale per ottenere

informazioni riservate al fine del furto di identità e di

informazioni personali.

E l’elenco potrebbe essere ancora lungo…..

COME PROTEGGERSI?

E’ fondamentale nell’uso di un PC dotarsi di un

BUON ANTIVIRUS!!!

Esso deve essere installato appena si rende

operativo il computer.

Appena installato va subito aggiornato!!!!

Deve essere aggiornato ogni volta che ci si

connetta ad Internet (personalmente lo faccio più

volte al giorno!!!) oppure prima di inserire una

memoria di massa(chiavetta usb, cdrom) della

quale non si sappia la provenienza.

COME PROTEGGERSI?

• RACCOMANDAZIONI:

1) Fare attenzione ai siti che si visitano

2) Fare attenzione ad eventuali finestre che si aprono (pop-up)

che invitano ad andare su alcuni siti e/o a scaricare file

3) Non scaricare file di cui non si conosce l’origine (Vi ricordo

che programmi come Emule infrangono la legge, e scaricare

materiale multimediale protetto da copyright è reato,

perseguibile penalmente).

Se uno di noi scrive un libro, gli fa piacere che venga venduto

o fotocopiato?

1) Effettuare la scansione di ogni USB KEY o CD che viene

inserito

COME PROTEGGERSI?

FIREWALL

• Un firewall (letteralmente, muro di fuoco) è un particolare

programma, oppure un computer dedicato posto sul "confine"

telematico tra una rete locale (zona da proteggere) e il resto del

mondo.

• Apparato di rete hardware o software che filtra tutti i pacchetti

entranti ed uscenti, da e verso una rete o un computer,

applicando regole che contribuiscono alla sicurezza della

stessa.

• Il firewall esamina tutto il traffico in transito e decide se lasciarlo

passare o fermarlo

COME PROTEGGERSI?

Ovviamente il Firewall va opportunamente settato, per fare in

modo che lasci passare solo il traffico internet che ci interessa.

Nota dolente è che i programmi peer-to-peer devono aprire

determinate porte del firewall che potrebbero essere sfruttate

dagli hacker per scaricare software malevolo nel nostro

computer.

Generalmente per peer-to-peer (o P2P), cioè rete paritaria, si

intende una rete di computer o qualsiasi rete informatica

che non possiede nodi gerarchizzati come client o server

fissi (clienti e serventi), ma un numero di nodi equivalenti

(in inglese peer) che fungono sia da cliente che da servente

verso altri nodi della rete.Ciò è in antitesi con il sistema

Client-Server.

COME PROTEGGERSI?

E’ fondamentale nell’uso di un PC dotarsi di un

BUON ANTIVIRUS!!!

Esso deve essere installato appena si rende

operativo il computer.

Appena installato va subito aggiornato!!!!

Deve essere aggiornato ogni volta che ci si

connetta ad Internet (personalmente lo faccio più

volte al giorno!!!) oppure prima di inserire una

memoria di massa(chiavetta usb, cdrom) della

quale non si sappia la provenienza.

COME PROTEGGERSI?

• RACCOMANDAZIONI:

1) Fare attenzione ai siti che si visitano

2) Fare attenzione ad eventuali finestre che si aprono (pop-up)

che invitano ad andare su alcuni siti e/o a scaricare file

3) Non scaricare file di cui non si conosce l’origine (Vi ricordo

che programmi come Emule infrangono la legge, e scaricare

materiale multimediale protetto da copyright è reato,

perseguibile penalmente).

Se uno di noi scrive un libro, gli fa piacere che venga venduto o

fotocopiato?

COME PROTEGGERSI?

FIREWALL

• Un firewall (letteralmente, muro di fuoco) è un particolare

programma, oppure un computer dedicato posto sul "confine"

telematico tra una rete locale (zona da proteggere) e il resto del

mondo.

• Apparato di rete hardware o software che filtra tutti i pacchetti

entranti ed uscenti, da e verso una rete o un computer,

applicando regole che contribuiscono alla sicurezza della

stessa.

• Il firewall esamina tutto il traffico in transito e decide se lasciarlo

passare o fermarlo

COME PROTEGGERSI?

Ovviamente il Firewall va opportunamente settato, per fare in

modo che lasci passare solo il traffico internet che ci interessa.

Nota dolente è che i programmi peer-to-peer devono aprire

determinate porte del firewall che potrebbero essere sfruttate

dagli hacker per scaricare software malevolo nel nostro

computer.

Generalmente per peer-to-peer (o P2P), cioè rete paritaria, si

intende una rete di computer o qualsiasi rete informatica

che non possiede nodi gerarchizzati come client o server

fissi (clienti e serventi), ma un numero di nodi equivalenti

(in inglese peer) che fungono sia da cliente che da

servente verso altri nodi della rete.Ciò è in antitesi con il

sistema Client-Server.

SICUREZZA COPYRIGHT e

PRIVACY

Sicurezza, Diritti d'autore, Aspetti Giuridici

Un computer non servirebbe a niente senza le applicazioni che permettono di

ottenere i risultati voluti. Inoltre la sicurezza e l'uso dei dati, in un sistema

elettronico, ha creato una situazione nuova nel campo delle leggi che

regolamentano la tutela della Privacy e i diritti d'autore. In questa sezione

vengono presi in considerazione gli accorgimenti per la sicurezza dei dati, i diritti

d'autore e gli aspetti giuridici per l'uso dei dati.

Sicurezza dei dati

Cosa si intende per sicurezza dei dati?

Distinguiamo:

sicurezza contro la perdita dei dati

sicurezza contro l'accesso non autorizzato ai dati

sicurezza contro i virus informatici

SICUREZZA COPYRIGHT e

PRIVACY

Come si può prevenire la perdita dei dati?

Il computer, nella sua complessità, è un dispositivo fragile. La

probabilità che si verifichi un malfunzionamento è alta. Poichè i

dati vengono memorizzati sul disco fisso, se esso dovesse

rompersi per qualche motivo, andrebbero irrimediabilmente

persi. Andrebbero perse anche tutte le applicazioni installate

nel computer. Per evitare tali possibilità occorre:

Fare continui salvataggi del lavoro. Appena aperto un

documento salvare subito il lavoro. Ogni cinque minuti salvare

le modifiche apportate. In caso di malfunzionamenti si ha

sempre la possibilità di riprendere al punto dell'interruzione.

SICUREZZA, COPYRIGHT e

PRIVACY

Fare copie di backup. Il backup è una operazione con la quale

si fa copia di tutto il contenuto del disco fisso o più

semplicemente di cartelle importanti, su supporti esterni (CDROM, dischetti, nastri, dischetti zip), in genere di grande

capacità di memoria. Questa operazione richiede un pò di

tempo per cui occorre programmarla tutte le volte che il

contenuto da salvare ha subito sostanziali modifiche.

Importanza della cartella DOCUMENTI

Fare sempre una copia dei CD-ROM o dei dischetti originali e

usare le copie solo secondo le autorizzazioni di licenza .

Custodire in luogo sicuro lontano dai computer gli originali delle

applicazioni

SICUREZZA, COPYRIGHT e

PRIVACY

Come si possono proteggere i dati contro l'intrusione di

estranei?

La diffusione della Tecnologia Informatica ha permesso

l'archiviazione e la diffusione di una gran massa di dati e

informazioni, tanto che in tutti gli stati si è reso necessario

regolamentarne per legge l'uso nel rispetto dei diritti di tutti. Se

da una parte la conoscenza di dati, anche personali, è

fondamentale per la stessa esistenza di un'azienda, dall'altra si

rende necessario proteggere i diritti della persona. Per questo

motivo occorre adottare tutte le soluzioni possibili per impedire

a personale non autorizzato l'accesso ai dati. Ciò può essere

fatto in diversi modi:

SICUREZZA, COPYRIGHT e

PRIVACY

Se il computer è di uso esclusivo di un addetto responsabile, si

può impedire l'accesso già all'accensione inserendo una

Password (parola d'ordine) al primo livello del bootstrap. In

questo modo il computer non si avvia se non si digita la parola

corretta.

Se il computer viene utilizzato da più addetti, si possono

proteggere mediante password singoli documenti o archivi di

dati. Importanza della funzione ACCOUNT.

Se il computer è in rete e quindi accessibile a tutti i dipendenti o

addirittura a personale esterno all'azienda, si può proteggere

mediante password o impedire l'accesso ad archivi particolari o

a cartelle o a zone delle risorse del computer.

SICUREZZA, COPYRIGHT e

PRIVACY

Diritti d'autore

Che cosa è il copyright?

E' il diritto d'autore. Chiunque abbia creato un prodotto originale

ha il diritto di proteggerlo da sfruttamenti economici e plagi. In

tutti i paesi del mondo esistono leggi a protezione dei diritti

d'autore. In particolare nel campo della IT è nata una nuova

categoria di autori, gli autori di software per il computer. Per

quanto riguarda la normativa generale sul copyright si rimanda

al Codice Civile, che regolamenta diritti e doveri.

SICUREZZA, COPYRIGHT e

PRIVACY

Quali sono i tipi di software presenti sul mercato?

E' presente oggi sul mercato una gran varietà di software, per

ogni uso e per ogni esigenza. Dai programmi per la

videoscrittura, ai programmi per la navigazione in internet, da

quelli per il disegno a quelli per fare musica, dai videogiochi

all'astronomia ai programmi di simulazione etc.. In funzione del

copyright possiamo distinguere tre tipi di software:

A) SOFTWARE CON LICENZA D’USO

B) SOFTWARE SHAREWARE

C)SOFTWARE FREEWARE

SICUREZZA, COPYRIGHT e

PRIVACY

Software con licenza d'uso. Molte case producono software

che danno in licenza d'uso a pagamento a chi ne faccia

richiesta. In genere un software non viene venduto

all'acquirente ma viene dato in licenza d'uso; ciò vuol dire che

l'utente può solo usarlo nelle condizioni specificate nel

contratto. Ogni uso improprio che si faccia è punibile a termini

di legge.

Software shareware. E' un software che viene dato in prova

gratuita per un determinato periodo di tempo, scaduto il quale,

l'utente deve versare una certa somma, in genere piccola,

all'autore per continuare ad usarlo. Non ha importanza se il

software, scaduto il periodo di prova, continua a funzionare o

meno; in ogni caso la somma convenuta è dovuta.

SICUREZZA, COPYRIGHT e

PRIVACY

Software freeware. Molti autori producono software per

soddisfazione personale e lo concedono in libero uso a chi

vuole usarlo. In questo caso niente è dovuto all'autore, ma ciò

non vuol dire che il software può essere sfruttato direttamente a

scopo di lucro.

SICUREZZA, COPYRIGHT e

PRIVACY

Cosa si può fare con il software in licenza d'uso?

La licenza d'uso del software concede alcuni diritti, che

sono specificati nel contratto d'acquisto. In generale:

si può fare copia da usare al posto dell'originale

si può usare sulle macchine per le quali è stata concessa

la licenza d'uso (di solito non si può installare lo stesso

software su più di una macchina)

si possono sfruttare, anche economicamente, i prodotti

ottenuti col software, che non implichino l'uso del software

da altri utenti.

SICUREZZA, COPYRIGHT e

PRIVACY

Cosa non si deve fare con il software in licenza d'uso?

La licenza concede dei diritti, ma anche dei doveri, cioè:

Non si devono fare copie per amici o per uso personale al di

fuori delle macchine autorizzate all'uso

Non si può sfruttare, neanche in parte, il software per creare

altro software

Non si possono dare a terzi routines o file del software se non

espressamente previsto dal contratto

In ogni caso è il codice civile e la normativa esistente in merito

ai diritti d'autore che regolano i rapporti fra diritti e doveri nel

contratto fra le parti.

SICUREZZA, COPYRIGHT e

PRIVACY

Che cosa è la tutela della privacy?

Ogni individuo ha il diritto alla riservatezza e può pretendere

che i propri dati personali non vengano diffusi se non per gli usi

espressamente previsti dalla legge. Nel mondo del computer, e

soprattutto ma non solo di Internet, si è sviluppata negli ultimi

anni vertiginosamente e caoticamente la diffusione di dati sui

quali e con i quali sopravvivono oggi molte attività lavorative

rivolte all'individuo, dalla vendita in rete, alla comunicazione alla

pubblicità. Si è reso necessario, perciò, in tutto il mondo un

intervento da parte del diritto, tendente a regolare

giuridicamente ogni aspetto dei settori dell'informatica, in

particolare quelli legati alla produzione, gestione, diffusione ed

utilizzazione dell'informazione.

SICUREZZA, COPYRIGHT e

PRIVACY

Qual'è in Italia la legge che tutela i diritti di privacy?

E' la legge 675 del 1996, varata in attuazione di una direttiva

comunitaria, allo scopo di tutelare la riservatezza dei dati

personali sia nel lavoro che nella vita privata. Ciò ha

determinato grandi cambiamenti nei rapporti fra persone e

aziende che utilizzano i dati e fra singoli in quanto ha

fermamente ribadito il diritto alla riservatezza e l'uso dei dati al

fine di valorizzare l'individuo e non a screditarlo.

OPEN SOURCE

In informatica, open source (termine inglese che significa

sorgente aperto) indica un software i cui autori (più

precisamente i detentori dei diritti) ne permettono, anzi ne

favoriscono il libero studio e l'apporto di modifiche da parte di

altri programmatori indipendenti.

Questo è realizzato mediante l'applicazione di apposite licenze

d'uso.La collaborazione di più parti (in genere libera e

spontanea) permette al prodotto finale di raggiungere una

complessità maggiore di quanto potrebbe ottenere un singolo

gruppo di lavoro.

L'open source ha tratto grande beneficio da Internet, perché

esso permette a programmatori geograficamente distanti di

coordinarsi e lavorare allo stesso progetto.

OPEN SOURCE

software open source attualmente più diffusi sono Firefox,

OpenOffice,Libre Office, VLC, Gimp, 7-Zip, oltre ad un gran

numero di progetti rivolti non all'utente finale ma ad altri

programmatori.

Sono inoltre degne di nota le famiglie di sistemi operativi BSD,

GNU, Android e il kernel Linux i cui autori e fautori hanno

contribuito in modo fondamentale alla nascita del movimento.

La comunità open source è molto attiva, comprende decine di

migliaia di progetti, numero che cresce quotidianamente.

OPEN SOURCE = OPEN CONTENT = WIKIPEDIA

OPEN SOURCE

Uno degli aspetti positivi dell’OPEN SOURCE, lo abbiamo

avuto, ma forse molti di voi non se ne sono accorti, da

Wikipedia.

Enciclopedia su Internet (la si può anche scaricare su HD),

libera, continuamente aggiornata da un numeroso gruppo di

utenti, sulla quale si può trovare di tutto e di più.

Il successo mondiale di Wikipedia ha indotto MICROSOFT

ad interrompere lo sviluppo di ENCARTA.

GRAZIE PER L’ATTENZIONE