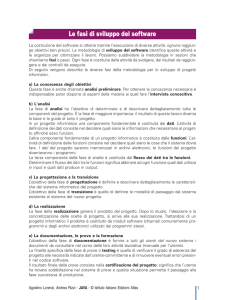

Processo penale e giustizia n. 5 | 2016

118

PAOLA FELICIONI

Professore associato di Diritto processuale penale – Università degli Studi di Firenze

L’acquisizione da remoto di dati digitali nel procedimento

penale: evoluzione giurisprudenziale e prospettive di riforma

Remote digital data capture in criminal proceedings: evolution of

the case-law and prospects for reform

Le Sezioni Unite della Corte di cassazione, consapevoli delle caratteristiche tecniche, della capacità intrusiva e delle potenzialità cognitive del c.d. “captatore informatico” compongono il contrasto giurisprudenziale sull’impiego di

tale strumento tecnologico nelle indagini preliminari, operando una limpida esegesi del dato normativo in materia

di intercettazioni di comunicazioni e di conversazioni tra presenti con riferimento alla disciplina sia codicistica, sia

speciale relativa ai reati di criminalità organizzata. Se l’uso del virus trojan è ammissibile nell’ambito della disciplina

eccezionale dettata dall’art 13, d.l. n. 152/1991 per i reati di criminalità organizzata, della quale la Suprema Corte

accoglie una nozione che appare eccessivamente ampia, il ricorso a tale insidioso strumento informatico, difficilmente controllabile, rimane inibito nei procedimenti per tutti gli altri reati. La sentenza delle Sezioni Unite costituisce un inevitabile intervento volto a supplire all’inerzia parlamentare e deve essere letta soprattutto come importante sollecitazione al legislatore, chiamato a disciplinare la materia facendosi carico dei problemi, vecchi e nuovi,

che caratterizzano questa peculiare species di prova scientifica.

The Joint Sections of the Supreme Court are aware of the technical characteristics, the intrusiveness and the

cognitive potential of the Remote Control System. In this context, they settle the judicial dispute on the use of

this technological tool during the preliminary investigation; they offer a clear interpretation of the legislation related to interception of communications and conversations between the participants both with reference to the procedural code discipline, and with the special regulation concerning racketeering crimes. If the use of Trojan virus

is admissible under the exceptional rules laid down by Art. 13, Decree Law n. 152 of 1991 concerning racketeering crimes (related to an overly broad definition of racquet which the Supreme Court accepts) the use of this insidious IT tool, which is difficult to control, it remains inhibited while the proceedings deals with common crimes.

The decision of the Joint Sections represents an inevitable haven which is necessary to compensate the inertia of

the Parliament; it should be read, above all, as an important reminder to the legislator, who is demanded to regulate the topic and take charge of the all the issues, old and new ones, that characterise this peculiar species of

scientific evidence.

INDAGINI INFORMATICHE OCCULTE MEDIANTE “VIRUS TROJAN”: UNA VICENDA COMPLESSA NON ANCORA

DEFINITA

Internet e gli strumenti digitali hanno trasformato il modo di essere degli individui consentendo sviluppi dell’identità umana impensabili anche in un passato recente 1: sono mutate le relazioni sociali e

cresce l’esposizione pubblica della sfera privata 2. La tecnologia informatica ha determinato cambiamenti epocali in ogni settore della vita umana dando origine ad una società informatica immersa in un

mondo virtuale (cyberspace) in continua evoluzione 3.

La scienza e la tecnologia progrediscono con ritmi serrati; i prodotti tecnologici si rinnovano con tale

1

A. Scalfati, Un ciclo giudiziario “travolgente”, in Processo penale e giustizia, 4, 2016, p. 114.

2

E. Andolina, L’ammissibilità degli strumenti di captazione dei dati personali tra standard di tutela della privacy e onde eversive, in

Arch. pen., 2015, 3, p. 1.

3

D. Curtotti, Le ragioni di un confronto di idee, in Arch. pen., 3, 2013, p. 765.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

119

rapidità che l’uomo, spesso impreparato, deve imparare in fretta a gestire le innovazioni senza avere

contezza della portata delle stesse. Se già la riflessione del rapporto tra era digitale e individuo crea disagio 4, l’inquietudine aumenta ove si consideri l’impatto della prova digitale e delle nuove tecnologie

informatiche sul processo penale.

In particolare, con riferimento alle indagini preliminari occorre sottolineare la formidabile efficacia

investigativa della prova digitale che si connota per un ambito operativo potenzialmente illimitato: infatti la prova informatica è idonea a fornire informazioni rilevanti ai fini della ricostruzione del fatto

storico con riferimento a qualunque reato. L’art. 14 comma 2 della Convenzione del Consiglio d’Europa

sul Cybercrime fatta a Budapest il 23 novembre 2001 ha delineato regole procedurali applicabili alla repressione sia di reati commessi contro sistemi informatici o compiuti attraverso l’impiego dei medesimi, sia alla ricerca di prove elettroniche di qualunque reato 5. L’avvento dell’era digitale ha prodotto

nuove minacce criminali e ha modificato la fisionomia delle forme di manifestazione della delinquenza

determinando una crescita esponenziale della frequenza con cui gli illeciti comuni sono compiuti attraverso lo strumento digitale: in altri termini, la prova del reato si rinviene nel sistema informatico che

diventa fonte di prova reale 6.

In tale prospettiva vengono in considerazione le captazioni occulte di dati digitali e il rapporto di costante tensione tra esigenze di repressione del reato e diritti fondamentali della persona: occorre porre

in evidenza l’emergere, nell’ambito dei nuovi strumenti informatici impiegabili durante le indagini preliminari, di un mezzo investigativo che si caratterizza per la straordinaria capacità intrusiva nella sfera

intima della persona. Si tratta del c.d. captatore informatico, variamente definito dalla dottrina e dalla

giurisprudenza con locuzioni evocative dell’incidenza dello strumento sui diritti fondamentali (ad

esempio, “trojan horse”, “virus trojan”, “virus di Stato”, “agente intrusore”, “virus auto-installante”, “intruso informatico” “Remote Control System”, “microspie telematiche”); appaiono talvolta più neutri i

termini utilizzati nelle proposte di legge per la disciplina di tale mezzo, come “captatore legale”.

In sintesi, lo strumento de quo è capace di inserirsi in qualunque dispositivo elettronico captandone

l’intero contenuto e tutto ciò che vi transita 7: voci, immagini, archivi, frequentazioni on line 8. Più precisamente il captatore informatico consiste in un software, o meglio un malware 9 che, dopo l’installazione

surrettizia all’interno di un sistema informatico da monitorare (personal computer portatile o fisso, tablet,

smartphone), consente ad un centro remoto di comando di prenderne il controllo in termini sia di download, sia di upload di dati e di informazioni di natura digitale. Occorre chiarire che il programma virus

trojan è costituito da due moduli principali: un programma server di piccole dimensioni che infetta il dispositivo target ed un programma client che si serve del “pirata” per controllare il dispositivo infettato 10.

Meritano rilievo i due momenti in cui si scandisce l’operatività del captatore informatico: l’installazione del virus e la trasmissione delle informazioni carpite on line le quali delimitano la capacità cognitiva dello strumento. Quanto alla prima fase 11, si evidenzia che i programmi spia possono essere inoculati nel sistema informatico cui si mira attraverso una aggressione di tipo software o di tipo hardware:

4

L. Maffei, Elogio della lentezza, Bologna, 2014, p. 16, evidenzia l’esistenza, nella filogenesi del cervello, di meccanismi rapidi

del pensiero riconducibili ai meccanismi ancestrali, automatici o quasi automatici, di risposta dell’uomo all’ambiente: si tratta

del c.d. “pensiero rapido” o “digitale” la cui eccessiva prevalenza, che può comportare soluzioni e comportamenti errati, nonché pregiudizi all’educazione e al vivere civile, spinge a riconsiderare le potenzialità del c.d. “pensiero lento”, basato essenzialmente sul linguaggio e sulla scrittura.

5

M. Daniele, Intercettazioni e indagini informatiche, in R.E. Kostoris (a cura di), Manuale di procedura penale europea, Milano,

2015, p. 385.

6

M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, in Dir. pen. proc., 9, 2015, p.

1163.

7

M. Trogu, Sorveglianza e “perquisizioni on line” su materiale informatico, in A. Scalfati (a cura di), Le indagini atipiche, Torino,

2014, p. 431.

8

A. Scalfati, Un ciclo giudiziario “travolgente”, cit., p. 115.

9

Si tratta di un concetto di genere che comprende tutte le varie species di virus conosciuti tra cui i trojan: M. Torre, Il virus di

Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1164.

10

M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1164.

11

Tale fase detta “inoculazione” è piuttosto complessa poiché né l’utente, né il sistema operativo della macchina ed eventuali

antivirus non devono avvedersene: A. Testaguzza, Digital forensics. Informatica giuridica e processo penale, Padova, 2015, p. 84.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

120

nell’un caso l’installazione avviene da remoto attraverso l’invio di virus trojan ossia programmi camuffati da sms, email, applicazioni di aggiornamento che vengono scaricati e installati dall’inconsapevole

destinatario; nell’altro caso l’installazione dei programmi spia si concretizza in un intervento fisico a livello hardware sul dispositivo bersaglio che sia rimasto incustodito.

Quanto alla seconda fase relativa alla trasmissione dei dati d’interesse che sono stati acquisiti, si consideri che tali programmi agiscono senza rivelare la propria presenza all’utente e comunicano attraverso internet in modalità nascosta e protetta al centro remoto di comando che li gestisce: essi catturano ciò

che viene digitato sulla tastiera e visualizzato sullo schermo, captato dal microfono, visto attraverso la

webcam, filmato con la videocamera del sistema controllato: possono cercare tra i file presenti sul computer infettato o su altri connessi in rete locale 12.

Dalle sintetiche riflessioni introduttive svolte emerge la delicatezza della complessa materia su cui è

intervenuta la sentenza della Suprema Corte a Sezioni Unite oggetto della presente riflessione: in proposito si rivelano alcune criticità tecnico-operative che riverberano i propri effetti sull’inquadramento

giuridico, ancora in via di definizione, della peculiare indagine informatica in discorso.

Certamente la pronuncia delle Sezioni Unite è destinata ad aver ampia risonanza e ha suscitato, già

successivamente all’informazione provvisoria relativa alla decisione adottata il 28 aprile 2016 nell’attesa

delle motivazioni, reazioni diverse, seppure accomunate dall’auspicio di un tempestivo intervento legislativo: vi è chi ha posto in luce la limitatezza d’interpretazione della Suprema Corte che si è cimentata

solo sul tema delle intercettazioni tra presenti nel domicilio, senza considerare le altre potenzialità invasive del captatore informatico 13; un’altra lettura, inizialmente cauta, ha sottolineato come la Suprema

Corte, avvertito il pericolo per la riservatezza dell’indagato e dei terzi con lui comunicanti, abbiano inibito lo strumento del captatore per i reati “ordinari” non di criminalità organizzata della quale, tuttavia,

appare troppo ampia la nozione 14; tuttavia, dopo il deposito delle motivazioni, tale lettura ha assunto

toni assai critici 15. Ancora, tra i commenti a caldo delle motivazioni della pronuncia in esame, si segnala

la posizione di chi ritiene che la Corte di Cassazione abbia aperto, anche se solo parzialmente, ad un

utilizzo disinibito dell’“intruso informatico” 16 in antitesi con l’opinione di chi evidenzia il pregio del

percorso argomentativo e della struttura logica della sentenza 17. Anche il mondo accademico, all’indomani del deposito delle motivazioni delle Sezioni Unite, ha preso posizione, su iniziativa di giuristi

dell’Università di Torino, con un appello al legislatore, sollecitato a intervenire delineando specifiche

disposizioni frutto di un adeguato bilanciamento dei princìpi costituzionali (artt. 14, 15 e 16 Cost.) e

convenzionali (art. 8 C. e.d.u.) coinvolti: è necessario sottolineare che i giuristi dell’Associazione tra gli

studiosi del processo penale “Giandomenico Pisapia” che hanno aderito all’iniziativa, pur nella consapevolezza della necessità di indagini sofisticate per combattere la criminalità, in specie organizzata e

terroristica, hanno stigmatizzato la legittimazione giurisprudenziale dei mezzi di intrusione informatica

che ritengono sia stata operata dalle Sezioni Unite mediante un’interpretazione, criticata in quanto ritenuta estensiva, dell’art. 13 d.l. n. 152/1991.

All’evidenza, si tratta di preoccupazioni condivisibili e giustificate, quantomeno con riferimento alle

potenzialità funzionali e alla capacità intrusiva del mezzo virus trojan: è quasi paradossale che l’uso del

captatore informatico, strumento ancora privo di una specifica disciplina e quasi del tutto incontrollabile sul piano tecnico, consenta un controllo quasi totale della persona.

Tuttavia occorre una riflessione pacata che, fondata sull’analisi della pronuncia della Suprema Corte, può prendere avvio da una breve considerazione più generale: la vicenda in esame è uno specchio

dei tempi in cui viviamo. Come è noto, il livello delle garanzie del processo penale, che inevitabilmente

si inserisce nella storia e nelle tradizioni ordinamentali e culturale proprie di ogni Paese, è in stretto

12

A. Testaguzza, I sistemi di controllo da remoto: tra normativa e prassi, in Dir. pen. proc., 2014, p. 759.

13

M.T. Abbagnale, In tema di captatore informatico, in Arch. pen., 2, 2016, p. 8; A. Scalfati, Un ciclo giudiziario “travolgente”, cit.,

p. 115.

14

L. Filippi, Le Sezioni unite intimano lo stop (ma fino ad un certo punto) al captatore informatico, in www.ilpenalista.it, 5 maggio 2016.

15

L. Filippi, L’ispe-perqui-intercettazione “itinerante: le Sezioni unite azzeccano la diagnosi ma sbagliano la terapia, in www.ilpena

lista.it, 6 settembre 2016.

16

A. Testaguzza, Exitus acta probat. “Trojan” di Stato: la composizione di un conflitto, in Arch. pen., 2, 2016.

17

P. Giordano, Intercettazioni: “captatori informatici” in luoghi privati solo per criminalità organizzata, in Il Sole 24 Ore, 8 agosto

2016.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

121

rapporto con l’assetto democratico dello Stato. Tuttavia, poiché sulle scelte processuali del singolo ordinamento giuridico influiscono le opzioni di politica criminale, il processo penale italiano risulta condizionato dal contesto della criminalità nel quale deve operare oltre che dalla percezione sociale dei fenomeni criminosi. D’altro canto, il processo si presenta strumento duttile, capace di ottenere apprezzabili risultati sul piano della repressione dei reati, come dimostrano le vicende italiane riguardanti il terrorismo stragista e la criminalità organizzata.

In sostanza, in certi momenti storici, si determina una trasformazione del processo da strumento di

garanzia a mezzo di contrasto della criminalità 18 con una flessione delle garanzie processuali e individuali: accade che i diritti di libertà subiscano pesanti compressioni in corrispondenza di fenomeni criminali percepiti come allarmanti quali mafia, terrorismo internazionale, pedofilia, tratta degli esseri

umani 19. In altri termini, il sistema processuale penale si è destrutturato in alcuni sottoinsiemi connotati

da percorsi differenziati e significative deroghe alle regole del modello standard 20. È questa la logica del

c.d. doppio binario relativo al rapporto tra il diritto ordinario e le deroghe del processo di criminalità

organizzata che è stato progressivamente esteso ad altre ipotesi delittuose sia per il tecnicismo degli accertamenti, sia per l’allarmante diffusione di tali fenomeni criminali come terrorismo, sfruttamento sessuale dei minori, criminalità informatica.

In proposito si è sottolineato 21 che l’attenzione dei consociati si rivolge soprattutto alla fase delle indagini preliminari nella quale l’intervento giudiziario si palesa rapido e maggiore è la percezione di sicurezza sociale: è il momento in cui si pone, pressante, l’esigenza di equilibrio tra gli scopi delle indagini e la misura del sacrificio dei diritti individuali.

È una questione di misura: se infatti sono noti i valori oggetto dei bilanciamento, occorre una riflessione sugli strumenti per comporre il contrasto tra esigenza di repressione del reato e tutela dei diritti

fondamentali degli individui coinvolti nella vicenda processuale: in altri termini, è necessario individuare adeguati modelli di disciplina per una serie di indagini tecnologiche atipiche riconducibili al captatore informatico, non sempre sussumibili nei modelli disciplinati 22.

EVOLUZIONE TECNOLOGICA DELLE INDAGINI INFORMATICHE E TUTELA PROGRESSIVA DEI DIRITTI FONDAMENTALI

La rapida evoluzione tecnico-scientifica fornisce al processo penale nuovi strumenti utili alla ricostruzione del fatto; correlativamente, si ampliano gli ambiti d’indagine rispetto ai quali l’apporto del progresso scientifico e delle tecnologie è fondamentale 23. Le intersezioni tra il progredire del diritto e il

congiunto avanzare dello sviluppo scientifico determinano tensioni che attraversano l’esperienza giuridica e criticizzano categorie tradizionali del diritto in generale, e del processo penale in particolare. La

scienza imprime al processo un’accelerazione eccezionale che cagiona un mutamento delle coordinate

concettuali di alcuni istituti i quali vengono adattati a recepire nuovi contenuti: da alcuni decenni si utilizzano tecniche sono affiancati nuovi potenti strumenti cognitivi ossia peculiari tecniche investigative

idonee, in specie, a reprimere reati di criminalità organizzata di tipo terroristico o mafioso.

Viene in considerazione la prova informatica introdotta nel nostro ordinamento giuridico dalla legge

18 marzo 2008, n. 48, contenente l’autorizzazione alla ratifica e l’ordine di esecuzione della Convenzione di Budapest del 23 novembre 2001: tale intervento normativo ha modificato numerose disposizioni

18

G. Spangher, Considerazioni sul processo “criminale” italiano, Torino, 2015, p. 7 ss.

19

R. Orlandi, La riforma del processo penale fra correzioni strutturali e tutela “progressiva” dei diritti fondamentali, in Riv. it. dir.

proc. pen., 2014, p. 1139.

20

G. Spangher, Considerazioni sul processo “criminale” italiano, cit., p. 17.

21

A. Scalfati, Un ciclo giudiziario “travolgente”, cit., p. 113.

22

A. Scalfati, Un ciclo giudiziario “travolgente”, cit., p. 114, esemplifica ricordando i pedinamenti elettronici, le videosorveglianze e videoriprese in luoghi privati, le verifiche manuali dei dati sensibili sul dispositivo telefonico durante una perquisizione, l’attività dell’agente provocatore informatico, i tracciamenti mediante celle telefoniche.

23

Sulle principali forme di aggressione tecnologica ai diritti fondamentali, v. S. Marcolini, Regole di esclusione costituzionali e

nuove tecnologie, Criminalia, 2006, p. 387 ss., e, in prospettiva comparatistica, G. Di Paolo, “Tecnologie del controllo” e prova penale,

Padova, 2008. Sulla progressiva adozione di modelli scientifici nell’indagine sui fatti, in prospettiva sistematica, v. M.R. Damaska, Il diritto delle prove alla deriva (1997), trad. it. Bologna, 2003, p. 205 ss.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

122

del codice in materia di protezione dei dati personali, del codice penale e del codice di procedura penale 24 e ha esplicitato la necessità di interazione tra diritto e computer forensics 25 nel caso di investigazioni

digitali, determinando, tra l’altro, l’ampliamento dell’ambito operativo dei mezzi di ricerca della prova 26. Le nuove disposizioni, peraltro, lungi dall’essere meri adattamenti lessicali di istituti tradizionali

rispetto alle esigenze poste dalla digital evidence, rivelano alcuni profili critici che inducono a considerare le modalità esecutive della ricerca probatoria in una prospettiva di tutela dell’integrità dei dati digitali 27 e di attendibilità degli elementi di prova, oltre che di tutela dei diritti fondamentali incisi. È ovvio,

infatti, che la correttezza di nuovi strumenti d’indagine, determinanti penetranti intrusioni nella sfera

dell’individuo, passa attraverso la verifica della esistenza di adeguate garanzie per l’indagato 28 da bilanciare con le modalità tecniche di acquisizione, trattamento e custodia delle prove digitali 29.

A tali questioni interpretative e operative derivanti dalla specificità dei mezzi di ricerca della prova

informatica, volti a reperire informazioni digitali caratterizzate da un’ontologica volatilità, si aggiungono ulteriori aspetti critici concernenti sia la formazione della prova scientifica in quanto genus cui appartiene la species della prova informatica, sia derivanti dall’incalzante evoluzione tecnico-scientifica

che caratterizza gli strumenti digitali.

In primo luogo, dunque, occorre considerare che la prova informatica, in quanto peculiare tipologia

di prova scientifica, ne presenta tutte le problematiche. Innanzitutto, l’impiego della prova scientifica

deve rispettare le necessarie garanzie difensive nel processo e salvaguardare i diritti fondamentali che

subiscono una compressione soprattutto durante le indagini preliminari. In secondo luogo, con riguardo al dibattimento, si evidenzia la mancanza di criteri specifici utilizzabili dal giudice per vagliare l’attendibilità della prova scientifica impiegata nel processo. L’assenza di un’epistemologia comune a

scienza e diritto che consenta di distinguere la conoscenza scientifica valida da quella invalida, rende

problematico il compito di controllo del giudice rispetto all’ingresso della prova scientifica nel procedimento penale. Inoltre, emergono numerose questioni interpretative con riferimento agli strumenti

tecnico-scientifici di elevata specializzazione che siano nuovi in ambito giudiziario e talvolta anche in

quello scientifico, oppure che siano ancora controversi in punto di attendibilità e affidabilità. Su un piano problematico si pone anche il ricorso alla categoria dell’atipicità probatoria al fine di inquadrare le

novità scientifiche, al quale l’interprete è indotto proprio dall’assenza di indicazioni normative in ordine ai criteri selettivi del metodo scientifico più affidabile nel caso concreto 30.

In secondo luogo, la considerazione di inedite criticità correlate all’evoluzione tecnico-scientifica

mette in luce come, particolarmente con riguardo alla prova digitale, si manifesti l’incidenza sul diritto

dell’inarrestabile progresso scientifico il quale schiude orizzonti problematici relativi all’impiego di

strumenti tecnico-scientifici nuovi e caratterizzati da un’elevata invasività 31. È evidente che l’uso di tali

24

Per evidenziare la portata della novella del 2008 basti pensare che le indagini possono riguardare procedimenti aventi ad oggetto sia un computer crime, sia un reato comune commesso occasionalmente con lo strumento informatico, sia reati slegati dalla dimensione tecnologica come dimostrano le più recenti indagini in materia di reati economici, di terrorismo transnazionale, delitti

associativi, omicidi in cui la prova del delitto ovvero l’alibi dell’imputato si trovano nell’elaboratore dei soggetti coinvolti . Si veda

L. Luparia, La ratifica della Convenzione Cybercrime del Consiglio d’Europa. Profili processuali, in Dir. pen. proc., 6, 2008, p. 717 ss.

25

La computer forensics, definita «la disciplina che si occupa della preservazione, dell’identificazione, dello studio, delle informazioni contenute nei computer o nei sistemi informativi in generale, al fine di evidenziare l’esistenza di prove utili allo

svolgimento dell’attività investigativa», è qualificata come nuova specializzazione dell’attività di polizia scientifica da A. Ghirardini-G. Faggioli, Computer forensics, Milano, 2007, p. 1. L’importanza della computer forensics è direttamente proporzionale alla

pervasività delle tecnologie digitali che ormai imperversano in ogni aspetto della vita quotidiana.

26

In argomento, volendo, P. Felicioni, Le ispezioni e le perquisizioni, Milano, 2012, p. 38 ss.

27

Le garanzie codicistiche importano un rinvio, pur implicito, alla Computer forensic quale ausilio per gli inquirenti: F. Novario, Criminalità informatica e sequestro probatorio: le modifiche introdotte dalla L. 18 marzo 2008 n. 48 al codice di procedura penale, in

Riv. dir. proc., 2008, p. 1070.

28

Così, M. Luberto-G. Zanetti, Il diritto penale dell’era digitale. Caratteri, concetti e metafore, in Ind. pen., 2008, p. 510.

29

S. Aterno, Digital forensics (investigazioni informatiche, Dig. disc. pen., agg. VIII, Torino, 2014, p. 217 ss. La l. n. 48/2008

impone particolari cautele che assicurino la conservazione e impediscano la alterazione del “documento informatico” inteso

come «quella rappresentazione di un fatto è incorporata in una base materiale con un metodo digitale»: così P. Tonini, Manuale

di procedura penale, Milano, 2016, p. 364.

30

Volendo, P. Felicioni, Prova scientifica, in Dig. disc pen., agg. VIII, Torino, 2014, p. 611 ss.

31

Sulle tecnologie dell’informazione come area peculiare di conflitti che richiedono una regolamentazione giuridica, v. A.

Santosuosso, Diritto, scienza e nuove tecnologie, Padova, 2011, p. 253.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

123

mezzi nel procedimento penale si contrappone alla tutela dei diritti fondamentali frutto della tradizione

liberale e ottocentesca. Il rispetto di tali diritti dell’individuo e, in specie, la tutela della sua sfera più intima rendono indispensabile una riflessione sui limiti al progresso scientifico e sulle regole d’uso delle

tecnologie Infatti i diritti inviolabili quali la libertà personale, la libertà domiciliare, la libertà di comunicazione e di corrispondenza e la riservatezza dei propri dati richiedono una tutela adeguata ed efficace rispetto a nuove forme di aggressione che rappresentano il rovescio della medaglia del progresso

tecnologico e scientifico 32.

Entro tale prospettiva occorre ricordare l’elaborazione dottrinale, peraltro espressamente menzionata dalle Sezioni Unite nella sentenza in commento, sulla tutela “progressiva” dei diritti fondamentali 33.

L’idea della “progressività” caratterizzante la tutela dei diritti dell’individuo ha due significati: Il primo

attiene alla necessità di adeguare e implementare le garanzie, se del caso attraverso il riconoscimento di

nuovi diritti della persona la cui compressione è causata dalle novità tecnologiche idonee a pregiudicare posizioni personali meritevoli di tutela giuridica. Così, lo strumento del captatore informatico, moderno prodotto dell’evoluzione tecnologica, impone al legislatore un congruo adeguamento della tutela

dei diritti fondamentali. A questo punto, viene in considerazione il secondo significato: la protezione

dei diritti dell’individuo subisce l’incidenza di scelte politiche giustificate da contingenti emergenze

criminali; dunque, il bilanciamento tra la tutela dei diritti fondamentali e l’esigenza, anch’essa di rango

costituzionale, di efficace repressione dei reati non è immodificabile, essendo esposto alle scelte di politica criminale. S’impone dunque l’individuazione dei beni giuridici aggrediti dalle indagini che impiegano il captatore informatico: occorre precisare che si tratta di un’operazione interpretativa che dipende

dall’attività specifica presa in considerazione tra quelle molteplici riconducibili al proteiforme strumento del captatore informatico.

In altri termini, è necessario evidenziare le funzioni di tale insidioso strumento tecnologico, nonché

il procedimento tecnico-operativo volto all’acquisizione dei dati digitali. Infatti, ogni singola cadenza di

tale procedimento deve essere inquadrata giuridicamente e disciplinata: la considerazione congiunta

dell’aspetto tecnico e di quello giuridico, come sempre accade rispetto a qualunque tipologia di prova

scientifica, consente di porre in luce eventuali carenze o lacune normative e, inoltre, fornisce indicazioni

al legislatore. In sostanza, a fronte della crescente inadeguatezza delle categorie giuridiche tradizionali

esacerbata dallo sviluppo di nuove tecnologie necessarie per contrastare efficacemente la criminalità, si

schiude la prospettiva di una collaborazione reciproca tra tecnici e giuristi; con particolare riferimento

al tema del captatore informatico, è stato valorizzato il ruolo della giurisprudenza che, si sottolinea, ha

delineato, nel sistema delle garanzie, nuovi equilibri destinati ad aprire il dialogo tra diritto e scienza 34.

IL PROFILO TECNICO: LE POTENZIALITÀ DEL CAPTATORE INFORMATICO

Alla complessità tecnica dell’indagine informatica, soprattutto se condotta con strumenti tecnologici di

ultima generazione, si lega la difficoltà di inquadramento giuridico di un’attività investigativa dai molteplici contenuti. Innanzitutto occorre sottolineare che dal punto di vista tecnico-giuridico l’impiego

della tecnica di remote forensics evidenzia la possibilità di estrapolare dal dispositivo infettato un eterogeneo coacervo di informazioni 35. Tuttavia, la consapevolezza delle potenzialità 36 del captatore informatico è stata acquisita gradualmente: infatti, vedremo come sia in dottrina, sia in giurisprudenza, ad

iniziali prospettive parziali che hanno valorizzato una o l’altra funzione, abbiano fatto seguito più mature visioni volte a cogliere la totalità del fenomeno.

La considerazione dell’aspetto tecnico consente di effettuare la distinzione tra on line search e on line

surveillance 37. La prima categoria è composta da programmi spia che consentono di far copia, totale o

32

In argomento v. S. Marcolini, Regole di esclusione costituzionali e nuove tecnologie, cit., p. 387 ss.

33

R. Orlandi, La riforma del processo penale fra correzioni strutturali e tutela “progressiva” dei diritti fondamentali, cit., p. 1139.

34

A. Balsamo, Le intercettazioni mediante virus informatico tra processo penale italiano e Corte europea, in Cass. pen., 5, 2016, p. 2286.

35

P. Tonini-C. Conti, Il diritto delle prove penali, Milano, 2014, p. 480; M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1164.

36

L. Monteverde, Le nuove “frontiere” delle intercettazioni, in Arch. pen., 3, 2014.

37

M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1164.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

124

parziale delle unità di memoria del sistema informatico target: successivamente i dati e le informazioni

sono trasmessi, in tempo reale o ad intervalli predeterminati, agli organi di investigazione tramite la rete Internet in modalità nascosta e protetta (è la c.d. one-timecopy dei dati digitali presenti in un sistema

informatico in un determinato momento).

Mediante i programmi spia che realizzano la on line surveillance, è possibile captare il flusso informativo intercorrente tra le periferiche (quali video, tastiera, microfono, webcam) e il micro processore del

dispositivo target, permettendo al centro remoto di controllo di monitorare in tempo reale tutto ciò che

viene visualizzato sullo schermo (screenshot), digitato attraverso al tastiera (keylogger), detto attraverso il

microfono, visto per mezzo della webcam del sistema bersaglio.

A ciascuna categoria possono ricondursi specifiche attività d’indagine le quali, nel loro insieme, delineano il contenuto della tecnica software trojan che, nelle versioni più evolute, può operare come un

vero e proprio sistema di controllo remoto (RCS: remote control system) 38. Pare utile evidenziare la corrispondenza contenutistica tra ogni attività riconducibile al captatore informatico e le attività di ricerca

probatoria disciplinate dal codice di rito, anche al fine di verificare, per ciascuna funzione, l’esistenza o

meno di una copertura normativa. Le varie attività sono state peraltro elencate dalle Sezioni Unite.

Più precisamente viene menzionata l’attività del perquisire lo hard disk e di far copia, totale o parziale, delle unità di memoria del sistema informatico preso di mira: si tratta di una tecnica di on line search

di dati statici presenti nel dispositivo (c.d. perquisizione on line, non disciplinata dal codice di procedura penale).

Sono quasi tutte inquadrabili nella on line surveillance, e riconducibili contenutisticamente a istituti

codicistici, le altre attività considerate, inerenti a flussi di comunicazione o a dati dinamici, ossia: captare tutto il traffico in arrivo o in partenza dal dispositivo infettato (navigazione e posta elettronica sia

web mail, sia out look) (intercettazione telematica); attivare il microfono e così apprendere i colloqui che

si svolgono nello spazio circostante il soggetto che ha in uso il dispositivo, ovunque si trovi (intercettazione ambientale); mettere in funzione la web camera, consentendo di captare le immagini (videoriprese); decifrare tutto ciò che viene digitato sulla tastiera collegata al sistema (keylogger).

Rimane inesplorata un’altra attività rientrante nella tecnica del captatore informatico che consente di

visualizzare ciò che appare sullo schermo del dispositivo bersaglio (screenshot) e che si può definire

come una sorta di atipica ispezione on line. Infine, viene ricordata la capacità del captatore informatico

di sfuggire agli antivirus in commercio sulla quale si fonda l’insidiosità (e l’efficacia investigativa) del

mezzo.

Come già accennato, oltre alle potenzialità del captatore informatico, occorre ricordare le fasi del

procedimento tecnico attraverso il quale si realizza la peculiare indagine in esame: rispetto ad ogni step

è possibile evidenziare le caratteristiche dello strumento di remote forensics alle quali si correlano criticità sul piano processuale penale.

La prima fase, ossia l’installazione del virus trojan nel dispositivo elettronico da sottoporre a controllo, evidenzia profili problematici attinenti all’attendibilità del risultato dell’indagine (si pensi alla verifica sia della competenza di chi inocula il virus, sia della qualità del programma installato) e al controllo

giudiziario sullo strumento del captatore informatico.

In riferimento alla prima questione si è evidenziato 39 come il captatore informatico sia gestito, su delega del pubblico ministero, da tecnici nominati ausiliari di polizia giudiziaria: il problema si rinviene

nell’incapacità, dovuta alla mancanza di specifiche conoscenze della tecnica informatica da impiegare,

dell’autorità giudiziaria e della stessa polizia giudiziaria di controllare l’attività e la preparazione dei tecnici. Peraltro, non è certo che l’ufficiale di polizia giudiziaria assista alle operazioni svolte dal tecnico 40 il

quale finisce con il gestirle in piena autonomia. Occorre anche considerare, mutando angolo visuale, che

l’installazione del programma spia avviene superando gli antivirus del dispositivo bersaglio e provoca

un’alterazione di quest’ultimo che lo rende vulnerabile e maggiormente esposto ad attacchi ulteriori.

In relazione al controllo dell’autorità giudiziaria sul captatore informatico viene in evidenza la mancanza di conoscenze tecnico-informatiche che impedisce al pubblico ministero di individuare e disporre

le operazioni idonee a carpire i dati di interesse. In altri termini, quand’anche si volesse applicare il

38

A. Testaguzza, Digital forensics. Informatica giuridica e processo penale, cit., p. 81.

39

P. Tonini-C. Conti, Il diritto delle prove penali, cit., p. 106.

40

S. Aterno, Digital forensics (investigazioni informatiche), cit.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

125

modello delle intercettazioni (telematiche o ambientali) l’organo dell’accusa emetterebbe, su autorizzazione del giudice per le indagini preliminari, un decreto corretto formalmente, ma nella sostanza inidoneo a individuare le modalità esecutive, peraltro necessarie, ai sensi dell’art. 271, comma 1, c.p.p., ai fini

di utilizzabilità delle intercettazioni 41: né appare possibile selezionare anticipatamente i dati di interesse in modo da limitare l’indagine allo stretto necessario. Il giudice da parte sua, non è sempre in grado

di comprendere la portata euristica dell’indagine che deve autorizzare e dunque non può effettuare un

efficace controllo preventivo. Infine, vi è con un’ulteriore questione relativa alle diverse tipologie di

programmi spia 42: si consideri che questi sono prodotti da aziende specializzate 43 rispetto alle quali sarebbe opportuna una verifica di professionalità: peraltro, si tratta di agenzie di intelligence, magari operanti all’estero, e non si può escludere il rischio di condivisione o diffusione delle informazioni captate.

Per quanto concerne la fase acquisitiva, che consta dell’attività di captazione continua e della trasmissione dei dati digitali al centro di controllo, si possono rilevare altre questioni aperte 44. Innanzitutto occorre chiedersi come assicurare la catena di custodia successivamente all’acquisizione dei dati: in

proposito si è sottolineato come in ipotesi di captazione da remoto, a differenza delle intercettazioni

tradizionali, non sia necessario il contributo del gestore telefonico con conseguente tracciamento esterno delle operazioni. Inoltre è necessario garantire l’attendibilità dei dati captati e, dunque, la loro immodificabilità e genuinità: da questo punto di vista il virus di Stato si pone in contrasto cin le disposizioni della l. n. 48/2008 45 poiché, si sostiene 46 il dispositivo in cui è installato il captatore informatico è

alterato a livello strutturale e operativo.

In definitiva, le criticità relative al captatore informatico si possono sintetizzare nei seguenti termini:

si tratta di impiegare nelle indagini uno strumento non controllabile che consente un controllo della

persona che utilizza il dispositivo monitorato, totale, considerata la quantità e varietà di informazioni

acquisibili e persistente, considerato che non sempre è agevole rimuoverlo 47.

IL PROFILO DEI PRINCÌPI: LE COORDINATE COSTITUZIONALI ED EUROPEE DEL BILANCIAMENTO TRA ESIGENZA DI DIFESA SOCIALE E TUTELA DELLA SFERA INTIMA DELLA PERSONA

Sulla scelta del modello di disciplina più idoneo a contemperare gli interessi in gioco, influisce l’individuazione del bene giuridico aggredito e del conseguente modello di tutela dei diritti fondamentali

che sconta il riferimento ai princìpi costituzionali e convenzionali della materia.

In proposito è opportuno distinguere le attività d’indagine in ragione della doppia categoria on line

surveillance e on line search. Infatti, la prima categoria comprende attività d’indagine che si concretizzano in intercettazioni ambientali ex art. 266 c.p.p. o telematiche ex art. 266-bis c.p.p. e quindi trovano, nella relativa disciplina (art. 267 ss. c.p.p.) una copertura normativa che recepisce a livello di legge ordinaria la necessità della doppia riserva di legge e di atto motivato dell’autorità giudiziaria costituzionalizzata dagli artt. 13, 14, 15 della Carta fondamentale con riferimento alla legittimità della compressione

dei diritti di libertà tradizionali.

La prospettiva può cambiare quando manca la base legale: è quanto accade per tutte le attività investigative on line surveillance che sfuggono all’inquadramento nelle intercettazioni (ad esempio la visualizzazione di tutto quanto appare sullo schermo del dispositivo controllato, l’acquisizione di dati non

comunicativi prodotti dall’uso del dispositivo) 48 nonché la perquisizione on line riconducibile alla on

41

M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1171.

42

I software che “compongono” il captatore informatico variano in ragione dell’attività di on line surveillance ovvero di on line

search che si voglia compiere, nonché del relativo sistema operativo; essi sono soggetti a una rapida obsolescenza: tale caratteristica funzionale rende più arduo il controllo su tale strumento tecnologico.

43

M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1171.

44

M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1171.

45

Volendo, con riferimento alle perquisizioni on line, P. Felicioni, Le ispezioni e le perquisizioni, cit., p. 71.

46

S. Aterno, Digital forensics (investigazioni informatiche), cit., sottolinea il rischio di un’alterazione accidentale del contenuto

del dispositivo ospitante, idonea a vanificare un possibile futuro controllo in sede difensiva.

47

Occorre che il dispositivo infestato sia connesso ad internet e sia operativo.

48

Le videoriprese comunicative in luoghi diversi dal domicilio, ritenuti riservati ai sensi dell’art. 2 Cost., trovano una coper-

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

126

line search. Sul piano dei diritti fondamentali incisi da tali tecniche di indagine, la dottrina si riferisce, al

domicilio informatico, alla riservatezza, alla libertà psichica: tuttavia l’alto tasso tecnologico e la penetrante capacità intrusiva delle indagini informatiche atipiche in questione induce a interrogarsi sulla

congruità del riferimento ai tradizionali diritti di libertà.

Si tratta di stabilire, innanzitutto, l’adeguatezza del riferimento agli artt. 14 e 15 Cost. che tutelano

l’inviolabilità del domicilio e la libertà e segretezza delle comunicazioni o conversazioni oppure al diritto alla riservatezza non espressamente costituzionalizzato, ma riconducibile all’art. 2 Cost. da integrare

con la tutela il diritto al rispetto della vita privata delineata dall’art. 8 C.e.d.u. Tuttavia, qualora tali riferimenti costituzionali e convenzionali non fossero ritenuti idonei, si aprirebbe la prospettiva della creazione di un nuovo diritto fondamentale alla riservatezza informatica, considerando aperta la lista dei

diritti inviolabili. Consideriamo le diverse opzioni interpretative.

L’art. 14 Cost. è invocato come parametro di legittimità delle perquisizioni on line, a tutela del c.d.

domicilio informatico 49: la nozione nasce nell’ambito della riflessione penalistica, con riferimento al bene giuridico protetto dagli artt. 615-ter e 615-quater c.p. Tale nozione è supportata dalla Relazione alla l.

n. 574/1993 in materia di criminalità informatica che ha introdotto nuove fattispecie incriminatrici: il

legislatore intendeva tutelare i sistemi informatici e telematici in quanto «espansione ideale dell’area di

rispetto pertinente al soggetto interessato, garantita dall’art. 14 della Costituzione». Tuttavia, il parallelismo tra la nozione di domicilio informatico e quella di domicilio fisico è apparso inadeguato sul piano

penale e fuorviante sul piano processuale penale, in quanto ritenuto, rispettivamente, inidoneo a tutelare compiutamente «il contenuto dell’interesse all’esclusione di terzi da determinate “sfere di disponibilità e rispetto” create e rese fruibili dalla tecnologia informatica» 50 e fuorviante perché «le tecnologie informatiche che rendono oggi possibile le perquisizioni on line pongono il problema (inedito) della

proiezione “virtuale” della persona: uno spazio non fisico, non riconducibile all’art. 14 Cost. e tuttavia

meritevole di tutela costituzionale perché anche lì è in gioco la dignità della persona» 51. Sullo sfondo di

tali considerazioni vi è la condivisibile opinione per la quale l’interesse dell’utente di sistemi informatici

e telematici è quello alla tutela dei propri dati, a prescindere dal luogo in cui si trovi e dallo strumento

di comunicazione scelto 52.

In altri termini, la riflessione si sposta dalla nozione di domicilio a quella di riservatezza: più precisamente si è individuato un nuovo ambito di riservatezza che si collega al forte impatto delle tecnologie informatiche sulla società contemporanea e sul diritto 53. Si tratta della riservatezza dell’individuo che svolge la propria personalità anche in quel luogo virtuale rappresentato dal sistema informatico, a prescindere dalla natura strettamente personale e confidenziale delle informazioni che si

potrebbero raccogliere. La correlazione tra domicilio e persona assume un nuovo e peculiare rilievo.

In tale prospettiva, quindi, la portata della “riservatezza informatica”, da un lato, appare più estesa

della dimensione originaria della privacy 54 e, da un altro lato, è espressione del riconoscimento dei

tura nel livello minimo di garanzie costituito dal provvedimento autorizzativo del pubblico ministero elaborato dalla Cass., Sez.

Un., 28 marzo 2006, Prisco, in Dir. pen. proc., 2006, p. 1213 con nota di C. Conti, Le video-riprese tra prova atipica e prova incostituzionale: le Sezioni Unite elaborano la categoria dei luoghi “riservati”. L’attività atipica delle videoriprese in ambito domiciliare, invece, mancando l’espressa previsione di legge, è illegittima.

49

Per tutti v. L. Filippi, L’ispe-perqui-intercettazione “itinerante: le Sezioni unite azzeccano la diagnosi ma sbagliano la terapia, cit.

50

L. Picotti, Sistematica dei reati informatici, tecniche di formulazione legislativa e beni giuridici tutelati, in Id., (a cura di), Il diritto

penale dell’informatica nell’epoca di Internet, Padova, 2004, pp. 53-54.

51

R. Orlandi, Osservazioni sul documento redatto dai docenti torinesi di Procedura penale sul problema dei captatori informatici.

52

F. Jovene, Le c.d. perquisizioni on line tra nuovi diritti fondamentali ed esigenze di accertamento penale, in Dir. pen. cont., 3-4, 2014, p. 325.

53

Sul tema, in generale, P. G. SANTORO, L’evoluzione della nozione di domicilio: tra esigenze di tutela dell’inviolabilità e nuove frontiere tecnologiche, in Processo penale e Costituzione, a cura di F.R. Dinacci, Milano, 2010, p. 245 ss.

54

Cass., sez. VI, 4 ottobre 1999, 3067, in Il diritto dell’informazione e dell’informatica, 3, 2001, pp. 485-492. Tale pronuncia individua il bene giuridico tutelato dall’art. 615-ter c.p., che incrimina l’accesso abusivo ad un sistema informatico o telematico protetto da misure di sicurezza, nel c.d. domicilio informatico inteso come spazio ideale di pertinenza della persona al quale ricondurre la tutela della riservatezza della sfera individuale garantita dall’art. 14 Cost. Il cyberspazio quale luogo virtuale è equiparabile

allo spazio domestico fisico purché munito di misure di sicurezza (es, password) espressione della volontà del titolare di esercitare il proprio ius excludendi alios. Di recente, v. Cass., sez. V, 26 ottobre 2012, n. 42021, Foro it., 2012, 12, 2, c. 709. In dottrina v. R.

Flor, Sull’accesso abusivo ad un sistema informatico o telematico: il concetto di “domicilio informatico” e lo jus excludendi alios, in Dir.

pen. proc., 2005, 87; Id., Art. 615 ter c.p.: natura e funzioni delle misure di sicurezza, consumazione del reato e bene giuridico protetto, in

Dir. pen. proc., 2008, 1, p. 106 ss.; M. Luberto-G. Zanetti, Il diritto penale dell’era digitale. Caratteri, concetti e metafore, cit., p. 505.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

127

diritti dell’individuo in quanto partecipe della comunità virtuale 55.

A questo punto occorre individuare il fondamento del diritto alla riservatezza. Sul piano del diritto

positivo si sottolinea la mancanza di un’esplicita previsione normativa; invero, un fondamento legislativo, si rinviene nell’art. 2 comma 1 del Codice in materia di protezione dei dati personali secondo il

quale il trattamento dei dati contenenti informazioni riferibili ad una persona individuata o individuabile, non può ledere la riservatezza. Tuttavia, è necessario evidenziare che la Corte costituzionale con la

nota sentenza n. 173 del 2009 56 ha correttamente qualificato come fondamentale il diritto alla riservatezza riconoscendo ad esso la medesima caratura del diritto alla libertà e alla segretezza delle comunicazioni.

Sul piano del fondamento costituzionale, il diritto alla riservatezza viene tradizionalmente ricondotto all’art. 2 Cost. inteso come fattispecie aperta, fonte di nuovi diritti della personalità; tale disposizione,

tuttavia, non individua i limiti alle illegittime ingerenze pubbliche, a differenza degli artt. 13, 14, 15

Cost. Occorre allora integrare tale impostazione con l’art. 8 C.e.d.u., così come interpretato dalla Corte

di Strasburgo, che individua i parametri di legittimità dell’ingerenza pubblica nel diritto alla vita privata. Ai sensi del paragrafo 2 le ingerenze dell’autorità sono legittime in presenza di tre requisiti: una

previsione legislativa, rispetto alla quale la giurisprudenza europea accentua il riferimento all’accessibilità e alla conoscibilità delle fonti normative e della giurisprudenza, essendo necessario che il cittadino possa ragionevolmente prevedere le conseguenze delle proprie azioni; il perseguimento di una

delle finalità legittime previste tassativamente dalla norma con riferimento sia a molteplici interessi dello Stato e della collettività, sia alla tutela dei diritti e delle libertà altrui; la necessità della misura in una

società democratica per il conseguimento degli obiettivi sopra indicati. Da notare che in questa ultima

prospettiva della “necessità” si inserisce il criterio della proporzionalità tra ingerenza e finalità legittima perseguita. Mette conto evidenziare l’analoga formulazione letterale dell’art. 7 C.d.f.u.e. che pure

non indica le condizioni di legittimità dell’ingerenza, ma, in virtù della clausola di corrispondenza dei

due testi sovranazionali (art. 52 C.d.f.u.e.), valgono i requisiti specificati dall’art. 8.2 C.e.d.u. 57.

In ultima analisi, si è affermato 58 che il diritto alla riservatezza informatica è riconosciuto e tutelato dagli artt. 2 Cost., 8 C.e.d.u., 7 e 52 C.d.f.u.e. dai quali si trae un modello di garanzie pari a quello delineato

dagli artt. 13-15 Cost. con riferimento ai diritti di libertà classici: i diritti fondamentali possono essere limitati soltanto nel rispetto della riserva di legge e di atto motivato dell’autorità giudiziaria, alla luce del

principio di proporzionalità. Si spinge più avanti un’interpretazione 59 che ritiene necessario enucleare

dall’art. 2 Cost. un diritto fondamentale all’uso riservato delle tecnologie informatiche: ciò potrebbe avvenire, peraltro, senza necessità della procedura di revisione costituzionale, sembrando sufficiente una affermazione in tal senso da parte della Corte costituzionale. Una diversa opzione rileva l’aggressione ad un

bene giuridico ancora più importante del domicilio: a ben vedere, si tratta dell’intimità individuale, che

sfiora l’inviolabilità della psiche. Tuttavia tale bene giuridico si ritiene garantito dalla Carta fondamentale

sul presupposto della non esaustività dell’elenco di diritti fondamentali, senza necessità di enucleare un

nuovo diritto costituzionale 60.

In ogni caso, appare significativo quanto accaduto in Germania, il primo paese europeo 61 che ha disciplinato l’uso di indagini informatiche on line sull’onda di una pronuncia della Corte costituzionale

tedesca 62 la quale ha enucleato il nuovo diritto alla riservatezza, all’affidabilità (Vertraulichkeit) e all’in-

55

Il sistema informatico è una forma di estrinsecazione della personalità dell’uomo come “electronic-person” (e-person) titolare

di posizioni soggettive riconducibili all’esercizio della libertà informatica: V. De Rosa, La formazione di regole giuridiche per il cyberspazio, in Il diritto dell’informazione e dell’informatica, 2003, 2, p. 377.

56

R. Orlandi, La riforma del processo penale fra correzioni strutturali e tutela “progressiva” dei diritti fondamentali, cit., p. 1142.

57

Su tali argomenti, e per un approfondimento bibliografico e giurisprudenziale, si rinvia a A. Balsamo, Il contenuto dei diritti

fondamentali, in R.E. Kostoris, (a cura di), Manuale di procedura penale, Milano, 2015, p. 151 ss.

58

F. Jovene, Le c.d. perquisizioni on line tra nuovi diritti fondamentali ed esigenze di accertamento penale, cit., p. 338.

59

R. Orlandi, Osservazioni sul documento redatto dai docenti torinesi di Procedura penale sul problema dei captatori informatici, cit.

60

P. Tonini-C. Conti, Il diritto delle prove penali, cit., p. 482.

61

Sul punto, F. Jovene, Le c.d. perquisizioni on line tra nuovi diritti fondamentali ed esigenze di accertamento penale, cit., 330 alla

quale si rinvia anche per una panoramica sulle iniziative di riforma in Olanda e Spagna.

62

BVerfG, 27 febbraio 2008, 370/07 e 595/07, tradotta, per stralci, in Riv. trim. dir. pen. econ., 2009, p. 679 ss. con nota di G.

Flor. Volendo, P. Felicioni, Le ispezioni e le perquisizioni, cit., p. 70.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

128

tegrità (Integritat) dei sistemi informatici, come espressione del diritto fondamentale della personalità e

limite alle investigazioni on line 63. La Corte, inoltre, ha indicato le condizioni di legittimità di tali peculiari indagini. Così, gli accessi a un computer devono essere disciplinati dalla legge: deve trattarsi di una

misura proporzionata alla sussistenza del pericolo concreto di una lesione di un bene giuridico di rilevante importanza; occorre un provvedimento autorizzativo del giudice; devono essere previste misure

idonee ad evitare sia la raccolta, sia l’utilizzazione di dati riguardanti la sfera più intima della vita privata della persona. La sentenza, infatti, affrontando la questione delle perquisizioni on line, ha dichiarato l’incostituzionalità della legge di un Land che prevedeva la possibilità di effettuare accessi occulti ai

sistemi informatici degli utenti e raccogliere i dati attinenti alla navigazione in internet senza adeguate

garanzie per l’individuo 64 . È necessario sottolineare che la Corte tedesca ha ritenuto non idonei, a salvaguardare il diritto all’integrità (i dati non possono essere modificati in maniera incontrollata) e il diritto alla riservatezza-confidenzialità (i dati possono essere conosciuti solo da chi è autorizzato) del sistema informatico o telematico, sia il principio dell’inviolabilità del domicilio, sia quello di tutela della

riservatezza delle comunicazioni. Il primo, infatti, non può trovare applicazione perché gli accessi occulti prescindono dalla localizzazione fisica del sistema informatico; l’altro principio, d’altro canto, non

viene in considerazione perché riguarda i dati memorizzati sul sistema informatico dell’utente dopo

che la comunicazione abbia avuto termine.

Recentemente la Corte costituzionale tedesca ha operato un adeguamento delle garanzie affrontando nuovamente il tema delle misure di sorveglianza occulte e in particolare l’impiego di strumenti informatici che consentano la captazione di dati da remoto 65 dichiarando l’incostituzionalità di alcune

norme, attinenti alla prevenzione delle minacce terroristiche internazionali, della legge federale Bundeskriminalamtgeset – BKAG che disciplina le attività della polizia federale e la cooperazione in materia

penale tra i Governi statali e quello federale e con i Paesi terzi.

La Corte ha sostento che, in linea di principio, l’autorizzazione alla polizia federale a utilizzare misure di sorveglianza occulte è compatibile con i diritti fondamentali riconosciuti dalla Costituzione; tuttavia, sotto determinati aspetti specifici, la disciplina all’attenzione viola il principio di proporzionalità

quale canone di bilanciamento tra poteri pubblici e diritti individuali come l’inviolabilità del domicilio,

la segretezza delle comunicazioni, la riservatezza e l’integrità dei sistemi informatici. Tale bilanciamento, si sottolinea, è compito del legislatore che deve ispirarsi al principio di proporzionalità in base al

quale i poteri investigativi incidenti sui diritti fondamentali devono essere delimitati dalla necessità di

tutelare interessi sufficientemente rilevanti (vita, salute, libertà personale) nei casi in cui sia prevedibile

un pericolo sufficientemente specifico.

Inoltre, merita menzione la specifica critica rivolta dalla Corte tedesca al paragrafo 20K del BKAG

che consente l’accesso ai sistemi informatici da remoto e che è censurato in quanto non assicura una

sufficiente tutela del nucleo profondo della vita privata: l’aspetto criticato si rinviene nella previsione di

un controllo ad opera del personale dell’ufficio federale di polizia penale e non anche di soggetti esterni

e indipendenti.

Particolare rilievo riveste l’indicazione di alcune disposizioni supplementari che dovrebbero essere

emanate per tutte le misure di indagine e sorveglianza. Più precisamente la Corte costituzionale tedesca

ha stigmatizzato la mancanza di disposizioni inerenti sia alla tutela delle persone che possono avvalersi

del segreto professionale, sia alla revisione obbligatoria delle misure e agli obblighi di informazione nei

confronti del Parlamento e del pubblico. Ancora, si sottolinea l’insufficienza della previsione sulla cancellazione dei dati raccolti, rimanendo addirittura possibile, ai sensi del paragrafo 20v del BKAG, memorizzare alcuni dati in vista di un eventuale futuro impiego a fini preventivi o di repressione di gravi reati.

A tali indicazioni della giurisprudenza tedesca, utili anche per il legislatore italiano, se ne possono affiancare altre, relative alle intercettazioni, desumibili dalla giurisprudenza europea più recente 66. In spe63

F. Agirò, L’ammissibilità delle intercettazioni telematiche (on-line Durchsuchungen) al vaglio del Bundesgerichthof: il caso dei

c.c. Bundestrojaner, in Arch. pen., 2008, 1, pp. 271-272; G. Flor, Brevi riflessioni a margine della sentenza del Bundesverfassungsgericht sulla cd. Online Durchsunchung, in Riv. trim. dir. pen. econ. 2009, p. 695.

64

Nel caso concreto era venuta in considerazione una disposizione legislativa che consentiva ai servizi di intelligence di utilizzare un virus Trojan da installare sul sistema informatico oggetto di indagine.

65

L. Giordano-A. Venegoni, La Corre costituzionale tedesca sulle misure di sorveglianza occulta e sulla captazione di conversazioni da

remoto a mezzo di strumenti informatici, in Dir. pen. cont., 8 maggio 2016.

66

A Balsamo Le intercettazioni mediante virus informatico tra processo penale italiano e Corte europea, cit., p. 2278.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

129

cie, viene in evidenza la sentenza emessa dalla Grande Camera della Corte di Strasburgo il 4 dicembre

2015 nel caso Zakharov c. Russia. La Corte, in sostanza, ha sottolineato la necessità, rispetto ad una materia

soggetta a rapida evoluzione tecnologica, di regole chiare e dettagliate in ordine a determinati aspetti 67 tra

i quali si possono ricordare: la delimitazione dell’area di operatività delle intercettazioni con riferimento

ai reati oggetto del procedimento e ai potenziali destinatari delle intercettazioni; la durata delle intercettazioni; le procedure da seguire per la conservazione, l’accesso, l’esame, l’uso la comunicazione e la distruzione dei dati ottenuti con le intercettazioni; le procedure di autorizzazione quanto alla individuazione

dell’autorità competente, all’ampiezza della valutazione, al contenuto dell’autorizzazione.

Tali aspetti, peraltro, sono esplicitamente richiamati, con riferimento alle indagini informatiche, dalla Convenzione di Budapest il cui art. 15.2 ribadisce la necessità di osservare le garanzie minimali che si

traggono dagli artt. 8 C.e.d.u. e 7 C.d.f.u.e. Inoltre, occorre ricordare che l’art. 15.1 della Convenzione

statuisce che le indagini informatiche sono soggette ai presupposti e alle tutele previste dal diritto interno di ciascun Stato il quale, tuttavia, deve assicurare un’adeguata protezione dei diritti umani e rispettare il principio di proporzionalità 68. Quest’ultimo viene in considerazione anche con riferimento

alla dimensione sovranazionale della ricerca delle prove digitali la quale, attualmente, si svolge mediante forme di assistenza reciproca che gli Stati devono assicurare, secondo quanto previsto da un

gruppo di disposizioni della Convenzione di Budapest. Tuttavia, dal 22 maggio 2017 la raccolta transnazionale delle prove informatiche potrà essere svolta mediante l’ordine europeo di indagine penale

che, si noti, potrà essere impiegato per lo svolgimento di indagini in tempo reale come le perquisizioni

on line dei sistemi informatici. In questi casi la raccolta di elementi di prova deve avvenire nel rispetto

dei diritti fondamentali delle persone, come previsto dall’art. 28 della direttiva 2014/41/UE sull’o.e.i.:

innanzitutto l’acquisizione deve avvenire per un tempo determinato; inoltre, l’autorità che emette

l’ordine deve specificare le ragioni per le quali le informazioni richieste sono utili nel procedimento penale interessato: tale requisito, applicando il principio di proporzionalità, va identificato con la necessità e non con la mera rilevanza delle informazioni 69.

Il canone della proporzionalità e la dignità della persona si configurano come limiti che il legislatore,

nell’attuazione del bilanciamento di interessi, non può travalicare.

Innanzitutto deve essere rispettata la dignità della persona: si tratta di un principio guida di un ordinamento personalistico insieme ad altri valori fondamentali come la tutela della salute e della vita,

dell’uguaglianza e della pari dignità degli uomini, nonché dell’autodeterminazione. Tale esigenza di

salvaguardia della persona, fatta propria dal diritto penale sostanziale 70, si presenta piuttosto pressante

nel processo penale. In linea generale si può dunque ritenere che, nella costante dialettica tra personalismo e utilitarismo, le scelte legislative e le opzioni interpretative debbano ispirarsi sempre ad una concezione dell’uomo come valore: occorre privilegiare una visione che riconosca alla persona la dignità

quale carattere che la rende fine in sé e non un mezzo o uno strumento probatorio. È necessario notare

che la Costituzione si limita a menzionare la dignità come valore appartenente ad ogni individuo sotto

il profilo della pari “dignità sociale” (art. 3) 71, senza, invece, delinearla quale concetto determinato con

il carattere dell’intangibilità 72, a differenza di quanto accade, ad esempio, nell’ordinamento tedesco 73.

67

Si tratta di garanzie minime che già la Corte europea ha individuato in passato: v. Corte edu 10 febbraio 2009, Iordachi c.

Moldavia e 29 maggio 2001, Taylor-Sabori c. Regno Unito. In proposito, A. Balsamo, I diritti fondamentali, in R.E. Kostoris (a cura

di), Manuale di procedura penale europea, cit., p. 154.

68

M. Daniele, Intercettazioni e indagini informatiche, cit., pp. 385-386.

69

M. Daniele, Intercettazioni e indagini informatiche, cit., p. 387.

70

Beni-interessi tutelati dalle norme incriminatici, dignità umana e riservatezza sono entità immateriali (a differenza, ad

esempio, dell’integrità fisica che è bene giuridico con substrato materiale) il cui contenuto è rappresentato da veri e propri valori

spirituali. Integrità fisica, libertà personale, salute, dignità, riservatezza, sono beni-fine primari che l’ordinamento giuridico deve tutelare; v. F. Mantovani, Diritto penale. Parte generale, Padova, 2001, p. 205 ss.

71

L’art. 3 Cost. qualifica la dignità in senso sociale con un allargamento della prospettiva che conferma la necessità di una

lettura non unicamente individualistica: così S. Rodotà, Persona, riservatezza, identità. Prime note sistematiche sulla protezione dei

dati personali, in Riv. crit. dir. priv., 1997, p. 595. Merita ricordare, inoltre, che il valore della dignità compare anche nell’art. 36

Cost. che si tratta della retribuzione del lavoratore che deve essere idonea ad assicurare alla famiglia una esistenza dignitosa, e

nell’art. 41, comma 2, Cost. ove compare come limite all’esercizio delle attività economiche.

72

Tuttavia si è evidenziato che la dignità è valore di rango talmente scontato da rendere addirittura superflua una un’espressa proclamazione costituzionale C. Conti, I diritti fondamentali della persona tra divieti e sanzioni processuali: il punto sulla perizia

coattiva, in Dir. pen. proc., 2010, p. 993 ss.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

130

Proprio dalla riflessione comparatistica nasce un’acuta osservazione dottrinale sul valore della dignità quale

elemento caratterizzante l’inviolabilità di ogni libertà individuale; in altri termini, ciascuna di queste libertà

ha un nucleo incomprimibile che si identifica con «la tutela della dignità umana, vero comune denominatore di ogni diritto individuale» 74. Si ricordi, infine, che alla dignità è dedicato il titolo I 75 della Carta dei

diritti fondamentali dell’Unione europea.

Quanto alla proporzionalità, si deve sottolineare che sul piano del diritto interno tale canone, seppure inespresso, va annoverato tra i principi costituzionali aventi valenza generale 76. Sul piano del

diritto internazionale, il principio di proporzionalità, enucleato nel sistema di tutela facente capo alla

Corte Edu quale parametro implicito nel limite della necessità di cui all’art. 8 C.e.d.u., ha acquisito

peculiare rilievo nel contesto della Carta dei diritti dell’Unione europea come condizione costitutiva

per qualsiasi limitazione ai dritti fondamentali 77. In ultima analisi il principio di proporzionalità riconduce nell’alveo della ragione il percorso che il legislatore e l’interprete devono seguire qualora si

debba attuare una ingerenza legittima nella sfera dell’individuo 78. Ad esso il legislatore deve fare riferimento quando è chiamato ad operare un bilanciamento di interessi per stabilire fino a qual punto

è possibile spingersi, fermo restando il baluardo invalicabile della dignità in quanto nucleo incomprimibile comune ad ogni diritto fondamentale. Ed ecco, rispetto al bilanciamento di interessi, un

punto fermo di carattere procedurale: la limitazione dei diritti fondamentali deve avvenire per atto

motivato dell’autorità giudiziaria e nei casi e modi prescritti dalla legge, nel rispetto del principio di

proporzionalità 79.

IL PROFILO GIURIDICO: LA GRADUALE CONSAPEVOLEZZA DELLA GIURISPRUDENZA E I MODELLI DI DISCIPLINA DEL CAPTATORE INFORMATICO

È evidente la necessità di qualificare giuridicamente le attività riconducibili al sistema di controllo remoto. In proposito si pone un’alternativa. Da un lato, l’inquadramento nella categoria dell’atipicità della prova che è stato operato inizialmente dalla giurisprudenza di legittimità che non ha considerato le

potenzialità investigative del captatore informatico sollevando le critiche della dottrina; da un altro lato, la ricerca di una copertura normativa mediante sussunzione nei mezzi tipici di ricerca della prova

informatica che è stata operata dalla Corte di cassazione una volta acquisita la consapevolezza delle

problematiche tecnico-giuridiche connesse all’uso di programmi spia.

In altri termini, si può notare che la giurisprudenza di legittimità, la quale si è occupata direttamente

del tema in poche occasioni, è passata un’interpretazione iniziale che sottodimensionava il problema

del captatore informatico relegandolo nell’alveo dei mezzi di ricerca della prova atipici, ad una interpretazione che, connotata da una maggiore sensibilità valutativa fondata sulla conoscenza dell’ampiez-

73

Il concetto di dignità (Menschenwurde) è oggetto determinato di un’espressa previsione della Costituzione tedesca: l’art. 1

comma 1 Grundgesetz dichiara che «la dignità umana è intangibile»; v. M.P. Addis, Diritto all’autodeterminazione informativa e processo penale in Germania, in Protezione dei dati personali e accertamento penale, a cura di D. Negri, Roma, 2007, p. 89; R. Orlandi,

Francesco Carrara, in Criminalia, 2006, p. 30, evidenzia che nella giurisprudenza costituzionale tedesca la dignità è divenuta il

punto di volta su cui si regge l’intero sistema processuale. Occorre ricordare che la clausola della dignità è contenuta in molti

manifesti dei diritti fondamentali e in numerosi testi costituzionali dell’Unione europea.

74

R. Orlandi, Francesco Carrara, cit., p. 304.

75

Tale titolo fa riferimento alla dignità umana, al diritto alla vita, al diritto all’integrità della persona, alla proibizione della

tortura e delle pene o trattamenti inumani o degradanti, alla proibizione della schiavitù e del lavoro forzato. In proposito v. G.

Monaco, La tutela della dignità umana: sviluppi giurisprudenziali e difficoltà applicative, in Pol. dir., 1, 2011, p. 49 ss.

76

M. Caianiello, Il principio di proporzionalità nel procedimento penale, in Dir. pen. cont., 3-4, 2014, p. 143 ss.

77

E. Andolina, L’ammissibilità degli strumenti di captazione dei dati personali tra standard di tutela della privacy e onde eversive,

cit., p. 17; M. Caianiello, Il principio di proporzionalità nel procedimento penale, cit., pp. 148-149.

78

M. Caianiello, Il principio di proporzionalità nel procedimento penale, cit., p. 143.

79

Grazie soprattutto ai contributi della dottrina tedesca, il test di proporzionalità viene delineato come implicante una valutazione della misura che comprime il diritto fondamentale, con riguardo a tre profili: l’idoneità della misura a raggiungere lo

scopo dichiarato dalla norma; l’indispensabilità della misura rispetto al raggiungimento dello scopo; la giustificabilità del sacrificio imposto a fronte della gravità del reato: v. R. Orlandi, La riforma del processo penale fra correzioni strutturali e tutela “progressiva” dei diritti fondamentali, cit., p. 1142.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

131

za operativa dello strumento informatico 80, ha indicato quale copertura normativa la disciplina delle

intercettazioni tra presenti.

Tuttavia, qualora la base legale individuata si dovesse rivelare insufficiente, sarebbe necessario elaborare un nuovo, autonomo modello di disciplina.

PROVA ATIPICA E PRINCIPIO DI NON SOSTITUIBILITÀ

La prima occasione in cui la Corte di cassazione si è occupata del captatore informatico risale al 2009: il

riferimento va alla nota sentenza “Virruso” 81. Nel caso concreto la Polizia di Stato aveva utilizzato per

le indagini un virus spia in grado di acquisire i files memorizzati all’interno della memoria di un computer in uso ad uno degli indagati e collocato presso un ufficio pubblico. Il pubblico ministero aveva

autorizzato l’indagine con un decreto di acquisizione i atti ai sensi dell’art. 234 c.p.p. Invero, poiché il

captatore informatico oltre a copiare i files già elaborati poteva anche registrare in tempo reale tutti i files elaborandi, si era realizzato monitoraggio continuativo ed occulto del contenuto della memoria di

massa del computer infetto. Tuttavia la Suprema Corte ha ridotto l’attività del captatore alla on line

search 82, tralasciando l’altro segmento di indagine in concreto realizzatosi; in particolare ha ricondotto

l’attività del captatore informatico alla figura della prova atipica sottraendola alla disciplina prescritta

dall’art. 266 bis c.p.p. che, viceversa era stata prospettata dalla difesa in appello come applicabile. Infatti

si è ritenuto che l’attività autorizzata dal pubblico ministero avesse avuto non un flusso di comunicazioni, richiedente un dialogo tra più soggetti, ma «una relazione operativa tra microprocessore e video

del sistema elettronico» ossia un «flusso unidirezionale di dati» confinati all’interno dei circuiti del

computer. I giudici di legittimità hanno ritenuto utilizzabile l’indagine digitale, sulla base di un mero

decreto autorizzativo del giudice, avendo escluso la violazione degli artt. 14 e 15 Cost. Quanto alla prima disposizione costituzionale, la Corte ne ha escluso la violazione in quanto «l’apparecchio monitorato con l’installazione del captatore informatico non era collocato in un luogo domiciliare ovvero in un

luogo di privata dimora, ma nei locali sede di un ufficio comunale, dove l’imputato non godeva certamente dello ius excludendi alios»; né si è rilevata violazione dell’art. 15 Cost. «perché quanto riprodotto

in copia non era un testo inoltrato e trasmesso col sistema informatico, ma soltanto predisposto per essere stampato su supporto cartaceo e successivamente consegnato al suo destinatario».

La linea interpretativa della sentenza Virruso ha trovato seguito in un ulteriore caso nel quale si è

fatto uso a fini investigativi del virus di Stato. Si tratta del caso Bisignani relativo all’indagine sulla presunta associazione di stampo massonico P4 83 avviata dalla Procura della Repubblica presso il Tribunale

di Napoli 84. Il captatore informatico, nel caso concreto, era capace sia di acquisire ed estrapolare dati e

informazioni digitali memorizzati nella memoria di massa del sistema informatico bersaglio, sia di realizzare una vera e propria intercettazione ambientale prendendo il controllo occulto del microfono e

della webcam dell’elaboratore. Rispetto ad entrambe le attività di on line search e di on line surveillance,

l’autorità inquirente aveva chiesto al giudice per le indagini preliminari l’emissione di un decreto autorizzativo ai sensi dell’art. 266 c.p.p. Il giudice, tuttavia, ha emanato tale decreto solo con riferimento

all’attività assimilabile alle intercettazioni; rispetto all’altra attività, facendo espressamente riferimento

al caso Virruso, ha ritenuto che un provvedimento del pubblico ministero fosse sufficiente a tutelare le

esigenze di riservatezza dei soggetti interessati.

In dottrina non sono mancati i rilievi critici: si è evidenziata infatti che la “miopia” della Cassazione

80

A. Testaguzza, Exitus acta probat. “Trojan” di Stato: la composizione di un conflitto, cit., p. 3.

81

Cass., sez. V, 14 ottobre 2009, n. 16556, in CED Cass., 246954.

82

Balsamo Le intercettazioni mediante virus informatico tra processo penale italiano e Corte europea, cit., p. 2276, il quale sottolinea

trattarsi di una sentenza relativa alla on line search.

83

Secondo gli inquirenti gli imputati avrebbero instaurato, grazie ad un’intricata rete di influenti amicizie, un sistema informativo parallelo che avrebbe avuto tra i suoi obiettivi «… l’illecita acquisizione di notizie e di informazioni, anche coperte da

segreto, alcune delle quali inerenti a procedimenti penali in corso nonché di altri dati sensibili o personali al fine di consentire a

soggetti inquisiti di eludere le indagini giudiziarie ovvero per ottenere favori o altre utilità».

84

Procedimento penale n. 39306/2007 R.G.N.R. mod. 21: per un approfondimento, v. M. Torre, Il virus di Stato nel diritto vivente tra esigenze investigative e tutela dei diritti fondamentali, cit., p. 1167.

AVANGUARDIE IN GIURISPRUDENZA | L’ACQUISIZIONE DA REMOTO DI DATI DIGITALI NEL PROCEDIMENTO PENALE

Processo penale e giustizia n. 5 | 2016

132

che ha scelto di privilegiare l’ubicazione materiale del sistema informatico 85 piuttosto che la sua dimensione astratta, quale proiezione del luogo 86, così obliterando la tutela costituzionale del domicilio informatico che, si è sottolineato, può addirittura rappresentare qualcosa di più personale e intimo del

domicilio tradizionale 87.