RILEVAMENTO DI MINACCE E REAZIONE

BASATI SU INTELLIGENCE

PANORAMICA

Le organizzazioni devono ormai far fronte a costanti tentativi di intrusione. Tenere i criminali

informatici fuori dagli ambienti IT dell'azienda è diventato estremamente difficile e, in

alcuni casi, impossibile poiché gli attacchi personalizzati possono facilmente evitare gli

strumenti tradizionali di rilevamento delle minacce e sfruttare le vulnerabilità intrinseche

delle reti moderne. Le intrusioni non devono tuttavia determinare necessariamente il furto

di dati o altri tipi di danno per l'azienda, in particolare se le organizzazioni si impegnano

a rilevare e rispondere prontamente agli attacchi.

Per rilevare gli attacchi prima che causino danni, è necessario che i team responsabili

della sicurezza si affidino sempre meno alle forme passive di rilevamento delle minacce,

quali gli avvisi forniti dagli strumenti di analisi basati sulle firme. Le organizzazioni

devono invece cercare attivamente i tentativi di intrusione esaminando costantemente

il proprio ambiente IT per individuare minimi segni di attività pericolosa o sospetta.

Per individuare tempestivamente questi segni, le organizzazioni devono sviluppare

nuove capacità nell'analisi dei dati e nella risposta agli incidenti.

Lo sviluppo di nuove capacità può tuttavia rivelarsi proibitivo per i team responsabili

della sicurezza, che sono spesso pressati da problemi quali la scarsità del personale

e la continua espansione non solo delle applicazioni e delle infrastrutture ma anche

delle minacce. La difficoltà maggiore che devono affrontare tali team consiste nella

definizione delle priorità con cui affrontare i problemi, a causa delle limitate capacità

di cui dispongono: risulta infatti difficile distinguere le minacce gravi dalla miriade di

minacce innocue.

Questo ostacolo viene rimosso dalla sicurezza basata su intelligence, una nuova strategia

di sicurezza delle informazioni che garantisce la visibilità, le conoscenze analitiche e le

azioni correttive necessarie per aiutare le organizzazioni a ridurre i rischi connessi con il

mondo digitale. La sicurezza basata su intelligence migliora la rapidità e l'efficacia delle

procedure di rilevamento delle minacce e di reazione nei seguenti modi:

•Offre la possibilità di esaminare l'attività digitale nei log, nella rete e negli endpoint

•Vengono utilizzati strumenti di analisi avanzati da diverse origini dati per svelare le

minacce nascoste e valutare le soluzioni migliori per implementare una reazione

mirata ed efficace

•Vengono utilizzati strumenti di rilevamento del malware senza firma nelle reti e negli

endpoint

•I team responsabili della sicurezza possono diventare più efficaci grazie a processi

efficienti, automazione del workflow, intelligence sulle minacce e formazione

Per applicare la sicurezza basata su intelligence ai processi di rilevamento delle minacce

e di reazione, le organizzazioni devono sviluppare capacità avanzate in quattro aree:

1.Monitoraggio costante e completo della rete e degli endpoint, incluse capacità quali

l’acquisizione di pacchetti completi e il rilevamento delle minacce basato sul

comportamento negli host

2.Tecniche di analisi avanzate che consentano di esaminare enormi quantità di informazioni,

come il traffico della rete, in tempo reale per individuare comportamenti sospetti

e velocizzare le indagini

3.Analisi del malware tramite metodi che non si basano sulle firme del file e mirano

direttamente al comportamento effettivo degli eseguibili, valutando se provengono

dalla rete o dagli endpoint, per rilevare attività ostile

White paper RSA:

4.Procedure di rilevamento degli incidenti e di reazione che allineino il personale

addetto alla sicurezza, i processi e le tecnologie per ottimizzare e accelerare

i workflow in modo che i team responsabili delle operazioni di sicurezza possano

dedicare meno tempo alle attività di routine e concentrarsi maggiormente sulla

difesa degli asset di massima priorità e il blocco delle minacce più pericolose

Rilevamento di minacce e reazione basati su intelligence

SOMMARIO

Panoramica...................................................................................................................1

Costantemente a rischio............................................................................................... 3

Rilevamento di minacce e reazione basati su intelligence....................................... 3

Monitoraggio di rete ed endpoint: una visione completa............................................... 4

Visibilità completa della rete e degli endpoint........................................................ 4

Raccolta e analisi dei dati in tempo reale................................................................5

Implementazione quando è necessario il monitoraggio...........................................5

Analisi avanzate: individuazione di minacce nascoste....................................................5

Piattaforma unica e integrata per il monitoraggio e l'analisi della sicurezza.............5

Analisi tempestiva dei Big Data............................................................................. 6

Rilevamento basato sul comportamento anziché sulle firme....................................7

Scalabilità senza penalizzazione delle prestazioni..................................................7

Analisi del malware: tolleranza zero...............................................................................7

Rilevamento del malware in base al rischio............................................................ 8

Correlazione centralizzata dell'attività sospetta negli endpoint.............................. 8

Avvisi con diverse priorità per accelerare l'analisi e l'intervento in caso

di malware............................................................................................................ 8

Risposta agli incidenti: azione rapida e mirata.............................................................. 9

Pratica e pianificazione per bloccare prontamente le violazioni.............................. 9

Risposta agli incidenti basata sui dati per risultati migliori e più rapidi................... 9

Contesto consolidato per velocizzare le indagini...................................................10

Conclusioni.................................................................................................................10

Soluzioni di rilevamento di minacce e reazione basati su intelligence in RSA................ 11

pagina 2

Rilevamento di minacce e reazione basati su intelligence

COSTANTEMENTE A RISCHIO

Gli ambienti IT della maggior parte delle organizzazioni hanno subito intrusioni da parte

di entità esterne e, in molti casi, gli attacker hanno stabilito una presenza persistente.

Non è una visione allarmistica, bensì una realtà creata da un diverso tipo di attacker che

sfrutta l'aspetto iperconnesso delle reti attuali.

Gli attacker più pericolosi in circolazione non sono attivisti part-time o incursori notturni

che intendono fare scherzi o diffondere in rete le proprie idee: sono professionisti in

cerca di denaro. A volte sono nazioni che tentano di sviluppare piani strategici. Tutti

questi soggetti usufruiscono di numerosi vantaggi.

Il crescente livello di connessione tra i sistemi IT e le applicazioni ha creato nuovi

standard di efficienza e nuove opportunità per le organizzazioni. Le reti sono aperte

a un numero maggiore di partner e supply chain per agevolare processi commerciali

improntati alla massima collaborazione. Tuttavia anche gli attacker possono sfruttare

tale livello di apertura puntando alle vulnerabilità nella catena del valore e approfittando

delle debolezze dei partecipanti meno protetti per estenderle a macchia d'olio. Allo stesso

tempo, la virtualizzazione e l'outsourcing dell'infrastruttura IT e delle applicazioni offre

vantaggi in termini di efficienza che non possono essere ignorati. Tuttavia il passaggio

al cloud sposta anche le funzioni IT più importanti fuori sede, spesso in una serie di

ubicazioni che adottano criteri e procedure eterogenee per quanto concerne la sicurezza

informatica.

Gli ambienti IT interconnessi sono più difficili da difendere e offrono agli intrusi molti

più luoghi in cui nascondere le proprie attività. Se a questo si aggiunge il fatto che molti

attacker modificano il malware per sfuggire ai tradizionali strumenti di analisi basati

sulle firme, come i software antivirus, è evidente che l'intrusione sia ormai divenuta

prassi comune. Le organizzazioni devono quindi riuscire ad adattarsi a questo costante

stato di violazione.

I team responsabili della sicurezza non possono più concentrare l'attenzione

esclusivamente sulla prevenzione delle intrusioni; bensì devono dividersi tra la

prevenzione degli attacchi (meta irraggiungibile), e competenze complementari in

materia di rilevamento e reazione agli attacchi. Le organizzazioni oggi possono essere

vulnerabili alle intrusioni, ma ciò non implica che il furto di dati o i danni all'azienda

siano inevitabili. Le organizzazioni devono pertanto identificare e neutralizzare in modo

proattivo le minacce all'interno dei propri ambienti IT prima che gli attacker mettano

a segno i propri obiettivi. Il modo migliore per raggiungere questo scopo consiste nello

sfruttare la sicurezza basata su intelligence, una strategia che consente di risolvere le

problematiche di sicurezza attualmente più serie e sensibili.

Rilevamento di minacce e reazione basati su intelligence

La sicurezza basata su intelligence aiuta le organizzazioni a neutralizzare le minacce

informatiche prima che causino problemi significativi. La strategia offre i seguenti vantaggi:

•Visibilità senza precedenti nelle reti e nei relativi endpoint, che consente di catturare

e analizzare enormi quantità di dati importanti per la sicurezza.

•Analisi sofisticate per vagliare i dati, identificare le anomalie e quindi avvisare le

organizzazioni dei potenziali problemi associati agli asset di informazioni dell'azienda

•Attivazione di processi di risposta agli incidenti che rendono più efficiente ed efficace

la valutazione delle minacce e la risoluzione

pagina 3

Rilevamento di minacce e reazione basati su intelligence

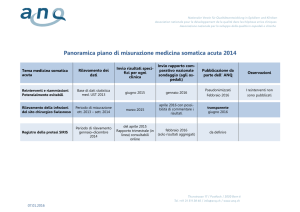

La sicurezza basata su intelligence ferma i cyber attack prima che arrechino danni

Staging ed

esfiltrazione

Persistenza

Libertà di

spostamento laterale

Sicurezza basata su

intelligence necessaria

per il rilevamento

?

Rilevamento

tardivo

Tipico punto di

rilevamento

o notifica

Compromissione

del dominio

Kill chain

Target

Creazione di un

punto di appoggio

nella rete

Compromissione

iniziale

Per applicare la strategia di sicurezza basata su intelligence al rilevamento degli incidenti

e alla reazione, le organizzazioni devono sviluppare capacità in quattro aree correlate

che sono essenziali per individuare, esaminare e affrontare gli attacchi avanzati:

1.Monitoraggio di rete ed endpoint

2.Analisi avanzata dei dati relativi alla sicurezza

3.Identificazione e analisi del malware

4.Risposta agli incidenti e risoluzione delle violazioni

MONITORAGGIO DI RETE ED ENDPOINT: UNA VISIONE COMPLETA

Il flusso costante di dati in transito nella rete in genere costringe le aziende a concentrarsi

esclusivamente su determinate aree problematiche per la raccolta e l'analisi dei dati.

I team responsabili della sicurezza spesso raccolgono e analizzano i log da sistemi critici,

ma questo approccio al rilevamento delle minacce basato sui log lascia molti punti

deboli che malintenzionati esperti possono sfruttare.

La sicurezza basata su intelligence mira a eliminare i punti deboli fornendo una visibilità

completa della rete e degli endpoint, come nel caso di server e computer dei dipendenti.

Visibilità completa della rete e degli endpoint

Le soluzioni di sicurezza basata su intelligence usano i log come una delle numerose

origini di dati, ma ottengono una visibilità nettamente maggiore incorporando anche le

capacità di acquisizione dei pacchetti della rete. L'acquisizione di tutti i pacchetti della

rete consente di registrare, analizzare, normalizzare, esaminare e riassemblare tutto il

traffico dati a ogni livello dello stack di rete. Quando il traffico della rete viene acquisito,

viene analizzato e contrassegnato per facilitare le successive operazioni di analisi

e valutazione delle minacce. Le operazioni di acquisizione e contrassegno dei dati della

rete consentono agli analisti che si occupano della sicurezza di ricostruire le sessioni

e le attività degli utenti per comprendere oltre ai dettagli di base, come l'ora o l'indirizzo

IP a cui sono stati trasmessi specifici pacchetti di dati, anche quali informazioni siano

transitate esattamente e quale sia il danno risultante. Con la raccolta completa dei

pacchetti e la ricostruzione delle sessioni, le organizzazioni possono rilevare anomalie

legate alla sicurezza e ricostruire incidenti specifici con sicurezza e precisione, in modo

da poter esaminare le perdite e rimediare ai problemi in modo più rapido ed efficiente.

pagina 4

Rilevamento di minacce e reazione basati su intelligence

Le soluzioni di sicurezza basata su intelligence forniscono anche ampia visibilità sulle

attività negli endpoint, server e laptop inclusi. Per rilevare attività sospetta negli

endpoint che possa indicare malware e altre minacce, le soluzioni devono analizzare ciò

che accade nella memoria di un computer e ciò che viene memorizzato nel disco fisico.

Confrontando i processi in esecuzione con i file su disco, senza affidarsi all'intervento di

sistemi operativi e hypervisor che possono essere manipolati dal malware, le organizzazioni

possono comprendere se gli eseguibili e i processi dell'endpoint siano legittimi o siano

stati introdotti arbitrariamente. Una visione approfondita e dettagliata degli endpoint

associata al rilevamento automatizzato delle attività sospette sono essenziali per

identificare ed esaminare le minacce in tempi brevi.

Raccolta e analisi dei dati in tempo reale

I dati legati alla sicurezza, come log, pacchetti di rete e attività degli endpoint, vengono

raccolti da origini diverse, analizzati e memorizzati in modo da semplificarne la ricerca

e l'analisi da una posizione centrale. Ad esempio, i sistemi efficaci di raccolta dei

pacchetti di rete analizzano e contrassegnano il traffico di dati durante la raccolta per

successive operazioni di indicizzazione, storage e analisi. I dati di sicurezza interni e la

visibilità vengono ulteriormente ottimizzati grazie all'intelligence sulle minacce da

origini esterne. I dati sulle minacce esterne consentono alle organizzazioni di imparare

dalle esperienze di altri utenti per migliorare le proprie capacità di rilevamento.

Implementazione quando è necessario il monitoraggio

In caso di urgente bisogno di migliorare la visibilità, ad esempio mentre sono in corso

le indagini per un incidente effettivo in un'organizzazione, la semplicità e rapidità di

implementazione sono essenziali. Spesso il processo necessario affinché gli strumenti

di monitoraggio della rete e degli endpoint siano pronti e funzionanti richiede solo

pochi giorni. Tale processo include l’installazione delle attrezzature con funzionalità di

acquisizione completa dei pacchetti nei principali punti di entrata o uscita della rete

dell’organizzazione, nonché l’acquisizione del traffico di dati da e verso i sistemi IT che

gestiscono la proprietà intellettuale e altre informazioni importanti. Gli agenti che

effettuano la scansione per individuare attività di malware negli endpoint possono in

genere essere implementati nell'arco di poche ore, in base alle dimensioni e all'entità

dell'implementazione.

ANALISI AVANZATE: INDIVIDUAZIONE DI MINACCE NASCOSTE

L'impareggiabile visibilità, creata da una strategia di sicurezza basata su intelligence,

offre molti altri vantaggi oltre all’acquisizione dei dati validi ai fini legali, necessari per

ricreare le scene dei crimini informatici. Crea nuove opportunità per migliorare la

prevenzione e previsione nel rilevamento delle minacce, consentendo alle organizzazioni

di prevenire violazioni gravi e danni alle attività. I sistemi di sicurezza basata su

intelligence introducono nuovi approcci all'analisi e alla generazione di report basati sul

comportamento di utenti, computer e risorse, che mirano a comprendere quali

comportamenti siano normali per un determinato sistema, utente o risorsa, per poi

individuare e segnalare anche la minima anomalia.

I sistemi di sicurezza basata su intelligence si basano sui seguenti principi:

Piattaforma unica a integrata per il monitoraggio e l'analisi di sicurezza

Le operazioni per la sicurezza basata su intelligence centralizzano il monitoraggio,

il rilevamento, l'analisi, le indagini e la generazione di report su anomalie e incidenti.

In pochi clic gli analisti possono esaminare terabyte di dati di log, metadati e sessioni

di rete ricreate. Poiché i dettagli relativi alle reti e agli endpoint sono disponibili tramite

un sistema centralizzato e un'unica console, gli analisti non sono costretti a destreggiarsi

fra strumenti e applicazioni di sicurezza diversi. Questa integrazione migliora anche la

gestione delle query, consentendo agli analisti di risparmiare notevolmente in termini di

tempo e impegno. Pertanto le indagini che un tempo richiedevano giorni ora possono

essere gestite in pochi minuti.

pagina 5

Rilevamento di minacce e reazione basati su intelligence

L'integrazione della tecnologia è la chiave che rende possibile questo elevato livello di

efficienza. La piattaforma di analisi deve interagire con un'ampia gamma di strumenti

che generano informazioni di sicurezza su server, reti, endpoint e altri sistemi IT vitali.

L'analisi e la gestione dei metadati consolidano eventi, log e dati di rete provenienti da

numerose origini per renderli accessibili in caso di analisi, segnalazione e generazione

di report.

Questo tipo di integrazione si estende oltre i limiti dei sistemi interni per includere l'uso

di informazioni di intelligence sulle minacce esterne. I feed di intelligence che possono

essere acquisiti direttamente dalla piattaforma di analisi, inclusi l'intelligence basata su

community open source, i domini contrassegnati APT, nonché blacklist e proxy sospetti,

sono essenziali per rilevare tempestivamente i problemi di sicurezza.

Analisi tempestiva dei Big Data

I sistemi di sicurezza basata su intelligence acquisiscono e analizzano enormi quantità

di dati in rapido cambiamento da più origini, esaminando terabyte di dati in tempo

reale. Le analisi legate alla sicurezza vengono stratificate per permettere diversi tipi di

rilevamento. Ad esempio, i dati possono essere acquisiti e analizzati durante il transito

nella rete. Questo tipo di analisi in fase di acquisizione identifica le attività sospette

cercando strumenti, servizi, comunicazioni e tecniche spesso utilizzare dagli attacker,

senza basarsi su log, eventi o firme di altri sistemi di sicurezza. Esempi di questo

processo includono il rilevamento di programmi software diversi da browser che

eseguono HTTP, protocolli su porte non convenzionali ed eseguibili integrati in file PDF.

Questi strumenti sofisticati possono inoltre rilevare impercettibili segni di attacco,

correlando eventi dall'aspetto innocuo se presi singolarmente, ma che costituiscono un

problema se vengono collegati. Le tecniche di analisi fanno confluire gli input interni

provenienti da origini diverse, utilizzando i metadati. Questi meccanismi avanzati di

rilevamento fungono anche da allarme per fornire avvisi tempestivi di una potenziale

intrusione. L'elaborazione di questi flussi di informazioni avviene mentre sono attivi,

pertanto le attività sospette vengono individuate quando i team responsabili della

sicurezza possono ancora fermare gli attacchi in corso.

Con i sistemi di sicurezza basata su intelligence, i team delle operazioni di sicurezza

possono anche eseguire analisi in batch su enormi volumi di dati cronologici relativi

alla sicurezza. Questi ultimi sono necessari non solo per soddisfare i requisiti di

conservazione dei dati della maggior parte delle aziende; hanno anche un valore

inestimabile, poiché consentono di svelare tattiche degli avversari, la cui esecuzione

può avere richiesto molti mesi e che potrebbe essere ancora in corso. Ad esempio,

l'analisi in batch degli archivi di dati relativi alla sicurezza può aiutare a svelare attacchi

informatici precedentemente sfuggiti in cui dati illeciti sono stati trasmessi solo

sporadicamente in piccoli flussi nascosti nell'arco di settimane o mesi. Questi tipi di

tecniche di attacco in sordina sono difficili da individuare nel momento in cui si

verificano, poiché sono progettati per sembrare innocui assumendo le sembianze di

processi esistenti e flussi di comunicazione. Tali tecniche in genere diventano sospette

solo quando vengono eseguite in uno schema particolare in uno specifico intervallo di

tempo. Analisi dettagliate ed automatizzate degli archivi di dati relativi alla sicurezza

possono scoprire attacker mentre cercano di creare un punto d'appoggio, nonché

rivelare perdite di informazioni di cui le organizzazioni potrebbero non accorgersi

affatto. Spesso l'analisi in batch dei dati relativi alla sicurezza può evidenziare miniere

di informazioni sulle tecniche degli attacker e gli indicatori di compromissioni che

i team responsabili della sicurezza possono usare in futuro per individuare attacchi

simili. L'aspetto forse più importante è che le tecniche di analisi in batch aiutano le

organizzazioni a comprendere che cosa possa essere considerato "tipico" in un

ambiente IT; ciò consente di identificare ed esaminare future deviazioni dalla normalità,

che spesso indicano dei problemi, nel momento stesso in cui si verificano.

pagina 6

Rilevamento di minacce e reazione basati su intelligence

RILEVAMENTO DI MINACCE BASATO SU

INTELLIGENCE IN AZIONE

Se le intrusioni non vengono rilevate, i cyber

attacker in genere ottengono privilegi

elevati, si spostano lateralmente tra

i sistemi IT e si spacciano per utenti legittimi

dopo aver ottenuto l'accesso a livello di

dominio. Quando gli attacker raggiungono

questo scopo, non possono più essere

individuati ed eliminati con strumenti di

sicurezza convenzionali. I team responsabili

della sicurezza devono contenere la minaccia

tramite una caccia costante e proattiva.

Questi principi solo illustrati in un

report sulla ricerca delle minacce RSA

dedicato all'uso crescente di Web shell nei

cyber attack. Una Web shell infetta può

essere un file standalone contenente solo

il codice della Web shell oppure può

introdurre codice dannoso direttamente in

pagine Web legittime. Poiché le Web shell

non rientrano nelle definizioni tradizionali

del malware, non possono essere rilevate

tramite il software antivirus e altri strumenti

di sicurezza tradizionali. Gli attacchi tramite

Web offrono svariati vantaggi rispetto ai

Trojan e ad altre forme convenzionali

di malware:

•Basse percentuali di rilevamento a causa

della varietà e personalizzazione del

codice e poiché gli attacker possono

mascherare le proprie attività illecite

come traffico e file normali sui server Web

•Consentono agli attacker di ottenere una

persistenza a basso livello nell'ambiente

IT tramite vari metodi per aggiornare

e sostituire backdoor dannosi

•Riescono ad accedere inizialmente tramite

l'attacco del framework dell'applicazione

web anziché tramite attacchi

spear-phishing, che sono più facilmente

identificabili

•La connettività può essere instaurata da

qualsiasi indirizzo di origine, rendendo

inefficace il blocco degli indirizzi IP

•Non è necessaria alcuna attività di

beaconing rivelatrice

Per informazioni su come il rilevamento

delle minacce basato su intelligence abbia

aiutato numerose aziende a individuare e

risolvere attacchi Web shell, leggere il

blog di RSA.

Rilevamento basato sul comportamento anziché sulle firme

I sistemi di sicurezza basata su intelligence monitorano l'ambiente IT alla ricerca di

segnali di comportamento insolito di persone, applicazioni, infrastrutture e comunicazioni,

senza limitarsi a indicatori espliciti come avveniva nel caso delle firme malware oppure

degli indirizzi IP o dei domini inseriti nelle blacklist. Gli attacker esperti possono evitare

approcci di monitoraggio statici basati su segni rivelatori, tramite la modifica di righe di

codice, il provisioning di una nuova macchina virtuale in un cloud pubblico oppure la

registrazione di un nuovo dominio Internet come un sito di comando e controllo o di

consegna. È invece molto più difficile sfuggire ai sistemi di monitoraggio della sicurezza

che osservano eventuali schemi o comportamenti insoliti. Prima o poi il malware o gli

utenti ostili sono costretti a fare qualcosa di insolito, che interrompe la routine del

sistema; proprio quello è il frangente nel quale vengono individuati dai sistemi di

analisi basata su intelligence.

Ad esempio, nel caso del rilevamento di malware, le soluzioni di rilevamento delle

minacce negli endpoint non sono alla ricerca di file evidentemente pericolosi, bensì di

comportamenti sospetti. Confrontando i processi in esecuzione nella memoria con ciò

che dovrebbe essere in esecuzione sulla base dei file presenti nel disco locale, gli

strumenti di rilevamento malware sono in grado di identificare meglio le discrepanze

e ottenere una visione diretta e affidabile dell'eventuale presenza di codice illecito.

I sistemi di sicurezza basata su intelligence definiscono ciò che caratterizza un

comportamento normale in un ambiente IT, monitorando ed esaminando un'ampia

gamma di attività dei computer e degli utenti, a partire dalle porte generalmente

utilizzate dai server per le comunicazioni esterne fino alle abitudini dei dipendenti

e le singole sedi da cui accedono. Le attività che si discostano dalla norma vengono

segnalate in modo da essere esaminate dagli analisti addetti alla sicurezza. Se gli

analisti considerano un evento come un falso positivo, gli strumenti di sicurezza

possono apprendere da tale esperienza in modo da evitare di contrassegnarne le

occorrenze future.

Scalabilità senza penalizzazione delle prestazioni

I processi di raccolta e analisi dei dati vengono gestiti da un'architettura di elaborazione

distribuita, anziché da un unico database centralizzato. Suddividendo il carico di lavoro

su numerosi nodi di elaborazione, le organizzazioni ottengono risultati più rapidi e un

sistema scalabile e altamente modulare. Per consentire la raccolta e l'analisi dei dati in

un nuovo segmento della rete o in una filiale, le organizzazioni possono semplicemente

aggiungere un nuovo nodo. Questo sistema modulare e distribuito può adattarsi ai

crescenti requisiti di analisi dei dati di un'organizzazione, senza peggioramento delle

prestazioni o significativo aumento dei costi

ANALISI DEL MALWARE: TOLLERANZA ZERO

Il software ostile che i programmi antivirus segnalano come pericoloso in genere non

corrisponde al malware utilizzato negli attacchi informatici mirati. Tuttavia, alcuni

strumenti di sicurezza continuano a sostenere di proteggere le organizzazioni analizzando

l'ambiente IT tramite le firme di malware facilmente alterabili.

I sistemi di sicurezza basata su intelligence evitano l'analisi basata sulle firme a causa

della sua evidente inefficacia e adottano un approccio a "tolleranza zero" per il

rilevamento del malware che presume che tutti i programmi siano ostili, tutte le

comunicazioni siano sospette, ogni computer infetto e ogni sistema operativo

danneggiato.

pagina 7

Rilevamento di minacce e reazione basati su intelligence

Rilevamento del malware in base al rischio

Gli strumenti avanzati di rilevamento delle minacce esaminano il comportamento di

computer, reti e processi per determinare se attualmente o in precedenza sono stati

danneggiati da malware. Oltre a rilevare gli incidenti, tali strumenti valutano i rischi

e forniscono avvisi con diverse priorità per rimediare alle violazioni. I file identificati

come dannosi possono ottenere una priorità inferiore se si rivelano malware ordinari

che si limitano a causare fastidi, anziché costituire una vera minaccia. Diversamente,

i file che non mostrano segni evidenti di manomissione possono contenere un eseguibile

personalizzato, progettato per essere eseguito solo quando raggiunge determinati

sistemi o quando viene inviato un comando nascosto. Per svelare questo tipo di malware

pericoloso e personalizzato, gli strumenti avanzati di rilevamento delle minacce usano

una serie di tecniche di analisi che valutano i livelli di rischio dei file sospetti.

Ad esempio, un'organizzazione può impostare una regola in base alla quale il sistema

di sicurezza deve analizzare ogni nuovo eseguibile proveniente dalle reti. Il sistema di

rilevamento malware filtrerà quindi i nuovi eseguibili, eseguendoli in un ambiente in

quarantena, registrando tutto ciò che fanno e quindi aumentando il livello di rischio se

si osservano comportamenti sospetti, quali la modifica di impostazioni del registro di

sistema o la sostituzione delle DLL del sistema operativo. È chiaro che anche il software

legittimo possa eseguire queste azioni, ad esempio per integrare funzioni nel software

esistente oppure per installare una patch. Tuttavia, se il nuovo eseguibile mostra uno di

questi comportamenti unitamente alla creazione di insolite connessioni di rete, il suo

livello di rischio generale aumenterà drasticamente.

Le tecniche di rilevamento malware basate su intelligence mettono in correlazione

numerosi fattori, per ottenere valutazioni probabilistiche sul rischio e propongono avvisi

con diverse priorità agli analisti addetti alla sicurezza. È compito degli analisti stabilire

la gravità di una minaccia, ma le loro decisioni sono nettamente più rapide e accurate in

virtù del lavoro svolto in background dagli strumenti di sicurezza basata su intelligence.

Correlazione centralizzata dell'attività sospetta negli endpoint

I risultati delle scansioni negli endpoint vengono inviati a un server centrale in cui vengono

identificati i file noti e sconosciuti e l'attività sospetta viene segnalata. I file (inclusi

i processi, i driver, le DLL e così via) vengono analizzati e i livelli di rischio vengono

assegnati in base al comportamento osservato. Il comportamento del file può essere

valutato a un livello generale nell'intera organizzazione per mostrare se il potenziale

malware sia attivo in un computer e dormiente in un altro. Le organizzazioni possono

inoltre comprendere la rilevanza di un determinato file nell'ambiente. Ad esempio, se un

determinato file viene trovato in migliaia di computer dell'organizzazione, è possibile

che si tratti di un'applicazione IT standard che può essere esclusa dalla visione degli

analisti addetti alla sicurezza durante un'indagine. D'altro canto, se viene identificato

un file dannoso, le organizzazioni possono rapidamente comprendere la portata

dell'infezione visualizzando all'istante tutti gli altri computer in cui è presente tale file.

Avvisi con diverse priorità per accelerare l'analisi e l'intervento in caso di malware

Per ridurre al minimo il carico sugli analisti della sicurezza, l'approccio basato su

intelligence al rilevamento del malware si basa sui risultati delle scansioni precedenti

e su una baseline dell'ambiente per segnalare automaticamente i file sconosciuti

o sospetti. Prima di essere presentati agli analisti, i risultati delle scansioni vengono

controllati a fronte di un repository globale di elementi precedentemente esaminati

dagli analisti e inclusi in una whitelist, per indicare che i file sono attendibili. I file

attendibili vengono rimossi dai risultati della scansione per evitare di confondere

gli analisti.

pagina 8

Rilevamento di minacce e reazione basati su intelligence

Le console che rilevano le minacce negli endpoint non si limitano semplicemente

a presentare un elenco di risultati della scansione, bensì assegnano priorità ai problemi

potenziali in modo che gli analisti possano identificare gli elementi da esaminare per

primi. Per velocizzare le indagini, tali console forniscono dettagli avanzati sui problemi

potenziali. Ad esempio, mettono in correlazione comportamenti sospetti relativi a un file

(quale un driver, un processo o una DLL) e quindi rivelano tutto ciò che è possibile

sapere sul file (ovvero dimensioni, attributi, hash dei file MD5) tramite un'analisi statica

ed euristica. Gli analisti addetti alla sicurezza utilizzano gli strumenti e le informazioni

presenti nella console per determinare se il file è pericoloso e deve essere incluso nella

blacklist, oppure innocuo e da includere nella whitelist. Se un elemento viene ritenuto

pericoloso, tutte le occorrenze del problema vengono identificate all'istante nell'intero

ambiente IT. Dopo aver individuato una soluzione, il team responsabile delle operazioni

di sicurezza può svolgere tutte le indagini necessarie e/o ripulire tutti gli endpoint

interessati.

RISPOSTA AGLI INCIDENTI: AZIONE RAPIDA E MIRATA

Sebbene la crescente quantità e complessità degli ambienti IT abbia ampliato l'ambito

delle vulnerabilità, ciò non implica che tutti i potenziali punti di ingresso siano

caratterizzati dallo stesso livello di rischio. Quando si sospetta un attacco o un incidente,

i team responsabili della sicurezza devono agire in fretta per circoscrivere gli attacker

nell'ambiente IT e limitare i danni. Per questo scopo è necessaria una pianificazione,

la formazione del personale e a volte anche un'assistenza esterna.

Pratica e pianificazione per bloccare prontamente le violazioni

Se preparati adeguatamente, i team responsabili della sicurezza sanno quali siano gli

asset di informazioni più preziosi e quali sistemi, applicazioni e utenti vi hanno accesso.

Conoscere questi parametri aiuta gli analisti addetti alla sicurezza a limitare l'ambito di

indagine durante una violazione, in modo che possano affrontare il problema in modo

più rapido e deciso.

I team responsabili delle operazioni di sicurezza devono condurre valutazioni

dell'idoneità ad affrontare le violazioni ed esercitazioni sulle soluzioni, per migliorare la

rapidità e l'efficacia delle reazioni ai cyber attack. Nell'ambito di tali valutazioni, i team

responsabili della sicurezza fanno l'inventario degli asset IT di maggior valore che

devono essere protetti, controllano i workflow per esaminare e risolvere gli incidenti

e valutano aree di miglioramento. Per ottenere una pianificazione e una preparazione

proattiva, le organizzazioni devono allineare le proprie politiche di sicurezza alle priorità

aziendali e ai requisiti richiesti dalle normative vigenti. In questo modo le organizzazioni

possono migliorare progressivamente le proprie capacità di rilevamento, gestione

e reazione alle minacce. Inoltre si ottimizzano l'assegnazione del personale

e l'acquisizione delle competenze per i team responsabili delle operazioni di sicurezza,

in modo da sfruttare al massimo tutte le risorse. Ciò consente altresì di offrire una

formazione mirata, volta a migliorare le capacità di risposta agli incidenti del personale

addetto alla sicurezza.

Risposta agli incidenti basata sui dati per risultati migliori e più rapidi

I team responsabili delle operazioni di sicurezza spesso trovano prove potenziali di

un'intrusione o violazione, ma devono svolgere un'indagine per comprenderne le cause.

Capita inoltre che le organizzazioni valutino le cause potenziali per settimane o mesi

senza successo. In questi casi può essere utile integrare esperti e strumenti specializzati

nella risposta agli incidenti. Gli specialisti della risposta agli incidenti possono

implementare tecnologie che acquisiscono le attività nelle reti e negli endpoint dei

segmenti chiave dell'ambiente IT. Sulla base di scansioni, analisi e informazioni

supplementari generate da queste tecnologie, gli esperti di risposta agli incidenti in

genere riescono a individuare il luogo e le modalità di esecuzione delle violazioni in

modo da bloccare i cyber attack più rapidamente di quanto possano fare le organizzazioni

contando unicamente sulle proprie forze.

pagina 9

Rilevamento di minacce e reazione basati su intelligence

Contesto consolidato per velocizzare le indagini

Le soluzioni di sicurezza basata su intelligence raccolgono un vasto assortimento di

informazioni di sfondo e di supporto, che sono di aiuto nelle indagini sugli incidenti.

Avvisi provenienti da più sistemi di monitoraggio della sicurezza vengono aggregati in

un'unica console di gestione della sicurezza, dalla quale gli analisti possono eseguire il

drill-down per esaminare origini dati, computer interessati e altre informazioni relative

agli incidenti con pochi clic del mouse. La console di security management si integra

anche con il software di gestione dei rischi a livello aziendale per fornire informazioni

contestuali sull'importanza per l'azienda degli incidenti identificati e dei sistemi

interessati. A ogni incidente viene assegnata una valutazione di priorità sulla base degli

asset di informazioni coinvolti, dei rischi per l'organizzazione e della gravità del

problema di sicurezza. Tutte insieme queste informazioni supplementari aiutano gli

analisti a esaminare gli incidenti in modo più completo, accurato e rapido.

I sistemi di sicurezza basata su intelligence inglobano inoltre informazioni da origini

esterne per arricchire i dati di sicurezza interni dell'organizzazione. La piattaforma di

analisi e il dashboard di gestione della sicurezza identificano, aggregano e adoperano

le migliori origini di intelligence e dati sul contesto interne ed esterne all'organizzazione

per velocizzare il processo decisionale degli analisti e i workflow.

CONCLUSIONI

Il rilevamento delle minacce e la risposta basati su intelligence aiutano le organizzazioni

a ottenere standard prevedibilmente elevati di sicurezza nonostante la rapida diffusione

e imprevedibilità delle minacce attuali. Il rilevamento delle minacce basato su

intelligence si impernia sulla realizzazione di una visibilità completa delle reti e degli

endpoint e sull'applicazione di tecniche di analisi dei dati avanzate per svelare il

malware senza utilizzare esclusivamente hash o firme. La reazione alle minacce basata

su intelligence viene attuata da esperti di sicurezza coadiuvati da soluzioni di analisi

e strumenti di gestione specificamente progettati per la sicurezza. Tali strumenti

migliorano nettamente la velocità e l'accuratezza delle indagini di sicurezza fornendo il

contesto completo degli incidenti da un'unica console di gestione e assegnando diverse

priorità ai potenziali problemi da valutare ulteriormente.

La sicurezza basata su intelligence garantisce un'efficienza senza precedenti nel

rilevamento delle minacce e nella risposta in quanto ottimizza l'interazione tra il

personale, i processi e le tecnologie di sicurezza di un'organizzazione. Gli strumenti

vengono integrati per migliorare la visibilità e valutazione degli analisti della sicurezza

e per consentire analisi e generazione di report centralizzate. Gli strumenti guidano

inoltre i workflow di indagini e i processi di correzione basati su procedure comprovate

e sulle politiche dell'organizzazione. Supportando i team responsabili della sicurezza

con una serie ottimale di strumenti e processi, le organizzazioni possono ridurre al

minimo il tempo che gli analisti della sicurezza devono dedicare ai processi di routine

e consentire loro di concentrarsi sulla neutralizzazione delle minacce più importanti.

Il risultato finale è una sicurezza più inattaccabile e flessibile che non solo aiuta le

organizzazioni a fronteggiare le principali minacce alla sicurezza ma anche di muoversi

nel mondo digitale con maggiore fiducia.

pagina 10

Rilevamento di minacce e reazione basati su intelligence

SOLUZIONI DI RILEVAMENTO DI MINACCE E RISPOSTA BASATI SU

INTELLIGENCE IN RSA

RSA® Advanced Cyber Defense Practiceoffre una serie olistica di soluzioni che aiutano

i clienti a proteggere la propria missione aziendale, stimolare l'efficienza operativa

e realizzare un ambiente dinamico per far fronte alle minacce. Gli attacchi mirati spesso

si concentrano sul furto di asset e dati critici e sull'uso di tecniche che aggirano le

difese tradizionali. Con RSA le organizzazioni possono migliorare le proprie soluzioni di

sicurezza esistenti e implementare contromisure progettate per impedire agli avversari

informatici di raggiungere i loro obiettivi. I servizi offerti da RSA includono gap analysis,

Maturity Model, intelligence sulle minacce informatiche, potenziamento dell'infrastruttura,

nonché sviluppo e automazione delle operazioni di sicurezza. I servizi sono progettati

per aiutare le organizzazioni a far convergere le proprie risorse tecniche e operative in

un programma di sicurezza unificato che sia allineato alle priorità di gestione dei rischi

e agli obiettivi aziendali. RSA evidenzia le misure preventive necessarie per proteggere

l'organizzazione e al contempo fornisce servizi di risposta agli incidenti e risoluzione

per ridurre i tempi di esposizione alle violazioni e limitare gli attacchi.

Gli RSA® Education Services includono corsi di formazione sulla sicurezza delle

informazioni concepiti per il personale IT, gli sviluppatori di software, gli esperti di

sicurezza e i dipendenti di un'organizzazione in generale. I corsi sono tenuti da esperti

di sicurezza da RSA’s Advanced Cyber Defense Practice e combinano teorie, tecnologia

ed esercizi basati su scenari per coinvolgere i partecipanti in un apprendimento attivo.

Il curriculum attuale include argomenti quali l'analisi del malware e l'intelligence sulle

minacce informatiche. Gli RSA Education Services offrono anche un seminario su come

affrontare minacce avanzate quali le APT (Advanced Persistent Threat). I corsi sono

progettati per fornire il maggiore numero di informazioni nel più breve tempo possibile,

per ridurre al minimo i tempi di inattività del personale.

RSA® Enterprise Compromise Assessment Tool (ECAT) è una soluzione di rilevamento

minacce e risposta di livello aziendale progettata per monitorare e proteggere gli

ambienti IT da software pericoloso e dal malware più sfuggente, compresi i rootkit più

nascosti, APT e virus non identificati. RSA ECAT automatizza il rilevamento delle

anomalie nelle applicazioni e nella memoria dei computer senza basarsi sulle firme dei

virus. Anziché analizzare gli esempi di malware per creare firme, RSA ECAT definisce una

baseline di anomalie partendo da applicazioni attendibili, filtrando i disturbi di fondo

per svelare l'attività pericolosa nei computer interessati. La console RSA ECAT presenta

una visione centralizzata delle attività che si verificano nella memoria di un computer,

che può essere utilizzata per identificare rapidamente il malware, indipendentemente

dall'esistenza di una firma o dal precedente rilevamento del malware. Quando viene

identificata una singola anomalia pericolosa, RSA ECAT può effettuare la scansione su

migliaia di computer, per identificare altri endpoint danneggiati o a rischio.

pagina 11

Adozione della sicurezza basata su

intelligence

RSA® Security Analytics è progettato per offrire alle organizzazioni la consapevolezza

situazionale necessaria per gestire le problematiche di sicurezza più urgenti. Analizzando

i dati del traffico di rete e degli eventi del log, la soluzione RSA Security Analytics consente

alle organizzazioni di avere una panoramica completa dell'ambiente IT, permettendo

agli analisti della sicurezza di assegnare rapidamente una priorità alle minacce, indagare

su di esse, prendere decisioni relative alla risoluzione, intraprendere un'azione e generare

automaticamente report. L'architettura dati distribuita della soluzione RSA Security

Analytics raccoglie, analizza e archivia grandi volumi di dati (spesso centinaia di terabyte

o più) a una velocità molto elevata utilizzando più modelli di analisi. La soluzione è inoltre

in grado di integrare l'intelligence sulle minacce tramite RSA Live in relazione agli

strumenti, alle tecniche e alle procedure più recenti utilizzati dalla community degli

attacker per segnalare alle organizzazioni potenziali minacce attive nel proprio ambiente.

RSA® Security Operations Management permette agli analisti di rilevare gli incidenti legati

alla sicurezza e le violazioni dei dati, nonché a rispondere a tali eventi, in modo più

efficace fornendo un livello di coordinamento centralizzato per le indagini di sicurezza

che integri persone, processi e tecnologia. La soluzione aggrega e collega i sistemi

e i processi di sicurezza per fornire un contesto integrato per la risposta agli incidenti.

Aiuta inoltre i team responsabili della sicurezza a monitorare e generare report sugli

indicatori di prestazioni chiave. Il framework RSA Security Operations Management

è basato sulle best practice del settore per quanto concerne la risposta agli incidenti

e la gestione delle violazioni.

INFORMAZIONI SU RSA

RSA, The Security Division of EMC, è il principale provider di soluzioni di sicurezza

basate su intelligence. RSA consente alle organizzazioni leader a livello mondiale

di risolvere le sfide più complesse e delicate in fatto di sicurezza: gestione del

rischio organizzativo, protezione degli accessi e della collaborazione su dispositivi

mobili, prevenzione della frode online e difesa dalle minacce avanzate. RSA offre

agili controlli per la verifica delle identità, il rilevamento delle frodi e la protezione

dei dati, solide funzionalità di Security Analytics e GRC leader del settore, nonché

servizi di consulenza forniti da professionisti del settore. Per ulteriori informazioni,

visitare il sito http://italy.emc.com/rsa.

EMC2, EMC, il logo EMC, RSA, Archer, FraudAction, NetWitness e il logo RSA sono marchi o marchi registrati di

EMC Corporation negli Stati Uniti e in altri paesi. Microsoft e Outlook sono marchi registrati di Microsoft. Tutti gli

altri marchi o servizi citati nel presente documento appartengono ai rispettivi proprietari. © Copyright 2014 EMC

Corporation. Tutti i diritti riservati.

http://italy.emc.com/rsa

H13402