Soluzioni di accesso remoto scalabili e

protette per i costruttori di macchine

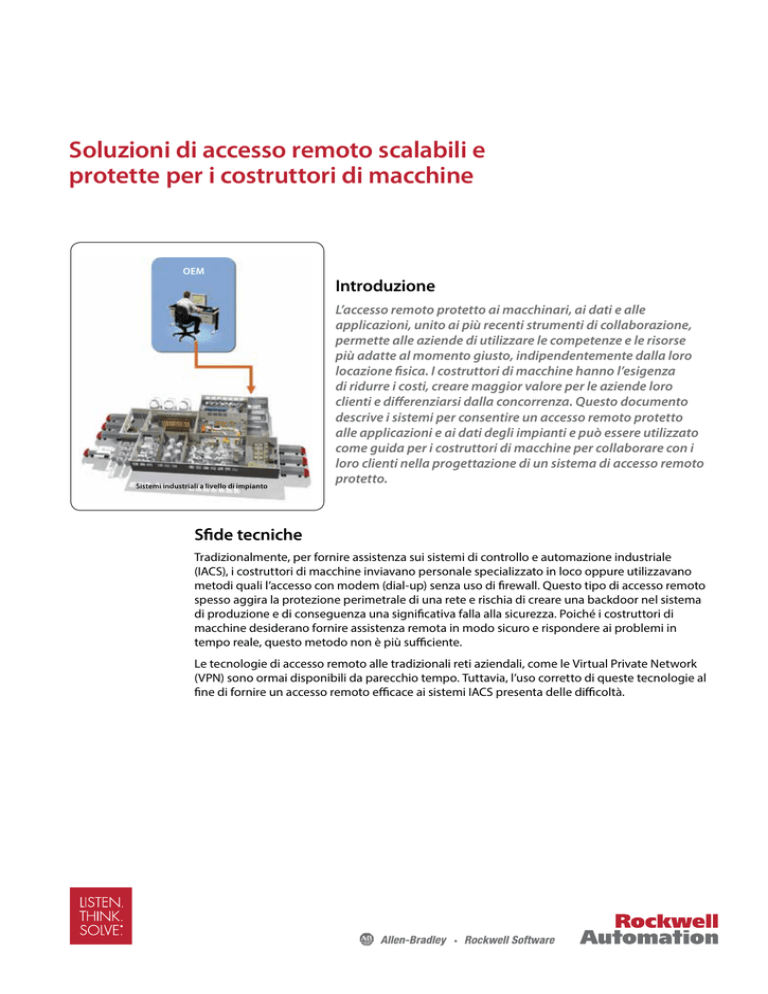

OEM

Sistemi industriali a livello di impianto

Introduzione

L’accesso remoto protetto ai macchinari, ai dati e alle

applicazioni, unito ai più recenti strumenti di collaborazione,

permette alle aziende di utilizzare le competenze e le risorse

più adatte al momento giusto, indipendentemente dalla loro

locazione fisica. I costruttori di macchine hanno l’esigenza

di ridurre i costi, creare maggior valore per le aziende loro

clienti e differenziarsi dalla concorrenza. Questo documento

descrive i sistemi per consentire un accesso remoto protetto

alle applicazioni e ai dati degli impianti e può essere utilizzato

come guida per i costruttori di macchine per collaborare con i

loro clienti nella progettazione di un sistema di accesso remoto

protetto.

Sfide tecniche

Tradizionalmente, per fornire assistenza sui sistemi di controllo e automazione industriale

(IACS), i costruttori di macchine inviavano personale specializzato in loco oppure utilizzavano

metodi quali l’accesso con modem (dial-up) senza uso di firewall. Questo tipo di accesso remoto

spesso aggira la protezione perimetrale di una rete e rischia di creare una backdoor nel sistema

di produzione e di conseguenza una significativa falla alla sicurezza. Poiché i costruttori di

macchine desiderano fornire assistenza remota in modo sicuro e rispondere ai problemi in

tempo reale, questo metodo non è più sufficiente.

Le tecnologie di accesso remoto alle tradizionali reti aziendali, come le Virtual Private Network

(VPN) sono ormai disponibili da parecchio tempo. Tuttavia, l’uso corretto di queste tecnologie al

fine di fornire un accesso remoto efficace ai sistemi IACS presenta delle difficoltà.

2 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

Queste sono dovute a diversi motivi:

• I sistemi IACS sono spesso gestiti direttamente dalle unità di produzione, mentre le

soluzioni di accesso remoto a livello aziendale come le reti VPN sono gestite dal reparto IT.

L’implementazione corretta dell’accesso remoto ai sistemi IACS richiede la collaborazione tra le

unità di produzione e il reparto IT.

• L’accesso remoto potrebbe esporre i sistemi di produzione critici a virus e malware

eventualmente presenti sul computer remoto o su quello di un partner e quindi avere un

impatto negativo sulla produzione.

• Garantire che il dispositivo terminale (il computer) utilizzato per l’accesso remoto sia sicuro e

disponga delle versioni delle applicazioni corrette per l’accesso e il controllo remoto potrebbe

essere molto complesso.

• Limitare le capacità dell’utente remoto alle sole funzioni adatte per gli utenti remoti e non

richiedere la presenza locale per via di requisiti di accesso a vista o altri requisiti simili, può

essere complesso.

• Spesso i produttori non sono in grado di consentire a un partner o a un dipendente remoto

l’accesso alle sole macchine, applicazioni o componenti della rete delle quali sono responsabili

e per le quali dispongono di autorizzazione.

• Un’unica soluzione potrebbe non essere sufficiente per tutte le situazioni. Una soluzione di

accesso remoto al sistema IACS che funziona per un cliente potrebbe non essere adeguata per

un altro. Una soluzione di accesso remoto al sistema IACS richiesta da un cliente potrebbe essere

troppo pesante o non praticabile per un altro. Come vedremo a breve, una soluzione di accesso

remoto valida dipende dai requisiti del settore, dai requisiti del cliente (criteri e procedure di

sicurezza), dalla dimensione dell’azienda e dall’infrastruttura di supporto disponibile.

Di conseguenza, le soluzioni di accesso remoto, sebbene ampiamente utilizzate nelle reti

aziendali, non sono così largamente adottate per il supporto alla rete dei sistemi IACS. Nei casi in

cui è stata utilizzata la tecnologia VPN, è stato necessario affrontare tutte le difficoltà espresse in

precedenza: è stata pertanto limitata ai soli dipendenti (e non ai partner) e, laddove non è stata

implementata correttamente, ha comunque creato alcuni rischi per la sicurezza, tra cui virus e

accessi non autorizzati. Per ottenere un vero ambiente di produzione collaborativo, l’accesso

deve essere scalabile, indipendentemente dalla località in cui si trova l’azienda e dall'azienda

stessa. L’accesso deve essere protetto e deve garantire una comunicazione efficace, la capacità di

diagnosi dei problemi e l’implementazione delle azioni correttive. L’accesso deve inoltre essere

limitato ai soli individui autorizzati ad accedere ai sistemi; le loro azioni autorizzate devono

rispettare i criteri e le procedure dell’azienda e dell’impianto.

Nel collaborare con i clienti per implementare l’accesso remoto alle soluzioni IACS (ad

esempio alle macchine), è possibile utilizzare le seguenti domande per identificare il livello di

preparazione dell’organizzazione:

• L’azienda ha dei criteri di sicurezza IT?

• L’azienda ha dei criteri di sicurezza per il sistema IACS?

• L’azienda ha dei criteri di accesso remoto per i dipendenti e l’infrastruttura necessaria a

supportarli? Quali prodotti o tecnologie VPN vengono utilizzati?

• L’azienda ha dei criteri di accesso remoto per i partner, dispone della capacità e dei processi

per aggiungere dei partner (costruttori di macchine, SI, fornitori di servizi di automazione, ditte

appaltatrici)?

• Per i partner, la soluzione proposta può essere integrata nell’infrastruttura di rete del sistema

IACS del cliente? La soluzione proposta consente l’accesso remoto? La soluzione proposta

rispetta gli standard di sicurezza IACS come gli standard ISA-99 e NIST 800-82?

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 3

È opportuno fare anche le seguenti considerazioni importanti:

• Monitorare e verificare la attività degli utenti remoti per individuare eventuali abusi.

• Determinare se sono presenti requisiti di accesso visivo o altre limitazioni che è necessario

identificare prima di permettere determinate capacità di accesso remoto.

• Definire quali strumenti software sono consentiti per l’accesso remoto.

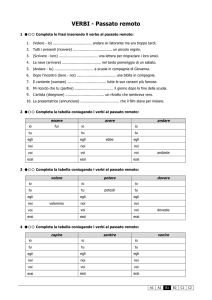

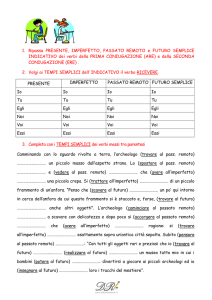

Nel progettare una soluzione di accesso remoto protetto, è necessario adottare un approccio

di tipo “Defense-In-Depth”. Questo approccio crea diversi livelli di sicurezza che affrontano

le diverse minacce potenziali in grado di colpire

un ambiente con accesso remoto. Sebbene non

Tecnici e partner remoti

sia disponibile alcuna tecnologia o metodologia

in grado, da sola, di proteggere completamente

Crittografia IPsec e SSL VPN

le reti IACS, la combinazione di più tecnologie di

Autenticazione, autorizzazione e contabilità

protezione costituisce un robusto deterrente contro

Liste di controllo accesso (ACL, Access Control List)

i tipi di minaccia e di violazioni più conosciuti e

allo stesso tempo permette di limitare l’impatto di

Navigazione sicura (HTTPS)

eventuali azioni dannose. Per poter implementare

Protezione e rilevamento delle intrusioni

un programma di protezione “Defense-In-Depth”

Sessione di terminal remoto

completo, le aziende devono affidarsi a diversi tipi di

Sicurezza applicazione

controllo.

Defense in Depth

Tecnologie di sicurezza applicate

Principi dell’accesso remoto protetto

VLAN

Applicazioni e dati IACS

Questi controlli possono essere divisi nelle seguenti

categorie:

•Amministrativi

- Per lo più criteri e procedure di sicurezza.

- Esempi: criteri delle password, formazione sulla

consapevolezza dei problemi di sicurezza ecc.

•Tecnici

- Detti anche controlli “logici”: si tratta di sistemi hardware, software ed elettronici in grado di

monitorare e controllare l’accesso ai sistemi informativi.

- Esempi: firewall, IPS/IDS, smartcard ecc.

•Fisici

- Si tratta per lo più di controlli meccanici in grado di monitorare e controllare l’accesso fisico.

- Esempi: lucchetti, personale addetto alla sicurezza, videocamere di sorveglianza ecc.

È importante ricordare che la sicurezza non riguarda i soli controlli tecnici e che un programma

di sicurezza completo include i controlli amministrativi, tecnici e fisici. Il diagramma in alto è un

esempio di controlli tecnici che è possibile implementare per creare una strategia “Defense-InDepth”.

4 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

Approccio

Sono disponibili diversi approcci per fornire un accesso remoto protetto a un sistema IACS; due

di questi approcci sono l’approccio diretto e l’approccio indiretto. La scelta tra questi approcci

dipende dalle condizioni precedentemente elencate come, ad esempio, i criteri e le procedure

di sicurezza del cliente. Per ogni approccio occorre considerare diversi aspetti che potrebbero

influire sul funzionamento del sistema IACS e che devono essere tenuti in conto in fase di

progettazione e implementazione di una soluzione di accesso remoto al sistema IACS.

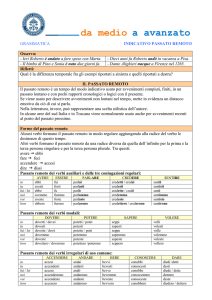

Accesso diretto

L’accesso diretto consente all’utente remoto di stabilire una connessione “diretta” e protetta

al sistema IACS. Dopo aver creato un tunnel VPN, il software sul computer dell’utente remoto

comincia a comunicare direttamente con il sistema IACS.

• Considerazioni di progettazione: come gestire quanto segue?

- Autenticazione e autorizzazione della rete e dell’applicazione

- Gestione modifiche, controllo delle versioni, conformità normativa e gestione delle licenze

software

- Gestione dell’integrità del client remoto (computer)

- Allineamento agli standard di sicurezza IACS stabiliti in precedenza

NOTA: sebbene per questo approccio non sia necessario alcun supporto IT, le migliori prassi in

fatto di sicurezza devono essere allineate agli standard di sicurezza IACS già in essere.

Accesso diretto

Sito remoto

Sistemi industriali a

livello di impianto

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 5

Accesso indiretto

L’accesso indiretto consente all’utente remoto di stabilire una connessione protetta con il sistema

IACS tramite un server intermediario, solitamente situato in una sottorete DMZ (Demilitarized

Zone) che rappresenta un gateway di accesso al server di accesso remoto (RAS, Remote Access

Server) all’interno del sistema IACS. Per stabilire la connessione al RAS, dopo aver avviato la

sessione VPN, il client remoto utilizza un’applicazione software thin client o un browser web.

• Considerazioni sulla progettazione

- Diversi livelli di autenticazione e autorizzazione di rete

- Asset management semplificato - gestione modifiche, controllo delle versioni, conformità

normativa e gestione delle licenze software

- Gestione dell’integrità del client remoto semplificata

- Allineamento maggiore agli standard di sicurezza IACS stabiliti in precedenza

NOTA: l’accesso indiretto è l’approccio preferito per via di un livello di allineamento maggiore

agli standard di sicurezza IACS stabiliti in precedenza. Pertanto, questo è l’approccio suggerito

dal team responsabile delle linee guida Cisco e Rockwell Automation Converged Plantwide

Ethernet (CPwE).

Accesso indiretto

Sito remoto

Server di accesso remoto

(RAS, Remote Access Server)

Sistemi industriali a

livello di impianto

6 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

Nell’analizzare le soluzione di accesso remoto protetto, è necessario determinare se le tipologie

di sistemi ai quali accedere sono sistemi IACS isolati e autonomi o se sono sistemi IACS integrati a

livello aziendale.

• Esempio di sistema IACS isolato e autonomo

- Piccolo impianto di produzione, ad esempio una piccola officina con un solo operatore,

posizione remota (non integrata a livello aziendale) con poche macchine automatizzate

- Supporto IT minimo o assente con criteri di sicurezza minimi

- Allineamento agli standard di sicurezza IACS minimo o assente

• Esempio di sistema IACS integrato a livello aziendale

- Grande impianto di produzione

- Interfacce di rete industriali con rete aziendale

- Reparto IT presente e preparato con criteri di sicurezza Defense-In-Depth

- Allineamento agli standard di sicurezza IACS stabiliti in precedenza

Esempio: Accesso diretto a un sistema IACS autonomo

Dispositivo di

sicurezza UTM

WAN

Router WAN

Sito remoto

Tecnico di impianto

Costruttore di macchine

Integratore di sistema

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 7

Esempio: Accesso indiretto a un sistema IACS autonomo (approccio consigliato)

WAN

Dispositivo di

sicurezza UTM

Router

WAN

Sito remoto

Server di accesso

remoto

(RAS, Remote

Access Server)

Tecnico di impianto

Costruttore di macchine

Integratore di sistema

Esempio: Accesso indiretto a un sistema IACS integrato a livello aziendale (approccio

consigliato)

Produttore di grandi dimensioni con integrazione tra la produzione e i sistemi IT aziendali

DMZ

WAN

Sito remoto

Tecnico di impianto

Costruttore di macchine

Integratore di sistema

Sistemi aziendali

Sistemi industriali a livello di

impianto

8 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

Possibili soluzioni di accesso remoto

Modem (dial-up)

In passato i modem sono stati considerati un metodo di accesso backdoor per le applicazioni

IACS. Solitamente, questo metodo è quello meno consigliato per effettuare l’accesso ai sistemi

IACS. Tuttavia, se si sceglie questo metodo di accesso remoto a causa dei criteri di accesso

remoto aziendali e di limitazioni dell’infrastruttura fisica, è necessario utilizzare un approccio alla

sicurezza a più livelli, oltre a interrompere l’alimentazione del modem, quando non lo si utilizza.

Il modem deve essere dotato delle seguenti capacità:

• Account dial-up configurabili

• ID del chiamante, in modo da permettere di autenticare solo determinati numeri di telefono

programmabili

• Funzione di richiamata

• Autenticazione con crittografia

Oltre a utilizzare un modem con sicurezza integrata, è necessario utilizzare anche

altri livelli di sicurezza. Tra i livelli utilizzati, includere anche: implementazione di un

firewall abilitato CIP, impostazione di una rete IPsec o SSL VPN, configurazione di un

sistema di rilevamento/prevenzione delle intrusioni (IDS/IPS), protezione antivirus ecc.

La maggior parte dei modem moderni fornisce diversi livelli di sicurezza in un unico

dispositivo, detto spesso dispositivo UTM (Unified Threat Management).

NOTA: per ulteriori indicazioni sulla sicurezza dei modem, consultare:

• Department of Homeland Security – Recommended Practice for Securing

Control System Modems

- http://www.us-cert.gov/control_systems/practices/documents/SecuringModems.pdf

• Reti e servizi di sicurezza Rockwell Automation

- http://www.rockwellautomation.com/services/security/

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 9

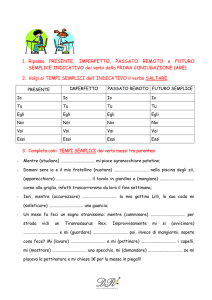

Collegamento remoto all’impianto (Router/Modem WAN: DSL, Cellulari,

Satellite, Cavo, T1 ecc.)

Se non si prendono in considerazione i modem tradizionali, a causa dell’impossibilità di

installare una linea telefonica, un’eccellente alternativa è l’uso di un accesso tramite rete cellulare

per stabilire una connessione WAN. Questa scelta sta prendendo sempre più piede per via

dell’aumento delle aree coperte, della velocità di connessione, dei costi e della comodità.

Collegamento remoto all’impianto

Sito remoto

WAN

Router

WAN

Dispositivo

di sicurezza

UTM

Sistemi industriali a

livello di impianto

Tuttavia, come specificato in precedenza in relazione ai modem di tipo dial-up, le connessioni

WAN tramite modem e router per rete cellulare, devono essere utilizzate unitamente ad altre

tecnologie per la sicurezza, così da creare un sistema di Defense-In-Depth; in alternativa, come

requisito minimo, è necessario selezionare dei dispositivi in cui tali caratteristiche siano integrate

(dispositivi UTM). Altre opzioni di connettività WAN comprendono: DSL, cavo, T1, Satellite ecc. Il

tipo di connettività utilizzato per stabilire una connessione WAN al sistema autonomo dipende

dalla posizione dell’azienda di produzione, dai limiti di budget e dai criteri di accesso. Un

elemento da considerare nell’implementare una rete VPN, è che, solitamente, l’indirizzo IP statico

viene assegnato dal fornitore dei servizi WAN.

Nel progettare una soluzione, è necessario considerare le seguenti caratteristiche di sicurezza:

• Dispone di capacità VPN? SSL? IPsec?

• Dispone di un firewall?

- È in grado di filtrare i protocolli industriali? CIP, Modbus ecc.

- DPI (Deep Packet Inspection)?

• NAT (Network Access Translation)?

• È progettato per un uso industriale?

• Dispone di filtri antivirus e antispam?

• Dispone di un sistema di auditing?

• Dispone di un sistema di rilevamento e/o prevenzione delle intrusioni?

10 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

Collegamento all’esterno dell’impianto (Webex, GoToMyPc, dispositivi VPN

Gateway ecc.)

Anche le connessioni avviate dall’utente finale possono fornire un accesso remoto protetto,

purché il sistema di controllo abbia del personale sul sito e sia stata prevista una connettività

Internet protetta in precedenza tramite controlli di sicurezza a più livelli. La persona che si

collega in remoto può richiedere di avviare una sessione remota tramite tecnologie quali Webex

o simili.

WAN

Sito remoto

Router

WAN

Dispositivo

di sicurezza

UTM

Sistemi industriali a

livello di impianto

Collegamento remoto all’impianto

Tuttavia, sul computer in sito deve essere stato installato tutto il software necessario per

consentire delle capacità di accesso remoto e un addetto IT deve aver configurato tutte le regole

necessarie per permettere un accesso all’esterno.

Il rischio di aprire delle connessioni Internet all’esterno (http/https) per utilizzare tali servizi non

deve essere sottovalutato e deve essere limitato a determinati siti e indirizzi IP per impedire

la navigazione web sui sistemi di controllo. L’uso di browser web rappresenta un rischio

significativo ed è noto come fonte di possibili attacchi.

Un’altra soluzione è un dispositivo VPN Gateway che risieda sul sistema di controllo e stabilisca

l’accesso remoto tramite un servizio VPN in hosting. Nell’adottare questa soluzione, è necessario

analizzare attentamente il provider di servizi in hosting e la sua posizione, verificare che segua le

migliori prassi in fatto di sicurezza e che rispetti sia gli standard di sicurezza IACS come ISA-99 e

NIST 800-82 sia i requisiti di sicurezza previsti dai criteri di sicurezza del produttore.

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 11

IACS integrato a livello aziendale

Possibile soluzione

• Soluzione di accesso remoto protetto CPwE di Rockwell Automation e Cisco

- http://literature.rockwellautomation.com/idc/groups/literature/documents/td/

enet-td001_-en-p.pdf

- http://literature.rockwellautomation.com/idc/groups/literature/documents/wp/

enet-wp009_-en-e.pdf

Soluzioni personalizzate

Per le soluzioni personalizzate, il team Network Security Services di Rockwell può progettare una

soluzione sicura che soddisfi i requisiti.

•http://www.rockwellautomation.com/services/networks/

•http://www.rockwellautomation.com/services/security/

12 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

Riepilogo

L’evoluzione delle capacità di accesso remoto protetto permette ai costruttori di macchine

di aumentare la produttività, ridurre i costi e rispondere in modo più rapido agli eventi che

influiscono sull’attività dei loro clienti. Tramite queste soluzioni di accesso remoto protetto, i

costruttori di macchine possono fornire un’assistenza in tempo reale. Queste capacità stanno

diventando sempre più importanti in quanto le operazioni di produzione sono diventate più

complesse e presentano una maggiore distribuzione geografica, mentre la disponibilità di

personale specializzato in grado di monitorare i sistemi sul sito 24 ore su 24 è sempre minore. Le

capacità di accesso remoto per i sistemi autonomi danno ai costruttori di macchine la possibilità

di utilizzare le competenze e le risorse giuste al momento giusto, indipendentemente dalla

loro posizione fisica. Questo permette un’efficienza maggiore, minori fermi macchina e un

abbattimento dei costi.

A causa della natura critica delle applicazioni IACS, tuttavia, è importante che qualsiasi soluzione

di accesso remoto adottata disponga degli appropriati livelli di sicurezza per soddisfare gli

standard del produttore e gli standard stabiliti per i sistemi IACS. Utilizzando i principi di

Defense-In-Depth è possibile impedire qualsiasi accesso remoto non protetto all’applicazione

IACS.

Risorse aggiuntive

Alliance Member

• Cisco – Router a servizi integrati

- http://www.cisco.com/en/US/products/ps10906/Products_Sub_Category_Home.html

Rockwell Automation

• Modem per accesso remoto

- http://www.rockwellautomation.com/services/onlinephone/modems/

Partner Encompass

•http://www.rockwellautomation.com/encompass/

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 13

Glossario della terminologia

CIP (Common Industrial Protocol)

Il protocollo CIP (Common Industrial Protocol) è composto da una serie completa di messaggi

e servizi per la raccolta di applicazioni di automazione della produzione: controllo, sicurezza,

sincronizzazione, controllo assi, configurazione e informazione. Il protocollo CIP è di proprietà e

viene mantenuto da ODVA. ODVA è un’associazione internazionale composta da aziende leader

mondiali nel settore automazione.

DMZ (Demilitarized Zone)

Fa riferimento a un buffer o a un segmento di rete compreso tra due zone di rete. Una zona DMZ

si trova solitamente tra una rete aziendale e la rete Internet e permette agli utenti di condividere

e accedere a dati e servizi sia tramite Internet sia tramite le reti aziendali. Solitamente le DMZ

vengono configurate con firewall di rete in modo da gestire e proteggere il traffico proveniente da

entrambe le zone. Per un esempio di una DMZ di rete, vedere lo scenario Configurazione DMZ:

http://www.cisco.com/en/US/docs/solutions/Verticals/CPwE/CPwE_chapter4.html#wp1050554

IACS (Industrial Automation and Control Systems)

Si riferisce al set di dispositivi e applicazioni utilizzati per automatizzare e controllare i processi

di produzione. Questo acronimo viene utilizzato in questo documento al posto di diversi termini

con significato simile (ad es. sistemi di produzione, sistemi di impianto). Lo scopo è quello di non

suggerire alcun focus o limitazione specifici. Con questo termine, quindi, si vuol fare riferimento

a idee e concetti applicabili a diversi tipi di produzione, come ad esempio, la produzione a

lotti, continua, discreta, ibrida e ai processi. Altri documenti e riferimenti di settore potrebbero

utilizzare il termine sistemi di controllo industriale (ICS, Industrial Control Systems). Ai fini del

presente documento, questi due termini sono intercambiabili. Questo documento utilizza il

termine IACS, così come riportato negli standard ISA 99 ed è allineato alle linee guida Converged

Plantwide Ethernet (CPwE) di Cisco e Rockwell Automation.

Impianto (Struttura di produzione, fabbrica o stabilimento)

In questo documento è stato deciso di utilizzare il termine impianto come parola chiave per

descrivere l’area in cui vengono eseguiti il processo di produzione e i relativi controlli. Lo

scopo non è quello di escludere termini simili come fabbrica, stabilimento di produzione o altri

termini che si riferiscono all’area in cui avviene il processo produttivo. Anzi, questi termini sono

intercambiabili; il termine Impianto è stato scelto per motivi di coerenza terminologica.

IPA-3 Internet Protocol

Internet Protocol Tra i possibili protocolli TCP/IP, è un protocollo di livello rete, in grado di

offrire un servizio internetwork senza connessione. Il protocollo IP fornisce funzioni per

l’indirizzamento, la specifica del tipo di servizio, la frammentazione, il riassemblaggio e la

sicurezza. Il protocollo è definito dalla pubblicazione RFC 791. Per ulteriori informazioni su IP, TCP

e UDP, consultare la guida Internetworking Technology Handbook - Internet Protocols:

http://www.cisco.com/en/US/docs/internetworking/technology/handbook/Internet-Protocols.html

IPS (Intrusion Prevention Systems)

Dispositivo di sicurezza di rete che monitora l’attività di rete alla ricerca di comportamenti

dannosi o indesiderati. Per ulteriori informazioni, leggere la pagina di Wikipedia sui sistemi di

prevenzione dalle intrusioni: http://it.wikipedia.org/wiki/Intrusion_prevention_system

Oppure

IPS Cisco: http://www.cisco.com/en/US/products/sw/secursw/ps2113/index.html

14 | Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine

IPSec (IP Security)

Un set di standard aperti in grado di fornire riservatezza dei dati, integrità dei dati e

autenticazione dei dati tra utenti di pari livello. Il protocollo IPSec fornisce questi servizi di

sicurezza a livello IP. Per gestire la negoziazione di protocolli e algoritmi sulla base di criteri

locali e per generare le chiavi di crittografia e autenticazione da utilizzare, IPSec utilizza il

protocollo IKE (vedere sopra). IPSec è in grado di proteggere uno o più flussi di dati tra due host,

tra due gateway di sicurezza o tra un gateway di sicurezza e un host. Per una descrizione più

approfondita del protocollo IPsec, vedere:

http://www.cisco.com/en/US/tech/tk583/tk372/technologies_tech_note09186a0080094203.

shtml.

ISA-99

Si focalizza sulla sicurezza per i sistemi di automazione e controllo industriali. Per ulteriori

informazioni vedere:

http://www.isa.org/MSTemplate.cfm?MicrositeID=988&CommitteeID=6821

NAT (Network Address Translation)

Meccanismo per ridurre la necessità di indirizzi IP univoci globali. La tecnica NAT permette a

un’organizzazione con indirizzi non univoci a livello globale di collegarsi a Internet traducendo

gli indirizzi locali in modo da renderli idonei per uno spazio di indirizzi reindirizzabile a livello

globale.

Sessione di terminale remoto

Con desktop remoto ci si riferisce a un gruppo di protocolli e software che permettono a un

computer o a un utente di accedere e controllare un altro computer tramite l’emulazione grafica

del terminale. Il software, come ad esempio Microsoft RDP (Remote Desktop Protocol) e VNC

(Virtual Network Computing) fa in modo che il computer collegato appaia a un host remoto

come un terminale.

SSL (Secure Socket Layer)

È una tecnologia di crittografia per il Web utilizzata per eseguire transazioni protette, come ad

esempio la trasmissione di numeri di carta di credito per l’e-commerce.

Subnet o Sottorete

Nelle reti IP, una subnet è una rete che condivide un determinato indirizzo subnet. Le sottoreti

sono reti segmentate arbitrariamente da un amministratore di rete al fine di realizzare una

struttura di instradamento multilivello e gerarchica e allo scopo di schermare la sottorete dalle

complessità di indirizzamento delle reti collegate.

Suite di protocolli IP

Set di standard di connettività su cui si basa Internet e la maggior parte delle reti aziendali.

Comprende i protocolli IP (Layer 3 Internet Protocol), TCP (Layer 4 Transmission Control Protocol)

e UDP (User Datagram Protocol).

Soluzioni di accesso remoto scalabili e protette per i costruttori di macchine | 15

UTM (Unified Threat Management)

È una soluzione completa emersa recentemente nel settore della sicurezza di rete; a partire

dal 2004 ha cominciato a diffondersi come soluzione primaria per la difesa dei gateway delle

organizzazioni.[1] In teoria, è l’evoluzione del firewall tradizionale, sviluppato in modo tale da

essere un prodotto di protezione completo capace di svolgere diverse funzioni di sicurezza

tramite un unico dispositivo: firewall di rete, prevenzione delle intrusioni in rete, antivirus (AV)

gateway e antispam gateway, VPN, filtro dei contenuti, bilanciamento di carico, prevenzione delle

perdite di dati e reportistica su dispositivo.

Per ulteriori informazioni, consultare la pagina UTM di Wikipedia:

http://en.wikipedia.org/wiki/Unified_threat_management

VPN (Virtual Private Network)

È una rete che utilizza principalmente un’infrastruttura di telecomunicazioni pubblica,

come Internet, al fine di fornire alle sedi remote o agli utenti in movimento un accesso alla

rete aziendale centrale. Solitamente le reti VPN richiedono che gli utenti remoti eseguano

l’autenticazione e spesso proteggono i dati con tecnologie di crittografia per impedire che i

dati riservati vengano divulgati a terzi non autorizzati. Le VPN possono supportare qualsiasi

funzionalità di rete, come ad esempio la condivisione dei dati e l’accesso a risorse di rete,

stampanti, database, siti web ecc. Solitamente l’esperienza dell’utente VPN con la rete centrale è

identica a quella di un utente collegato direttamente alla rete centrale. La tecnologia VPN tramite

Internet ha sostituito la necessità di richiedere e mantenere i costosi circuiti di telecomunicazione

in leasing utilizzati in passato per le installazioni di rete per aree ampie.

Per ulteriori informazioni, consultare la pagina VPN di Wikipedia: http://en.wikipedia.org/wiki/VPN

WAN (Wide Area Network)

Una Wide Area Network (WAN) è una rete di telecomunicazioni che copre un’area ampia (cioè

una rete che è in grado di superare i confini cittadini, regionali e nazionali). Le aziende e le

amministrazioni pubbliche utilizzano le reti WAN per trasmettere i dati a dipendenti, clienti,

acquirenti e fornitori situati in diverse località geografiche. In pratica, questa modalità di

telecomunicazione permette a un’azienda di effettuare le proprie attività quotidiane in modo

efficace, indipendentemente dalla posizione.

http://it.wikipedia.org/wiki/Wide_area_network

Zona di produzione

Area di una rete all’interno dell’infrastruttura logica dell’impianto, così come descritta nel

capitolo 2 della Guida alla progettazione e all’implementazione Converged Plantwide Ethernet

(CPwE) di Cisco e Rockwell Automation. L’area contiene il set completo di applicazioni, sistemi,

infrastrutture e dispositivi fondamentali per il funzionamento continuo dell’impianto. In altri

documenti (ad esempio quelli per ISA 99), quest’area potrebbe essere indicata con il nome di

Area di controllo. Per gli scopi di questo documento, questi termini sono intercambiabili.

Allen-Bradley, Rockwell Automation e Rockwell Software sono marchi registrati di Rockwell Automation, Inc.

Tutti i marchi commerciali che non appartengono a Rockwell Automation sono di proprietà delle rispettive società.

www.rockwel lautomation.com

Power, Control and Information Solutions Headquarters

Americhe: Rockwell Automation, 1201 South Second Street, Milwaukee, WI 53204-2496, USA, Tel: +1 414 382 2000, Fax: +1 414 382 4444

Europa/Medio Oriente/Africa: Rockwell Automation NV, Pegasus Park, De Kleetlaan 12a, 1831 Diegem, Belgio, Tel: +32 2 663 0600, Fax: +32 2 663 0640

Asia: Rockwell Automation, Level 14, Core F, Cyberport 3, 100 Cyberport Road, Hong Kong, Tel: +852 2887 4788, Fax: +852 2508 1846

Italia: Rockwell Automation S.r.l., Via Gallarate 215, 20151 Milano, Tel: +39 02 334471, Fax: +39 02 33447701, www.rockwellautomation.it

Svizzera: Rockwell Automation AG, Via Cantonale 27, 6928 Manno, Tel: 091 604 62 62, Fax: 091 604 62 64, Customer Service: Tel: 0848 000 279

Pubblicazione ENET-WP025A-IT-E – Marzo 2012

©2012 Rockwell Automation, Inc. Tutti i diritti riservati. Stampato negli USA.