Nelle pagine che seguono ci sono alcune domande tipiche per il

colloquio.

Provate a rispondere !!??!!??

Successivamente ho riportato alcune soluzioni a quesiti teorici

presenti nei temi di Informatica degli esami di stato di qualche anno

fa.

Le ho recuperate in Internet e ve le fornisco “così come sono”.

UN AIUTO PER LA PREPARAZIONE DELLA PROVA ORALE

DELL'ESAME DI STATO

-

INFORMATICA -

BASI DI DATI

1. Che cosa è un data base?

2. Quale è la differenza tra Data Base e DBMS?

3. Come possono essere classificati i possibili utenti di un data base?

4. Che cosa si intende per "modellazione dei dati"?

5. Quale significato ha il modello Entity/Relationship?

6. Quali sono i simboli grafici del modello E/R?

7. Che cosa si intende per entità?

8. Che cosa si intende per relazione?

9. Quali tipi di relazioni sussistono tra entità?

10. Che cosa sono i vincoli di integrità?

11. A livello di modello logico, in che cosa si trasforma una relazione "molti

12.

13.

14.

15.

16.

17.

18.

19.

20.

21.

22.

23.

24.

a molti"?

Che cos'è la foreign key?

Elencare le regole di derivazione del modello logico dei dati da quello

concettuale.

Che cos'è un DBMS?

Che cosa si intende per database relazionale?

Come si rappresenta un database relazionale?

Quali sono le operazioni relazionali su un database?

Come avviene l’operazione di join tra tabelle?

In quali parti essenziali si divide un linguaggio per basi di dati?

Quale è lo scopo del processo di normalizzazione di un data base?

Come si effettua il processo di normalizzazione di una tabella?

Definisci il significato di 1^ forma normale; fornisci un esempio di

relazione che non sia in 1^NF e poi rendila in 1^NF

Definisci il significato di 2^ forma normale; fornisci un esempio di

relazione che non sia in 2^NF e poi rendila in 2^NF

Definisci il significato di 3^ forma normale; fornisci un esempio di

relazione che non sia in 3^NF e poi rendila in 3^NF

IL LINGUAGGIO SQL

1.

2.

3.

4.

5.

6.

7.

Trattare i fondamenti del linguaggio SQL

Che cosa si intende per query?

Come si rappresentano in SQL le operazioni relazionali su un database?

Come si può implementare una query in ambiente Access?

Quali sono le istruzioni DML di SQL?

Come si rappresentano i vincoli referenziali tra tabelle in SQL?

Come può essere gestita la sicurezza di un data base con il linguaggio

SQL?

RETI DI COMPUTER

1. Perchè ultimamente molte aziende hanno sostituito i sistemi informatici

centralizzati con sistemi distribuiti?

2. Quali sono le differenze tra reti peer-to-peer e reti client/server?

3. Esponi come possono essere classificate le reti in base alla loro

4.

5.

6.

7.

8.

estensione

Definisci le principali topologie di rete

Quale è il significato del modello ISO/OSI?

Differenza tra architettura ISO/OSI e TCP/IP?

Cosa è un indirizzo IP?

Quali sono le principali tecniche per accedere ad un canale condiviso in

ambito LAN

PROGRAMMAZIONE IN AMBIENTE INTERNET

1.

2.

3.

4.

5.

6.

7.

8.

Quali sono le caratteristiche principali del linguaggio HTML?

Quando è necessario l’utilizzo di FORM in una pagina HTML?

Quali sono le caratteristiche della programmazione ASP?

Che cos'è un web server?

Quali differenze intercorrono tra il metodo "get" e il metodo "post" di

invio dati al server?

Che funzione ha il tasto submit in un form HTML?

Che differenza esiste tra pagine web statiche e pagine web dinamiche?

Quali sono i principali servizi offerti da internet?

I SISTEMI OPERATIVI

1. Quali sono le funzioni di un sistema operativo?

2. Cosa è un processo?

3. Esponi la differenza tra sistemi operativi monoprogrammati e

multiprogrammati

4. Quali sono le funzioni svolte dal nucleo del sistema operativo?

5. Descrivi il funzionamento della tecnica time-sharing

6. Descrivi le principali politiche di schedulazione dei processi

7. Cosa è un’interruzione?

8. Quali sono le principali tecniche di gestione della memoria centrale?

9. Cosa si intende con memoria virtuale?

10. Come funziona la tecnica a paginazione?

11. Come vengono gestite le periferiche dal sistema operativo?

12. Che cosa è il file system?

I SISTEMI INFORMATIVI AZIENDALI NELL’ERA DI INTERNET

1. Cosa è un sistema informativo aziendale?

2. Cosa è una Intranet?

3. Cosa si intende con e-commerce e quali tipologie di e-commerce

conosci?

4. In quali modi un’azienda può gestire il proprio sito web?

DOMANDA

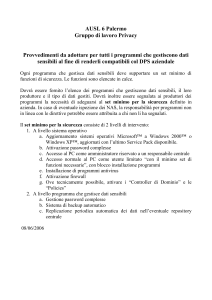

Il Codice della Privacy prevede una serie di adempimenti per i soggetti

pubblici e privati che

trattano dati sensibili con supporti informatici. Il candidato illustri le possibili

procedure per:

•

garantire l'accesso ai documenti soltanto a soggetti autorizzati;

•

gestire i backup periodici dei soli documenti contenenti dati sensibili;

•

simulare periodicamente la perdita dei dati e il recupero degli stessi dalle copie di

backup;

•

modificare periodicamente i parametri di accesso ai documenti protetti.

RISPOSTA 1

Il codice della privacy è quella norma riguardante il trattamento dei dati personali istituita con

il decreto legislativo n.196 del giugno 2003.

I dati personali possiamo cosi suddividerli:

1. dati sensibili: quelli idonei a rivelare "l'origine razziale o etnica, le convinzioni religiose,

filosofiche o di altro genere, le opinioni politiche, l'adesione a partiti, sindacati, associazioni od

organizzazioni a carattere religioso, filosofico, politico o sindacale, nonché i dati personali

idonei a rivelare lo stato di salute e la vita sessuale" di una persona.

2. dati semisensibili

3. dati comuni: sono tutte quelle informazioni, come nome, cognome, partita I.V.A., codice

fiscale, indirizzo, numeri di telefono, numero patente, che consentono di individuare una

persona fisica o giuridica, sia essa anche un ente od associazione.

4. dati giudiziari: sono quelle informazioni idonee a rivelare provvedimenti in materia di

casellario giudiziale, anagrafe delle sanzioni amministrative dipendenti da reati o carichi

pendenti.

Nel codice sono previste misure minime di sicurezza nel campo della privacy che comprendono

anche la distruzione o la perdita, anche accidentale, dei dati e la modifica degli stessi per

evitare interventi non autorizzati nel trattamento dei documenti.

Per gestire il trattamento sicuro dei documenti, contenenti dati personali, è importante avere

sistemi sicuri e particolari attenzioni non sempre scontate. Gestire operazioni in grado di

garantire l’accesso riservato solo a particolari soggetti non è facilissimo certo, ma sono gli

stessi sistemi automatizzati che ci aiutano in questo campo. E’ infatti possibile proteggere i dati

attraverso l’identificazione utenti mediante password e altri dispositivi di blocco. Lo stesso

sistema operativo di microsoft, windows, per esempio ammette l’uso di password sia dal punto

di vista dei file, sia dal punto di vista del computer; a questo proposito esiste anche un

supporto tecnico dove è possibile ricevere utili informazioni.

Un'altra procedura utile nella gestione, e nel recupero, dei dati sensibili è il backup; con questa

operazione è possibile duplicare su diversi supporti informatici i dati presenti su un pc. Questa

operazione è fondamentale quando si opera con dati importanti, nel caso in cui ci fosse un

malfunzionamto o un guasto al computer, infatti, sarebbe possibile recuperare i dati persi. I

backup solitamente sono automatici, ma un controllo manuale è sempre utile farlo. Su

windows xp è il salvataggio dei dati tramite backup si trova nelle “operazioni pianificate”,

attivabili dal pannello di controllo. Semplicemente si può scegliere la procedura guidata con la

quale si scelgono i dati da duplicare, il momento relativo alle operazioni e la password che

riconosce l’utente. Attraverso questa procedura i dati si possono salvare su CD-ROM

utilizzando un programma di masterizzazione come per esempio Nero.

Se i dati salvati attraverso le copie backup venissero persi possono essere recuperati

attraverso una procedura denominata restore, con la quale i dati salvati vengono reinstallati

sul pc

RISPOSTA 2

Comunemente si chiama codice della privacy il D.Lgs. 30 giugno 2003, n. 196 quale Codice

sulla protezione dei dati personali, identificativi, sensibili e giudiziari.

Per dati personali si intende qualunque informazione relativa a una persona fisica o giuridica,

ente o associazione, identificati o identificabili, anche indirettamente, mediante riferimento a

qualsiasi altra informazione, ivi compreso il numero di identificazione personale. Dati

identificativi sono tutti quei dati personali che permettono l'identificazione diretta

dell'interessato.

I DATI SENSIBILI SONO I DATI PERSONALI IDONEI A RIVELARE L'ORIGINE RAZZIALE ED

ETNICA, CONVINZIONI RELIGIOSE, FILOSOFICHE O DI ALTRO GENERE, OPINIONI POLITICHE,

ADESIONE A PARTITI, SINDACATI, ASSOCIAZIONI ED ORGANIZZAZIONI A CARATTERE

RELIGIOSO, FILOSOFICO, POLITICO O SINDACALE, NONCHÈ I DATI PERSONALI IDONEI A

RIVELARE LO STATO DI SALUTE E LA VITA SESSUALE.

Il Codice della privacy si compone di tre parti, contenenti rispettivamente:

I) le disposizioni generali (artt. 1-45) riguardanti le regole "sostanziali" della disciplina del

trattamento dei dati personali, applicabili a tutti i trattamenti, salvo eventuali regole specifiche

per i trattamenti effettuati da soggetti pubblici o privati (art.6);

II) disposizioni particolari per specifici trattamenti (artt. 46-140) ad integrazione o eccezione

alle disposizioni generali della parte I;

III) le disposizioni relative alle azioni di tutela dell'interessato a al sistema sanzionatorio (artt.

141-186).

La disciplina complessiva della protezione dei dati personali non muta con l'entrata in vigore

del Codice sulla protezione dei dati personali, in quanto la finalità di questo testo è di

razionalizzare il complesso di norme esistenti attraverso lo strumento del testo unico. Pertanto

per i dettagli sui contenuti del Codice si può ancora rivedere quanto noto della Legge sulla

privacy.

Ai fini del suddetto codice si chiama "trattamento" qualunque operazione o complesso di

operazioni, effettuati anche senza l'ausilio di strumenti elettronici, concernenti la raccolta, la

registrazione, l'organizzazione, la conservazione, la consultazione, l'elaborazione, la

modificazione, la diffusione, la cancellazione e la distribuzione di dati, anche se non registrati

in un database.

Le misure minime di sicurezza, il cui concetto è definito dal Codice della privacy, sono

costituite dal complesso delle misure organizzative, tecniche, informatiche, logistiche e

procedurali volte a ridurre al minimo i rischi

- distruzione o perdita, anche accidentale, dei dati

- accesso non autorizzato

- trattamento non consentito o non conforme alle finalità della raccolta

- modifica dei dati in conseguenza di interventi non autorizzati o non conformi alle regole

Lo sviluppo ICT si accompagna ai rischi di possibili violazioni dei dati personali, come lamenta il

Garante per la privacy che chiede collaborazione tra chi si occupa delle norme e gli esperti di

sicurezza.

Il Codice della privacy prevede indicazioni sull'analisi dei rischi che incombono sui dati

personali; dalle istruzioni fornite dal Garante per la privacy si capisce che vanno descritti gli

eventi potenzialmente dannosi per la sicurezza dei dati. Vanno inoltre valutate le possibili

conseguenze e la gravità in relazione al contesto fisico/ambientale di riferimento e agli

strumenti elettronici utilizzati.

La riservatezza, per essere mantenuta, richiede che si lavori in condizioni di sicurezza. Occorre

preparare le difese contro l'attacco di virus e malware, nonchè proteggere i dati e i documenti

sensibili (non semplicemente con la crittografia e il controllo) così come sono stati prodotti.

Avere sistemi sicuri non richiede un'attività scontata; sono necessarie invece regolari

operazioni di backup, controlli sui crash di sistema o il ripristino in mancanza di alimentazione.

La sicurezza dei dati elettronici è garantita dal rispetto dei requisiti di integrità, disponibilità,

confidenzialità in ogni sistema informativo.

INTEGRITA'= garanzia che ogni dato sia conservato nella sua versione originaria o

legittimamente modificato

DISPONIBILITA'= garanzia che i dati siano resi reperibili agli utenti da processi ed eventi

autorizzati

CONFIDENZIALITA'= garanzia che un determinato dato sia accessibile solo ad utenti

autorizzati; questo è possibile con sofisticate tecniche crittografiche e apponendo sui

documenti la firma digitale, che può avere anche valore legale.

Solitamente la limitazione al rischio di accesso ad utenti non autorizzati viene controllata

attraverso l'uso di password e codici PIN, e-mail certificate o il ricorso a carte come la Carta

Regionale dei Servizi.

Il metodo più utilizzato è quello di associare a un soggetto autorizzato all'accesso un ID utente

e una Password, anche se non è il più sicuro; infatti la maggior parte delle volte le password

sono sempre le stesse, magari lasciate scritte in prossimità del PC. Per essere il più possibile

sicura una pa...

DOMANDA

Telelavoro ed e-commerce, due mini-rivoluzioni, stentano a svilupparsi nel nostro

Paese a differenza di quanto è avvenuto negli Stati Uniti e in altre parti d’Europa.

Il candidato, dopo aver brevemente illustrato le caratteristiche tecniche di tali

processi, analizzi le ragioni del loro limitato utilizzo in Italia.

RISPOSTA

Soluzione proposta

il telelavoro consiste nel prestare il proprio lavoro da casa, dal proprio pc, senza dover andare

in ufficio. con questo tipo di lavoro è possibile valicare i tradizionali confini fisici e logistici

dell'ufficio.

l'e commerce invece consiste nella contrattazione di scambi di beni e servizi in via telematica.

allacciandosi a tecnica aziendale si puo distinguere il B2B (businnes to businnes) che sono

contrattazioni tra aziende, specialmente grossisti e fornitori, oppure il B2C(businnes to

consumer) ovvero le contrattazioni tra fornitori e consumatori.

I motivi per cui in italia non si evolvono facilmente sono 2: quello principale è una questione

culturale, l'italiano inteso come persona, non ha l'apertura mentale per affrontare questi tipi di

innovazioni.

un'altro problema, che riguarda piu il telelavoro,è che l'azienda dovrebbe adeguare al meglio le

risorse informatiche, istallando server e migliorando la rete per la parte che gli compete,

avendo costi non indifferenti.

DOMANDA

Le potenzialità offerte dalla diffusione della telematica sono state colte anche dalle

aziende di credito al fine di rendere più efficace e più economica la gestione delle

attività bancarie.

Il candidato illustri e commenti le più significative procedure telematiche del settore.

RISPOSTA

Negli ultimi anni sia le banche che i promotori finanziari, in modo sempre più ampio, offrono

una varietà di servizi on line ai lori clienti. Questi servizi, possono essere denominati in vari

modi: remote banking, trading online, internet banking, sono tutti relativi a gestione di un

conto corrente e alla gestione diretta di un portafoglio titoli inoltre offrono anche informazioni

di interesse generale.

Il correntista attraverso una piattaforma della banca può svolgere parecchie operazioni: da

interrogazioni in tempo reale (es. saldo, lista movimenti, disponibilità, condizioni applicate,

situazione assegni, movimenti delle carte di credito ecc.) e richiesta di operazioni (es. bonifici,

pagamenti tramite POS, disposizioni di giroconti, pagamento Riba, utenze domestiche,

ricariche telefoniche ecc.).

Il trading online riguarda la gestione del portafoglio titoli dove l'utente ha la possibilità di

conoscere in tempo reale le quotazioni e tutte le principali informazioni relative ai titoli, dati

storici, andamenti periodici, grafici ecc. ; la funzioni principale rimane comunque nella

possibilità di compravendita di titoli.

Credo che questa innovazione abbia portato notevoli vantaggi soprattutto dal punto di vista

economico, questi strumenti consentono di risparmiare molto tempo (saltare le code che si

creano nelle filiali) di risparmiare denaro eliminando la fisicità di questi strumenti; i servizi

spesso sono offerti gratuitamente o dietro corrispettivo di pochi euro.

L'utente standosene a casa sua può gestire tutto accedendo tramite username, password e

uno o più codici di sicurezza ricevuti dall'azienda di credito.

Queste piattaforme sono dotate di alti sistemi di sicurezza ma se l'utente non assume una

certa responsabilità nel mettere al sicuro le proprie tracce e i propri codici potrebbe essere

davvero pericoloso!

Volevo citare che alcune banche addirittura hanno eliminato la propria fisicità creando un

sistema totalmente online riducendo così i costi a zero e aumentando i propri tassi, viene però

meno il rapporto umano e di fiducia che un cliente si crea con i dipendenti di quell'azienda.

DOMANDA

La storia di Internet mette in evidenza che il diffondersi delle reti telematiche ha

influenzato non solo il campo tecnico della comunicazione tra computer, ma anche le

abitudini di vita dei singoli e delle organizzazioni: infatti, l’utilizzo di strumenti on

line sta diventando di uso comune non solo per l’acquisizione di informazioni, ma

anche nello scambio economico e nei rapporti interpersonali.

1^ soluzione

Internet è sempre più importante nella società moderna, permette di soddisfare qualsiasi

esigenza e negli ultimi anni c'è stato un notevole sviluppo nel ramo economico e nel ramo

dedicato ai rapporti interpersonali. Il mercato accortosi dell'influenza di Internet investe

sempre più su di esso, oggigiorno on line si possono trovare prodotti di qualsiasi genere

permettendo al compratore spesse volte di risparmiare senza eliminare comunque un aspetto

fondamentale della compravendita e cioè il rapporto tra le 2 parti. Infatti sui siti adibiti alla

vendita di prodotti vi sono aree designate per la comunicazione in cui possono essere

effettuate osservazioni, comunicazioni e consigli. Altro punto a favore dei negozi on line è

senza dubbio la facilità con cui nascono è infatti necessario comunicare i propri dati e basta per

poter in giro di pochissimo tempo essere operativi sul mercato. Per quanto riguarda invece i

rapporti interpersonali, la rete offre vastissimi spazi gratuiti dove persone di qualsiasi età

possono trovare amici, comunicare, discutere, un esempio sono i Forum, che hanno favorito la

nascita di vere e proprie comunità virtuali. Per concludere cito una curiosità che evidenzia

come la rete venga incontro a determinate esigenze: in Portogallo è nata una pratica chiamata

"Divorzio online" e cioè 2 persone che voglio divorziare si rivolgono all'apposito sito e in giro di

20 minuti finisce il matrimonio, certo per chi è cattolico praticante come me è una cosa

abbastanza triste ma se si pensa che la maggior parte degli avvocati sono divorzisti, non c'è

nulla di male a far nascere una concorrenza che in giro di pochi anni li spazzerà via.

2^ soluzione

Oggi sono molti i negozi che praticano la vendita dei loro prodotti on line. i negozi devono

rispettare il diritto di recesso riconosciuto al consumatore che aquista a distanza e la

pubblicazione per iscritto dei parametri che regolano la vendita e l'aquisto. E poi una volta

conclusa la vendita, consegnano il prodotto all'aquirente entro 30 giorni dalla data di

ordinazione. Aprire un negozio su internt è molto facile, basta registrarsi e fornire i propri dati

e una volta scelto il layout del negozio, si caricano subito foto, prezzi e descrizione dei prodotti.

Sarà poi predisposto un carrello della spesa dove verranno elencati tutti i prodotti aquistati e i

mezzi di pagamento validi con i mezzi di consegna dei prodotti. Il servizio gratuito ma limitato

può essere sempre convertbile a pagamento e in questo caso il sito viene arricchito da da

particolari sistemi per la raccolta sulle informazioni sul visitatore, per sviluppare piani di web

marketing.

3^ soluzione

Il telelavoro riguarda un lavoratore dipendente che svolge le sue mansioni al di fuori

dell'azienda, spesso nella sua abitazione.

E' una forma di lavoro flessibile, che implica un cambiamento nella struttura organizzativa

dell'impresa. Per svolgere il telelavoro è necessario un computer che sia collegato, in modo

remoto via Internet, ai computer server dell'impresa di cui il telelavoratore è dipendente. Le

connessioni remote che permettono l'accesso ai server dell'azienda ai lavoratori esterni devono

essere protette, ad esempio, mediante la creazione di connessioni cifrate.

Per e-commerce si intende l'insieme delle contrattazioni riguardanti le cessioni di beni e le

prestazioni di servizi che avvengono in via telematica.

I motivi per cui il telelavoro e l'e-commerce non sono particolarmente sviluppati in Italia

riguardano principalmente aspetti culturali e organizzativi.

La figura seguente presenta un esempio delle strutture informatiche necessarie a un'azienda

per offrire l'accesso via Internet ai propri sistemi informativi interni e quindi realizzare una

soluzione per l'e-commerce.