Università degli Studi di Messina

Cattedra di Chirurgia Generale

Prof. Salvatore Gorgone

Informatica

Software

Software e Hardware

n

n

n

n

n

Per macchina virtuale si intende una macchina che fisicamente

non esiste nella realtà, ma di cui si può avere la sensazione

dell’esistenza

L’hardware è l’unica macchina reale, gli strati software

corrispondono a macchine virtuali

Il software di base ha lo scopo di mostrare all’utente il

calcolatore come una macchina virtuale più semplice

da usare e programmare rispetto all’hardware che

viene effettivamente utilizzato

Il software applicativo mostra il calcolatore all’utente

come una macchina virtuale che può essere utilizzata

per la risoluzione di problemi

Il linguaggio macchina è il repertorio di istruzioni che

l’hardware sa eseguire direttamente e in modo molto

efficiente, è composto da istruzioni elementari

Il software rende l’hardware una macchina virtuale più semplice da utilizzare

Software di sistema

n

n

n

È costituito da un insieme di programmi

È responsabile del funzionamento e del

coordinamento di tutte le componenti di base

del computer interagendo direttamente con i

software che controllano l’hardware (device driver)

Gestisce le risorse in modo da garantire il

funzionamento del software applicativo istallato

sul computer

Software

n

SISTEMA OPERATIVO

n

n

n

n

n

n

n

n

Configurazione ed accensione della macchina

Gestione delle informazioni in memoria secondaria

Strumenti per l’accesso ai dati

Gestione delle risorse (stampanti, dischi, ecc)

Interazione fra utente e sistema

Comunicazione fra utenti ed elaboratori

Uso dei linguaggi di programmazione ad alto livello

Software APPLICATIVO

n

Insieme dei Programmi che vengono installati dall’utente per

svolgere compiti specifici

n

n

n

n

n

BIOS

Basic Input Output System é un insieme di routine software (firmware) che

forniscono la struttura di base con cui il Sistema Operativo si collega all'hardware

Esso può essere presente in molti componenti: schede madri, memorie di massa, schede video,

modem o ovunque si abbia la necessità di gestire un hardware complesso dotato di processori

dedicati

Il BIOS é un software contenuto in un chip di memoria non volatile (in grado di mantenere i

dati in assenza di alimentazione) I dati relativi alle impostazioni sono archiviati in una memoria

Cmos (Complementary Metal Oxide Semiconductor) che conserva le informazioni con un basso

consumo di energia elettrica fornita da un batteria a bottone

Mentre nel passato era comune utilizzare memorie ROM (Read Only Memory), o EPROM

(Electrically Programmable ROM) non riscrivibili; attualmente, si fa uso di memorie tipo

FLASH o EEPROM riscrivibili molto facilmente tramite un upgrade software e che

mantengono le informazioni in assenza di alimentazione elettrica

All'avvio del computer, prima che il Sistema Operativo sia caricato, il BIOS:

n

n

n

n

n

governa l'hardware avviando alcune routine di test dette Post (Power On Self Test) per verificare il

corretto funzionamento dei circuiti della scheda madre e dei componenti

componenti installati;

avvia un programma di gestione delle periferiche, se non vengono rilevati errori

nell'esecuzione dei test;

avvia una schermata a video con una breve descrizione dell'hardware

dell'hardware presente;

determina quale hardware è bootable;

bootable;

inizializza la routine di boot che avvia il Sistema Operativo: Il bootstrap è un processo incrementale

mediante il quale viene letta quella parte del Sistema Operativo che si trova nel settore di boot sul

disco di avvio e che carica mano a mano parti del sistema operativo

operativo finché

finché la macchina non sia in uno

stato stabile e quindi utilizzabile

Testando un valore nell'indirizzo di memoria 0000:0472 il BIOS capisce se si effettua un

cold boot (avvio da PC spento) o un reboot (avvio da reset del PC)

n

Prima che il BIOS venga caricato è possibile entrarci (premendo il tasto [Canc]

o [F2]) per modificare alcuni parametri di funzionamento dell'hardware o per

ottimizzarlo

n

n

n

n

n

n

n

System Time/Date - Per settare la data e l'ora del sistema

Boot Sequence - La sequenza di boot (dispositivi rimovibili, hard disk, CD-ROM, USB, rete)

Plug and Play - Uno standard per l'auto detecting delle periferiche

Mouse Keyboard - Parametri della tastiera e del mouse

Drive Configuration - Settaggio degli hard disk, dei CD-ROM e del floppy

Power Management - Gestione del tempo di standby e dello spegnimento del monitor

Memory - Gestione della memoria

Cmos

Batteria

Bios

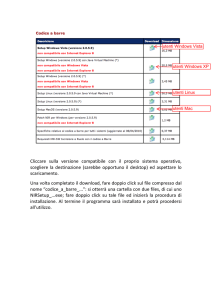

Aggiornare il BIOS

n

n

n

n

Qualche volta, i computer hanno bisogno di

versioni aggiornate del BIOS: soprattutto i PC più

vecchi che con il loro BIOS datato non

riconoscono le nuove periferiche

Per cambiare il BIOS c'è bisogno di un software

particolare che solitamente si scarica direttamente

dal sito del produttore. Quindi il programma, che

spesso lavora in ambiente DOS, deve essere

copiato su un floppy disk; effettuato il reboot del

sistema con il floppy inserito non resta che

aspettare che il programma cancelli il vecchio BIOS

e scriva il nuovo. È necessario non interrompere

questa operazione

È buona regola controllare attentamente, prima di

compiere l’aggiornamento, che la versione che si

sta caricando sia proprio quella giusta, altrimenti si

rischia di danneggiare il BIOS in modo irreparabile

e di compromettere l'avvio del PC

I maggiori produttori di BIOS sono:

n

n

n

n

American Megatrend Inc.

Phoenix Technologies

Acer Labs

Winbond

Bootstrap

n

n

n

Dopo la lettura delle routine di base del BIOS si ha come istruzione

quella di puntare al cilindro 0, testa 0, settore 1 del primo HD

presente sul computer, quindi al MBR (master boot record)

Il BIOS legge il contenuto del MBR e trasferisce il controllo al

codice scritto nella prima parte del MBR

Il codice scritto nel MBR effettua uno scan della tabella delle

partizioni, costituita da 4 record da 16 bytes e localizza la prima

partizione primaria marcata con la flag di partizione avviabile

(bootable – codice 80). Appena il codice dell’MBR trova una

partizione così marcata, viene letto in memoria il primo settore di

tale partizione ed eseguito il codice presente in questo settore che

costituisce alla fine il boot sector, cioè il settore di boot vero e

proprio, quello che provvede ad avviare il Sistema Operativo

presente e a gestire la struttura del file system con cui i dati sono

archiviati

n

n

n

n

n

n

n

Extensible Firmware Interface

L’EFI è un'interfaccia fra il sistema operativo e il firmware del computer

computer che

rimpiazzerà

rimpiazzerà, nei PC di prossima generazione, il BIOS delle schede madri

Tale interfaccia è composta da tabelle di dati contenenti informazioni relative alla

alla

piattaforma e chiamate ai servizi di avvio ed esecuzione disponibili

disponibili per il sistema

operativo e il suo caricatore. Ciò fornisce un ambiente standard e rapido per l'avvio di

un sistema operativo e l'esecuzione di programmi precedente all'avvio

all'avvio

L'EFI avrà

avrà il compito di dotare il firmware del PC di un'interfaccia grafica

grafica più

più

amichevole, facile da usare e in grado di supportare le risoluzioni

risoluzioni video permesse dalle

moderne schede grafiche. In aggiunta a questo, l'EFI fornirà

fornirà un ambiente per il boot

multipiattaforma capace di fornire servizi standard ai sistemi operativi

Giunto alla specifica 2.0 l’l’EFI si può considerare un piccolo sistema operativo e, come

tale, in grado di far girare applicazioni di alto livello scritte

scritte attraverso tool di

programmazione standard. Tutto questo è reso possibile dal fatto che le interfacce di

EFI saranno totalmente scritte in linguaggio C, mettendo così

così definitivamente al bando

il codice assembler degli attuali BIOS

EFI integrerà

integrerà il supporto al networking,

networking, fornirà

fornirà utility per la diagnostica, il controllo

remoto, il ripristino di sistema e Internet. In più

più, grazie all'inclusione dei driver

necessari per l'avvio del sistema e per il riconoscimento di tutte

tutte le periferiche installate,

sarà

à

in

grado

di

comandare

direttamente

diversi

dispositivi,

come masterizzatori e

sar

interfacce USB: questo nell'ottica di facilitare al massimo il ripristino

ripristino delle funzionalità

funzionalità

del computer anche nel caso in cui il sistema operativo sia fuori

fuori gioco

EFI riserva una piccola partizione del disco fisso, in formato FAT

FAT che contiene una

directory EFI nella root,

root, alla memorizzazione di quelle applicazioni che possono essere

lanciate dal firmware in fase di boot e prima dell'avvio del sistema operativo. Questa

partizione, che dovrebbe essere al sicuro da virus e cracker, potrebbe

potrebbe anche essere

usata per funzionalità

funzionalità legate alla protezione dei contenuti e alla sicurezza (tool

(tool per la

diagnostica e il ripristino dei dati, servizi di crittografia dei

dei dati, e anche estensioni per

la gestione dei consumi)

Per l'aggiornamento del software nella partizione di sistema EFI utilizzare

aggiornamenti originali forniti da fonti attendibili. La compatibilit

compatibilitàà con il passato sarà

sarà

garantita dalla possibilità

possibilità di far coesistere i vecchi BIOS con EFI

Partizioni

n

n

n

Quando in un’operazione di preparazione dell’HD si lancia il

programma FDISK, impostando la dimensione della partizione

primaria e quella delle partizioni estese, viene creato il settore

MBR all’inizio dell’HD e vengono creati quattro record della

tabella delle partizioni

Sono quattro perché la struttura iniziale del DOS, della codifica

dati sulle unità di memorizzazione, prevede un numero massimo

di quattro partizioni primarie possibili da impostare, però una

sola partizione primaria può essere attiva (avviabile) C:\

Esiste una particolare struttura di partizione primaria che si

chiama partizione estesa, in cui si possono creare unità logiche

(dischi) dalla D:\ alla Z:\

Formattazione

n

n

n

Procedura che suddivide in tracce e settori un

supporto magnetico per renderlo idoneo alla

registrazione dei dati

Procedura obbligatoria sia per i floppy che per

gli hard disk, i CD o i DVD riscrivibili

Un disco può essere formattato più volte, ma

ogni procedura comporta la perdita di tutti i dati

memorizzati sul disco

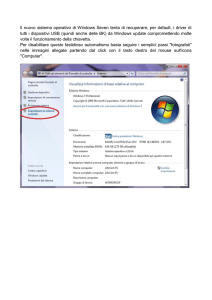

Avvio di Windows XP

Dopo il POST il

programma di avvio del

BIOS indica alla CPU di

eseguire un programma

contenuto nel settore di

avvio di C:\ NTLOADER

NTDETECT.COM

visualizza la schermata

iniziale di Windows, fa un

elenco dell’hardware e lo

passa al Registro di

sistema di Windows

Il Registro di sistema

carica in memoria diversi

programmi di basso livello

per controllare l’hardware

e carica altri programmi

che fanno parte del sistema

operativo

Windows carica

l’enumeratore Plug and

Play, i driver per il bus PCI

e per il bus ISA. Assegna a

ciascun dispositivo le

risorse (interrupt o IRQ)

e cerca l’opportuno driver

Driver video AGP

o supporto

MPEG per il

video

Windows carica il supporto

per le unità IDE, per

mantenere le partizioni del

disco e le monta per l’uso

Vengono introdotti i

servizi come la

deframmentazione del

disco o l’accesso remoto

Istallati tutti i servizi,

compare la finestra di

accesso a Windows e le

funzioni GUI (Graphic

User Interface) come le

finestre di dialogo

Microsoft Windows XP

Professional x64 Edition

n

n

n

n

La versione di Windows a 64 bit consente di utilizzare una quantità maggiore di

memoria del sistema: Windows Xp x64 Edition supporta fino a 128 GB di RAM e 16

TB di memoria virtuale, per velocizzare l'esecuzione delle applicazioni quando si

utilizzano insiemi di dati particolarmente estesi. In pratica, le applicazioni possono

pre-caricare molti più dati nella memoria virtuale rendendone più rapido l'accesso al

processore a 64 bit

Altro vantaggio importante dell'architettura x64 consiste in prestazioni migliori: ciò è

dovuto a un numero maggiore di registri sui processori x64 e alla migliore

progettazione dell'unità a virgola mobile (FPU, Floating Point Unit). Le applicazioni

native a 64 bit consentono di elaborare più dati all'ora, vengono eseguite più

velocemente e con maggiore efficienza

Windows XP Professional x64 Edition offre una piattaforma avanzata per integrare

applicazioni tecniche a 64 bit e applicazioni aziendali esistenti a 32 bit tramite il livello

di emulazione Windows on Windows 64 (WOW64) x86 così gli utenti possono

passare all'elaborazione a 64 bit senza rinunciare ai software a 32 bit, però i driver di

periferica a 32 bit esistenti non funzionano correttamente con Windows x64

Windows XP Professional x64 Edition può supportare fino a due processori singoli o

multicore x64, funziona perciò su AMD Athlon 64, AMD Opteron, Intel Xeon con

EM64T e Intel Pentium 4 con EM64T

n

n

n

n

n

n

n

Il MBR presenta alcune limitazioni (massimo quattro partizioni, esse devono essere allineate al

cilindro, anche nel caso in cui i dischi fissi facciano parte di una schiera Raid) per cui

l'installazione del sistema operativo MS Windows XP Professional x64 Edition rende

obbligatoria l'adozione del nuovo formato GPT (Guid partition table)

Il GPT prevede il supporto per dischi rigidi fino a 18 Exabyte (264 blocchi di 512 byte

ognuno), contiene informazioni ridondanti per le aree più sensibili agli errori quali le tabelle di

partizione e offre uno schema di suddivisione estremamente flessibile

Richiede però esplicitamente un hard disk che adotti il nuovo standard Gpt

Il boot loader per Windows XP x64, l'Hardware abstraction layer (livello di astrazione

dall'hardware) e il file di configurazione devono essere posizionati in un'apposita partizione

del formato GPT chiamata Esp (Efi System partition). Al momento dell'avvio Efi cercherà sul

disco questa partizione e provvederà a passare il controllo al suo boot loader

Le configurazioni miste di dischi fissi in formato MBR e GPT sono previste e supportate con

alcune limitazioni: Windows XP x64 potrà accedere a entrambe le tipologie di memorie di

massa, in lettura e in scrittura, ma si può avviare il sistema solo da un disco Gpt

I dati contenuti nell'hard disk dedicato a Windows XP x64 saranno al sicuro anche nel caso si

utilizzino programmi che vadano a modificare il contenuto dell'hard disk Gpt

La creazione delle partizioni in formato Gpt avviene in maniera automatica quando si seleziona

un disco fisso nuovo per l'installazione di Windows XP Professional x64

Sistemi Operativi

n

n

n

n

Real-time operating system (RTOS) – sistema operativo

tempo reale è usato per controllare macchine, strumenti

scientifici e sistemi industriali

Single-user single task – sistema operativo destinato a gestire il

computer in modo che un utente faccia una singola cosa alla

volta; esempio il PalmOS

Single-user multi-tasking – sistema più diffuso nei desktop e

laptop; Microsoft Windows e Apple MacOS sono esempi di questo

tipo di sistema operativo

Multi-user operating system – permette a più utenti di

utilizzare le risorse del computer simultaneamente. Il sistema

operativo bilancia le richieste dei vari utenti, gestisce programmi

e risorse per ogni singolo utente in modo che i problemi di uno

non danneggino l’intero gruppo di utenti. Unix, VMS e sistemi

operativi dei mainframe, come MVS, sono esempi di sistemi

operativi multiuser

Sistema Operativo

Offre la possibilità di operare ad alto livello sul PC

e potenzialmente è indipendente dall’hardware

n Gestione dei processi (multitasking)

n Gestione della memoria (scheduler)

n Gestione dei files (file system)

n Gestione degli utenti (multiutenza)

n Gestione delle periferiche

n Gestione Servizi di Rete

n Protezione del sistema

n Interprete di comandi

n Programmi di utilità

n …

Sistema Operativo

n

n

Componente del software di base responsabile

della gestione delle risorse del calcolatore

Per avviare l’esecuzione di un programma il

Sistema operativo svolge le seguenti attività:

Individua sul disco il codice eseguibile del programma

n Alloca dinamicamente al programma le

risorse necessarie per la sua esecuzione

n Carica il codice eseguibile del

programma in memoria centrale

n Avvia il programma applicativo

n

Interprete comandi o Shell

n

L’Interprete comandi o Shell è l’interfaccia utente del

Sistema Operativo

n

n

Definisce le operazioni che possono essere utilizzate

direttamente dall’utente: i comandi come ad esempio

l’esecuzione di una applicazione o l’apertura di un documento

L’interprete dei comandi può essere basato su una

n

n

Interfaccia a caratteri o testuale, come nei sistemi operativi

DOS o Unix o nel “prompt dei comandi” di Windows

Interfaccia grafica, come nei sistemi operativi Windows o

Macintosh e nell’ambiente X Windows di Unix

File Directory Volume

n

n

n

n

n

n

n

n

Il file è un contenitore logico di informazioni (dati), di dimensione variabile ad

accesso sequenziale o casuale, identificata da un percorso, un nome e estensione

Il file è una sequenza di byte terminata da un carattere EOF

Il file system è l’insieme dei files, della loro organizzazione in directory e dei

metodi di gestione e di accesso

Esistono comandi per creare, aprire, chiudere, cancellare, distruggere, leggere e

scrivere files (fascicoli) e directories (cartelle)

I files e le directories risiedono nella memoria secondaria

La directory è un contenitore logico di files e di altre directories

La directory definisce l’ambito di validità di un nome (name space)

Si individua la posizione di un file nella gerarchia delle directory usando il path

n

n

n

Assoluto: a partire dalla root, cartella di livello gerarchico più elevato corrispondente ad

un intero volume

Relativo: a partire dalla directory corrente

Un volume è un contenitore logico di files, corrispondente ad una

unità disco o ad una partizione

Allocazione contigua

dei file

Allocazione a lista

dei file

Il desktop

Le finestre

Quando avvii un programma, sullo schermo si apre in un

riquadro, che si chiama finestra, nella quale troverai tutti i

comandi necessari per operare con quel programma.

Tutte le finestre

presentano

•Barra del titolo

•Barra del menu

•Barra degli

strumenti

•Barre di

scorrimento

•Barra di stato

Collegamenti

n

UNC – Universal Naming Convention

n

n

URL – Universal Resource Locator

n

n

\\nomeserver\cartella\...\documento.ext

http://www.nomeserver.ext/documento.htm

Indirizzo di posta elettronica

n

mailto:[email protected]

n

Estensioni

ed

Icone

dei

Files

TXT - identifica un file di testo semplice

n

RTF - identifica un file di testo nel formato detto Rich Text Format

PDF, XPS - identificano file ottenuti con Adobe Acrobat o inviati ad una stampante virtuale

(Windows Vista o XP) e visualizzabili liberamente con un reader gratuito

DOC, DOCX, XLS, XLSX, PPT, PPTX, MDB - identificano documenti realizzati con i

programmi della suite Microsoft Office e rispettivamente con Word (testo), Excel (foglio

elettronico), PowerPoint (presentazione), Access (base di dati)

SXW - ODT, SXC - ODS, SXI - OOP, SXD – OOD, ODB - identificano documenti

realizzati con i programmi della suite OpenOffice e rispettivamente con Writer (testo), Calc

(foglio elettronico), Impress (presentazione), Draw (disegno vettoriale), Base (data base)

ZIP, RAR, ARJ, ARC, LHA, CAB - identificano file compressi

TAR - identifica documenti archiviati senza compressione

GIF, JPG (o JPEG), PNG, BMP, TIF, PSD, PSP - identificano file contenenti immagini

RAW, DNG - formati fotografici di fotocamere digitali

AVI, MPG (o MPEG), DIV, MOV, VOB - identificano file contenenti video

WAV, MIDI, MP3 - identificano file contenenti suoni e brani musicali

HTM, HTML, SHTML, XML - identificano file contenenti pagine web

n

Icona

n

n

n

n

n

n

n

n

n

n

n

I sistemi operativi ad interfaccia grafica consentono di associare

associare un'icona (ICO)

ICO) a ogni tipo di file;

in questo modo è possibile capire di che tipo di file si tratta senza guardare l'estensione.

l'estensione. In pratica

l'icona è l'equivalente grafico dell'estensione

Ad un file vengono associate 2 date: data di creazione e data di ultima modifica. La prima

indica la data in cui il file è stato creato per la prima volta, la seconda quella in cui il file è stato

modificato per l'ultima volta

Programmi di Utilità

n

n

n

n

n

n

Insieme di programmi del sistema operativo per la

configurazione, l’ottimizzazione e le gestione del sistema

Gestione degli utenti: per definire gli utenti, i gruppi di

utenti e i diritti di accesso alle varie risorse, gestione password

Gestione delle periferiche: utilità di partizionamento e

formattazione dei dischi, deframmentazione dischi, pulitura

disco, spooler di stampa, fax, ecc.

Gestione delle applicazioni: installazione e disinstallazione

di programmi, attivazione

Gestione dei servizi di Rete: protocolli per il collegamento

in rete (TCP/IP, FTP, POP, ecc.), browser, posta elettronica

Altri accessori: editor di testi e di grafica, gestione dei servizi

Internet, backup, ripristino di sistema, operazioni pianificate

n

MS DOS 6.22

MS Windows 3.1

MS Windows 3.11 Workgroup

MS Windows 95

MS Windows 98

MS Windows CE 3.0 e CE .NET

MS Windows Millennium Edition

n

MS Windows NT 4.0 Workstation SP6

n

MS Windows NT 4.0 Server SP6

n

MS Windows 2000 Professional SP4

n

MS Windows 2000 Server SP4

n

MS Windows XP Home SP2

n

MS Windows XP Professional SP2

n

MS Windows XP Professional x64 Edition SP1

n

MS Windows XP Tablet PC Edition 2005

n

MS Windows Server 2003 R2

n

MS Windows Vista

n

n

Sistemi operativi

Microsoft

n

n

n

n

2003

n

Un computer Windows Vista Capable PC come minimo

dispone di:

n

n

n

n

Un processore moderno (almeno 800 MHz)

512 MB di memoria di sistema

Un processore grafico con DirectX 9

Un computer Windows Vista Premium Ready PC come

minimo dispone di:

n

n

n

n

n

n

n

Processore a 1 GHz e 32 bit (x86) o 64 bit (x64)

1 GB di memoria di sistema

Supporto per grafici DirectX 9 con driver WDDM, 128 MB di memoria

grafica (minimo), Pixel Shader 2.0 e 32 bit per pixel

40 GB di capacità su disco rigido con 15 GB di spazio disponibile

Unità DVD-ROM

Funzionalità di uscita audio

Funzionalità di accesso a Internet

Versioni di Windows Vista

n

n

n

n

Windows Vista Home Basic

É la versione base. Incorpora il core Vista OS, ma non offre

l'interfaccia Aeroglass e altre funzioni. È tuttavia sufficiente se

volete avere il sistema operativo e le sue funzionalità di sicurezza.

Instant Search e altre funzionalità non sono presenti

Windows Vista Home Premium

Integra l'interfaccia Aeroglass e il Windows Media Center, ma

manca di alcune funzionalità presenti solo nelle versioni Business,

Ultimate e Enterprise. DVD authoring e qualità video HDTV sono

supportati, come il Meeting Space e le funzionati Desktop Remoto

Windows Vista Business

Non incorpora funzionalità multimediali, è presente un web server

IIS, supporto fax, supporto file offline, file system encryption e

supporto per due socket processori

Windows Vista Ultimate

La versione Ultimate comprende tutto comprese le funzionalità

Media Center

Altri Sistemi Operativi

n

n

n

n

n

n

n

n

PC-DOS 2000, DR-DOS 8.1, FreeDOS 1

Amiga OS 4.0

OS/2 Warp 4

Linux 2.6.20 (kernel)

Mac OS X 10.5 e OS X server

BeOS 5.0.3 → Zeta 1.1

Unix 03 - Solaris 10 - Minix - HP/UX -VMS - MVS - Xenix SCO UnixWare 7 – FreeBSD – OpenBSD

Palm OS 6.1 – Windows Mobile 6

Linux

n

n

Il kernel (nucleo) è il programma che ha

il compito di gestire il funzionamento

dei componenti del sistema e assicura

la corretta istallazione degli applicativi

X Windows è responsabile dell’interfaccia grafica

del sistema operativo (shell): comprende uno o più

ambienti grafici per il desktop e un insieme di file

per il funzionamento delle diverse applicazioni che

compongono la distribuzione o distro

Distribuzioni Linux

n

n

KDE 3.5

n

n

n

n

n

n

n

n

n

n

n

GNOME 2.12

n

Ubuntu 6.10

openSuse Linux 10.2

Fedora Core 6

Mepis Linux 6.0

Mandriva Linux 2007

PCLinuxOS 0.93a

Debian 3.1

Gentoo 2006.1

Knoppix 5.0.1

Linspire 5.1

Red Hat Enterprise Linux 4

Xandros 3.0

Slackware 11.0

Damn Small Linux 3.1

Xfce

Linux

Dos - Unix

n

n

n

n

n

n

n

n

Sistema monoutente

Prompt C:>

Path \

Nomi file: caratter.ext

Gli eseguibili hanno

estensione .exe, .com, .bat

File di backup con estensione

.bak

Passaggio dei parametri

mediante l’uso della /

Monta automaticamente tutte

le unità usando le lettere

dell’alfabeto

n

n

n

n

n

n

n

n

n

n

n

Sistema multiutente con “console virtuali”

Prompt utente termina con $

prompt root termina con #

Path /

Nomi file: lunghi fino 255 caratteri e con più caratteri .

Caratteri maiuscoli e minuscoli rendono i nomi differenti,

consigliate ma non obbligatorie le estensioni

Gli eseguibili non sono collegati all’estensione ma devono

avere la giusta “permission”

File di backup terminano con ~

Un file che inizia con . è “hidden”

Passaggio dei parametri mediante – o doppio –

Il disco principale viene montato sotto la directory root cioè/;

gli altri file system come cdrom e connessioni di rete possono

essere montati in una sottocartella del percorso “/mnt”

Le directory di primo livello /bin, /sbin, /root contengono i

programmi necessari all’avvio del sistema in modalità

amministratore. Le directory di secondo livello /usr/bin,

/usr/sbin contengono i programmi che possono essere

eseguiti dagli utenti della macchina. Ciascun utente ha una

cartella personale sotto il percorso /home/nomeutente

Una directory è un file contenente una tabella che elenca i file

contenuti nella directory stessa; ai nomi dei file elencati

vengono assegnati i corrispondenti numeri di inode: un inode

è una struttura dati sul file system che archivia i permessi del

file, il proprietario del file, i gruppi di appartenenza, la data di

creazione, quella dell'ultimo accesso e quella dell'ultima

modifica del file e la posizione fisica dei blocchi di dati sul

disco che contengono il file

Emulatori di sistemi operativi

n

n

n

I software per l’implementazione di macchine

virtuali (Virtual Machine) in cui eseguire sistemi

operativi in emulazione sono uno strumento

ormai diffuso. Questi programmi consentono di

far lavorare in modo concorrente diversi sistemi

operativi su di una stessa macchina fisica,

permettendo l’intercomunicazione e lo scambio

di dati

Uno dei vantaggi principali delle virtual machine

è la loro flessibilità: è possibile definire le

caratteristiche dell’hardware che emulano

(memoria, dischi e altre periferiche) in modo da

creare piattaforme specifiche a seconda delle

necessità di utilizzo

Le macchine virtuali sono utili per lo sviluppo e

il testing di applicazioni multipiattaforma

destinate cioè a girare su vari sistemi operativi.

Sono costituite da uno strato software posto tra il

sistema operativo emulato e quello che lo ospita,

fornendo al primo una visione dell’hardware

sottostante

FAT

n

n

n

n

n

La FAT (File Allocation Table) è lo schedario, a 16 bit, che

consente al controller di organizzare i dati su disco o su dischetto

Nel caso in cui il settore su cui è registrata la FAT venga

danneggiato, il controller perde tutti i riferimenti ai file registrati

sul disco, che diventa così inutilizzabile

VFAT (Virtual File Allocation Table) in Windows 95 e 98 è un

file speciale su cui un’unità memorizza un record delle posizioni

dei file sul disco; è più veloce perché consente di leggere file a 32

bit e consente di usare 255 caratteri per i nomi dei file

FAT32, introdotta con Windows 98, consente di formattare i

dischi rigidi con dimensione superiore a 2 GB in unica partizione

Nel file system di Windows NT, 2000 e XP (NTFS) la FAT è

scomparsa, le informazioni sui cluster di un file sono

memorizzati in ciascuno degli stessi cluster che formano il file

Sistemi operativi e file system

MS Dos

FAT16

MS Windows 95

VFAT

MS Windows 95 Osr2

VFAT, FAT32

MS Windows 98/ 98SE/ ME

VFAT, FAT32

MS Windows NT 4.0

VFAT, NTFS, (HPSF = OS/2)

MS Windows 2000

VFAT, FAT32, NTFS

MS Windows XP

FAT16, VFAT, FAT32, NTFS

MS Windows 2003

FAT16, VFAT, FAT32, NTFS

Linux

Ext2, Ext3, ReiserFS, Linux Swap,

(FAT16, FAT32, NTFS, HPSF, Novell,

NetWare, Minix)

Driver

n

n

n

n

n

Il driver è un programma che si posiziona tra il software

applicativo, il sistema operativo e l’hardware: traduce le

indicazioni del software applicativo nel codice macchina previsto

dall’elettronica dell’hardware

A differenza delle normali applicazioni il driver non opera in

modalità utente ma direttamente in modalità kernel del sistema

operativo

Con il driver giusto è possibile sfruttare le potenzialità

dell’hardware in modo completo

Microsoft prevede il controllo e, in caso di risultato

positivo, il contrassegno digitale di tutti i driver attraverso

Whql (Windows Hardware Quality Labs)

I periodici aggiornamenti dei driver eliminano i problemi legati al

nuovo software e al nuovo hardware, danno maggiore stabilità al

sistema e lo rendono più veloce

Software applicativo

n

n

Viene definito software applicativo tutto il software che non sia

sia il sistema operativo ma che viene

installato dall'utente per svolgere compiti specifici

Indicativamente potremmo dividere i software applicativi in 5 categorie:

categorie:

n

n

n

n

n

n

Utilità

Utilità di Sistema:

Sistema: programmi che servono per migliorare la gestione e la sicurezza

sicurezza della macchina, come

ad esempio gli antivirus, oppure programmi per l'ottimizzazione delle risorse, per il controllo dello stato

del sistema, la ripulitura dell'hard disk, ecc.

Office Automation:

Automation: programmi di ausilio nei normali lavori d'ufficio, quindi creazione

creazione e elaborazione di

testi (word processor),

processor), gestione di basi di dati (database), fogli di calcolo, posta elettronica, navigazione in

Internet, ecc.

Applicazioni aziendali:

aziendali: programmi creati per le necessità

necessità specifiche delle aziende, come ad esempio i

programmi per la fatturazione o per la gestione del personale, dei

dei magazzini, dei macchinari industriali.

Spesso si tratta di programmi creati ad hoc da aziende di produzione

produzione software

Strumenti di sviluppo:

sviluppo: programmi per la creazione di oggetti multimediali (pagine Web,

Web, animazioni e

CD interattivi), elaborazione audio/video/immagini, programmi che

che servono per la creazione di nuovi

applicativi (authoring

(authoring tools)

tools)

Giochi e svago:

svago: giochi, emulatori, lettori audio e video

L'installazione

L'installazione è il processo tramite il quale un nuovo software viene inserito nel

nel computer. Di

solito non si tratta di una semplice copia del file eseguibile sull'hard

sull'hard disk, quanto piuttosto di una

complessa procedura di interfacciamento fra la nuova applicazione ed il sistema operativo (che

deve aggiornare tutta una serie di file di configurazione generali).

generali). L'istallazione è quasi sempre

realizzata attraverso una procedura automatica che richiede solo un intervento minimo da parte

dell'utente (tipicamente all'utente viene chiesto solo di specificare

specificare alcune opzioni, come il nome

della cartella in cui copiare il programma, se eseguire l'installazione

l'installazione standard o

eliminare/aggiungere alcuni componenti opzionali, ecc.). L'installazione

L'installazione si esegue una sola volta e

da quel momento in poi il programma è sempre disponibile per l'uso

Software applicativo

n

n

Programma per computer, cioè istruzioni scritte in uno speciale

linguaggio dai programmatori per fare eseguire al computer

funzioni particolari. Il software viene fornito in forma eseguibile,

sotto forma di uno o più file su disco pronti per essere caricati e

messi in funzione. In genere viene offerta all’utente qualche

opzione di installazione o di configurazione. A volte per renderlo

pienamente funzionante è necessario procedere all’attivazione o alla

registrazione. Il codice sorgente resta nelle mani dei programmatori

Software libero

n

n

n

Di pubblico dominio o Open Source

Protetto da copyleft

Software non libero

n

n

n

n

n

Proprietario o Commerciale

Shareware

Freeware

Adware

Demo

n

n

n

n

n

Circa 20 anni fa l'americano Fred Cohen scrisse il codice del "primo"

VIRUS informatico. Lo scopo fu unicamente didattico, per la tesi di

dottorato presso la University of Southern (California)

Il virus era pensato per autoreplicarsi e per acquisire i privilegi di

sistema posseduti da altre applicazioni; questa la definizione sintetica

che Cohen diede al suo lavoro: "a program that can 'infect' other

programs by modifying them to include a version of itself"

Dal 1986 i virus informatici hanno iniziato a proliferare; famoso ad

esempio è Brain, creato sembra per monitorare la pirateria legata ad

alcuni software, altri celebri virus sono Lehigh, Jerusalem,

Michelangelo, sino ai più recenti Melissa, Sobig, Blaster, Sober,

Mydoom, ILoveYou, Code Red. Alcuni di essi hanno causato

letteralmente il caos informatico, altri invece sono stati solo dei falsi

allarmi

Con l'avvento della rete ovviamente le tecniche di diffusione sono

cambiate, non più solo la condivisione dei "floppy", ma piuttosto lo

sniffing di indirizzi email e lo sfruttamento di bug del sistema

operativo

Virus è un programma o una stringa di codice che, una volta caricato

sul computer, si attiva ed agisce su file, applicazioni o sul sistema

operativo senza l’autorizzazione dell’utente del computer

SymbOS/Cabir.AA

Virus

n

Virus Classici - Sono dei piccoli programmi che

si attaccano ad un normale programma e lo usano

per propagarsi. Se ad esempio uno di questi virus

si attacca al vostro “blocco note”, ogni volta che

aprirete il “blocco note”, il programmino si

attiverà e cercherà un altro programma a cui

agganciarsi. In questo modo si riprodurrà e dopo

qualche tempo avrà attaccato tutti i programmi

presenti nel vostro Hard Disk

n

n

Alcuni virus assumono le sembianze di una macro

in grado di diffondersi da un documento all’altro. Se

si apre un documento contenente il virus, questo si

copia nei file di avvio dell’applicazione, infettando

altri documenti aperti successivamente con questa

applicazione

E-mail Virus - Sono dei virus che si propagano

utilizzando le e-mail e quindi non si limitano a

danneggiare un solo PC come nei classici Virus.

Una volta attivati usano la rubrica del PC in cui si

trovano per autoinviarsi (via posta elettronica) ad

altri ignari utenti

n

n

Worm Virus - Un worm è un piccolo software che usa il

collegamento in rete per replicarsi su di un altra macchina

connessa alla rete stessa. La replica cercherà a sua volta un altra

macchina connessa in rete su cui replicarsi di nuovo ed il

processo continuerà teoricamente all'infinito

I Trojan sono programmi che fingono di essere legittimi, ma in

effetti svolgono funzioni nascoste e dannose. I Trojan non

possono diffondersi con la stessa rapidità dei virus, perché non

creano copie di sé stessi. Tuttavia la loro azione viene combinata

spesso a quella dei virus. I virus possono scaricare i Trojan che

registrano le battute sulla tastiera, o sottraggono informazioni

confidenziali. Dall’altro lato, alcuni Trojan possono essere

utilizzati per infettare un computer con un virus

n

Un backdoor Trojan è un programma che consente a un utente di prendere il

controllo del computer di un altro utente tramite Internet

Antivirus

n

n

n

n

n

n

Programma che controlla periodicamente il disco fisso del computer ed i file in

arrivo tramite posta elettronica, floppy, CD

L’antivirus che rileva un virus esegue in automatico la riparazione

Se non fosse possibile riparare il file infetto l’antivirus mette il file in quarantena

isolandolo e rendendolo inaccessibile oppure procede alla sua cancellazione

Si compone essenzialmente di due programmi distinti: un modulo che permette una

scansione file on demand (consente di avviare un controllo approfondito sull’intero

contenuto di un singolo disco fisso (o di una singola cartella/partizione) o di

qualsiasi altra unità di memorizzazione), un altro on access (lavora in background,

risiede costantemente in memoria e tiene sotto controllo tutte le attività compiute sul

personal computer, bloccando tempestivamente eventuali tentativi di infezione)

L’antivirus è in grado di riconoscere anche i Trojan e i keyloggers

Precauzioni:

n

n

n

n

Non aprire allegati sospetti (file in formato .exe, .com, .vbs, .pif o con doppie estensioni)

Evitare di scaricare software o altri file da fonti non sicure

Aggiornare frequentemente (3-4 gg) il software antivirus con le “impronte virali”

Attivare il Macro Virus Protection negli applicativi Microsoft

Anti-spy

n

n

n

n

n

n

n

n

n

Lo spyware è software che trasmette informazioni personali dal computer a qualche posto su

internet senza autorizzazione

L'adware è simile allo spyware, ma non trasmette informazioni personali o, almeno, il

beneficiario promette di non venderle. Tipico dell'adware è raccogliere dati aggregati sulle

abitudini

Malware identifica quei programmi che vengono installati sul sistema senza l’autorizzazione

dell’utente, di solito durante la "navigazione" in Rete

I cookie sono usati su Internet in situazioni più o meno utili. Spesso le compagnie

pubblicitarie collocano i cookie ogniqualvolta il browser visualizza un loro banner. In questo

caso e se il cookie contiene un identificativo (GUID), la società raccoglie notizie su ogni sito

visitato che contiene suoi annunci pubblicitari

Un dialer è un piccolo programmino sovente installato con l'utilizzo della tecnologia ActiveX.

Spesso i dialer promettono l'accesso gratuito a siti porno, giochi o crack per software

commerciali. Una volta installato, il dialer usa la periferica di connessione per richiamare il

servizio, solitamente componendo un numero a pagamento

Un hijacker è un piccolo programma o impostazione di registro responsabile di modifiche

alla pagina iniziale di IE e del suo motore di ricerca predefinito

I keylogger registrano le battute da tastiera ed eseguono istantanee dello schermo per

mostare allo spione con quali finestre hai lavorato, catturano informazioni riguardo l’uso di

Internet. Lo spione non ha sempre bisogno di accedere fisicamente alla macchina poiché molti

keylogger inviano per posta i loro rapporti

Il phishing è l’uso di e-mail e di siti Web fantasma per indurre gli utenti con l’inganno a

fornire informazioni confidenziali o personali

Con page-jacking si intende l’uso di repliche di pagine Web rispettabili, che godono di una

certa reputazione, per irretire gli utenti e reindirizzarli su altri siti Web

Firewall

n

n

n

n

n

Consente di schermare il traffico Internet indesiderato, hacker, worm,

trojan, virus, prima che possano causare problemi al sistema

Impedisce che il computer partecipi ad attacchi verso altri sistemi a

propria insaputa

Aiuta a mascherare l’identità del proprio computer impedendo ad un

hacker di ricavarne informazioni utili per invaderlo

L'utilizzo di firewall è consigliato in particolare se si è sempre

connessi a Internet: connessioni a banda larga, via cavo, linee ADSL

Firewall hardware

n

n

n

Molti punti di accesso senza fili per reti domestiche sono

disponibili sotto forma di unità

unità combinate in cui sono integrati

firewall hardware e router a banda larga

Il collegamento di un firewall alla rete è semplice come quello della

segreteria alla rete telefonica. È sufficiente scollegare la

connessione Ethernet tra il modem via cavo/DSL e il PC e quindi

inserire il firewall tra i due componenti

Firewall software

n

Programma prodotta da diversi fornitori o incluso nel Sistema

Operativo (Windows XP SP2)

n

n

n

n

n

ISS: BlackIce PC Protection

Network Associates:

Associates: McAfee Personal Firewall

Simantec

Simantec:: Norton Personal Firewall

Tiny Software: Tiny Personal Firewall

Zone Labs:

Labs: ZoneAlarm

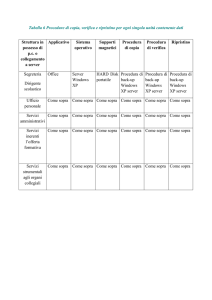

Documento

Programmatico sulla

Sicurezza

Misure minime di sicurezza: accorgimenti tecnici e organizzativi che il

titolare di un trattamento di dati personali deve adottare per assicurare

almeno il livello minimo di sicurezza per la protezione dei dati personali

obbligo di adottare un sistema di autenticazione informatica (credenziali di

autenticazione e password, strumenti normalmente utilizzati per accedere a

un PC), e di un sistema di autorizzazioni

necessità di proteggere i dati personali contro il rischio di intrusione

(installazione di firewall) e di azione di programmi dannosi quali ad esempio

virus informatici (installazione di antivirus, nonché l'obbligo di aggiornamento

periodico di tali strumenti di protezione)

obbligo di prevedere aggiornamenti periodici dei programmi per elaboratore

volti a prevenire la vulnerabilità di strumenti elettronici

necessità di adozione di procedure per la custodia di copie di sicurezza dei

dati e per il ripristino della disponibilità degli stessi e dei sistemi (piano di

disaster recovery)

obbligo di tenuta di un aggiornato documento programmatico sulla sicurezza

necessità di adottare tecniche di cifratura o di codici identificativi per

determinati trattamenti di dati idonei a rivelare lo stato di salute o la vita

sessuale effettuati da organismi sanitari

Strong passwords protect your data as well as the entire

corporate network. A poorly chosen password can be easily

guessed. If this happens, a security breach can compromise the

entire network. In general, a strong password is one that is long

enough and unusual enough that it cannot be readily guessed

1.Make non-administrator passwords at

least 8 characters long

Strong non-administrator passwords (passwords that allow

access to sites and accounts) must have at least eight

characters

2.Make administrator passwords at least

15 characters long

Strong administrator passwords (passwords that allow

users to control systems, networks, or accounts) must

have at least eight characters

3.Use both uppercase and lowercase

letters

Strong passwords must use a combination of uppercase

and lowercase letters. Example: LPtRfWsw

4.Include digits and punctuation marks

Strong passwords should also use digits or punctuation in

combination with letters. Example: LP4Rf7W!

5.Do not use words in the password

Don’t create passwords from words in any language, slang,

dialect, or jargon. Passwords should make sense only to

you

6.Do not use words with Os and l’s

changed

Don’t try to circumvent the previous practice by changing

Os in a word to zeroes, or changing l’s to pipes (vertical

bars)

7.Do not use passwords from other

accounts

Don’t use the same passwords, even strong passwords, for

different accounts. Each of your accounts should have a

unique password

8.Do not create passwords based on

names

Don’t use personal or family names to create a password.

Don’t use titles either—that is, don’t use the name of a

book, a song, or a movie

9.Do not sequence passwords

Don’t add a number or letter to a previous password to

create a new password. For instance, don’t change

“LP4Rf7W!” to “LP4Rf7W!2”

Firma digitale

n

n

n

n

n

n

n

I dati vengono cifrati dal mittente, cioè trasformati secondo un codice particolare che li rende

incomprensibili, e poi decrittati dal destinatario, che conosce la chiave di interpretazione

La moderna crittografia fa uso del sistema a chiave privata e chiave pubblica. La chiave pubblica è a

disposizione di tutti, mentre la chiave privata è riservata all’utente

Un documento elettronico con firma digitale ha lo stesso valore legale di un documento con firma

autografa: una e-mail con la firma digitale equivale ad una raccomandata postale tradizionale

Ogni cittadino può dotarsi del certificato di firma digitale presso uno degli enti di certificazione

autorizzati (CA), per esempio le Camere di Commercio o Poste Italiane. La spesa non è eccessiva

Al nuovo utente viene consegnato un kit che comprende una smart card ed un lettore di smart card da

collegare al computer tramite la porta USB. Nella smart card è inserita la chiave privata protetta da

password, che si ottiene dopo aver firmato un modulo davanti ad un funzionario dell’ente. Dopo aver

collegato il lettore, inserito la carta e digitato la password, si installa il certificato nel computer

dell’utente

In genere il certificato di firma digitale è valido per due anni

I certificati contengono questi dati:

n

n

n

n

n

n

il valore della chiave pubblica del soggetto

informazioni di identificazione del soggetto, quali il nome e l’indirizzo di posta elettronica

il periodo di validità (il periodo nel quale il certificato è considerato valido)

informazioni di identificazione dell’autorità emittente

la firma digitale dell’autorità emittente, che attesta la validità del collegamento tra la chiave

pubblica e le informazioni di identificazione del soggetto

Oggi i più diffusi sistemi commerciali di cifratura digitale adottano codice a 128 bit, mentre per usi

industriali e bellici si arriva fino a 2048 bit. La decrittazione forzata (brute force) di chiavi così complesse

è quasi impossibile, poiché richiede tempi lunghissimi nell’ordine di decine di anni

Per Sicurezza

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

Installate un buon firewall

Installate un buon antivirus, tenetelo costantemente aggiornato e usatelo su

tutti i file che ricevete

Fate spesso il backup dei vostri dati. Fatelo SEMPRE

Installate gli aggiornamenti (patch) di Microsoft

Non installate software superfluo o di dubbia provenienza

Non usate Internet Explorer e Outlook Express: sostituiteli con prodotti

alternativi più sicuri

Tenete disattivati ActiveX, Javascript e Visual Basic Scripting: riattivateli

soltanto quando visitate siti di indubbia reputazione

Non aprite gli allegati non attesi, di qualunque tipo, chiunque ne sia il

mittente, e comunque non apriteli subito, anche se l'antivirus li dichiara "puliti"

Non fidatevi dei link a banche o negozi forniti da sconosciuti: possono

essere falsi e portarvi a un sito-truffa: usate invece i Preferiti o il copia-incolla,

oppure digitateli a mano, in un browser sicuro

Rifiutate la posta in formato HTML e non mandatela agli altri: usate il testo

semplice, più sicuro

Non distribuite documenti Word: trasportano virus e contengono vostri dati

personali nascosti, utilizzate il formato .pdf

Non fidatevi dei messaggi di allarme diffusi da stampa generalista, amici,

colleghi e non diffondeteli, se non sono documentati

Dal testo all’ipermedia

Quando leggiamo un libro procediamo leggendo le pagine una dopo

l’altra. Anche quando scriviamo partiamo dall’angolo in alto a sinistra e

scriviamo una parola dopo l’altra fino a raggiungere l’angolo in basso a

destra; dopo di che passiamo al secondo foglio, poi al terzo e così via

Questo tipo di comunicazione è detta sequenziale

Tuttavia, il nostro modo di pensare non è sequenziale

Quando vediamo un film o leggiamo una storia ci piacerebbe sapere

subito come va a finire, ci piacerebbe sapere cosa sarebbe successo se

le cose fossero andate diversamente

La nostra mente procede per associazioni

Un ipertesto è un testo strutturato in maniera flessibile in modo da

permettere a chi lo legge di seguire percorsi associativi tipici della mente

umana

Sebbene il cervello abbia una struttura simmetrica, con due

emisferi dotati di aree motorie e sensoriali corrispondenti,

alcune funzioni intellettive sono limitate a un solo emisfero. In

ogni individuo, l’emisfero dominante presiede al linguaggio

e alle operazioni logiche, mentre l’altro controlla le emozioni,

le capacità artistiche e la percezione spaziale.

In quasi tutti i destrimani e in molti mancini l’emisfero

dominante è il sinistro

La sintassi dell’ipertesto

n

n

n

I documenti (testi, immagini,

suoni) che compongono

l’ipertesto vengono chiamati

nodi e sono collegati tra loro

mediante i cosiddetti

collegamenti ipertestuali o link

I collegamenti ipertestuali

possono essere di varia natura

e assumere forme diverse:

pulsanti, immagini, parole o

frasi, ecc.

Anche l'ipertesto ha una

sintassi da rispettare, che

riguarda le modalità di

montaggio e di collegamento

dei nodi che lo compongono

Nodo principale

Nodo

Nodo

Nodo

Nodo

Organizzare

n

Esistono quattro modi

principali per organizzare

la sintassi di un ipertesto

n

n

n

n

Linearmente

Gerarchicamente

In modo combinato

A rete o ipertestuale…

Costruire un ipertesto è

come tessere una enorme

“ragnatela”

Gli elementi per navigare nell’ipertesto

La “lettura” di un ipertesto si dice navigazione, infatti più che

una lettura nel senso classico si tratta di una esplorazione dei

contenuti seguendo una propria rotta

Gli elementi strutturali che permettono questa navigazione sono i

link e gli ancoraggi

I link si presentano come bottoni o parole calde, si riconoscono

dal fatto che quando il cursore passa su di essi si trasforma in una

piccola mano, facendo clic su di essi sul monitor appare la pagina o

l’elemento multimediale ad essi collegato. Le parole calde (hot

word) si presentano solitamente di colore di blu e sottolineate

Gli ancoraggi, o segnalibro, sono parole del testo o elementi

grafici ai quali rimandano i link

L’ipermedia

Un ipermedia è sostanzialmente un ipertesto che utilizza diversi mezzi di

comunicazione. Al testo sono aggiunti altri elementi, detti multimediali, che

richiamano maggiormente l’attenzione del ‘lettore’: disegni, grafici, ClipArt, foto,

immagini animate, filmati, effetti sonori, musiche e voce

Un’ipermedia richiede una maggiore attenzione nella fase di progettazione e

necessita di un lavoro di gruppo ben organizzato. Nella realizzazione

concorrono più fasi

• fase di lettura: si progetta l’ipermedia, si costruisce la mappa concettuale e

si raccolgono i materiali: testi, immagini, suoni, animazioni e video

• fase di editing: si affina il progetto e si mettono insieme i materiali trovati; si

rielaborano i testi, si ritoccano le immagini, si scelgono gli sfondi, i pulsanti di

azione e le musiche di accompagnamento, si registrano i dialoghi dei

personaggi, eventuali filmati, si stabiliscono i tempi di transizione, ecc.

• fase di authoring: si assemblano i contenuti secondo le regole del

programma utilizzato

•Dopo aver creato il prototipo si effettua un test per verificare che tutti i percorsi

previsti siano possibili e non conducano a vicoli cechi

•Infine si pubblica l’ipermedia su Internet o su un CD-Rom da distribuire

Blog e Wiki

n

n

Blog (weblog) è un diario web su cui periodicamente vengono

pubblicati contributi (post) scritti da uno o più autori. È consentita

la interazione da parte del pubblico che può scrivere i propri

commenti. Necessita di un software posto sul web server con

tecnologia PHP e database MySQL (Nucleus, bMachine,

WordPress, Blog:CMS); mediante add-on è possibile mettere in

rete Foto Gallery o Forum. Questi software forniscono anche i

feed RSS

Wiki (wikiwiki = molto veloce) è uno spazio collaborativo on line

che consente a un gruppo di lavoro di collaborare su un progetto

perché è accessibile per tutti in scrittura ed è sufficiente creare un

collegamento ad una pagina per garantirne l’esistenza. Oltre a

potere leggere i contributi tutti li possono scrivere, correggere.

Necessita di software posto sul server web (Mediawiki, wiki!)

n

n

n

Algoritmo: descrizione di come si risolve un

problema

Programma: algoritmo scritto in modo che

possa essere eseguito da un calcolatore

Linguaggio macchina: linguaggio effettivamente

compreso da un calcolatore caratterizzato da

Istruzioni primitive semplici

n Attenzione all’efficienza

n Difficoltà ad essere utilizzato da un programmatore

n

Sviluppo di un software

analisi, progettazione, programmazione, test

n

n

n

n

RICERCA: studio delle esigenze dell’utenza cui

il prodotto finale si rivolge

ANALISI: elaborazione dell’architettura del

prodotto finale

PRODUZIONE: costruzione pratica del

software

VERIFICA E IMPLEMENTAZIONE: test e

correzione del prodotto per arrivare alla versione

definitiva e quindi alle successive release

Scrittura del software

n

n

n

n

Un programma è costituito da un file master o kernel, con un

insieme di file contenenti sottoprogrammi o routine

Il kernel chiama le routine necessarie a svolgere alcune attività. A

sua volta una routine può anche chiamarne altre contenute nello

stesso file (diramazioni), in un altro file incluso nel programma o

in file forniti dal sistema operativo per le attività comuni

Insieme il kernel e i sottoprogrammi forniscono ai programmi un

modo per ricevere informazioni (input) dalla tastiera, dalla

memoria, dalle porte o dai file. Questi input vengono elaborati

per inviare a loro volta informazioni (output) alla tastiera, allo

schermo, alla memoria, alle porte o ai file

Quando si fornisce una informazione ad un programma si

fornisce ad esso una variabile, che può essere manipolata con i

comandi che svolgono operazioni matematiche sui numeri o

analizzata (unire, eliminare o estrarre alcuni caratteri) per le

stringhe di testo

Programmazione a livelli

Linguaggi di programmazione

n

Linguaggio a basso livello

n

n

Linguaggi ad alto livello compilati

n

n

Prolog

Linguaggi a oggetti

n

n

Lisp

Linguaggi logici

n

n

Basic, Visual Basic, batch del DOS e macro degli applicativi

Linguaggi funzionali

n

n

Fortran, Cobol, Algol, Pascal, Ada, C

Linguaggi ad alto livello interpretati

n

n

Linguaggio macchina, Assembler

i programmi sono più difficili da

scrivere, interpretare e correggere,

si impiega molto più tempo per

scriverli, richiedono molte

istruzioni anche per effettuare

operazioni semplici, è molto

difficoltoso effettuare calcoli

C++, C#, Java, ToolBook, CLOS, Delphi

HTML, XML, PHP

Microsoft Office

WORD programma di elaborazione testi con funzione

di formattazione automatica, creazione di tabelle e

realizzazione di grafica

EXCEL applicazione per fogli di lavoro che consente

la gestione, formattazione, analisi di dati e di riportarli

in forma di grafico

ACCESS sistema relazionale di gestione di database

che consente di registrare, organizzare e recuperare

informazioni mediante query , schede e report

POWERPOINT pacchetto di grafica che

consente di realizzare presentazioni, diapositive e

lucidi professionali con funzioni di formattazione di

testo, creazione di strutture, realizzazione di disegni e

grafici

OUTLOOK programma di posta elettronica; agenda

elettronica; lettore di newsgroup; permette l’invio di fax

PUBLISHER programma di desktop publishing che

consente di ottenere risultati di qualità professionale

pubblicabili su stampante, sul WWW, presso i servizi di

stampa commerciale o le copisterie

FRONTPAGE programma (di Office 2003 Premium) per

creare pagine web e per gestire interi siti Web (pagine,

file di supporto, strumenti organizzativi)

PHOTODRAW 2 pacchetto di grafica (di Office 2000

Premium) che combina sia le caratteristiche di un

programma per la modifica di fotografie elettroniche che

quelle di una applicazione per il disegno e la creazione di

immagini

Ologramma

Attivazione e

validazione del

software

"Office Genuine

Advantage" per il

controllo delle

copie irregolari di

Office

La validazione

verifica che il

software sia

originale per

poter accedere

al Windows

Download

Center

n

n

n

n

n

n

WRITER

Documento di Testo

CALC

Foglio Elettronico

IMPRESS

Presentazione

BASE

Database

DRAW

Disegno

MATH

Adobe ®

Acrobat 8 Professional: condivisione documenti

Photoshop CS2: elaborazione di immagini

Illustrator CS2: grafica vettoriale

Premiere Pro 2.0: elaborazione video digitale

Flash Professional 8: creazione animazioni

Programmi di grafica

n

n

n

n

n

n

Le immagini si dividono in due categorie: bitmap e vettoriali

Le immagini bitmap, chiamate anche immagini raster (perché l’immagine è costituita da

una griglia rettangolare di pixel colorati), sono quelle immagini che per la loro

visualizzazione hanno bisogno di una griglia o retino di piccoli quadratini (i pixel). A ogni

pixel di un'immagine bitmap il computer assegna una posizione specifica e un valore di

colore. La qualità delle immagini dipende dalla risoluzione cioè dal numero di pixel per

unità di superficie

Utilizzare questo tipo di immagini per riprodurre foto o immagini che necessitano di

sottili sfumature cromatiche

I vantaggi di questo tipo di grafica consistono nel fatto che lavorando con i singoli pixel

si possono ottenere effetti simili a quelli della pittura e della grafica tradizionale (pennello,

aerografo, matita, carboncino). I programmi di fotoritocco, per esempio, funzionano con

immagini a punti, e i ritocchi sono appunto possibili punto per punto

D’altra parte l’immagine si può ingrandire (su monitor o in stampa) solo ingrandendo la

dimensione del pixel, che può diventare visibile, fino a creare effetti deformati

(pixelizzazione) Inoltre per elaborare (spostare, modificare, cancellare) una parte

dell’immagine occorre selezionare alcuni pixel ed elaborarli. Se per esempio si spostano,

la zona di partenza rimane vuota e i pixel vanno a sovrascrivere permanentemente quelli

che si trovavano nella posizione di arrivo

Nello stampare una immagine bitmap, la stampante riproduce l’immagine punto per

punto esattamente come i punti sono e ciò avviene indipendentemente dalla risoluzione

della stampante, sia che si tratti di una stampa a risoluzione bassa (300 punti per pollice)

o molto elevata (2000 punti per pollice)

n

n

n

n

n

n

n

n

Le immagini vettoriali sono caratterizzate da oggetti grafici, punti, linee e curve,

definiti da entità matematiche: i vettori. I vettori descrivono un'immagine o meglio i

disegni in base alle loro caratteristiche geometriche. Ogni oggetto è indipendente e può

essere spostato, modificato od eliminato senza influenzare gli altri oggetti

dell’immagine

Il vantaggio delle immagini vettoriali è la loro indipendenza dalla risoluzione. Infatti si

può ridurre o ingrandire un'immagine vettoriale senza temere di perdere in definizione,

poiché non si interviene sulla grandezza del file in termini di peso (Kb)

Usare le immagini vettoriali per riprodurre contorni nitidi o disegni geometrici, per i

caratteri o le immagini piatte, come ad esempio i logo

Poiché ogni oggetto è rappresentato (in memoria) da una equazione matematica, per

riprodurre l’immagine su un dispositivo raster questa va trasformata in pixel,

operazione che viene definita rasterizzazione. La trasformazione di immagini raster in

immagini vettoriali viene definito vettorializzazione

I programmi di CAD e modellazione solida utilizzano la grafica vettoriale (Autocad

2007, FreeCAD, EasyCAD, Turbocad, CADPRO 4)

Ogni oggetto del disegno viene memorizzato in un database interno di oggetti grafici

descritti matematicamente perciò gli oggetti si possono ingrandire, rimpicciolire,

ruotare, ridimensionare, colorare (bordi e contenuto) senza nessuna perdita di qualità.

Si possono trattare in modo indipendente, come se ognuno fosse tracciato su un piano

singolo, possono essere messi uno sull’altro creando effetti di oggetti nascosti (hidden

line)

In fase di stampa, invece di indicare alla stampante dove vanno stampati i singoli pixel

come avviene per la grafica bitmapped, arriva alla stampante la descrizione matematica

(in un linguaggio come il PostScript) e la stampante stampa l’immagine alla sua migliore

risoluzione

Generalmente una immagine vettoriale occupa meno spazio di una immagine bitmap

n

n

Il monitor del computer rappresenta le immagini visualizzandole su

un retino, quindi entrambi i formati vengono rappresentati a video

in pixel

In commercio vi sono software che gestiscono l'uno o l'altro tipo di

immagine

n

n

n

Immagini bitmap: Adobe Photoshop CS2, Corel Paint Shop Pro Photo XI,

Corel Painter IX.5, The Gimp 2.4 (open source)

Immagini vettoriali: Adobe Illustrator CS2, Adobe FreeHand MX, Corel

WebDraw X3

Entrambi i formati: Corel CorelDraw X3, Adobe Fireworks 8, Adobe

Flash Professional 8

Adobe Bridge CS2

Adobe Photoshop CS2

Adobe ImageReady CS2

Adobe Illustrator CS2

1. Red book (1980) definisce i CD audio. Sono previste tre aree del disco: lead in area,

2.

3.

program area e lead out area. La prima traccia situata nell'area lead in è chiamata table

of contents dove vengono memorizzati anche gli indirizzi di ogni traccia

successiva. Nell'area program sono contenute le tracce audio che possono essere 99

con una risoluzione di 16 bit ed un campionamento a 44.100 Hz

Yellow book (1985) definisce lo standard ISO 9660. Anche in questo caso esistono

tre aree (lead in, program e lead out) che dividono il disco. Nel 1989 fu introdotta

l'estensione "CD-ROM XA" per incrementare le capacità audio e video dei CDROM. Mentre ISO 9660 è idoneo per dati poco tolleranti agli errori (come

database, file compressi ecc.) CD-ROM XA lo è per contenuti multimediali (audio,

video ecc.) che possiedono più tolleranza ad una eventuale corruzione

Green book (1988) definisce il CD-I (CD interactive) per visualizzare presentazioni

multimediali. Per questo standard sono stati sviluppati diversi sistemi di

compressione sia per il video (immagini e sequenze) che per l'audio (ADPCM per

codificare i dati audio e MPEG 1 per i dati video) La riduzione di spazio e di banda

passante dovuta a questi algoritmi di compressione facilita l'interattività grazie

anche ad un sistema per unire testo video e audio

4. White book (1993) progettato per la distribuzione di video digitale (Video CD o VCD). Viene

utilizzata la compressione MPEG 1 per avere 74 minuti di video a schermo intero. La qualità del

contenuto non è molto elevata (simile al VHS).Negli anni questo standard è stato evoluto

attraverso il VideoCD 2.0 (1995), VCD-ROM (1997), VCD-INTERNET (1997) e Super VCD

(1998). Anche questo standard è praticamente superato grazie all'avvento dei DVD e alla

compressione MPEG 2

5. Orange book (1998) assicura la compatibilità con tutti i Drives CD-ROM e i CD-RW. Sono

possibili 4 stati del CD-R: bianco (nessun dato registrato), parzialmente registrato, registrato a

piena capacità, multisessione (la scrittura può avvenire 99 volte): viene utilizzata la modalità TAO

(Track at Once) creando volumi separati che contengono puntatori in grado di collegare la

sessione precedente con quella susseguente. Possibile utilizzare anche la Packet Writing che

consente di non sprecare spazio tra una sessione di scrittura e l'altra. Nel caso il disco venga

scritto un'unica volta si utilizza la modalità DAO (Disc At Once)

6. Blue book (1995) prevede un cd creato unicamente da due sessioni (una audio e una di dati) ed

identifica il CD Plus o CD EXTRA. La traccia audio è basata sullo standard red book, mentre la

traccia dati, formata da contenuto multimediale (video, testo e immagini), è basata sullo standard

yellow book

n Programmi di masterizzazione di Cd e DVD

n

n

Nero 7 Premium reloaded - Easy Media Creator 9 - Alcohol 120% - PlexTools Professional XL

Clone CD - Clone DVD2

File di immagine ISO

n

n

n

n

n

n

n

Un file di immagine ISOISO-9660 è una riproduzione esatta di un CD, inclusi il contenuto e il formato

formato

logico. In genere i file di immagine vengono utilizzati per la scrittura

scrittura su un supporto CDCD-R vuoto o su un

DVD, in modo da produrre una copia identica del CD o del DVD originale,

originale, comprese le informazioni

su nomi dei file ed etichetta di volume. La maggior parte dei software

software per la masterizzazione CDCD-R

include una funzionalità

funzionalità per la creazione di CD da file di immagine

È possibile aprire i file di immagine ISO e copiarne il contenuto in una cartella locale, in modo simile ai

file ZIP

I file ISO possono essere montati in modalità

modalità virtuale, in modo da accedervi come a una periferica CDCDROM

Easy CD Creator: Scegliere Create CD from image file dal menu File. Easy CD Creator utilizza

l'estensione .CIF pertanto rinominare il file ISO con l'estensione CIF

Nero Burning ROM: Fare clic con il pulsante destro del mouse su un file di immagine

immagine e scegliere Copy

Image to CD

ISO Recorder aggiunge funzionalità

funzionalità per la scrittura di file di immagine: Fare clic con il pulsante destro

del mouse su un file di immagine e scegliere Copy Image to CD

Copia dei contenuti dei file ISO: sono

ono disponibili diversi strumenti che permettono di accedere

direttamente al contenuto dei file di immagine. In questo modo, i file contenuti in un file di immagine

possono essere estratti in una cartella temporanea sul disco rigido,

rigido, da cui è possibile eseguire

l'installazione

n

n

n

n

IsoBuster

CDmage

Daemon Tools

Montaggio di file ISO in modalità

modalità virtuale: Virtual CDCD-ROM Control Panel per Windows XP

consente di montare i file di immagine in modalità

modalità virtuale come periferiche CDCD-ROM

Compressione

n

n

n

n

La compressione dei dati consente la trasmissione delle informazioni a una velocità maggiore

di quella effettiva e la riduzione della dimensione di file, cartelle e programmi e pertanto lo

spazio su disco che questi occupano nelle unità o nelle periferiche con archivi rimovibili

I dati, in particolare quelli in formato testo o grafico, contengono solitamente sequenze

ripetute di informazioni identiche. La compressione consente di sostituire molti caratteri di

informazioni ripetitive con pochi caratteri e di trasmettere una sola copia delle sequenze di dati

ripetuti. I files compressi con un processo inverso possono essere ricostruiti (parzialmente o

totalmente)

Windows XP supporta due tipi di compressione: la compressione NTFS e quella che utilizza

la funzionalità Cartelle compresse. Vi sono altri programmi di compressione per creare, gestire

e controllare gli archivi compressi come Winzip 9 (.zip), Winrar 3.42 (.rar), Stuffit per il Mac,

versioni degli stessi per molti sistemi operativi (shareware o freeware come ZipGenius 6)

Differenti tipologie di compressione:

n

n

n

n

La compressione statistica

La compressione mediante sostituzione

Nella compressione statistica vengono effettuati degli studi preventivi sul formato del dato che

si dovrà comprimere. Ad esempio l'algoritmo di Huffman usato per la gestione dei testi, usa

uno studio statistico basato sulla frequenza dei caratteri nelle parole

Nella compressione mediante sostituzione (o dizionario) invece l'algoritmo non ha bisogno di

sapere nulla preventivamente, ma lo "scopre" elaborando il file e le sue caratteristiche. Per

questa duttilità questo tipo di compressione è spesso preferita alla prima

Algoritmi di compressione

n

Compressione Lossless

Loseless significa in inglese "senza perdita" ed infatti questa compressione non

comporta alcuna perdita di dati. Il dato compresso può quindi essere ricostruito

nella sua interezza senza perdere nemmeno un byte, per questo motivo questi

algoritmi hanno largo impiego nella gestione dei dati (testi o database)

n

Tra gli algoritmi di questo tipo troviamo

n

n

n

Huffman per i file di tipo testuale

LZW (Lempel

(Lempel--ZivZiv-Welch)

Welch) utilizzato nella compressione di file GIF

Compressione Lossy Gli algoritmi che usano questo tipo di compressione,

presuppongono una perdita del dato originale che non può più essere ricostruita.

Ovviamente non possono essere usati per testi o database in cui l'integrità

dell'informazione è fondamentale. L'uso caratteristico della compressione Lossy è

nel campo multimediale. Partendo dal presupposto che l'occhio e l'orecchio umano

hanno delle limitazioni, si cerca di togliere dei dettagli del video/audio senza che

questo venga notato dall'utente. Nel caso di immagini si cercherà di ridurre il

numero dei colori mentre nel caso di file audio si toglieranno i dati relativi ad

alcune frequenze che vanno oltre il normale range uditivo dell'uomo

n

Tra gli algoritmi lossy

n

n

n

MPEG per la compressione di video

JPG per la compressione di immagini

MP3 per la compressione di audio

Comunicare

n

n

n

n

n

n

n

E-mail (Outlook, Eudora, Thunderbird,

Pegasus mail)

News (Outlook, Thunderbird, Agent)

RSS rich site summary

(FeedReader,

NewsGartor, SharpReader, AmphetaDesk)

Chat IRC (mIRC)

Messaggistica immediata (MSN Messenger,

Windows Messenger, Trillian, ICQ, AIM)

Voice over IP (Skype)

P2P (BitTorrent, eMule,

eDonkey, Gnutella)

Windows XP Media Center 2005

Rollup Update Version 2

Costituito da Windows XP Professional SP2, da

Windows Media Player 10 e da una shell che

viene caricata dopo l’avvio del sistema operativo

DVD

Video

On Line Spotlight

Immagini

Musica

Radio

TV

Programmi

Impostazioni