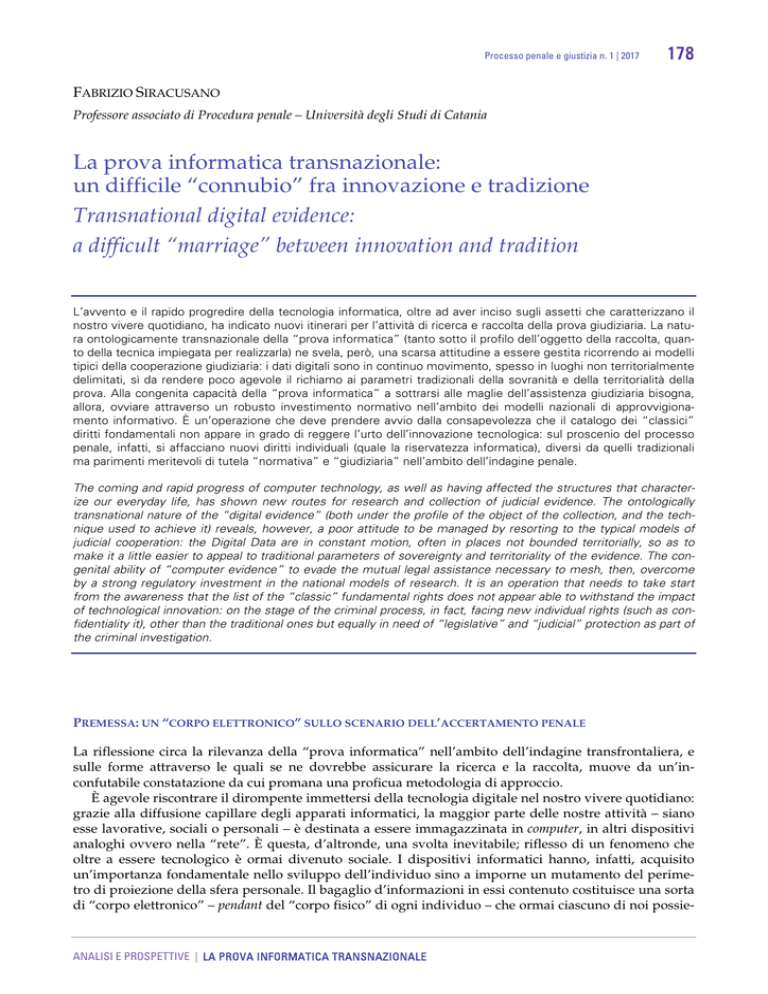

Processo penale e giustizia n. 1 | 2017

178

FABRIZIO SIRACUSANO

Professore associato di Procedura penale – Università degli Studi di Catania

La prova informatica transnazionale:

un difficile “connubio” fra innovazione e tradizione

Transnational digital evidence:

a difficult “marriage” between innovation and tradition

L’avvento e il rapido progredire della tecnologia informatica, oltre ad aver inciso sugli assetti che caratterizzano il

nostro vivere quotidiano, ha indicato nuovi itinerari per l’attività di ricerca e raccolta della prova giudiziaria. La natura ontologicamente transnazionale della “prova informatica” (tanto sotto il profilo dell’oggetto della raccolta, quanto della tecnica impiegata per realizzarla) ne svela, però, una scarsa attitudine a essere gestita ricorrendo ai modelli

tipici della cooperazione giudiziaria: i dati digitali sono in continuo movimento, spesso in luoghi non territorialmente

delimitati, sì da rendere poco agevole il richiamo ai parametri tradizionali della sovranità e della territorialità della

prova. Alla congenita capacità della “prova informatica” a sottrarsi alle maglie dell’assistenza giudiziaria bisogna,

allora, ovviare attraverso un robusto investimento normativo nell’ambito dei modelli nazionali di approvvigionamento informativo. È un’operazione che deve prendere avvio dalla consapevolezza che il catalogo dei “classici”

diritti fondamentali non appare in grado di reggere l’urto dell’innovazione tecnologica: sul proscenio del processo

penale, infatti, si affacciano nuovi diritti individuali (quale la riservatezza informatica), diversi da quelli tradizionali

ma parimenti meritevoli di tutela “normativa” e “giudiziaria” nell’ambito dell’indagine penale.

The coming and rapid progress of computer technology, as well as having affected the structures that characterize our everyday life, has shown new routes for research and collection of judicial evidence. The ontologically

transnational nature of the “digital evidence” (both under the profile of the object of the collection, and the technique used to achieve it) reveals, however, a poor attitude to be managed by resorting to the typical models of

judicial cooperation: the Digital Data are in constant motion, often in places not bounded territorially, so as to

make it a little easier to appeal to traditional parameters of sovereignty and territoriality of the evidence. The congenital ability of “computer evidence” to evade the mutual legal assistance necessary to mesh, then, overcome

by a strong regulatory investment in the national models of research. It is an operation that needs to take start

from the awareness that the list of the “classic” fundamental rights does not appear able to withstand the impact

of technological innovation: on the stage of the criminal process, in fact, facing new individual rights (such as confidentiality it), other than the traditional ones but equally in need of “legislative” and “judicial” protection as part of

the criminal investigation.

PREMESSA: UN “CORPO ELETTRONICO” SULLO SCENARIO DELL’ACCERTAMENTO PENALE

La riflessione circa la rilevanza della “prova informatica” nell’ambito dell’indagine transfrontaliera, e

sulle forme attraverso le quali se ne dovrebbe assicurare la ricerca e la raccolta, muove da un’inconfutabile constatazione da cui promana una proficua metodologia di approccio.

È agevole riscontrare il dirompente immettersi della tecnologia digitale nel nostro vivere quotidiano:

grazie alla diffusione capillare degli apparati informatici, la maggior parte delle nostre attività – siano

esse lavorative, sociali o personali – è destinata a essere immagazzinata in computer, in altri dispositivi

analoghi ovvero nella “rete”. È questa, d’altronde, una svolta inevitabile; riflesso di un fenomeno che

oltre a essere tecnologico è ormai divenuto sociale. I dispositivi informatici hanno, infatti, acquisito

un’importanza fondamentale nello sviluppo dell’individuo sino a imporne un mutamento del perimetro di proiezione della sfera personale. Il bagaglio d’informazioni in essi contenuto costituisce una sorta

di “corpo elettronico” – pendant del “corpo fisico” di ogni individuo – che ormai ciascuno di noi possie ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

179

de e che lascia tracce ovunque. Un “corpo elettronico” dotato di sconfinata capienza, idoneo ad accogliere una messe sterminata d’informazioni capaci di rilevare il contenuto d’intere esistenze e adatte a

sedare anche la più bulimica istanza di conoscenza. Un corpo, tra l’altro, estremamente light; facile da

trasportare; rapido nei suoi spostamenti sì da renderlo, spesso, delocalizzabile. Un corpo, comunque,

da tutelare e rispetto al quale le tradizionali garanzie apprestate per porre al riparo l’individuo da indesiderate invasioni della propria sfera personale si mostrano spesso inadeguate. Un corpo, quindi, in relazione al quale i principi tipici che fondano il corretto bilanciamento fra istanze repressive e garanzie

individuali e su cui si basano i modelli di cooperazione giudiziaria non sempre offrono sufficienti presidi di tutela e, frequentemente, non paiono invocabili sì da rendere impraticabile il ricorso agli stessi.

Da qui l’esigenza di un accostamento al tema che si sottragga agli «estremi del rifiuto e dell’esaltazione» 1 e che si avvii lungo i binari della ricerca di un equilibrio fra gli interessi in gioco e della ragionevolezza delle soluzioni adottabili; consci dell’inarrestabile incedere del progresso tecnologico.

LA NECESSARIA RIPERIMETRAZIONE DEI CONFINI TRADIZIONALI

La raccolta transfrontaliera della prova è operazione assai complessa in quanto incline a incidere su due

diverse entità: da un canto l’individuo, la cui sfera personale può essere invasa dall’attività di apprensione del dato informativo funzionale all’accertamento giudiziale; dall’altro lo Stato estero, sollecitato a

prestare assistenza, la cui sovranità può essere intaccata dall’istanza lato sensu probatoria del Paese richiedente cooperazione. Entrambe esigono di essere tutelate attraverso la predisposizione di un adeguato apparato di garanzie: l’individuo tramite modelli procedimentali definiti, idonei a coniugare

istanza di accertamento e rispetto dei diritti fondamentali ad esso riconducibili; lo Stato attraverso un

procedimento, misto o puramente giudiziario, volto alla verifica dell’osservanza di determinati requisiti che rendano realizzabile il rapporto di cooperazione giudiziaria senza che ne sia intaccata irrimediabilmente la sovranità, la sicurezza, l’ordine pubblico o altro interesse nazionale. Questa esigenza va

perseguita qualunque sia la matrice del dialogo cooperativo: tanto quello incentrato sulla mutua assistenza, quanto quello fondato sul mutuo riconoscimento.

La prova informatica – nell’ampio catalogo definitorio e di forme attraverso le quali essa s’insinua

tra le modalità di realizzazione della “provvista” probatoria, anche nella dimensione transnazionale –

non si sottrae a tale impostazione. Sono note le caratteristiche del dato digitale connesse alla sua congenita immaterialità 2: esso necessita, per essere fruibile e intellegibile, di essere convogliato in un supporto che lo contenga (pur mantenendo la propria indipendenza e scindibilità dallo stesso 3); è promiscuo

(spesso incluso in “contenitori” di ampia capienza 4); è estremamente volatile (soggetto, quindi, a facili e

rapide alterazioni anche accedendovi da grandi distanze); è frequentemente ubiquo, sì da non renderne, a volte, agevole la corretta e univoca localizzazione. Tutti questi elementi rendono evidente come il

tema della prova informatica può non sempre prestarsi a essere adeguatamente gestita attingendo ai

tradizionali protocolli dell’assistenza giudiziaria, saldati al principio di territorialità della prova e poco

adatti a consentire un accesso rapido ai dati così da assicurarne l’inalterabilità. Le più recenti fonti internazionali e di matrice europea hanno cercato di tenere conto dell’impatto della tecnologia digitale

nelle indagini penali, proprio nell’intento di regolamentare nuove e più efficaci forme di assistenza, o

1

Così G. Ubertis, Informatica, libertà e giusto processo, in Id., Argomenti di procedura penale, IV, Milano, 2016, p. 3. Si tratta della

“classica” contrapposizione che si realizza con il sorgere di “nuove” frontiere sulla scena dell’accertamento processuale. Le evidenze informatiche, infatti, sono in grado di riacutizzare le medesime problematiche sottese alla materia della prova scientifica:

da un canto, la sopravvalutazione giudiziale dei dati raccolti; dall’altro la diffidenza verso l’ingresso nel circuito processuale di

materiale probatorio ad alto rischio di alterazione o inquinamento (cfr. O. Dominioni, La prova scientifica. Gli strumenti scientificotecnici nuovi o controversi e di elevata specializzazione, Milano, 2005, p. 71).

2

R. Flor, La Corte di Giustizia considera la Direttiva europea 2006/24 sulla c.d. “data retention” contraria ai diritti fondamentali. Una

lunga storia a lieto fine?, in Dir. pen. cont., 2014, 2, p. 190, evidenzia come «l’inarrestabile rivoluzione informatica» e la sua «esasperata velocità evolutiva» abbiano «trasformato i dati e le informazioni in “beni immateriali” di inestimabile valore».

3

Come ricorda P. Tonini, Documento informatico e giusto processo, in Dir. pen. proc., 2009, p. 403, esso esiste a prescindere dalla

scelta del tipo di supporto fisico sul quale viene incorporato.

4

Spesso, anzi, esiste una profonda sproporzione fra le prove digitali e i loro recipienti: piccolissimi supporti informatici (si

pensi alle chiavette Usb) sono in grado di accogliere al loro interno una grandissima quantità di informazioni.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

180

anche attraverso soluzioni tese a superare i modelli della cooperazione giudiziaria 5. Al contempo,

l’avvento e la rapida diffusione di questo fondamentale supporto informativo impone di saggiare costantemente l’adeguatezza degli strumenti di ricerca e di raccolta impiegati – siano essi “classici” o

“nuovi” – all’interno di un’aggiornata cornice dei diritti incisi da tali operazioni.

LE “RELAZIONI PERICOLOSE” FRA PROVA INFORMATICA E RACCOLTA TRANSFRONTALIERA

Le interazioni fra progresso tecnologico e processo penale si colgono, soprattutto, in ambito probatorio. È

sufficiente, a tal proposito, notare come negli ultimi decenni la profonda trasformazione elettronica che ha

coinvolto gli apparecchi di scrittura e di registrazione – sì da tradurre testi, suoni e immagini in sequenze

di bit – ha finito con il tramutare la rappresentazione di qualunque fatto in formato digitale. Lo “tsunami

digitale” 6 ha, così, comportato un non indifferente incremento di queste tracce; tracce facilmente immagazzinabili e la cui capacità di circolazione assume un estremo rilievo nel contrasto alla criminalità.

Esse, pertanto, hanno un perimetro di possibile rilevanza che travalica il ristretto ambito dei cosiddetti cybercrimes (ove è il reato stesso a essere veicolato dall’uso del mezzo informatico ovvero a essere

commesso contro un sistema informatico); possono riguardare ogni contesto investigativo o probatorio

ove la prova di un fatto (qualunque reato) proviene da un dato estraibile da un supporto che lo contiene ed è raccolto attraverso l’impiego della tecnologia informatica.

Le prove digitali stricto sensu intese sono elementi, dotati di capacità dimostrativa, che esistono indipendentemente dall’inchiesta penale e rispetto ai quali le attività di ricerca, apprensione e analisi degli

investigatori possono assumere una natura “statica” o “dinamica”.

Tali attività sono “statiche” quando oggetto dell’acquisizione sono dati già immagazzinati nella

memoria del computer o del dispositivo equivalente (acquisizione ex post); l’attività investigativa verte

su un quid precostituito; spesso non destinato a essere condiviso con altri. Ci troviamo di fronte, invece,

a un’attività definibile come “dinamica” quando i dati vengono captati mentre circolano nella rete, ossia mentre la trasmissione è ancora in corso (captazione in tempo reale); essa ha di mira un flusso di dati scambiati fra più sistemi informatici e telematici nel suo divenire; spesso riguarda dati creati, o elaborati, per essere condivisi con una cerchia più o meno ampia di individui. In entrambi i casi si ha a che

fare con un’attività probatoria avente a oggetto dati digitali (precostituiti o in fieri) comunque di matrice

extraprocedimentale.

La natura ontologicamente volatile, alterabile e modificabile del dato digitale impone l’adozione di

particolari cautele: nei diversi momenti della ricerca, della raccolta, della conservazione, della presentazione e dell’analisi in giudizio. Solo l’applicazione di adeguati presidi – nel rispetto della c.d. chain of

custody –, debitamente tracciati attraverso report, consente di dotare l’evidenza digitale del crisma della

«resistenza informatica alle contestazioni» 7. D’altronde, si rileva, «il giusto processo deve riconoscere

all’imputato il diritto di essere messo a confronto con il dato informatico nel suo aspetto genuino, senza

alterazioni» quale «trasposizione moderna del diritto a confrontarsi con l’accusatore» 8.

Come sappiamo i dati digitali sono spesso custoditi su servers o personal computer dislocati in Paesi

diversi rispetto a quello in cui le indagini vengono svolte o, comunque, laddove alligna l’esigenza dell’accertamento. Il diffondersi del c.d. cloud computing, inoltre, non consente, di fatto, una definitiva territorializzazione del dato da acquisire: i dati, infatti, sono salvati direttamente su Internet e, spesso, vengono spostati dal gestore del cloud da un server a un altro, per esigenze organizzative, tecniche o economiche (c.d. load balancing). Lo stesso utilizzatore, tra l’altro, non si collega sempre al medesimo server

per accedere ai suoi dati. La conseguenza di ciò è che la localizzazione dei dati, “tradizionalmente” criterio utilizzato per individuare lo Stato cui rivolgere una richiesta di assistenza giudiziaria, si potrebbe

rivelare inutile: anche dopo aver individuato il service provider che fornisce il servizio di cloud computing,

nulla si sa su dove i dati siano concretamente salvati.

5

Così si legge nella Relazione T-CY(2016)7, dello scorso 17 febbraio 2016, della T-CY Cloud Evidence Group.

6

L’espressione è di M. Gialuz, La cooperazione informativa quale motore del sistema europeo di sicurezza, in F. Peroni-M. Gialuz (a

cura di), Cooperazione informativa e giustizia penale nell’Unione europea, Trieste, Eut, 2009, p. 18.

7

Così N. Ziccardi, L’avvocato hacker. Informatica giuridica e uso consapevole (e responsabile) delle tecnologie, Milano, 2012, p. 418.

8

La citazione è tratta da P. Tonini, Documento informatico, cit., p. 406.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

181

L’ampliamento dei luoghi di salvataggio e conservazione del dato informatico – siano essi luoghi e

non luoghi, come il cyberspace –, la possibilità di spostare, cancellare dati digitali da un server a un altro

– aumentando la volatilità del dato e il conseguente rischio di dispersione dello stesso –, ha, così, inciso

sui concetti tradizionali di sovranità, territorialità, giurisdizione, che tradizionalmente animano la cooperazione transfrontaliera: li ha resi assai sfumati, diluendone l’originaria rilevanza. Si assiste, pertanto,

a una perdita della dimensione fisica della cooperazione giudiziaria: in quella che è stata definita la loss

of location, i dati e le prove di un qualsiasi reato sono dislocati nel web; in luoghi, cioè, che non sono territorialmente delimitati e rispetto ai quali non è agevole individuare una giurisdizione competente a siglarne la gestione. Essi appartengono a diverse giurisdizioni o, addirittura, sono in continuo movimento fra un luogo e un altro e, così, soggette a un continuo mutamento della giurisdizione di riferimento.

L’evoluzione informatica, però, non incide solo sull’oggetto dell’accertamento; riguarda anche la

tecnica investigativa impiegata. La “nuova” tecnologia serve a rendere più agevole la raccolta del dato

digitale (secondo modalità operative attente al rispetto delle best practices); sviluppa innovativi modelli

di ricerca (search) o di sorveglianza (surveillance); consente di rendere “occulte” attività che, attraverso i

tradizionali strumenti investigativi, pur se a sorpresa, si caratterizzano per essere svolte palesemente 9.

Proprio l’impiego di nuove tecnologie, come efficacemente segnalato, sta concorrendo a realizzare una

«graduale regressione della procedura penale ad arnese poliziesco» 10. Spingono verso questa direzione

tanto la possibilità di svolgere indagini tradizionali con l’ausilio di nuovi strumenti tecnologici (è il caso, ad esempio, del pedinamento satellitare); quanto la “sperimentazione” e l’adozione d’inediti mezzi

di ricerca della prova, come l’infiltrazione in un sistema informatico ai fini dell’installazione di un particolare software di indagine che permette agli investigatori di esplorare il contenuto di un computer e

monitorarne l’uso da parte dell’utente, ogni qualvolta questi si connetta ad Internet (la c.d. perquisizione online). Si tratta di tecniche investigative e modalità d’intrusione nel “corpo informatico” idonee ad

ampliare la portata della raccolta, ben oltre i limiti siglati dal probatoriamente rilevante ai fini dell’accertamento sino a sconfinare in un’attività funzionale anche alla “ricerca” della notitia criminis 11. Sono strumenti che si prestano, fra l’altro, a essere gestiti secondo scelte del tutto impermeabili ai vincoli

imposti dall’extraterritorialità della prova da raccogliere.

La loro innata vocazione transfrontaliera si scontra, infatti, con la sostanziale “incapacità” a essere

ricondotte entro i tradizionali confini della cooperazione giudiziaria. Si tratta di strumenti che vivono

di una connotazione spiccatamente transnazionale, indipendentemente dalla dimensione che ab origine

li alimenta. Le c.d. remote computer searches consentono di avere accesso a computers ovunque essi si trovino, anche al di fuori dei naturali confini della giurisdizione di uno Stato; anche a prescindere da una

preventiva localizzazione degli stessi e, quindi, da una consapevole gestione ultra fines dello strumento

investigativo. Inoculato nel dispositivo, il virus informatico viaggia con esso superando indisturbatamente qualunque confine territoriale. Oltretutto, tale attività investigativa non è riconducibile ad alcuno dei modelli tipici: né alla disciplina delle perquisizioni; né a quella delle ispezioni. Essa si configura,

piuttosto, come un tertium genus 12 e, come tale, imporrebbe di essere gestita attraverso un definito protocollo normativo onde scongiurare il radicarsi di un «“far-west tecnologico”, in cui il diritto soccombe

alla tecnologia» 13: non si tratta, infatti, di strumenti che si limitano a potenziare le ordinarie capacità

9

D. Negri, La regressione della procedura penale ad arnese poliziesco (sia pure tecnologico), in Arch. pen., 2016, 1, p. 44, parla di un

vero e proprio spostamento dell’asse strategico dell’indagine verso modalità occulte.

10

Così D. Negri, ult. loc. cit. Sulla stessa linea L. Luparia, Contrasto alla criminalità economica e ruolo del processo penale: orizzonti

comparativi e vedute nazionali, in Proc. pen. giust., 2015, 5, p. 7, il quale invita a «renderci guardinghi rispetto a qualsiasi forzatura

diretta a convertire il processo in un arnese per l’attuazione della politica criminale del momento».

11

È noto come il nostro ordinamento giuridico sia refrattario, senza una previa acquisizione di una qualificata notizia di reato, all’impiego di un qualunque mezzo di ricerca della prova, anche atipico, con finalità esplorative e di tipo preventivo (cfr., in

questi termini, Cass., sez. IV, 17 aprile 2012, n. 19618, in CED Cass. n. 252689). Su questa tendenza a istradare gli strumenti di

ricerca della prova lungo i binari dell’individuazione della notizia di reato v., criticamente, T. Padovani, Il crepuscolo della legalità

nel processo penale. Riflessioni antistoriche sulle dimensioni processuali della legalità penale, in AA.VV., Studi in ricordo di Gian Domenico

Pisapia, I, Milano, 2000, p. 313 ss.

12

Cfr. F. Iovene, Le c.d. perquisizioni online tra nuovi diritti fondamentali ed esigenze di accertamento penale, in Dir. pen. cont., 2014,

3/4, p. 340.

13

Così M. Panzavolta, Intercettazioni e spazio di libertà, sicurezza e giustizia, in F. Ruggieri-L. Picotti (a cura di), Nuove tendenze

della giustizia penale di fronte alla criminalità informatica. Aspetti sostanziali e processuali, Torino, 2011, p. 69.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

182

percettive degli operanti (sense-enchancing technologies), bensì di apparati tecnologici che attribuiscono

loro facoltà estranee alla dimensione umana (sense-replacing technologies) 14.

Questa evenienza trascende dalla natura transnazionale del reato: anche il reperimento di informazioni attinenti a un crimine dotato di una dimensione esclusivamente nazionale potrebbe imporre, più

o meno consapevolmente, la ricerca e l’accesso a dati informatici “custoditi” altrove.

SPINTE PROPULSIVE VERSO LA COSTRUZIONE DI “NUOVI” MODELLI DI ASSISTENZA GIUDIZIARIA

Esiste, pertanto, una stretta connessione fra la prova informatica e il tema dell’approvvigionamento

probatorio transnazionale: lo spazio informatico è globale e, quindi, tendenzialmente refrattario a limitazioni nazionali. Il rafforzamento della tecnologia informatica, coordinata alla rapida diffusione del

web, ha condotto verso la creazione di una nuova area, caratterizzata da moduli spazio-temporali globalizzati, ove non solo possono realizzarsi le più disparate condotte umane, siano esse lecite o illecite, ma

possono anche essere custodite informazioni utili per l’accertamento giudiziario. In tale area queste

condotte e queste informazioni perdono il tradizionale rapporto di fisicità che avevano con elementi

quali il luogo o il tempo così da porre in crisi il tradizionale concetto di sovranità degli ordinamenti e la

loro pretesa di regolare autonomamente le manifestazioni umane verificatesi sul proprio territorio.

La “nuova” frontiera tecnologica impone, quindi, nuove sfide sotto il profilo della ricerca e raccolta

dalla prova ultra fines.

È datato l’impegno profuso in tale direzione. Risale all’ultimo decennio del secolo scorso il tentativo

di delineare un ordito normativo, invero assai frammentario e spesso non adeguatamente elaborato,

volto ad adattare le regole dell’agire processuale all’avvento di nuove tecnologie 15; spinto dall’esigenza

di conformare il sistema processuale alle situazioni in cui la macchina giudiziaria sia costretta a fare i

conti con una piattaforma probatoria a matrice digitale. In tal senso, già nel 1996 il Consiglio d’Europa

avviò i lavori per la stesura di una Convenzione attraverso la costituzione di un gruppo ad hoc con

l’incarico di redigere un testo che si facesse carico, fra l’altro, di coniare un’accorta e complessiva rete di

previsioni quanto alla cooperazione giudiziaria, sì da renderla più veloce e affidabile tenendo conto

proprio dell’estrema volatilità del dato digitale.

L’operazione si presentava non certo agevole in un contesto in continua evoluzione ove scelte definitive si ponevano – e si pongono tutt’ora – a elevato rischio di repentina obsolescenza: da un lato, implicava una marcata ed estesa adesione in termini di disponibilità a cooperare; dall’altro, imponeva di trovare strumenti e modalità nuovi, essendo ai più evidente che le caratteristiche del mondo informatico

mal si conciliavano con i modelli tradizionali attraverso i quali la cooperazione si era sino a quel punto

realizzata. Appariva già allora incongruo che l’esigenza di congelamento e acquisizione di dati informatici (astrattamente perseguibile facendo ricorso a un sequestro), così come l’individuazione della

provenienza di tali dati (rinvenibile tramite perquisizione) potesse essere adeguatamente realizzata,

quanto a effettiva funzionalità dello strumento, attingendo esclusivamente al tradizionale veicolo della

mutua assistenza: non potendo ricorrere a un intervento in tempo reale, la richiesta di rogatoria avrebbe comportato il rischio che il dato da rinvenire si sarebbe irrimediabilmente disperso o alterato.

Come si legge al punto 189 del Rapporto esplicativo alla Raccomandazione n. 13 del 1995 del Consiglio d’Europa, avente a oggetto «Problemi di diritto penale processuale connessi all’informazione tecnologica» 16, la stragrande maggioranza degli Stati mostrava grande diffidenza verso modelli di ricerca

a livello di network effettuata nello Stato dove i dati fossero accessibili o conservati intendendola come

una violazione di sovranità di questo Stato, nonché un’evidente deviazione (circumvention) dai passaggi

14

Cfr., sul punto, G. Di Paolo, “Tecnologie del controllo” e prova penale. L’esperienza statunitense e spunti per la comparazione, Padova, Cedam, 2008, p. 18.

15

È coeva l’opera del nostro legislatore che, contestualmente all’introduzione dei c.d. computer crimes nel catalogo degli illeciti contenuti nel codice penale (l. 23 dicembre 1993, n. 547), inserì una prima forma di raccolta della prova digitale: la captazione

telematica, prevista nell’art. 266 bis c.p.p.

16

Raccomandazione R(95)13 adottata dal Consiglio dei Ministri degli Sati membri del consiglio d’Europa l’11 settembre

1995, nel corso della 543° riunione dei Delegati dei Ministri. Si tratta dell’antecedente diretto della Convenzione di Budapest del

2001.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

183

obbligati della mutua assistenza convenzionale che sarebbe stata, così, aggirata 17. Il divario, a volte

abissale, esistente fra i modelli nazionali – coniugato alla “facile” reperibilità del dato digitale – spinge

verso forme di sottrazione dell’autorità giudiziaria dal ricorso al modello di cooperazione; questa, anziché attivare gli itinerari “virtuosi” dell’assistenza giudiziaria, forza il perimetro di operatività fisiologica della procedura nazionale portando avanti le indagini anche oltre i limiti segnati dai confini territoriali, fin quando ciò sia tecnologicamente possibile 18: non sono i tradizionali principi della cooperazione

giudiziaria a orientare l’incedere degli organi di indagine, bensì l’evoluzione di una tecnologia capace

di abbattere le barriere della sovranità nazionale.

È proprio questo il punto: è coerente con il constante sviluppo delle tecnologie informatiche ricorrere ai tradizionali modelli di cooperazione giudiziaria quando è tecnologicamente possibile accedere a

un dato informativo, anche se custodito in altro Stato, direttamente dal territorio nazionale? La potenzialità tecnologica può, altresì, spingersi sino al punto di azzerare – o, comunque, diluire – regole e garanzie poste a presidio dei diritti incisi dall’indagine penale?

Di queste esigenze ha, quindi, tenuto conto la Convenzione del Consiglio d’Europa sulla criminalità

informatica, siglata a Budapest il 23 novembre 2001 19, e continua a occuparsi la Cybercrime Convention

Committee in una costante opera di adeguamento delle scelte convenzionalmente adottate all’incessante

sviluppo tecnologico.

ARMONIZZAZIONE E INNOVAZIONE COOPERATIVA NELLA CONVENZIONE CYBERCRIME

La Convenzione del 2001 opera su due piani: da un canto spinge verso forme di armonizzazione dei sistemi processuali; dall’altro si cimenta nell’individuazione di regole nell’orbita della cooperazione internazionale. Affronta, per meglio dire, le questioni derivanti dal rapporto di assistenza giudiziaria

muovendo dalla costruzione di una base armonica fra i sistemi entranti in cooperazione.

La prospettiva armonizzatrice – condensata nel Capitolo secondo, dedicato al «Diritto processuale»

– muove dalla premessa che le indagini informatiche «siano soggette alle condizioni e alle tutele previste dal diritto interno» di ciascuno Stato, sì da assicurare un’adeguata protezione dei diritti umani e delle libertà e rispettare il principio di proporzionalità (art. 15): sono queste le condizioni basilari affinché

l’attività di ricerca e di acquisizione del dato digitale – anche attraverso l’utilizzo dello strumento informatico – possa divenire veicolo di conoscenza nel processo penale.

Secondo un’impostazione coerente con l’osservanza dell’art. 8 Cedu, nell’interpretazione offertane

dalla giurisprudenza della Corte e.d.u., l’art. 15.2 segna i limiti di questa operazione: il legislatore nazionale deve prevedere una “supervisione” giudiziaria o, comunque, affidata a un organo indipendente, limitare l’ambito di operatività delle indagini informatiche, specificare la durata delle stesse, disciplinarne le modalità di svolgimento. Legalità e riserva giudiziaria, insomma, devono costituire il filo

conduttore di questa particolare forma di ricerca e di assunzione probatoria; secondo modalità, inoltre,

che tengano conto dei diritti e delle legittime aspettative di eventuali soggetti terzi (art. 15.3).

17

Rilevano B.J. Koops-M. Goodwin, Cyberspace, the cloud, and cross-border criminal investigation. The limits and possibilities of international law, Tilburg, 2014, p. 45, come due terzi dei Paesi del mondo concepisca l’accesso diretto ai sistemi informatici o ai

dati custoditi in altri Stati come inammissibile in assenza di autorizzazione del «sovrano territoriale». Ciò nonostante, con un

evidente divario fra petizione di principio e prassi operativa, è frequente il ricorso a tali modalità di raccolta.

18

Che le indagini informatiche vengano portate avanti, oltre confini nazionali, unilateralmente dallo Stato procedente, al di

fuori dei tradizionali limiti connessi all’assistenza giudiziaria, è dimostrato dal noto caso Ivanov-Gorshov (United States v. Gorshkov, 23 maggio 2001, WL 1024026, U.S.), nel quale agenti FBI si sono infiltrati nei computer, fisicamente localizzati in Russia e

appartenenti a cittadini russi, e hanno scaricato sul proprio computer, negli Stati Uniti, files utili per le indagini in corso. Gli

agenti FBI non erano in possesso di alcun mandato di perquisizione per accedere al computer; dopo averlo ottenuto hanno

provveduto alla lettura e alla copia dei files. La Corte distrettuale di Washington ha ritenuto insussistente la violazione del IV

emendamento in quanto «esso non si applica a perquisizioni e sequestri di cose di proprietà di stranieri non residenti e che avvengano fuori dal territorio degli Stati Uniti. I computers si trovavano all’estero, così come i dati copiati. Fino a quando i dati copiati non sono stati trasmessi negli USA, essi si trovavano fuori dal territorio di questo paese e, quindi, non erano soggetti alla tutela del IV emendamento».

19

La Convenzione sul cybercrime del Consiglio d’Europa è stata aperta alle firme in data 23 novembre 2001 ed è entrata in vigore (intervenute le cinque ratifiche previste) il 1° luglio 2004. Fra i sottoscrittori non appartenenti al Consiglio d’Europa figurano anche gli Stati Uniti, il Canada e il Giappone.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

184

Definiti l’ambito e i limiti di questa attività, la Convenzione seleziona alcuni specifici mezzi di raccolta della prova digitale 20, attingendo a modelli “tradizionali” e plasmandone di “nuovi”: ingiunzione

a produrre (da parte dell’autorità giudiziaria e rivolta a soggetti e a fornitori di servizi situati sul territorio che siano in possesso di prove contenute in un sistema o su supporti informatici); perquisizioni e

sequestri di sistemi e supporti informatici (con possibilità di effettuare e conservare copie dei dati, da

mantenere “integri” e inaccessibili a estranei) 21; intercettazione di dati digitali relativi al contenuto di

comunicazioni effettuate per via telematica (consentita, però, in relazione a una gamma di reati di particolare gravità preventivamente selezionati dal legislatore nazionale e sempre che quest’ultimo ammetta questo tipo di attività istruttoria); raccolta in tempo reale di dati di traffico (sempre che ciò non

contrasti con il diritto nazionale).

La Convenzione dedica un secondo gruppo di disposizioni (capitolo terzo) alla raccolta transnazionale delle prove digitali, secondo meccanismi di cooperazione che coinvolgono istituti tradizionali o

che approdano a forme di collaborazione di nuovo conio 22, con l’intento di organizzare un sistema internazionale di cooperazione veloce ed efficace 23.

Obbligo di cooperazione (artt. 23 e 25) – vera e propria linea guida per l’applicazione e l’interpretazione di tutte le disposizioni convenzionali – e favor verso lo scambio spontaneo d’informazioni, qualora si ritenga che esse possano essere utili per l’avvio o lo svolgimento di indagini o procedimenti relativi a reati oggetto della Convenzione (art. 26) – indipendentemente, quindi, dall’inoltro di una domanda di assistenza giudiziaria 24 – costituiscono la piattaforma su cui s’innestano i modelli di assistenza: da

avviare rapidamente, attraverso strumenti agili di comunicazione come il fax o la posta elettronica (art.

25.3), a condizione che tali strumenti diano adeguate garanzie di sicurezza e autenticazione 25; da soddisfare al più presto, quando si ha motivo di ritenere che il dato vada perduto o possa subire modificazioni (art. 31.2), secondo modalità che garantiscano il rispetto della cosiddetta chain of custody. All’uopo

ogni Stato deve predisporre un “punto di contatto” fra le autorità giudiziarie sempre disponibile in

ogni Stato – 24 ore su 24 e sette giorni su sette (c.d. rete 24/7) – al fine di assicurare l’immediata esecuzione dell’atto rogato (art. 35). Si tratta di uno “strumento” volto a favorire forme di cooperazione “informale” che possono sia precedere l’inoltro della richiesta ufficiale di assistenza giudiziaria, sia agevolarla. Qualora non sussista alcuna convenzione (trattato o accordo di mutua assistenza) l’art. 27 prescrive che ciascuno Stato designi un’autorità centrale responsabile della ricezione delle richieste di assistenza e di risposta alle stesse. Le richieste devono essere eseguite in conformità alle norme indicate

dall’autorità giudiziaria richiedente (lex fori) sempre che queste siano compatibili con la legislazione

dello Stato richiesto (con motivi di rifiuto saldati alla natura politica del reato perseguito, al pregiudizio

per la sovranità, la sicurezza e l’ordine pubblico dello Stato richiesto). È, inoltre, possibile sospendere

l’esecuzione di una richiesta se la stessa possa pregiudicare indagini o procedimenti già in corso nello

Stato richiesto (art. 27.5).

20

Alcuni di questi strumenti sono definiti da A. Seger, The Budapest Convention 10 Years on: lessons learnt, in S. Manacorda-R.

Flor-J. Oh Jang (a cura di), Cybercriminality: Finding a Balance between Freedom and Security, ISPAC, Milano, 2012, p. 170, “tecnologicamente neutri” e, pertanto, adeguati a un contesto in continua evoluzione, altri, invece, già connotati da una chiara impronta

evolutiva.

21

È proprio questo il settore nel quale si è realizzata l’opera d’implementazione del legislatore nostrano della Convenzione

di Budapest (v. infra). Con la legge n. 48 del 2008 sono state, infatti, modificate le disposizioni in materia di ispezioni, perquisizioni e sequestri, in modo da adattarle alle peculiarità delle indagini informatiche: le operazioni di apprensione delle prove digitali vanno compiute impiegando misure tese ad assicurare la conservazione e impedire l’alterazione dei dati originali (art. 244

c.p.p.); i sequestri tramite copia devono avvenire su adeguati supporti, attraverso tecniche che assicurino la conformità delle

copie all’originale e la sua immodificabilità (art. 260 c.p.p.).

22

Cfr. L. Luparia, Computer crimes e procedimento penale, in G. Garuti (a cura di), Modelli differenziati di accertamento, I, Torino,

2010, p. 375 ss.

23

La ratio ispiratrice delle misure di “nuova” istituzione si rintraccia proprio nell’esigenza di eseguirle rapidamente: esigenza che difficilmente si concilia con la normale durata della procedura di assistenza giudiziaria. V., sul punto, G. Corasaniti,

Esperienza giuridica e sicurezza informatica, Milano, 2003, p. 374.

24

Si tratta di una disposizione ricorrente negli strumenti internazionali: così, infatti, prevede l’art. 7 della Convenzione di

mutua assistenza dell’UE del 2000 (recentemente ratificata dall’Italia) e l’art. 18.4 della Convenzione dell’ONU sul crimine organizzato transnazionale del 2000.

25

In questo caso la richiesta può essere trasmessa direttamente all’autorità giudiziaria (art. 27.9) anziché all’autorità centrale

che ogni Stato deve designare ai sensi dell’art. 27.2.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

185

Quanto all’oggetto della domanda di assistenza giudiziaria essa può riguardare l’adozione di misure

provvisorie (artt. 29 e 30) ovvero lo svolgimento di vere e proprie attività d’indagine (artt. 31-34). Entrambe implicano la preventiva localizzazione del dato informatico che s’intende acquisire. Le prime

concernono la richiesta di conservazione o divulgazione rapida di dati informatici. Ai sensi dell’art. 29,

il c.d. data freezing è misura che può essere mantenuta per un periodo non superiore ai sessanta giorni e

prodromica all’eventuale successiva richiesta di perquisizione, sequestro o analoghi strumenti di ricerca della prova, nonché della divulgazione dei dati. Composito il contenuto di una richiesta formulata in

tal senso: indicazione dell’autorità richiedente la conservazione; reato che costituisce oggetto dell’indagine cui la prova informatica inerisce, con breve relazione sui relativi fatti; indicazione dei dati informatici già immagazzinati da conservare e la loro afferenza con il reato; informazioni tese a identificare il custode di tali dati o il luogo dove questi si trovano; ragioni che rendono necessaria la conservazione; specificazione che lo Stato intenda chiedere successivamente assistenza giudiziaria per la conduzione di una perquisizione, un sequestro o altro mezzo di ricerca della prova. L’inoltro di una richiesta

di “congelamento” del dato relativo a una specifica comunicazione può comportare che la Parte richiesta scopra che un service provider di un altro Stato sia coinvolto nella trasmissione della comunicazione

stessa. A norma dell’art. 30 lo Stato richiesto dovrà provvedere al c.d. expedite disclosure of preserved traffic data: dovrà procedere, cioè, alla trasmissione dei dati di traffico relativi a tale comunicazione al fine

di consentire allo Stato richiedente di identificare, e quindi localizzare, il service provider e la via attraverso la quale la comunicazione è stata effettuata, sì da consentire l’inoltro di un’ulteriore richiesta di

assistenza giudiziaria.

La richiesta di assistenza può riguardare, ex art. 31, sequestri, perquisizioni e ogni altra attività volta

all’apprensione del dato digitale, ivi compresa la sua divulgazione con l’ausilio di un sistema informatico collocato nel territorio dello Stato richiesto (anche del dato “conservato” ai sensi dell’art. 29). Ciò

sembrerebbe imporre che, ogni qualvolta risulti nota la sede del sistema informatico, l’intrusione in esso dovrebbe essere veicolata dai tradizionali meccanismi di cooperazione giudiziaria; anche attingendo,

se previsti nello Stato di esecuzione, ai più “aggiornati” strumenti di accesso (ivi compreso, quindi, il

c.d. “captatore informatico”) 26. Le Parti, inoltre, “devono” fornire assistenza – almeno nei casi in cui ciò

sarebbe possibile, in ambito interno, in una situazione analoga – per la raccolta in tempo reale di dati

relativi al traffico (art. 33).

Modello di “nuovo” conio, stravagante rispetto ai tradizionali strumenti di cooperazione giudiziaria,

è la possibilità di accesso diretto ai dati immagazzinati in sistemi informatici situati all’estero (art. 32);

una sorta di “applicazione informatica” dell’inseguimento transfrontaliero di cui all’art. 41 della Convenzione per l’applicazione dell’accordo di Shengen (C.A.A.S.). Senza alcuna autorizzazione da parte

dello Stato ove questi dati sono raccolti, l’accesso può avvenire “virtualmente” a mezzo di un sistema

informatico collocato sul proprio territorio. L’accesso diretto riguarda sia i dati pubblicamente disponibili (le c.d. fonti aperte/open source) – e per i quali, quindi, risulta indifferente il luogo geografico in cui

si trovano – sia quelli che, non essendo pubblici 27, necessitano del preventivo consenso – legale e volontario – della persona legalmente autorizzata a divulgare i dati 28. In entrambi i casi, l’accesso transfrontaliero si realizza senza alcun contributo da parte dello Stato ove il dato si trova (obbligato ad acconsentirvi in ragione della sottoscrizione dello strumento internazionale); al più, limitatamente ai dati non

pubblici, esso è veicolato dal “dialogo” diretto fra autorità interessata alla raccolta e “persona legalmente autorizzata”; secondo modalità derogatorie rispetto ai principi generali in materia di assistenza giu-

26

Segnala F. Iovene, Le c.d. perquisizioni online, cit., p. 331, come nella proposta dell’ottobre del 2012 del Ministro della Giustizia Ivo Opstelten, volta a introdurre in Olanda il c.d. Trojan di Stato, si prevede la possibilità di farvi ricorso anche nei casi in

cui non fosse possibile localizzare il computer oggetto di indagine. Qualora fosse nota la sede del dispositivo da “infettare”, però,

occorrerebbe attivare i meccanismi di cooperazione giudiziaria.

27

Non sono disponibili al pubblico tutti quei dati informatici che un soggetto non ha voluto condividere pubblicamente con

una pluralità di individui, non ha voluto diffondere nella rete, che ha voluto mantenere riservati, protetti, conservati nel cyberspazio in apposite aeree accessibili on line con l’utilizzo di credenziali di autenticazione o con tecniche di cifratura. Vi rientrano

anche tutti quei dati e quelle informazioni che il soggetto ha voluto condividere solo con una ristretta cerchia di utenti: così S.

Aterno, L’acquisizione dei dati personali tra misure antiterrorismo e intromissioni nella privacy, in Arch. pen., 2016, 1, p. 165.

28

Si tratta di un potere oggi riconosciuto, nell’ambito della cooperazione c.d. verticale e limitatamente ai reati di sua competenza, a Europol ai sensi dell’art 17.2, inserito al capo IV (Trattamento delle informazioni) del Regolamento UE 2016/794 dell’11

maggio 2016 istitutivo dell’Agenzia dell’Unione europea per la cooperazione nell’attività di contrasto.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

186

diziaria, idonee a incidere sulla sovranità dello Stato dove il provider si trova ma nel suo pieno rispetto

in quanto veicolata dalla preventiva adesione al dettato convenzionale. Una modalità di raccolta che si

innerva nell’alveo di una cooperazione che potremmo definire di “terzo tipo”: sigla il passaggio dalla

cooperazione “mediata” dal controllo politico-amministrativo, alla cooperazione “diretta” fra autorità

giudiziarie, fino ad approdare a una cooperazione filtrata dal solo “consenso” del soggetto che può legalmente disporre del dato da acquisire.

Di certo dirompente, rispetto ai classici canali della raccolta probatoria ultra fines, l’innovazione introdotta dalla Convenzione del 2001: attraverso la possibilità di accesso diretto da postazione remota al

dato informatico, ovunque esso si trovi (limitatamente, ovviamente, al perimetro dei Paesi sottoscrittori), il tema della sua raccolta transfrontaliera viene, di fatto, sottratto alle “pastoie” della mutua assistenza. I tradizionali limiti della cooperazione giudiziaria, saldati alla territorialità della prova da raccogliere e al principio di sovranità, sono qui sostituti dall’elemento consensuale – coordinato al carattere pubblico del dato ovvero alla “sollecitata” manifestazione di volontà del “titolare” dello stesso a renderlo accessibile – quale espressione del c.d. diritto di autodeterminazione informativa 29.

Invero, come sottolineato nel Rapporto esplicativo della Convenzione 30, si tratta di uno strumento

dalle potenzialità illimitate sì da prevederne un futuro impiego oltre i limiti ad oggi siglati dall’art. 32:

se è vero che ipotesi diverse di accesso transfrontaliero “non sono autorizzate” è anche vero che queste

non sono al contempo “precluse” e vengono, di fatto, sperimentate in molti Stati 31. Anche di questo si

occupa il c.d. Transborder Group, istituito su iniziativa della Commissione per la Convenzione di Budapest, chiamato a monitorare le sfide che l’evoluzione del panorama informatico impone nel circuito della cooperazione giudiziaria, anche nel più aggiornato scenario del Cloud computing. È evidente, infatti,

come in tale ultimo contesto i modelli fondati sulla mutua assistenza sono suscettibili di essere superati,

posto che le prove digitali perdono la caratteristica della territorialità, divenendo reperibili non in un

solo luogo fisico ma in “reti informatiche” accessibili da qualsiasi luogo. Le soluzioni prospettate sono

qui molteplici: dall’accesso ai dati con il consenso della persona che può divulgarli – anche quando non

sia noto dove siano i dati da acquisire –, all’accesso diretto senza alcun consenso ma attraverso l’uso di

credenziali legittimamente ottenute 32; dall’accesso diretto senza consenso nelle situazioni di urgenza,

all’estensione del modello della perquisizione informatica (prevista dall’art. 19.2 che consente

l’estensione della perquisizione a un altro sistema informatico o parte di esso purché questo sia presente nel territorio nazionale) anche ai dati che si trovino in sistemi informatici collocati al di fuori del territorio nazionale. Nell’ambito del cloud computing occorrerebbe basare la cooperazione giudiziaria non

più sul principio della territorialità della prova bensì su quello del “potere di disposizione dei dati”.

RICERCA E RACCOLTA ULTRA FINES NELLA “PICCOLA EUROPA”

Nel più ristretto circuito dell’Unione europea, a fronte di un soddisfacente panorama di strumenti tesi a

rendere più efficace la collaborazione informativa e lo scambio di dati per finalità di intelligence e law

enforcement (specie nel settore del contrasto al terrorismo internazionale e alla criminalità informatica),

il quadro degli strumenti di cooperazione investigativa o probatoria adottabili appare assai scarno sul

29

Si deve alla Corte costituzionale tedesca il conio di questo “nuovo” diritto fondamentale (BVerfG, 15 dicembre 1983,

BVerfGE, 65, p. 1 ss.). Prova a rintracciare il fondamento costituzionale dell’autodeterminazione informativa nel sistema italiano

S. Carnevale, Autodeterminazione informativa e processo penale: le coordinate costituzionali, in D. Negri (a cura di), Protezione dei dati

personali e accertamento penale. Verso la creazione di un nuovo diritto fondamentale?, Roma, 2007, p. 3 ss.

30

Il testo del Rapporto esplicativo del Consiglio d’Europa è consultabile, insieme a quello della Convenzione del 2001, su

http://conventions.coe.int/Treaty/ITA/v3DefaultITA.asp.

31

Occorre ricordare che, nel corso delle trattative che hanno preceduto l’adozione della Convenzione del 2001, non è stato

possibile raggiungere un consenso su misure di più ampia portata che consentissero a una Parte di accedere, per decisione unilaterale, ai dati situati in un altro Stato aderente alla Convenzione senza il consenso di quest’ultimo e senza, quindi, rispettare la

normale procedura dell’assistenza giudiziaria e amministrativa. La Convenzione, infatti, all’art. 39.3 non autorizza altre modalità di accesso “diretto”.

32

«Article 32(b) can also be interpreted as including the possibility of cross-border searches with lawfully obtained credentials (i.e., the login name and password for remote accounts, if lawfully provided by the suspect or service provider, or found,

for example, on a post-it note on the suspect’s desk during a lawful search)»: così, B.J. Koops-M. Goodwin, Cyberspace, the cloud,

cit., p. 63.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

187

terreno delle indagini informatiche. Nessun accenno a esse nella Decisione quadro n. 978 del 2008 sul

mandato europeo di ricerca della prova (MER) la quale, tra l’altro, non comprende la possibilità di

emettere un euro-mandato per adottare misure investigative “coercitive” e forme di sorveglianza in

tempo reale; né la Convenzione europea di assistenza giudiziaria del 2000, che pur dedica spazio a modelli di approvvigionamento probatorio transfrontaliero di “nuova” generazione, offre spunti utili in

relazione alla raccolta della prova informatica. Assai timido l’approccio contenuto sia nella Direttiva n.

41 del 2014 sull’Ordine europeo d’indagine, sia nella proposta di Regolamento per l’istituzione di un

Pubblico ministero europeo.

Un’eccessiva timidezza, apparentemente inconciliabile con la complessiva cura che il legislatore comunitario riserva alla tutela dei dati personali, indiscutibilmente incisi dagli strumenti di ricerca e raccolta della “prova informatica”, recentemente rafforzata dall’approvazione del c.d. “Pacchetto protezione dati personali” 33 e che trova nell’art. 8 CDFUE e nell’art. 16.2 TFUE la propria solida base giuridica 34; in un contesto, quindi, nel quale sembra definitivamente tramontata l’idea che la loro tutela possa

rappresentare un ostacolo alla piena protezione della sicurezza. Anzi: «un solido quadro di protezione

dei dati può, al contrario, affinare e rafforzare la sicurezza» 35. Questa timidezza, oltretutto, è certamente asincrona rispetto a una prospettiva europea tesa a favorire l’implementazione dell’uso delle tecnologie digitali fra i cittadini e le imprese dell’UE 36.

(SEGUE): L’ORDINE D’INDAGINE EUROPEO (OIE)

Come è noto l’OIE è chiamato a sostituire tutti gli strumenti sino a oggi esistenti in materia di raccolta

e circolazione della prova nel contesto eurounitario 37. Dal 22 maggio 2017, quindi, secondo un percorso caratterizzato da un’istanza di semplificazione dei modelli e “ibridismo” delle soluzioni adotta-

33

Il riferimento è, anzitutto, al Regolamento UE 2016/679 (adottato il 27 aprile 2016), relativo alla protezione delle persone

fisiche con riguardo al trattamento dei dati personali, nonché alla libera circolazione di tali dati, destinato ad abrogare (a decorrere dal 25 maggio 2018) la Direttiva 95/46/CE (c.d. “Direttiva madre”). In materia è, altresì, intervenuta la Direttiva UE

2016/680 (anch’essa adottata il 27 aprile 2016), concernente la protezione delle persone fisiche con riguardo al trattamento dei

dati personali da parte delle autorità competenti a fini di prevenzione, indagine, accertamento e perseguimento di reati o esecuzione di sanzioni penali, nonché alla libera circolazione di tali dati. Tale Direttiva (da attuare negli ordinamenti degli Stati

membri entro il 6 maggio 2018) abroga la decisione quadro 2008/977/GAI, che costituiva il primo strumento di protezione dei

dati personali nell’ambito dell’ex Terzo pilastro. Il “pacchetto” è, infine, integrato dalla Direttiva UE 2016/681 (sempre adottata

il 27 aprile 2016) sull’uso dei dati del codice di prenotazione (PNR) ai fini di prevenzione, accertamento, indagine e azione penale relativamente ai reati di terrorismo e altri reati gravi. Quest’ultima Direttiva concerne la raccolta e il trattamento dei dati riguardanti le persone che utilizzano vettori aerei per viaggi che riguardino Paesi esterni all’UE (sul punto v. G. Di Paolo, Lo spazio di libertà, sicurezza e giustizia dell’UE: recenti novità sul fronte domestico e a livello europeo, in Cass. pen., 2016, p. 2018 ss.).

34

Come detto, il diritto dell’Unione in materia di protezione dei dati personali è settore in costante evoluzione (in argomento

v. B. Cortese, La protezione dei dati di carattere personale nel diritto dell’Unione europea dopo il Trattato di Lisbona, in Dir. un. eur., 2013,

p. 313 ss.). L’art. 16 TFUE, nel prescrivere che ogni individuo ha diritto alla protezione dei dati di carattere personale che lo riguardano, sancisce un diritto esercitabile erga omnes. Il secondo paragrafo di tale disposizione precisa che spetta al Parlamento

europeo e al Consiglio, secondo la procedura legislativa ordinaria, stabilire le norme relative alla protezione da parte delle istituzioni, degli organismi dell’Unione e degli Stati membri, nell’esercizio di attività che rientrano nel campo di applicazione del

diritto dell’Unione, nonché le norme relative alla libera circolazione di tali dati. Sempre l’art. 16 TFUE stabilisce che il controllo

sul rispetto di tale compendio normativo sia affidato a un’autorità indipendente.

35

Così si legge nel Parere del Garante Europeo per la Protezione dei dati Personali (GEPD) del 14 gennaio 2011, pubblicato

in G.U.C.E. n. C 181/1 del 22 giugno 2011. Tale affermazione sembra essere stata mutuata dalla Direttiva 2016/680/UE allorché,

al considerandum n. 7, ribadisce come «assicurare un livello uniforme ed elevato di protezione dei dati personali delle persone fisiche […] è

essenziale al fine di garantire un’efficace cooperazione giudiziaria in materia penale e di polizia».

36

Il riferimento è alla Comunicazione della Commissione al Parlamento europeo, al Consiglio, al Comitato economico sociale europeo e al Comitato delle regioni, Un’Agenda digitale europea, COM(2010) 245 def. del 19 maggio 2010.

37

Così espressamente statuisce l’art. 34 della Direttiva 2014/41/UE. Tale disposizione, però, non include nel catalogo degli

“strumenti, accordi e intese” sostituite dall’atto normativo europeo la Convenzione di Budapest del 2001. Di qui si potrebbe ritenere che l’OIE si ponga, rispetto alla Convenzione Cybercrime, in una mera posizione di «preminenza» (così il considerandum

35). Ciò significa che in relazione a “strumenti” non espressamente indicati dalla Direttiva 2014/41/UE continuerebbero a trovare applicazione le regole Convenzionali (il riferimento è, ad esempio, all’art. 32 in materia di accesso diretto ai dati pubblicamente disponibili o tramite consenso).

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

188

te 38, anche la raccolta transnazionale della prova digitale fra Stati membri dovrà essere realizzata attraverso tale strumento, nel rispetto di diritti fondamentali delle persone 39 e nella costante osservanza del principio di proporzionalità.

Nella prospettiva che qui interessa, la Direttiva n. 41/2014 muove da alcune premesse d’indubbio rilievo: ribadisce la natura fondamentale del diritto alla protezione dei dati personali (considerandum 40);

sottolinea l’esigenza che il loro trattamento sia consentito solo nei casi in cui ciò sia necessario e nel rispetto del principio di proporzionalità (considerandum 42); puntualizza che, pur costituendo un atto

meno intrusivo dell’intercettazione, anche l’acquisizione dei dati relativi al traffico e all’ubicazione associate a tali telecomunicazioni sia da considerare “atto di indagine coercitivo” (considerandum 30).

Laddove, inoltre, l’interferenza con i diritti fondamentali si fa più massiccia, il legislatore europeo ha

puntato verso la creazione di veri e propri “modelli europei” d’indagine; attraverso “disposizioni supplementari”, ovvero tramite “modalità pratiche” che devono «essere convenute tra lo Stato di emissione

e lo Stato di esecuzione», sì da «conciliare le differenze esistenti tra i diritti nazionali di tali Stati» (considerandum 24). Come si legge nella Relazione, tale scelta risiede nell’esigenza di «fornire maggiori dettagli rispetto al regime generale» prevedendo, inoltre, alcuni «motivi aggiuntivi di rifiuto» correlati alla

diversa e specifica attività che si richiede di eseguire.

Nonostante queste premesse, il tema della raccolta transnazionale della prova informatica non ha

trovato adeguato risalto nel corpo della Direttiva n. 41/2014. Il relativo Capo IV, dedicato alle “Disposizioni specifiche per determinati atti di indagine”, vi include le operazioni di acquisizione di elementi

di prova in tempo reale. L’inclusione ha, però, una portata limitata quanto all’oggetto della raccolta; in

linea con una tendenza, invalsa negli strumenti europei, che sembra spingere verso l’istituzione di un

canale investigativo differenziato in relazione alle indagini bancarie 40. Secondo l’art. 28 l’OIE può essere emesso, inoltre, per il controllo in tempo reale di operazioni bancarie o altre operazioni finanziarie

effettuate tramite uno o più conti specificati. Chiare le indicazioni per lo svolgimento di tale attività:

l’acquisizione può avvenire per un tempo determinato e l’autorità di emissione dell’ordine deve indicare le ragioni per le quali le informazioni richieste assumano il carattere dell’utilità per il procedimento

penale nazionale; questo requisito, nell’orbita del giudizio di proporzionalità, deve andare identificato

con la necessità e non con la mera rilevanza delle medesime. Trattandosi di un modello d’indagine qualificabile come “coercitivo”, ne conosce le medesime ipotesi di rifiuto ivi compresa l’ineseguibilità qualora non previsto (non consentito) per casi analoghi nell’ambito della procedura nazionale dello Stato

richiesto: la dimensione transnazionale dell’accertamento non potrebbe certo valere a rendere realizzabile ciò che sarebbe precluso entro i propri confini territoriali.

Fuori dal ristretto circuito di specificità offerto dall’art. 28 della Direttiva n. 41/2014, ogni altra attività volta alla raccolta di dati contenuti in un qualche sistema informatico, situato fuori dai confini nazionali, andrà veicolata dall’inoltro dell’OIE teso all’esecuzione di uno dei tradizionali modelli di ricerca

della prova e secondo modalità – magari risultanti dall’incrocio della lex loci con la lex fori e con la possibilità che partecipino una o più autorità dello Stato di emissione – elaborate di volta in volta fra le autorità giudiziarie coinvolte nel rapporto di cooperazione; con una diffusa attenzione al rispetto dei diritti fondamentali e del principio di proporzionalità (secondo le condizioni imposte dalla stessa Direttiva

n. 41/2014, nonché dall’art. 52.1 CDFUE e dalla clausola della “necessità in una società democratica”

prevista dall’art. 8.2 Cedu). L’operazione, quindi, andrà condotta in modo tale da non determinare abusi e gestita non arbitrariamente; avviata da presupposti che siano realmente capaci di giustificarla (si

pensi al ragionevole sospetto della presenza in un sistema informatico o in una rete di dati digitali rilevanti per il procedimento) e “vigilata” da parte della difesa, secondo quanto richiesto dall’art. 48

CDFUE 41.

38

M. Caianello, La nuova direttiva UE sull’ordine europeo d’indagine penale tra mutuo riconoscimento e ammissione reciproca delle

prove, in Proc. pen. giust., 2015, 3, p. 3, parla di «sincretismo» della Direttiva sull’OIE in quanto essa appare in linea con lo sviluppo del mutuo riconoscimento benché al suo interno siano rinvenibili soluzioni adottate sotto l’egida del regime delle rogatorie.

39

Precisa, all’uopo, l’art. 1.4 che «la direttiva non ha l’effetto di modificare l’obbligo di rispettare i diritti fondamentali e i principi giuridici sanciti dall’art. 6 del Trattato sull’Unione europea e lascia impregiudicati gli obblighi spettanti, in materia, alle autorità giudiziarie».

40

Così, L. Luparia, Contrasto alla criminalità economica, cit., p. 7.

41

Come precisa M. Daniele, Ricerca e formazione della prova, in R.E. Kostoris (a cura di), Manuale di procedura penale europea,

Milano, 2015, p. 383, tale controllo dovrebbe tradursi nella partecipazione attiva del difensore, o, qualora ciò non fosse realizza ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

189

(SEGUE): QUALI REGOLE PER IL FUTURO PUBBLICO MINISTERO EUROPEO (PME)?

In un terreno caratterizzato da spiccata aridità, maggior dettaglio è possibile rinvenire all’interno delle

Model Rules for Procedure of the European Public Prosecutor’s Office 42: progetto teso all’individuazione di

un modello operativo nell’ambito della cooperazione giudiziaria verticale gestita dal futuro organo inquirente Europeo, ma anche un primo sforzo volto a “codificare” norme comuni per lo svolgimento di

indagini nel territorio dell’Unione (limitatamente a reati che ne ledano gli interessi finanziari), sì da rivestire indubbio rilievo in una prospettiva di armonizzazione funzionale alla cooperazione orizzontale.

Il progetto, con un approccio del tutto evolutivo, considera l’incidenza che le “innovative” tecniche

d’indagine, che sfruttano il progresso tecnologico, e di raccolta delle “nuove” fonti di approvvigionamento probatorio, rinvenibili nei sistemi informatici, assumono sui diritti fondamentali della persona e

li vaglia e classifica alla luce del grado d’intrusione e coercizione delle stesse misure. La premessa è costituita dall’esigenza che vi sia una necessaria proporzione fra il sacrificio dei diritti del singolo e presupposti e condizioni per l’adozione della misura; a un maggior grado d’intrusione della misura devono corrispondere maggiori garanzie dal punto di vista processuale; secondo l’itinerario siglato dalla

giurisprudenza della Corte e.d.u. 43.

Di qui la suddivisione dei mezzi di ricerca della prova in tre macro categorie in ragione del graduale impatto della misura investigativa sui diritti fondamentali: misure non coercitive; misure coercitive senza autorizzazione; misure coercitive con previa autorizzazione giudiziaria 44. Ciò significa

che quando l’incisione dei diritti fondamentali è massima, massimo deve essere il livello di garanzia

e questo livello massimo è individuato nel controllo ex ante affidato all’autorità giudiziaria nazionale

(Rule 7.2).

Le Model Rules calibrano l’esigenza di ricorrere al modello più garantito, anche in relazione alle investigazioni informatiche, proprio sulla scorta della maggiore o minore invasività del modello di indagine

rispetto al diritto inciso. È, infatti, richiesta l’autorizzazione del giudice per le perquisizioni di computer

e di sistemi informatici (Rule 48) 45; sempre veicolati dalla preventiva autorizzazione sono anche gli

strumenti di sorveglianza tecnologicamente assistiti (rientranti fra i c.d. real-time surveillance of telecomunications traffic data).

La stessa durata della misura invasiva del diritto diviene parametro di riferimento onde saggiare

l’esigenza di una più penetrante tutela. Così è possibile, per una medesima misura, annoverare ipotesi

adottabili senza alcuna autorizzazione preventiva – quale l’ordine di congelamento dei dati per un periodo compreso nei novanta giorni (Rule 41) ovvero la localizzazione del cellulare sperimentata per una

sola occasione – e casi in cui l’autorizzazione giudiziale diviene presupposto irrinunciabile quando il

bile, nella possibilità di esperire adeguati mezzi di impugnazione. Ciò significa che tale controllo va realizzato perlomeno dopo

lo svolgimento della raccolta delle prove; attività, quindi, che andrebbe integralmente documentata.

42

Si tratta del modello procedimentale elaborato dall’Università del Lussemburgo con l’intento di fornire uno statuto operativo al Pubblico Ministero Europeo.

43

La Corte e.d.u. non fornisce una nozione univoca di vita privata, così come enunciata nell’art. 8 Cedu: «essa è ampia e non

suscettibile di una definizione esaustiva» (Corte e.d.u., 29 aprile 2002, ric. n. 2346/02, Pretty c. Regno Unito). Ne detta, così, un’interpretazione aperta ed evolutiva rendendone possibile un diffuso utilizzo quale baluardo nei confronti di diverse attività

d’indagine. In base, però, al grado d’ingerenza nella vita privata dell’attività di volta in volta considerata, la Corte di Strasburgo

tollera una maggiore o minore discrezionalità del legislatore nazionale nel fissare i requisiti del singolo mezzo di ricerca della

prova: più l’invasione si appalesa intollerabile, maggiore deve essere lo scrupolo normativo nel fissare per tabulas i presupposti

che lo rendano legittimo.

44

In ogni caso, tutte le decisioni del PME incidenti su diritti fondamentali dell’individuo devono essere sottoposte a un controllo ex post. Considerato che le Rules ambiscono ad avere un ambito di applicazione, innanzitutto, riservato alla cooperazione

giudiziaria di tipo verticale, l’autorità giudiziaria chiamata a controllare le scelte adottate dal PME incidenti sui diritti fondamentali dell’individuo è indicata nella European Court (Rule 7.1): organo da individuare nel quadro delle istituzioni dell’UE ai

sensi dell’art. 257 TFUE (così, G. Di Paolo, Note a margine della recente proposta di istituzione di una Procura europea contenuta nelle

Model Rules for the procedure of the European Public Prosecutor’s Office, in F. Ruggieri-T. Rafaraci-G. Di Paolo-S. Marcolini-R.

Belfiore (a cura di), Processo penale, lingua e Unione Europea, Padova, 2013, p. 137).

45

Sulla falsariga di quanto previsto dall’art. 19.2 della Convenzione di Budapest (senza, però, contemplare la limitazione, ivi

contenuta, relativa alla necessità che il dispositivo si trovi nel medesimo contesto territoriale), l’autorizzazione può estendersi

anche ad altro dispositivo o sistema informatico qualora il PME ritenga che anche in esso siano custoditi dati utili per

l’indagine, a condizione che questi si trovino all’interno del circuito dell’UE.

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

190

controllo deve essere prolungato oltre questi limiti temporali (Rule 45) 46.

La Proposta di regolamento per l’istituzione della Procura europea 47, animata soprattutto da un approccio di tipo funzionalistico, non ricalca i contenuti delle Model Rules. Essa si caratterizza, more solito,

per essere «troppo timida e timorosa (…) in nome della proporzionalità e della sussidiarietà europea» 48.

Benché le misure investigative adottabili dal costituendo PME (ivi comprese quelle di natura informatica) siano puntualmente elencate (art. 26) – differenziandole tra misure che devono sempre essere

autorizzate dall’autorità giudiziaria dello Stato membro ove l’attività è da compiere, a prescindere da

quanto prescritto dalla disciplina nazionale 49, e attività che richiedono l’autorizzazione preventiva solo

se così espressamente previsto dalla legislazione nazionale – non se ne prescrive al contempo una disciplina uniforme ed esaustiva di espletamento. Posto che il modello processuale da applicare deve essere, di volta in volta, quello dello Sato membro ove l’attività del PME si svolge (secondo il principio

della lex loci, art. 11), la Proposta di regolamento rinuncia a dettare regole comuni e, di fatto, si limita a

fungere da stimolo affinché i legislatori nazionali si attivino al fine di introdurre nell’ordinamento interno, qualora non presenti, gli strumenti di indagine specificamente rubricati nella Proposta, sì da renderli disponibili al PME (art. 26.2); senza che tale input, però, sia veicolato dalla preventiva stesura di

un canovaccio funzionale a una costruzione armonica del relativo modello; cosa che, soprattutto con riferimento agli strumenti di indagine di nuova generazione, sarebbe stata scelta opportuna.

UNA NECESSARIA PRE-CONDIZIONE: LA COSTRUZIONE DI MODELLI NAZIONALI ARMONICI

Prova informatica e raccolta transnazionale della stessa, nel contesto assai frammentario e lacunoso appena tratteggiato, è materia che merita di essere affrontata ab imis muovendo dal presupposto che in

questo settore, più che in altri, la creazione di un modello di riferimento armonico costituisce una precondizione essenziale. La sostanziale eterogeneità che caratterizza le procedure di ricerca e raccolta nei

diversi Stati membri – in assenza, fra l’altro, di un accordo sull’interferenza o meno di tali tecniche con i

diritti fondamentali – non solo rappresenta un ostacolo per la cooperazione, ma incentiva la diffusione

del c.d. forum shopping 50. Tra l’altro, l’agevole sottrazione degli strumenti di raccolta della prova informatica alle dinamiche dell’assistenza giudiziaria, favorita dall’impiego d’innovativi modelli d’intrusione nei sistemi informatici e dalla tendenziale ubiquità del dato da raccogliere, impone di operare in

tale direzione.

È noto come, entro i nostri confini, l’opera d’innesto delle “nuove tecnologie” nel tessuto dell’accertamento processuale si è tradotta – per il tramite della ratifica della Convenzione del 2001 – in una

mera “riscrittura” dei tradizionali strumenti di ricerca e raccolta della prova (ispezioni, perquisizioni,

sequestri, accertamenti urgenti di p.g., acquisizione di plichi e corrispondenza) 51, riqualificandoli nella

46

La Rule, laddove distingue i presupposti della sorveglianza in ragione della durata della stessa, sembra evocare la giurisprudenza della Corte e.d.u. nel caso Uzun c. Germania (2 settembre 2010, ric. n. 35623/05).

47

COM (2013) 534 def.

48

Così S. Allegrezza, Verso una Procura europea per tutelare gli interessi finanziari dell’Unione. Idee di ieri, chances di oggi, prospettive di domani, in www.penalecontemporaneo.it, p. 3.

49

Tra queste sono ricomprese: le perquisizioni informatiche (lett. a); l’ordine di produzione di stored computer data, ivi compresi quelli riguardanti il traffico (lett. b); il data freezing (lett. c); la sorveglianza in tempo reale delle telecomunicazioni con

l’ordine di immediata trasmissione dei dati di traffico al fine di localizzare l’indagato (lett. f). Secondo A. Venegoni, Considerazioni sulla normativa applicabile alle misure investigative intraprese dal Pubblico Ministero Europeo nella proposta di regolamento COM

(2013) 534, in www.penalecontemporaneo.it, p. 9, attraverso tale scelta si corre il rischio di creare un inopportuno divario, quanto ai presupposti, fra identiche misure a seconda che queste siano disposte in uno Stato membro dal PME ovvero in un procedimento interno, ancorché con carattere transnazionale.

50

È un rischio puntualmente segnalato, in termini generali e non solo limitatamente al tema della prova informatica, da F.

Zimmerman-S. Glaser-A. Motz, Mutual Recognition and its Implications for the Gathering of Evidence in Criminal Proceedings: a Critical Analysis of the Initiative for European Investigation Order, in EuCLR, 2011, p. 73.

51

Non già, come avvenuto in altri sistemi, attraverso il conio di nuovi istituti (sul punto J. Casile, Plaidoyer en faveur

d’amènagements de la preuve de l’information informatique, in Rev. Sc. Crim., 2004, p. 65; P. Roussel, L’emploi de l’informatique sur

l’administration de la preuve de l’information informatique, in Droit pèn., 2005, sept., p. 6). L. Luparia, Computer crimes, cit., p. 370,

ANALISI E PROSPETTIVE | LA PROVA INFORMATICA TRANSNAZIONALE

Processo penale e giustizia n. 1 | 2017

191

natura “informatica”, adattandoli all’estrema volatilità e alterabilità del dato digitale attraverso il costante richiamo all’esigenza di adottare procedure idonee ad assicurare la conformità dei dati acquisiti

a quelli originali e la loro immodificabilità; secondo un itinerario più volto a specificare l’obiettivo da

raggiungere che a regolare le modalità della raccolta 52. Un modello sul quale s’insinuano, in ragione

delle “possibilità” consentite dall’incessante sviluppo tecnologico, forme di “ricerca” da remoto (le c.d.

perquisizioni on-line) che, come abbiamo visto, sono a oggi sprovviste di una regolamentazione normativa e inclini a operare indisturbatamente anche nella dimensione transfrontaliera della ricerca probatoria 53.

La stessa disciplina nostrana sul data retention, contenuta nell’art. 132 del c.d. Codice privacy 54, nel

consentire l’accesso ai dati esterni del traffico telefonico e telematico «per finalità di accertamento e repressione dei reati» in modo indiscriminato – senza, cioè, aver individuato un catalogo di ben specifici

delitti, selezionati fra quelli più gravi – appare contraria al principio di proporzionalità e si pone, pertanto, in termini di insanabile contrasto con gli artt. 7, 8 e 52.1 della CDFUE 55; secondo l’impostazione

dettata dalla Corte di Giustizia allorquando ha dichiarato l’invalidità dell’intera Direttiva 2006/24/CE

del Parlamento e del Consiglio del 15 marzo 2006 56.

Anche la prospettiva, dichiaratamente transnazionale, dell’accesso diretto ai dati custoditi all’estero

(sancito dall’art. 32 della Convezione di Budapest), non pare aver trovato adeguata traduzione nel nostro ordinamento processuale. L’art. 234-bis c.p.p., introdotto dall’art. 2 della l. 17 aprile 2015, n. 43 57,

rendendo “sempre” possibile l’acquisizione di “dati informatici”, anche diversi da quelli disponibili al

parla di un vero e proprio «sdoppiamento» di elementi già esistenti nell’ordinamento quale espressione della «rinuncia, quasi

integrale, (…) a creare nuove fattispecie processuali».

52

Rileva S. Marcolin, Le indagini atipiche a contenuto tecnologico nel processo penale: una proposta, in Cass. pen., 2015, p. 766, come

il nostro legislatore, nell’opera di ratifica della Convenzione di Budapest, abbia lasciato del tutto al margine la “raccolta in tempo reale di dati sul traffico”, prevista dall’art. 20 della Convenzione: essa non appare riconducibile ad alcun mezzo di ricerca

“tipico”; è al più accostabile al c.d. pedinamento satellitare. Segnala l’Autore, a tal proposito, la singolarità di una modalità investigativa che, a fronte di una “tipicizzazione” sul versante internazionale, mantiene i connotati dell’“atipicità” sul fronte interno.

53

Così avviene nonostante l’art. 19 della Convenzione di Budapest prescriva che ogni attività di “perquisizione” o “sequestro” di un sistema informatico o parte di esso – in qualunque forma essa possa realizzarsi, ivi compresa, quindi, quella “occulta” – vada preceduta dall’adozione di “misure legislative”. A tal proposito è utile sottolineare come la giurisprudenza tedesca

ha affermato che la perquisizione on-line – proprio in ragione del suo carattere “clandestino” – non è legittima in assenza di regolamentazione legislativa specifica e i relativi risultati sarebbero, pertanto, inutilizzabili (cfr. BGH, 31 gennaio 2007, in Juristenzeitlung, 2007, p. 796). Sul punto si ricordano le Conclusione del Consiglio europeo del 27 novembre 2008 (in G.U.C.E., 17 marzo

2009, C 62/16) – relative a una strategia di lavoro concertata e a misure pratiche di lotta alla criminalità informatica – nelle quali

è contenuto l’invito rivolto agli Stati membri ad agevolare la perquisizione a distanza in quanto essa consente ai servizi investigativi, con l’accordo del Paese ospite, di accedere rapidamente alle informazioni; ciò, però, deve avvenire a condizione che tale

strumento sia previsto dalla legislazione nazionale.

54

Disposizione adottata con il d.lgs. 30 giugno 2003, n. 196, e successivamente modificata con il d.lgs. 30 maggio 2008, n. 109,

di recepimento della Direttiva 2006/24/CE.

55

In questi termini v. S. Marcolin, Le indagini atipiche, cit., p. 778. R. Flor, La Corte di Giustizia, cit., p. 190, ritiene che il nostro

legislatore dovrebbe intervenire e adattare l’attuale disciplina agli standard elaborati dalla Corte di Giustizia (su cui v. infra).

56

V. C. giust. CE (Grande sezione), 8 aprile 2014, cause riunite C-293/12 (Digital Rights Ireland Ltd) e C-594/12 (Karntner Landesregierung). Già prima della tranchant presa di posizione della Corte di Giustizia, le Corti costituzionali di diversi Stati membri

(Repubblica Ceca, Germania e Romania) avevano dichiarato l’incostituzionalità delle leggi di attuazione della direttiva

2006/24/CE. La Commissione europea, nella relazione al Consiglio e al Parlamento europeo avente ad oggetto la «Valutazione

dell’applicazione della direttiva sulla conservazione dei dati» aveva, fra l’altro, evidenziato come il recepimento dell’atto europeo da parte degli Stati membri avesse posto in luce le carenze della Direttiva sotto diversi profili: non assicurava che i dati conservati fossero immagazzinati, estratti e usati nel pieno rispetto del diritto alla vita privata e al diritto alla protezione dei dati