Software per costruire futuro

PER LA SICUREZZA IT

Da oltre 30 anni Axioma è leader nella

progettazione e realizzazione di prodotti

software gestionali

Assicuriamo ai nostri clienti

consulenza, formazione e

assistenza per un uso ottimale

dei propri prodotti. Prodotti e

servizi relativi

all'infrastruttura IT e cloud

Oltre 500 aziende usano

i prodotti software e i

servizi Axioma per la

gestione aziendale

dell'impresa

e delle filiali estere

Industria

Con un giro d'affari di 8

milioni di €, Axioma impiega

70 professionisti

informatici presenti nelle

sedi di

Milano, Verona, Bologna.

Moda

Banche

Servizi

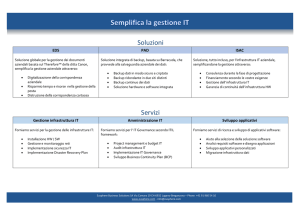

Axioma per l'infrastruttura ICT

Non solo software:

professionisti che da più di 20 anni si occupano di

prodotti hardware, software e servizi

per progettare, configurare e manutenere

infrastrutture ICT sicure, dinamiche e

performanti.

Dal cablaggio allo Smartphone !

3

Sicurezza dei dispositivi

dispositivi

Gestione

Gestione delle minacce

Presso il cliente

Utilizzatore

Applicazioni Software

Sicurezza dei dei dati

e delle applicazioni

Application server

tool di sviluppo

Database

Sistemi Operativi

Continuità operativa

Virtualizzazioni

Server

SERVIZI

SPECIALISTICI

PREVENZIONE

OUTSOURCING

(PRESIDIO DELL'

INFRASTRUTTURA

DEL CLIENTE)

Storage

Presso Datacenter

Communication

Protezione perimetrale

Networking locale

Networking geografico

4

La situazione attuale dell'Infrastruttura

informatica

Filiale

Filiale all'estero

Fornitori

Terzisti

PRODUZIONE

ACQUISTI

MAGAZZINO

VENDITE

GESTIONE

DOCUMENTI

AMMINISTRAZIONE

E FINANZA

POSTA ELETTRONICA

Filiale

RETE DI VENDITA

VENDITE VIA WEB

SITO WEB

Clienti

5

I rischi connessi all'uso dell'infrastruttura

FATTORI DI RISCHIO

errore umano

guasto ad una componente

hardware

EFFETTI SULLE ATTIVITÀ AZIENDALI

interruzione dei processi aziendali

e gestionali

indisponibilità delle funzioni

applicative

perdita dei dati gestionali e

amministrativi

azioni complesse di ripristino

hardware e software

corruzione di dati

crimini informatici

guasto nella rete di

comunicazione

software non aggiornato

black-out elettrico

allagamento

incendio

accessi non autorizzati

6

La crescente diffusione dei malware:

qualche dato

7

Le azioni da intraprendere per proteggersi

dai rischi

Per ridurre al minimo gli “effetti negativi” di una

gestione non oculata dell'infrastruttura è necessario:

1. Organizzare i dati e le informazioni

2. Proteggere l'infrastruttura e le stazioni di lavoro

3. Effettuare le copie dei dati e delle informazioni in modo

sistematico

4. Definire i livelli di continuità operativa

dell'infrastruttura (ripristino rapido o disponibilità continua)

5. Utilizzare un “ambiente idoneo” per l'infrastruttura

E' necessario un approccio totale nell'individuazione dei

rischi e nella attuazione di contromisure

8

Esperienza per garantire una protezione

totale

Axioma propone servizi specialistici basati su una

metodologia consolidata per il raggiungimento degli

obiettivi di affidabilità e continuità operativa

dell'infrastruttura ICT

➔

➔

Analisi del rischio

Correlazione delle minacce con i processi di business gestiti

tramite la tecnologia informatica

➔

Definizione ed applicazione delle contromisure

➔

Verifica periodica sull'efficienza della protezione

9

Tecnologia per proporre una protezione

totale

Axioma completa la proposta di servizi

specialistici con tecnologie

➔

Efficaci

➔

Economiche

➔

Semplici

10

Kaspersky : company overview

➔

Leader mondiale nella progettazione di soluzioni

per la sicurezza ICT

➔

Oltre 15 anni di esperienza

➔

Oltre 300 milioni di utenti nel mondo

➔

80 Global Partner che utilizzano la tecnologia

Kaspersky Microsoft, IBM, Cisco, Juniper Networks, Alcatel Lucent, Blue Coat, Check Point,

D-Link, GFI, Gwava, Netgear, SonicWALL RSA, ZyXel, Alt-N, Parallels, Lenovo, Facebook

11

Caratteristiche della soluzione Kaspersky

➔

PROTEZIONE TOTALE

➔

UNICA CONSOLE

➔

UNICA PIATTAFORMA TECNOLOGICA

➔

UNICO COSTO

12

Kaspersky Endpoint Security for Business

Protezione

antimalware

tradizionale e

assistita da cloud

Sicurezza mobile

MDM e sicurezza mobile con

agente

Gestione dei

sistemi

Crittografia

dei dati

inclusa la gestione

delle patch

Strumenti

di controllo

degli endpoint:

livello file/cartelle

o disco intero

controllo applicazioni, dispositivi e Web

Tutti gli strumenti sono

gestiti tramite un'unica

console amministrativa:

Kaspersky Security

Center

Architettura delle protezione totale

14

Gestione semplificata della sicurezza

GUARDARE

CONTROLLARE

Ambiente fisico, virtuale, mobile

Configurazione e implementazione

Identificazione di vulnerabilità

Inventario hardware/software

Impostazione e applicazione

delle policy IT

Agire con un reporting di

informazioni precise

Gestione dei dispositivi

personali dei dipendenti

Assegnazione delle priorità

per le patch

Gestione licenze

PROTEGGERE

Molto più che una semplice

protezione antivirus

Risposta efficace alle esigenze

di sicurezza

Protezione di dati e dispositivi

in qualsiasi luogo

Usufruire della competenza

di Kaspersky

NAC

15

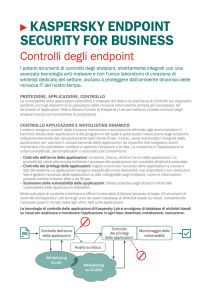

Due importanti vantaggi combinati

Protezione avanzata e semplicità di gestione

ENDPOINT/INFRASTRUCTURE

KASPERSKY SECURITY CENTER

Protezione antimalware

Strumenti di controllo degli endpoint:

Crittografia

Sicurezza di posta e gateway Internet

Collaboration

Mobile Device Management (MDM)

System Management

Applicazione dei criteri di sicurezza

Kaspersky

Security Center

Smartphone

Tablet

Server

Workstation

Laptop

16

Protezione antimalware

Elemento portante della piattaforma

Analisi multipoint

Tecnologia antimalware

Kaspersky

Assistita da cloud

Pluripremiata

Kaspersky

Security Center

PROTEZIONE

ANTIMALWARE

CRITTOGRAFIA DEI

DATI

Sicurezza mobile

GESTIONE DEI SISTEMI

STRUMENTI DI

CONTROLLO

Infrastruttura

17

Crittografia dei dati

Sicurezza dei dati in qualsiasi luogo

●

Funzionalità di crittografia

●

Livello file/cartelle o disco intero

●

Trasparente per gli utenti finali

●

Integrata con le funzionalità di controllo

dei dispositivi e delle applicazioni

All'interno della rete

1

PROTEZIONE

ANTIMALWARE

CRITTOGRAFIA DEI

DATI

Sicurezza mobile

GESTIONE DEI SISTEMI

STRUMENTI DI

CONTROLLO

All'esterno della rete

Infrastruttura

18

Sicurezza mobile

Endpoint mobili + MDM

Kaspersky

Security Center

Mobile Device

Management

(MDM)

MDM

Microsoft

Exchange

ActiveSync

Due componenti

Agente degli endpoint

per i dispositivi mobili

1

PROTEZIONE

ANTIMALWARE

CRITTOGRAFIA DEI

DATI

Sicurezza mobile

GESTIONE DEI SISTEMI

STRUMENTI DI

CONTROLLO

Infrastruttura

Apple MDM

*

Smartphone

Tablet

•

•

•

•

Android

Windows

Symbian

Blackberry

Dispositivi iOS

19

Funzionalità per dispositivi Mobile

CONFIGURAZIONE/

IMPLEMENTAZIONE

Tramite SMS, e-mail o

tether

SICUREZZA

PROTEZIONE CONTRO

I FURTI

Protezione antimalware

Localizzazione GPS

Protezione antiphishing

Blocco remoto

Protezione antispam

CONFORMITÀ DEI CRITERI

APPLICAZIONI

Impostazione della

password

Definizione di contenitori

specifici

Avviso di jailbreak/root

Restrizione dell'accesso

ai dati

Applicazione forzata di

impostazioni

ACCESSO AI DATI

Crittografia dei dati

Cancellazione remota

20

La soluzione ideale per le strategie BYOD

Definizione di contenitori

Portale delle "app" private

App

App

Mantiene separati

i dati aziendali

App

App

Crittografati

App

App

App

App

Cancellati parzialmente

Kaspersky

Security Center

21

System Management

Ambiente sempre aggiornato in modo semplice e veloce

PROVISIONING

DEI SISTEMI

GESTIONE DELLE LICENZE

Creazione di immagini

Monitoraggio dell'utilizzo

Archiviazione e

aggiornamento

Gestione dei rinnovi

Implementazione

ANALISI DELLE

VULNERABILITÀ

Inventario hardware e

software

Molteplici database delle

vulnerabilità

Gestione della

conformità delle

licenze

APPLICAZIONE AVANZATA

DI PATCH

Assegnazione automatica

delle priorità

Opzioni per il riavvio

STRUMENTI REMOTI

Installazione delle

applicazioni

Aggiornamento delle

applicazioni

Risoluzione dei

problemi

NETWORK ADMISSION

CONTROL (NAC)

Gestione dei criteri guest

Portale per i guest

22

Strumenti di controllo

Applicazioni, dispositivi e Web

CONTROLLO DEI DISPOSITIVI

CONTROLLO WEB

CONTROLLO DELLE

APPLICAZIONI CON

WHITELISTING DINAMICO

23

Posta, gateway Internet e collaboration

Protezione completa dell'infrastruttura

Security

For Mail

Security

For Internet Gateways

Microsoft Exchange

Microsoft ISA/TMG

Lotus Notes/Domino

Squid

Server di posta Linux

Firewall

Security

For Collaboration

Server Microsoft

SharePoint

24

Supportata e abilitata dal Kaspersky Security

Network

Rete cloud globale

di milioni di utenti

Reputazione dinamica

di applicazioni e siti Web

Migliora le prestazioni

e riduce i falsi positivi

Perfettamente integrata

alle funzionalità di protezione

UTENTI GLOBALI KASPERSKY

25

Modelli di licenza

Livelli progressivi ricchi di funzionalità

PROTEZIONE

ANTIMALWARE

CONTROLLO DI

APPLICAZIONI,

DISPOSITIVI E WEB

SICUREZZA

MOBILE

CRITTOGRAFIA

DEI DATI

GESTIONE DEI

SISTEMI

SICUREZZA DI

POSTA, WEB E

COLLABORATION

TOTAL

ADVANCED

SELECT

CORE

26

Kaspersky Security for Virtualization

➔

Sicurezza centralizzata

➔

Motore antivirus avanzato

➔

Riduzione dei tempi di gestione

➔

Miglioramento delle prestazioni

➔

Riduzione dei costi di licenza

27

Ricapitolando: una serie esclusiva di vantaggi

28

I riconoscimenti

“Leader” nel Magic Quadrant di Gartner

Premi "BEST PROTECTION 2012" e

"BEST REPAIR 2012" assegnati da AV-Test

“TOP RATED” nei test indipendenti

svolti da AV-Comparatives (2012)

livelli di protezione generale più elevati

certificati da Virus Bulletin (2010-2012)

miglior prodotto della categoria

secondo Dennis Labs (2012)

29

Il primo passo per la messa in sicurezza

dell'infrastruttura ICT

Contattateci per una analisi del rischio.

Vi proporremo la più alta competenza e la miglior

soluzione per garantire affidabilità ed efficienza alla

vostra infrastruttura IT

Daremo continuità al vostro business

Ridurremo i costi operativi della vostra infrastruttura

ICT

30

Contatti

[email protected]

02

618061

www.infrastrutturait.com

31