Sintesi della guida alla progettazione

Sintesi della guida alla progettazione della tecnologia

firewall e IPS

Panoramica

Questo documento fornisce una sintesi della Guida alla progettazione di

firewall e IPS e dei principali scenari d'uso presi in esame.

I Cisco Validated Design (CVD) offrono un modello per la progettazione

dei sistemi basato su scenari di utilizzo comuni o sulle attuali priorità

tecniche di sistema. L'ampia serie di tecnologie, funzionalità e applicazioni

punta a soddisfare le diverse esigenze dei clienti. I tecnici Cisco hanno

ampiamente testato e documentato ogni CVD al fine di garantire la

velocità, l'affidabilità e la prevedibilità dell'implementazione.

La guida alla progettazione della tecnologia offre dettagli

sull'implementazione, informazioni sui prodotti e sul software convalidati e

le best-practice per l'implementazione di firewall e IPS. Gli scenari d'uso

seguenti vengono illustrati in modo dettagliato:

•• applicazione delle policy di sicurezza per il traffico tra la rete interna, le

reti DMZ (Demilitarized Zone) e Internet;

•• accesso resiliente a Internet;

•• rilevamento e blocco di attacchi in entrata ai servizi Internet nella DMZ;

•• rilevamento di traffico dannoso sulle reti interne.

La sicurezza del firewall è parte integrante di ogni implementazione

dell'edge Internet, poiché protegge le informazioni garantendo sicurezza

e affidabilità della rete e applicando policy che garantiscono la produttività

dei dipendenti. Laddove è necessario rispettare normative di settore, i

firewall giocano un ruolo cruciale, consentendo all'azienda di ottemperare

ai requisiti di conformità alle normative. Poiché questi variano in base al

paese e al settore, il presente documento non prende in esame requisiti

di conformità alle normative specifiche.

Ambito

La Guida alla progettazione di firewall e IPS

tratta i servizi di sicurezza del firewall e del

sistema di prevenzione delle intrusioni (IPS)

dell'edge Internet che proteggono il gateway

Internet dell'azienda. La connettività tramite

provider di servizi Internet e le opzioni di routing

forniscono resilienza al progetto. Questa guida

illustra la creazione e l'utilizzo dei segmenti

DMZ per l'impiego con servizi Internet come

la presenza sul Web. La guida a IPS esamina

le implementazioni dell'edge Internet in linea e

quelle del sistema di rilevamento delle intrusioni

(IDS) su un livello di distribuzione interno, note

anche come implementazioni promiscue.

Questa guida descrive le aree tecnologiche e di

prodotto seguenti:

•• firewall di prossima generazione Cisco ASA

serie 5500-X per la sicurezza dei firewall

dell'edge Internet e la prevenzione delle

intrusioni;

•• sensori Cisco IPS serie 4300 per la prevenzione

delle intrusioni sulla rete interna1;

•• switching per DMZ e LAN della rete esterna;

•• integrazione tra gli elementi sopra indicati e

l'infrastruttura di switching della LAN.

I servizi Internet hanno oggi un ruolo chiave nelle attività quotidiane

di molte aziende. Garantire l'accesso sicuro a Internet, impedendo al

tempo stesso la ricezione di contenuti dannosi, è indispensabile per assicurare la produttività dei dipendenti. Oltre all'accesso client

a Internet, quasi tutte le aziende devono essere presenti sul Web per partner e clienti che possono così accedere alle informazioni

aziendali. Porre i dati dell'azienda in Internet espone però al rischio di attacchi attuati tramite i servizi rivolti al pubblico. Affinché

un'azienda possa utilizzare Internet in modo efficiente, è necessario risolvere tutte queste problematiche.

Scenari d'uso della tecnologia

L'edge Internet è il punto dove la rete dell'azienda si connette a Internet. È quindi il perimetro della rete, una linea che divide l'Internet

pubblica e le risorse private contenute nella rete aziendale. Worm, virus e infiltrazioni botnet rappresentano minacce di primo

livello a prestazioni, disponibilità e sicurezza dei dati della rete. A ciò si aggiunge il fatto che la connessione a Internet può influire

negativamente sulla produttività dei dipendenti e generare potenziali perdite di dati riservati.

Gli attacchi basati su Internet sono una minaccia per le infrastrutture della rete e i dati di ogni azienda. La maggior parte delle reti

connesse a Internet subisce attacchi mirati e viene aggredita da worm e virus. Le aziende devono vigilare sulla protezione della

loro rete, dei dati utente e delle informazioni sui clienti. Inoltre, la maggior parte degli indirizzi di rete deve essere tradotta in indirizzi

instradabili su Internet e il firewall è il luogo preposto a questa funzione.

La sicurezza della rete, al livello del firewall, deve garantire che i dati dell'azienda siano protetti da snooping e manomissioni e

impedire che gli host siano compromessi da worm, virus e botnet a elevato consumo di risorse. Inoltre, la policy del firewall deve

garantire il giusto livello di sicurezza senza interferire con l'accesso alle applicazioni Internet o ostacolare la connettività ai dati dei

partner aziendali tramite connessioni VPN Extranet.

Dopo il completamento di questa guida, Cisco ha aggiunto ulteriori opzioni IPS alla propria gamma di prodotti, tra cui Next-Generation Firewall IPS e Sourcefire

Next-Generation Firewall IPS.

1

© 2014 Cisco Systems, Inc. Tutti i diritti sono riservati.

1

Sintesi della guida alla progettazione

Scenari di utilizzo

Internet

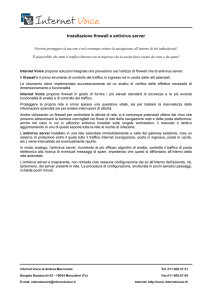

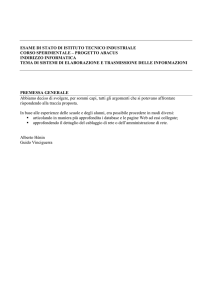

Scenario: applicare la policy di sicurezza per il

traffico tra rete interna, reti DMZ e Internet

Le reti delle sedi centrali e delle sedi remote sono zone

interne, mentre Internet è una zona esterna. Le reti DMZ

configurate per altri servizi presso l'edge Internet sono in

qualche modo a metà tra l'interno e l'esterno.

Questa guida alla progettazione illustra le funzioni di

sicurezza indicate di seguito.

•• Nascondere gli indirizzi interni mediante NAT

(Network Address Translation): la maggior parte

delle aziende utilizza un indirizzamento di rete privato

(RFC 1918) che non è instradabile su Internet, perciò il

firewall deve tradurre gli indirizzi privati in indirizzi esterni

instradabili su Internet.

Edge Internet

VPN accesso

remoto

Firewall

Controller

LAN wireless

guest

Switch

DMZ

Appliance

di sicurezza

Web

•• Consentire l'accesso a Internet dalla rete interna: tutto

il traffico proveniente dalla zona interna, ad eccezione di

categorie specifiche a cui tale accesso è esplicitamente

negato, viene inoltrato su Internet. Il firewall ispeziona

ogni sessione e implicitamente consente l'inoltro alla

zona interna del traffico di ritorno associato.

•• Consentire l'accesso alle reti DMZ dalla rete interna:

tutto il traffico proveniente dalla zona interna, ad

eccezione di categorie specifiche a cui tale accesso

è esplicitamente negato, viene inoltrato sulle reti DMZ.

Il firewall ispeziona ogni sessione e implicitamente

consente l'inoltro alla zona interna del traffico di ritorno

associato.

Router

Internet

Server DMZ

Appliance di

sicurezza e-mail

VPN

Aggregazione

WAN

Router

WAN

Controller LAN

wireless sito remoto

WAAS

3011

Tecnologia firewall e IPS

Core

•• Consentire l'accesso alle reti DMZ da Internet: solo

tipi di traffico specifici provenienti da Internet con

accesso esplicitamente autorizzato possono essere inoltrati alle reti DMZ. Il firewall ispeziona ogni sessione e implicitamente

consente l'inoltro a Internet del traffico di ritorno associato.

•• Bloccare tutto l'altro traffico: ogni altro tipo di traffico viene implicitamente bloccato.

Scenario: accesso resiliente a Internet

Una rete edge Internet ben progettata deve tollerare i tipi di errore più comunemente riscontrati. Questo tipo di resilienza può essere

ottenuta con una progettazione basata su sito singolo che include soltanto una coppia di firewall con routing statico a Internet

predefinito.

Questa guida alla progettazione illustra le funzionalità di rete seguenti:

•• in caso di problemi hardware, abilitazione del failover stateful tra le unità attive e quelle in standby di una coppia firewall resiliente;

•• reindirizzamento automatico del traffico Internet dall'ISP primario a quello secondario, monitorando le prove attive che simulano il

traffico utente su Internet.

Scenario: rilevare e bloccare gli attacchi in entrata ai servizi Internet nella DMZ

Il monitoraggio mediante IPS per bloccare gli attacchi provenienti dalla rete migliora l'affidabilità e le prestazioni sul Web dell'azienda,

mantenendo le risorse sempre disponibili per i partner e i clienti.

Questa guida alla progettazione illustra le funzioni di sicurezza indicate di seguito.

•• Rilevamento e mitigazione basati sulla rete: IPS applica pacchetti di ispezione profonda al traffico di rete, così da abbinare le

firme degli attacchi già noti e bloccare il traffico dannoso.

•• Filtri di reputazione: IPS determina se l'origine di un attacco è associata a gruppi pericolosi noti.

•• Protezione da attacchi zero-day: IPS apprende il comportamento normale della rete aziendale e notifica il verificarsi di attività

anomale.

© 2014 Cisco Systems, Inc. Tutti i diritti sono riservati.

2

Tecnologia firewall e IPS

Sintesi della guida alla progettazione

Scenario: rilevare il traffico dannoso nelle reti interne

Il monitoraggio e il rilevamento tramite IPS di intrusioni, worm, virus e altri tipi di malware sono attività fondamentali per mantenere

alte le prestazioni della rete.

Questa guida alla progettazione illustra le funzioni di sicurezza indicate di seguito.

•• Rilevamento e avvisi basati sulla rete: IPS applica pacchetti di ispezione profonda al traffico di rete, così da abbinare le firme

degli attacchi già noti e generare avvisi in caso di traffico dannoso.

•• Filtri di reputazione: IPS determina se l'origine di un attacco è associata a gruppi pericolosi noti.

•• Protezione da attacchi zero-day: IPS apprende il comportamento normale della rete aziendale e notifica il verificarsi di attività

anomale.

Panoramica della progettazione

La Guida alla progettazione di firewall e IPS è una componente della più vasta progettazione dell'edge Internet, che utilizza un

modello modulare per suddividere l'edge Internet in blocchi funzionali in base al servizio. Un'azienda può così implementare i servizi

che servono.

Il progetto dell'edge Internet prevede i blocchi funzionali indicati di seguito.

•• F

irewall: controlla l'accesso in entrata e in uscita ai diversi segmenti dell'edge Internet e fornisce altri servizi, come NAT

(Network Address Translation) e DMZ.

•• Prevenzione delle intrusioni: ispeziona il traffico che attraversa l'edge Internet alla ricerca di comportamenti dannosi.

•• V

PN ad accesso remoto: fornisce accesso sicuro e coerente alle risorse, indipendentemente dalla posizione da cui si connette

l'utente.

•• Sicurezza dei sistemi e-mail: fornisce un servizio per spam e malware, così da gestire il rischio associato all'e-mail.

•• S

icurezza Web: fornisce controllo e monitoraggio dell'uso accettabile, gestendo i rischi crescenti associati alla navigazione su

Internet dei client.

Scalabilità, prestazioni e flessibilità sono le differenze principali nelle opzioni di progettazione dei moduli. Per soddisfare questi

requisiti, ogni modulo del progetto di edge Internet è indipendente dagli altri, perciò può essere unito e combinato in modo da

soddisfare le esigenze specifiche dell'azienda.

Fare clic qui per la versione completa in 106 pagine della guida alla progettazione di firewall e IPS in lingua inglese.

Risorse correlate

La Guida alla progettazione VPN ad accesso remoto e la Guida alla progettazione dell'accesso mobile remoto si incentrano sul

provisioning della rete per fornire servizi di accesso remoto. Le implementazioni includono l'accesso VPN come parte dei firewall

dell'edge Internet, nonché la possibilità di fornire servizi VPN ad accesso remoto su diversi dispositivi dedicati.

La Guida alla progettazione della sicurezza Web nel cloud mediante Cisco WSA prende in esame l'implementazione di Cisco Cloud

Web Security per i client che accedono a Internet. Oltre alla protezione da malware e virus, vengono illustrati i controlli di utilizzo

accettabile per stabilire i siti idonei che possono essere visitati.

La Guida alla progettazione della sicurezza Web nel cloud mediante Cisco ASA prende in esame l'implementazione di Cisco Cloud

Web Security per i client che accedono a Internet. Oltre alla protezione da malware e virus, vengono illustrati i controlli di utilizzo

accettabile per stabilire i siti idonei che possono essere visitati.

La Guida alla progettazione della sicurezza dei sistemi e-mail mediante Cisco ESA esamina l'implementazione di Cisco Email

Security Appliance per proteggere il sistema e-mail aziendale. Aspetto fondamentale è l'ispezione delle e-mail in entrata e in uscita

alla ricerca di spam e contenuti dannosi. Viene inoltre esaminata l'aggiunta di una zona e-mail DMZ al firewall Internet, al fine di

aumentare la sicurezza complessiva.

© 2014 Cisco Systems, Inc. e/o i relativi affiliati. Cisco e il logo Cisco sono marchi o marchi registrati di Cisco e/o dei relativi affiliati negli Stati Uniti e in altri paesi. Per visualizzare

l’elenco di marchi Cisco, visitare il sito Web all’indirizzo: www.cisco.com/go/trademarks. I marchi commerciali di terze parti citati sono proprietà dei rispettivi titolari. L’utilizzo del

termine partner non implica una relazione di partnership tra Cisco e altre aziende. (1110R)

C07-730895-00 02/14