SICUREZZA INFORMATICA

PHISHING

In ambito informatico

il phishing (“spillaggio (di dati sensibili)”, in

italiano) è una attività illegale che sfrutta una

tecnica di ingegneria sociale, ed è utilizzata

per ottenere l’accesso a informazioni personali

o riservate con la finalità del furto d’identità

mediante l’utilizzo delle comunicazioni

elettroniche, soprattutto messaggi di posta

elettronica fasulli o messaggi istantanei, ma

anche contatti telefonici. Grazie a messaggi

che imitano grafico e logo dei siti istituzionali,

l’utente è ingannato e portato a rivelare dati

personali, come numero di conto corrente,

numero di carta di credito, codici di

identificazione, ecc..

SNIFFING

Con il termine sniffing (dall'inglese to sniff e

traducibile con “odorare”) in informatica – ma il

discorso è valido anche per le telecomunicazioni

in generale – si definisce l'attività di

“intercettazione” passiva dei dati da parte di un

utente della rete ai danni di uno o più utenti

appartenenti alla stessa rete di calcolatori.

Uno sniffer è quindi un programma che monitora

il passaggio di dati su di una rete; esso può essere

utilizzato per attività legittime, come la

risoluzione di problemi di rete, ma anche per

attività illegali, come l’intercettazione di dati

sensibili, di conversazioni o di trasmissioni

segrete.

Le informazioni più sensibili che si potrebbero

trovare su una rete sono:

- traffico email;

- password di servizi, come ftp;

- configurazione del router;

- traffico internet, composto di servizi utilizzati e

siti visitati.

SPOOFING

In ambito sicurezza informatica lo spoofing è uno dei fenomeni

più complessi e, al tempo stesso, diffusi nella pratica

quotidiana: questo perchè le sue modalità possono differire di

molto a seconda dei casi, tanto da renderlo un fenomeno

difficile da identificare per l’utente comune.

Esistono numerosi modi di fare spoofing, ma il tratto comune è

che significa comunque falsificare la propria identità. È bene

sapere, pertanto, che la falsificazione può riguardare un

sito/URL, un indirizzo email, un certificato, un dispositivo o

qualsiasi altro elemento delle comunicazioni internet.

Email spoofing

L’email spoofing consiste nella falsificazione della parte header

di una email, in modo tale che la stessa sembri inviata da

qualcun altro.

Web spoofing

Nel caso del web, si parla di web spoofing: far credere ad un

utente di essere connesso ad un server quando in realtà è

connesso ad uno malevolo.

Spoofing telefonico

Un ulteriore tipo di spoofing è legato alla falsificazione dell’ID

del chiamante sui dispositivi cellulari; in tal caso, il chiamante

falsifica il proprio ID per ingannare il ricevente sulla natura della

chiamata.

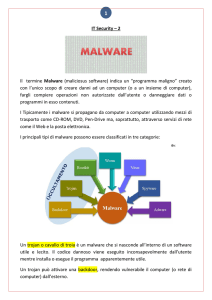

MALWARE

È indubbiamente la definizione generica

adatta per ogni software nocivo in grado di

arrecare danno (più o meno esteso) al

sistema. Nella sua definizione quindi rientrano

tutte le categorie successive trattate nel

glossario; infatti malware è l’acronimo di

“Malicious Software“, letteralmente software

dannoso. L’importanza di tale definizione è

riscontrabile quando andiamo a scegliere un

software di protezione: un’antivirus classico

sarà più specifico rispetto ad un anti-malware,

che permette (almeno sulla carta) di rivelare

un maggior tipo di minacce.

Ultimamente questa distinzione sta perdendo

di efficacia, visto che anche il più povero degli

antivirus ha buone capacità contro numerosi

tipi di malware.

VIRUS

Il Virus replica in informatica le caratteristiche di

virus biologici: è che un programma che si

replica e infetta tutti i computer a cui si

connette, modificando il sistema per

“assecondarlo” nell’infezione, spesso

distruggendo funzionalità vitali per l’esecuzione

dei programmi sani e del sistema. I virus di solito

hanno molti metodi per garantire una buona

riuscita dell’infezione: possono garantirsi

l’autoavvio tramite l’esecuzione automatica di

Windows, modificando alcuni file del sistema per

“mimetizzarsi” tra loro.

Le fonti più comuni di infezioni da virus sono le

chiavette USB, Internet e gli allegati nei

messaggi di posta elettronica. Un buon antivirus

(anche free) permette di proteggersi dalla

maggior parte dei virus.

SPYWARE

Come suggerisce il nome questo malware “spia” gli

utenti e cerca in tutti i modi di rubare le

informazioni personali dal computer per inviarle al

suo creatore.

Alcune delle informazioni catturate dallo spyware

includono: numeri di carte di credito, siti web

visitati, le proprie credenziali di accesso ai siti e alla

posta elettronica, ecc. Il danno reale ai sistemi è

spesso molto limitato (autoavvio e monitoraggio)

perché lo scopo primario è rubare più informazioni

possibili; per ragion di logica un PC mal funzionante

o bloccato non serve allo spyware, anzi: deve

sembrare il più “sano” possibile! Più è sano e più

dati verranno inviati ai malintenzionati. Infatti gli

utenti la maggior parte delle volte non si

accorgono neppure della loro presenza.

TROJAN HORSE

Questo tipo di malware è tra i più diffusi e

pericolosi; statisticamente 1 malware su 3 è un

Trojan o agisce come un trojan integrando altre

caratteristiche nocive.

Letteralmente Cavallo di Troia (chiaro riferimento alla

mitologia omerica in cui Ulisse espugnò Troia con

l’inganno) il Trojan è un codice maligno nascosto

all’interno di un altro software apparentemente

utile (cavallo di Troia per ingannare gli utenti) ma che

di nascosto attiva la connessione ad un server

maligno senza che ne siate a conoscenza. Una volta

stabilita la connessione, vengono scaricati altri

malware per infettare il PC, utili per assumere il

controllo completo del computer.

Il grado di pericolosità è molto vario e in alcuni

casi sono difficili da cancellare definitivamente:

bisogna agire in fretta e con gli strumenti giusti, pena

la necessità di formattazione completa del sistema

(ultima spiaggia per sistemi pesantemente infettati).

ADWARE

Adware è l’acronimo di Advertising-supported

Software, letteralmente software supportato

dalla pubblicità. Questo software è utilizzato

per servire annunci pubblicitari sul computer (in

alcuni casi senza il suo esplicito assenso) e spesso

non possono essere chiusi / disabilitati dall’utente.

Gli adware di per sè non sono dannosi (un PC

infetto e bloccato non può mostrare pubblicità)

ma il malware in questione manterrà

costantemente annunci pubblicitari sul computer

o all’interno di programmi e possono risultare

piuttosto fastidiosi.

Gli adware sono di solito inclusi in moltissime

applicazioni legittime e distribuite gratuitamente

come mezzo di sostentamento dello sviluppatore.

Al giorno d’oggi la maggior parte degli adware si

mostrano come barre degli strumenti per i

browser, fastidiose e snervanti.

ALTRI TIPI DI MALWARE

Scareware/Rogue

I rogue software o (scareware) sono malware molto diffusi e ma

relativamente poco pericolosi.

Tecnicamente un rogue mostra se stesso come un’applicazione

legittima e utile al sistema (spesso copiando grafica e icona a

programmi simili ma legittimi) e spaventano l’utente con avvisi

falsi e allerte esagerate, utili a convincere gli utenti a comprare

qualcosa di inutile.

Il travestimento più comune è quello di software antivirus, dove il

rogue “rileva” che il vostro computer è infettato da tanti virus e il

sistema è a rischio, spesso dopo aver effettuato anche una vera

scansione (in realtà va a caccia di dati personali in pieno stile

spyware).

Ransomware

Questa variante di trojan è molto pericolosa ed è responsabile della

perdita di numerosi miliardi di dollari in tutto il globo, con tantissimi

file personali cancellati e criptati per sempre! Una vera e propria

piaga sociale, a detta di molti analisti.

Il suo funzionamento è tutto sommato semplice ma letale: una volta

avviato blocca completamente l’attività desktop del PC (mouse,

tastiera e programmi completamente inutilizzabili) e al suo posto

mostra una schermata d’avviso a schermo intero (non

rimovibile) con finte minacce da parte delle autorità competenti

(polizia postale, guardia di finanza o un presunto avvocato; in rari

casi è lo stesso creatore che si fa gioco degli utenti); il ransomware

obbliga l’utente a versare una somma di denaro per poter accedere

al codice di sblocco, utile a far sparire il malware e a far tornare il PC

funzionante.

Keylogger

Questo tipo di programmi di per sè non è una

minaccia vera e propria: con keylogger si identifica

una serie di strumenti (hardware o software) in

grado di intercettare tutto ciò che un utente digita

sulla tastiera del proprio o di un altro computer.

Viene spesso integrato all’interno di spyware o

trojan per catturare la password d’accesso al sistema

o altri dati sensibili (carte di credito, password siti di

e-commerce..) per inviarle ad un server remoto.

Worm

I worm sono tra i malware più dannosi soprattutto

per i computer collegati in rete LAN (aziendale o

meno). Di solito fanno uso di falle di sicurezza note

per intrufolarsi all’interno di ogni computer

allacciato in LAN senza l’intervento degli utenti. Può

(potenzialmente) distruggere tutti i computer della

rete interna in pochi minuti!

In sostanza sono molto simili tra loro, ma un Worm

ha un livello di replicazione molto più alto e spesso

arreca danno senza nemmeno avviarlo e

moltiplicandosi all’infinito in un solo PC intasando il

disco rigido e la rete.

Exploit/Vulnerabilità/Buco di

sicurezza/Bug

Una vulnerabilità (o buco o bug) è una debolezza nel

codice del programma sfuggito o non ancora rivelato

dallo sviluppatore del software, mentre un exploit è

un hack che sfrutta tale vulnerabilità per infettare,

modificare e prendere il controllo del sistema.

Questi non sono dei veri e propri malware, ma sono

le porte d’ingresso principali per ogni potenziale

infezione più pesante. Gli antivirus non sono efficaci

contro i bug, ma i migliori possono intercettare gli

exploit veicolati dai browser e dai software collegati

alla rete, prevenendo un’infezione successiva.

Rootkit/Bootkit

Un rootkit di norma è un malware a sè

stante; tecnicamente infatti indica una serie di

strumenti amministrativi in grado di agire ad un

livello più alto e più sensibile all’interno del sistema

rispetto all’utente standard sfruttando bug o

funzionalità note. In principio quindi i rootkit sono

stati sfruttati come strumenti legittimi per gli

amministratori.

I rootkit vengono ai giorni nostri usati per scopi

malevoli ed integrati all’interno di trojan, worm e

ransomware per rendere ancor più pesante

l’infezione.

BACKDOOR

Collegata ai punti precedenti è la backdoor, letteralmente porta

sul retro. A differenza dei bug e delle vulnerabilità, questa porta

è voluta dal creatore del sistema/programma o viene installata

“a forza” da un malware o da un malintenzionato che vuole

entrare in un sistema.

Infatti queste “porte” sono molto versatili e si prestano a

numerosi scopi, più o meno legittimi: possono essere

intenzionalmente usate dai gestori del sistema informatico

(amministratori di rete e sistemisti) per una più agevole

manutenzione da remoto senza mettere mano a permessi di

sistema (con i rootkit, come vedremo in seguito) o bruteforce di

password; oppure, come sempre più spesso accade, vengono

sfruttate dai cracker intenzionati a manomettere il sistema.

Le backdoor spesso sono installate autonomamente da

alcuni malware (trojan e worm in primis), in modo da consentire

ad un utente esterno di prendere il controllo remoto della

macchina illegalmente.

Dal punto di vista della sicurezza sono molto pericolosi per

l’integrità delle informazioni presenti sul sistema: con una

backdoor attiva sul proprio sistema il rischio d’infezione è

elevatissimo, la nostra privacy potrebbe già essere

compromessa così come l’integrità dei programmi.

TOKEN

Un token per la sicurezza (chiamato anche token

hardware, token per l'autenticazione, token

crittografico, o semplicemente token) è un dispositivo

fisico necessario per effettuare

un'autenticazione (tipicamente una autenticazione a

due fattori).

Un token si presenta spesso sotto forma di dispositivo

elettronico portatile di piccole dimensioni, alimentato

a batteria con autonomia nell'ordine di qualche anno,

dotato di uno schermo e talvolta di

una tastiera numerica. Alcuni token possono essere

collegati ad un computer tramite una porta USB per

facilitare lo scambio di dati.

Un token può anche essere di tipo software, ove le

informazioni necessarie risiedono direttamente nel

computer dell'utente, e non in un oggetto fisico

esterno.

A volte, il token è necessario non tanto per autenticarsi

all'applicazione (login) quanto per effettuare le

transazioni/operazioni ovvero le

cosiddette disposizioni.