L’avvocato “hacker”

Genova, 15 marzo 2012

Prof. Giovanni Ziccardi

Università degli Studi di Milano

“L’ultimo hacker”

I temi oggetto d’attenzione

! La cifratura dei dati con l’uso della crittografia.

! La sicurezza del computer e dei dati dei clienti e dello

studio.

! L’anonimato durante la navigazione.

! La cancellazione sicura dei dati.

! Una buona politica di backup.

1. La cifratura

! Interessante, in un’ottica di smarrimento dei dati ma

anche in un’ottica di furto, sequestro o acquisizione in

altro modo dei supporti o delle macchine.

! Cosa significa (mi perdonino i tecnici): far sì che

chiunque venga in possesso dei nostri dati abbia grandi

difficoltà a decifrarli.

La sicurezza

! Uso di uno strumento che è pensato anche per uso

militare, è usato da dissidenti, è usato da molti.

! No n g a r a n t i s c e s i c u re z z a a s s o l u t a : a l c u n i

“accidenti” (vulnerabilità, attacchi, dati rimasti in

cache, annotazioni della passphrase) possono

compromettere il sistema.

Full disk encryption

! Il percorso verso la full disk encryption sembra

naturale.

! Anche incorporata nei sistemi operativi e nei file system.

! Ciò porterà a una cifratura dell’intero disco (in tutte le

sue parti) affinché un possibile utente esterno non

possa comprendere nulla in caso di acquisizione dello

stesso.

Partiamo da zero

! Dato “in chiaro” o intelligibile / Dato oscuro o non

intelligibile (nonostante le competenze di chi legge).

! Il dato in chiaro è un dato che o chiunque (dato in

chiaro “semplice”) o comunque un tecnico (dato in

chiaro ma particolarmente complesso) è in grado di

leggere e interpretare.

! Il dato cifrato è una massa informe di dati che non

fornisce alcuna informazione e che deve essere

eventualmente attaccata per cercare di comprendere

qualcosa.

Pensiamo ai dati in chiaro

! I dati dei nostri telefoni?

! I dati dei nostri iPad?

! I dati dei nostri computer portatili?

! I dati dei nostri supporti e chiavette?

! I dati dei nostri computer di studio?

! I dati “in transito”?

Pensiamo all’“incidente”

! Smarrimento o furto del telefono.

! Smarrimento della chiavetta, del disco rigido.

! Furto del portatile.

! Sequestro del computer o dei supporti o del backup.

Come funziona

! Si sceglie un sistema o un programma di crittografia

(FileVault o TrueCrypt) meglio se aperto e di uso

comune e generico.

! Si fanno le prime prove su supporti non critici.

! Si comprende la funzione della passphrase, del mount

del dispositivo e di come un dispositivo cifrato possa

apparire all’esterno.

! Si cominciano a migrare tutti i propri dati critici verso

supporti o ambienti cifrati.

Il backup della cifratura?

! La crittografia incute timore.

! Molti sono portati a tenere un backup in chiaro, che

vanifica la protezione della crittografia.

! Attenzione: un backup alla fine è spesso un insieme di

dati identici al computer “fonte”. Quindi cifrare il

computer origine e non cifrare il backup crea un

problema di sicurezza.

! Rallentamento? Altro timore, insieme a quello che il

sistema possa fallire (e non si recuperano più i dati).

FileVault (per chi usa Mac)

! È un sistema che cifra il disco.

! Può richiedere tempo se applicato su un disco con

molti dati già esistenti.

TrueCrypt

! È un sistema che cifra i dati di qualsiasi tipo di

supporto (anche singolo file o cartella) e funziona su

tutti i sistemi.

! Può anche cifrare l’intero disco sotto Windows

chiedendo al boot una passphrase di decifratura.

HushMail e la posta “cifrata”

Quali vantaggi per l’avvocato?

! Semplice da imparare (interfaccia a finestre e due,

massimo tre comandi).

! Molto sicuro.

! Aumenta la protezione dei dati.

! Impedisce sguardi curiosi dall’esterno.

! Molto semplice da applicare a tutti i nostri supporti

esterni man mano che li acquistiamo.

2. Anonimato

! Può essere utile navigare in forma anonima, ossia senza

lasciare traccia del luogo, senza lasciare informazioni

circa il proprio browser o semplicemente scegliendo il

luogo da dove apparire.

! Tor è probabilmente il sistema più usato per far ciò, e

si integra facilmente con gli strumenti che già

utilizziamo.

! I rallentamenti delle prime versioni stanno pian piano

migliorando.

Come funziona

! Fa passare la connessione attraverso tre “ponti” o

“nodi” per cui alla fine non è possibile risalire a chi ha

iniziato la connessione

! Spesso il nodo di uscita è in chiaro, quindi occorre

mantenere attenzione comunque a che le informazioni

stesse che sono digitate non conducano al soggetto

direttamente.

! Si installa integrando nel sistema e nel browser un

programmino che permette la connessione a detta rete.

In concreto

! Ci si collega al sito di Tor Project.

! Si scarica e installa la versione che si preferisce, per

sistema operativo e browser.

! Prima si naviga con la protezione “avviata”, poi si va

anche a vedere nella finestra di preferenze di Tor che

cosa si può fare (ad esempio: scelta del percorso

geografico di navigazione e della Nazione del nodo

d’uscita).

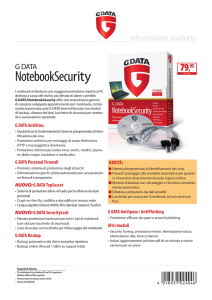

3. Il firewall

! Una “scatoletta” che è considerata da molti preziosa.

Anche software, spesso integrato nel sistema operativo.

! L’idea che oggi sia una pazzia collegarsi direttamente

alla rete (possibilità di attacchi, scansioni automatiche

delle vulnerabilità, etc.).

Filtro

! L’idea di mettere un filtro, con certe regole, che

disciplina entrata e uscita delle informazioni verso la

nostra rete

! Interessante per i possibili usi (filtraggio di siti in

studio) ma anche per i costi oggi contenuti di strumenti

“personal”.

4. La cancellazione sicura

! Attenzione a una reale eliminazione dei dati.

! Può essere utile in innumerevoli contesti: vendita del

computer usato o del telefono, cambio di postazione,

scambio occasionale di chiavette con colleghi.

Recupero e tempo

! Il recupero dei dati è, nella maggior parte dei casi,

estremamente semplice a meno che non ci sia una

cura particolare nella strategia e tecnologia per

cancellarli.

! Il tempo impiegato (e anche le eventuali “passate”)

sono proporzionali al livello di profondità della

cancellazione.

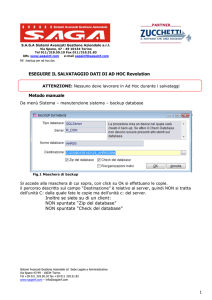

5. Il backup

! Esistono due tipi di persone: quelle che eseguono i

backup e quelle che perdono i dati.

! Con le tecnologie odierne, qual è il miglior sistema,

che sia anche sicuro e a protezione della privacy dei

dati?

Le possibilità (combinabili):

! Sul computer stesso (!).

! Su supporto esterno.

! Online.

! Interessanti anche sistemi evoluti che non solo

eseguono un backup intelligente ma anche

sincronizzano vari computer (o dispositivi) affinché

abbiano sempre tutti gli stessi dati.