W h i t e pa p e r

N E T W O R K I N G

Reti di nuova generazione:

sicurezza oggi e domani

Proteggere dalle minacce attuali le reti progettate per le

esigenze di ieri rende le aziende vulnerabili.

'ambiente informatico delle aziende è in rapida

evoluzione per far fronte alla consumerizzazione di

IT, mobilità e cloud computing. Queste tendenze

offrono nuove opportunità alle aziende e, al

contempo, comportano nuovi rischi e vulnerabilità. Le divisioni

IT devono trovare un modo per proteggere gli asset aziendali

e al tempo stesso consentire all'azienda di capire a fondo

le reali potenzialità di queste tendenze. Tutto ciò diventata

ancora più complicato se la divisione IT si avvale di una rete

"good-enough", ovvero appena sufficiente per le esigenze di

un'azienda. Questo white paper analizza le implicazioni della

protezione dai rischi attuali di una rete good-enough con

spese in conto capitale (CAPEX, CAPital EXpenditure) ridotte

e i modi in cui una rete di nuova generazione supporta un

ambiente IT più sicuro.

L

Modello di sicurezza delle rete di ieri

Fino a non molto tempo fa, garantire la sicurezza

dell'ambiente IT era molto più facile di oggi. Le informazioni

di base, quali la posizione degli utenti, le applicazioni

eseguite e i tipi di dispositivi in uso, erano variabili note.

Inoltre, queste informazioni erano piuttosto statiche, quindi

le policy di sicurezza erano dimensionate in modo adeguato.

Le applicazioni erano eseguite su server dedicati nel data

center. La divisione IT controllava l'accesso a tali applicazioni

e definiva i limiti per applicare le policy di sicurezza.

Le applicazioni e gli endpoint erano sicuri e l'accesso alla rete

era soggetto a limitazioni. Lo scopo della rete era connettere

gli utenti alle risorse IT in un'architettura client/server e, nella

maggior parte dei casi, i modelli di traffico della rete erano

prevedibili.

Oggi la rapida evoluzione delle tendenze informatiche

influisce sulla sicurezza delle reti essenzialmente in due

modi. Innanzitutto, sta cambiando il modo in cui vengono

progettate. L'area periferica della rete si è evoluta in quanto

più dispositivi mobili diversi si connettono alla rete aziendale

da posizioni diverse. Anche le applicazioni si sono evolute:

sono virtualizzate e possono essere trasferite da un server

all'altro e persino da un data center all'altro. Al tempo stesso,

gli utenti hanno esteso la rete aziendale passando al cloud

per applicazioni collaborative quali Dropbox o Google

Documenti. L'IT non sa più quali sono i dispositivi connessi

alla rete o la loro posizione. Le applicazioni in uso non sono

più limitate a quelle fornite dall'IT. I dati non sono conservati

in modo sicuro nel data center: vengono trasferiti ovunque su

smartphone e tablet e si trovano persino fuori dalla portata

dell'IT, ovvero nel cloud.

Una seconda tendenza che influisce sulla sicurezza delle reti

è l'introduzione di minacce sempre più complesse e sofisticate.

Le reti di ieri erano oggetto di attacchi su larga scala.

Ad esempio, gli hacker inviavano 2 milioni di e-mail di spam

sfruttando un rischio o una vulnerabilità ben noti e contavano

sul fatto che una percentuale dei destinatari avrebbe aperto

l'e-mail e sarebbe stata sopraffatta dall'attacco.

S P O N S O RI Z Z ATA D A

P U B B L I C A Z I O N E PER S O N A L I Z Z ATA D I

W h i t e pa p e r

N E T W O R K I N G

Oggi il modello di attacco è esattamente

l'opposto. Gli hacker non hanno più come

obiettivo un gran numero di utenti né sono più

a caccia di una vulnerabilità di profilo elevato.

Portano invece a termine attacchi sempre

più mirati e complessi. Gli hacker potrebbero

utilizzare il social engineering per acquisire

informazioni sull'obiettivo e successivamente

sfruttare la fiducia degli utenti nei confronti

di un'applicazione o di un altro utente per

installare malware o sottrarre informazioni.

È molto probabile che, a differenza di quelli su

larga scala, questi attacchi molto mirati non

vengano rilevati fino a molto tempo dopo da

quando l'hacker ha provocato il danno.

2

Gli eventuali

risparmi iniziali

vengono

rapidamente

vanificati dalla

mancanza

di sicurezza

integrata

nelle reti

good-enough.

Di conseguenza,

l'IT deve far

fronte ai

rischi con

più soluzioni

parziali.

Sicurezza della rete "good-enough"

Purtroppo, un'altra evoluzione complica

ulteriormente le iniziative volte a garantire la

sicurezza adottate dalle divisioni IT. Alcuni

analisti e fornitori incoraggiano le divisioni

IT a considerare la rete come una merce

qualsiasi; pertanto, va bene una rete qualsiasi

e le divisioni IT devono implementare

solo una rete "good-enough" al costo di

acquisizione più basso. Gli eventuali risparmi

iniziali vengono rapidamente vanificati dalla

mancanza di sicurezza integrata nelle reti

good-enough. Di conseguenza, l'IT deve

gestire i rischi con più soluzioni parziali,

impiegando più tempo ed energie per la

distribuzione, la configurazione e la gestione

delle soluzioni. La sicurezza IT non riesce

più a far fronte ai rischi di sicurezza sempre

meno prevedibili. Dato che le singole soluzioni

parziali non sono integrate, può essere difficile

adottare policy di sicurezza coerenti in tutto

l'ambiente IT. Dal punto di vista della difesa,

quanto più numerose sono le informazioni

relative al contesto, quanto più efficaci

sono gli strumenti a disposizione dell'IT per

bloccare un attacco alla rete. Se si devono

mettere in relazione informazioni provenienti

da sistemi diversi per avere una visione

globale del contesto, si vanifica lo scopo.

Una rete good-enough con molte soluzioni

parziali è una rete instabile che aumenta il

rischio di inattività del sistema. L'inattività della

rete può essere determinata da una violazione

della sicurezza oppure da una delle numerose

S P O N S O RI Z Z ATA D A

interruzioni dei sistemi. Se non funziona la rete,

si blocca tutto il resto, comprese le entrate.

Approccio moderno alla sicurezza

della rete

Tuttavia, esiste un'alternativa alla rete goodenough e alle implicazioni relative alla sicurezza.

Le innovazioni in termini di sicurezza della rete

hanno retto il ritmo della rapida evoluzione

delle tendenze informatiche. Una rete di

nuova generazione tiene in considerazione

le tecnologie di domani e offre funzioni di

sicurezza integrata per una protezione proattiva

da minacce complesse e mirate. È proprio

questa protezione che consente alla divisione

IT di procedere in sicurezza quando va in cerca

di opportunità strategiche per l'azienda, quali la

mobilità e il cloud computing.

Una rete di nuova generazione offre

visibilità e controllo pervasivi sensibili al

contesto per garantire la sicurezza in tutta la

rete, dalla sede alle filiali, dai dipendenti interni

ai collaboratori connessi tramite dispositivi

cablati, wireless o VPN. Un'architettura con

policy applicate in tutta la rete è in grado

di creare, distribuire e monitorare regole di

sicurezza basate su un linguaggio sensibile al

contesto, ad esempio chi, cosa, dove, quando

e come si accede alla rete. L'applicazione

di queste regole prevede azioni quali il

blocco dell'accesso a dati o dispositivi o la

crittografia dei dati. Ad esempio, quando un

dipendente si connette alla rete aziendale da

uno smartphone, la rete identifica il dispositivo

e l'utente, nonché i privilegi loro concessi.

Il motore delle policy non solo definisce le

policy per il dispositivo e per l'utente, ma le

condivide anche con tutti i punti della rete

e aggiorna istantaneamente le informazioni

non appena viene rilevato un nuovo

dispositivo nella rete.

Le policy integrate in tutta la rete facilitano

l'adozione dei programmi "BYOD"1, ma le reti

di nuova generazione sono in grado di far

fronte anche a problemi di sicurezza relativi

al cloud computing. Grazie alla rapidità di

implementazione in tutta la rete distribuita,

le aziende possono reindirizzare il traffico Web

in modo intelligente per applicare policy di

sicurezza e controllo granulari.

L'acronimo "BYOD" (Bring Your Own Device) fa rifermento a una nuova tendenza dove i dipendenti utilizzano i propri dispositivi, come smartphone e tablet,

per accedere alle risorse aziendali.

1

W h i t e pa p e r

N E T W O R K I N G

Confronto tra rete good-enough e rete

di nuova generazione

3

Implementando

una rete con

spese in conto

capitale ridotte,

le divisioni IT

rischiano di

dover rinunciare

a nuove

tecnologie

o iniziative

imprenditoriali

perché la rete

non è in grado

di supportarle.

S P O N S O RI Z Z ATA D A

Oltre alla sicurezza integrata, una rete di nuova

generazione offre molto di più. Una rete di nuova

generazione è sviluppata in modo strategico per

ottimizzare i requisiti attuali ed è strutturata per

dare spazio alle rivoluzioni tecnologiche future

e garantire la protezione dell'investimento. In

altre parole, una rete di nuova generazione è una

rete dinamica che supporta le tendenze relative

alla mobilità, al cloud computing e allo scenario

in evoluzione delle minacce alla sicurezza.

Trasforma inoltre la rete in un meccanismo

di erogazione di servizi che consente ai

responsabili della sicurezza di autorizzare le

iniziative strategiche messe in atto dalle aziende.

Nel calcolare il costo totale di proprietà (TCO,

Total Cost of Ownership), il responsabile della

sicurezza deve fare attenzione a non sottovalutare

il valore aggiunto per l'azienda derivante dalle

opportunità strategiche. Implementando una rete

con spese in conto capitale ridotte, le divisioni IT

rischiano di dover rinunciare a nuove tecnologie

o iniziative imprenditoriali perché la rete non

è in grado di supportarle. Ciò significa rinunciare

a policy per l'utilizzo di dispositivi propri da parte

dei dipendenti, al potenziamento di iniziative

di virtualizzazione per le applicazioni aziendali

mission-critical, ai servizi cloud e alle soluzioni

multimediali. Per risparmiare qualche euro di

investimento nella rete, si perdono i benefici in

termini di riduzione dei costi, vantaggio sulla

concorrenza, produttività e agilità. Tuttavia, questi

stessi vantaggi possono controbilanciare il costo

totale di una rete aziendale di nuova generazione.

Analizziamo più in dettaglio e confrontiamo

le differenze tra una rete a basso costo o goodenough e una rete di nuova generazione che dà

un nuovo impulso alle attività dell'azienda:

•Scopo della rete: una rete goodenough ha come unico scopo quello

di connettere un utente alle risorse IT.

Ciò poteva essere accettabile nel 2005,

quando gli utenti utilizzavano computer

desktop per connettersi alla rete tramite

porte Ethernet. Una rete aziendale di

nuova generazione è una rete unificata

composta da client cablati, wireless

e remoti. Comprende numerosi dispositivi

nonché l'accesso agli edifici e il controllo

dei consumi di energia. Può avere diversi

scopi, tra cui la connettività da computer

a computer, e potrebbe essere necessaria

per le nuove reti di sensori o per le

applicazioni di backup dei data center.

•Sicurezza: in una rete good-enough,

la sicurezza è un'aggiunta. In altre parole,

per la sicurezza vengono utilizzate

soluzioni parziali non integrate tra loro.

Una rete di nuova generazione integra

le funzionalità di sicurezza in loco e nel

cloud. L'integrazione determina la

riduzione delle spese amministrative

e delle lacune nel sistema di sicurezza.

•Intelligence delle applicazioni: una

rete good-enough non è in grado di

distinguere applicazioni ed endpoint. Il suo

funzionamento si basa sulla nozione che

i dati sono solo dati. Una rete di nuova

generazione è sensibile alle applicazioni

e agli endpoint. Si adatta all'applicazione

da distribuire e al dispositivo endpoint su

cui viene visualizzata.

•Qualità del servizio: una rete goodenough di oggi si basa su standard

di qualità del servizio di base, che

potrebbero rivelarsi insufficienti per

traffico video e PC virtualizzati. Una

rete di nuova generazione offre controlli

sensibili alle soluzioni multimediali per

supportare l'integrazione audio e video.

•Standard: una rete good-enough si basa

su standard senza guardare al futuro.

Una rete di nuova generazione non

solo supporta gli standard correnti ma

stimola l'innovazione per la definizione

di standard futuri.

•Garanzia: le reti good-enough hanno una

forma di assistenza limitata per quanto

riguarda manutenzione e garanzia.

I fornitori di reti di nuova generazioni

offrono una garanzia e in più servizi

intelligenti con gestione integrata.

•Costo di acquisizione: se i costi di

integrazione sono più elevati, i tempi di

inattività più lunghi o le violazioni della

sicurezza più gravi, il risparmio in termini

di spese in conto capitale (CAPEX) di fatto

viene vanificato dall'aumento delle spese

operative (OPEX, OPerating EXpenditure).

Mentre i fornitori di reti good-enough

minimizzano questi costi, i fornitori di reti

di nuova generazione promuovono un

approccio ai sistemi che non solo riduce

i costi di connettività di rete in termini di

OPEX, ma migliora i servizi IT e aumenta le

opportunità per le aziende, incrementando

di conseguenza il ROI.

W h i t e pa p e r

N E T W O R K I N G

4

L'architettura Cisco Borderless Networks

Garantire la

sicurezza della

rete di ieri per

le tecnologie di

domani è una

strada tutta in

salita. Per

anticipare

i rischi e le

minacce

complesse

introdotte dalla

consumerizzazione di IT,

mobilità e cloud

computing, l'IT

deve avvalersi

di una rete

di nuova

generazione.

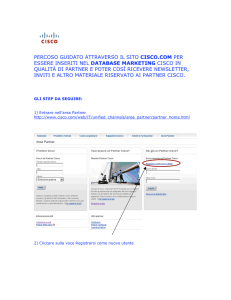

Cisco dispone di un'architettura per reti di

nuova generazione, denominata Borderless

Networks. Il nome di questa architettura

definisce la visione a lungo termine di Cisco,

volta a fornire una nuova serie di servizi di

rete per supportare le esigenze dell'azienda

e degli utenti finali. Questi servizi migliorano

la capacità della divisione di soddisfare le

esigenze nuove ed emergenti degli utenti

e dell'IT. I servizi delle reti intelligenti sono

fondamentali per ridurre il TCO e aumentare

la capacità dell'IT di offrire nuove funzionalità

aziendali.

L'obiettivo di Cisco è creare sistemi che

consentano all'IT di dedicare meno tempo alle

operazioni per l'integrazione di base della rete,

fornendo una serie di di servizi in grado di

migliorare la capacità della rete di soddisfare

le esigenze degli utenti e dell'azienda.

La chiave del successo di Cisco Borderless

Networks è il framework Cisco SecureX, un

sistema di sicurezza che protegge dall'endpoint

al cloud e fornisce policy e controlli a tutti

i livelli della rete, nonché strumenti integrati

di gestione centralizzata per la pianificazione

preliminare, la distribuzione di policy in tutta la

rete e la risoluzione dei problemi.

Il framework Cisco SecureX

Cisco SecureX affianca alla potenza

della rete Cisco la sicurezza sensibile al

contesto per proteggere le azienda di oggi

indipendentemente da quando, dove o come

gli utenti utilizzano la rete. Il framework Cisco

SecureX si basa su tre principi fondamentali:

S P O N S O RI Z Z ATA D A

• Una policy sensibile al contesto utilizza

un linguaggio descrittivo semplificato

per definire le policy di sicurezza in base

a cinque parametri: identità dell'utente,

applicazione in uso, dispositivo di accesso,

posizione e ora. Queste policy di sicurezza

consentono alle aziende di ottimizzare la

sicurezza, nonché di soddisfare gli obiettivi

di conformità con maggiore efficienza

operativa e controllo.

• L'applicazione della sicurezza sensibile

al contesto utilizza l'intelligenza di rete

e globale per applicare le decisioni in tutta

la rete e per garantire la sicurezza coerente

e pervasiva in tutta l'azienda. La flessibilità

delle opzioni di distribuzione, ad esempio

servizi di sicurezza integrati, dispositivi

stand-alone e servizi di sicurezza basati

sul cloud, rende la protezione più a misura

di utente riducendo il carico della rete

e aumentando la protezione.

• L'intelligenza di rete e globale fornisce

informazioni dettagliate sull'attività della

rete e sul panorama globale delle minacce

per garantire la protezione e l'applicazione

di policy in modo rapido e veloce:

> L'intelligenza locale dell'infrastruttura

di rete di Cisco utilizza il contesto,

ovvero identità, dispositivo, postura,

posizione e comportamento per

applicare policy di accesso e integrità

dei dati.

> L'intelligenza globale della soluzione

di sicurezza globale Cisco Security

Intelligence Operations (SIO) fornisce

il contesto e il comportamento

completo e aggiornato delle minacce

per consentire la protezione accurata

in tempo reale.

Cisco SecureX consente alle aziende di utilizzare

la mobilità e il cloud computing proteggendo

al tempo stesso gli asset critici dell'azienda.

Garantisce il controllo e la visibilità granulare

a livello di utente e dispositivo in tutta l'azienda.

Per le aziende che operano nel campo della

sicurezza IT, fornisce una protezione più

veloce e più accurata dalle minacce grazie

all'intelligenza globale integrata end-to-end

e sempre attiva. La divisione IT beneficia di una

maggiore efficienza operativa grazie a policy

semplificate, opzioni di sicurezza integrate

e applicazione automatica della sicurezza.

Conclusioni

Garantire la sicurezza della rete di ieri per

le tecnologie di domani è una strada tutta

in salita. Per anticipare i rischi e le minacce

complesse introdotte dalla consumerizzazione

di IT, mobilità e cloud computing, l'IT deve

avvalersi di una rete di nuova generazione.

Grazie all'architettura pervasiva e integrata, una

rete di nuova generazione favorisce lo sviluppo

aziendale mantenendo al tempo stesso un

livello di sicurezza adeguato alla natura

mission-critical dei sistemi IT di oggi.

Per ulteriori informazioni, visitare

www.cisco.com/go/security