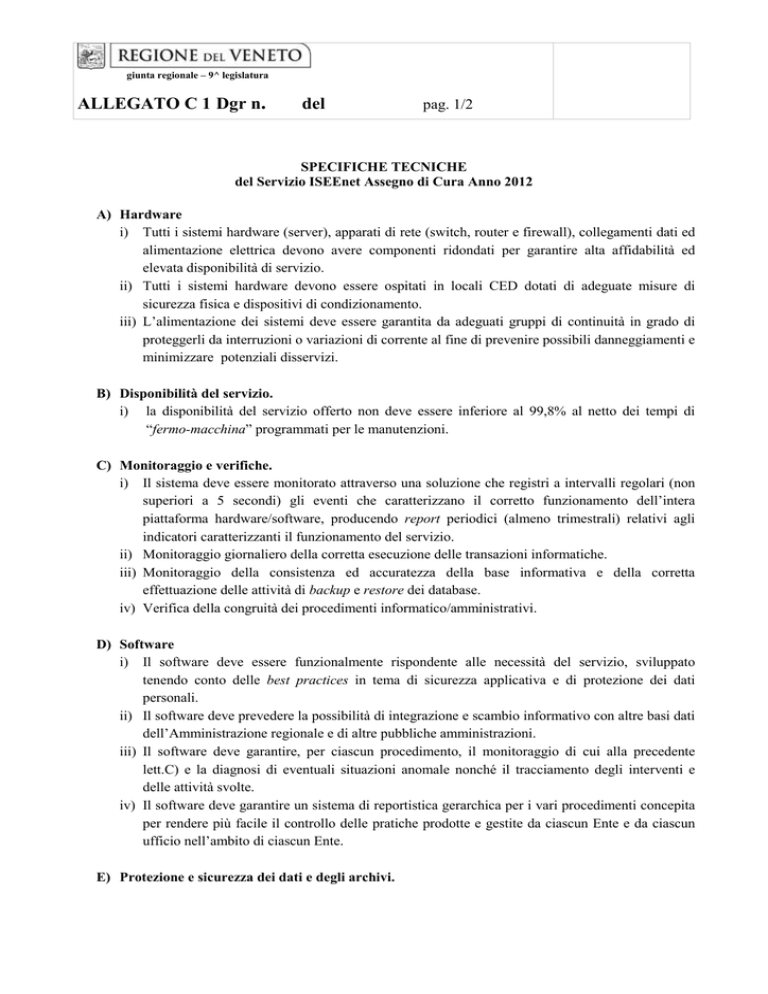

giunta regionale – 9^ legislatura

ALLEGATO C 1 Dgr n.

del

pag. 1/2

SPECIFICHE TECNICHE

del Servizio ISEEnet Assegno di Cura Anno 2012

A) Hardware

i) Tutti i sistemi hardware (server), apparati di rete (switch, router e firewall), collegamenti dati ed

alimentazione elettrica devono avere componenti ridondati per garantire alta affidabilità ed

elevata disponibilità di servizio.

ii) Tutti i sistemi hardware devono essere ospitati in locali CED dotati di adeguate misure di

sicurezza fisica e dispositivi di condizionamento.

iii) L’alimentazione dei sistemi deve essere garantita da adeguati gruppi di continuità in grado di

proteggerli da interruzioni o variazioni di corrente al fine di prevenire possibili danneggiamenti e

minimizzare potenziali disservizi.

B) Disponibilità del servizio.

i) la disponibilità del servizio offerto non deve essere inferiore al 99,8% al netto dei tempi di

“fermo-macchina” programmati per le manutenzioni.

C) Monitoraggio e verifiche.

i) Il sistema deve essere monitorato attraverso una soluzione che registri a intervalli regolari (non

superiori a 5 secondi) gli eventi che caratterizzano il corretto funzionamento dell’intera

piattaforma hardware/software, producendo report periodici (almeno trimestrali) relativi agli

indicatori caratterizzanti il funzionamento del servizio.

ii) Monitoraggio giornaliero della corretta esecuzione delle transazioni informatiche.

iii) Monitoraggio della consistenza ed accuratezza della base informativa e della corretta

effettuazione delle attività di backup e restore dei database.

iv) Verifica della congruità dei procedimenti informatico/amministrativi.

D) Software

i) Il software deve essere funzionalmente rispondente alle necessità del servizio, sviluppato

tenendo conto delle best practices in tema di sicurezza applicativa e di protezione dei dati

personali.

ii) Il software deve prevedere la possibilità di integrazione e scambio informativo con altre basi dati

dell’Amministrazione regionale e di altre pubbliche amministrazioni.

iii) Il software deve garantire, per ciascun procedimento, il monitoraggio di cui alla precedente

lett.C) e la diagnosi di eventuali situazioni anomale nonché il tracciamento degli interventi e

delle attività svolte.

iv) Il software deve garantire un sistema di reportistica gerarchica per i vari procedimenti concepita

per rendere più facile il controllo delle pratiche prodotte e gestite da ciascun Ente e da ciascun

ufficio nell’ambito di ciascun Ente.

E) Protezione e sicurezza dei dati e degli archivi.

ALLEGATO C 1 Dgr n.

del

pag. 2/2

i)

L’architettura logica del sistema informativo deve prevedere la suddivisione dello stesso in

almeno tre diversi moduli dedicati rispettivamente alla: interfaccia utente (presentazione), logica

funzionale (business logic), gestione dei dati persistenti (Database).

ii) Il sistema deve prevedere una soluzione di firewalling che controlli il traffico tra reti e sottoreti

aventi contesti di sicurezza diversi e che consenta di proteggere adeguatamente la base

informativa.

iii) La base informativa (Database) non deve essere accessibile direttamente da Internet ma

unicamente dagli “Application Server” (business logic) attraverso una connessione “protetta”,

basata su cifratura a chiave pubblica con certificati rilasciati da una Certification Authority

riconosciuta;

iv) La base informativa deve tenere separati e protetti i dati sensibili dagli altri dati personali di tipo

“comune”;

v) Il sistema deve prevedere una soluzione di Intrusion Detection / Prevention (IDS / IPS) per il

monitoraggio e la supervisione di potenziali aggressioni esterne e/o interne;

vi) L’utente può avere accesso al sistema tramite proprie credenziali di accesso (nome-utente e

password);

vii) Il sistema deve prevedere una soluzione di autorizzazione che consenta di attivare diversi livelli

di operatività concessi ai singoli utenti o gruppi di utenti (profilazione utenti);

viii) Le credenziali di accesso devono avere un grado di sicurezza adeguato al profilo assegnato;

ix) Le password, costituite da caratteri alfanumerici, devono essere costituite da almeno otto

caratteri per gli utenti semplici e da almeno dodici caratteri per gli amministratori; devono

essere, inoltre, modificate con cadenza periodica in funzione del profilo posseduto;

x) Le copie di backup devono essere mantenute in luoghi sicuri e adeguatamente protette,

possibilmente in locali diversi da quelli in cui sono ospitati i server (sala CED).

F) Connettività.

i) I collegamenti ad Internet devono essere configurati per garantire continuità, affidabilità,

sicurezza dei servizi e prestazioni adeguate.

ii) La connettività è basata su doppia connessione. La larghezza di banda delle connessioni deve

essere adeguata al bacino d’utenza che fruisce del servizio erogato e in funzione di tempi di

risposta compatibili con la natura del servizio medesimo.